Keamanan Nirkabel - Analisis Lalu Lintas

Proses analisis lalu lintas nirkabel mungkin sangat membantu dalam penyelidikan forensik atau selama pemecahan masalah dan tentu saja ini adalah cara yang bagus untuk belajar mandiri (hanya untuk mempelajari bagaimana aplikasi dan protokol saling berkomunikasi satu sama lain). Agar analisis lalu lintas menjadi mungkin, pertama, lalu lintas ini perlu dikumpulkan dan proses ini dikenal sebagai pengendalian lalu lintas. Alat yang paling umum digunakan untuk mengendus lalu lintas adalah Kismet dan Wireshark. Kedua program ini menyediakan versi untuk lingkungan Windows dan Linux.

Untuk tujuan pengujian penetrasi dan peretasan jaringan nirkabel, jenis data yang berharga untuk dikumpulkan adalah BSSID, WEP IV, TKIP IV, CCMP IV, EAP 4-way handshake exchange, wireless beacon frames, MAC addresses of communicating parties, etc. Lebih banyak lagi yang tersedia untuk Anda di tempat pembuangan lalu lintas nirkabel. Sebagian besar informasi yang akan Anda dapatkan, akan digunakan dalam semua serangan yang disajikan di bab terakhir. Mereka dapat (misalnya) digunakan sebagai input untuk serangan brute force offline, untuk memecahkan model enkripsi dan otentikasi yang digunakan dalam penyebaran WLAN.

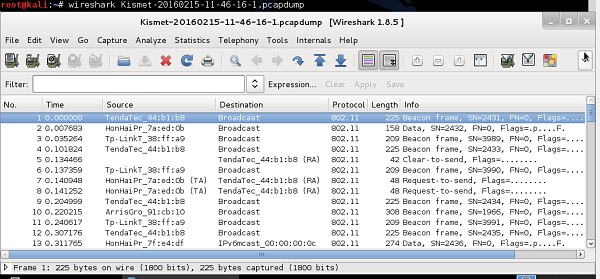

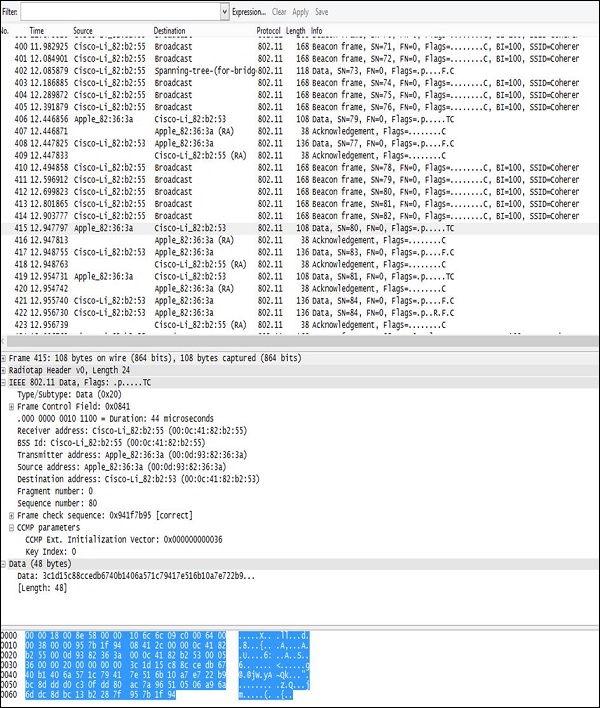

Penggunaan Wireshark di Windows dan Linux sangat intuitif - kedua lingkungan menyediakan GUI yang terlihat sama untuk kedua sistem. Ketika program dimulai, Anda hanya perlu menunjukkan antarmuka fisik, yang akan digunakan untuk mengendus lalu lintas (Anda dapat memilih antarmuka apa pun, baik yang berkabel atau nirkabel), dan kemudian melanjutkan dengan mengendus lalu lintas. Contoh paket nirkabel yang dikumpulkan oleh kartu nirkabel ditunjukkan pada gambar layar berikut.

Tata letak keluarannya selalu sama - dari atas, Anda memiliki -

Filter Field- Wireshark dilengkapi dengan alat pemfilteran yang sangat baik yang memungkinkan pembatasan keluaran lalu lintas waktu nyata. Ini sangat berguna, ketika Anda perlu mengekstrak aliran tertentu (antara alamat MAC tertentu atau antara alamat IP tertentu) dari ratusan paket yang datang setiap detik dari semua klien nirkabel di sekitarnya.

Traffic Output- Di bagian ini, Anda dapat melihat semua paket yang muncul, yang diendus pada antarmuka nirkabel, satu per satu. Di bagian keluaran ini, Anda hanya dapat melihat ringkasan dasar karakteristik lalu lintas seperti -SRC/DST MAC Addresses, Protocol (Wi-Fi 802.11 in this case) dan info singkat tentang paket.

Decoded Parameters of the Data- Bagian ini mencantumkan semua bidang yang ada dalam bingkai (semua header + data). Dengan menggunakan contoh dump, kita dapat melihat, bahwa beberapa kumpulan informasi dalam bentuk data yang tidak dapat dibaca (mungkin dienkripsi), dan di header 802.11 Anda dapat menemukan informasi CCMP (itu menegaskan bahwa lalu lintas dienkripsi AES), jadi itu harus WPA2 Jaringan Wi-Fi.

Hex Dump- Hex Dump adalah informasi yang sama persis dengan yang Anda miliki di atas dalam "parameter data yang didekodekan" tetapi dalam format heksadesimal. Alasannya adalah, representasi heksadesimal adalah tampilan asli paket, tetapi Wireshark memiliki ribuan "templat lalu lintas", yang digunakan untuk memetakan nilai HEX tertentu ke bidang protokol yang diketahui. Misalnya, dalam header 802.11, byte dari 5 hingga 11 selalu merupakan sumber alamat MAC dari bingkai nirkabel, dengan menggunakan pemetaan pola yang sama, Wireshark (dan sniffer lain) dapat membangun kembali dan mendekode statis (dan terkenal) bidang protokol.

Anda dapat menyimpan semua dump lalu lintas Anda menggunakan common .pcap format yang nantinya dapat digunakan sebagai masukan untuk, misalnya, skrip python yang melakukan beberapa operasi lanjutan pada lalu lintas yang dikumpulkan (misalnya memecahkan model enkripsi).

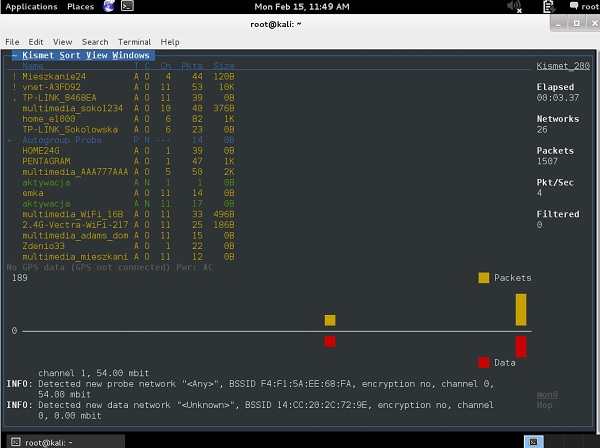

Alat lain, yang harus Anda ketahui, adalah Kismet. Segera setelah Anda memulai alat Kismet Anda dan tentukanmon0 antarmuka, itu akan mencantumkan semua SSID yang terdeteksi di lingkungan Anda.

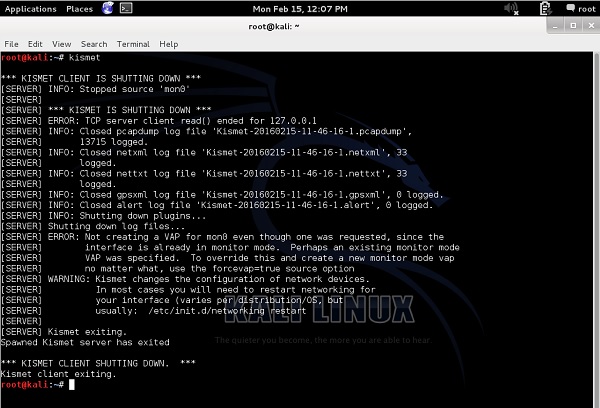

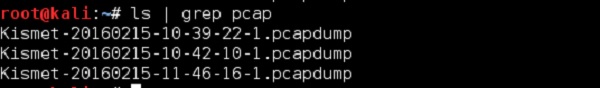

Selama Kismet berjalan, semua paket nirkabel dikumpulkan dan disimpan di file .pcapfile. Ketika Anda keluar dari suatu program, Anda mendapatkan pesan, bahwa semua dump paket nirkabel telah disimpan dan Anda dapat mengaksesnya setelah itu.

Dalam contoh yang disajikan di atas, semua paket dump telah disimpan dalam file biner (mereka tidak dalam format yang dapat dibaca, ketika Anda membuka file-file itu dengan "more" atau "vi" atau "nano", dll ..).

Untuk membukanya dengan benar, Anda harus menggunakan Wireshark (lagi!).