Bezpieczeństwo sieci bezprzewodowej - Bluejack a Victim

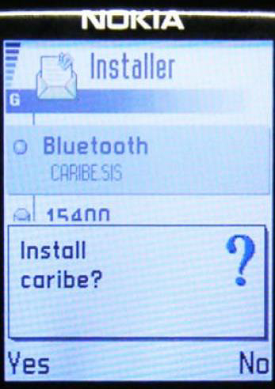

Na początek zdefiniujmy, co oznacza Bluejacking. Jest to proces wysyłania tzw. Karty „e-biznes” do innego urządzenia poprzez Bluetooth. Rodzaje e-wizytówek, jakie znamy, to te, które zawierają informacje kontaktowe (imię i nazwisko, e-mail, numer telefonu), które wysyłasz do innych użytkowników. Bluejacking działa w ten sam sposób, ale nie wysyła informacji kontaktowych; zamiast tego wysyła złośliwą zawartość. Przykład Bluejacking pokazano na poniższym obrazku.

Ta definicja Bluejacking to ta, którą można zobaczyć w większości zasobów internetowych i jest ona uważana za ciasto na wierzchu ciasta. Podstawowe zasady hakowania Bluetooth polegają na tym, że daje mnóstwo możliwości wyboru. Najpierw sparuj z innym urządzeniem. Zaraz po wykonaniu tego kroku możesz znaleźć w Internecie narzędzia, które wykonują określone złośliwe funkcje. To może być -

Wspomniane powyżej, jak wysyłanie e-wizytówek ze złośliwymi załącznikami.

Wyciąganie poufnych danych z urządzenia ofiary.

Przejęcie urządzenia ofiary i wykonywanie połączeń, wysyłanie wiadomości itp. Oczywiście bez wiedzy użytkownika.

Wyjaśnimy teraz, jak dojść do punktu, w którym zostaniesz sparowany z urządzeniem ofiary. Cokolwiek chcesz zrobić dalej, zależy tylko od narzędzi i podejść, które znajdziesz w Internecie, ale może to być prawie wszystko.

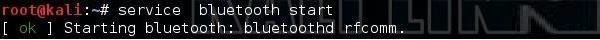

Pierwszym krokiem jest włączenie usługi Bluetooth lokalnie na komputerze.

Następnie musimy włączyć interfejs Bluetooth i zobaczyć jego konfigurację (tak samo jak fizyczne interfejsy Ethernet i interfejsy bezprzewodowe, Bluetooth również ma adres MAC nazywany adresem BD).

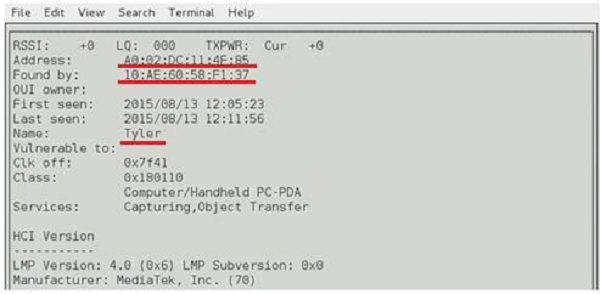

Gdy wiemy, że interfejs jest włączony i działa, musimy przeskanować sieć Bluetooth w poszukiwaniu urządzeń widocznych w najbliższym otoczeniu (jest to odpowiednik airodump-ng ze świata bezprzewodowego 802.11). Odbywa się to za pomocą narzędzia o nazwiebtscanner.

Na powyższym zrzucie ekranu możesz przeczytać, że -

Adres MAC naszego lokalnego urządzenia Bluetooth to A0: 02: DC: 11: 4F: 85.

Adres MAC docelowego urządzenia Bluetooth to 10: AE: 60: 58: F1: 37.

Nazwa docelowego urządzenia Bluetooth to „Tyler”.

Główną ideą jest to, że urządzenie Tylera jest uwierzytelniane i sparowane z innym urządzeniem Bluetooth. Aby atakujący podszywał się pod „Tylera” i sparował bezpośrednio z innym węzłem, musimy sfałszować nasz adres MAC i ustawić naszą nazwę Bluetooth na „Tyler”.

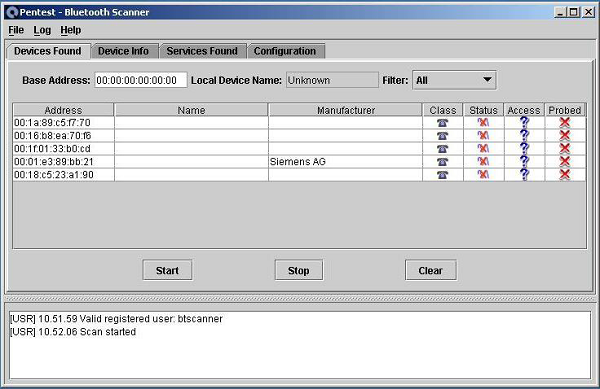

Abyś wiedział, masz również plik BTScannerwersja dla systemu operacyjnego Windows. Poniżej znajduje się przykładowy zrzut ekranu z wersji narzędzia dla systemu Windows.

Aby podszyć się pod informacje Bluetooth, istnieje narzędzie o nazwie spooftooth, którego musimy tutaj użyć (odpowiednik macchanger, którego musimy użyć, aby ominąć uwierzytelnianie MAC w scenariuszu WEP z filtrowaniem adresów MAC). To, co zrobiliśmy poniżej, to zmiana adresu MAC naszego klucza sprzętowego Bluetooth (urządzenia hci0) na ten, który znaleźliśmy przy użyciu btscanner. Zmieniliśmy również nazwę urządzenia Bluetooth na „LAB”. To jest ten, którego używam lokalnie w mojej konfiguracji parowania Bluetooth między dwoma smartfonami.

Powodzenie! W tej chwili sklonowaliśmy konfigurację Bluetooth jednego z klientów zaangażowanych w komunikację między smartfonami przez Bluetooth. Pozwala nam komunikować się bezpośrednio z drugim urządzeniem z pary Bluetooth. Oczywiście musimy się upewnić, że legalne urządzenie, którego dane uwierzytelniające sfałszowaliśmy, zniknie z sieci. W rzeczywistości może to zająć trochę czasu i musielibyśmy poczekać, aż użytkownik wyjdzie z zasięgu Bluetooth lub wyłączy usługę Bluetooth na swoim urządzeniu.