Bezpieczeństwo sieci bezprzewodowej - rozłączenie klienta

Być może zdarzyło Ci się już doświadczyć sytuacji, gdy przychodzisz z komputerem i korzystasz z sieci bezprzewodowej w domu, a Twój komputer automatycznie łączy się z siecią WLAN, bez żadnych działań z Twojej strony. Dzieje się tak, ponieważ Twój laptop pamięta listę sieci WLAN, z którymi byłeś połączony w przeszłości i przechowuje tę listę w tzw.Preferred Network List (w świecie okien).

Złośliwy haker może użyć tego domyślnego zachowania i przenieść własny bezprzewodowy punkt dostępowy do obszaru fizycznego, w którym zwykle używasz Wi-Fi. Jeśli sygnał z tego punktu dostępowego byłby lepszy niż z oryginalnego punktu dostępowego, oprogramowanie laptopa zostanie błędnie skojarzone z fałszywym (nieuczciwym) punktem dostępu udostępnionym przez hakera (myśląc, że jest to legalny punkt dostępowy, z którego korzystałeś w przeszłości ). Tego rodzaju ataki są bardzo łatwe do przeprowadzenia w niektórych dużych otwartych przestrzeniach, takich jak lotniska, środowiska biurowe lub obszary publiczne. Tego rodzaju ataki są czasami nazywaneHoneypot AP Attacks.

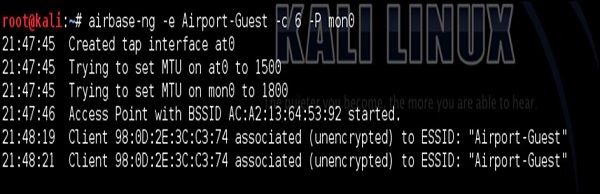

Tworzenie fałszywego punktu dostępu nie wymaga żadnego fizycznego sprzętu. Dystrybucja Linuksa, używana przez cały ten samouczek, toKali Linux, ma wewnętrzne narzędzie o nazwie airbase-ng który może utworzyć punkt dostępu z określonym adresem MAC i nazwą sieci WLAN (SSID) za pomocą jednego polecenia.

Stwórzmy następujący scenariusz. W przeszłości używałem identyfikatora SSID „Airport-Guest” na jednym z europejskich lotnisk. W ten sposób wiem, że mój smartfon zapisał ten identyfikator SSID na liście sieci preferowanych (PNL). Więc tworzę ten identyfikator SSID za pomocąairbase-ng.

Po utworzeniu sieci WLAN użyłem opisanego wcześniej ataku DoS warstwy 2, aby stale de-uwierzytelniać mój smartfon z sieci bezprzewodowej Home_e1000. W tym momencie mój smartfon wykrywa inny identyfikator SSID (Airport-Guest) z bardzo dobrą jakością łącza, więc łączy się z nim automatycznie.

To jest coś, co widzisz na powyższym zrzucie, zaczynając od 21:48:19. W tym momencie jesteśmy w dobrej sytuacji, aby przeprowadzić dodatkowe ataki, mając to początkowe połączenie. Może to być człowiek w środku ataku, który przekazuje cały ruch bezprzewodowy przez komputer atakującego (atakując integralność i poufność wymiany ruchu. Możesz też połączyć się z komputerem atakującego bezpośrednio ze smartfonem, wykorzystując niektóre luki w zabezpieczeniach za pomocą Metasploit Framework. .. Istnieje wiele możliwych rozwiązań.