Bezpieczeństwo sieci bezprzewodowej - szyfrowanie

Ogólnie rzecz biorąc, szyfrowanie to proces przekształcania danych w coś w rodzaju cyphertextże byłoby non-zrozumiały dla każdego 3 -ciej strony, która będzie przechwytywać informacje. W dzisiejszych czasach używamy szyfrowania każdego dnia, nawet tego nie zauważając. Za każdym razem, gdy uzyskujesz dostęp do swojego banku internetowego lub skrzynki pocztowej, najczęściej podczas logowania się do dowolnego typu strony internetowej lub tworzenia tunelu VPN z powrotem do sieci firmowej.

Niektóre informacje są zbyt cenne, aby ich nie chronić. Aby skutecznie chronić informacje, należy je zaszyfrować w sposób uniemożliwiający atakującemu ich odszyfrowanie. Szczerze mówiąc - nie ma w pełni bezpiecznego schematu szyfrowania. Wszystkie algorytmy, których używamy na co dzień, mogą się zepsuć, ale jakie jest prawdopodobieństwo, że tak się stanie przy obecnej technologii i czasie?

Na przykład złamanie szyfrowania „X” przy użyciu nowych superszybkich komputerów może zająć około ośmiu lat. Czy to ryzyko jest wystarczająco duże, aby przestać używać algorytmu „X” do szyfrowania? Wątpię, czy informacje, które mają być chronione, mogą być w tym momencie nieaktualne.

Rodzaje szyfrowania bezprzewodowego

Aby zacząć mówić o szyfrowaniu bezprzewodowym, warto powiedzieć, że istnieją 2 rodzaje algorytmów szyfrowania: szyfrowanie strumieniowe i szyfrowanie blokowe.

Stream Cipher - Konwertuje tekst jawny na tekst zaszyfrowany w sposób krok po kroku.

Block Cipher - Działa na blokach danych o stałym rozmiarze.

Najpopularniejsze algorytmy szyfrowania zebrano w poniższej tabeli -

| Algorytm szyfrowania | Rodzaj algorytmu szyfrowania | Rozmiar bloku danych |

|---|---|---|

| RC4 | Szyfr strumieniowy | --- |

| RC5 | Block cypher | 32/64/128 bitów |

| DES | Block cypher | 56 bitów |

| 3DES | Block cypher | 56 bitów |

| AES | Block cypher | 128 bitów |

Te, które najprawdopodobniej spotkasz (w jakiejś formie) w sieciach bezprzewodowych, to RC4 and AES.

WEP vs WPA vs WPA2

W świecie sieci bezprzewodowych istnieją trzy powszechnie znane standardy bezpieczeństwa. Największą różnicą między tymi trzema jest model bezpieczeństwa, który mogą zapewnić.

| Standard bezpieczeństwa | Użytkownik algorytmu szyfrowania | Metody uwierzytelniania | Możliwość zerwania szyfrowania |

|---|---|---|---|

| WEP | WEP (w oparciu o RC4) | Klucz wstępny (PSK) |

|

| WPA | TKIP (na podstawie RC4) | Klucz wstępny (PSK) lub 802.1x | - złamanie hasła podczas wstępnego uzgadniania 4-kierunkowego (przy założeniu, że jest to stosunkowo krótkie hasło <10 znaków) |

| WPA2 | CCMP (na podstawie AES) | Klucz wstępny (PSK) lub 802.1x |

WEP był pierwszym bezprzewodowym „bezpiecznym” modelem, który miał dodać uwierzytelnianie i szyfrowanie. Opiera się naRC4 algorithm and 24 bits of Initialization Vector (IV). Jest to największa wada implementacji, która prowadzi do tego, że WEP można złamać w ciągu kilku minut przy użyciu narzędzi, które każdy może zainstalować na swoim komputerze.

W celu zwiększenia bezpieczeństwa wynaleziono WPA2 z silnym modelem szyfrowania (AES) i bardzo silnym modelem uwierzytelniania opartym na 802.1x (or PSK). WPA został wprowadzony jako mechanizm przejściowy umożliwiający płynne przejście na WPA2. Wiele kart bezprzewodowych nie obsługiwało nowego AES (w tamtym czasie), ale wszystkie z nich korzystałyRC4 + TKIP. Dlatego WPA również opierało się na tym mechanizmie, z kilkoma ulepszeniami.

Słabe wektory inicjalizacyjne (IV)

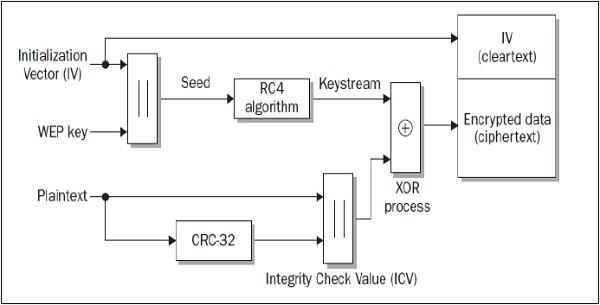

Wektor inicjujący (IV) jest jednym z danych wejściowych do algorytmu szyfrowania WEP. Cały mechanizm przedstawia poniższy schemat -

Jak można zauważyć, algorytm ma dwa dane wejściowe, z których jeden to 24-bitowy IV (który jest również dodawany do końcowego tekstu zaszyfrowanego w postaci zwykłego tekstu), a drugi to klucz WEP. Próbując złamać ten model zabezpieczeń (WEP), trzeba zebrać dużą liczbę połączeń bezprzewodowychdata frames (duża liczba klatek do momentu znalezienia klatki ze zduplikowaną wartością wektora IV).

Zakładając, że dla WEP IV ma 24 bity. Oznacza to, że może to być dowolna liczba od dwóch klatek (jeśli masz szczęście) do 2 24 + 1 (zbierasz każdą możliwą wartość IV, a następnie następna klatka musi być duplikatem). Z doświadczenia mogę powiedzieć, że w dość zatłoczonej bezprzewodowej sieci LAN (około 3 klientów wysyłających cały czas ruch) wystarczy 5-10 minut, aby uzyskać wystarczającą liczbę ramek, złamać szyfrowanie i uzyskać wartość PSK .

Ta luka występuje tylko w WEP. Model bezpieczeństwa WPA wykorzystuje TKIP, który rozwiązał słaby IV, zwiększając jego rozmiar z 24 do 48 bitów i wprowadzając inne ulepszenia bezpieczeństwa do diagramu. Te modyfikacje uczyniły algorytm WPA znacznie bezpieczniejszym i podatnym na tego typu pęknięcia.