Bezpieczeństwo sieci bezprzewodowej - łamanie ataków bezprzewodowych

Zawsze, gdy zachodzi potrzeba „złamania” sieci bezprzewodowej, zadaniem jest złamanie algorytmu szyfrowania, uwierzytelniania lub skrótu w celu uzyskania pewnego rodzaju tajnego hasła.

Można to osiągnąć na wiele sposobów -

Możesz spróbować złamać algorytm szyfrowania słabszymi. Może to być wykonalne, ale szczerze mówiąc, teraz nikt nie użyłby algorytmu, który może być złamany, chyba że jesteś wysokiej klasy analitykiem kryptowalut, który nie byłby rozwiązaniem.

Większość podejść koncentrowałaby się na użyciu jakiegoś rodzaju słownika lub ataku siłowego.

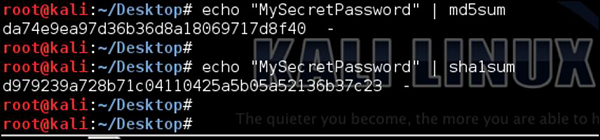

Aby dać ci proste wyobrażenie o tym, jak ten atak może zostać przeprowadzony, wyobraź sobie, że mamy hasło, które „nie znamy” - „MySecretPassword”. W jakiś sposób weszliśmy w posiadanie podpisów MD5 i SHA1, jak pokazano na poniższym zrzucie ekranu -

Naszym celem jako atakującego byłoby złamanie tych algorytmów mieszania i uzyskanie oryginalnego hasła. Istnieje wiele gotowych narzędzi, które można w tym celu wykorzystać; możemy również tworzyć własne narzędzia.

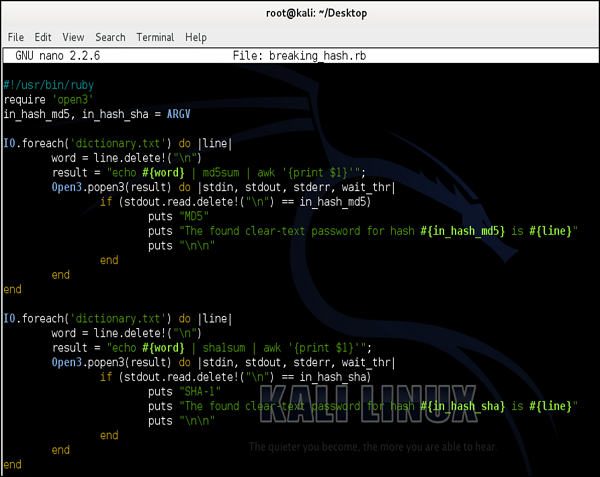

Poniżej znajduje się prosty skrypt (napisany w języku ruby), którego można użyć do ataku słownikowego (typ - brute-force) -

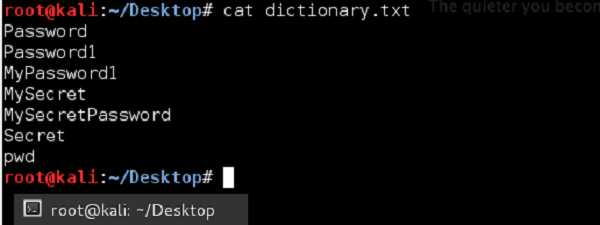

Użyjemy uproszczonego pliku słownika (tego, który utworzyłem w kilka sekund), jak pokazano na poniższym zrzucie ekranu. Zwykle w rzeczywistości używałbyś pliku słownika z setkami tysięcy haseł (popularne jest pobieranie przygotowanego pliku słownika z internetu, możesz spróbować go znaleźć).

Ideą tego skryptu byłoby przejrzenie każdego hasła, a jeśli dopasowanie między obliczonym hashem pasuje do sygnatury, „węszylibyśmy” z sieci, to znaczy, że znaleźliśmy hasło.

Muszę powiedzieć, że był to przykład uproszczony, ale doskonale pokazał samą koncepcję.

Podczas łamania sieci bezprzewodowej najprawdopodobniej użyjesz narzędzia o nazwie aircrack-ng. Jest specjalnie zaprojektowany do pękaniaWEP/WPA/WPA2. W przypadku crackingu WPA / WPA2 użyje ataku słownikowego (podobnego do przedstawionego powyżej uproszczonego) z dwoma możliwymi typami słowników. Pierwszy typ to ten, który możesz przygotować samodzielnie (lub pobrać z internetu) i po prostu odwołać się do niego w skrypcie. Innym podejściem jest poleganie na wewnętrznymairolib-ng słownik, czyli rodzaj wewnętrznej bazy danych słowników instalowanej domyślnie wraz z narzędziem.

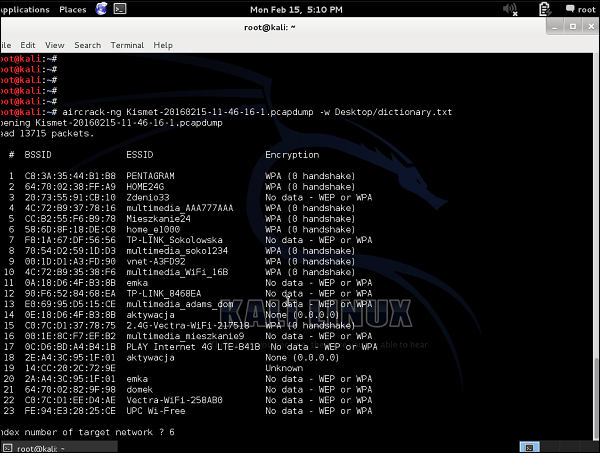

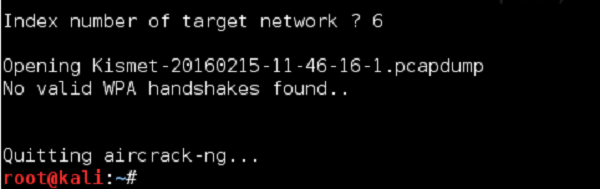

Nie robiąc na tym etapie żadnego prawdziwego pęknięcia, pokażę, jak używać aircrack-ng. Skorzystam z mojego bardzo małego słownika, który stworzyłem w powyższym przykładzie (zawiera tylko 7 fraz w środku, w przeciwieństwie do milionów, które można znaleźć w prawdziwym pliku słownika). Dodatkowo nie będę monitorował ruchu w czasie rzeczywistym, ale użyję pliku.pcap plik z ruchem bezprzewodowym, który wykryłem przed użyciem Kismet narzędzie.

Jak widać, istnieje kilka sieci WLAN, niektóre z szyfrowaniem WEP, a większość z WPA / WPA2. Mogę już powiedzieć, że w tej sytuacji każde pęknięcie nie powiedzie się, ponieważ -

Jeśli chodzi o identyfikatory SSID zaszyfrowane za pomocą WEP, nie gromadzimy żadnego ruchu („Brak danych”).

Jeśli chodzi o SSID z szyfrowaniem WPA / WPA2, nie mamy żadnych węszonych uścisków dłoni. Jak pamiętasz, jedyną informacją, która może prowadzić do złamania sieci, są dane z początkowego czterostronnego uzgadniania. Same pakiety danych są dobrze zaszyfrowane i odporne na nasze ataki.

Ale wyobraź sobie, że chcemy spróbować, ja skieruję do mojej własnej domowej sieci bezprzewodowej - „Home_e1000” z indeksem 6.

Tak jak przewidywałem, zawiedliśmy. Następnym razem upewnię się, że nam się nie uda, a Ty będziesz mógł dowiedzieć się, jak to jest wygrywać i łamać sieć bezprzewodową - powiem ci, że to dobre uczucie.