Kablosuz Güvenlik - Şifrelemeyi Kırın

Bu bölümde, WEP ve WPA şifrelemelerinin nasıl kırılacağını göreceğiz. WEP şifreleme ile başlayalım.

WEP Şifrelemesi Nasıl Kırılır?

WEP'i kırmak için kullanılabilecek birçok olası araç vardır, ancak tüm yaklaşımlar aynı fikri ve adımları takip eder.

Hedef ağınızı bulduğunuzu varsayarsak, aşağıdakileri yaparsınız -

Havada uçan WEP şifreli paketleri toplayın (koklayın). Bu adım, "airodump-ng" adlı bir Linux aracı kullanılarak gerçekleştirilebilir.

Yeterli paket toplandığında (yinelenen IV vektörü olan bir dizi çerçeve topladınız), "aircrack-ng" adlı bir araç kullanarak ağı kırmaya çalışırsınız.

Oldukça sıkışık bir ağda, yukarıda belirtilen iki adım yaklaşık 5-10 dakika veya daha kısa sürebilir. Bu kadar kolay! WEP'i hacklemeye yönelik ayrıntılı adım adım kılavuz, "Kalem Testi WEP Şifreli WLAN" başlığı altında gösterilecektir.

WPA Şifrelemesi Nasıl Kırılır?

Bir WPA şifrelemesini kırmanın yolu biraz farklı bir yaklaşıma sahiptir. WPA kullanan kablosuz çerçeveler, hala IV ve RC4 algoritması konseptini kullanan TKIP şifrelemesini kullanıyor, ancak daha güvenli olması için değiştirildi. TKIP, WEP'i aşağıdaki işaretçilerle değiştirir -

WEP tarafından kullanılan statik anahtarlar yerine geçici, dinamik olarak oluşturulmuş anahtarlar kullanır.

Tekrar oynatma ve enjeksiyon saldırılarına karşı savunma için sıralama kullanır.

WEP'teki IV çarpışmalarını ve zayıf anahtar saldırılarını yenmek için gelişmiş bir anahtar karıştırma algoritması kullanır.

WEP'te mümkün olan bit çevirme saldırısını yenmek için Gelişmiş Veri Bütünlüğü (EDI) sunar.

Tüm bu noktaları hesaba katarak, WPA standardının hesaplama açısından kırılmasını imkansız kılar (bunun mümkün olmadığını söylemez, ancak algoritmayı kırmak için gelişmiş kaynaklara sahip olduğunuzu varsayarsak, makul ölçüde çok uzun zaman alabilir). WPA standardında kullanılan kimlik doğrulama, WEP'de kullanılana göre de ilerlemiştir. WPA, istemcilerin kimlik doğrulaması için 802.1x (EAP tabanlı kimlik doğrulama) kullanır. Aslında buonly weak point, WPA'yı (ve aslında WPA2'yi) kırma şansınızı deneyebileceğiniz yer.

WPA ve WPA2 standartları iki tür kimlik doğrulamayı destekler - Pre-Shared Key(PSK) ve harici kimlik doğrulama sunucusuna dayalı gerçek 802.1x. 802.1x kimlik doğrulamasını kullanırken - parolayı kırmak kesinlikle mümkün değildir; buonly doable where local PSK mode is used. Bir yan not olarak - tüm kurumsal kablosuz dağıtımlar, harici RADIUS sunucusuna dayalı gerçek 802.1x kimlik doğrulamasını kullanırlar, bu nedenle tek olası hedefiniz çok küçük işletmeler veya ev ağları olabilir.

Bir başka açıklama da, WPA / WPA2'yi korumak için kullanılan PSK'nın makul ölçüde kısa olması gerektiğidir (maksimum 10 karakter - maksimum uzunluk olarak izin verilen 64 karakterin tersi), eğer onu kırma niyetiniz varsa. Bu gereksinimin nedeni, PSK'nın ilk 4 yönlü el sıkışması sırasında kablosuz istemci ile AP arasında yalnızca bir kez (açık metin olarak değil) iletilmesidir ve bu paketlerden orijinal anahtarı elde etmenin tek yolu kaba kuvvet uygulamaktır. veya iyi bir sözlük kullanmak.

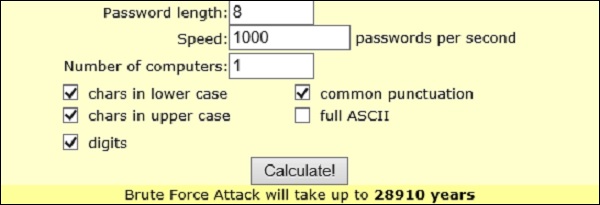

PSK'yı kaba kuvvet uygulamak için gereken zamanı tahmin edebilen oldukça güzel bir çevrimiçi hesap makinesi var - http://lastbit.com/pswcalc.asp. Saniyede 1000 şifreyi deneyebilen (küçük harf, büyük harf, rakam ve genel noktalama işaretlerinden oluşan) 1 PC'niz olduğunu varsayarsak, şifreyi kırmak 28910 yıl sürer (elbette en fazla, eğer şanslıysanız, birkaç saat sürebilir).

Bir WPA / WPA2 şifrelemesini kırmanın genel süreci (yalnızca PSK kullandıklarında) aşağıdaki gibidir -

Havada uçan kablosuz paketleri toplayın (koklayın). Bu adım, "airodump-ng" adlı Linux aracı kullanılarak gerçekleştirilebilir.

Paketler toplanırken, mevcut istemcilerin kimlik doğrulamasını kaldırmalısınız. Bunu yaparak, istemcinin bir Wi-Fi ağı kullanmak için yeniden kimlik doğrulaması yapması gereken duruma ulaşırsınız. Bu tam olarak istediğin şey! Bunu yaparak, ağda kimlik doğrulaması yapan bir kablosuz kullanıcıyı algılamak için iyi bir ortam hazırlamış olursunuz. Mevcut kablosuz istemcilerin kimlik doğrulamasını kaldırmak için Linux tabanlı "aireplay-ng" aracını kullanabilirsiniz.

4 yönlü bir el sıkışma kokladığından (ve döküm dosyasına kaydedildiğinden), PSK'yı kırmak için "aircrack-ng" yi bir kez daha kullanabilirsiniz. Bu adımda, aircrack-ng aracının kullanacağı tüm şifre kombinasyonlarını içeren bir sözlük dosyasına başvurmanız gerekir. Bu yüzden iyi bir sözlük dosyası burada en önemli unsurdur.

WPA / WPA2 ağlarına yönelik ayrıntılı adım adım hackleme, "Kalem Testi WPA / WPA2 Şifreli WLAN" başlığı altında gösterilecektir.

WPA Cracking'e Karşı Nasıl Savunulur?

Bu eğitimin son bölümlerini geçtikten sonra, WPA çatlamasının mümkün olmaması için (veya daha doğrusu: makul bir süre içinde imkansız deyin) ne yapılması gerektiği konusunda bir fikriniz olacağını hissediyorum. Aşağıda, ev / küçük işletme kablosuz ağınızın güvenliğini sağlamaya yönelik en iyi uygulamaların bazı ipuçları verilmiştir -

Bunun için bir şans varsa, WPA yerine WPA2 kullanın. Bir paket tarafından kullanılan şifreleme düzeni üzerinde doğrudan bir etkisi vardır. AES (WPA2 tarafından kullanılır), TKIP'den (WPA tarafından kullanılır) çok daha güvenlidir.

Daha önce gördüğünüz gibi, WPA / WPA2'yi bozmanın tek yolu, kimlik doğrulamasını 4 yönlü el sıkışmasını koklamak ve PSK'yı kaba kuvvet uygulamaktır. Hesaplama açısından imkansız hale getirmek için, küçük harf, büyük harf, özel karakterler ve rakamlardan oluşan rastgele kombinasyonlardan (herhangi bir sözlükte karşılaşabileceğiniz herhangi bir düz kelime değil) oluşan en az 10 karakterlik bir şifre kullanın.

Wi-Fi Korumalı Kurulumu (WPS) Devre Dışı Bırak - WPS, yeni kablosuz istemcilerin ağa bağlanmasını çok daha kolay hale getirmek için icat edilen "harika özelliklerden" biridir - yalnızca AP'nin 8 basamaklı özel bir PIN numarası girerek. Bu 8 basamaklı bir kaba kuvvet saldırısı için çok kısa bir çalışmadır ve ayrıca bu 8 basamak AP kutusunun arkasında bulunabilir. Kendinize bir deneyin ve ev yönlendiricinize bir göz atın - arkasında WPS PIN'i görüyor musunuz? Ev yönlendiricinizde WPS özelliği etkin mi?