Bảo mật không dây - Bluejack a Victim

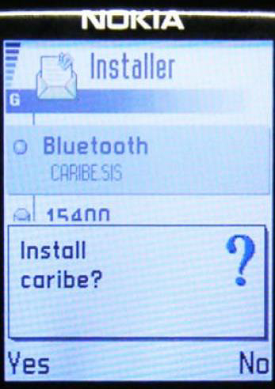

Để bắt đầu, hãy xác định Bluejacking có nghĩa là gì. Đây là một quá trình gửi cái gọi là danh thiếp "e-business" đến thiết bị khác qua Bluetooth. Các loại danh thiếp điện tử như chúng ta biết là những loại có thông tin liên lạc (tên, e-mail, số điện thoại) mà bạn gửi cho người dùng khác. Bluejacking hoạt động theo cách tương tự, nhưng nó không gửi thông tin liên hệ; thay vào đó, nó sẽ gửi một số nội dung độc hại. Một ví dụ về Bluejacking được hiển thị trong hình ảnh sau đây.

Định nghĩa này về Bluejacking là định nghĩa bạn có thể thấy trong hầu hết các nguồn trên internet, và đây được coi là một chiếc bánh trên đỉnh của chiếc bánh. Nguyên tắc cơ bản của hack Bluetooth là nó sẽ cung cấp cho bạn rất nhiều sự lựa chọn. Đầu tiên là ghép nối đầu tiên với thiết bị khác. Ngay sau khi bước này được thực hiện, bạn có thể phát hiện ra trên internet các công cụ tạo ra một số chức năng độc hại cụ thể. Đó có thể là -

Đã đề cập ở trên như gửi danh thiếp điện tử có đính kèm độc hại.

Lấy dữ liệu bí mật ra khỏi thiết bị của nạn nhân.

Chiếm đoạt thiết bị của nạn nhân và thực hiện cuộc gọi, gửi tin nhắn,… tất nhiên là người dùng không hề hay biết.

Bây giờ chúng tôi sẽ giải thích cho bạn cách đi đến vấn đề, khi bạn được ghép nối với thiết bị của nạn nhân. Bất cứ điều gì bạn muốn làm tiếp theo, chỉ phụ thuộc vào các công cụ và cách tiếp cận bạn sẽ tìm thấy trên internet, nhưng nó có thể là hầu hết mọi thứ.

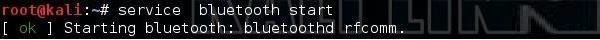

Bước đầu tiên là bật dịch vụ Bluetooth cục bộ trên PC.

Tiếp theo, chúng ta cần bật giao diện Bluetooth và xem cấu hình của nó (giống như giao diện Ethernet vật lý và giao diện không dây, Bluetooth cũng có địa chỉ MAC được gọi là địa chỉ BD).

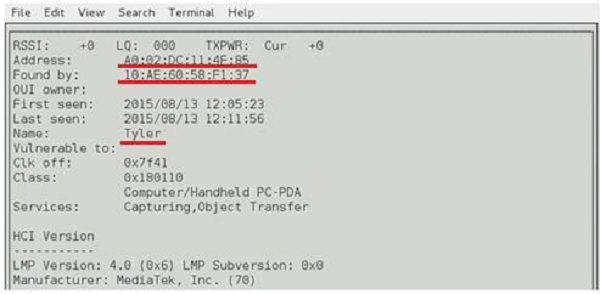

Khi chúng ta biết rằng giao diện đang TĂNG và đang chạy, chúng ta cần quét mạng Bluetooth để tìm các thiết bị có thể nhìn thấy trong môi trường gần (điều này tương đương với airodump-ng từ thế giới không dây 802.11). Điều này được thực hiện bằng cách sử dụng công cụ có tênbtscanner.

Những gì bạn có thể đọc từ ảnh chụp màn hình ở trên là -

Địa chỉ MAC của thiết bị Bluetooth cục bộ của chúng tôi là A0: 02: DC: 11: 4F: 85.

Địa chỉ MAC của thiết bị Bluetooth đích là 10: AE: 60: 58: F1: 37.

Tên của thiết bị Bluetooth mục tiêu là "Tyler".

Ý tưởng chính ở đây là thiết bị của Tyler được xác thực và ghép nối với một thiết bị Bluetooth khác. Để kẻ tấn công tự mạo danh là "Tyler" và ghép nối trực tiếp với nút khác, chúng ta cần giả mạo địa chỉ MAC của mình và đặt tên Bluetooth của chúng ta thành "Tyler".

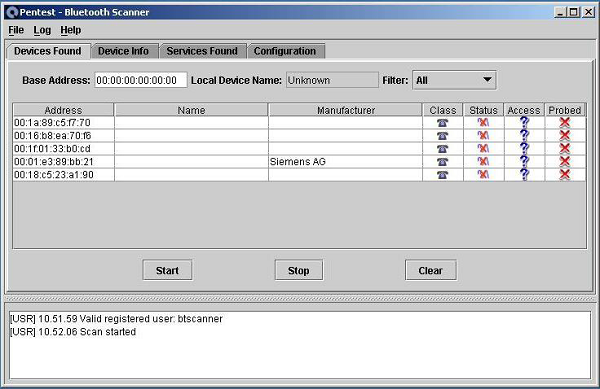

Chỉ để cho bạn biết, bạn cũng có một BTScannerphiên bản dành cho hệ điều hành Windows. Dưới đây là ảnh chụp màn hình mẫu từ phiên bản windows của công cụ.

Để giả mạo thông tin Bluetooth, có một công cụ được gọi là spooftooth, mà chúng ta cần sử dụng ở đây (tương đương với macchanger, mà chúng ta phải sử dụng để bỏ qua xác thực MAC trong kịch bản WEP với lọc MAC). Những gì chúng tôi đã làm dưới đây là chúng tôi đã thay đổi địa chỉ MAC của dongle Bluetooth (thiết bị hci0) thành địa chỉ mà chúng tôi đã tìm thấy bằng cách sử dụng btscanner. Chúng tôi cũng đã đổi tên thiết bị Bluetooth thành 'LAB'. Đây là cái tôi đang sử dụng cục bộ trong thiết lập ghép nối Bluetooth giữa hai điện thoại thông minh.

Sự thành công! Ngay bây giờ, chúng tôi đã nhân bản thiết lập Bluetooth của một trong những khách hàng liên quan đến giao tiếp Bluetooth giữa điện thoại thông minh với điện thoại thông minh. Nó cho phép chúng tôi giao tiếp trực tiếp với thiết bị khác từ một cặp Bluetooth. Tất nhiên, chúng tôi cần đảm bảo rằng thiết bị hợp pháp, có thông tin xác thực mà chúng tôi đã giả mạo, biến mất khỏi mạng. Có thể mất thời gian trong cuộc sống thực và chúng tôi sẽ phải đợi cho đến khi người dùng tránh xa phạm vi Bluetooth hoặc tắt dịch vụ Bluetooth trên thiết bị của họ.