Bảo mật không dây - Mã hóa

Nói chung, mã hóa là quá trình chuyển đổi dữ liệu, thành một số loại cyphertextđiều đó sẽ không thể hiểu được đối với bất kỳ bên thứ 3 nào đánh chặn thông tin. Ngày nay, chúng ta sử dụng mã hóa mỗi ngày mà không hề nhận ra. Mỗi khi bạn truy cập ngân hàng web hoặc hộp thư của mình, thường xuyên nhất là khi bạn đăng nhập vào bất kỳ loại trang web nào hoặc tạo một đường hầm VPN trở lại mạng công ty của bạn.

Một số thông tin quá giá trị, không được bảo vệ. Và, để bảo vệ thông tin một cách hiệu quả, nó phải được mã hóa theo cách không cho phép kẻ tấn công giải mã nó. Thành thật mà nói với các bạn - không có chương trình mã hóa hoàn toàn an toàn. Tất cả các thuật toán mà chúng ta sử dụng hàng ngày có thể bị hỏng, nhưng khả năng điều này xảy ra với công nghệ và thời gian hiện tại là bao nhiêu?

Ví dụ, có thể mất khoảng tám năm để phá vỡ mã hóa "X" bằng cách sử dụng các máy tính siêu nhanh mới. Rủi ro đó có đủ lớn để ngừng sử dụng thuật toán "X" để mã hóa không? Tôi nghi ngờ điều đó, thông tin cần được bảo vệ có thể đã lỗi thời vào thời điểm đó.

Các loại mã hóa không dây

Để bắt đầu nói về mã hóa không dây, cần nói rằng có 2 loại thuật toán mã hóa: Stream Cipher và Block Cipher.

Stream Cipher - Nó chuyển đổi plaintext thành cyphertext theo kiểu bit-by-bit.

Block Cipher - Nó hoạt động trên các khối dữ liệu có kích thước cố định.

Các thuật toán mã hóa phổ biến nhất được thu thập trong bảng sau:

| Thuật toán mã hóa | Loại thuật toán mã hóa | Kích thước của khối dữ liệu |

|---|---|---|

| RC4 | Mật mã luồng | --- |

| RC5 | Chặn cypher | 32/64/128 bit |

| DES | Chặn cypher | 56 bit |

| 3DES | Chặn cypher | 56 bit |

| AES | Chặn cypher | 128 bit |

Những thứ mà bạn có nhiều khả năng sẽ gặp (dưới một số hình thức) trên mạng không dây là RC4 and AES.

WEP so với WPA và WPA2

Có ba tiêu chuẩn bảo mật được biết đến rộng rãi trong thế giới mạng không dây. Sự khác biệt lớn nhất giữa ba loại đó là mô hình bảo mật mà chúng có thể cung cấp.

| Tiêu chuẩn bảo mật | Người dùng thuật toán mã hóa | Phương pháp xác thực | Khả năng phá vỡ mã hóa |

|---|---|---|---|

| WEP | WEP (dựa trên RC4) | Khóa chia sẻ trước (PSK) |

|

| WPA | TKIP (dựa trên RC4) | Khóa chia sẻ trước (PSK) hoặc 802.1x | - bẻ khóa mật khẩu trong quá trình bắt tay 4 chiều ban đầu (giả sử rằng mật khẩu tương đối ngắn <10 ký tự) |

| WPA2 | CCMP (dựa trên AES) | Khóa chia sẻ trước (PSK) hoặc 802.1x |

WEP là mô hình "bảo mật" không dây đầu tiên được cho là bổ sung xác thực và mã hóa. Dựa theoRC4 algorithm and 24 bits of Initialization Vector (IV). Đây là nhược điểm lớn nhất của việc triển khai dẫn đến việc WEP có thể bị bẻ khóa trong vòng vài phút, sử dụng các công cụ mà bất kỳ ai cũng có thể cài đặt trên PC của họ.

Để tăng cường bảo mật, WPA2 đã được phát minh với mô hình mã hóa mạnh (AES) và mô hình xác thực rất mạnh dựa trên 802.1x (or PSK). WPA đã được giới thiệu chỉ như một cơ chế dàn dựng để chuyển đổi suôn sẻ sang WPA2. Rất nhiều thẻ không dây không hỗ trợ AES mới (vào thời điểm đó), nhưng tất cả chúng đều đang sử dụngRC4 + TKIP. Do đó, WPA cũng dựa trên cơ chế đó, chỉ với một số cải tiến.

Vectơ khởi tạo yếu (IV)

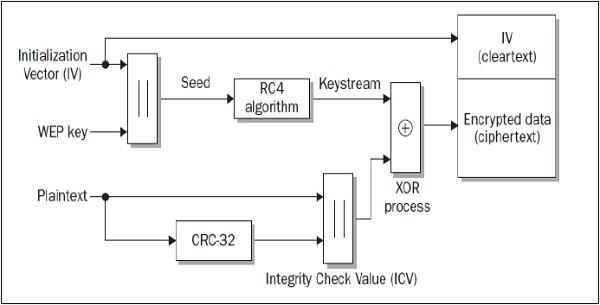

Véc tơ khởi tạo (IV) là một trong những đầu vào cho thuật toán mã hóa WEP. Toàn bộ cơ chế được trình bày trong sơ đồ sau:

Như người ta có thể nhận thấy, có hai đầu vào cho thuật toán, một trong số đó là IV dài 24 bit (cũng được thêm vào bản mã cuối cùng trong một văn bản rõ ràng) và đầu vào còn lại là khóa WEP. Khi cố gắng bẻ khóa mô hình bảo mật này (WEP), người ta phải thu thập một số lượng lớn cácdata frames (số lượng lớn khung cho đến khi tìm thấy khung có giá trị vectơ IV trùng lặp).

Giả sử rằng đối với WEP, IV có 24 bit. Điều này có nghĩa là nó có thể là bất kỳ số nào từ hai khung (nếu bạn đủ may mắn) đến 2 24 + 1 (bạn thu thập mọi giá trị IV có thể có và sau đó, khung tiếp theo phải là một bản sao). Từ kinh nghiệm, tôi có thể nói rằng, trên một mạng LAN không dây khá đông đúc (khoảng 3 máy khách gửi lưu lượng truy cập mọi lúc), chỉ cần 5-10 phút để có đủ khung, để bẻ khóa mã hóa và lấy giá trị PSK .

Lỗ hổng này chỉ xuất hiện trong WEP. Mô hình bảo mật WPA sử dụng TKIP đã giải quyết được IV yếu bằng cách tăng kích thước của nó từ 24 bit lên 48 bit và thực hiện các cải tiến bảo mật khác cho sơ đồ. Những sửa đổi đó đã làm cho thuật toán WPA an toàn hơn nhiều và dễ xảy ra kiểu bẻ khóa này.