Bảo mật không dây - Crack các cuộc tấn công không dây

Bất cứ khi nào bạn có thể cần "bẻ khóa" một mạng không dây, nhiệm vụ là bẻ khóa mã hóa, xác thực hoặc thuật toán băm để lấy ra một số loại mật khẩu bí mật.

Có rất nhiều cách bạn có thể đạt được nó -

Bạn có thể thử phá vỡ thuật toán mã hóa với những thuật toán yếu hơn. Điều đó có thể làm được, nhưng thành thật mà nói với bạn, bây giờ không ai sử dụng thuật toán có thể bị phá vỡ, do đó, trừ khi bạn là một nhà phân tích tiền điện tử cao cấp, điều đó sẽ không phải là con đường phía trước.

Hầu hết các cách tiếp cận sẽ tập trung vào việc sử dụng một số loại từ điển hoặc cuộc tấn công vũ phu.

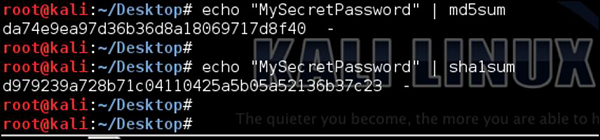

Chỉ để cung cấp cho bạn một ý tưởng đơn giản về cách cuộc tấn công này có thể được thực hiện, hãy tưởng tượng chúng tôi có một số mật khẩu mà "chúng tôi không biết" - "MySecretPassword". Theo một cách nào đó, chúng tôi đã sở hữu chữ ký MD5 và SHA1 như trong ảnh chụp màn hình sau -

Là một kẻ tấn công, mục tiêu của chúng tôi là phá vỡ các thuật toán băm đó và lấy mật khẩu ban đầu. Có rất nhiều công cụ sẵn sàng có thể được sử dụng cho mục đích này; chúng ta cũng có thể tạo ra các công cụ của riêng mình.

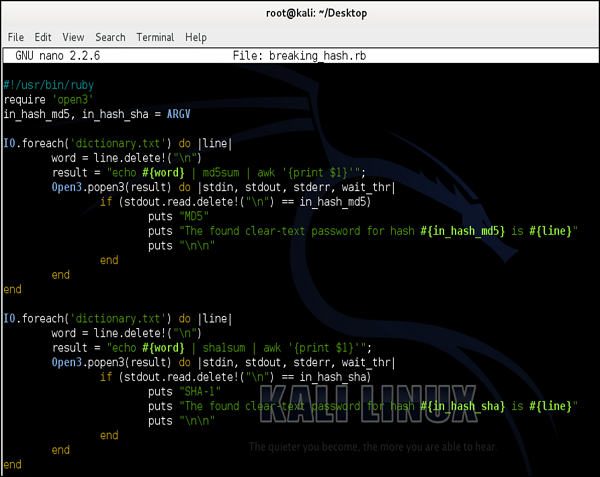

Sau đây là một đoạn script đơn giản (được viết bằng ruby) có thể được sử dụng cho cuộc tấn công từ điển (type - brute-force) -

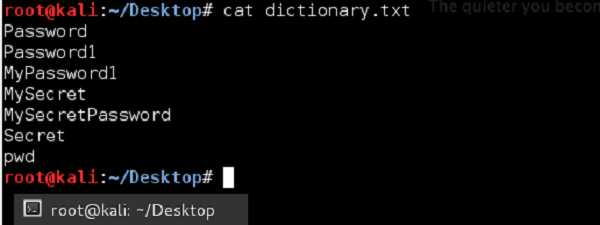

Chúng tôi sẽ sử dụng một tệp từ điển được đơn giản hóa (tệp mà tôi đã tạo trong vài giây) như được hiển thị trong ảnh chụp màn hình sau. Thông thường trong cuộc sống thực, bạn sẽ sử dụng một tệp từ điển với hàng trăm nghìn mục từ (phổ biến là tải tệp từ điển đã chuẩn bị từ internet, bạn có thể thử tìm một tệp).

Ý tưởng đằng sau tập lệnh này là xem qua từng mật khẩu và nếu kết quả khớp giữa các hàm băm được tính toán khớp với chữ ký, chúng tôi sẽ "đánh hơi" từ mạng, điều đó có nghĩa là chúng tôi đã tìm thấy mật khẩu.

Tôi phải nói rằng đó là một ví dụ đơn giản, tuy nhiên nó đã thể hiện một cách hoàn hảo khái niệm.

Trong quá trình bẻ khóa mạng không dây, rất có thể bạn sẽ sử dụng một công cụ có tên aircrack-ng. Nó được thiết kế đặc biệt để bẻ khóaWEP/WPA/WPA2. Trong trường hợp bẻ khóa WPA / WPA2, nó sẽ sử dụng một cuộc tấn công từ điển (tương tự như một cách đơn giản hóa mà chúng tôi đã trình bày ở trên) với hai loại từ điển có thể có. Loại đầu tiên là loại mà bạn có thể tự chuẩn bị (hoặc tải xuống từ internet) và chỉ cần tham khảo bên trong script. Cách tiếp cận khác là dựa vào nội bộairolib-ng từ điển là loại cơ sở dữ liệu từ điển nội bộ được cài đặt với công cụ này theo mặc định.

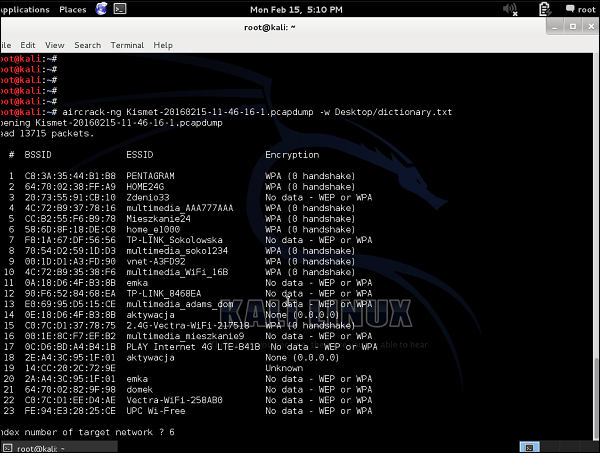

Nếu không thực hiện bất kỳ bẻ khóa thực sự nào tại thời điểm đó, tôi sẽ hướng dẫn cách sử dụng aircrack-ng. Tôi sẽ sử dụng từ điển rất nhỏ của mình mà tôi đã tạo trong ví dụ trên (chỉ có 7 cụm từ bên trong, ngược lại với hàng triệu cụm từ bạn sẽ tìm thấy trong tệp từ điển thực). Ngoài ra, tôi sẽ không theo dõi bất kỳ lưu lượng truy cập nào trong thời gian thực, nhưng tôi sẽ sử dụng.pcap tệp với lưu lượng truy cập không dây tôi đã đánh giá trước khi sử dụng Kismet dụng cụ.

Như bạn có thể thấy, có một loạt các mạng WLAN, một số trong số chúng có mã hóa WEP và hầu hết với WPA / WPA2. Tôi đã có thể nói rằng bất kỳ loại bẻ khóa nào cũng sẽ thất bại trong tình huống này bởi vì -

Đối với SSID được mã hóa WEP, chúng tôi không có bất kỳ lưu lượng truy cập nào được thu thập ("Không có dữ liệu").

Đối với SSID được mã hóa WPA / WPA2, chúng tôi không có bất kỳ cú bắt tay nào bị phát hiện. Như bạn nhớ, dữ liệu từ quá trình bắt tay 4 chiều ban đầu là thông tin duy nhất có thể dẫn đến việc bẻ khóa mạng. Bản thân các gói dữ liệu được mã hóa tốt và có khả năng chống lại các cuộc tấn công của chúng tôi.

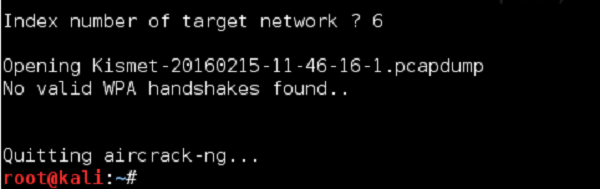

Tuy nhiên, hãy tưởng tượng chúng tôi muốn thử, tôi sẽ nhắm mục tiêu mạng không dây gia đình của riêng tôi - "Home_e1000" với chỉ số 6.

Như tôi đã dự đoán, chúng tôi đã thất bại. Lần tới, tôi sẽ đảm bảo rằng chúng tôi sẽ không thất bại, và bạn sẽ có thể học cách giành chiến thắng và bẻ khóa mạng không dây - tôi có thể nói với bạn rằng đó là một cảm giác tốt.