Bảo mật không dây - Phá vỡ mã hóa

Trong chương này, chúng ta sẽ xem cách phá mã hóa WEP và WPA. Hãy bắt đầu với mã hóa WEP.

Làm thế nào để phá vỡ mã hóa WEP?

Có nhiều công cụ khả thi mà người ta có thể sử dụng để bẻ khóa WEP, nhưng tất cả các phương pháp đều tuân theo cùng một ý tưởng và thứ tự các bước.

Giả sử rằng bạn đã tìm thấy mạng mục tiêu của mình, bạn làm như sau:

Thu thập (đánh hơi) các gói được mã hóa WEP bay qua không trung. Bước này có thể được thực hiện bằng công cụ Linux có tên "airodump-ng".

Khi thu thập đủ các gói (bạn đã thu thập một tập hợp các khung có vectơ IV trùng lặp), bạn cố gắng bẻ khóa mạng bằng một công cụ gọi là "aircrack-ng".

Trên một mạng bị tắc nghẽn cao, hai bước nêu trên có thể mất khoảng 5-10 phút hoặc thậm chí ít hơn. Nó là dễ dàng! Hướng dẫn chi tiết từng bước để hack WEP sẽ được hiển thị trong chủ đề "Kiểm tra bút WLAN được mã hóa WEP".

Làm thế nào để phá vỡ mã hóa WPA?

Cách phá mã hóa WPA có một cách tiếp cận hơi khác. Khung không dây sử dụng WPA, đang sử dụng mã hóa TKIP vẫn sử dụng khái niệm thuật toán IV và RC4, tuy nhiên nó được sửa đổi để an toàn hơn. TKIP sửa đổi WEP với các con trỏ sau:

Nó sử dụng các khóa tạm thời, được tạo động thay vì các khóa tĩnh được sử dụng bởi WEP.

Nó sử dụng trình tự để bảo vệ chống lại các cuộc tấn công phát lại và tiêm.

Nó sử dụng một thuật toán trộn khóa nâng cao để đánh bại các xung đột IV và các cuộc tấn công khóa yếu trong WEP.

Nó giới thiệu tính toàn vẹn dữ liệu nâng cao (EDI) để đánh bại cuộc tấn công lật bit có thể xảy ra trong WEP.

Tính đến tất cả những điểm này, nó làm cho tiêu chuẩn tính toán WPA không thể bị bẻ khóa (nó không nói là không thể, nhưng có thể mất một thời gian rất dài, giả sử bạn có tài nguyên nâng cao để phá vỡ thuật toán). Xác thực được sử dụng trong tiêu chuẩn WPA cũng đã nâng cao so với xác thực được sử dụng trong WEP. WPA sử dụng 802.1x (xác thực dựa trên EAP) để xác thực máy khách. Trong thực tế, đây làonly weak point, nơi bạn có thể thử cơ hội phá vỡ WPA (và trên thực tế là WPA2).

Các tiêu chuẩn WPA và WPA2 hỗ trợ hai loại xác thực - Pre-Shared Key(PSK) và đúng 802.1x dựa trên máy chủ xác thực bên ngoài. Khi sử dụng xác thực 802.1x - đơn giản là không thể phá được mật khẩu; nó làonly doable where local PSK mode is used. Chỉ là một lưu ý bên lề - tất cả các triển khai không dây của doanh nghiệp, chúng sử dụng xác thực 802.1x thực, dựa trên máy chủ RADIUS bên ngoài, do đó, mục tiêu khả thi duy nhất của bạn có thể là các doanh nghiệp rất nhỏ hoặc mạng gia đình.

Một lưu ý nữa là PSK được sử dụng để bảo vệ WPA / WPA2 phải có kích thước ngắn hợp lý (tối đa 10 ký tự - ngược lại với 64 ký tự được phép làm độ dài tối đa), nếu bạn có ý định phá vỡ nó. Lý do cho yêu cầu đó là, PSK chỉ được truyền một lần (không phải ở dạng văn bản rõ ràng) giữa máy khách không dây và AP trong quá trình bắt tay 4 chiều ban đầu và cách duy nhất để lấy khóa gốc từ các gói đó là brute-force hoặc sử dụng một từ điển tốt.

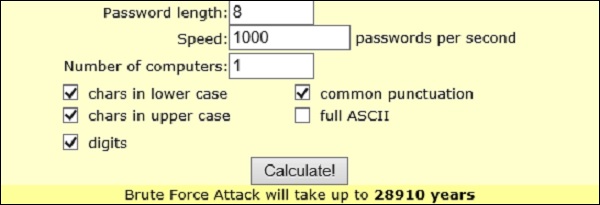

Có một công cụ tính toán trực tuyến khá đẹp có thể ước tính thời gian cần thiết để ép PSK - http://lastbit.com/pswcalc.asp. Giả sử rằng bạn có 1 PC có thể thử 1000 mật khẩu mỗi giây (bao gồm chữ thường, chữ hoa, chữ số và dấu chấm câu phổ biến) thì sẽ mất 28910 năm để phá mật khẩu (tất nhiên là tối đa, nếu bạn may mắn thì có thể mất vài giờ).

Quy trình chung để phá mã hóa WPA / WPA2 (chỉ khi chúng sử dụng PSK) như sau:

Thu thập (đánh hơi) các gói không dây bay trên không trung. Bước này có thể được thực hiện bằng công cụ Linux có tên "airodump-ng".

Trong khi các gói đang được thu thập, bạn nên khử xác thực các máy khách hiện tại. Bằng cách đó, bạn đang đi đến tình huống, khi khách hàng cần xác thực lại để sử dụng mạng Wi-Fi. Đây chính xác là những gì bạn muốn! Bằng cách này, bạn chuẩn bị một môi trường tốt để phát hiện một người dùng không dây xác thực vào mạng. Bạn có thể sử dụng công cụ dựa trên Linux "aireplay-ng" để khử xác thực các máy khách không dây hiện tại.

Khi bạn có một cú bắt tay 4 chiều (và được lưu trong tệp kết xuất), bạn có thể một lần nữa sử dụng "aircrack-ng" để bẻ khóa PSK. Trong bước này, bạn phải tham chiếu đến một tệp từ điển chứa tất cả các tổ hợp của mật khẩu mà công cụ aircrack-ng sẽ sử dụng. Đó là lý do tại sao, một tệp từ điển tốt là yếu tố quan trọng nhất ở đây.

Cách hack mạng WPA / WPA2 chi tiết từng bước sẽ được hiển thị trong chủ đề "Kiểm tra bút WPA / WPA2 được mã hóa WLAN".

Làm thế nào để bảo vệ chống lại sự bẻ khóa WPA?

Tôi có cảm giác rằng sau khi xem qua các phần cuối cùng của hướng dẫn này, bạn sẽ có một số ý tưởng, những gì nên làm để làm cho việc bẻ khóa WPA không thể xảy ra (hay nói đúng hơn là: không thể trong một khoảng thời gian hợp lý). Sau đây là một số gợi ý về các phương pháp hay nhất để bảo mật mạng không dây gia đình / doanh nghiệp nhỏ của bạn -

Nếu có cơ hội cho điều đó, hãy sử dụng WPA2 thay vì WPA. Nó có tác động trực tiếp đến sơ đồ mã hóa được sử dụng bởi một bộ. AES (được sử dụng bởi WPA2) an toàn hơn nhiều so với TKIP (được sử dụng bởi WPA).

Như bạn đã thấy trước đó, cách duy nhất để phá vỡ WPA / WPA2 là bằng cách đánh hơi quá trình bắt tay 4 chiều xác thực và bạo lực PSK. Để làm cho nó trở nên bất khả thi về mặt tính toán, hãy sử dụng mật khẩu có ít nhất 10 ký tự được kết hợp ngẫu nhiên (không phải bất kỳ từ đơn giản nào mà bạn có thể gặp trong bất kỳ từ điển nào) gồm chữ thường, chữ hoa, ký tự đặc biệt và chữ số.

Tắt thiết lập Wi-Fi được bảo vệ (WPS) - WPS là một trong những "tính năng thú vị" được phát minh để giúp kết nối các máy khách không dây mới với mạng dễ dàng hơn nhiều - chỉ bằng cách đặt một số PIN đặc biệt gồm 8 chữ số của AP. 8 chữ số này là một công việc rất ngắn cho một cuộc tấn công bạo lực, và 8 chữ số này cũng có thể được tìm thấy ở mặt sau của hộp AP. Hãy tự mình thử và xem bộ định tuyến tại nhà của bạn - bạn có thấy mã PIN WPS ở mặt sau không? Bạn đã bật tính năng WPS trên bộ định tuyến tại nhà của mình chưa?