Các cuộc tấn công điểm truy cập giả mạo

Khi chúng ta nghĩ về mạng công ty, mạng WLAN của công ty là một cổng thông tin không dây được ủy quyền và bảo mật cho các tài nguyên mạng. Thiết bị truy cập giả mạo (AP) là bất kỳ đài WLAN nào được kết nối với mạng công ty (thường là với một số công tắc mạng) mà không có sự cho phép.

Hầu hết các điểm truy cập giả mạo được cài đặt bởi nhân viên (người dùng độc hại hoặc do nhầm lẫn) thực sự không phải là AP mà bộ phận CNTT trong tổ chức đang sử dụng, mà là một số bộ định tuyến không dây văn phòng nhỏ tại nhà (SOHO) - giống nhau mà bạn có thể có ở nhà. Trong trường hợp chúng được định cấu hình sai hoặc được cấu hình mà không có bất kỳ bảo mật nào - nó sẽ mở ra một bề mặt tấn công tiếp theo để có thể dễ dàng truy cập vào một mạng rất an toàn).

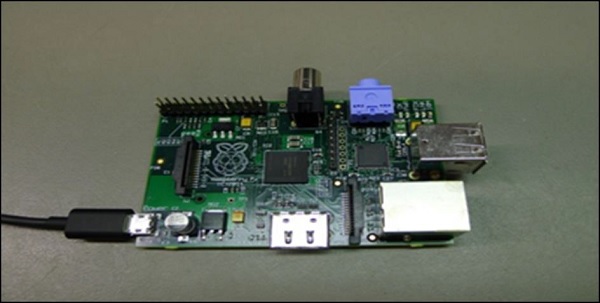

Với sự phát triển hiện nay của ngành công nghệ thông tin, điểm truy cập giả mạo có thể được ẩn rất tốt và cực kỳ khó tìm. Bạn có thể dễ dàng phát hiện ra Raspberry Pi được kết nối với bộ chuyển mạng của mình không, nếu nó được đặt ở phía sau giá đỡ ẩn giữa hàng trăm cáp mạng? Tôi chắc chắn có thể nói rằng, bạn sẽ KHÔNG phát hiện ra nó chút nào!

Nếu tài nguyên mạng bị lộ bởi một điểm truy cập giả mạo, các rủi ro sau có thể được xác định:

Data Theft - Dữ liệu của công ty có thể bị xâm phạm.

Data Destruction - Cơ sở dữ liệu có thể bị xóa.

Loss of Services - Các dịch vụ mạng có thể bị vô hiệu hóa.

Malicious Data Insertion - Kẻ tấn công có thể sử dụng cổng thông tin để tải lên vi rút, trình ghi khóa hoặc nội dung khiêu dâm.

3rd Party Attacks- Mạng có dây của công ty có thể được sử dụng làm bệ phóng cho các cuộc tấn công của bên thứ 3 nhằm vào các mạng khác trên internet.