Segurança sem fio - ataques de controle de acesso

Não é segredo que as redes sem fio são muito mais vulneráveis do que seus equivalentes com fio. Além das vulnerabilidades de protocolo em si, é um meio compartilhado "sem fio" que abre esse tipo de rede para um conjunto completamente novo de superfícies de ataque. Nos subcapítulos consecutivos, tentarei apresentar muitos dos aspectos (ou melhor, ameaças) das comunicações sem fio, que podem ser explorados por terceiros mal-intencionados .

Ataques de controle de acesso

O conceito de controle de acesso trata de controlar quem tem acesso à rede e quem não tem. Impede que terceiros mal-intencionados (não autorizados) se associem à rede sem fio. A ideia de controle de acesso é muito semelhante a um processo de autenticação; no entanto, esses dois conceitos são complementares. A autenticação é mais frequentemente baseada em um conjunto de credenciais (nome de usuário e senha) e o controle de acesso pode ir além disso e verificar outras características do usuário cliente ou do dispositivo do usuário cliente.

O mecanismo de controle de acesso muito conhecido, usado em redes sem fio, é baseado na lista de permissões de endereços MAC. O AP armazena uma lista de endereços MAC autorizados que são elegíveis para acessar a rede sem fio. Com as ferramentas disponíveis atualmente, esse mecanismo de segurança não é muito forte, pois o endereço MAC (endereço de hardware do chipset do cliente sem fio) pode ser falsificado de forma muito simples.

O único desafio é descobrir quais endereços MAC são permitidos pelo AP para autenticação na rede. Mas, como o meio sem fio é compartilhado, qualquer um pode farejar o tráfego que flui pelo ar e ver os endereços MAC nos quadros com tráfego de dados válido (eles são visíveis no cabeçalho que não está criptografado).

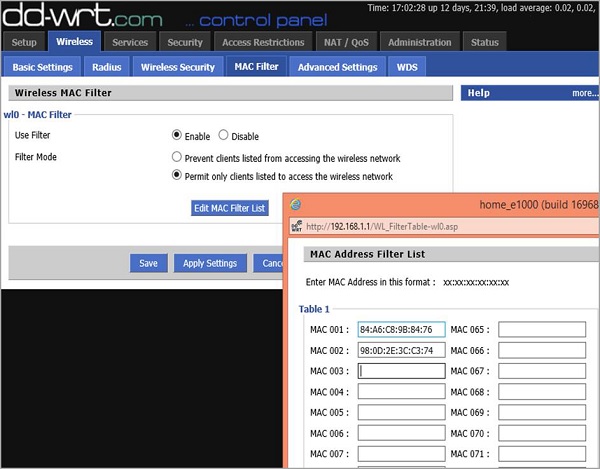

Como você pode ver na imagem a seguir, no meu roteador doméstico, configurei dois dispositivos para poderem se comunicar com o AP, especificando seus endereços MAC.

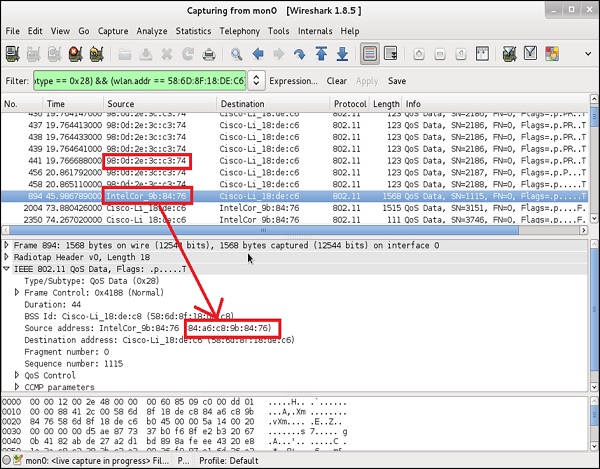

Essas são as informações que o invasor não possui no início. No entanto, como o meio sem fio está "aberto" para farejar, ele pode usar o Wireshark para ouvir os dispositivos que estão conectados e conversando com o AP em um determinado momento. Quando você inicia um Wireshark para farejar pelo ar, provavelmente obterá centenas de pacotes por segundo, portanto, é aconselhável fazer uso de regras de filtragem eficientes no Wireshark. O tipo de filtro que implementei é -

(wlan.fc.type_subtype == 0x28) && (wlan.addr == 58:6D:8F:18:DE:C8)

A primeira parte deste filtro diz ao Wireshark que ele deve olhar apenas para pacotes de dados (não quadros de beacon ou outros quadros de gerenciamento). É um subtipo0x28AND ("&&") uma das partes deve ser meu AP (tem o endereço MAC de 58: 6D: 8F: 18: DE: C8 na interface de rádio).

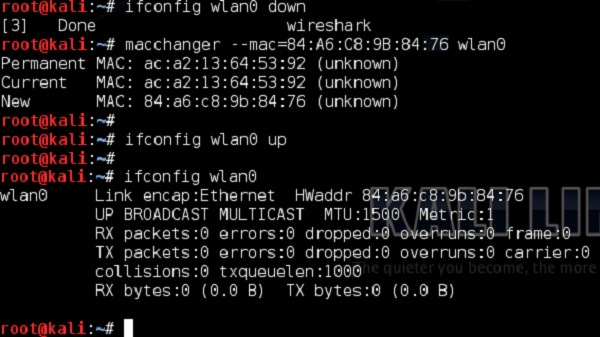

Você pode notar que há dois dispositivos que estão trocando pacotes de dados com o AP que eu, como administrador, permiti especificamente na filtragem MAC anteriormente. Tendo esses dois, a única parte da configuração que você, como um invasor, deve fazer é alterar localmente o endereço MAC da sua placa wireless. Neste exemplo, vou usar uma ferramenta baseada em Linux (mas existem muitas outras para todos os sistemas operacionais possíveis) -

Essa foi uma abordagem simples para contornar o controle de acesso baseado em filtragem MAC. Hoje em dia, os métodos para realizar o controle de acesso são muito mais avançados.

Os servidores de autenticação especializados podem diferenciar se um determinado cliente é um PC produzido pela HP, IPhone da Apple (que tipo de IPhone) ou alguns outros clientes sem fio, apenas observando a aparência dos quadros sem fio de um cliente específico e comparando-os com o conjunto de "linhas de base", conhecido por fornecedores específicos. No entanto, isso não é algo que você verá nas redes domésticas. Essas soluções são bastante caras e requerem uma infraestrutura mais complexa que integra vários tipos de servidores - provavelmente encontrados em alguns dos ambientes corporativos.