Segurança Wireless - Análise de Tráfego

Um processo de análise de tráfego sem fio pode ser muito útil em investigações forenses ou durante a solução de problemas e, claro, esta é uma ótima maneira de auto-estudo (apenas para aprender como os aplicativos e protocolos se comunicam entre si). Para que a análise de tráfego seja possível, primeiro, esse tráfego precisa ser coletado de alguma forma e esse processo é conhecido como rastreamento de tráfego. As ferramentas mais comumente usadas para farejar tráfego são Kismet e Wireshark. Ambos os programas fornecem uma versão para ambientes Windows e Linux.

Para fins de teste de penetração e invasão de redes sem fio, o tipo de dados que é valioso coletar são BSSID, WEP IV, TKIP IV, CCMP IV, EAP 4-way handshake exchange, wireless beacon frames, MAC addresses of communicating parties, etc. Muito mais está disponível para você no despejo do tráfego sem fio. A maioria das informações que você obteria seria usada em todos os ataques apresentados no capítulo anterior. Eles podem ser (por exemplo) usados como entrada para ataques de força bruta offline, a fim de quebrar os modelos de criptografia e autenticação usados na implantação de WLAN.

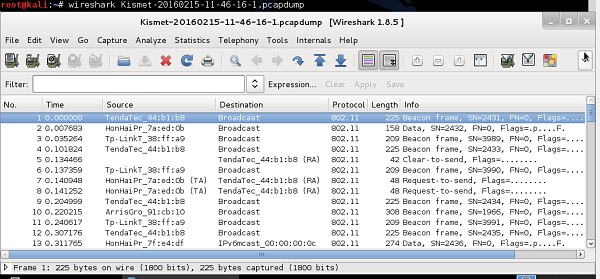

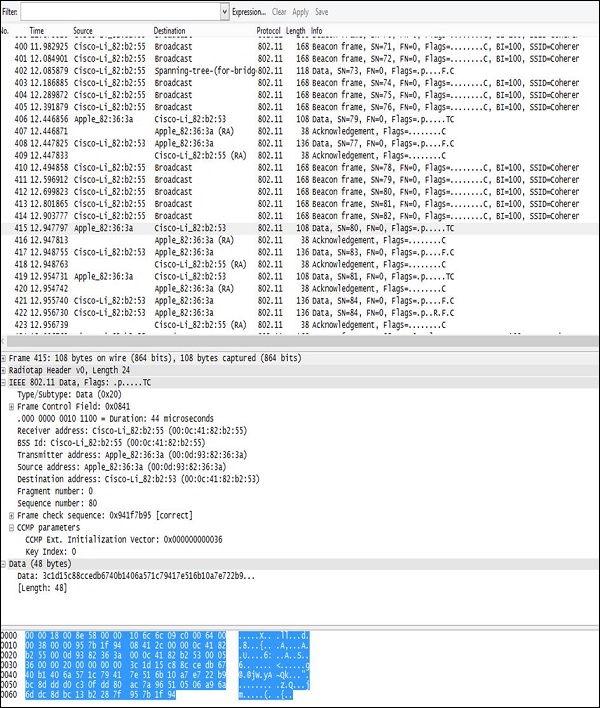

O uso do Wireshark no Windows e no Linux é muito intuitivo - ambos os ambientes fornecem uma GUI que parece a mesma para os dois sistemas. Quando o programa é iniciado, você só precisa indicar a interface física, que seria usada para farejar o tráfego (você pode selecionar qualquer interface, seja com fio ou sem fio), e então prosseguir com o farejar o tráfego. Um exemplo de pacotes wireless coletados por uma placa wireless é mostrado na imagem a seguir.

O layout da saída é sempre o mesmo - indo do topo, você tem -

Filter Field- O Wireshark está equipado com uma ferramenta de filtragem muito boa que permite limitar a saída de tráfego em tempo real. É extremamente útil quando você precisa extrair fluxos específicos (entre endereços MAC específicos ou entre endereços IP específicos) de centenas de pacotes vindos a cada segundo de todos os clientes sem fio nas proximidades.

Traffic Output- Nesta seção, você pode ver todos os pacotes que aparecem, que foram farejados na interface wireless, um por um. Nesta parte da saída, você pode ver apenas um resumo básico das características do tráfego como -SRC/DST MAC Addresses, Protocol (Wi-Fi 802.11 in this case) e uma breve informação sobre um pacote.

Decoded Parameters of the Data- Esta seção lista todos os campos existentes em um quadro (todos os cabeçalhos + dados). Usando um exemplo de despejo, podemos ver que algum conjunto de informações está na forma de dados ilegíveis (provavelmente criptografados), e no cabeçalho 802.11 você pode encontrar informações CCMP (ele confirma que o tráfego é criptografado por AES), então deve ser WPA2 Rede Wi-Fi.

Hex Dump- O Hex Dump é exatamente a mesma informação que você tem acima em "parâmetros decodificados dos dados", mas em um formato hexadecimal. A razão para isso é que a representação hexadecimal é a aparência original do pacote, mas o Wireshark tem milhares de "modelos de tráfego", que são usados para mapear valores HEX específicos para um campo de protocolo conhecido. Por exemplo, em um cabeçalho 802.11, os bytes de 5 a 11 são sempre a fonte de um endereço MAC do quadro sem fio, usando o mesmo mapeamento de padrão, o Wireshark (e outros sniffers) podem reconstruir e decodificar estático (e bem conhecido) campos de protocolo.

Você pode salvar todos os seus despejos de tráfego usando o comum .pcap formato que pode ser usado posteriormente como entrada para, por exemplo, scripts python que realizam algumas operações avançadas no tráfego coletado (por exemplo, quebrar os modelos de criptografia).

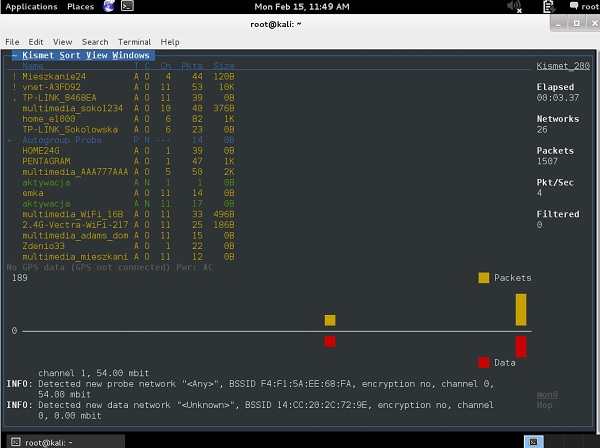

A outra ferramenta, que você deve conhecer, é Kismet. Assim que você iniciar sua ferramenta Kismet e especificar omon0 interface, ele irá listar todos os SSID detectados em seu ambiente.

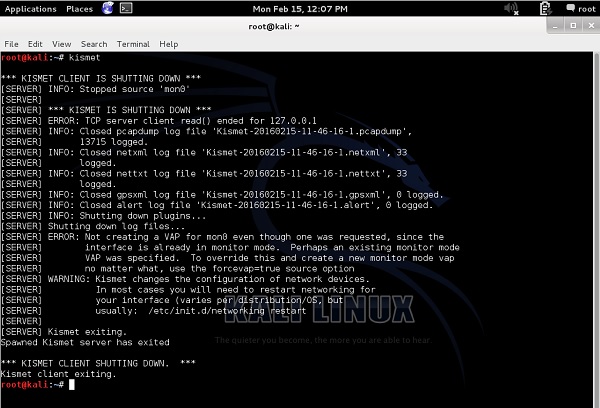

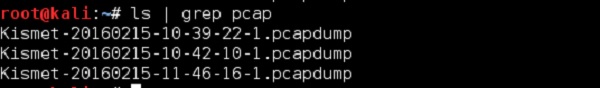

Durante o tempo em que o Kismet está em execução, todos os pacotes sem fio são coletados e armazenados no .pcaparquivos. Ao sair de um programa, você recebe uma mensagem informando que todos os despejos de pacotes wireless foram salvos e você pode acessá-los posteriormente.

No exemplo apresentado acima, todos os dumps de pacotes foram armazenados nos arquivos binários (eles não estão em um formato legível, quando você abre esses arquivos com "more" ou "vi" ou "nano", etc.).

Para abri-los corretamente, você deve usar o Wireshark (de novo!).