Segurança sem fio - associação incorreta do cliente

Você já deve ter experimentado a situação, que quando você vem com seu PC e usa a rede sem fio em casa, seu PC se conecta automaticamente à WLAN, sem nenhuma ação exigida de você. Isso ocorre porque seu laptop se lembra da lista de WLANs às quais você estava conectado no passado e armazena essa lista no chamadoPreferred Network List (em um mundo Windows).

Um hacker mal-intencionado pode usar esse comportamento padrão e trazer seu próprio AP sem fio para a área física, onde você normalmente está usando o seu Wi-Fi. Se o sinal desse AP for melhor do que o do AP original, o software do laptop se associará incorretamente ao ponto de acesso falso (desonesto) fornecido pelo hacker (pensando que é o AP legítimo que você usou no passado ) Esse tipo de ataque é muito fácil de executar em alguns grandes espaços abertos, como aeroportos, escritórios ou áreas públicas. Esse tipo de ataque às vezes é conhecido comoHoneypot AP Attacks.

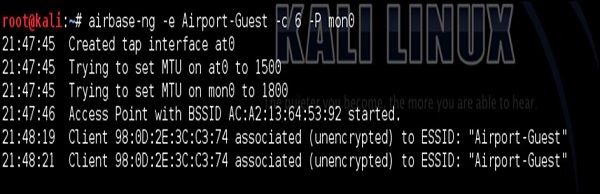

A criação de um PA falso não requer nenhum hardware físico. A distribuição Linux, usada em todo este tutorial éKali Linux, tem uma ferramenta interna chamada airbase-ng que pode criar AP com endereço MAC específico e nome WLAN (SSID) com um único comando.

Vamos criar um cenário a seguir. No passado, usei o SSID de "Airport-Guest" em um dos aeroportos europeus. Assim, sei que meu smartphone salvou esse SSID na PNL (Lista de Rede Preferencial). Então, eu crio este SSID usandoairbase-ng.

Depois de criar a WLAN, usei o ataque DoS da camada 2 descrito anteriormente, para desautenticar constantemente meu smartphone da rede sem fio Home_e1000. Nesse ponto, meu smartphone detecta o outro SSID (Airport-Guest) com uma qualidade de link muito boa, então ele se conecta automaticamente a ele.

Isso é algo que você vê no despejo acima a partir de 21:48:19. Nesse ponto, estamos em boa situação para realizar alguns ataques adicionais com essa conexão inicial. Pode ser um ataque man in the middle, para encaminhar todo o tráfego wireless através do PC do atacante (atacando a integridade e confidencialidade da troca de tráfego. Ou você pode se conectar de volta do PC do atacante diretamente ao smartphone explorando algumas vulnerabilidades usando o Framework Metasploit. .. Há uma infinidade de caminhos possíveis a seguir.