Segurança sem fio - Bluejack a Victim

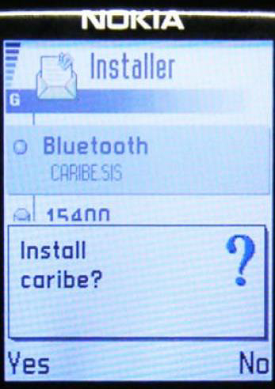

Para começar, vamos definir o que significa Bluejacking. É um processo de envio do chamado cartão "e-business" para outro dispositivo via Bluetooth. Os tipos de cartões de e-business como os conhecemos são aqueles com informações de contato (nome, e-mail, número de telefone) que você envia a outros usuários. O bluejacking funciona da mesma forma, mas não envia informações de contato; em vez disso, ele envia algum conteúdo malicioso. Um exemplo de Bluejacking é mostrado na imagem a seguir.

Essa definição de Bluejacking é a que você pode ver na maioria dos recursos da Internet, e isso é considerado uma torta no topo do bolo. Os fundamentos básicos do hack de Bluetooth são que ele lhe dará uma infinidade de opções. O primeiro é emparelhar primeiro com o outro dispositivo. Assim que esta etapa for executada, você poderá descobrir na Internet ferramentas que fazem algumas funções maliciosas específicas. Esses podem ser -

Mencionado acima, como o envio de cartões de e-business com anexos maliciosos.

Retirando dados confidenciais do dispositivo da vítima.

Assumir o controle do dispositivo da vítima e fazer ligações, enviar mensagens, etc., obviamente sem o conhecimento do usuário.

Vamos agora explicar como chegar ao ponto, quando você está emparelhado com o dispositivo da vítima. O que quer que você queira fazer a seguir, depende apenas das ferramentas e abordagens que encontrará na internet, mas pode ser quase tudo.

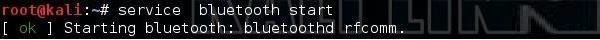

O primeiro passo é habilitar o serviço Bluetooth localmente no PC.

Em seguida, precisamos habilitar a interface Bluetooth e ver sua configuração (da mesma forma que as interfaces físicas Ethernet e sem fio, a Bluetooth também tem um endereço MAC chamado de endereço BD).

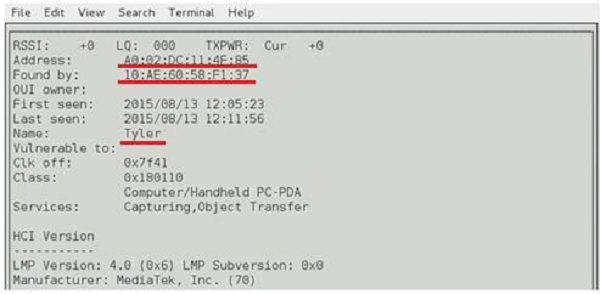

Quando sabemos que a interface está ativada e funcionando, precisamos verificar uma rede Bluetooth para os dispositivos visíveis no ambiente próximo (isso é o equivalente a airodump-ng do mundo sem fio 802.11). Isso é feito usando uma ferramenta chamadabtscanner.

O que você pode ler na imagem acima é que -

O endereço MAC do nosso dispositivo Bluetooth local é A0: 02: DC: 11: 4F: 85.

O endereço MAC do dispositivo Bluetooth de destino é 10: AE: 60: 58: F1: 37.

O nome do dispositivo Bluetooth de destino é "Tyler".

A ideia principal aqui é que o dispositivo de Tyler seja autenticado e emparelhado com outro dispositivo Bluetooth. Para que o invasor se faça passar por "Tyler" e pareie diretamente com outro nó, precisamos falsificar nosso endereço MAC e definir nosso nome Bluetooth para "Tyler".

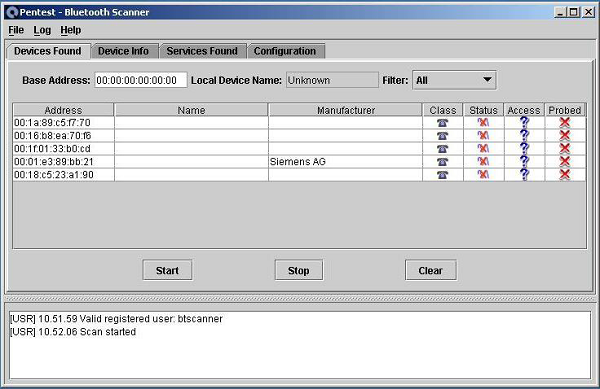

Só para você saber, você também tem um BTScannerversão para sistema operacional Windows. Abaixo está a captura de tela de amostra da versão Windows da ferramenta.

Para personificar as informações do Bluetooth, existe uma ferramenta chamada spooftooth, que precisamos usar aqui (equivalente a macchanger, que temos que usar para ignorar a autenticação MAC no cenário WEP com filtragem MAC). O que fizemos a seguir é que mudamos o endereço MAC do nosso dongle Bluetooth (dispositivo hci0) para aquele que encontramos usando o btscanner. Também alteramos o nome do dispositivo Bluetooth para 'LAB'. Este é o que estou usando localmente em minha configuração de emparelhamento Bluetooth entre dois smartphones.

Sucesso! No momento, clonamos a configuração do Bluetooth de um dos clientes envolvidos na comunicação Bluetooth de smartphone para smartphone. Ele nos permite comunicar diretamente com o outro dispositivo de um par Bluetooth. Claro, precisamos ter certeza de que o dispositivo legítimo, cujas credenciais falsificamos, desapareça da rede. Pode levar algum tempo na vida real e teríamos que esperar até que um usuário saia do alcance do Bluetooth ou desative o serviço Bluetooth em seu dispositivo.