Segurança sem fio - Guia rápido

Neste tutorial, você fará uma viagem por diferentes métodos de comunicação sem fio. Você aprenderá sobreWireless Local Area Network(WLAN), como a maioria de nós a conhece, e então se aprofunda nos aspectos práticos por trás da segurança sem fio. Você ficará surpreso com a facilidade de coletar muitas informações confidenciais sobre a rede sem fio e os dados que fluem por ela, usando ferramentas básicas que estão facilmente disponíveis para quem sabe como usá-las.

Antes de nos aprofundarmos no "hacking"lado da comunicação sem fio, você precisará passar por uma infinidade de conceitos teóricos e diagramas da operação normal do sistema sem fio. No entanto, o conteúdo teórico será mantido ao mínimo ao longo deste Tutorial - é o lado prático das coisas que é mais encorajador e a parte mais agradável para todos!

Quando pensamos em comunicação sem fio, imaginamos alguns sistemas conectados a antenas que se comunicam pelo ar usando ondas de rádio que são invisíveis ao olho humano. Honestamente falando, esta é uma definição perfeitamente verdadeira, mas para quebrar as coisas (ou melhor, você prefere a palavra "hack") você precisa aprender como todos esses conceitos e arquiteturas funcionam juntos.

Terminologias sem fio

Primeiro, vamos examinar um monte de termos básicos relacionados à comunicação sem fio. Progressivamente, entraremos em coisas mais avançadas ao longo de todo esse caminho juntos.

Comunicação sem fio

A comunicação sem fio refere-se a qualquer tipo de troca de dados entre as partes realizada sem fio (sem fio). Esta definição é extremamente ampla, pois pode corresponder a muitos tipos de tecnologias sem fio, como -

- Comunicação de rede Wi-Fi

- Comunicação Bluetooth

- Comunicação por satélite

- Comunicação móvel

Todas as tecnologias mencionadas acima usam arquiteturas de comunicação diferentes, no entanto, todas compartilham a mesma capacidade de "meio sem fio".

Wi-fi

Wireless Fidelity(Wi-Fi) refere-se à rede local sem fio, como todos os conhecemos. É baseado emIEEE 802.11padrão. Wi-Fi é um tipo de rede sem fio que você encontra em quase todos os lugares, em sua casa, no local de trabalho, em hotéis, restaurantes e até mesmo em táxis, trens ou aviões. Esses padrões de comunicação 802.11 operam em qualquer2.4 GHz or 5 GHz ISM radio bands.

Esses aparelhos estão facilmente disponíveis nas lojas que são compatíveis com o padrão Wi-Fi, eles possuem a seguinte imagem visível no próprio aparelho. Aposto que você já viu centenas de vezes em várias lojas ou outros locais públicos!

Devido ao fato de que as redes sem fio baseadas em 802.11 são muito usadas em todos os tipos de ambientes - elas também são o principal assunto para várias pesquisas de segurança em outros padrões 802.11.

Clientes Wireless

Os clientes sem fio são considerados quaisquer dispositivos finais com uma placa ou adaptador sem fio instalado. Agora, neste 21 st século, esses dispositivos podem ser quase qualquer coisa -

Modern Smartphones- Este é um dos dispositivos sem fio mais usados universalmente que você vê no mercado. Eles suportam vários padrões sem fio em uma caixa, por exemplo, Bluetooth, Wi-Fi, GSM.

Laptops - Este é um tipo de dispositivo que todos nós usamos todos os dias!

Smartwatch- Um exemplo de smartwatch baseado em Sony é mostrado aqui. Ele pode sincronizar com seu smartphone via Bluetooth.

Smart-home Equipment - Com o progresso atual da tecnologia, o equipamento de casa inteligente pode ser, por exemplo, um freezer que você pode controlar por Wi-Fi ou um controlador de temperatura.

A lista de possíveis dispositivos clientes está crescendo a cada dia. Parece um pouco assustador que todos os dispositivos / utilitários que usamos diariamente possam ser controlados por meio de uma rede sem fio com tanta facilidade. Mas, ao mesmo tempo, lembre-se de que toda a comunicação que flui por meio de um meio sem fio pode ser interceptada por qualquer pessoa que esteja apenas no lugar certo na hora certa.

Ponto de acesso (AP) é o nó central em implementações sem fio 802.11. É a interface entre a rede com e sem fio, que todos os clientes sem fio se associam e trocam dados.

Para um ambiente doméstico, na maioria das vezes você tem um roteador, um switch e um AP embutidos em uma caixa, tornando-o realmente utilizável para essa finalidade.

Antena Transceptora

A Estação Base Transceptora (BTS) é o equivalente a um Ponto de Acesso do mundo 802.11, mas usado por operadoras móveis para fornecer cobertura de sinal, por exemplo. 3G, GSM etc ...

Note - O conteúdo deste tutorial se concentra na rede sem fio 802.11, portanto, quaisquer informações adicionais sobre BTS e comunicação móvel em mais detalhes não seriam incluídas.

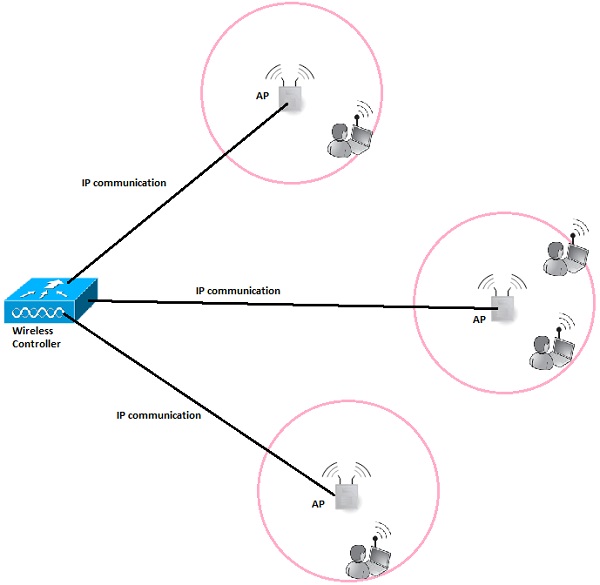

Controlador sem fio (WLC)

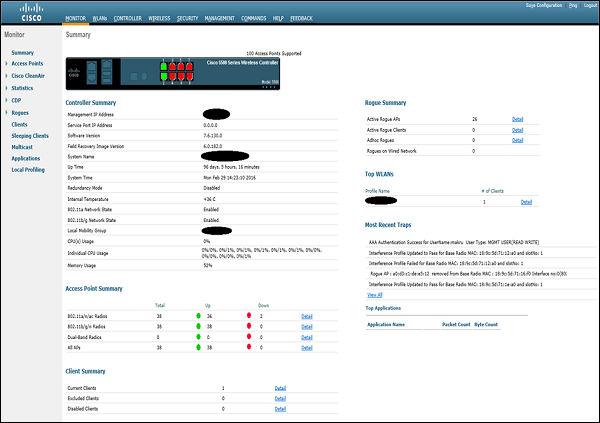

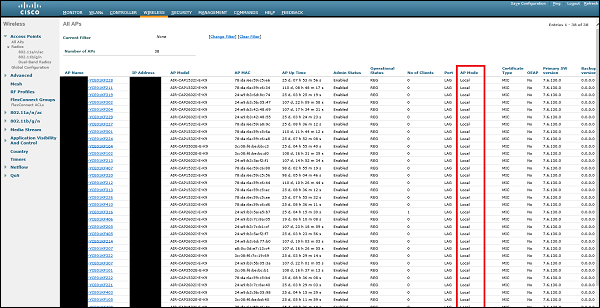

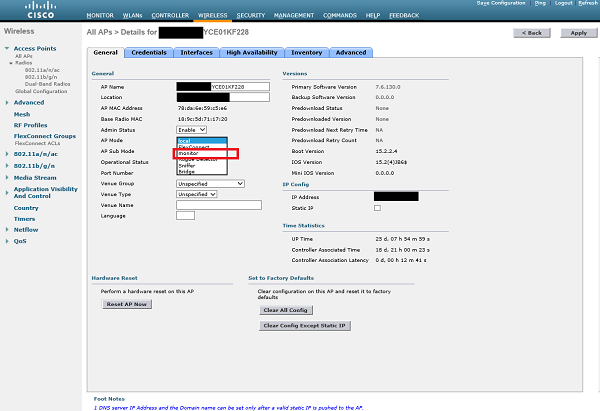

Na implementação sem fio corporativa, o número de pontos de acesso costuma ser contado em centenas ou milhares de unidades. Não seria possível gerenciar administrativamente todos os APs e sua configuração (atribuições de canal, potência de saída ideal, configuração de roaming, criação de SSID em cada AP, etc.) separadamente.

Esta é a situação em que o conceito de controlador sem fio entra em ação. É o "mentor" por trás de toda a operação de rede sem fio. Este servidor centralizado que possui conectividade IP para todos os APs na rede, facilitando o gerenciamento de todos eles globalmente a partir de uma única plataforma de gerenciamento, modelos de configuração push, monitoramento de usuários de todos os APs em tempo real e assim por diante.

Identificador de conjunto de serviço (SSID)

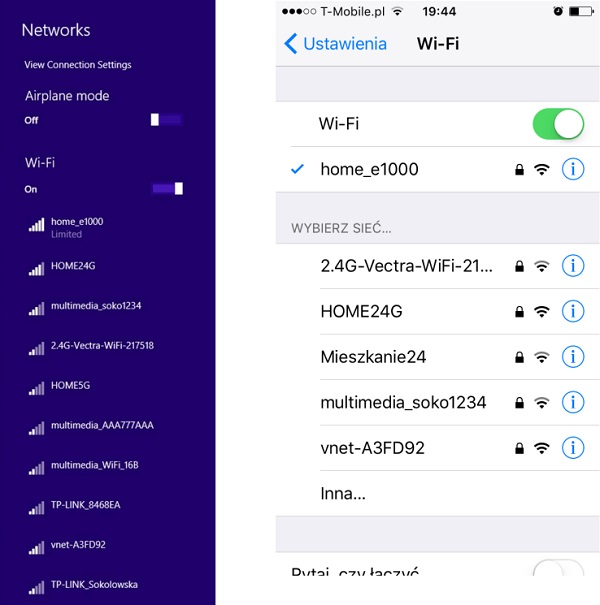

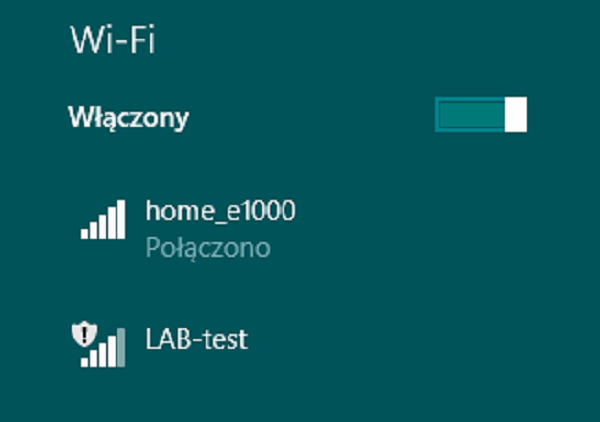

O SSID identifica diretamente a própria WLAN sem fio. Para se conectar à LAN sem fio, o cliente sem fio precisa enviar exatamente o mesmo SSID no quadro de associação do nome SSID, pré-configurado no AP. Portanto, agora surge a questão de como descobrir quais SSIDs estão presentes em seu ambiente? Isso é fácil, pois todos os sistemas operacionais vêm com um cliente sem fio integrado que faz a varredura do espectro sem fio para as redes sem fio se juntarem (como mostrado abaixo). Tenho certeza de que você já fez esse processo várias vezes em sua rotina diária.

Mas, como esses dispositivos sabem que uma rede sem fio específica é nomeada daquela maneira particular apenas por ouvir ondas magnéticas de rádio? É porque um dos campos em um quadro de beacon (que os APs transmitem o tempo todo em intervalos de tempo muito curtos) contém um nome do SSID sempre em texto claro, que é toda a teoria sobre isso.

O SSID pode ter um comprimento de até 32 caracteres alfanuméricos e identifica exclusivamente uma WLAN específica transmitida pelo AP. No caso, quando o AP tem vários SSIDs definidos, ele enviará um quadro de beacon separado para cada SSID.

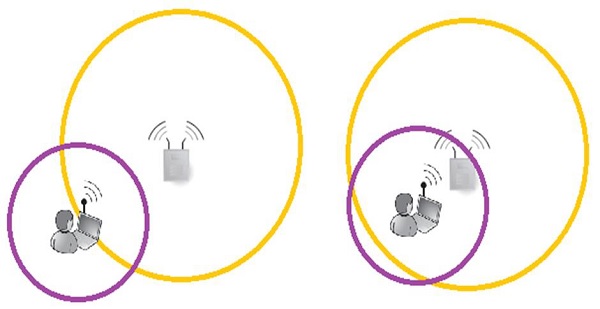

Célula

UMA cellé basicamente uma região geográfica coberta pela antena (transmissor) do AP ou do BTS. Na imagem a seguir, uma célula é marcada com uma linha amarela.

Na maioria das vezes, um AP tem muito mais potência de saída, quando comparado com os recursos da antena embutida no dispositivo cliente. O fato de o cliente poder receber frames transmitidos do AP não significa que uma comunicação bidirecional possa ser estabelecida. A imagem acima mostra perfeitamente essa situação. - Em ambas as situações, um cliente pode ouvir os frames do AP, mas apenas na segunda situação, a comunicação bidirecional pode ser estabelecida.

O resultado deste breve exemplo é que, ao projetar os tamanhos das células sem fio, deve-se levar em consideração qual é a potência média de transmissão de saída das antenas que os clientes usarão.

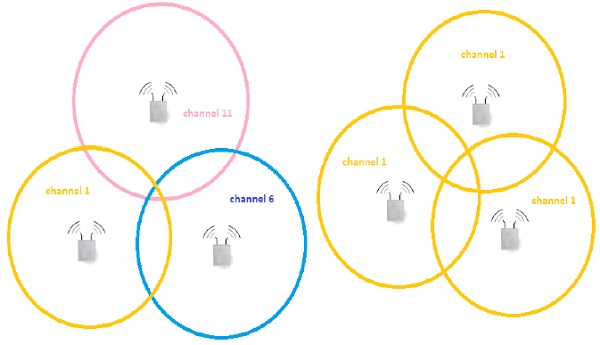

Canal

Redes sem fio podem ser configuradas para oferecer suporte a vários padrões 802.11. Alguns deles operam na banda de 2,4 GHz (por exemplo: 802.11b / g / n) e outros na banda de 5 GHz (exemplo: 802.11a / n / ac).

Dependendo da banda, existe um conjunto predefinido de sub-bandas definidas para cada canal. Em ambientes com vários APs colocados na mesma área física, a atribuição de canal inteligente é usada para evitar colisões (colisões dos quadros transmitidos exatamente na mesma frequência de várias fontes ao mesmo tempo).

Vamos dar uma olhada no projeto teórico da rede 802.11b com 3 células, adjacentes umas às outras, conforme mostrado na imagem acima. O projeto à esquerda é composto por 3 canais não sobrepostos - isso significa que os quadros enviados por APs e seus clientes em uma célula específica não interferirão na comunicação em outras células. À direita, temos uma situação completamente oposta, todos os frames voando no mesmo canal levam a colisões e degradam significativamente o desempenho wireless.

Antenas

As antenas são usadas para "traduzir" as informações que fluem como um sinal elétrico dentro do cabo e no campo eletromagnético, que é usado para transmitir o quadro por meio de um meio sem fio.

Cada dispositivo sem fio (AP ou qualquer tipo de dispositivo cliente sem fio) tem uma antena que inclui um transmissor e o módulo receptor. Pode ser externo e visível para todos ao redor ou integrado, como a maioria dos laptops ou smartphones hoje em dia.

Para testes de segurança sem fio ou testes de penetração de redes sem fio, a antena externa é uma das ferramentas mais importantes. Você deve obter um deles, se quiser entrar neste campo! Uma das maiores vantagens das antenas externas (em comparação com a maioria das antenas internas que você pode encontrar embutidas no equipamento), é que elas podem ser configuradas no chamado "modo monitor" - isso é definitivamente algo de que você precisa! Ele permite que você fareje o tráfego sem fio do seu PC usandowireshark ou outras ferramentas conhecidas como Kismet.

Existe um artigo muito bom na internet (https://www.raymond.cc/blog/best-compatible-usb-wireless-adapter-for-backtrack-5-and-aircrack-ng/) que ajuda na escolha da antena sem fio externa, especialmente para Kali Linux que possui recursos de modo de monitor. Se você está pensando seriamente em entrar neste campo da tecnologia, eu realmente recomendo a todos vocês que comprem um dos recomendados (eu tenho um deles).

A rede sem fio pode ser classificada em diferentes categorias com base na gama de operação que oferecem. O esquema de classificação mais comum divide as redes sem fio em quatro categorias listadas na tabela abaixo, junto com pequenos exemplos.

| Categoria | Cobertura | Exemplos | Formulários |

|---|---|---|---|

Rede de área pessoal sem fio (WPAN) |

Muito curto - máximo de 10 metros, mas geralmente muito menor |

Bluetooth, 802.15, comunicação IrDA |

|

Rede local sem fio (WLAN) |

Moderado - dentro dos apartamentos ou locais de trabalho. |

802.11 Wi-Fi |

Extensão sem fio da rede local usada em -

|

Rede de área metropolitana sem fio (WMAN) |

Em toda a cidade |

Wimax, IEEE 802.16 ou tecnologias proprietárias |

Entre casas e negócios |

Rede de longa distância sem fio (WWAN) |

Em todo o mundo |

3G, LTE |

Acesso sem fio à internet de |

Este tutorial cobrirá principalmente a tecnologia WLAN, no entanto, também cobriremos os vários aspectos da comunicação Bluetooth (WPAN).

Estatísticas de tecnologia sem fio

Só para lhe dar uma prova de que as tecnologias sem fio afetarão nossas vidas de mais e mais maneiras a cada ano. Dê uma olhada nas estatísticas de amostra que foram encontradas! Alguns deles parecem assustadores, mas ao mesmo tempo eles simplesmente mostram o quanto dependemos da comunicação sem fio hoje em dia.

Em 2020, cerca de 24 bilhões de dispositivos estarão conectados à internet, com mais da metade conectados via wireless. Isso é verdadeInternet of Things(IoT). Como isso soa, levando em consideração que temos cerca de 7,4 bilhões de pessoas vivendo na terra agora?

Cerca de 70% de todos os tipos de comunicação sem fio são Wi-Fi (padrão 802.11).

A velocidade da rede Wi-Fi cresceu de 802.11a - 54Mbps (em 1999) para ac-wave 1 - 1,3 Gbps (em 2012). Além disso, existe o 801.11ac-wave2 no horizonte com velocidades de vários Gbps.

Todos os dias, milhões de pessoas estão fazendo transferências de dinheiro e acessando suas contas bancárias usando smartphones via Wi-Fi!

Você ainda está hesitante sobre a importância da segurança em implementações sem fio?

Redes Wi-Fi

A escolha dos dispositivos usados nas implantações sem fio é influenciada pelo tipo de implantação, seja uma rede para uma pequena casa, loja, uma grande rede corporativa ou para hotéis.

| Escala | Exemplo | Tipo de dispositivos usados |

|---|---|---|

| Pequenas implantações | Casa, pequenas lojas | Na maioria das vezes, roteador / switch doméstico (integrado com AP sem fio) |

| Grandes implantações | Hotéis, empresas, universidades |

|

Desde o início do padrão IEEE 802.11, as redes sem fio estão evoluindo em um ritmo significativo. As pessoas viram o potencial neste tipo de transmissão de dados, portanto, os sucessores do 802.11 estavam aparecendo, alguns anos após o outro. A tabela a seguir resume os padrões 802.11 atuais que são usados em nossos tempos -

| Padrão | Frequência | velocidade máxima |

|---|---|---|

| 802.11 | 2,4 GHz | 2 Mbps |

| 802.11a | 5 GHz | 54 Mbps |

| 802.11b | 2,4 GHz | 11 Mbps |

| 802.11g | 2,4 GHz | 54 Mbps |

| 802.11n | 2,4 ou 5 GHz | 600 Mbps |

| 802.11ac | 5 GHz | 1 Gbps |

Como você pode ver, as redes Wi-Fi estão se tornando cada vez mais rápidas. A seguir estão alguns fatores limitantes pelos quais não vemos altas velocidades ao baixar dados por Wi-Fi -

Há uma diferença entre a velocidade e os reais em todo o processo. Como a comunicação sem fio é half-duplex (uma única antena pode transmitir ou receber ao mesmo tempo), a taxa de transferência real é na verdade cerca de 50% da velocidade. Essa condição só é verdadeira quando há um transmissor e um receptor, sem nenhum outro cliente envolvido e sem interferências (o que leva a colisões e retransmissões).

Os padrões mais modernos (802.11ac) não são amplamente suportados em dispositivos finais. A maioria dos laptops ou smartphones no mercado oferece suporte para 802.11a / b / g / n, mas ainda não para o padrão 802.11ac. Além disso, alguns dispositivos são equipados apenas com antena, que suporta a banda de frequência de 2,4 GHz, mas não 5 GHz (o que leva à falta de suporte a 802.11ac por padrão).

Verifique os padrões da sua rede Wi-Fi

Vamos ver como você pode verificar quais padrões são compatíveis com a rede Wi-Fi à qual você está conectado. Você pode verificar isso usando o número de abordagens. Vou apresentar dois deles aqui -

Farejando os quadros de beacon sem fio

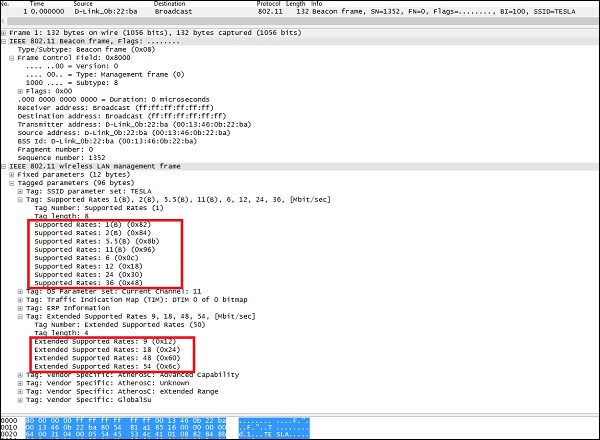

Cada quadro de beacon contém a lista de velocidades que são suportadas pelo AP de transmissão. Essas velocidades podem ser mapeadas para o padrão diretamente.

O dump do quadro de beacon acima indica que, provavelmente é o AP, que está habilitado para suporte a 802.11b / g na banda de frequência de 2,4 GHz.

Taxas suportadas por 802.11b (1, 2, 5.5, 11).

Taxas suportadas por 802.11g (1, 2, 5,5, 6, 9, 11, 12, 18, 24, 36, 48, 54)

Usando algumas ferramentas específicas para descoberta de rede sem fio.

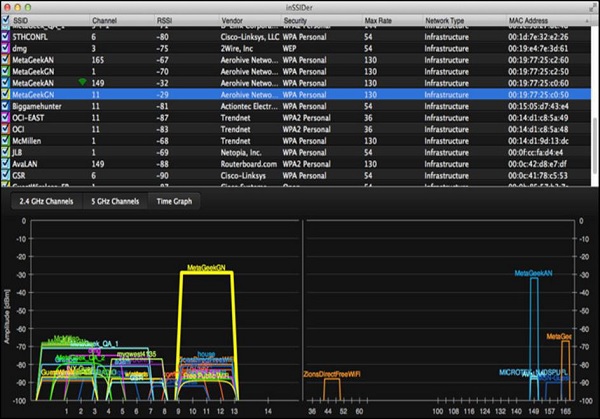

A captura de tela a seguir mostra o despejo de uma ferramenta sem fio chamada "inSSIDer" que está sendo executada no Mac. Ele mostra diretamente todas as redes sem fio visíveis, junto com alguns dos detalhes sobre cada uma delas.

Na foto acima, pode-se ver que algumas das WLANs suportam 130 Mbps para velocidade máxima (devem ser 802.11ac), outras 54 e 36 Mbps (podem ser 802.11 A ou G).

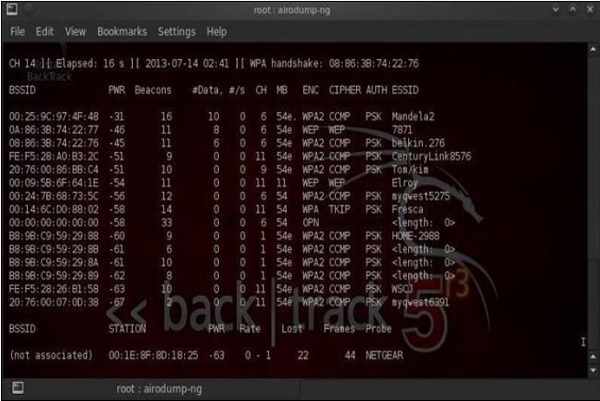

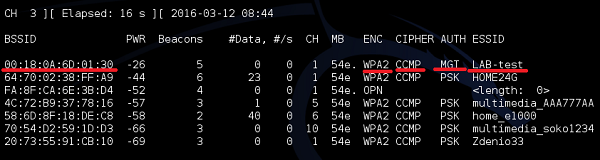

Por outro lado, você também pode usar um programa popular baseado em Linux chamado "airdump-ng" (iremos nos aprofundar neste mais tarde, durante o showcase de hacking - quebrar as chaves da rede Wi-Fi). Quanto ao ambiente Windows, você pode usar o popular "Network Stumbler". Todas essas ferramentas funcionam de maneira muito semelhante entre si.

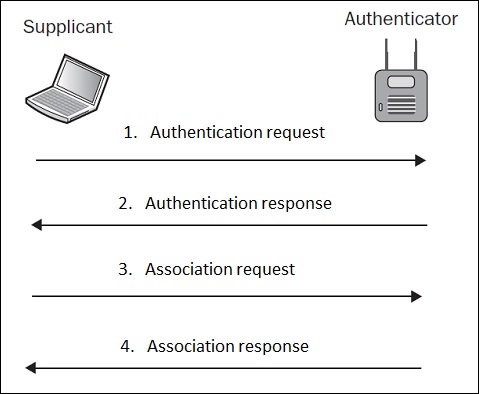

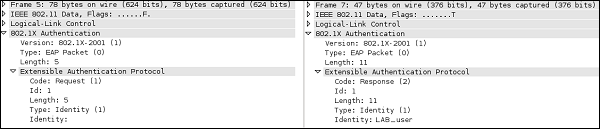

Neste capítulo, examinaremos brevemente os possíveis esquemas de autenticação usados nas implantações sem fio. São eles: Autenticação aberta e autenticação baseada em chave pré-compartilhada (PSK). O primeiro é baseado em quadros EAP para derivar chaves dinâmicas.

Autenticação Aberta

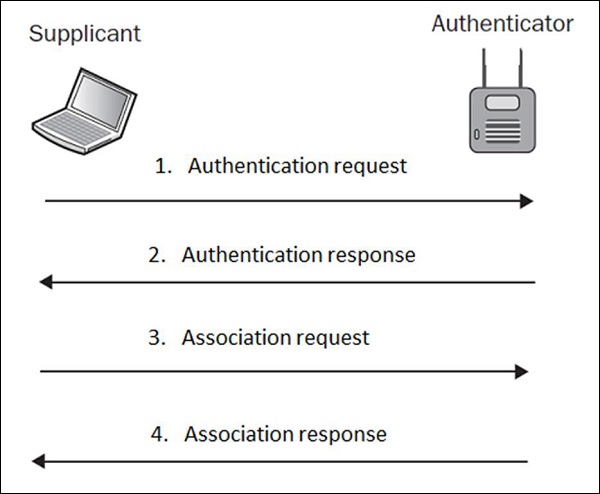

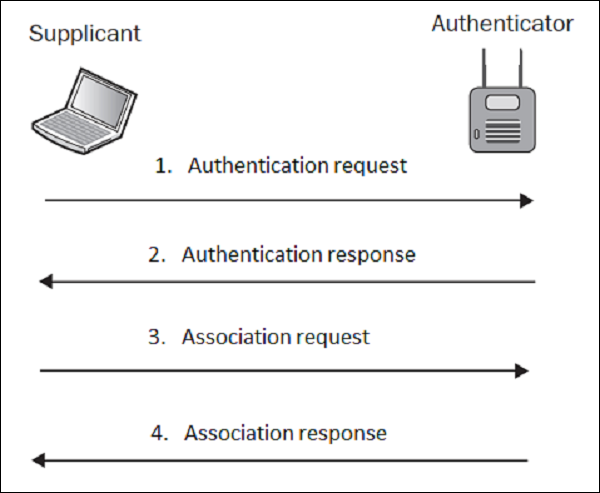

O próprio termo Autenticação aberta é muito enganador. Isso sugere que algum tipo de autenticação está em vigor, mas, na verdade, o processo de autenticação nesse esquema é mais como uma etapa formal do que um mecanismo de autenticação. O processo se parece com o que é mostrado no diagrama a seguir -

Em português simples, o que esta troca está dizendo é que, na solicitação de autenticação, o cliente sem fio (suplicante) está dizendo "Olá AP, gostaria de autenticar" e a resposta de autenticação do AP está dizendo "OK, aqui está". Você vê algum tipo de segurança nesta configuração? Nem eu…

É por isso que a autenticação aberta nunca deve ser usada, uma vez que simplesmente permite que qualquer cliente se autentique na rede, sem a verificação de segurança adequada.

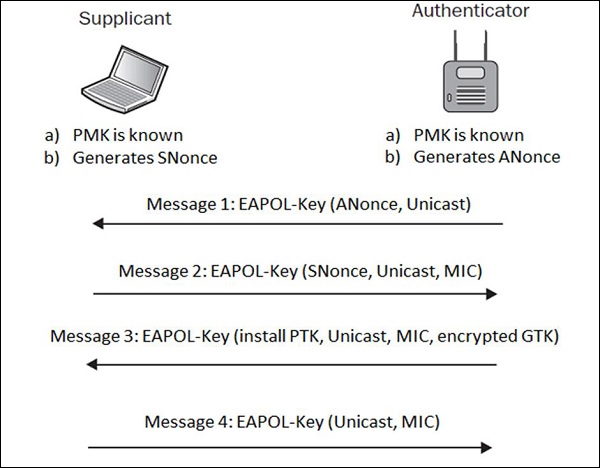

Handshake de 4 vias baseado em EAP (com WPA / WPA2)

Quando um cliente sem fio se autentica no AP, ambos passam pelo processo de autenticação de 4 etapas chamado 4-way handshake. Durante essas trocas de mensagens, a senha compartilhada é derivada entre o AP e o cliente sem fio, sem ser transmitida em nenhuma dessas mensagens EAP.

A Pairwise Master Key (PMK) é algo que um hacker gostaria de coletar, a fim de quebrar o esquema de criptografia da rede. PMK é conhecido apenas pelo Suplicante e Autenticador, mas não é compartilhado em qualquer lugar em trânsito.

NO ENTANTO, as chaves de sessão são, e são a combinação de ANonce, SNonce, PMK, endereços MAC de Suplicante e Autenticador. Podemos escrever essa relação, como a fórmula matemática -

Sessions_keys = f(ANonce, SNonce, PMK, A_MAC, S_MAC).

Para derivar um PMK dessa equação, seria necessário interromper o AES / RC4 (dependendo se WPA2 ou WPA é usado). Não é tão fácil, pois a única abordagem prática é realizar um ataque de força bruta ou de dicionário (assumindo que você tenha um dicionário realmente bom).

É definitivamente uma abordagem de autenticação recomendada e definitivamente mais segura do que usar a autenticação aberta.

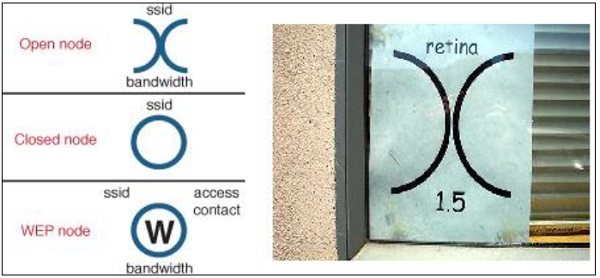

Giz Wi-Fi

O giz de Wi-Fi foi um conceito muito engraçado na história da LAN sem fio, usado principalmente nos EUA. A ideia principal era marcar os locais onde a autenticação aberta ou WLANs com autenticação fraca foram implementadas. Ao fazer isso, qualquer pessoa que descubra esta placa em algum lugar na parede ou no chão, escrita com giz, pode fazer login no sistema Wi-Fi sem autenticação. Inteligente, certo?

Você pode apenas se perguntar - por que usar giz e não algum tipo de marcador, spray ou outra forma mais permanente de marcação? A resposta é simples e vem do direito penal - escrever com giz não era considerado ato de vandalismo.

Em geral, a criptografia é o processo de transformar os dados em algum tipo de cyphertextque seria não-compreensível para qualquer 3 rd partido que interceptar a informação. Hoje em dia, usamos criptografia todos os dias, sem nem perceber. Sempre que você acessa seu banco da web ou caixa de correio, na maioria das vezes quando faz login em qualquer tipo de página da web ou cria um túnel VPN de volta para sua rede corporativa.

Algumas informações são valiosas demais para não serem protegidas. E, para proteger as informações de maneira eficiente, elas devem ser criptografadas de uma forma que não permita que um invasor as descriptografe. Para ser honesto com vocês - não existe um esquema de criptografia totalmente seguro. Todos os algoritmos que usamos todos os dias podem estar corrompidos, mas qual é a probabilidade de isso acontecer com a tecnologia e o tempo atuais?

Por exemplo, pode levar cerca de oito anos para quebrar a criptografia "X" usando novos computadores super rápidos. Esse risco é grande o suficiente para parar de usar o algoritmo "X" para criptografia? Eu duvido, as informações a serem protegidas podem estar desatualizadas naquele ponto do tempo.

Tipos de criptografia sem fio

Para começar a falar sobre criptografia wireless, vale dizer que existem 2 tipos de algoritmos de criptografia: Stream Cipher e Block Cipher.

Stream Cipher - Converte texto simples em texto cifrado de maneira bit a bit.

Block Cipher - Opera em blocos de dados de tamanho fixo.

Os algoritmos de criptografia mais comuns são coletados na tabela a seguir -

| Algoritmo de criptografia | Tipo de algoritmo de criptografia | Tamanho do bloco de dados |

|---|---|---|

| RC4 | Cifra de fluxo | --- |

| RC5 | Cifra de bloco | 32/64/128 bits |

| DES | Cifra de bloco | 56 bits |

| 3DES | Cifra de bloco | 56 bits |

| AES | Cifra de bloco | 128 bits |

Os que você provavelmente encontrará (de alguma forma) nas redes sem fio são RC4 and AES.

WEP vs WPA vs WPA2

Existem três padrões de segurança amplamente conhecidos no mundo das redes sem fio. A maior diferença entre esses três é o modelo de segurança que podem fornecer.

| Padrão de Segurança | Usuário de algoritmo de criptografia | Métodos de autenticação | Possibilidade de quebrar a criptografia |

|---|---|---|---|

| WEP | WEP (baseado em RC4) | Chave pré-compartilhada (PSK) |

|

| WPA | TKIP (baseado em RC4) | Chave pré-compartilhada (PSK) ou 802.1x | - quebrar a senha durante o handshake inicial de 4 vias (assumindo que seja uma senha relativamente curta <10 caracteres) |

| WPA2 | CCMP (baseado em AES) | Chave pré-compartilhada (PSK) ou 802.1x |

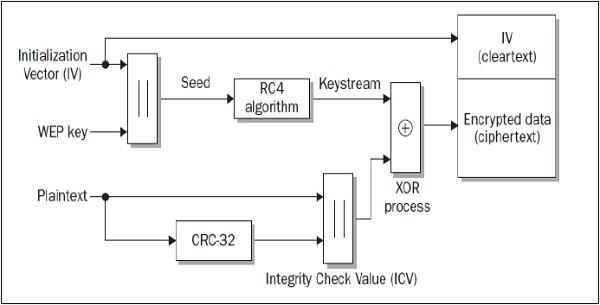

WEP foi o primeiro modelo sem fio "seguro" que deveria adicionar autenticação e criptografia. É baseado emRC4 algorithm and 24 bits of Initialization Vector (IV). Esta é a maior desvantagem da implementação, que faz com que o WEP seja crackeado em poucos minutos, usando as ferramentas que qualquer pessoa pode instalar em seus PCs.

Para aumentar a segurança, o WPA2 foi inventado com um modelo de criptografia forte (AES) e um modelo de autenticação muito forte baseado em 802.1x (or PSK). O WPA foi introduzido apenas como um mecanismo de teste para uma transição suave para o WPA2. Muitas placas sem fio não suportavam o novo AES (naquela época), mas todas estavam usandoRC4 + TKIP. Portanto, o WPA também foi baseado nesse mecanismo, apenas com alguns avanços.

Vetores de inicialização fracos (IV)

O vetor de inicialização (IV) é uma das entradas para o algoritmo de criptografia WEP. Todo o mecanismo é apresentado no diagrama a seguir -

Como se pode notar, existem duas entradas para o algoritmo, uma das quais é um IV de 24 bits (que também é adicionado ao texto cifrado final em um texto não criptografado) e a outra é uma chave WEP. Ao tentar quebrar este modelo de segurança (WEP), é necessário coletar um grande número de dispositivos sem fiodata frames (grande número de quadros até que o quadro com o valor do vetor IV duplicado seja encontrado).

Supondo que, para WEP, o IV tenha 24 bits. Isso significa que pode ser qualquer número de dois quadros (se você tiver sorte o suficiente) a 2 24 + 1 (você coleta todos os valores IV possíveis e, então, o próximo quadro deve ser uma duplicata). Pela experiência, posso dizer que, em uma LAN sem fio bastante congestionada (cerca de 3 clientes enviando o tráfego o tempo todo), é uma questão de 5-10 minutos para obter quadros suficientes, quebrar a criptografia e derivar o valor PSK .

Esta vulnerabilidade está presente apenas no WEP. O modelo de segurança WPA usa TKIP que resolveu IV fraco aumentando seu tamanho de 24 bits para 48 bits e fazendo outros aprimoramentos de segurança no diagrama. Essas modificações tornaram o algoritmo WPA muito mais seguro e sujeito a esse tipo de cracking.

Neste capítulo, veremos como quebrar as criptografias WEP e WPA. Vamos começar com a criptografia WEP.

Como quebrar a criptografia WEP?

Existem muitas ferramentas possíveis que podem ser usadas para quebrar o WEP, mas todas as abordagens seguem a mesma ideia e ordem de etapas.

Supondo que você encontrou sua rede-alvo, faça o seguinte -

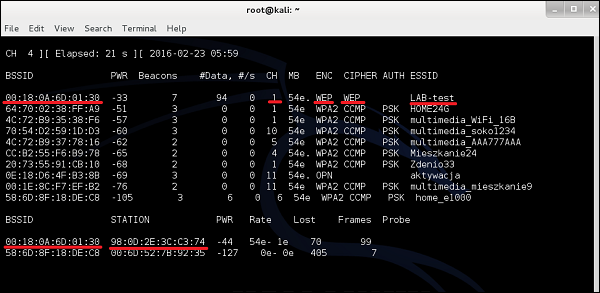

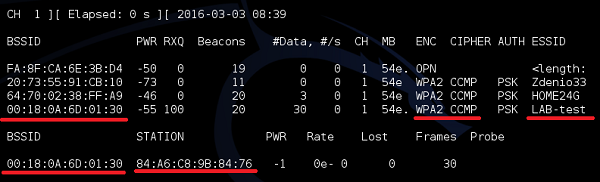

Colete (sniff) pacotes criptografados WEP voando pelo ar. Esta etapa pode ser executada usando uma ferramenta Linux chamada "airodump-ng".

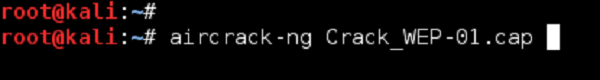

Quando pacotes suficientes são coletados (você coletou um conjunto de quadros com vetor IV duplicado), você tenta quebrar a rede usando uma ferramenta chamada "aircrack-ng".

Em uma rede altamente congestionada, as duas etapas mencionadas acima podem levar cerca de 5 a 10 minutos ou até menos. É muito fácil! O guia detalhado passo a passo para hackear WEP será mostrado no tópico "Pen Testing WEP Encrypted WLAN".

Como quebrar a criptografia WPA?

A maneira de quebrar a criptografia WPA tem uma abordagem ligeiramente diferente. Os frames wireless que usam WPA, estão usando criptografia TKIP que ainda usa o conceito de algoritmo IV e RC4, porém foi modificado para ser mais seguro. O TKIP modifica o WEP com as seguintes dicas -

Ele usa chaves temporais criadas dinamicamente em vez das estáticas usadas pelo WEP.

Ele usa sequenciamento para se defender contra ataques de repetição e injeção.

Ele usa um algoritmo de combinação de chaves avançado para derrotar colisões IV e ataques de chave fraca no WEP.

Ele introduz o Enhanced Data Integrity (EDI) para derrotar o ataque bit-flipping possível no WEP.

Levando todos esses pontos em consideração, ele torna o padrão WPA computacionalmente impossível de quebrar (não diz que não seja possível, mas pode levar um tempo razoavelmente longo, supondo que você tenha recursos avançados para quebrar o algoritmo). A autenticação usada no padrão WPA também avançou em relação àquela usada no WEP. O WPA usa 802.1x (autenticação baseada em EAP) para autenticação dos clientes. Na verdade, este é oonly weak point, onde você pode tentar suas chances de quebrar o WPA (e WPA2 na verdade).

Os padrões WPA e WPA2 suportam dois tipos de autenticações - Pre-Shared Key(PSK) e 802.1x verdadeiro com base no servidor de autenticação externo. Ao usar a autenticação 802.1x - simplesmente não é possível quebrar a senha; isto éonly doable where local PSK mode is used. Apenas como uma observação lateral - todas as implantações sem fio corporativas, usam autenticação 802.1x verdadeira, baseada no servidor RADIUS externo, portanto, seu único destino possível pode ser pequenas empresas ou redes domésticas.

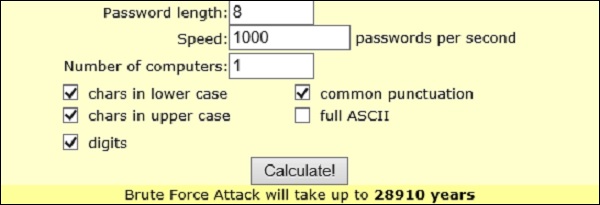

Mais uma observação é que o PSK usado para proteger WPA / WPA2 deve ser razoavelmente curto em tamanho (máximo de 10 caracteres - em oposição aos 64 caracteres permitidos como comprimento máximo), se você tiver a intenção de quebrá-lo. A razão para esse requisito é que o PSK é transmitido apenas uma vez (não em texto não criptografado) entre o cliente sem fio e o AP durante o handshake inicial de 4 vias, e a única maneira de derivar a chave original desses pacotes é por força bruta ou usando um bom dicionário.

Há uma calculadora online muito boa que pode estimar o tempo que levaria para aplicar força bruta no PSK - http://lastbit.com/pswcalc.asp. Supondo que você tenha 1 PC que pode tentar 1.000 senhas por segundo (composto de minúsculas, maiúsculas, dígitos e pontuações comuns), levaria 28.910 anos para quebrar a senha (no máximo, é claro, se você tiver sorte, pode demorar algumas horas).

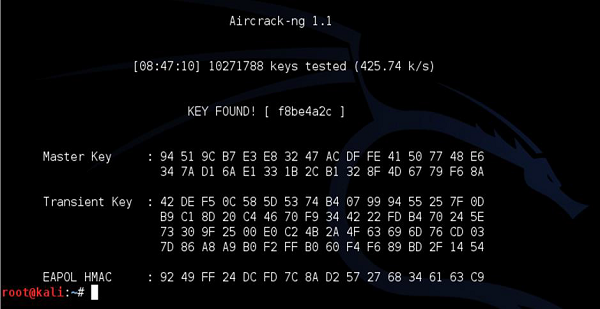

O processo geral de quebrar uma criptografia WPA / WPA2 (somente quando eles usam PSK) é o seguinte -

Colete (fareje) pacotes sem fio voando pelo ar. Esta etapa pode ser executada usando a ferramenta Linux chamada "airodump-ng".

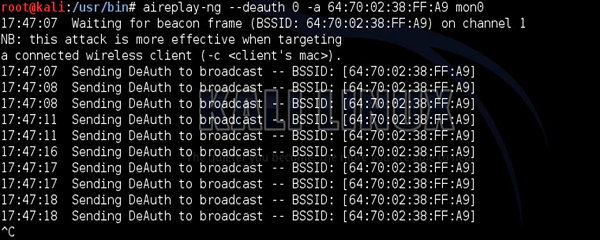

Enquanto os pacotes estão sendo coletados, você deve cancelar a autenticação dos clientes atuais. Ao fazer isso, você está chegando à situação em que o cliente precisaria se autenticar novamente para usar uma rede wi-fi. Isso é exatamente o que você queria! Ao fazer isso, você prepara um bom ambiente para detectar um usuário sem fio que se autentica na rede. Você pode usar a ferramenta "aireplay-ng" baseada em Linux para cancelar a autenticação dos clientes sem fio atuais.

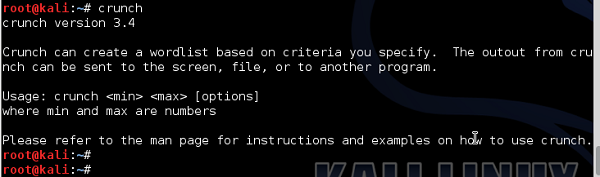

Como você tem um handshake de 4 vias detectado (e salvo no arquivo de despejo), você pode usar o "aircrack-ng" novamente para quebrar o PSK. Nesta etapa, você deve fazer referência a um arquivo de dicionário contendo todas as combinações de senha que a ferramenta aircrack-ng usará. É por isso que um bom arquivo de dicionário é o elemento mais importante aqui.

O hackeamento passo a passo detalhado de redes WPA / WPA2 será mostrado no tópico "Pen Testing WPA / WPA2 Encrypted WLAN".

Como se defender contra o cracking de WPA?

Tenho a sensação de que após passar pelas últimas seções deste tutorial, você já terá uma ideia do que deve ser feito para que o cracking do WPA não seja possível (ou melhor, diga: impossível em um período de tempo razoável). A seguir estão algumas dicas das melhores práticas para proteger sua rede sem fio doméstica / de pequena empresa -

Se houver uma chance para isso, use WPA2 em vez de WPA. Isso tem um impacto direto no esquema de criptografia usado por uma suíte. AES (usado por WPA2) é muito mais seguro do que TKIP (usado por WPA).

Como você viu antes, a única maneira de quebrar WPA / WPA2 é farejando o handshake de 4 vias de autenticação e força bruta o PSK. Para tornar isso computacionalmente impossível, use uma senha de pelo menos 10 caracteres composta de combinação aleatória (não qualquer palavra simples que você possa encontrar em qualquer dicionário) de minúsculas, maiúsculas, caracteres especiais e dígitos.

Desativar Wi-Fi Protected Setup (WPS) - WPS é um dos "recursos interessantes" inventados para tornar a conexão de novos clientes sem fio à rede muito mais fácil - bastando inserir um número PIN especial de 8 dígitos do AP. Esses 8 dígitos são um trabalho muito curto para um ataque de força bruta, e também esses 8 dígitos podem ser encontrados na parte de trás da própria caixa de AP. Experimente e dê uma olhada no seu roteador doméstico - você vê o PIN do WPS na parte de trás? Você tem o recurso WPS habilitado em seu roteador doméstico?

Não é segredo que as redes sem fio são muito mais vulneráveis do que seus equivalentes com fio. Além das vulnerabilidades de protocolo em si, é um meio compartilhado "sem fio" que abre esse tipo de rede para um conjunto completamente novo de superfícies de ataque. Nos subcapítulos consecutivos, tentarei apresentar muitos dos aspectos (ou melhor, ameaças) das comunicações sem fio, que podem ser explorados por terceiros maliciosos .

Ataques de controle de acesso

O conceito de controle de acesso trata de controlar quem tem acesso à rede e quem não tem. Impede que terceiros mal-intencionados (não autorizados) se associem à rede sem fio. A ideia de controle de acesso é muito semelhante a um processo de autenticação; no entanto, esses dois conceitos são complementares. A autenticação é mais frequentemente baseada em um conjunto de credenciais (nome de usuário e senha) e o controle de acesso pode ir além disso e verificar outras características do usuário cliente ou do dispositivo do usuário cliente.

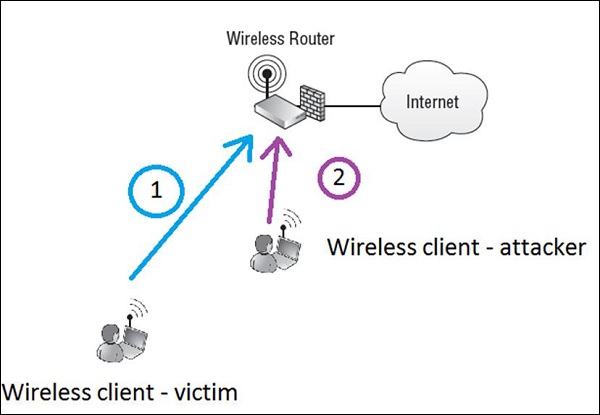

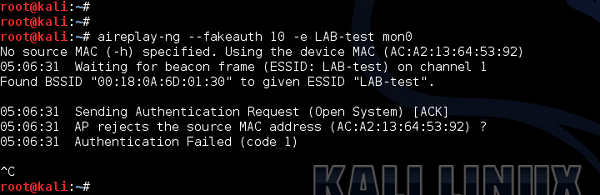

Mecanismo de controle de acesso muito conhecido usado em redes sem fio é baseado na lista de permissões de endereços MAC. O AP armazena uma lista de endereços MAC autorizados que são elegíveis para acessar a rede sem fio. Com as ferramentas disponíveis hoje em dia, esse mecanismo de segurança não é muito forte, pois o endereço MAC (endereço de hardware do chipset do cliente sem fio) pode ser falsificado de forma muito simples.

O único desafio é descobrir quais endereços MAC são permitidos pelo AP para autenticação na rede. Mas, como o meio sem fio é compartilhado, qualquer pessoa pode farejar o tráfego que flui pelo ar e ver os endereços MAC nos quadros com tráfego de dados válido (eles são visíveis no cabeçalho que não está criptografado).

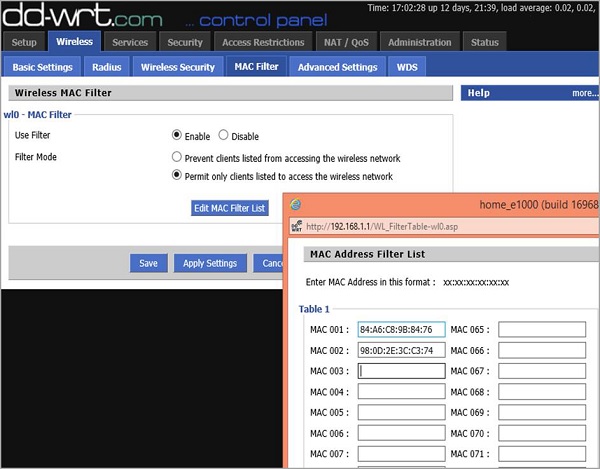

Como você pode ver na imagem a seguir, no meu roteador doméstico, configurei dois dispositivos para poder se comunicar com o AP, especificando seus endereços MAC.

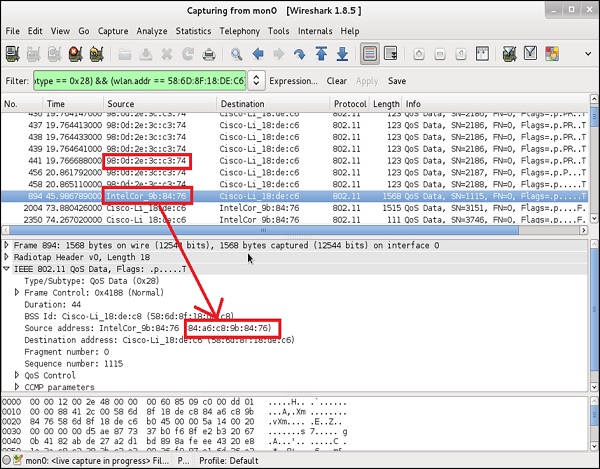

Esta é a informação que o invasor não possui no início. No entanto, uma vez que o meio sem fio é "aberto" para farejar, ele pode usar o Wireshark para ouvir os dispositivos que estão conectados e conversando com o AP em um determinado momento. Quando você inicia um Wireshark para farejar pelo ar, provavelmente obterá centenas de pacotes por segundo, portanto, é aconselhável fazer uso de regras de filtragem eficientes no Wireshark. O tipo de filtro que implementei é -

(wlan.fc.type_subtype == 0x28) && (wlan.addr == 58:6D:8F:18:DE:C8)

A primeira parte deste filtro diz ao Wireshark que ele deve olhar apenas para pacotes de dados (não quadros de beacon ou outros quadros de gerenciamento). É um subtipo0x28AND ("&&") uma das partes deve ser meu AP (tem o endereço MAC de 58: 6D: 8F: 18: DE: C8 na interface de rádio).

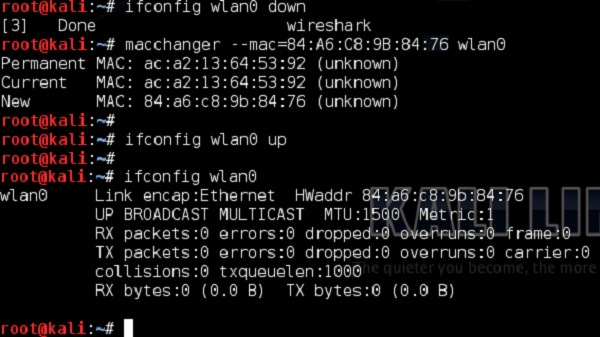

Você pode notar que há dois dispositivos que estão trocando pacotes de dados com o AP que eu, como administrador, permiti especificamente na filtragem MAC anteriormente. Tendo esses dois, a única parte da configuração que você como um invasor deve fazer é alterar localmente o endereço MAC da sua placa wireless. Neste exemplo, usarei uma ferramenta baseada em Linux (mas existem muitas outras para todos os sistemas operacionais possíveis) -

Essa foi uma abordagem simples para contornar o controle de acesso baseado em filtragem MAC. Hoje em dia, os métodos para realizar o controle de acesso são muito mais avançados.

Os servidores de autenticação especializados podem diferenciar se um determinado cliente é um PC produzido pela HP, IPhone da Apple (que tipo de IPhone) ou alguns outros clientes sem fio, apenas observando a aparência dos quadros sem fio de um cliente específico e comparando-os com o conjunto de "linhas de base", conhecido por fornecedores específicos. No entanto, isso não é algo que você verá nas redes domésticas. Essas soluções são bastante caras e requerem uma infraestrutura mais complexa que integra vários tipos de servidores - provavelmente encontrados em alguns dos ambientes corporativos.

A integridade das informações é uma característica que garante que os dados não sejam adulterados, ao passar do ponto A ao ponto B pela rede (seja sem fio ou com fio). Quando se fala em comunicação sem fio, 802.11 rádios pode ser ouvida por qualquer 3 rd partido no mesmo canal de frequência. Um tipo simples de ataque contra a integridade das informações é ilustrado no diagrama a seguir -

Vamos imaginar que o cliente sem fio legítimo chamado vítima (Etapa 1) está escrevendo um e-mail para o amigo (o e-mail irá para a internet), pedindo a devolução do dinheiro de $ 1000 e colocando o número da conta bancária no e-mail.

Assumindo que as informações não estão bem criptografadas (ou o invasor quebrou a criptografia e tem a chance de ler tudo em texto não criptografado), o invasor sem fio (Etapa 2) lê todo o pacote que está fluindo no ar para o AP. O invasor modifica uma mensagem trocando o número da conta bancária pelo seu próprio e injeta novamente a mensagem no ar, para ir para a Internet através do AP.

Nessa situação, se não houver verificações de integridade que detectem uma alteração no conteúdo da mensagem, o destinatário receberá uma mensagem com um número de conta bancária modificado. Provavelmente, a situação descrita seria extremamente difícil de implementar na vida real, uma vez que todas as ferramentas como a troca de e-mail, são seguras contra esses tipos de ataques (por meio de criptografia adequada e verificações de integridade da mensagem), isso mostra perfeitamente o conceito do ataque.

Existem 2 contra-medidas principais contra este tipo de ataque de integridade - criptografia (para que o invasor não seja capaz de ler a mensagem) e Message Integrity Codes (MICs) que são basicamente funções de hash como MD5 ou SHA1que pegam uma pegada de toda a mensagem e criam um hash de 128 bits (MD5) ou 160 bits (SHA1). Sempre que houver uma alteração no conteúdo do pacote, o valor do hash também mudará, resultando na negação da mensagem (já pelo roteador wireless).

O papel dos ataques que visam a confidencialidade das informações é simplesmente quebrar o modelo de criptografia usado na implantação sem fio. Olhando para a variedade de modelos de segurança no campo, as seguintes recomendações gerais podem ser colocadas -

No Encryption/ WEP Encryption - Essas abordagens não são muito seguras e não devem ser usadas em nenhuma circunstância.

TKIP Encryption- Este modelo de criptografia é usado em implantações WPA. Ainda não foi quebrado, mas o TKIP não é considerado um meio forte de criptografia, devido ao uso de um algoritmo RC4 mais fraco.

CCMP Encryption- Isso é usado com WPA2. Até agora, é considerado o modelo de criptografia mais seguro baseado em algoritmo AES não quebrável (pelo menos por hoje).

O principal objetivo de todos os tipos de ataques é quebrar a criptografia e obter um valor da chave. Isso daria ao invasor duas coisas: quebra da confidencialidade de outros usuários e acesso direto à rede sem fio.

Os ataques que visam desativar o serviço (tornando o alvo indisponível) ou degradando seu desempenho (diminuindo a disponibilidade) caem sob o guarda-chuva de Denial of Service (DoS)ataques. O custo de tal ataque pode ser muito caro para a vítima ou empresas, cujos negócios são baseados em e-commerce. Eles podem contabilizar os custos do ataque em milhões de dólares, dependendo da duração do serviço da Web não disponível.

As redes sem fio também desempenham um papel crucial na produtividade dos funcionários. Todos nós usamos laptops e smartphones sem fio no local de trabalho. Com a falta de rede sem fio funcionando, nossa produtividade diminui.

Os ataques DoS à disponibilidade podem ser divididos em 3 tipos -

- Camada 1 DoS

- Camada 2 DoS

- Camada 3 DoS

Discutiremos cada um desses ataques em detalhes nos próximos capítulos.

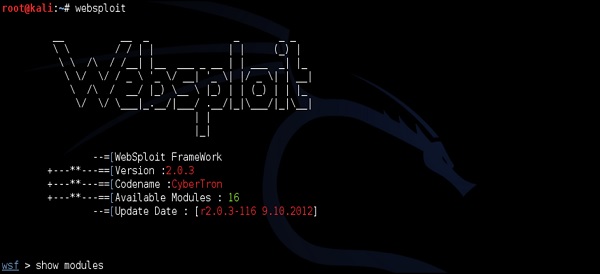

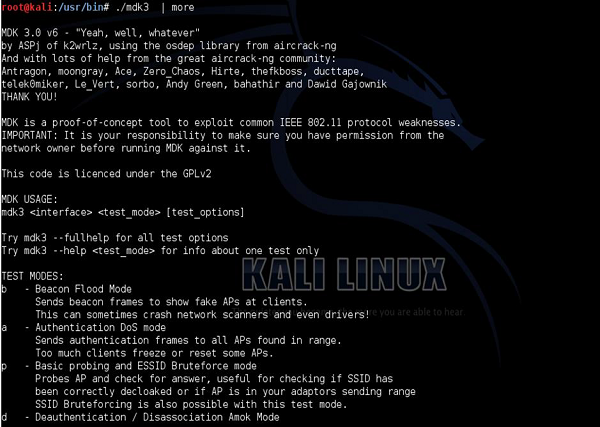

Isso é uma consequência da interferência de radiofrequência (intencional ou não). Na maioria das vezes, interferências não intencionais são vistas na banda de 2,4 GHz, uma vez que é muito movimentada. Dispositivos como câmeras de vídeo RF, telefones sem fio ou fornos de microondas podem usar esta banda. Quanto à interferência intencional, existem bloqueadores de RF que podem interferir em WLANs 802.11. Os bloqueadores de RF podem ser uma unidade de hardware ou uma ferramenta de software (exemplo da estrutura "Websploit" mostrada abaixo).

O ataque WiFi mais comum que usa DoS da camada 1 é o Queensland Attack.

Ataque de Queensland

Isso é usado para interromper a operação da WLAN 802.11. Uma placa de rádio é configurada para enviar um sinal de RF constante (muito parecido com um gerador de sinal de banda estreita). Enquanto, outros clientes sem fio válidos nunca têm a chance de acessar o meio, porque sempre que eles realizam uma avaliação clara do canal (processo curto de verificação do "ar" antes de enviar qualquer tráfego pelo sem fio), o meio sem fio é ocupado por este transmissor constante .

Os ataques de interferência também podem ser usados para iniciar outros tipos de ataque. Usando ferramentas de interferência, pode-se forçar os clientes sem fio a se autenticarem novamente. Depois disso, um analisador de protocolo (sniffer) pode ser usado para coletar o processo de autenticação (handshake de 4 vias no caso de LEAP ou WPA / WPA2 Personal). Nesse ponto, o invasor teria todas as informações necessárias para realizar umoffline dictionary attack. O jamming de banda estreita também pode ser usado como uma ferramenta de ajuda para o ataque man-in-the-middle.

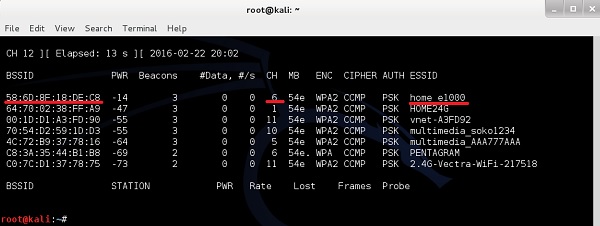

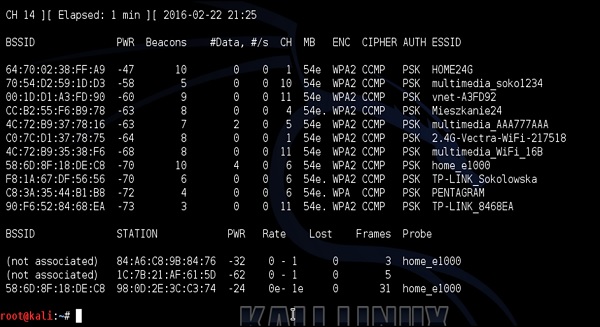

Criar um Layer 1 Jammer com software (usando Websploit) é extremamente fácil. Vou ilustrar o ataque usando minha própria rede sem fio doméstica chamada "home_e1000". Primeiro usandoairodump-ng, Vou coletar as informações sobre a própria WLAN (BSSID, canal).

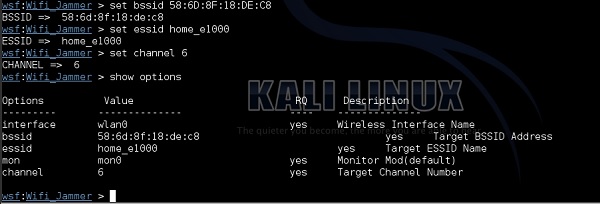

Como você pode ver, a rede sem fio "home_e1000" está usando o AP com BSSID de 58: 6D: 8F: 18: DE: C8 e opera no canal 6. Este é um conjunto de informações que precisamos, como entrada para o framework websploit para executar o ataque de interferência.

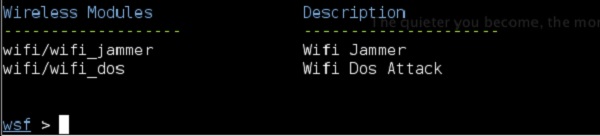

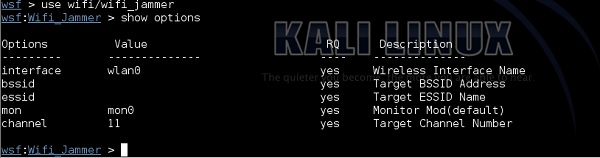

Os módulos que são relevantes para o nosso cenário estão em "Módulos sem fio" e usaremos um Wi-Fi / wifi_jammer.

A coluna do campo "RQ" significa "obrigatório", então você precisará preencher todos os valores aqui -

interface - Esta é a interface WLAN, conforme mostrado em ifconfing, no meu caso, é wlan0.

bssid- Este é o endereço MAC do adaptador de rádio do AP. Você pode derivar este de airodump-ng conforme explicado nas etapas anteriores.

essid - Este é o nome da WLAN que você deseja bloquear.

mon- O nome da interface de monitoramento, conforme mostrado em ifconfig ou airmon-ng. No meu caso, é mon0.

channel- Mostra informações do airodump. Minha rede de destino "home_e1000" está trabalhando no canal 6, como mostra a saída do airodump-ng.

Agora, quando todas as informações necessárias estão definidas na estrutura do websploit, você só precisa digitar o comando "run". Assim que o comando é executado, o ataque começa.

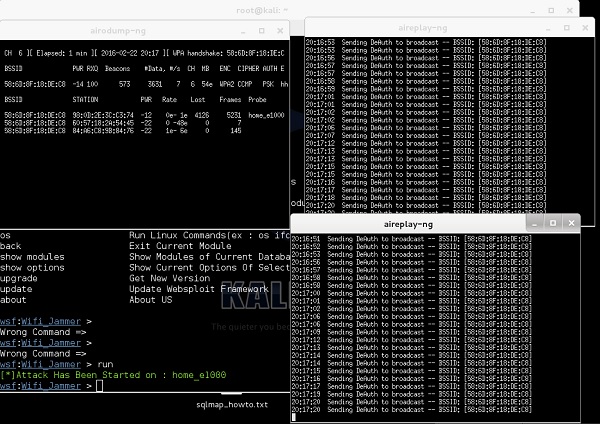

Como você pode ver na imagem a seguir, a estrutura do websploit iniciará automaticamente a ferramenta aireplay-ng e perturbará a rede.

O resultado desse ataque (você não pode ver isso), é que meu PC sem fio e meu smartphone foram desconectados e eu não posso realmente conectar novamente até que interrompa o ataque colocando um comando "parar".

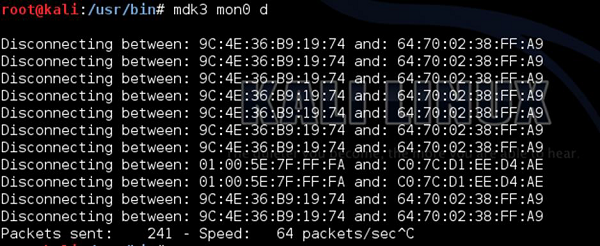

Esses ataques são os que provavelmente são iniciados por invasores mal-intencionados. A ideia principal por trás desse ataque é temperar os quadros sem fio 802.11 e injetá-los (ou retransmiti-los) no ar.

Os tipos mais comuns de ataques DoS da Camada 2 envolvem spoofing de disassociation or de-authenticationquadros de gestão. A razão pela qual é tão eficiente é que esses frames NÃO são frames de solicitação, mas notificações!

Como o processo de autenticação é um pré-requisito para associação (conforme ilustrado acima), um de-authentication frame irá desassociar automaticamente o cliente também.

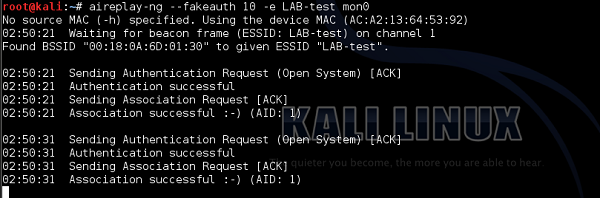

Este tipo de ataque talvez (mais uma vez), começou a usar aireplay-ng tool. Você pode ver como essa ferramenta é poderosa?

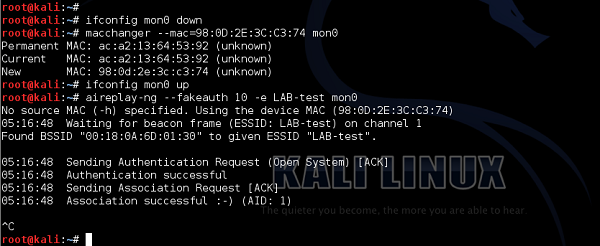

Visando mais uma vez minha rede doméstica com ESSID de "home_e1000", primeiro verifico os clientes conectados com o airodump-ng.

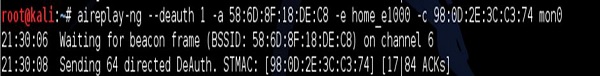

Meu smartphone é o dispositivo conectado à rede home_e1000 com endereço MAC 98: 0D: 2E: 3C: C3: 74. Em seguida, emito um ataque DoS de desautenticação contra meu smartphone, conforme mostrado na imagem a seguir -

O resultado, mais uma vez, meu dispositivo de destino em casa (smartphone) é desconectado da rede wi-fi.

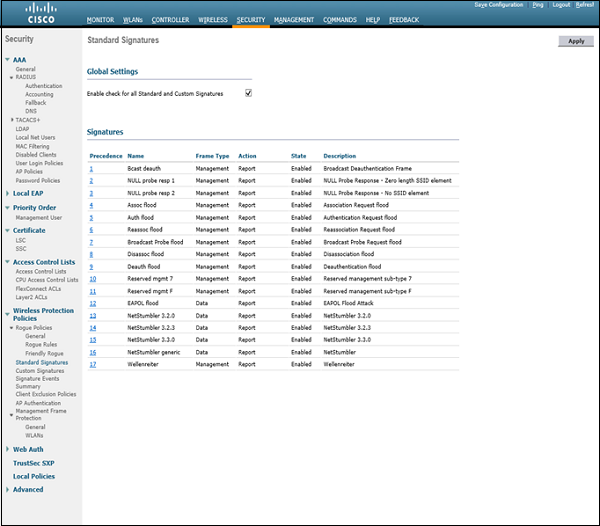

A técnica de mitigação contra esse tipo de ataque é usar um 802.11w-2009 Standard Management Frame Protection (MFP). Em palavras simples, esse padrão requer que os quadros de gerenciamento (como quadros de desassociação ou de autenticações) também sejam assinados por um AP confiável e, se vierem de um cliente malicioso ou de um AP falso, devem ser negligenciados.

A ideia desse DoS da Camada 3 é sobrecarregar o host com um grande volume de tráfego para processar, resultando na queda de um host. Na maioria das vezes, esse tipo de ataque é originado de um conjunto de hosts pertencentes a um hacker, chamado botnet, e tem como alvo o servidor da vítima na Internet.

Os três tipos mais comuns de ataques DoS da Camada 3 são -

Ataque Fraggle

O invasor envia uma grande quantidade de solicitações de eco UDP para o endereço de transmissão IP. O endereço IP de origem é falsificado e definido como um endereço IP da vítima. Ao fazer isso, todas as respostas originadas pelos clientes na sub-rede de broadcast são enviadas de volta para a vítima.

Ping Flood Attack

O invasor envia um grande número de pacotes ICMP para o computador de destino usando ping. Imagine uma parte mal-intencionada que possui botnet de milhares de PCs. Se imaginarmos um ataque de inundação de ping rodando ao mesmo tempo de todos aqueles PCs, então pode se tornar muito sério.

Ataque Smurf

Exatamente a mesma operação passo a passo, como no caso do Fraggle Attack. A única diferença é que o ataque Smurf usa pacotes de solicitação de eco ICMP, ao contrário do ataque Fraggle que usa pacotes UDP.

Esses tipos de ataques DoS da Camada 3 não são especificamente ataques de tecnologia sem fio. Eles podem ser usados em qualquer tecnologia de Camada 2, Ethernet, Frame Relay, ATM ou Wireless. O principal requisito para que esse ataque seja bem-sucedido é que o invasor esteja no controle de uma grande quantidade de PCs invadidos (botnet). Em seguida, pacotes específicos são enviados ao destino de cada um dos hosts infectados no Botnet - assumindo que o botnet tenha mais de 1000 dispositivos, o tráfego cumulativo pode ser significativo. Usar um DoS Layer 3 de um único PC não é eficaz de forma alguma.

Como você provavelmente já sabe, a autenticação é o método de verificar a identidade e as credenciais apresentadas. A maioria dos esquemas de autenticação usados em configurações sem fio são protegidos com criptografia adequada.

Já descrevemos o cenário baseado na autenticação EAP usada em WPA / WPA2, com autenticação PSK. Ao farejar o handshake de 4 vias entre o cliente e o autenticador (AP), pode-se realizar um ataque de força bruta (exemplo - ataque de dicionário offline) para quebrar a criptografia e derivar o valor PSK.

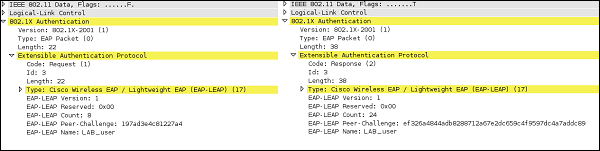

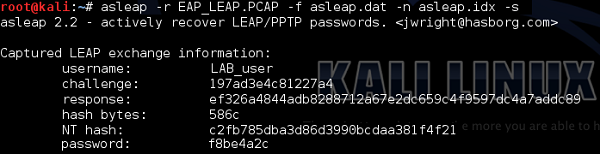

Outro exemplo pode ser LEAP (Lightweight Extensible Authentication Protocol). Ele era usado nos tempos antigos como um mecanismo para gerar chaves WEP dinâmicas. Nesta configuração, os hashes de senha estavam fluindo pelo ar com hash com algoritmos MS-CHAP ou MS-CHAPv2 (ambos podem ser quebrados com um ataque de dicionário offline). Uma breve descrição do ataque de autenticação que pode ser aplicado ao LEAP consistiria nas seguintes etapas -

O nome de usuário é enviado em texto não criptografado.

Há um texto de desafio em texto não criptografado.

O texto da resposta está em hash.

Ataque de dicionário do Office, que pode ser usado aqui (usando aircrack-ng ferramenta) para tentar todas as combinações de senha dentro de "function(password,challenge) = response"fórmula matemática, para encontrar a senha certa.

Exemplos de tais ataques serão ilustrados passo a passo nos próximos capítulos.

Quando pensamos em redes corporativas, a WLAN corporativa é um portal sem fio autorizado e seguro para os recursos de rede. Um dispositivo de acesso não autorizado (AP) é qualquer rádio WLAN conectado à rede corporativa (na maioria das vezes a algum switch de rede) sem autorização.

A maioria dos pontos de acesso não autorizados que são instalados por funcionários (usuários mal-intencionados ou por engano) não são os mesmos APs que o departamento de TI da organização está usando, mas alguns roteadores sem fio SOHO (Small-office home-office) - os mesmos aqueles, que você provavelmente tem em casa. Na situação em que eles estão mal configurados ou configurados sem qualquer segurança - abre uma próxima superfície de ataque para ter acesso fácil a uma rede muito segura).

Com a evolução atual da indústria de TI, pontos de acesso invasores podem estar muito bem escondidos e extremamente difíceis de encontrar. Você seria capaz de localizar facilmente um Raspberry Pi conectado ao seu switch de rede, se ele fosse colocado na parte de trás do rack, escondido entre centenas de cabos de rede? Posso dizer com certeza, você NÃO perceberia isso!

Se os recursos de rede forem expostos por um ponto de acesso não autorizado, os seguintes riscos podem ser identificados -

Data Theft - Os dados corporativos podem estar comprometidos.

Data Destruction - Bancos de dados podem ser apagados.

Loss of Services - Os serviços de rede podem ser desativados.

Malicious Data Insertion - Um invasor pode usar um portal para enviar vírus, keyloggers ou pornografia.

3rd Party Attacks- rede com fio de uma empresa pode ser usado como uma plataforma de lançamento para 3 rd ataques partido contra outras redes em toda a Internet.

Você já deve ter experimentado a situação em que, quando vem com seu PC e usa a rede sem fio em casa, seu PC se conecta automaticamente à WLAN, sem que você precise fazer nada. Isso ocorre porque seu laptop lembra da lista de WLANs às quais você estava conectado no passado e armazena essa lista no chamadoPreferred Network List (em um mundo windows).

Um hacker mal-intencionado pode usar esse comportamento padrão e trazer seu próprio AP sem fio para a área física, onde você normalmente está usando o seu wi-fi. Se o sinal desse AP for melhor do que o do AP original, o software do laptop se associará incorretamente ao ponto de acesso falso (desonesto) fornecido pelo hacker (pensando que é o AP legítimo que você usou no passado ) Esse tipo de ataque é muito fácil de executar em alguns grandes espaços abertos, como aeroportos, escritórios ou áreas públicas. Esse tipo de ataque às vezes é conhecido comoHoneypot AP Attacks.

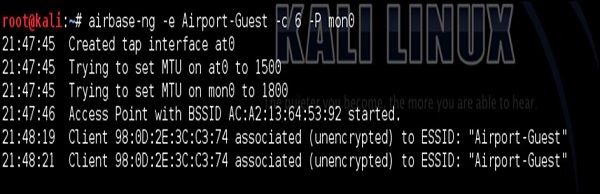

A criação de um PA falso não requer nenhum hardware físico. A distribuição Linux, usada em todo este tutorial éKali Linux, tem uma ferramenta interna chamada airbase-ng que pode criar um AP com endereço MAC específico e nome WLAN (SSID) com um único comando.

Vamos criar um cenário a seguir. No passado, usei o SSID de "Airport-Guest" em um dos aeroportos europeus. Assim, sei que meu smartphone salvou esse SSID na PNL (Lista de redes preferenciais). Então, eu crio este SSID usandoairbase-ng.

Depois de criar a WLAN, usei o ataque DoS da camada 2 descrito anteriormente, para desautenticar constantemente meu smartphone da rede sem fio Home_e1000. Nesse ponto, meu smartphone detecta o outro SSID (Airport-Guest) com uma qualidade de link muito boa, então ele se conecta automaticamente a ele.

Isso é algo que você vê no despejo acima a partir de 21:48:19. Nesse ponto, estamos em boa situação para realizar alguns ataques adicionais com essa conexão inicial. Pode ser um ataque man in the middle, para encaminhar todo o tráfego wireless via PC do atacante (atacando a integridade e confidencialidade da troca de tráfego. Ou você pode se conectar de volta do PC do atacante diretamente ao smartphone explorando algumas vulnerabilidades usando o Metasploit Framework. .. Há uma infinidade de caminhos possíveis a seguir.

Os APs mal configurados são um tipo de superfície de segurança, que são mais fáceis de violar, se forem detectados. Os locais onde você provavelmente encontrará APs mal configurados são em redes domésticas sem fio ou em pequenas empresas. Os grandes ambientes sem fio provavelmente usam plataformas de gerenciamento centralizado que controlam centenas ou milhares de AP e os mantém sincronizados, portanto, é menos provável que haja qualquer erro de configuração.

As áreas mais comuns de configuração incorreta, que levam ao cracking wireless, são -

Algumas configurações de AP são deixadas com os padrões de fábrica, como nomes de usuário e senhas ou WLANs padrão transmitidos (SSIDs) e as configurações padrão podem ser encontradas em manuais do fornecedor específico na Internet.

Erro humano - as políticas de segurança avançadas são configuradas em um conjunto de APs em toda a organização, e outros são esquecidos e deixados com configurações de segurança fracas padrão.

Como uma contramedida contra AP mal configurado, as organizações devem seguir as pesquisas em andamento no local como uma ferramenta para monitorar um ambiente sem fio seguro.

Exemplos de um banco de dados de nome de usuário / senha padrão para alguns dos dispositivos domésticos sem fio Linksys são -

| Modelo | Nome do usuário | Senha |

|---|---|---|

| BEFSR series | (nenhum) ou admin | admin |

| Série E | admin ou (nenhum) | admin ou (nenhum) |

| Série EA | admin | admin ou (nenhum) |

| WAG series | admin ou (nenhum) | admin ou (nenhum) |

| WRT series | (Nenhum) | admin |

Ad-Hoc ataques de conexão são muito desagradável tipo de ataques, onde o atacante (usuário malicioso) está usando a 3 rd partido usuário legítimo como umadditional hop ou man-in-the-middle entre o dispositivo do invasor e o AP ou outro tipo de gateway.

O recurso de rede sem fio ad-hoc, necessário para funcionar no "dispositivo no meio", pode ser configurado em dispositivos Windows ou Linux e permite a configuração de link sem fio ad-hoc (ponto a ponto) entre o cliente dispositivos (sem qualquer infraestrutura de rede adicional como AP). Nos bastidores, o que você realmente faz é criar um AP de software virtual no seu PC e o outro dispositivo é associado ao SSID que você criou (efetivamente criando um link sem fio).

Ao usar o Linux, você pode usar a ferramenta chamada "airbase-ng" descrita anteriormente neste capítulo. Por outro lado, ao usar o Windows, a WLAN pode ser criada nas configurações de uma rede sem fio usando "configurar nova conexão ou nova rede".

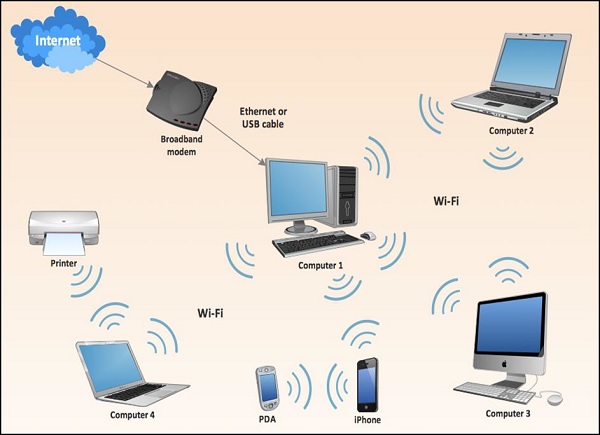

A seguinte situação descreveria um ataque ad-hoc. Vamos imaginar que o invasor pode ser qualquer um dos computadores número 2, 3 ou 4. A vítima (homem-no-meio) seria o computador 1. Este laptop seria o que estava executando e servindo de conectividade sem fio para os arredores, e será ter outra interface conectada à rede com fio para acessar a internet.

Os invasores podem se conectar à WLAN transmitida pelo Computador 1 e, em seguida, usá-la para rotear todo o tráfego para a Internet através do PC da vítima. Do ponto de vista da Internet, parece que é o Computador 1 que está originando o tráfego! Os links sem fio do Computador 1 para todos os invasores não precisam ser uma conexão Wi-Fi - pode ser um Bluetooth ou qualquer outro tipo de tecnologia sem fio compatível com todas as partes que tentam se comunicar.

Neste capítulo, você se familiarizará um pouco mais com uma variedade de ferramentas comuns que podem ser usadas na realização de ataques específicos (ou como um pequeno passo em ataques mais avançados). Posteriormente, na última seção, você precisará de todo esse conhecimento de ferramentas combinadas e realizar tipos mais avançados e complexos de ataques sem fio. É a última seção deste tutorial que irá passo a passo pelos cenários de hacking de segurança wireless e usará as ferramentas que você viu até agora, e as que você encontrará aqui.

Wi-Fi Discovery

A descoberta de Wi-Fi é um processo usado para aprender sobre a presença de WLAN no ambiente. O processo de descoberta de WiFi não é contra nenhuma lei, uma vez que você não está agindo de forma ofensiva em nenhum momento, você está simplesmente, passivamente ouvindo as bandas de frequência Wi-Fi, usando seu cliente wireless.

Para descobrir quais tipos de redes WLAN estão presentes, você precisa usar ferramentas específicas que usam hardware sem fio e escuta em uma banda de 2,4 GHz ou 5 GHz. Alguns deles são integrados ao sistema operacional (na maioria das vezes são muito ineficazes para análises detalhadas de WLAN) e outros são ferramentas simples, que você pode encontrar na Internet. Existem centenas ou milhares de ferramentas no mercado.

Vou apresentar a vocês 2 deles, que realmente gostei pela sua simplicidade. O que você descobrirá, ao passar por estes capítulos (ou já sabe por experiência própria), as ferramentas fornecidas para o sistema operacional Windows têm gráficos melhores e alguns recursos gráficos sofisticados, ao contrário do que as ferramentas baseadas em Linux fornecem. Mas posso prometer a você, aqueles baseados no Linux fornecem exatamente as mesmas informações (apenas em um formato mais parecido com texto). Por outro lado, é um pouco mais fácil escrever scripts, que usam as saídas de uma ferramenta como entrada para outras.

Para usuários do Windows, você deve dar uma olhada no Xirrus Wi-Fi Inspector(pode ser usado gratuitamente). Esta é uma ferramenta simples que identifica WLANs presentes nas proximidades. Outra ferramenta que executa as mesmas funções no ambiente Windows éNetStumbler.

As informações que você pode extrair da tabela na parte inferior da imagem acima fornecem tudo o que você pode procurar, como nome SSID, intensidade do sinal recebido, padrão 802.11 usado, criptografia e autenticação configuradas WLAN, BSSID(Endereço MAC do AP, caso você queira criar um AP falso com o mesmo endereço MAC) e em qual canal ele opera. Isso é muito! Você também pode ver um "radar" gráfico muito sofisticado que mostra a distância de determinadas redes de sua localização atual - as mesmas informações podem ser lidas deSignal (dBm) campo.

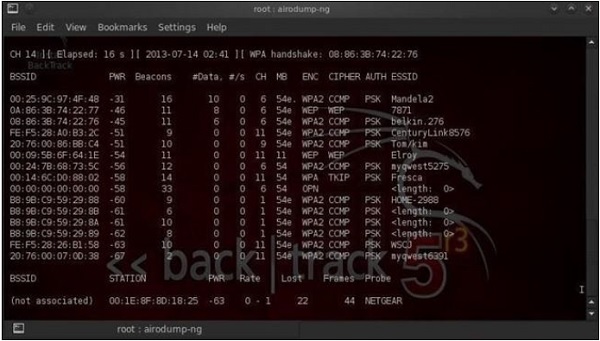

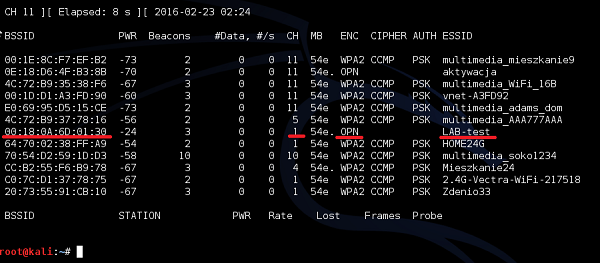

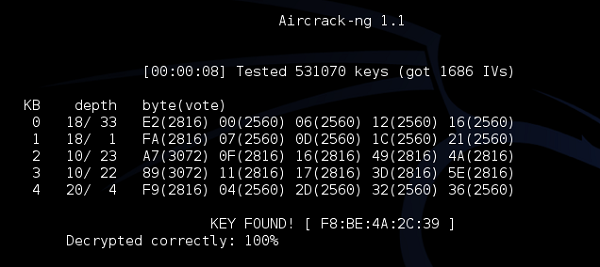

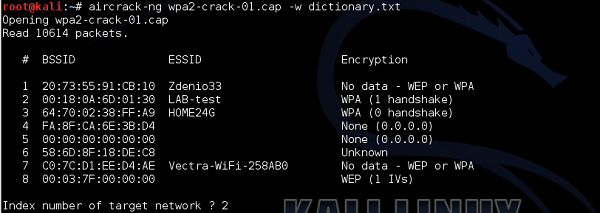

Por outro lado, ao usar o Linux (eu uso a distribuição Kali para testadores de penetração - você também deve tentar), o equivalente a isso seria uma ferramenta chamada airodump-ng. O conjunto de informações que a saída do airodump-ng para o usuário é mostrado na imagem a seguir. Além disso, temos outra ferramenta conhecida chamada Kismet.

Wardriving

Wardriving é o processo de localização de uma rede sem fio (descoberta de rede sem fio) por uma pessoa em um carro usando seu laptop pessoal, smartphone ou outras ferramentas de cliente sem fio. Basicamente, a intenção é encontrar alguma rede sem fio de acesso gratuito, que o usuário malicioso possa usar sem quaisquer obrigações legais. Exemplos podem ser algum mercado, que oferece wi-fi grátis, sem registro ou algum hotel que você pode apenas registrar com dados falsos.

O método de localização dessas WLANs é exatamente igual ao descrito acima nesta seção de descoberta sem fio.

Mapeamento GPS

Vários satélites orbitam o globo, cada um deles enviando um sinal de rádio de baixa potência em direção ao pedaço de terra que cobre. O dispositivo GPS que você usa, pode ser por exemplo um smartphone com o aplicativo google maps iniciado, recebe esse sinal de vários satélites ao mesmo tempo. O próprio dispositivo combina esses sinais e calcula a localização geográfica atual na terra.

A ideia do mapeamento GPS é mapear uma rede sem fio que o usuário encontra no mapa global da rede sem fio em referência à sua localização geográfica. Pode-se usar a ferramenta Kismet já mencionada para mapear sua rede sem fio para a localização geográfica e, em seguida, colocar suas coordenadas no mapa do Google Earth.

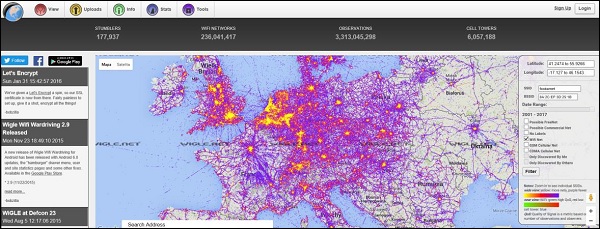

Existe site na internet http://wigle.netque você pode usar para ver quantas WLANs estão mapeadas no GPS. Você também pode usar este site para mapear a rede celular GSM.

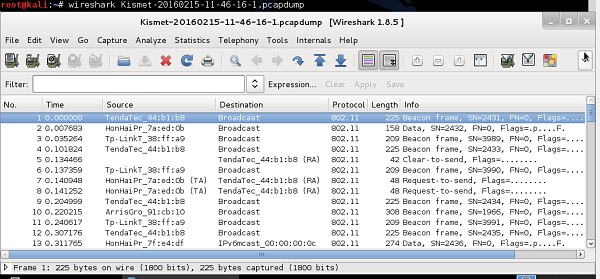

Um processo de análise de tráfego sem fio pode ser muito útil em investigações forenses ou durante a solução de problemas e, claro, esta é uma ótima maneira de auto-estudo (apenas para aprender como os aplicativos e protocolos se comunicam entre si). Para que a análise de tráfego seja possível, primeiro, esse tráfego precisa ser coletado de alguma forma e esse processo é conhecido como Traffic sniffing. As ferramentas mais comumente usadas para farejar tráfego são o Kismet e o Wireshark. Ambos os programas fornecem uma versão para ambientes Windows e Linux.

Para fins de teste de penetração e invasão de redes sem fio, o tipo de dados que é valioso coletar são BSSID, WEP IV, TKIP IV, CCMP IV, EAP 4-way handshake exchange, wireless beacon frames, MAC addresses of communicating parties, etc. Muito mais está disponível para você no despejo do tráfego sem fio. A maioria das informações que você obteria seria usada em todos os ataques apresentados no último capítulo. Eles poderiam ser (por exemplo) usados como entrada para ataques de força bruta offline, a fim de quebrar os modelos de criptografia e autenticação usados na implantação de WLAN.

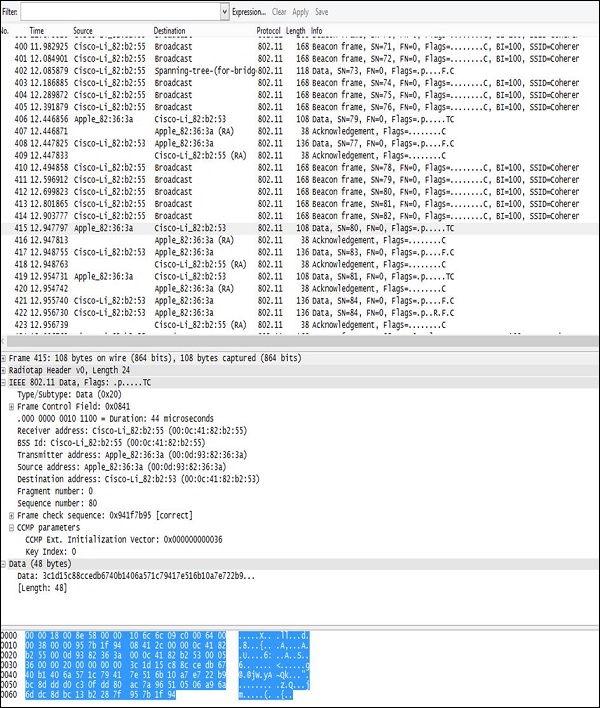

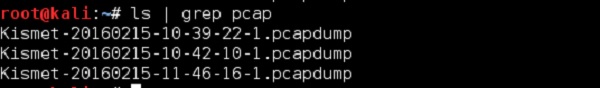

O uso do Wireshark no Windows e no Linux é muito intuitivo - ambos os ambientes fornecem uma GUI que parece a mesma para os dois sistemas. Quando o programa é iniciado, você só precisa indicar a interface física, que seria usada para farejar o tráfego (você pode selecionar qualquer interface, seja com fio ou sem fio) e, em seguida, continuar com o farejar o tráfego. Um exemplo de pacotes wireless coletados por uma placa wireless é mostrado na imagem a seguir.

O layout da saída é sempre o mesmo - indo do topo, você tem -

Filter Field- O Wireshark está equipado com uma ferramenta de filtragem muito boa que permite limitar a saída de tráfego em tempo real. É extremamente útil quando você precisa extrair fluxos específicos (entre endereços MAC específicos ou entre endereços IP específicos) de centenas de pacotes que chegam a cada segundo de todos os clientes sem fio nas proximidades.

Traffic Output- Nesta seção, você pode ver todos os pacotes que aparecem, que foram farejados na interface wireless, um por um. Nesta parte da saída, você pode ver apenas um resumo básico das características de tráfego como -SRC/DST MAC Addresses, Protocol (Wi-Fi 802.11 in this case) e uma breve informação sobre um pacote.

Decoded Parameters of the Data- Esta seção lista todos os campos existentes em um quadro (todos os cabeçalhos + dados). Usando um exemplo de despejo, podemos ver que algum conjunto de informações está na forma de dados ilegíveis (provavelmente criptografados) e no cabeçalho 802.11 você pode encontrar informações CCMP (ele confirma que o tráfego é criptografado por AES), então deve ser WPA2 Rede Wi-Fi.

Hex Dump- O Hex Dump é exatamente a mesma informação que você tem acima em "parâmetros decodificados dos dados", mas em um formato hexadecimal. A razão para isso é que a representação hexadecimal é a aparência original do pacote, mas o Wireshark tem milhares de "modelos de tráfego", que são usados para mapear valores HEX específicos para um campo de protocolo conhecido. Por exemplo, em um cabeçalho 802.11, os bytes de 5 a 11 são sempre a fonte de um endereço MAC do quadro sem fio, usando o mesmo mapeamento de padrão, o Wireshark (e outros farejadores) pode reconstruir e decodificar estático (e bem conhecido) campos de protocolo.

Você pode salvar todos os seus despejos de tráfego usando o comum .pcap formato que poderia ser usado posteriormente como entrada para, por exemplo, scripts python que realizam algumas operações avançadas no tráfego coletado (por exemplo, quebrar os modelos de criptografia).

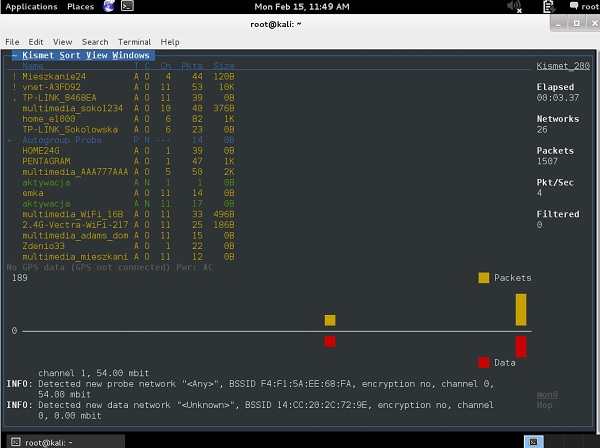

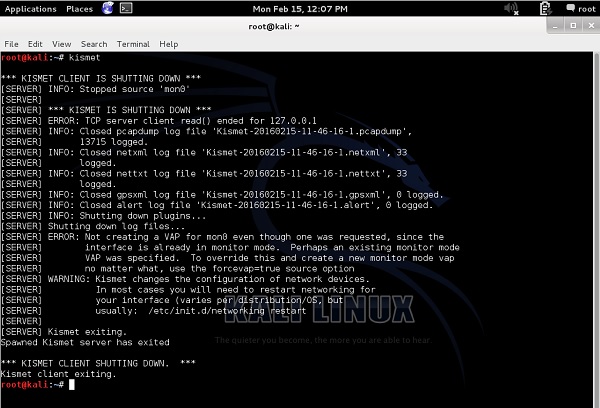

A outra ferramenta, que você deve conhecer, é Kismet. Assim que você iniciar sua ferramenta Kismet e especificar omon0 interface, ele irá listar todos os SSID detectados em seu ambiente.

Durante o tempo em que o Kismet está em execução, todos os pacotes sem fio são coletados e armazenados no .pcaparquivos. Ao sair de um programa, você recebe uma mensagem informando que todos os despejos de pacotes sem fio foram salvos e que você pode acessá-los posteriormente.

No exemplo apresentado acima, todos os dumps de pacote foram armazenados nos arquivos binários (eles não estão em um formato legível, quando você abre esses arquivos com "more" ou "vi" ou "nano", etc.).

Para abri-los corretamente, você deve usar o Wireshark (de novo!).

Todos os tipos de ataques sem fio podem ser divididos em 2 categorias - Passive Attacks and Active Attacks. Na maioria das vezes, um ataque passivo (ou melhor informação passiva encontro) é o 1 st passo antes de lançar o ataque em si wireless (parte ativa do ataque).

Ataques passivos são todos aqueles que não requerem que o invasor se comunique com outra parte ou injete tráfego. Durante os ataques passivos, a vítima não tem como detectar sua atividade (porque você não está agindo), você está apenas se escondendo e ouvindo as frequências de rádio.

Ataques passivos não são considerados uma violação da lei em si, no entanto, o uso de informações que você obteve por meio de ataques passivos pode ser tratado como uma violação. Por exemplo, você está livre para farejar (ouvir) o tráfego não criptografado, coletá-lo e ver que, na verdade, esta é uma conversa entre 2 pessoas, mas ler e usar as informações incluídas nesta conversa privada em alguns lugares do mundo é uma violação da lei.

Exemplos de ataques passivos

Vamos agora dar uma olhada em alguns exemplos de ataques passivos -

Quebrando a criptografia WEP

Nos bastidores, para quebrar uma criptografia WEP, é necessário detectar um grande volume de pacotes de dados. A próxima etapa é obter o mesmo vetor IV dentro dos quadros sem fio e a última etapa é quebrar o modelo de criptografia WEP offline. Não há uma única etapa no ataque que exija que o invasor se comunique com a vítima de alguma forma.

Quebrando a criptografia WPA / WPA2

Para quebrar uma criptografia WPA / WPA2, é necessário farejar o handshake de 4 vias EAP entre um cliente sem fio e o AP. Posteriormente, um dicionário offline (ou ataque de força bruta offline) é conduzido nos pacotes criptografados coletados. Se você tiver sorte o suficiente, poderá não se comunicar com a vítima e o ataque será considerado um ataque puro e passivo.

No entanto, você pode encontrar uma situação em que a vítima foi autenticada no AP muito antes de você entrar em jogo e você não quer esperar mais. Em seguida, você pode usar uma "Etapa de Ataque Ativo" em seu ataque passivo geral - injetar quadros de desautenticação sem fio, forçando a vítima sem fio a se des-autenticar e depois se autenticar novamente, detectando assim o novo handshake de 4 vias de autenticação.

Farejando o tráfego entre as partes em comunicação

Supondo que você de alguma forma conheça a chave de criptografia, você pode farejar a comunicação entre as partes (por exemplo, com o Wireshark) e, em seguida, decodificar a conversa (já que você conhece as chaves). Supondo que as partes não estejam usando nenhum protocolo que esteja usando criptografia nativamente (por exemplo, texto cleat HTTP), você é livre para ver o que o usuário estava fazendo e rastrear seus movimentos na Internet.

Por outro lado, os ataques ativos são aqueles que requerem uma participação ativa no encaminhamento do tráfego wireless ou na injeção dos frames wireless que afetam a operação da WLAN. A execução de ataques ativos deixa rastros de atividades maliciosas, portanto, em algumas situações específicas, os dumps coletados por uma vítima (usando o Wireshark) ou dumps de uma placa WLAN por um investigador forense sobre sua atividade podem ser uma prova válida no tribunal contra você. Se você decidir usar seu conhecimento de forma maliciosa.

Exemplos de ataques ativos

Aqui estão alguns exemplos de ataques ativos -

Injection of Wireless Traffic- Um exemplo clássico de DoS da Camada 2, usado por inundação de quadros de desautenticação. O invasor está injetando diretamente pacotes sem fio que afetam o cliente sem fio (dizendo-lhes para se desautorizar), resultando em oscilações constantes do estado dos usuários sem fio de autenticados para desautenticados e tornando a experiência sem fio geral muito ruim.

Jamming Attacks- Como você deve se lembrar, este é um tipo de ataque DoS de Camada 1. Dispositivos de bloqueio são usados para criar interferências com um RF válido de rede Wi-Fi, levando à degradação do serviço WLAN. É um tipo de ataque ativo, pois o invasor está afetando diretamente o comportamento da rede sem fio.

Man-in-the-Middle Attack- O invasor está equipado com duas placas de rede sem fio e pode usar uma delas para se conectar ao AP original como cliente; e usar a segunda placa sem fio para transmitir algum SSID falso usando um software de emulação de AP (ferramenta de software airbase-ng). Dessa forma, o cliente se associa ao "AP falso" que o invasor acabou de criar e todo o tráfego do cliente que vai para a Internet é encaminhado diretamente através do equipamento do invasor (o invasor pode fazer qualquer coisa com esses dados).

A maioria dos ataques, você verá, seria uma combinação das etapas passiva e ativa. Os passivos são sempre um bom ponto de partida para compreender o ambiente, fazer um dever de casa e obter o máximo possível de informações sobre a vítima potencial, etc.

A mesma abordagem corresponde a qualquer tipo de hack que você possa ver, seja um hack de aplicativo da web ou hack de engenharia social ou qualquer outra abordagem de hack. Pelo menos 80% do seu tempo seria usado na coleta passiva de informações sobre o seu alvo e na coleta de dados que seriam valiosos para você nas próximas etapas do seu ataque. Então, o ataque ativo em si representa os últimos 20% do seu tempo total de "ataque".

Sempre que você precisar "quebrar" uma rede sem fio, a tarefa é quebrar a criptografia, autenticação ou algoritmo de hash para derivar algum tipo de senha secreta.

Há uma série de maneiras de você conseguir isso -

Você pode tentar quebrar o algoritmo de criptografia com os mais fracos. Pode ser factível, mas para ser muito honesto com você, hoje em dia ninguém usaria o algoritmo que pode ser quebrável, portanto, a menos que você seja um analista de criptografia de alta classe, esse não seria o caminho a seguir.

A maioria das abordagens se concentraria no uso de algum tipo de dicionário ou ataque de força bruta.

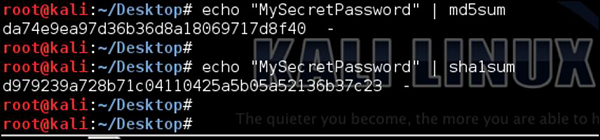

Só para lhe dar uma ideia simples de como esse ataque pode ser realizado, imagine que temos alguma senha que "não sabemos" - "MySecretPassword". De alguma forma, obtivemos as assinaturas MD5 e SHA1, conforme mostrado na imagem a seguir -

Como um invasor, nosso objetivo seria quebrar esses algoritmos de hash e derivar a senha original. Existem muitas ferramentas prontas que podem ser usadas para esse propósito; podemos criar nossas próprias ferramentas também.

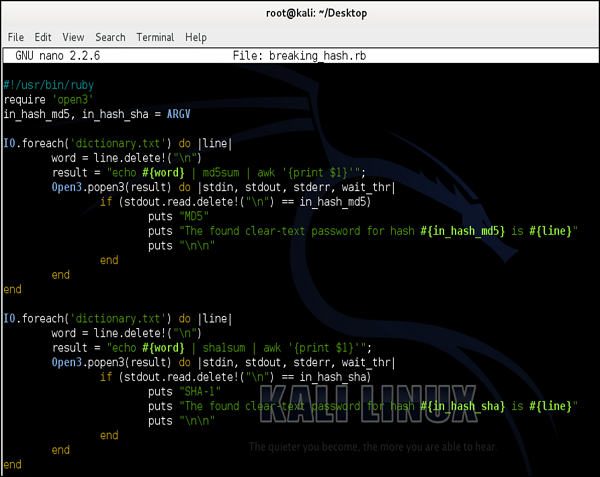

A seguir está um script simples (escrito em rubi) que pode ser usado para ataque de dicionário (tipo - força bruta) -

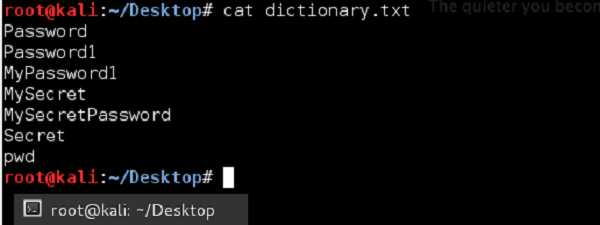

Usaremos um arquivo de dicionário simplificado (o que criei em alguns segundos), conforme mostrado na imagem a seguir. Normalmente, na vida real, você usaria um arquivo de dicionário com centenas de milhares de entradas (é comum baixar um arquivo de dicionário preparado da Internet, você pode tentar encontrar um).

A ideia por trás desse script seria examinar cada uma das senhas e, se a correspondência entre o hash calculado corresponder à assinatura, "detectaríamos" na rede, isso significa que encontramos uma senha.

Devo dizer que foi um exemplo simplificado, porém mostrou perfeitamente o próprio conceito.

Durante o cracking de uma rede sem fio, você provavelmente usará uma ferramenta chamada aircrack-ng. É projetado especificamente para crackingWEP/WPA/WPA2. No caso de cracking WPA / WPA2, ele usará um ataque de dicionário (semelhante a um simplificado que apresentamos acima) com dois tipos de dicionário possíveis. O primeiro tipo é aquele que você mesmo pode preparar (ou baixar da internet) e apenas referenciar dentro do script. A outra abordagem é contar com o internoairolib-ng dicionário que é o tipo de banco de dados de dicionário interno instalado com a ferramenta por padrão.

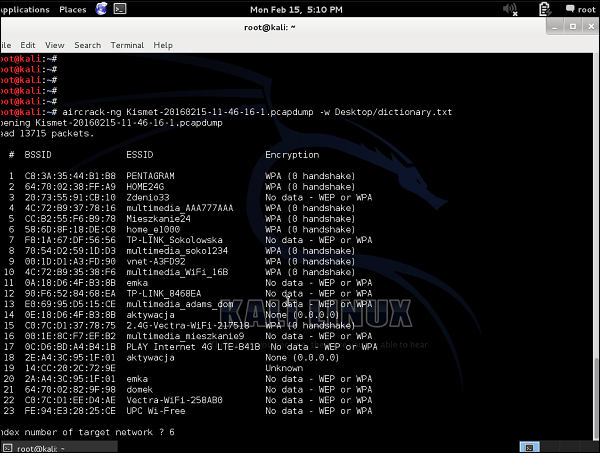

Sem fazer qualquer crack nesse ponto, vou mostrar como usar o aircrack-ng. Usarei meu pequeno dicionário que criei no exemplo acima (com apenas 7 frases dentro, ao contrário de milhões que você encontraria em um arquivo de dicionário real). Além disso, não monitorarei nenhum tráfego em tempo real, mas usarei um.pcap arquivo com o tráfego sem fio que eu cheirei antes de usar o Kismet ferramenta.

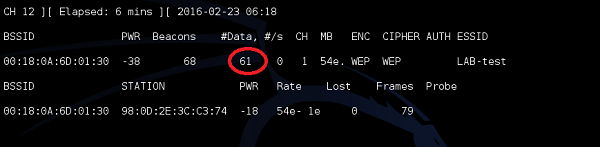

Como você pode ver, há várias WLANs, algumas delas com criptografia WEP e a maioria com WPA / WPA2. Já posso dizer que qualquer tipo de cracking falharia nesta situação porque -

Quanto aos SSIDs criptografados por WEP, não temos nenhum tráfego coletado ("Sem dados").

Quanto aos SSIDs criptografados WPA / WPA2, não temos nenhum handshakes detectado. Como você deve se lembrar, os dados do handshake inicial de 4 vias são as únicas informações que podem levar ao crack da rede. Os próprios pacotes de dados são bem criptografados e resistentes aos nossos ataques.

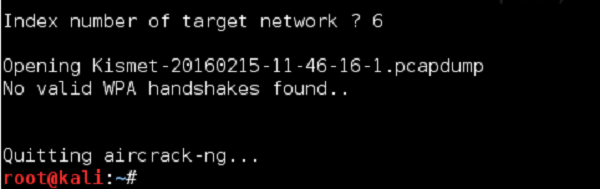

Mas, imagine que queremos tentar, vou direcionar minha própria rede sem fio doméstica - "Home_e1000" com índice 6.

Como previ, falhamos. Da próxima vez, garantirei que não falharemos e você aprenderá como é vencer e quebrar a rede sem fio - posso garantir que é uma sensação boa.

O objetivo de monitorar o espaço de radiofrequência (RF) é aprender a utilização das bandas de frequência no ambiente (é a camada 1 da camada OSI). Na maioria das vezes, o monitoramento de RF é realizado durante a solução de problemas de conectividade sem fio ou durante pesquisas de local sem fio. Ambos têm o mesmo objetivo em mente, que é encontrar quaisquer dispositivos potenciais emissores de RF que possam influenciar a operação da rede WLAN.

Exemplos de dispositivos emissores de RF que podem influenciar a operação da rede sem fio são forno de micro-ondas, câmeras sem fio ou telefones sem fio. Alguns outros exemplos da vida real de tecnologia RF que são comumente usados por agências de cumprimento da lei, quando a vítima é presa em casa, na maioria das vezes eles são colocados na tornozeleira que é um emissor de RF. Além disso, há uma estação base de monitoramento de RF que recebe campos eletromagnéticos em uma determinada frequência de RF. Esta configuração permite que a agência verifique se a vítima está em casa ou saiu dela (caso os sinais de RF eletromagnéticos não sejam mais detectados).

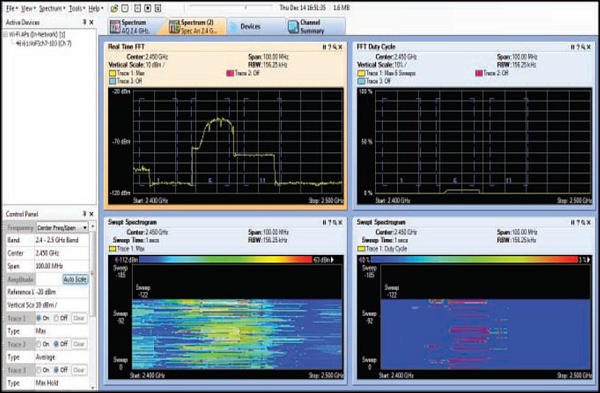

Cisco Spectrum Expert

Uma das ferramentas que você pode usar para monitoramento de RF é Cisco Spectrum Expert combinado com Cisco AP. Algumas séries de APs Cisco têm um recurso especial chamado "ar limpo", que permite que o AP seja usado como um monitor de RF.

Ao conectar este Cisco Spectrum Expert ao AP, pode-se ter gráficos de utilização de frequência conforme mostrado na captura de tela a seguir.

Esta captura de tela ilustra claramente uma utilização de frequência típica por clientes usando o padrão 802.11b sem fio no canal 6.

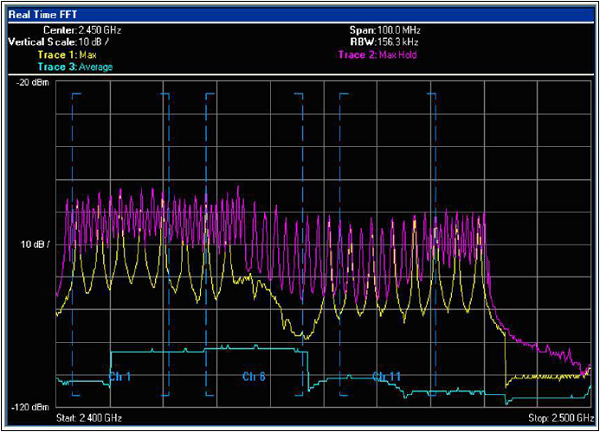

Por outro lado, a captura de tela a seguir ilustra outro exemplo de varredura de frequência da camada 1, desta vez, detectando o uso de um dispositivo Bluetooth.

A operação do Bluetooth é baseada no Frequency Hopping Spread Spectrum(FHSS), e o que isso implica é que, os dispositivos Bluetooth irão saltar de uma frequência para outra (cerca de 1600 saltos por segundo) e afetarão todo o espectro de 2,4 GHz (como você pode ver acima, todos os canais de 1 a 11 são afetados negativamente). Uma inspeção de RF adequada feita durante a pesquisa do local sem fio deve detectar essa atividade e um engenheiro sem fio deve alertar sobre o problema potencial com a propagação do sinal sem fio 802.11.

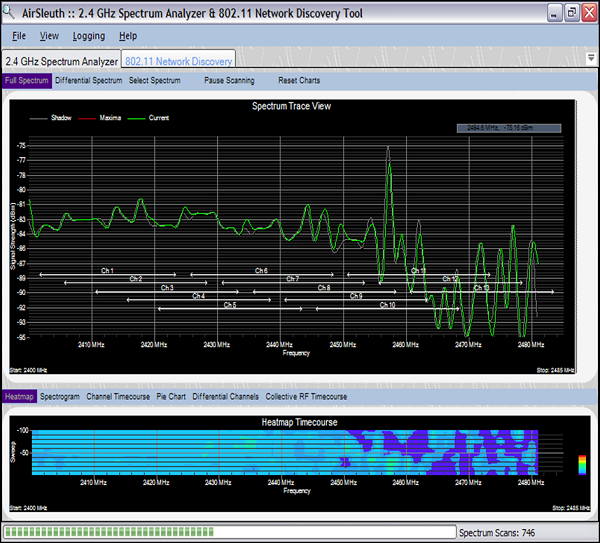

AirSleuth Spectrum Analyzer

Outra ferramenta que você pode dar uma olhada é AirSleuth Spectrum Analyzer. Você pode encontrar as informações e o preço deste software no seguinte site -http://nutsaboutnets.com/airsleuth-spectrum-analyzer/.

A ferramenta em si é uma combinação da ferramenta 802.11 Network Discovery e 2.4 GHz Spectrum Analysis (Cisco Clear-air APs suporta ambas as bandas 2.4 GHz e 5 GHz). O resultado é muito semelhante ao que você pode obter usando o Cisco Spectrum Expert. Você tem a banda de 2,4 GHz estendida através do eixo X e a força do sinal apresentada diretamente no gráfico.

A análise de frequência da imagem a seguir é um exemplo do sinal eletromagnético transmitido por um forno de microondas. Ele tem um sinal bastante estável (comparando com o "pulo" que você viu com o Bluetooth acima) visível em todas as frequências de 2,4 GHz reservadas para redes Wi-Fi 802.11. Mais uma vez, um exemplo perfeito de interferência, que degradaria a operação da rede sem fio 802.11 operando na banda de 2,4 GHz.

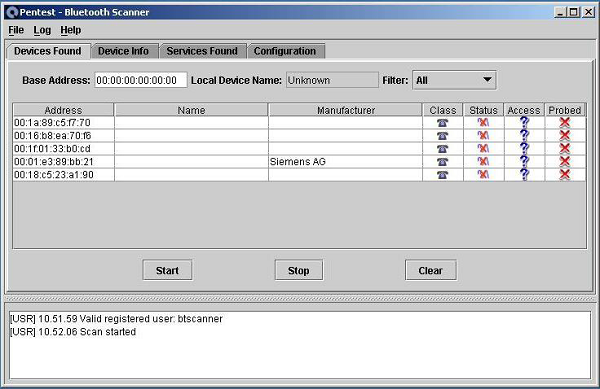

Bluetooth é a tecnologia de comunicação sem fio (descrita no padrão IEEE 802.15.1), que funciona em distâncias limitadas (normalmente em torno de 10m, mas pode ir até 30m de acordo com o padrão). Funciona na mesma faixa de frequência das implantações de WLAN de 2,4 GHz (de 2,4 GHz a 2,485 GHz), portanto, o uso da comunicação Bluetooth interfere nas redes WLAN, se ambas forem usadas na mesma área.

Para se comunicar com outro dispositivo usando a tecnologia Bluetooth, você precisa de um cartão Bluetooth especial. Um cartão Wi-Fi normal que você usa em seu laptop ou smartphone é para tecnologia 802.11 e não é compatível com Bluetooth baseado no padrão 802.15. Exemplos de alguns dongles Bluetooth muito bons que você pode encontrar no mercado são -

LM540- (http://lm-technologies.com/product/bluetooth-usb-adapter-class-1-long-range-lm540/)

CSR4.0- (http://www.seeedstudio.com/depot/Bluetooth-CSR40-USB-Dongle-p-1320.html)

Ambos são compatíveis com o sistema Kali Linux. Pessoalmente, estou usando o modelo CSR4.0 neste capítulo.

Os dispositivos Bluetooth podem operar em um dos três modelos de segurança disponíveis -

Security Mode 1 - Unprotected- Neste modo, nenhuma criptografia ou autenticação é usada. O próprio dispositivo Bluetooth funciona em um modo não discriminatório (transmissão).

Security Mode 2 - Application/Service Based - Nesse modo, uma vez que a conexão é estabelecida, um gerenciador de segurança executa a autenticação, restringindo o acesso ao dispositivo.

Security Mode 3 - Link-Layer PIN Authentication/MAC Address Encryption- A autenticação é realizada antes que uma conexão seja estabelecida. Mesmo que a criptografia seja usada, o dispositivo ainda pode estar comprometido.

Quando usamos a comunicação Wi-Fi (que é baseada em um protocolo 802.11), todas as camadas de seu modelo OSI estão envolvidas na comunicação. Você sempre tem a camada 1 que seria uma camada física sem fio (modulação e codificação). Em seguida, na camada 2, você teria o cabeçalho 802.11. Em seguida, na camada 3 - todas as informações de IP e assim por diante.

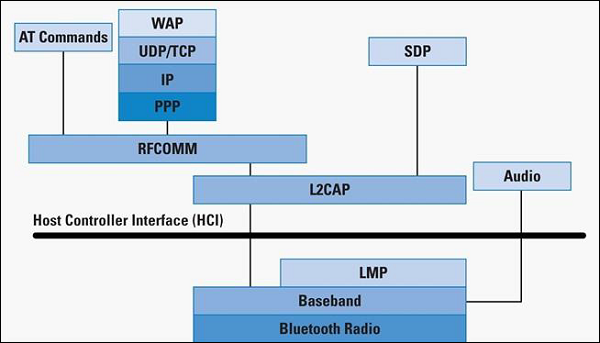

Com a pilha de protocolos Bluetooth é diferente, pois os dispositivos não precisam usar todos os protocolos da pilha (todas as camadas do modelo de comunicação). É porque o Bluetooth foi desenvolvido para ser usado por uma variedade de aplicativos de comunicação, e é o aplicativo que designa qual parte da pilha Bluetooth é usada pela comunicação.

As camadas do protocolo Bluetooth, juntamente com seus protocolos associados, são as seguintes -

Bluetooth Core Protocol Baseband - LMP, L2CAP, SDP

Cable Replacement Protocol - RFCOMM

Telephony Control Protocol - TCS binário, comandos AT.

Adopted Protocols - PPP, UDP / TCP / IP, WAP.

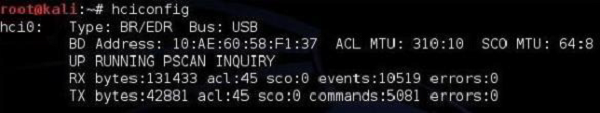

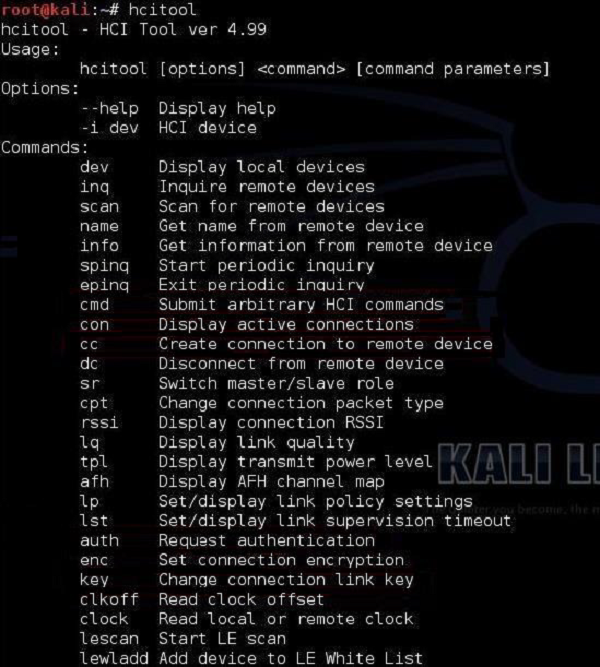

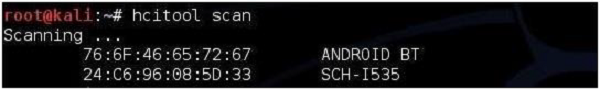

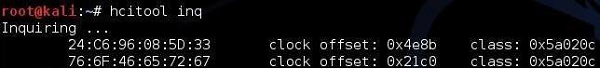

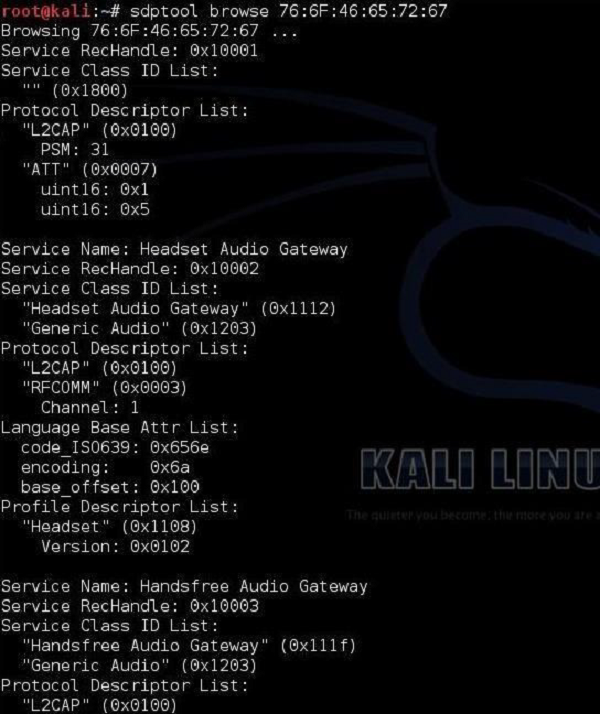

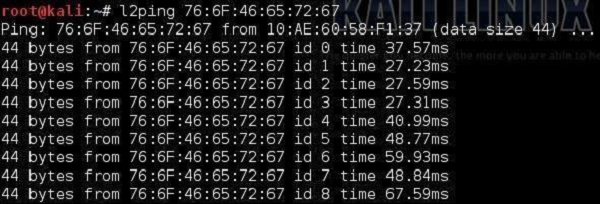

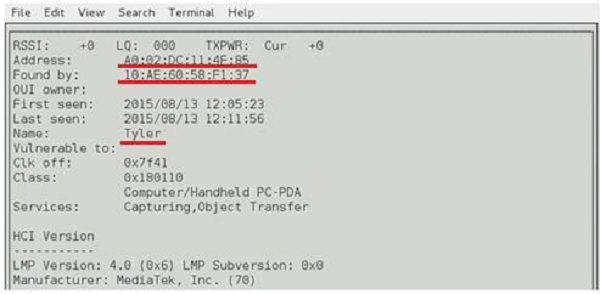

Um elemento adicional que você pode ver na pilha é o Host Controller Interface(HCI). Este HCI fornece uma interface de comando para o controlador de banda base, gerenciador de link, status de hardware, registros. Devido a este fato, todos os nomes das ferramentas do Linux que são usadas para comunicação Bluetooth estão começando com "hci"; exemplo - "hciconfig", "hcidump", "hcitool". Você verá todas essas ferramentas em ação nas seções a seguir.

Cada tecnologia que você pode encontrar hoje tem seu conjunto exclusivo de ameaças e vulnerabilidades, e o Bluetooth não é diferente. Ameaças e vulnerabilidades da tecnologia Bluetooth podem surgir das seguintes origens -

Codificação incorreta durante o desenvolvimento da implementação da pilha RFCOMM

Falhas na implementação da pilha segura podem levar a estouros de buffer.