Modos de autenticação de Wi-Fi de segurança sem fio

Neste capítulo, examinaremos rapidamente os possíveis esquemas de autenticação usados nas implantações sem fio. São eles: Autenticação aberta e autenticação baseada em chave pré-compartilhada (PSK). O primeiro é baseado em quadros EAP para derivar chaves dinâmicas.

Autenticação Aberta

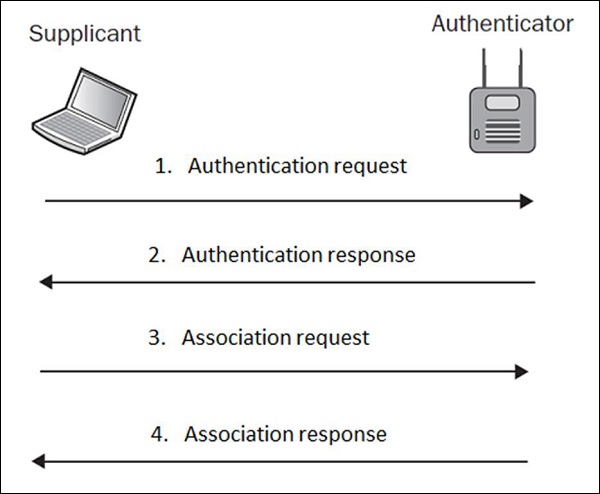

O próprio termo Autenticação aberta é muito enganador. Isso sugere que algum tipo de autenticação está em vigor, mas, na verdade, o processo de autenticação nesse esquema é mais como uma etapa formal do que um mecanismo de autenticação. O processo se parece com o que é mostrado no diagrama a seguir -

Em português simples, o que esta troca está dizendo é que, na solicitação de autenticação, o cliente sem fio (suplicante) está dizendo "Oi AP, gostaria de autenticar" e a resposta de autenticação do AP está dizendo "OK, aqui está". Você vê algum tipo de segurança nesta configuração? Nem eu…

É por isso que a autenticação aberta nunca deve ser usada, uma vez que simplesmente permite que qualquer cliente se autentique na rede, sem a verificação de segurança adequada.

Handshake de 4 vias baseado em EAP (com WPA / WPA2)

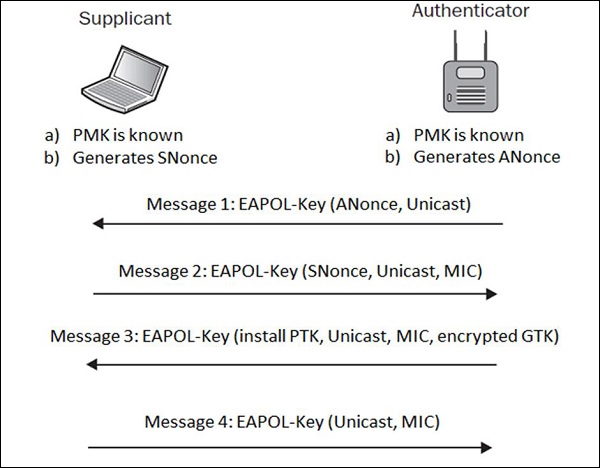

Quando um cliente sem fio se autentica no AP, ambos passam pelo processo de autenticação de 4 etapas chamado 4-way handshake. Durante essas trocas de mensagens, a senha compartilhada é derivada entre o AP e o cliente sem fio, sem ser transmitida em nenhuma dessas mensagens EAP.

A Pairwise Master Key (PMK) é algo que um hacker gostaria de coletar, a fim de quebrar o esquema de criptografia da rede. PMK é conhecido apenas pelo Suplicante e Autenticador, mas não é compartilhado em qualquer lugar em trânsito.

NO ENTANTO, as chaves de sessão são, e são a combinação de ANonce, SNonce, PMK, endereços MAC de Suplicante e Autenticador. Podemos escrever essa relação, como a fórmula matemática -

Sessions_keys = f(ANonce, SNonce, PMK, A_MAC, S_MAC).

Para derivar um PMK dessa equação, seria necessário interromper AES / RC4 (dependendo se WPA2 ou WPA é usado). Não é tão fácil, pois a única abordagem prática é realizar um ataque de força bruta ou de dicionário (assumindo que você tenha um dicionário realmente bom).

É definitivamente uma abordagem de autenticação recomendada para usar e definitivamente mais segura do que usar a autenticação aberta.

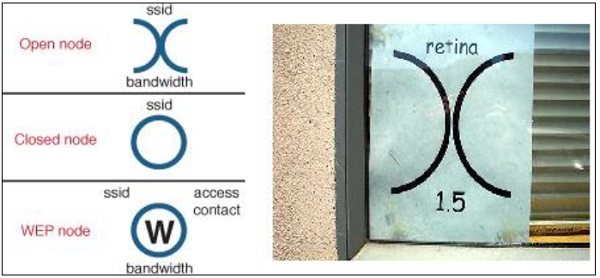

Giz Wi-Fi

O giz de Wi-Fi foi um conceito muito engraçado na história da LAN sem fio, usado principalmente nos EUA. A ideia principal era marcar os locais onde a autenticação aberta ou WLANs com autenticação fraca foram implementadas. Ao fazer isso, qualquer pessoa que encontrar esta placa em algum lugar na parede ou no chão, escrita com giz, poderá fazer login no sistema Wi-Fi sem autenticação. Inteligente, certo?

Você pode apenas se perguntar - por que usar giz e não algum tipo de marcador, spray ou outra forma mais permanente de marcação? A resposta é simples e vem do direito penal - escrever com giz não era considerado ato de vandalismo.