Segurança sem fio - crack ataques sem fio

Sempre que você precisar "quebrar" uma rede sem fio, a tarefa é quebrar a criptografia, autenticação ou algoritmo de hash para derivar algum tipo de senha secreta.

Há uma série de maneiras de você conseguir isso -

Você pode tentar quebrar o algoritmo de criptografia com os mais fracos. Pode ser factível, mas para ser muito honesto com você, hoje em dia ninguém usaria o algoritmo que pode ser quebrável, portanto, a menos que você seja um analista de criptografia de alta classe, esse não seria o caminho a seguir.

A maioria das abordagens se concentraria no uso de algum tipo de dicionário ou ataque de força bruta.

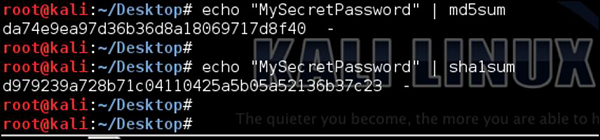

Só para lhe dar uma ideia simples de como esse ataque pode ser realizado, imagine que temos alguma senha que "não sabemos" - "MySecretPassword". De alguma forma, obtivemos as assinaturas MD5 e SHA1, conforme mostrado na imagem a seguir -

Como um invasor, nosso objetivo seria quebrar esses algoritmos de hash e derivar a senha original. Existem muitas ferramentas prontas que podem ser usadas para esse propósito; podemos criar nossas próprias ferramentas também.

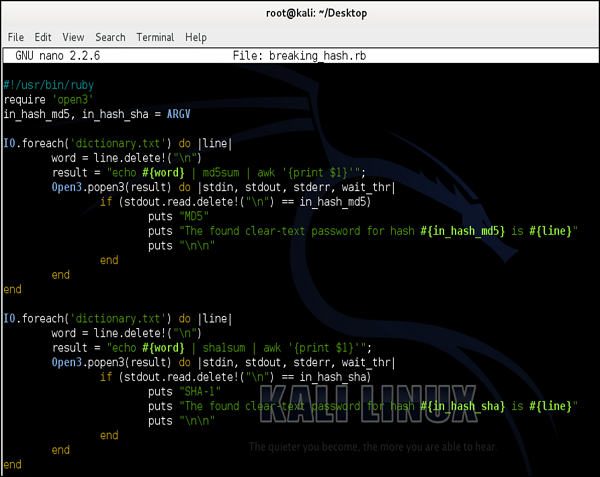

A seguir está um script simples (escrito em rubi) que pode ser usado para ataque de dicionário (tipo - força bruta) -

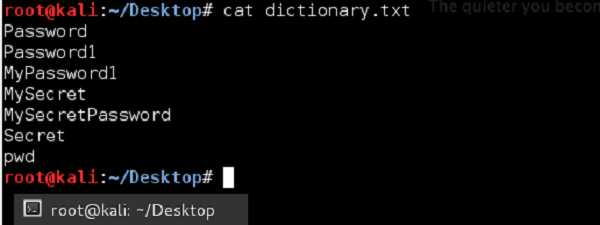

Usaremos um arquivo de dicionário simplificado (o que criei em poucos segundos), conforme mostrado na imagem a seguir. Normalmente, na vida real, você usaria um arquivo de dicionário com centenas de milhares de entradas (é comum fazer download de um arquivo de dicionário preparado da Internet, você pode tentar encontrar um).

A ideia por trás desse script seria examinar cada uma das senhas e, se a correspondência entre o hash calculado corresponder à assinatura, "detectaríamos" na rede, isso significa que encontramos uma senha.

Devo dizer que foi um exemplo simplificado, porém mostrou perfeitamente o próprio conceito.

Durante o cracking de uma rede sem fio, você provavelmente usará uma ferramenta chamada aircrack-ng. É projetado especificamente para crackingWEP/WPA/WPA2. No caso de cracking WPA / WPA2, ele usará um ataque de dicionário (semelhante a um simplificado que apresentamos acima) com dois tipos de dicionário possíveis. O primeiro tipo é aquele que você pode preparar sozinho (ou baixar da internet) e apenas referenciar dentro do script. A outra abordagem é contar com o internoairolib-ng dicionário que é o tipo de banco de dados de dicionário interno instalado com a ferramenta por padrão.

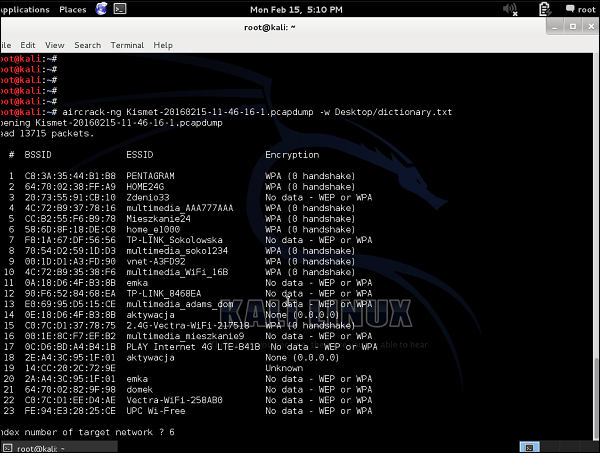

Sem fazer qualquer crack nesse ponto, vou mostrar como usar o aircrack-ng. Usarei meu pequeno dicionário que criei no exemplo acima (com apenas 7 frases dentro, ao contrário de milhões que você encontraria em um arquivo de dicionário real). Além disso, não monitorarei nenhum tráfego em tempo real, mas usarei um.pcap arquivo com o tráfego sem fio que eu cheirei antes de usar o Kismet ferramenta.

Como você pode ver, há várias WLANs, algumas delas com criptografia WEP e a maioria com WPA / WPA2. Já posso dizer que qualquer tipo de cracking falharia nesta situação porque -

Quanto aos SSIDs criptografados com WEP, não temos nenhum tráfego coletado ("Sem dados").

Quanto aos SSIDs criptografados WPA / WPA2, não temos nenhum handshakes detectado. Como você deve se lembrar, os dados do handshake inicial de 4 vias são as únicas informações que podem levar ao crack da rede. Os próprios pacotes de dados são bem criptografados e resistentes aos nossos ataques.

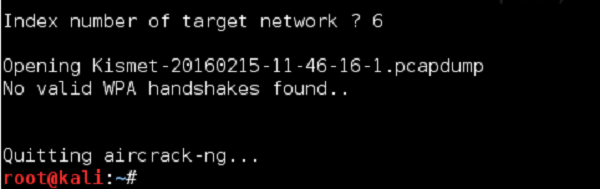

Mas, imagine que queremos tentar, vou direcionar minha própria rede sem fio doméstica - "Home_e1000" com índice 6.

Como previ, falhamos. Da próxima vez, garantirei que não falharemos e você aprenderá como é vencer e quebrar a rede sem fio - posso garantir que é uma sensação boa.