무선 보안-피해자 블루 잭

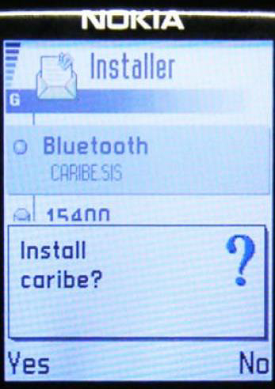

우선 블루 재킹의 의미를 정의 해 보겠습니다. 블루투스를 통해 소위 "e- 비즈니스"카드를 다른 장치로 보내는 과정입니다. 우리가 알고있는 전자 명함의 유형은 다른 사용자에게 보내는 연락처 정보 (이름, 전자 메일, 전화 번호)가있는 것입니다. 블루 재킹은 동일한 방식으로 작동하지만 연락처 정보를 전송하지 않습니다. 그 대신 악성 콘텐츠를 보냅니다. 블루 재킹의 예는 다음 이미지에 나와 있습니다.

블루 재킹에 대한이 정의는 대부분의 인터넷 리소스에서 볼 수있는 것이며, 이것은 케이크 위에 파이로 간주됩니다. 블루투스 해킹의 기본 원리는 선택의 폭이 넓다는 것입니다. 첫 번째는 다른 장치와 먼저 페어링하는 것입니다. 이 단계를 수행하자마자 인터넷에서 특정 악성 기능을 만드는 도구를 발견 할 수 있습니다. 아마도-

악성 첨부 파일이있는 e- 비즈니스 카드를 보내는 것과 같이 위에서 언급했습니다.

피해자의 장치에서 기밀 데이터를 꺼내는 중입니다.

물론 피해자의 기기를 장악하고 사용자 모르게 전화를 걸고 메시지를 보내는 등의 작업을 수행합니다.

이제 피해자의 장치와 페어링 할 때 지점에 도달하는 방법을 설명합니다. 다음에 무엇을하고 싶은지 인터넷에서 찾을 수있는 도구와 접근 방식에 따라 다르지만 거의 모든 것이 될 수 있습니다.

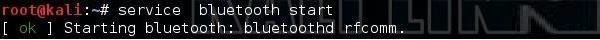

첫 번째 단계는 PC에서 로컬로 Bluetooth 서비스를 활성화하는 것입니다.

다음으로 Bluetooth 인터페이스를 활성화하고 구성을 확인해야합니다 (물리적 이더넷 인터페이스 및 무선 인터페이스와 동일한 방식으로 Bluetooth 인터페이스에도 BD 주소라고하는 MAC 주소가 있음).

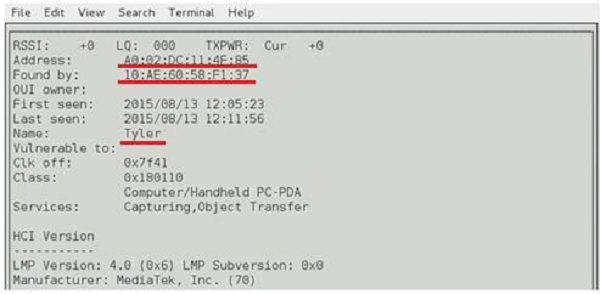

인터페이스가 작동 중이고 실행 중임을 알게되면 Bluetooth 네트워크에서 가까운 환경에서 볼 수있는 장치를 검색해야합니다 (이는 802.11 무선 세계의 airodump-ng와 동일). 이것은라는 도구를 사용하여 수행됩니다.btscanner.

위의 스크린 샷에서 읽을 수있는 것은-

로컬 Bluetooth 장치의 MAC 주소는 A0 : 02 : DC : 11 : 4F : 85입니다.

대상 Bluetooth 장치의 MAC 주소는 10 : AE : 60 : 58 : F1 : 37입니다.

대상 Bluetooth 장치의 이름은 "Tyler"입니다.

여기서 주요 아이디어는 Tyler의 장치가 인증되고 다른 Bluetooth 장치와 페어링된다는 것입니다. 공격자가 자신을 "Tyler"로 가장하고 다른 노드와 직접 연결하려면 MAC 주소를 스푸핑하고 Bluetooth 이름을 "Tyler"로 설정해야합니다.

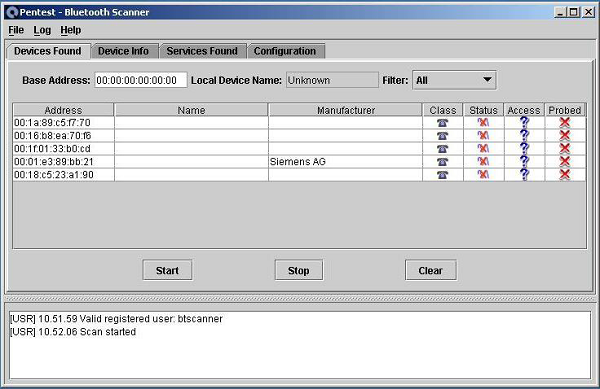

알려 드리기 위해 BTScannerWindows OS 용 버전. 아래는 Windows 버전 도구의 샘플 스크린 샷입니다.

Bluetooth 정보를 가장하기 위해 다음과 같은 도구가 있습니다. spooftooth, 여기서 사용해야합니다 ( macchanger, MAC 필터링을 사용하는 WEP 시나리오에서 MAC 인증을 우회하기 위해 사용해야합니다). 아래에서 수행 한 작업은 Bluetooth 동글 (hci0 장치)의 MAC 주소를 btscanner를 사용하여 찾은 것으로 변경 한 것입니다. 블루투스 기기의 이름도 'LAB'로 변경했습니다. 이것은 두 스마트 폰 간의 Bluetooth 페어링 설정에서 로컬로 사용하는 것입니다.

성공! 지금 우리는 Bluetooth 스마트 폰 대 스마트 폰 통신에 관련된 클라이언트 중 하나의 Bluetooth 설정을 복제했습니다. 이를 통해 Bluetooth 쌍에서 다른 장치와 직접 통신 할 수 있습니다. 물론 우리가 스푸핑 한 자격 증명을 가진 합법적 인 장치가 네트워크에서 사라지는 지 확인해야합니다. 실제 생활에서는 시간이 걸릴 수 있으며 사용자가 Bluetooth 범위를 벗어나거나 장치에서 Bluetooth 서비스를 비활성화 할 때까지 기다려야합니다.