무선 보안-클라이언트 잘못 연결

PC와 함께 집에서 무선을 사용하면 별도의 조치없이 PC가 WLAN에 자동으로 연결되는 상황을 이미 경험했을 수 있습니다. 이는 랩톱이 과거에 연결했던 WLAN 목록을 기억하고이 목록을 소위Preferred Network List (Windows 세계에서).

악의적 인 해커는이 기본 동작을 사용하여 자신의 무선 AP를 일반적으로 Wi-Fi를 사용하는 물리적 영역으로 가져올 수 있습니다. 해당 AP의 신호가 원래 AP의 신호보다 더 좋을 경우 랩톱 소프트웨어는 해커가 제공 한 가짜 (불량) 액세스 포인트에 잘못 연결됩니다 (과거에 사용한 적법한 AP라고 생각) ). 이러한 종류의 공격은 공항, 사무실 환경 또는 공공 장소와 같은 대규모 개방 공간에서 매우 쉽게 수행 할 수 있습니다. 이러한 종류의 공격은 때때로Honeypot AP Attacks.

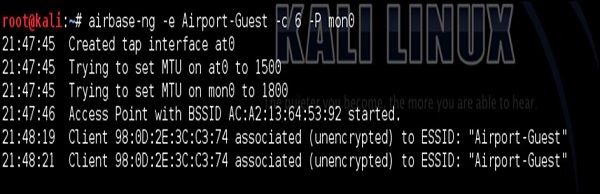

가짜 AP를 만드는 데 물리적 하드웨어가 필요하지 않습니다. 이 튜토리얼에서 사용되는 Linux 배포판은 다음과 같습니다.Kali Linux,라는 내부 도구가 있습니다. airbase-ng 단일 명령으로 특정 MAC 주소와 WLAN 이름 (SSID)으로 AP를 생성 할 수 있습니다.

다음 시나리오를 만들어 보겠습니다. 과거에는 유럽 공항 중 하나에서 "Airport-Guest"의 SSID를 사용했습니다. 이렇게하면 내 스마트 폰이이 SSID를 PNL (Preferred Network List)에 저장했음을 알고 있습니다. 그래서이 SSID를airbase-ng.

WLAN을 만든 후 앞에서 설명한 Layer 2 DoS 공격을 사용하여 Home_e1000 무선 네트워크에서 스마트 폰의 인증을 지속적으로 해제했습니다. 이 시점에서 내 스마트 폰은 링크 품질이 매우 좋은 다른 SSID (Airport-Guest)를 감지하여 자동으로 연결합니다.

이것은 21:48:19부터 시작하는 위의 덤프에서 볼 수있는 것입니다. 이 시점에서 우리는 이러한 초기 연결을 통해 몇 가지 추가 공격을 수행 할 수있는 좋은 상황에 있습니다. 공격자의 PC를 통해 모든 무선 트래픽을 전달하는 것은 중간자 공격 (트래픽 교환의 무결성 및 기밀성 공격) 일 수 있습니다. 또는 Metasploit Framework를 사용하여 일부 취약성을 악용하여 공격자의 PC에서 스마트 폰으로 직접 다시 연결할 수 있습니다. .. 앞으로 나아갈 수있는 많은 방법이 있습니다.