무선 보안 Wi-Fi 인증 모드

이 장에서는 무선 배포에 사용되는 가능한 인증 체계를 간략하게 살펴 보겠습니다. 개방 인증 및 PSK (Pre-Shared Key) 기반 인증입니다. 전자는 EAP 프레임을 기반으로 동적 키를 파생합니다.

개방 인증

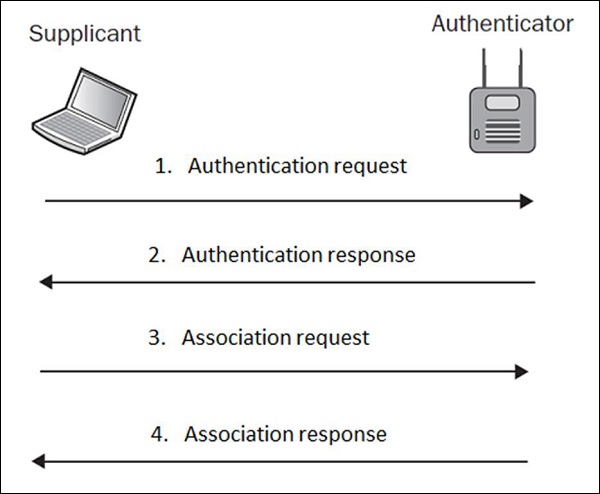

개방 인증이라는 용어는 그 자체로 매우 오해의 소지가 있습니다. 어떤 종류의 인증이 마련되어 있음을 시사하지만 실제로이 체계의 인증 프로세스는 인증 메커니즘이 아니라 공식적인 단계와 비슷합니다. 프로세스는 다음 다이어그램에 표시된 것과 같습니다.

일반 영어로이 교환기는 인증 요청에서 무선 클라이언트 (신청자)가 "Hi AP, I want to authenticate"라고 말하고 AP로부터의 인증 응답은 "OK, here you go"라고 말합니다. 이 설정에 어떤 종류의 보안이 표시됩니까? 나도 ...

그렇기 때문에 개방 인증을 사용하면 안됩니다. 올바른 보안 검사없이 모든 클라이언트가 네트워크에 인증 할 수 있도록 허용하기 때문입니다.

EAP 기반 4 방향 핸드 셰이크 (WPA / WPA2 포함)

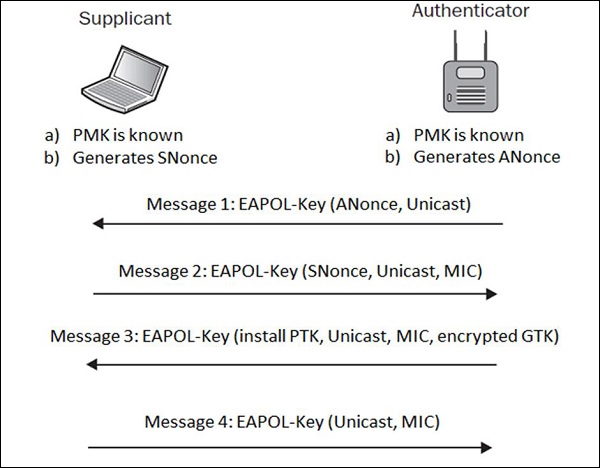

무선 클라이언트가 AP에 인증하면 둘 다라는 4 단계 인증 프로세스를 거칩니다. 4-way handshake. 이러한 메시지 교환 중에 공유 암호는 해당 EAP 메시지에서 전송되지 않고 AP와 무선 클라이언트간에 파생됩니다.

PMK (Pairwise Master Key)는 네트워크 암호화 체계를 깨기 위해 해커가 수집하고자하는 것입니다. PMK는 신청자와 인증 자에게만 알려지지 만 전송중인 곳에서는 공유되지 않습니다.

그러나 세션 키는 다음과 같으며 ANonce, SNonce, PMK, Supplicant 및 Authenticator의 MAC 주소의 조합입니다. 우리는 그 관계를 수학 공식으로 쓸 수 있습니다.

Sessions_keys = f(ANonce, SNonce, PMK, A_MAC, S_MAC).

이 방정식에서 PMK를 도출하려면 AES / RC4를 깨야합니다 (WPA2 또는 WPA 사용 여부에 따라 다름). 실용적인 접근 방식은 무차별 대입 또는 사전 공격을 수행하는 것이므로 쉽지 않습니다 (정말 좋은 사전을 가지고 있다고 가정).

확실히 권장되는 인증 방식이며 개방 인증을 사용하는 것보다 확실히 안전합니다.

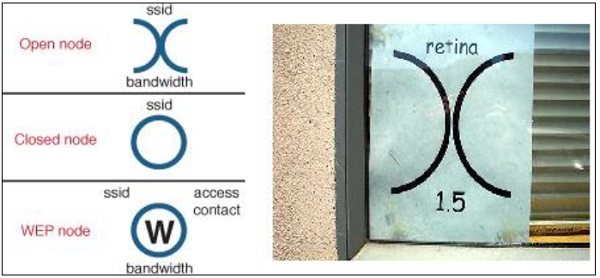

Wi-Fi 초킹

Wi-Fi 초킹은 주로 미국에서 사용되는 무선 LAN 역사의 매우 재미있는 개념이었습니다. 주요 아이디어는 개방 인증 또는 약한 인증이있는 WLAN이 구현 된 장소를 표시하는 것이 었습니다. 그렇게함으로써 벽이나 바닥에서 분필로 쓴이 표지판을 발견 한 모든 사람은 인증없이 Wi-Fi 시스템에 로그인 할 수 있습니다. 똑똑 하죠?

당신은 스스로에게 물어볼 수 있습니다-왜 분필이 아닌 마커, 스프레이 또는 다른 더 영구적 인 마킹 방법이 아닌가? 대답은 간단하며 형법에서 비롯됩니다. 분필로 글을 쓰는 것은 기물 파손 행위로 간주되지 않았습니다.