무선 보안-트래픽 분석

무선 트래픽 분석 프로세스는 법의학 조사 또는 문제 해결 중에 매우 유용 할 수 있으며 물론 이것은 응용 프로그램과 프로토콜이 서로 통신하는 방법을 배우기위한 훌륭한자가 학습 방법입니다. 트래픽 분석이 가능하려면 먼저이 트래픽을 어떻게 든 수집해야하며이 프로세스를 트래픽 스니핑이라고합니다. 트래픽 스니핑에 가장 일반적으로 사용되는 도구는 Kismet 및 Wireshark입니다. 두 프로그램 모두 Windows 및 Linux 환경 용 버전을 제공합니다.

무선 네트워크의 침투 테스트 및 해킹을 위해 수집 할 가치가있는 데이터 유형은 다음과 같습니다. BSSID, WEP IV, TKIP IV, CCMP IV, EAP 4-way handshake exchange, wireless beacon frames, MAC addresses of communicating parties, etc. 무선 트래픽의 덤프에서 더 많은 것을 사용할 수 있습니다. 얻을 수있는 대부분의 정보는 마지막 장에서 제시 한 모든 공격에 사용됩니다. 예를 들어 WLAN 배포에 사용되는 암호화 및 인증 모델을 깨기 위해 오프라인 무차별 대입 공격에 대한 입력으로 사용될 수 있습니다.

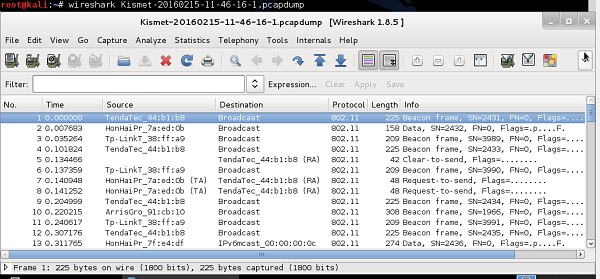

Windows와 Linux 모두에서 Wireshark를 사용하는 것은 매우 직관적입니다. 두 환경 모두 두 시스템에서 똑같이 보이는 GUI를 제공합니다. 프로그램이 시작되면 트래픽 스니핑에 사용될 물리적 인터페이스 (유선 또는 무선 인터페이스를 선택할 수 있음) 만 표시 한 다음 트래픽 스니핑을 진행합니다. 무선 카드로 수집 된 무선 패킷의 예는 다음 스크린 샷에 나와 있습니다.

출력 레이아웃은 항상 동일합니다. 맨 위에서부터

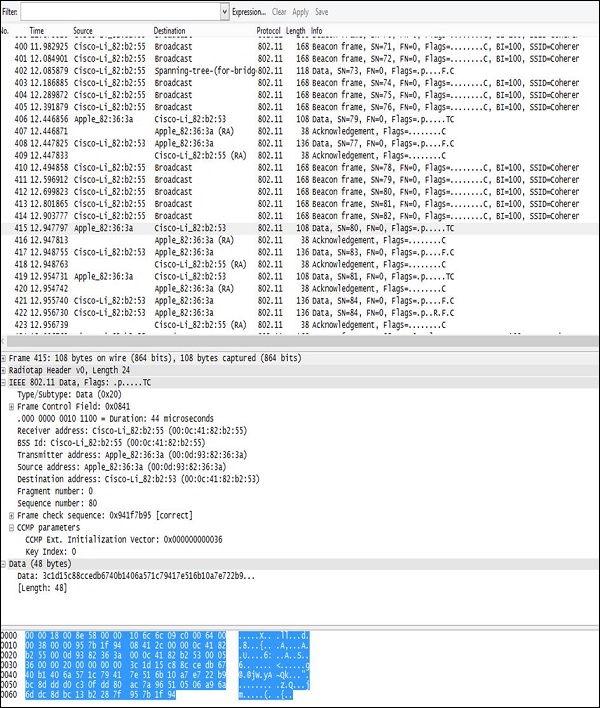

Filter Field− Wireshark는 실시간 트래픽 출력을 제한 할 수있는 매우 우수한 필터링 도구를 갖추고 있습니다. 주변의 모든 무선 클라이언트에서 매초마다 들어오는 수백 개의 팩에서 특정 흐름 (특정 MAC 주소 간 또는 특정 IP 주소 간)을 추출해야 할 때 매우 유용합니다.

Traffic Output−이 섹션에서는 무선 인터페이스에서 스니핑 된 모든 패킷이 하나씩 표시되는 것을 볼 수 있습니다. 출력의이 부분에서는 다음과 같은 트래픽 특성의 기본 요약 만 볼 수 있습니다.SRC/DST MAC Addresses, Protocol (Wi-Fi 802.11 in this case) 그리고 패킷에 대한 간략한 정보.

Decoded Parameters of the Data−이 섹션은 프레임에 존재하는 모든 필드를 나열합니다 (모든 헤더 + 데이터). 예제 덤프를 사용하면 일부 정보 집합이 읽을 수없는 데이터 (암호화되었을 수 있음)의 형태임을 알 수 있으며 802.11 헤더에서 CCMP 정보 (트래픽이 AES 암호화되었음을 확인 함)를 찾을 수 있으므로 WPA2 여야합니다. Wi-Fi 네트워크.

Hex Dump− Hex Dump는 위에서 "디코딩 된 데이터 매개 변수"에있는 정보와 정확히 동일하지만 16 진수 형식입니다. 그 이유는 16 진수 표현이 패킷의 원래 모습이지만 Wireshark에는 특정 HEX 값을 알려진 프로토콜 필드에 매핑하는 데 사용되는 수천 개의 "트래픽 템플릿"이 있기 때문입니다. 예를 들어 802.11 헤더에서 5에서 11까지의 바이트는 항상 동일한 패턴 매핑을 사용하여 무선 프레임의 MAC 주소의 소스입니다. Wireshark (및 기타 스니퍼)는 정적 (그리고 잘 알려진)을 재구성하고 디코딩 할 수 있습니다. 프로토콜 필드.

공용을 사용하여 모든 트래픽 덤프를 저장할 수 있습니다. .pcap 예를 들어 수집 된 트래픽에 대해 고급 작업을 수행하는 Python 스크립트 (예 : 암호화 모델 크래킹)에 대한 입력으로 나중에 사용할 수있는 형식입니다.

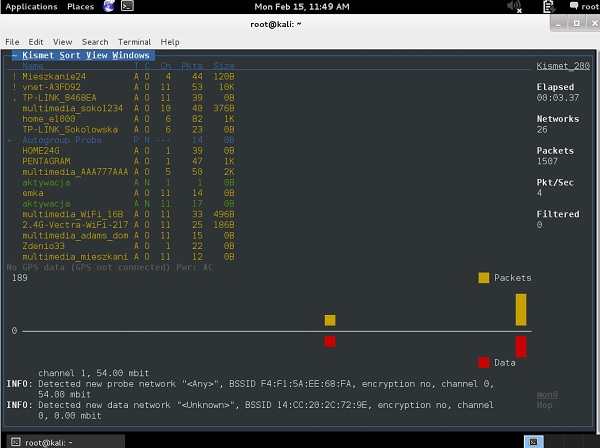

알아야 할 다른 도구는 Kismet. 키즈 멧 도구를 시작하고mon0 인터페이스, 사용자 환경에서 감지 된 모든 SSID를 나열합니다.

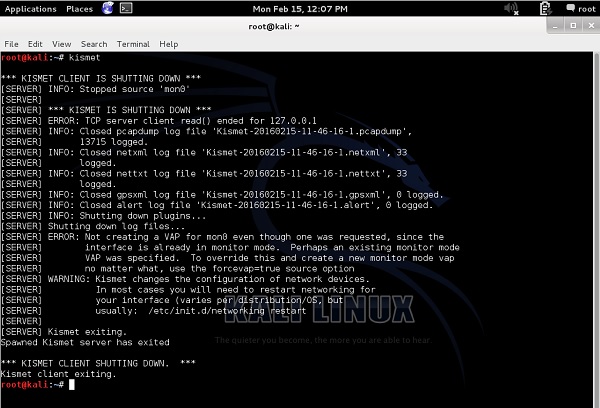

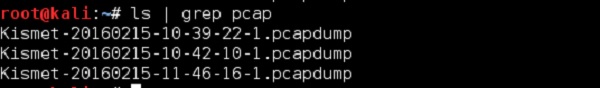

키즈 멧이 실행되는 동안 모든 무선 패킷이 수집되어 .pcap파일. 프로그램을 종료하면 모든 무선 패킷 덤프가 저장되었으며 나중에 액세스 할 수 있다는 메시지가 표시됩니다.

위에 제시된 예에서 모든 패킷 덤프는 바이너리 파일에 저장되었습니다 ( "more", "vi"또는 "nano"등으로 해당 파일을 열 때 읽을 수있는 형식이 아닙니다.).

올바르게 열려면 Wireshark를 사용해야합니다 (다시!).