ความปลอดภัยแบบไร้สาย - การควบคุมการเข้าถึงการโจมตี

ไม่ใช่ความลับที่เครือข่ายไร้สายมีความเสี่ยงมากกว่าเครือข่ายแบบมีสาย นอกเหนือจากช่องโหว่ของโปรโตคอลแล้วมันยังเป็นสื่อที่ใช้ร่วมกันแบบ "ไร้สาย" ที่เปิดเครือข่ายประเภทนั้นไปสู่พื้นผิวการโจมตีชุดใหม่ทั้งหมด ในการติดต่อกันย่อยบทผมจะพยายามที่จะแนะนำหลายด้าน (หรือภัยคุกคามค่อนข้าง) การสื่อสารไร้สายที่อาจจะใช้ประโยชน์จากที่เป็นอันตราย 3 ถบุคคล

การควบคุมการเข้าถึงการโจมตี

แนวคิดของการควบคุมการเข้าถึงเป็นเรื่องของการควบคุมผู้ที่สามารถเข้าถึงเครือข่ายและผู้ที่ไม่สามารถเข้าถึงได้ จะป้องกันไม่ให้เป็นอันตราย 3 ถบุคคล (ไม่ได้รับอนุญาต) จากการเชื่อมโยงกับเครือข่ายไร้สาย แนวคิดของการควบคุมการเข้าถึงนั้นคล้ายกับกระบวนการพิสูจน์ตัวตนมาก อย่างไรก็ตามทั้งสองแนวคิดนี้เสริมกัน การรับรองความถูกต้องส่วนใหญ่มักขึ้นอยู่กับชุดข้อมูลรับรอง (ชื่อผู้ใช้และรหัสผ่าน) และการควบคุมการเข้าถึงอาจไปไกลกว่านั้นและตรวจสอบลักษณะอื่น ๆ ของผู้ใช้ไคลเอ็นต์หรืออุปกรณ์ของผู้ใช้ไคลเอ็นต์

กลไกการควบคุมการเข้าถึงที่รู้จักกันดีที่ใช้ในเครือข่ายไร้สายจะขึ้นอยู่กับรายการที่อยู่ MAC ที่อนุญาต AP จัดเก็บรายการที่อยู่ MAC ที่ได้รับอนุญาตซึ่งมีสิทธิ์เข้าถึงเครือข่ายไร้สาย ด้วยเครื่องมือที่มีอยู่ในปัจจุบันกลไกการรักษาความปลอดภัยนี้ไม่ใช่กลไกที่แข็งแกร่งนักเนื่องจากที่อยู่ MAC (ที่อยู่ฮาร์ดแวร์ของชิปเซ็ตของไคลเอนต์ไร้สาย) อาจถูกปลอมแปลงได้ง่ายมาก

ความท้าทายเพียงอย่างเดียวคือการค้นหาว่าที่อยู่ MAC ใดที่ AP อนุญาตให้ตรวจสอบสิทธิ์กับเครือข่าย แต่เนื่องจากสื่อไร้สายเป็นสื่อที่ใช้ร่วมกันทุกคนจึงสามารถสูดอากาศที่ไหลผ่านอากาศและดูที่อยู่ MAC ในเฟรมที่มีการรับส่งข้อมูลที่ถูกต้อง (จะเห็นได้ในส่วนหัวที่ไม่ได้เข้ารหัส)

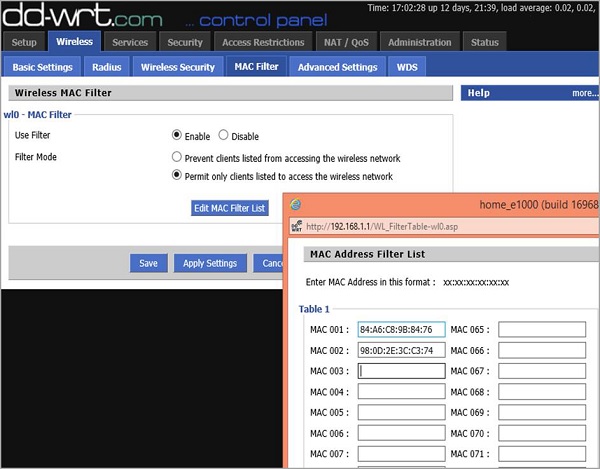

ดังที่คุณเห็นในภาพต่อไปนี้บนเราเตอร์ที่บ้านของฉันฉันได้ตั้งค่าอุปกรณ์สองเครื่องเพื่อให้สามารถสื่อสารกับ AP ได้โดยระบุที่อยู่ MAC ของอุปกรณ์นั้น

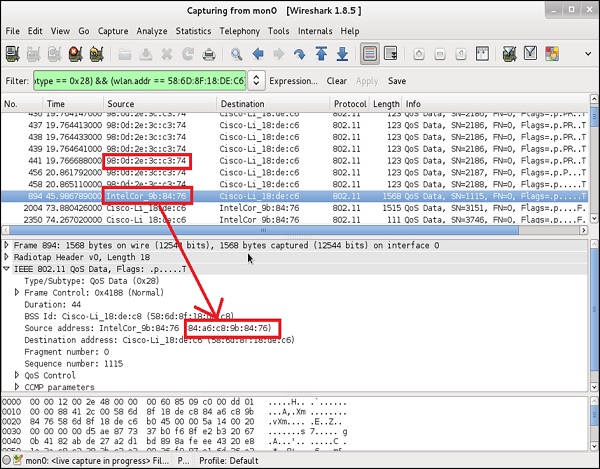

นี่เป็นข้อมูลที่ผู้โจมตีไม่มีมา แต่ต้น อย่างไรก็ตามเนื่องจากสื่อไร้สาย "เปิด" สำหรับการดมกลิ่นเขาอาจใช้ Wireshark เพื่อฟังอุปกรณ์เหล่านั้นที่เชื่อมต่อและพูดคุยกับ AP ในช่วงเวลาใดเวลาหนึ่ง เมื่อคุณเริ่ม Wireshark เพื่อสูดอากาศในอากาศคุณมักจะได้รับหลายร้อยแพ็คเก็ตต่อวินาทีดังนั้นจึงควรใช้ประโยชน์จากกฎการกรองที่มีประสิทธิภาพใน Wireshark ประเภทของตัวกรองที่ฉันใช้คือ -

(wlan.fc.type_subtype == 0x28) && (wlan.addr == 58:6D:8F:18:DE:C8)

ส่วนแรกของตัวกรองนี้บอกกับ Wireshark ว่าควรดูที่แพ็กเก็ตข้อมูลเท่านั้น (ไม่ใช่เฟรมบีคอนหรือเฟรมการจัดการอื่น ๆ ) มันเป็นชนิดย่อย0x28AND ("&&") ฝ่ายใดฝ่ายหนึ่งควรเป็น AP ของฉัน (มีที่อยู่ MAC เป็น58: 6D: 8F: 18: DE: C8บนอินเทอร์เฟซวิทยุ)

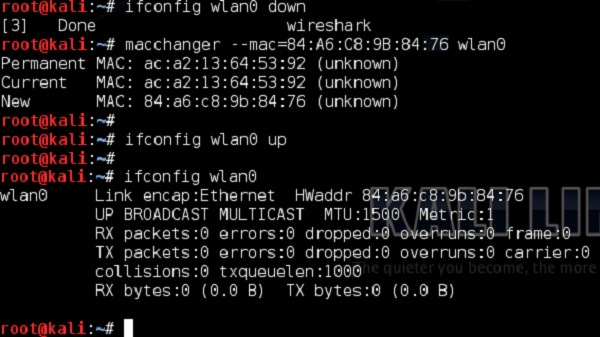

คุณสามารถสังเกตได้ว่ามีอุปกรณ์สองเครื่องที่แลกเปลี่ยนแพ็กเก็ตข้อมูลกับ AP คืออุปกรณ์ที่ฉันในฐานะผู้ดูแลระบบอนุญาตโดยเฉพาะในการกรอง MAC ก่อนหน้านี้ การมีสองสิ่งนี้การกำหนดค่าเพียงอย่างเดียวที่คุณเป็นผู้โจมตีต้องทำคือการเปลี่ยนที่อยู่ MAC ของการ์ดไร้สายของคุณในเครื่อง ในตัวอย่างนี้ฉันจะใช้เครื่องมือที่ใช้ Linux (แต่มีเครื่องมืออื่น ๆ อีกมากมายสำหรับระบบปฏิบัติการที่เป็นไปได้ทั้งหมด) -

นี่เป็นวิธีง่ายๆในการหลีกเลี่ยงการควบคุมการเข้าถึงตามการกรอง MAC ปัจจุบันวิธีการควบคุมการเข้าถึงมีขั้นสูงมากขึ้น

เซิร์ฟเวอร์การตรวจสอบความถูกต้องเฉพาะสามารถแยกความแตกต่างได้ว่าไคลเอนต์หนึ่ง ๆ เป็นพีซีที่ผลิตโดย HP, iPhone จาก Apple (iPhone ประเภทใด) หรือไคลเอนต์ไร้สายอื่น ๆ โดยดูว่าเฟรมไร้สายจากไคลเอนต์เฉพาะมีลักษณะอย่างไรและเปรียบเทียบกับ ชุด "เส้นฐาน" ซึ่งเป็นที่รู้จักสำหรับผู้ขายโดยเฉพาะ อย่างไรก็ตามนี่ไม่ใช่สิ่งที่คุณอาจเห็นในเครือข่ายภายในบ้าน โซลูชันเหล่านี้มีราคาค่อนข้างแพงและต้องการโครงสร้างพื้นฐานที่ซับซ้อนมากขึ้นในการรวมเซิร์ฟเวอร์หลายประเภทซึ่งส่วนใหญ่จะพบในสภาพแวดล้อมขององค์กรบางแห่ง