การรักษาความปลอดภัยแบบไร้สาย - Bluejack a Victim

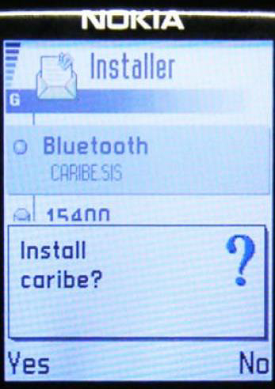

เริ่มต้นให้กำหนดความหมายของ Bluejacking เป็นกระบวนการส่งสิ่งที่เรียกว่าการ์ด "e-business" ไปยังอุปกรณ์อื่นผ่านบลูทู ธ ประเภทของนามบัตรอิเล็กทรอนิกส์ที่เรารู้จักคือนามบัตรที่มีข้อมูลติดต่อ (ชื่ออีเมลหมายเลขโทรศัพท์) ที่คุณส่งให้ผู้ใช้รายอื่น Bluejacking ทำงานในลักษณะเดียวกัน แต่จะไม่ส่งข้อมูลติดต่อ แทนที่มันจะส่งเนื้อหาที่เป็นอันตราย ตัวอย่างของ Bluejacking แสดงในภาพต่อไปนี้

คำจำกัดความของ Bluejacking นี้เป็นคำจำกัดความที่คุณสามารถเห็นได้ในแหล่งข้อมูลทางอินเทอร์เน็ตส่วนใหญ่และถือเป็นวงกลมที่อยู่ด้านบนของเค้ก พื้นฐานเบื้องต้นของการแฮ็กบลูทู ธ คือมันจะทำให้คุณมีตัวเลือกมากมายเหลือเฟือ อันดับแรกคือจับคู่กับอุปกรณ์อื่นก่อน ทันทีที่ดำเนินการขั้นตอนนี้คุณอาจค้นพบอินเทอร์เน็ตเพื่อหาเครื่องมือที่สร้างฟังก์ชันที่เป็นอันตรายบางอย่าง สิ่งเหล่านี้อาจเป็น -

ที่กล่าวถึงข้างต้นเช่นการส่งนามบัตรอิเล็กทรอนิกส์พร้อมไฟล์แนบที่เป็นอันตราย

ดึงข้อมูลที่เป็นความลับออกจากอุปกรณ์ของเหยื่อ

การยึดอุปกรณ์ของเหยื่อและโทรออกส่งข้อความ ฯลฯ โดยที่ผู้ใช้ไม่รู้ตัว

ตอนนี้เราจะอธิบายวิธีการเข้าถึงประเด็นเมื่อคุณจับคู่กับอุปกรณ์ของเหยื่อ ไม่ว่าคุณจะทำอะไรต่อไปขึ้นอยู่กับเครื่องมือและแนวทางที่คุณจะพบบนอินเทอร์เน็ตเท่านั้น แต่อาจเป็นได้เกือบทุกอย่าง

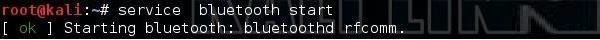

ขั้นตอนแรกคือการเปิดใช้บริการบลูทู ธ ในเครื่องพีซี

ต่อไปเราต้องเปิดใช้งานอินเทอร์เฟซ Bluetooth และดูการกำหนดค่า (เช่นเดียวกับอินเทอร์เฟซอีเธอร์เน็ตทางกายภาพและอินเทอร์เฟซไร้สายบลูทู ธ ยังมีที่อยู่ MAC ที่เรียกว่าที่อยู่ BD)

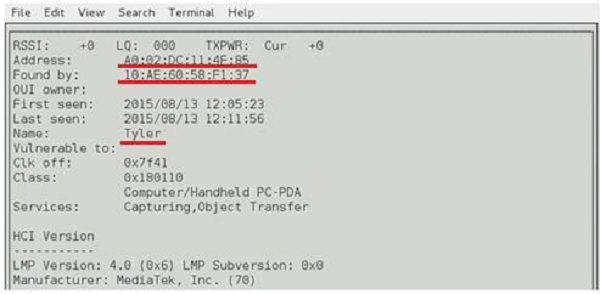

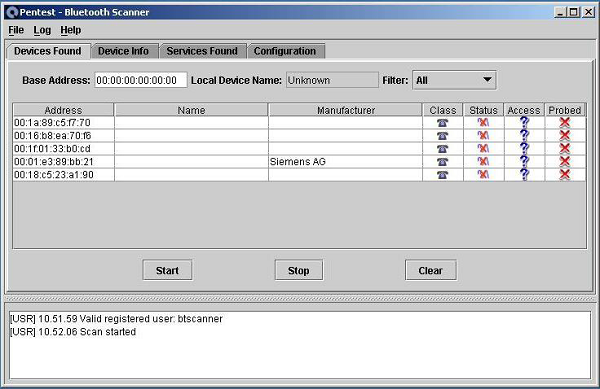

เมื่อเราทราบว่าอินเทอร์เฟซเป็น UP และทำงานอยู่เราจำเป็นต้องสแกนเครือข่ายบลูทู ธ สำหรับอุปกรณ์ที่มองเห็นได้ในสภาพแวดล้อมใกล้เคียง (ซึ่งเทียบเท่ากับ airodump-ng จากโลกไร้สาย 802.11) ทำได้โดยใช้เครื่องมือที่เรียกว่าbtscanner.

สิ่งที่คุณสามารถอ่านได้จากภาพหน้าจอด้านบนคือ -

ที่อยู่ MAC ของอุปกรณ์ Bluetooth ในพื้นที่ของเราคือ A0: 02: DC: 11: 4F: 85

ที่อยู่ MAC ของอุปกรณ์ Bluetooth เป้าหมายคือ 10: AE: 60: 58: F1: 37

ชื่อของอุปกรณ์บลูทู ธ เป้าหมายคือ "Tyler"

แนวคิดหลักคืออุปกรณ์ของ Tyler ได้รับการรับรองความถูกต้องและจับคู่กับอุปกรณ์บลูทู ธ อื่น เพื่อให้ผู้โจมตีปลอมตัวเป็น "ไทเลอร์" และจับคู่โดยตรงกับโหนดอื่นเราจำเป็นต้องปลอมแปลงที่อยู่ MAC ของเราและตั้งชื่อบลูทู ธ ของเราเป็น "Tyler"

เพื่อแจ้งให้ทราบว่าคุณมีไฟล์ BTScannerเวอร์ชันสำหรับ Windows OS ด้านล่างนี้คือภาพหน้าจอตัวอย่างจากเครื่องมือรุ่น windows

ในการแอบอ้างข้อมูลบลูทู ธ มีเครื่องมือที่เรียกว่า spooftoothที่เราต้องใช้ที่นี่ (เทียบเท่า macchangerที่เราต้องใช้เพื่อหลีกเลี่ยงการตรวจสอบ MAC ในสถานการณ์ WEP ด้วยการกรอง MAC) สิ่งที่เราได้ทำด้านล่างนี้คือเราได้เปลี่ยนที่อยู่ MAC ของดองเกิลบลูทู ธ (อุปกรณ์ hci0) ของเราเป็นที่หนึ่งซึ่งเราพบโดยใช้ btscanner เราได้เปลี่ยนชื่ออุปกรณ์บลูทู ธ เป็น 'LAB' ด้วย นี่คือเครื่องที่ฉันใช้ในเครื่องในการตั้งค่าการจับคู่บลูทู ธ ระหว่างสมาร์ทโฟนสองเครื่อง

สำเร็จ! ตอนนี้เราได้โคลนการตั้งค่าบลูทู ธ ของหนึ่งในไคลเอนต์ที่เกี่ยวข้องกับการสื่อสารผ่านสมาร์ทโฟนบลูทู ธ กับสมาร์ทโฟน ช่วยให้เราสามารถสื่อสารโดยตรงกับอุปกรณ์อื่นจากคู่บลูทู ธ แน่นอนเราต้องตรวจสอบให้แน่ใจว่าอุปกรณ์ที่ถูกต้องตามกฎหมายซึ่งมีข้อมูลประจำตัวที่เราปลอมแปลงหายไปจากเครือข่าย อาจต้องใช้เวลาในชีวิตจริงและเราจะต้องรอจนกว่าผู้ใช้จะออกไปจากระยะของบลูทู ธ หรือปิดใช้งานบริการบลูทู ธ บนอุปกรณ์ของเขา