การรักษาความปลอดภัยแบบไร้สาย - การโจมตีความสมบูรณ์

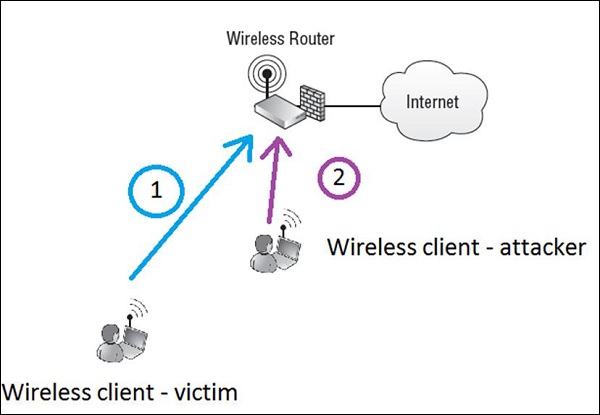

ความสมบูรณ์ของข้อมูลเป็นลักษณะเฉพาะที่ทำให้มั่นใจได้ว่าข้อมูลจะไม่ถูกดัดแปลงเมื่อไปจากจุด A ไปยังจุด B ผ่านเครือข่าย (ไม่ว่าจะเป็นแบบไร้สายหรือแบบใช้สาย) เมื่อพูดเกี่ยวกับการสื่อสารไร้สาย 802.11 วิทยุสามารถได้ยินโดยใด ๆ 3 ถบุคคลในช่องความถี่เดียวกัน รูปแบบง่ายๆของการโจมตีความสมบูรณ์ของข้อมูลแสดงอยู่ในแผนภาพต่อไปนี้ -

ลองนึกภาพว่าไคลเอนต์ไร้สายที่ถูกต้องที่เรียกว่าเหยื่อ (ขั้นตอนที่ 1) กำลังเขียนอีเมลถึงเพื่อน (อีเมลจะไปที่อินเทอร์เน็ต) ขอเงินคืน 1,000 ดอลลาร์และใส่หมายเลขบัญชีธนาคารในอีเมล

สมมติว่าข้อมูลไม่ได้รับการเข้ารหัสอย่างดี (หรือผู้โจมตีทำลายการเข้ารหัสและมีโอกาสอ่านทุกอย่างด้วยข้อความที่ชัดเจน) ผู้โจมตีแบบไร้สาย (ขั้นตอนที่ 2) จะอ่านแพ็กเก็ตทั้งหมดที่ไหลในอากาศไปยัง AP ผู้โจมตีแก้ไขข้อความโดยเปลี่ยนหมายเลขบัญชีธนาคารเป็นของตนเองและฉีดข้อความกลับไปในอากาศเพื่อไปยังอินเทอร์เน็ตผ่าน AP

ในสถานการณ์นั้นหากไม่มีการตรวจสอบความสมบูรณ์ที่จะตรวจพบการเปลี่ยนแปลงในเนื้อหาของข้อความผู้รับจะได้รับข้อความพร้อมหมายเลขบัญชีธนาคารที่แก้ไข อาจเป็นไปได้ว่าสถานการณ์ที่อธิบายไว้นั้นยากมากที่จะนำไปใช้ในชีวิตจริงเนื่องจากเครื่องมือทั้งหมดเช่นการแลกเปลี่ยนอีเมลมีความปลอดภัยจากการโจมตีประเภทนั้น ๆ (ผ่านการเข้ารหัสที่เหมาะสมและการตรวจสอบความสมบูรณ์ของข้อความ) จึงแสดงแนวคิดของการโจมตีได้อย่างสมบูรณ์แบบ

มีมาตรการตอบโต้หลัก 2 ประการต่อการโจมตีความสมบูรณ์ประเภทนี้ - การเข้ารหัส (เพื่อให้ผู้โจมตีไม่สามารถอ่านข้อความได้เลย) และ Message Integrity Codes (MIC) ที่มีฟังก์ชันแฮชโดยทั่วไปเช่น MD5 หรือ SHA1ที่ใช้รอยเท้าของข้อความทั้งหมดและสร้างแฮช 128 บิต (MD5) หรือ 160 บิต (SHA1) เมื่อใดก็ตามที่มีการเปลี่ยนแปลงในเนื้อหาแพ็คเก็ตค่าแฮชก็จะเปลี่ยนไปด้วยส่งผลให้ข้อความถูกปฏิเสธ (โดยเราเตอร์ไร้สายแล้ว)