โหมดการตรวจสอบความปลอดภัยไร้สาย Wi-Fi

ในบทนี้เราจะอธิบายสั้น ๆ เกี่ยวกับแผนการตรวจสอบสิทธิ์ที่เป็นไปได้ที่ใช้ในการปรับใช้ระบบไร้สาย การรับรองความถูกต้องแบบเปิดและคีย์ที่แชร์ล่วงหน้า (PSK) - การรับรองความถูกต้องโดยใช้พื้นฐาน ก่อนหน้านี้ใช้เฟรม EAP เพื่อรับคีย์ไดนามิก

เปิดการรับรองความถูกต้อง

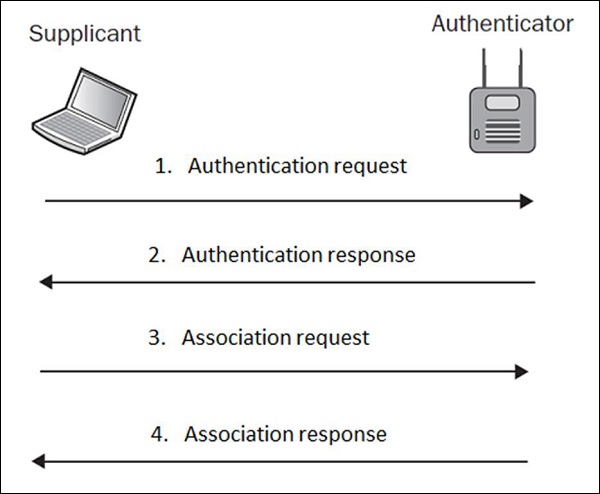

คำว่า Open Authentication นั้นทำให้เข้าใจผิดอย่างมาก มันแสดงให้เห็นว่ามีการพิสูจน์ตัวตนบางประเภท แต่ในความเป็นจริงกระบวนการตรวจสอบสิทธิ์ในโครงร่างนี้เป็นเหมือนขั้นตอนที่เป็นทางการมากกว่ากลไกการพิสูจน์ตัวตน กระบวนการมีลักษณะดังที่แสดงในแผนภาพต่อไปนี้ -

ในภาษาอังกฤษธรรมดาสิ่งที่การแลกเปลี่ยนนี้พูดก็คือในคำขอการตรวจสอบสิทธิ์ไคลเอนต์ไร้สาย (ผู้ร้องขอ) กำลังพูดว่า "สวัสดี AP ฉันต้องการตรวจสอบสิทธิ์" และการตอบกลับการตรวจสอบสิทธิ์จาก AP จะระบุว่า "ตกลงนี่คุณไปแล้ว" คุณเห็นความปลอดภัยประเภทใดบ้างในการตั้งค่านี้ ฉันก็ไม่ ...

นั่นคือเหตุผลที่ไม่ควรใช้การพิสูจน์ตัวตนแบบเปิดเนื่องจากอนุญาตให้ไคลเอ็นต์ตรวจสอบสิทธิ์กับเครือข่ายได้โดยไม่ต้องตรวจสอบความปลอดภัยที่ถูกต้อง

การจับมือ 4 ทิศทางแบบ EAP (พร้อม WPA / WPA2)

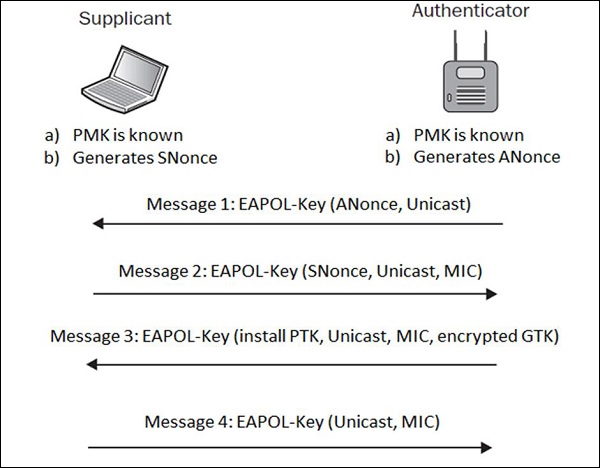

เมื่อไคลเอนต์ไร้สายตรวจสอบสิทธิ์กับ AP ทั้งสองจะต้องผ่านกระบวนการรับรองความถูกต้อง 4 ขั้นตอนที่เรียกว่า 4-way handshake. ในระหว่างการแลกเปลี่ยนข้อความเหล่านั้นรหัสผ่านที่ใช้ร่วมกันจะได้รับระหว่าง AP และไคลเอนต์ไร้สายโดยไม่ถูกส่งในข้อความ EAP ใด ๆ

Pairwise Master Key (PMK) เป็นสิ่งที่แฮ็กเกอร์ต้องการรวบรวมเพื่อทำลายรูปแบบการเข้ารหัสเครือข่าย PMK เป็นที่รู้จักกันใน Supplicant และ Authenticator เท่านั้น แต่จะไม่แชร์ที่ใดก็ได้ในระหว่างการขนส่ง

อย่างไรก็ตามคีย์เซสชันคือและเป็นการรวมกันของ ANonce, SNonce, PMK, ที่อยู่ MAC ของ Supplicant และ Authenticator เราอาจเขียนความสัมพันธ์นั้นเป็นสูตรทางคณิตศาสตร์ -

Sessions_keys = f(ANonce, SNonce, PMK, A_MAC, S_MAC).

ในการหาค่า PMK จากสมการนั้นเราจะต้องทำลาย AES / RC4 (ขึ้นอยู่กับว่าใช้ WPA2 หรือ WPA) ไม่ใช่เรื่องง่ายอย่างนั้นเพราะแนวทางปฏิบัติเพียงวิธีเดียวคือการโจมตีด้วยพลังดุร้ายหรือพจนานุกรม (สมมติว่าคุณมีพจนานุกรมที่ดีจริงๆ)

เป็นแนวทางการตรวจสอบสิทธิ์ที่แนะนำให้ใช้และปลอดภัยกว่าการใช้ Open Authentication อย่างแน่นอน

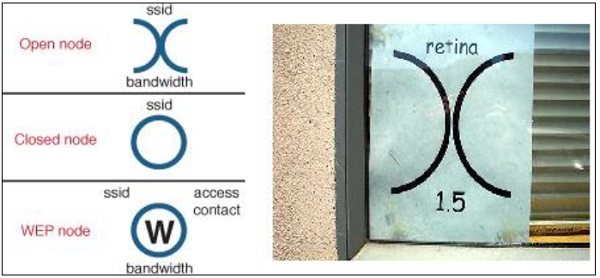

Wi-Fi Chalking

การชอล์ก Wi-Fi เป็นแนวคิดที่ตลกมากในประวัติศาสตร์ของ LAN ไร้สายซึ่งส่วนใหญ่ใช้ในสหรัฐอเมริกา แนวคิดหลักคือการทำเครื่องหมายสถานที่ซึ่งใช้การพิสูจน์ตัวตนแบบเปิดหรือ WLAN ที่มีการพิสูจน์ตัวตนที่อ่อนแอ ด้วยการทำเช่นนั้นทุกคนที่พบสัญลักษณ์นี้บนผนังหรือพื้นดินเขียนด้วยชอล์คจากนั้นเขาสามารถเข้าสู่ระบบ Wi-Fi โดยไม่ต้องมีการตรวจสอบสิทธิ์ ฉลาดใช่มั้ย?

คุณอาจจะถามตัวเองว่าทำไมต้องใช้ชอล์คไม่ใช่เครื่องหมายสเปรย์หรือวิธีทำเครื่องหมายแบบถาวรอื่น ๆ คำตอบนั้นง่ายมากและมาจากกฎหมายอาญา - การเขียนด้วยชอล์คไม่ถือเป็นการกระทำที่ป่าเถื่อน