การรักษาความปลอดภัยแบบไร้สาย - การเชื่อมต่อกับลูกค้าที่ไม่เหมาะสม

คุณอาจเคยประสบกับสถานการณ์ดังกล่าวแล้วว่าเมื่อคุณมาพร้อมกับพีซีและใช้ระบบไร้สายที่บ้านพีซีของคุณจะเชื่อมต่อกับ WLAN โดยอัตโนมัติโดยที่คุณไม่ต้องดำเนินการใด ๆ เนื่องจากแล็ปท็อปของคุณจำรายการ WLAN ที่คุณเคยเชื่อมต่อในอดีตและจัดเก็บรายการนี้ไว้ในที่เรียกว่าPreferred Network List (ในโลกแห่งหน้าต่าง)

แฮ็กเกอร์ที่เป็นอันตรายอาจใช้พฤติกรรมเริ่มต้นนี้และนำ AP ไร้สายของตัวเองไปยังพื้นที่จริงซึ่งโดยปกติคุณใช้ Wi-Fi หากสัญญาณจาก AP นั้นจะดีกว่าจาก AP ดั้งเดิมซอฟต์แวร์แล็ปท็อปจะเชื่อมโยงกับจุดเชื่อมต่อปลอม (โกง) ที่แฮ็กเกอร์ให้มา (คิดว่าเป็น AP ที่ถูกต้องตามที่คุณเคยใช้ในอดีต ). การโจมตีประเภทนี้ทำได้ง่ายมากในพื้นที่เปิดโล่งขนาดใหญ่บางแห่งเช่นสนามบินสภาพแวดล้อมสำนักงานหรือพื้นที่สาธารณะ การโจมตีประเภทนี้บางครั้งเรียกว่าHoneypot AP Attacks.

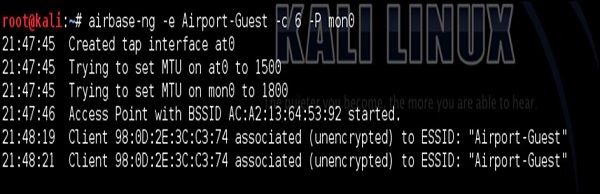

การสร้าง AP ปลอมไม่จำเป็นต้องใช้ฮาร์ดแวร์ทางกายภาพใด ๆ การแจกจ่าย Linux ที่ใช้ในบทช่วยสอนทั้งหมดนี้คือKali Linuxมีเครื่องมือภายในที่เรียกว่า airbase-ng ที่สามารถสร้าง AP ด้วยที่อยู่ MAC เฉพาะและชื่อ WLAN (SSID) ด้วยคำสั่งเดียว

มาสร้างสถานการณ์ต่อไปนี้ ที่ผ่านมาฉันได้ใช้ SSID ของ "Airport-Guest" ที่สนามบินแห่งหนึ่งในยุโรป ด้วยวิธีนี้ฉันรู้ว่าสมาร์ทโฟนของฉันได้บันทึก SSID นี้ไว้ใน PNL (รายการเครือข่ายที่ต้องการ) ดังนั้นฉันจึงสร้าง SSID นี้โดยใช้airbase-ng.

หลังจากที่ฉันสร้าง WLAN ฉันได้ใช้การโจมตีแบบ Layer 2 DoS ที่อธิบายไว้ก่อนหน้านี้เพื่อยกเลิกการรับรองความถูกต้องของสมาร์ทโฟนของฉันจากเครือข่ายไร้สาย Home_e1000 อย่างต่อเนื่อง เมื่อถึงจุดนั้นสมาร์ทโฟนของฉันตรวจพบ SSID อื่น (Airport-Guest) ด้วยคุณภาพการเชื่อมต่อที่ดีมากดังนั้นจึงเชื่อมต่อกับมันโดยอัตโนมัติ

นี่คือสิ่งที่คุณเห็นในการถ่ายโอนข้อมูลด้านบนเริ่มตั้งแต่เวลา 21:48:19 น. ในตอนนั้นเราอยู่ในสถานการณ์ที่ดีที่จะทำการโจมตีเพิ่มเติมบางอย่างที่มีการเชื่อมต่อครั้งแรกนี้ อาจเป็นได้ทั้งคนที่โจมตีกลางเพื่อส่งต่อการรับส่งข้อมูลแบบไร้สายทั้งหมดผ่านพีซีของผู้โจมตี (โจมตีความสมบูรณ์และการรักษาความลับของการแลกเปลี่ยนการรับส่งข้อมูลหรือคุณอาจเชื่อมต่อกลับจากพีซีของผู้โจมตีไปยังสมาร์ทโฟนโดยตรงโดยใช้ช่องโหว่บางอย่างโดยใช้ Metasploit Framework .. หนทางข้างหน้ามีมากมายเหลือเฟือ