ความปลอดภัยไร้สาย - การวิเคราะห์การจราจร

กระบวนการวิเคราะห์การรับส่งข้อมูลแบบไร้สายอาจมีประโยชน์มากในการตรวจสอบทางนิติวิทยาศาสตร์หรือระหว่างการแก้ไขปัญหาและแน่นอนว่านี่เป็นวิธีการศึกษาด้วยตนเองที่ดีเยี่ยม (เพียงเพื่อเรียนรู้ว่าแอปพลิเคชันและโปรโตคอลสื่อสารระหว่างกันอย่างไร) เพื่อให้การวิเคราะห์การจราจรเป็นไปได้ขั้นแรกต้องมีการรวบรวมข้อมูลการจราจรและกระบวนการนี้เรียกว่าการดมกลิ่นจราจร เครื่องมือที่ใช้บ่อยที่สุดสำหรับการดมกลิ่นจราจรคือ Kismet และ Wireshark ทั้งสองโปรแกรมนี้มีเวอร์ชันสำหรับ Windows และ Linux

สำหรับวัตถุประสงค์ในการทดสอบการเจาะและการแฮ็กเครือข่ายไร้สายประเภทของข้อมูลที่มีค่าในการรวบรวมคือ BSSID, WEP IV, TKIP IV, CCMP IV, EAP 4-way handshake exchange, wireless beacon frames, MAC addresses of communicating parties, etc. มีอีกมากมายสำหรับคุณในการถ่ายโอนข้อมูลไร้สาย ข้อมูลส่วนใหญ่ที่คุณจะได้รับจะถูกใช้ในการโจมตีทั้งหมดที่นำเสนอในบทสุดท้าย อาจเป็น (ตัวอย่าง) ที่ใช้เป็นอินพุตสำหรับการโจมตีแบบเดรัจฉานแบบออฟไลน์เพื่อทำลายโมเดลการเข้ารหัสและการพิสูจน์ตัวตนที่ใช้ในการปรับใช้ WLAN

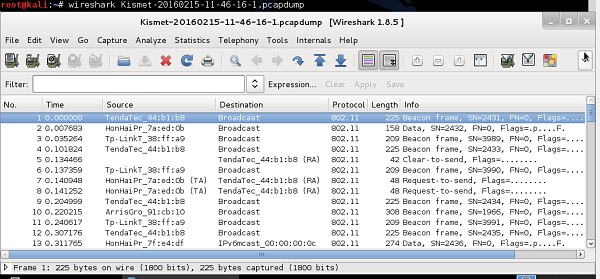

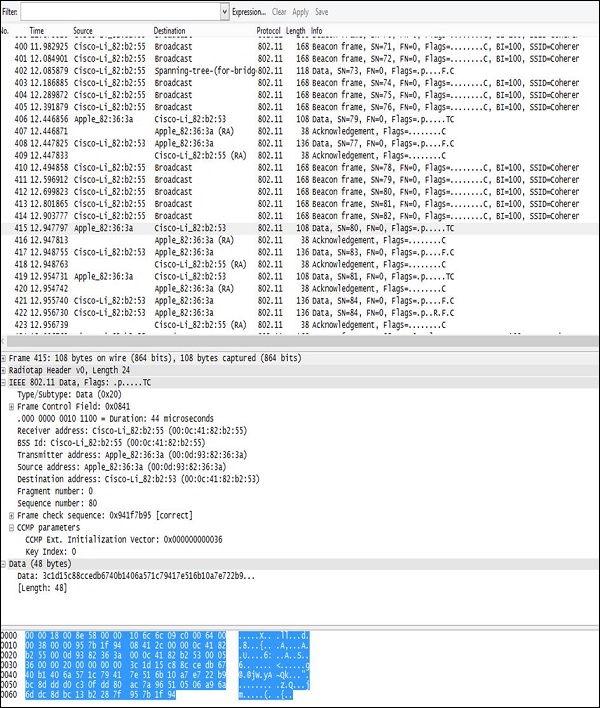

การใช้ Wireshark ทั้งใน Windows และ Linux นั้นใช้งานง่ายมาก - ทั้งสองสภาพแวดล้อมมี GUI ที่เหมือนกันสำหรับทั้งสองระบบ เมื่อโปรแกรมเริ่มต้นคุณจะต้องระบุอินเทอร์เฟซทางกายภาพที่จะใช้สำหรับการดมกลิ่นจราจร (คุณสามารถเลือกอินเทอร์เฟซใดก็ได้ไม่ว่าจะเป็นแบบมีสายหรือแบบไร้สายก็ได้) จากนั้นดำเนินการต่อด้วยการดมกลิ่นจราจร ตัวอย่างของแพ็กเก็ตไร้สายที่รวบรวมโดยการ์ดไร้สายจะแสดงในภาพหน้าจอต่อไปนี้

เค้าโครงของผลลัพธ์จะเหมือนกันเสมอ - จากด้านบนคุณมี -

Filter Field- Wireshark มาพร้อมกับเครื่องมือกรองที่ดีมากซึ่งช่วย จำกัด การรับส่งข้อมูลแบบเรียลไทม์ เป็นประโยชน์อย่างยิ่งเมื่อคุณต้องการแยกกระแสที่เฉพาะเจาะจง (ระหว่างที่อยู่ MAC เฉพาะหรือระหว่างที่อยู่ IP เฉพาะ) จากหลายร้อยแพ็คที่มาจากไคลเอนต์ไร้สายทั้งหมดที่อยู่รอบ ๆ ทุกวินาที

Traffic Output- ในส่วนนี้คุณจะเห็นแพ็กเก็ตทั้งหมดปรากฏขึ้นซึ่งถูกสูดดมบนอินเทอร์เฟซไร้สายทีละรายการ ในส่วนนี้ของผลลัพธ์คุณจะเห็นเฉพาะข้อมูลสรุปพื้นฐานของลักษณะการเข้าชมเช่น -SRC/DST MAC Addresses, Protocol (Wi-Fi 802.11 in this case) และข้อมูลสั้น ๆ เกี่ยวกับแพ็คเก็ต

Decoded Parameters of the Data- ส่วนนี้แสดงรายการฟิลด์ทั้งหมดที่มีอยู่ในเฟรม (ส่วนหัว + ข้อมูลทั้งหมด) เมื่อใช้การถ่ายโอนข้อมูลตัวอย่างเราจะเห็นว่าชุดข้อมูลบางส่วนอยู่ในรูปแบบของข้อมูลที่อ่านไม่ได้ (อาจเข้ารหัส) และในส่วนหัว 802.11 คุณสามารถค้นหาข้อมูล CCMP ได้ (ยืนยันว่าการรับส่งข้อมูลมีการเข้ารหัส AES) ดังนั้นจึงต้องเป็น WPA2 เครือข่าย Wi-Fi

Hex Dump- Hex Dump เป็นข้อมูลเดียวกับที่คุณมีข้างต้นใน "พารามิเตอร์ถอดรหัสของข้อมูล" แต่อยู่ในรูปแบบฐานสิบหก เหตุผลก็คือการแสดงเลขฐานสิบหกเป็นวิธีดั้งเดิมของแพ็กเก็ต แต่ Wireshark มี "เทมเพลตการรับส่งข้อมูล" หลายพันรายการซึ่งใช้ในการแมปค่า HEX ที่เฉพาะเจาะจงกับฟิลด์โปรโตคอลที่รู้จัก ตัวอย่างเช่นในส่วนหัว 802.11 ไบต์ตั้งแต่ 5 ถึง 11 เป็นแหล่งที่มาของที่อยู่ MAC ของเฟรมไร้สายเสมอโดยใช้การแมปรูปแบบเดียวกัน Wireshark (และ sniffers อื่น ๆ ) สามารถสร้างใหม่และถอดรหัสแบบคงที่ (และเป็นที่รู้จักกันดี) ฟิลด์โปรโตคอล

คุณสามารถบันทึกข้อมูลการจราจรทั้งหมดของคุณได้โดยใช้ทั่วไป .pcap รูปแบบที่สามารถใช้เป็นอินพุตในภายหลังได้ตัวอย่างเช่นสคริปต์ python ซึ่งดำเนินการขั้นสูงบางอย่างกับทราฟฟิกที่รวบรวมได้ (ตัวอย่างเช่นการถอดรหัสแบบจำลองการเข้ารหัส)

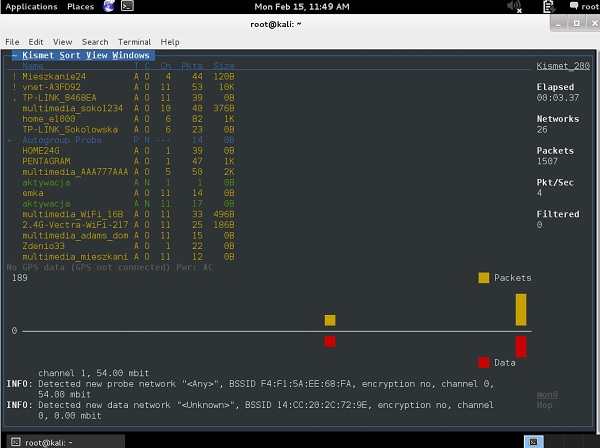

เครื่องมืออื่น ๆ ที่คุณควรทราบคือ Kismet. ทันทีที่คุณเริ่มเครื่องมือ Kismet และระบุไฟล์mon0 อินเทอร์เฟซจะแสดงรายการ SSID ทั้งหมดที่ตรวจพบในสภาพแวดล้อมของคุณ

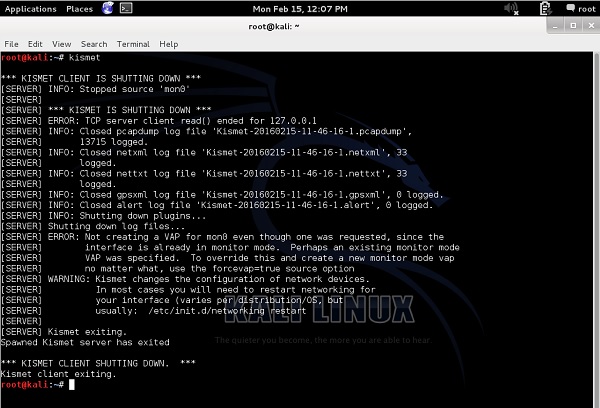

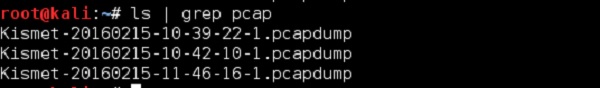

ในช่วงเวลาที่ Kismet กำลังทำงานแพ็กเก็ตไร้สายทั้งหมดจะถูกรวบรวมและจัดเก็บไว้ในไฟล์ .pcapไฟล์. เมื่อคุณออกจากโปรแกรมคุณจะได้รับข้อความแจ้งว่าการถ่ายโอนข้อมูลแพ็กเก็ตไร้สายทั้งหมดได้รับการบันทึกแล้วและคุณสามารถเข้าถึงได้ในภายหลัง

ในตัวอย่างที่นำเสนอข้างต้นข้อมูลแพ็คเก็ตทั้งหมดถูกเก็บไว้ในไฟล์ไบนารี (ไม่อยู่ในรูปแบบที่อ่านได้เมื่อคุณเปิดไฟล์เหล่านั้นด้วย "more" หรือ "vi" หรือ "nano" เป็นต้น)

หากต้องการเปิดอย่างถูกต้องคุณต้องใช้ Wireshark (อีกแล้ว!)